路由器模拟防火墙进行双向NAT

双向NAT

1、域间NAT

报文的源地址和目的地址属于不同的安全区域。按照转换报文的方向,又可以分为以下两类:

(1)NAT Inbound(外网访问内网)

2、域内NAT(内网访问内网)

报文的源地址和目的地址属于相同的安全区域。一般来说,域内NAT都会和NAT Server配合使用,单独配置域内NAT的情况较少见。

当域间NAT或域内NAT和NAT Server一起就是:合理设置安全区域的级别并规划网络——内网设备属于Trust域(高级别),内网服务器属于DMZ域(中级别),外网设备属于Untrust域(低级别)。

server以公网IP对外提供服务,防火墙上配置NAT Server,这个大家肯定没有疑问。同时,防火墙上配置NAT Inbound,令PC以私网IP访问server,这个大家可能有疑问,别着急,我们先来看看具体配置。

例1 配置NAT Inbound+NAT Server

#

nat address-group 1 10.1.1.20 10.1.1.25 //地址池中的IP为私网IP ,且和server的私网IP同网段

address-group 1

这里NAT Server的配置和以前见过的类似,但是源NAT的配置和以前见过的不一样:以前地址池中配置的都是公网地址,而这次配置的却是私网地址。

我们通过下图再来看一下报文的地址转换过程:PC访问server的流量经过防火墙时,目的地址(server的公网地址)通过NAT Server转换为私网地址,源地址(PC的公网地址)通过NAT Inbound也转换为私网地址,且和server的私网地址同网段,这样就同时转换了报文的源地址和目的地址,即完成了双向NAT转换。当server的回应报文经过防火墙时,再次做双向NAT转换,报文的源地址和目的地址均转换为公网地址。

案例模拟实验二(模拟双线接入配置)

案例模拟实验二【实验背景】企业集团总部通过使用一台USG5320防火墙作为路由连接外网。

各个子公司分别通过电信运营商和联通运营商接入集团总部网络。

【实验目的】1.了解防火墙的基本工作原理;2.掌握防火墙安全区域的划分配置;3.掌握防火墙基本安全策略的配置;4.掌握防火墙NAT的基本配置。

【实验内容】模拟配置USG5320防火墙,实现防火墙基本功能。

区域划分,双线接入,内网外网隔离。

【实验环境】计算机一台,华为模拟软件ensp【实验原理】一、安全区域在防火墙中引入“安全区域”的概念是为了对流量来源进行安全等级的划分,以判断何时对流量进行检测。

通常情况下,相同安全区域中的流量流动是不需要检测的,而跨安全区域的流量由于存在安全风险,是需要受到防火墙控制的。

(详见配置指南7.2.1、7.2.2、7.2.3、7.2.4)二、安全策略安全策略用于对流经设备或访问设备的流量进行安全检查、控制哪些流量可以通过或访问设备。

如果安全策略错误将直接影响网络的正常通信。

(详见配置指南7.5.1、7.5.2、7.5.3、7.5.4)三、配置NATNAT 主要用于多个私网用户使用一个公网IP 地址访问外部网络的情况,从而减缓可用IP 地址资源枯竭的速度。

随着NAT 技术的发展,NAT 已经不仅可以实现源地址的转换,还可以实现目的地址的转换。

(详见配置指南7.9.1、7.9.2、7.9.3、7.9.4、7.9.5、7.9.9.1、7.9.9.2)【实验拓扑】在模拟实验一拓扑结构基础上,模拟双线接入的连接,为了进行配置的测试,电信和联通端的设备用两台主机来模拟。

【实验步骤】IP地址规划:1. 配置硬件接口地址<USG5320>system view[USG5320]interface GigabitEthernet0/0/0 #进入g0/0/0[USG5320-GigabitEthernet0/0/1]ip address 119.97.211.26 255.255.255.252 #为g0/0/0配置IP地址[USG5320]interface GigabitEthernet0/0/1[USG5320-GigabitEthernet0/0/1]ip address 220.249.97.114 255.255.255.248[USG5320]interface GigabitEthernet0/0/2[USG5320-GigabitEthernet0/0/2] ip address 10.0.0.1 255.255.255.2402.划分安全区域,把相应的接口加入到安全区域内#将集团总部内网划分到trust区域[USG5320]firewall zone trust[USG5320-zone-trust]add interface GigabitEthernet0/0/2[USG5320-zone-trust]description to-neiwang#将连接电信的外网划分到untrust区域[USG5320]firewall zone untrust[USG5320-zone-untrust] add interface GigabitEthernet0/0/0[USG5320-zone-trust]description to-dianxin#将连接联通的外网划分到isp区域[USG5320]firewall zone name isp[USG5320-zone-isp]set priority 10[USG5320-zone-isp] add interface GigabitEthernet0/0/1[USG5320-zone-trust]description to-liantong3.配置基本安全策略(1)配置域间包过滤,以保证网络基本通信正常[USG5320]firewall packet-filter default permit interzone local trust direction inbound [USG5320]firewall packet-filter default permit interzone local trust direction outbound[USG5320]firewall packet-filter default permit interzone local untrust direction inbound[USG5320]firewall packet-filter default permit interzone local untrust direction outbound[USG5320]firewall packet-filter default permit interzone local isp direction inbound[USG5320]firewall packet-filter default permit interzone local isp direction outbound(2)禁止内网访问外网,允许外网数据流通过#untrust->trustpolicy interzone trust untrust inboundpolicy 0action permit#trunst->untrustpolicy interzone trust untrust outboundpolicy 0action deny#isp->trustpolicyinterzone trust isp inboundpolicy 0action permit#trust->isp2policyinterzone trust isp outboundpolicy 0action deny(3)禁止ftp、qq、msn通信#firewall interzone trust untrustdetect ftpdetect qqdetect msn#firewall interzone trust ispdetect ftpdetect qqdetect msn4.NAT配置(此部分配置再参考案例模拟实验四中的相关配置)(1)创建地址池电信:nat address-group 0 119.97.211.26 119.97.211.26联通:nat address-group 1 220.249.97.114 220.249.97.118(2)配置转换策略#通过电信访问Internetnat-policy interzone trust untrust outboundpolicy 902action source-natpolicy source 10.0.0.0 0.0.255.255address-group 0#通过联通访问Internetnat-policy interzone trust isp outboundpolicy 900action source-natpolicy source 10.0.0.0 0.0.255.255address-group 15.验证给“dianxin”这台主机配置相应的IP地址,与业务服务器进行互ping。

双向nat详解

双向nat详解

双向( )即是同时支持内外两向地址转换的网络地址转换。

单纯的只支持外网主机访问内网主机,但不支持内网主机访问外网主机,这时就需要使用双向来支持:

1. 工作原理:

双向路由器同时维护内外两组地址池,既有内网地址池又有外网地址池。

当内网主机想访问外网时,路由器从外网地址池分配一个外网地址给该主机,实现地址转换后转发数据包;

当外网主机访问内网主机时,路由器同样从内网地址池分配一个内网地址给该外网主机,实现地址转换后把数据包转发给内网主机。

2. 优点:

- 支持内外双向地址转换,既可以实现内网主机访问外网,也可以实现外网主机访问内网主机。

- 对内网主机完全透明,不需要任何客户端配置就可以正常工作。

3. 缺点:

- 地址池限制,双向对地址池要求比单向更高,如果网段设备多可能地

址不够用。

- 可靠性差,一旦路由器故障会导致内外无法通信。

- 外网主机访问内网主机时影响较大,地址转换动作多一层消耗性能。

双向可以支撑较简单的内外双向访问需求,但由于可靠性和性能问题,在大规模和高可用性场景下依然推荐使用64或专业的地址转换设备。

实验:防火墙配置与NAT配置

实验:防火墙配置与NAT配置一、实验目的学习在路由器上配置包过滤防火墙和网络地址转换(NAT)二、实验原理和内容1、路由器的基本工作原理2、配置路由器的方法和命令3、防火墙的基本原理及配置4、NAT的基本原理及配置三、实验环境以及设备2台路由器、1台交换机、4台Pc机、双绞线若干四、实验步骤(操作方法及思考题){警告:路由器高速同异步串口(即S口)连接电缆时,无论插拔操作,必须在路由器电源关闭情况下进行;严禁在路由器开机状态下插拔同/异步串口电缆,否则容易引起设备及端口的损坏。

}1、请在用户视图下使用“reset saved-configuration”命令和“reboot”命令分别将两台路由器的配置清空,以免以前实验留下的配置对本实验产生影响。

2、在确保路由器电源关闭情况下,按图1联线组建实验环境。

配置IP地址,以及配置PC A 和B的缺省网关为202.0.0.1,PC C 的缺省网关为202.0.1.1,PC D 的缺省网关为202.0.2.1。

202.0.0.2/24202.0.1.2/24192.0.0.1/24192.0.0.2/24202.0.0.1/24202.0.1.1/24S0S0E0E0202.0.0.3/24202.0.2.2/24E1202.0.2.1/24AR18-12AR28-11交叉线交叉线A BCD图 13、在两台路由器上都启动RIP ,目标是使所有PC 机之间能够ping 通。

请将为达到此目标而在两台路由器上执行的启动RIP 的命令写到实验报告中。

(5分)AR28-11[Quidway]interface e0/0[Quidway-Ethernet0/0]ip address 202.0.1.1 255.255.255.0 [Quidway-Ethernet0/0]interface ethernet0/1[Quidway-Ethernet0/1]ip address 202.0.2.1 255.255.255.0 [Quidway-Ethernet0/1]interface serial0/0[Quidway-Serial0/0]ip address 192.0.0.2 255.255.255.0 [Quidway-Serial0/0]quit [Quidway]rip[Quidway-rip]network 0.0.0.0 AR18-12[Router]interface e0[Router -Ethernet0]ip address 202.0.0.1 255.255.255.0 [Router -Ethernet0]interface s0[Router - Serial0]ip address 192.0.0.1 255.255.255.0 [Router -Ethernet0]quit [Router]rip[Router -rip]network all4、在AR18和/或AR28上完成防火墙配置,使满足下述要求:(1) 只有PC 机A 和B 、A 和C 、B 和D 之间能通信,其他PC 机彼此之间都不能通信。

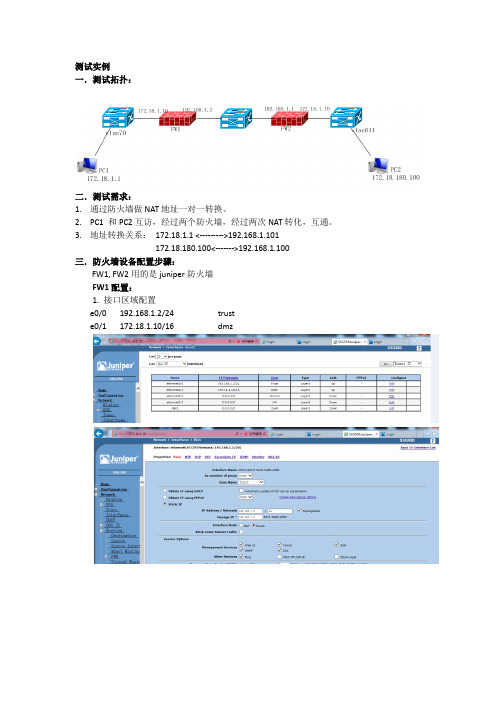

测试实例(两台防火墙NAT 一对一地址转换)

测试实例一.测试拓扑:二.测试需求:1.通过防火墙做NAT地址一对一转换。

2.PC1 和PC2互访,经过两个防火墙,经过两次NAT转化,互通。

3.地址转换关系:172.18.1.1 <--------->192.168.1.101172.18.180.100<------->192.168.1.100三.防火墙设备配置步骤:FW1,FW2用的是juniper防火墙FW1配置:1.接口区域配置e0/0 192.168.1.2/24 truste0/1 172.18.1.10/16 dmz2. NAT配置:MIP配置e0/0口配置e0/1口配置3.策略配置FW2配置:1.接口,区域配置e0/0 192.168.1.1/24 Trust e0/1 172.18.1.10/16 DMZe0/1和e0/0地址配置方法一样,区域选DMZ ,地址172.18.1.10/16(下图以e0/0为例)2. 接口配置MIPE0/1,MIP 配置192.168.1.100 172.18.180.1003.策略配置:配置策略前,在Policy Elements--->Addresses--->List 中,在相应的区域加入相应区域的IP地址,或地址段。

Trust -----> DMZ ANY--------MIP(192.168.1.100)------ANYDMZ ---->Trust ANY--------MIP(172.18.1.1)------ANY四.测试现象:用PC1 ping 172.18.180.100,可以ping通,在两台防火墙上可以看到相应的地址转换信息FW1:FW2:用PC2 ping 172.18.1.1 ,可以ping通,在两台防火墙上可以看到相应的地址转换信息FW1FW2把防火墙FW1和FW2的E0/1口地址改为/24,一样可以ping通FW1FW2用PC1 ping 172.18.180.100,可以ping通,在两台防火墙上可以看到相应的地址转换信息FW1:FW2:用PC2 ping 172.18.1.1 ,可以ping通,在两台防火墙上可以看到相应的地址转换信息FW1FW2。

实验七:防火墙配置与NAT配置

大连理工大学实验报告学院(系):专业:班级:姓名:学号:组:__ 实验时间:实验室:实验台:指导教师签字:成绩:实验七:防火墙配置与NAT配置一、实验目的学习在路由器上配置包过滤防火墙和网络地址转换(NAT)二、实验原理和内容1、路由器的基本工作原理2、配置路由器的方法和命令3、防火墙的基本原理及配置4、NAT的基本原理及配置三、实验环境以及设备2台路由器、1台交换机、4台Pc机、双绞线若干四、实验步骤(操作方法及思考题){警告:路由器高速同异步串口(即S口)连接电缆时,无论插拔操作,必须在路由器电源关闭情况下进行;严禁在路由器开机状态下插拔同/异步串口电缆,否则容易引起设备及端口的损坏。

}1、请在用户视图下使用“reset saved-configuration”命令和“reboot”命令分别将两台路由器的配置清空,以免以前实验留下的配置对本实验产生影响。

2、在确保路由器电源关闭情况下,按图1联线组建实验环境。

配置IP地址,以及配置PC A 和B 的缺省网关为 202.0.0.1,PC C 的缺省网关为 202.0.1.1,PC D 的缺省网关为 202.0.2.1。

202.0.0.2/24202.0.1.2/24192.0.0.1/24192.0.0.2/24202.0.0.1/24202.0.1.1/24S0S0E0E0202.0.0.3/24202.0.2.2/24E1202.0.2.1/24AR18-12AR28-11交叉线交叉线A BCD图 13、在两台路由器上都启动RIP ,目标是使所有PC 机之间能够ping 通。

请将为达到此目标而在两台路由器上执行的启动RIP 的命令写到实验报告中。

(5分) 答:(本组四台路由器均为AR-28) PC A 上命令:[H3C]interface ethernet 0/0[H3C-Ethernet0/0]ip address 202.0.0.1 255.255.255.0 [H3C-Ethernet0/0]interface serial 2/0[H3C-Serial2/0]ip address 192.0.0.1 255.255.255.0 [H3C-Serial2/0]shutdown[H3C-Serial2/0]undo shutdown [H3C]rip[H3C-rip]network 0.0.0.0 PC C 上命令:[H3C]interface ethernet 0/0[H3C-Ethernet0/0]ip address 202.0.1.1 255.255.255.0 [H3C-Ethernet0/0]interface ethernet 0/1[H3C-Ethernet0/1]ip address 202.0.2.1 255.255.255.0 [H3C-Ethernet0/1]interface serial 0/1[H3C-Serial0/1]ip address 192.0.0.2 255.255.255.0 [H3C-Serial0/1]shutdown[H3C-Serial0/1]undo shutdown [H3C]rip[H3C-rip]network 0.0.0.04、在AR18和/或AR28上完成防火墙配置,使满足下述要求:(1) 只有PC 机A 和B 、A 和C 、B 和D 之间能通信,其他PC 机彼此之间都不能通信。

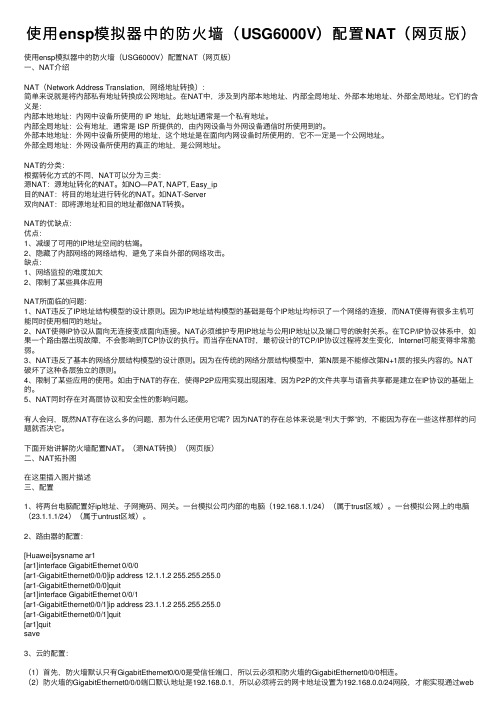

使用ensp模拟器中的防火墙(USG6000V)配置NAT(网页版)

使⽤ensp模拟器中的防⽕墙(USG6000V)配置NAT(⽹页版)使⽤ensp模拟器中的防⽕墙(USG6000V)配置NAT(⽹页版)⼀、NAT介绍NAT(Network Address Translation,⽹络地址转换):简单来说就是将内部私有地址转换成公⽹地址。

在NAT中,涉及到内部本地地址、内部全局地址、外部本地地址、外部全局地址。

它们的含义是:内部本地地址:内⽹中设备所使⽤的 IP 地址,此地址通常是⼀个私有地址。

内部全局地址:公有地址,通常是 ISP 所提供的,由内⽹设备与外⽹设备通信时所使⽤到的。

外部本地地址:外⽹中设备所使⽤的地址,这个地址是在⾯向内⽹设备时所使⽤的,它不⼀定是⼀个公⽹地址。

外部全局地址:外⽹设备所使⽤的真正的地址,是公⽹地址。

NAT的分类:根据转化⽅式的不同,NAT可以分为三类:源NAT:源地址转化的NAT。

如NO—PAT, NAPT, Easy_ip⽬的NAT:将⽬的地址进⾏转化的NAT。

如NAT-Server双向NAT:即将源地址和⽬的地址都做NAT转换。

NAT的优缺点:优点:1、减缓了可⽤的IP地址空间的枯竭。

2、隐藏了内部⽹络的⽹络结构,避免了来⾃外部的⽹络攻击。

缺点:1、⽹络监控的难度加⼤2、限制了某些具体应⽤NAT所⾯临的问题:1、NAT违反了IP地址结构模型的设计原则。

因为IP地址结构模型的基础是每个IP地址均标识了⼀个⽹络的连接,⽽NAT使得有很多主机可能同时使⽤相同的地址。

2、NAT使得IP协议从⾯向⽆连接变成⾯向连接。

NAT必须维护专⽤IP地址与公⽤IP地址以及端⼝号的映射关系。

在TCP/IP协议体系中,如果⼀个路由器出现故障,不会影响到TCP协议的执⾏。

⽽当存在NAT时,最初设计的TCP/IP协议过程将发⽣变化,Internet可能变得⾮常脆弱。

3、NAT违反了基本的⽹络分层结构模型的设计原则。

因为在传统的⽹络分层结构模型中,第N层是不能修改第N+1层的报头内容的。

网络防火墙的网络地址转换(NAT)配置指南(四)

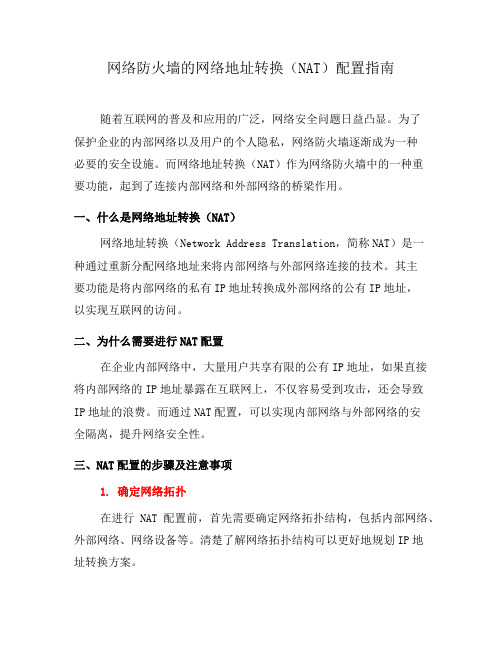

网络防火墙的网络地址转换(NAT)配置指南随着互联网的普及和应用的广泛,网络安全问题日益凸显。

为了保护企业的内部网络以及用户的个人隐私,网络防火墙逐渐成为一种必要的安全设施。

而网络地址转换(NAT)作为网络防火墙中的一种重要功能,起到了连接内部网络和外部网络的桥梁作用。

一、什么是网络地址转换(NAT)网络地址转换(Network Address Translation,简称NAT)是一种通过重新分配网络地址来将内部网络与外部网络连接的技术。

其主要功能是将内部网络的私有IP地址转换成外部网络的公有IP地址,以实现互联网的访问。

二、为什么需要进行NAT配置在企业内部网络中,大量用户共享有限的公有IP地址,如果直接将内部网络的IP地址暴露在互联网上,不仅容易受到攻击,还会导致IP地址的浪费。

而通过NAT配置,可以实现内部网络与外部网络的安全隔离,提升网络安全性。

三、NAT配置的步骤及注意事项1. 确定网络拓扑在进行NAT配置前,首先需要确定网络拓扑结构,包括内部网络、外部网络、网络设备等。

清楚了解网络拓扑结构可以更好地规划IP地址转换方案。

2. 配置NAT规则NAT规则是实现地址转换的核心。

根据实际情况,可以选择使用静态NAT还是动态NAT。

静态NAT是指将内部网络的私有IP地址与外部网络的公有IP地址一对一映射,适用于需要对特定主机提供服务的场景。

动态NAT是指将内部网络的私有IP地址通过地址池随机映射成外部网络的公有IP地址,适用于大量用户共享有限IP地址的场景。

3. 配置访问控制列表(ACL)ACL是用于限制网络流量的一种工具。

在NAT配置中,可以通过配置ACL来筛选允许通过NAT的网络流量,从而提高网络安全性。

4. 配置端口转发端口转发是NAT配置中的重要环节,通过将特定端口的访问请求转发到指定的内部主机,实现对特定服务的访问。

端口转发可以提供更加细粒度的访问控制和灵活性。

5. 测试与优化在完成NAT配置后,需要进行测试与优化,确保配置的正确性和稳定性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

拓扑图

拓扑描述

路由器R1

F1/0接口IP:12.12.12.12/24

Loopback0接口IP:1.1.1. 1/32

路由:ip route 0.0.0.0 0.0.0.0 12.12.12.21 路由器R2

F1/0接口IP:12.12.12.21/24

F1/1接口IP:23.23.23.23/24

Loopback0接口IP:2.2.2.2/32

路由:

ip route 1.1.1.1 255.255.255.255 12.12.12.12 ip route 3.3.3.3 255.255.255.255 23.23.23.32

路由器R3

F1/0接口IP:23.23.23.32/24

Loopback0接口IP:3.3.3.3/32

路由:ip route 0.0.0.0 0.0.0.0 23.23.23.23

功能需求

1、1.1.1.1访问3.3.3.3时,将目的地址3.3.3.3翻译成33.33.33.33,同时将源地址1.1.1.1翻译成11.11.11.11。

2、3.3.3.3方位1.1.1.1时,将目的地址1.1.1.1翻译成11.11.11.11,同时将源地址3.3.3.3翻译成33.33.33.33。

3、所有地址转换在路由器R2上实现。

脚本分析

interface FastEthernet1/0

ip address 12.12.12.21 255.255.255.0

ip nat inside

ip virtual-reassembly

duplex full

speed auto

interface FastEthernet1/1

ip address 23.23.23.23 255.255.255.0

ip nat outside

ip virtual-reassembly

duplex full

speed auto

ip nat inside source static 1.1.1.1 11.11.11.11

ip nat outside source static 3.3.3.3 33.33.33.33

ip route 33.33.33.33 255.255.255.255 23.23.23.32//注意该路由必须添加,否则不通。

验证

路由器R1

R1#show ip interface brief

Interface IP-Address OK? Method Status Protocol FastEthernet0/0 unassigned YES NVRAM administratively down down FastEthernet1/0 12.12.12.12 YES NVRAM up up Loopback0 1.1.1.1 YES NVRAM up up

R1#ping 3.3.3.3 source 1.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 3.3.3.3, timeout is 2 seconds:

Packet sent with a source address of 1.1.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/49/92 ms

R1#ping 33.33.33.33 source 1.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 33.33.33.33, timeout is 2 seconds:

Packet sent with a source address of 1.1.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 24/50/76 ms

R1#telnet 33.33.33.33 /source-interface loopback 0

Trying 33.33.33.33 ... Open

User Access Verification

Password:

R3>成功登陆

在R3上验证

R3# who

Line User Host(s) Idle Location

* 0 con 0 idle 00:00:00

2 vty 0 idle 00:00:2

3 11.11.11.11

Interface User Mode Idle Peer Address

路由器R3

R3#show ip interface brief

Interface IP-Address OK? Method Status Protocol FastEthernet0/0 unassigned YES NVRAM administratively down down FastEthernet1/0 23.23.23.32 YES NVRAM up up Loopback0 3.3.3.3 YES NVRAM up up

R3#ping 1.1.1.1 source 3.3.3.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 1.1.1.1, timeout is 2 seconds:

Packet sent with a source address of 3.3.3.3

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 44/76/124 ms

R3#ping 11.11.11.11 source 3.3.3.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 11.11.11.11, timeout is 2 seconds:

Packet sent with a source address of 3.3.3.3

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 12/55/108 ms

R3#telnet 11.11.11.11 /source-interface loopback 0

Trying 11.11.11.11 ... Open

User Access Verification

Password:

Password:

R1>登陆成功

在R1上验证

R1#who

Line User Host(s) Idle Location

* 0 con 0 idle 00:00:00

2 vty 0 idle 00:01:16 33.33.33.33

Interface User Mode Idle Peer Address

实验意义

当防火墙故障时,使用路由器应急的方案原理。

附件:。