Deep Security产品介绍

Deep Security产品介绍

深度数据包过滤

• IDS / IPS, Web 应用保护,

• 应用控制

• 针对进出的数据包: • 协议偏差 • 基于内容的攻击 • 违规策略 • 升级前的虚拟补丁

完整性监控

• 监控文件,系统和注册表的变化 • 文件,目录,端口,注册表键值等

日志审计

• 收集和分析操作系统和应用程序安全 日志

d

1

Brig

6

Deep Security 7 保护的平台

• Windows 2000, Windows 7 • Windows XP, 2003 (32 & 64 bit) • Vista (32 & 64 bit) • Windows Server 2008 (32 & 64 bit), R2 (64 bit)

• 性能: VM高性能要求

• 及时防护:不依赖虚拟机保护应用 • 兼容性: 几乎可以涵盖目前所有操作系统

In-guest Agent - VMware 3.x, Citrix, and Hyper-V Virtual Appliance – VMware vSphere 4 (ESX 4)

©

Thir

系统可以在适当的维护时间进行修补

趋势科技将在微软停止对Windows 2000提供服务之后继续提供 Windows 2000的防护

Classification

9

Sample Microsoft Patch Tuesday Protection

1

Classification

0

虚拟化安全

用户的痛 挑战 解决方案

Classification

7

防护流程

Deep_Security_深度数据包防御_配置指南_v1.0

趋势科技Deep Security 深度包过滤配置指南Andrea_Xi2013-08目录一、定义和分配DPI 规则 (3)二、配置和部署DPI 规则 (3)三、DPI 规则分配最佳实践 (8)四、DPI 策略风险规避 (10)五、DPI 规则应用程序端口冲突问题 (11)六、DPI 规则故障诊断 (11)一、定义和分配DPI 规则1. 确认受保护目标计算机类型服务器工作站1.1服务器信息收集●操作系统版本●主要应用●对外开放的端口号1.2执行“推荐扫描”获取系统漏洞信息步骤:a)登录到Deep Security Manager 8.0 管理控制台b)在控制台双击打开需要“深度数据包”检查的计算机配置界面cc)点击“扫描建议”按钮,等待Deep Security Agent自动生成对受保护计算机生成推荐规则列表二、配置和部署DPI 规则1. 通过安全概要文件部署DPI 规则对于保护的受保护的虚拟机或物理机不建议直接分配对应DPI 规则,建议通过安全配置文件来部署DPI 策略。

由于默认安全配置文件已经包含有默认规则,实际操作时建议根据扫描建议结果去除不推荐的规则。

操作步骤:a.点击进入安全配置文件页面,根据操作系统类型选中需要分配的安全配置规则。

例如,受保护GUEST OS 为linux则选中“Linux服务器”安全概要文件b.选中规则复制准备分配的安全配置文件,如图所示:系统会自动生成复制的规则并自动命名为“Linux 服务器(2)”c.双击进入复制规则的编辑页面,对规则进行自定义编辑1)修改规则名称,如“linux服务器---自定义规则1”,点击“保存”使规则名称更改生效2)点击进入系统设置 ---> 网络引擎,修改网络引擎模式为“分接”,点击“保存”使配置生效备注:当网络引擎工作在分接模式时 firewall 规则和DPI 规则都不会对实际数据包造成影响,因此可以避免由于错误规则导致网络中断的风险3)重新进入自定义规则配置页面 --->深度包检查 --->DPI 规则4)在DPI 规则过滤条件中选择“显示建议取消分配的项目”5)全选建议取消分配的规则6)对选中的规则取消分配规则,点击保存使配置生效如提示自动分配缺少的项目对话框,则直接按OK继续7)更改安全配置文件中的DPI规则筛选条件为“显示已分配项目”查看当前分配的规则前是否存在有感叹号标记8)对提示“需要配置的DPI规则”进行配置备注:如对具体规则配置有任何疑问请联系趋势科技技术支持部门9)对于未提示“需要配置的DPI 规则”但显示“具有配置选项的DPI规则”,一般可以保持默认设定,或联系趋势科技技术支持部门获取该DPI 规则的配置建议。

趋势deepsecurity介绍书

Deep Security一、概述Deep Security是一套综合的服务器和应用程序保护软件,能使企业物理的、虚拟的及云计算环境拥有自我防御能力。

Deep Security所采用的主动深度威胁保护技术,能实时自动追踪最新动态威胁,有效及优化配置安全策略,减低系统资源开销,安全管理成本,加强虚拟机的透明性和安全性。

除此之外,还遵循了广泛的规范性要求,包括六个主要的PCI规范要求,网络应用层防火墙、IDS/IPS、文件完整性监控及网络划分。

二、能保护的平台Microsoft Windows2000 (32位)XP (32 /64位)Windows 7Windows Vista (32/64位)Windows Server 2003 (32/64位)Windows Server 2008 (32/64位)SolarisOS:8,9,10 (64位SPARC, x86)LinuxRed Hat Enterprise 3.0 (32位), 4.0, 5.0 (32/64位)SUSE Enterprise 9, 10 (32位)UNIXAIX 5.3HP-UX 10, 11i v2, 11i v3虚拟化VMware:VMware ESX ServerCitrix:XenServer Guest VMMicrosoft:HyperV Guest VMSun:Solaris 10 OS Partitions三、Deep Security管理组件1、Deep Security Manager (server)Deep Security Manager功能强大的、集中式管理,是为了使管理员能够创建安全概要文件与将它们应用于服务器、显示器警报和威胁采取的预防措施、分布服务器,安全更新和生成报告。

新事件标注功能简化了管理的高容量的事件。

2、Deep Security Virtual Appliance(DSVA)与Deep Security Agent相互协调合作,有效且透明化地的在VMware vSphere 虚拟机器上执行IDS/IPS、网络应用程序保护、应用程序控管及防火墙保护等安全政策,并提供完整性的监控及审查日志。

5-服务器安全加固软件Deep Security

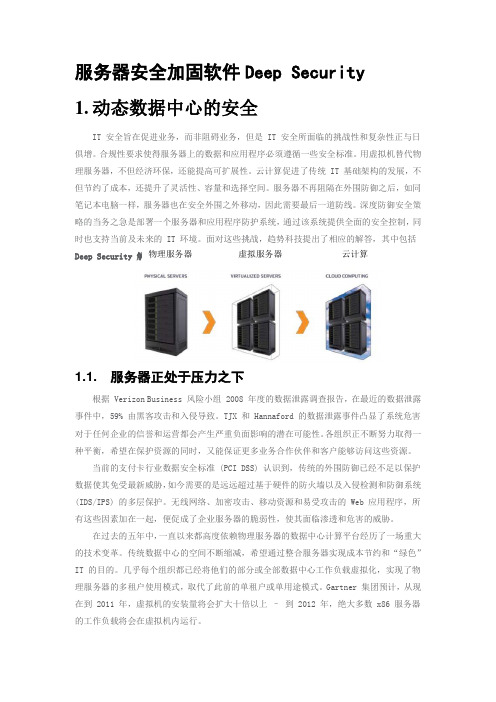

服务器安全加固软件Deep Security1. 动态数据中心的安全IT 安全旨在促进业务,而非阻碍业务,但是 IT 安全所面临的挑战性和复杂性正与日俱增。

合规性要求使得服务器上的数据和应用程序必须遵循一些安全标准。

用虚拟机替代物理服务器,不但经济环保,还能提高可扩展性。

云计算促进了传统 IT 基础架构的发展,不但节约了成本,还提升了灵活性、容量和选择空间。

服务器不再阻隔在外围防御之后,如同笔记本电脑一样,服务器也在安全外围之外移动,因此需要最后一道防线。

深度防御安全策略的当务之急是部署一个服务器和应用程序防护系统,通过该系统提供全面的安全控制,同时也支持当前及未来的 IT 环境。

面对这些挑战,趋势科技提出了相应的解答,其中包括Deep Security 解决方案。

1.1. 服务器正处于压力之下根据 Verizon Business 风险小组 2008 年度的数据泄露调查报告,在最近的数据泄露事件中,59% 由黑客攻击和入侵导致。

TJX 和 Hannaford 的数据泄露事件凸显了系统危害对于任何企业的信誉和运营都会产生严重负面影响的潜在可能性。

各组织正不断努力取得一种平衡,希望在保护资源的同时,又能保证更多业务合作伙伴和客户能够访问这些资源。

当前的支付卡行业数据安全标准 (PCI DSS) 认识到,传统的外围防御已经不足以保护数据使其免受最新威胁,如今需要的是远远超过基于硬件的防火墙以及入侵检测和防御系统 (IDS/IPS) 的多层保护。

无线网络、加密攻击、移动资源和易受攻击的 Web 应用程序,所有这些因素加在一起,便促成了企业服务器的脆弱性,使其面临渗透和危害的威胁。

在过去的五年中,一直以来都高度依赖物理服务器的数据中心计算平台经历了一场重大的技术变革。

传统数据中心的空间不断缩减,希望通过整合服务器实现成本节约和“绿色”IT 的目的。

几乎每个组织都已经将他们的部分或全部数据中心工作负载虚拟化,实现了物理服务器的多租户使用模式,取代了此前的单租户或单用途模式。

Deep Security产品介绍 PPT

Deep Security: 为服务器和应用提供保护

物理机

虚拟机

云计算

深度数据包过滤 防火墙

完整性检查 日志审计

Within the DSVA

防恶意软件

2H/2010

Deep Security 功能模块

防火墙

• 集中管理的防火墙策略 • 预定义的企业服务器安全策略 • 细粒度过滤: IP & MAC地址,端口 • 更多的协议支持:

Windows (2000, XP, 2003, Vista), Sun Solaris (8, 9, 10), Red Hat EL (4, 5), SuSE Linux (9)

Oracle, MySQL, Microsoft SQL Server, Ingres Microsoft IIS, Apache, Apache Tomcat, Microsoft Sharepoint Microsoft Exchange Server, Merak, IBM Lotus Domino, Mdaemon, Ipswitch, Imail, MailEnable Professional Ipswitch, War , Allied Telesis

Sample Microsoft Patch Tuesday Protection

虚拟化安全

用户的痛

“超过 50% 的虚拟服务器在运行 production-level 应用程序, 包括关键的业务系统” (Gartner)

“ 在2009年, 60% 的虚拟产品比同类的物理产品更缺乏安全性” (IDC)

虚拟服务器和物理机面临着同样的威胁

+ 新的挑战:

• 未激活的虚拟机

DeepSecurity.推荐配置文档

Deep Security 7.5推荐配置文档TAM2011年2月目录1. 简介 (4)2. 环境准备 (5)2.1无代理方式(VMware)应用环境准备 (5)2.2代理方式(物理服务器)应用环境准备 (6)3. Vmware环境安装步骤 (8)3.1安装Vmware环境 (8)3.2安装vShield Manager (8)3.3配置vShield Manager (12)3.4安装VM的vShield Endpoint驱动 (14)3.5安装DSM7.5 (14)3.5在DSM上添加vCenter (15)3.6部署Filter Driver&DSVA (18)3.7检查各功能组件状态 (24)4. 物理环境安装步骤 (25)4.1安装Deep Security Manager (25)4.2安装DSA程序 (25)4.3添加Computer (25)5. 基本配置 (26)6. 功能测试 (26)6.1 Anti-Malware (26)6.2 FireWall (27)6.3 Deep Packet Inspection (29)6.4 Integrity Monitoring (29)6.5 Log Inspection (31)7. 使用Smart Scan Server (32)7.1下载TMSSS程序 (32)7.2安装TMSSS程序 (32)7.3配置TMSSS程序 (33)7.4配置Deep Security使用Smart Scan (33)8. 常见问题 (34)1.简介Trend Micro Deep Security是一种在虚拟、云计算和传统的数据中心环境之间统一安全性的服务器和应用程序防护软件。

它帮助组织预防针对操作系统和应用程序漏洞的非法入侵,监控系统的完整性,并集中管理风险日志,符合包括 PCI 在内的关键法规和标准,并有助于降低运营成本。

虚拟化能够帮助用户显著地节省数据中心运营成本,用户减少硬件成本和能源需求并且可以在部署关键应用方面获得更大的灵活性和可用性。

趋势Deep Security部署方案

超融合数据中心趋势 Deep Security部署方案目录Contents1.vShield Manager部署&配置: (3)2.配置vShield Manager网络设置: (9)3.Deep Security Manager 部署&配置: (14)4.部署Deep SecurityVirtual Appliance并升级至9.6版本: (24)1.vShield Manager部署&配置:(从vCenter中导入VSM 5.5.4模版)(点击“接受”,点击“下一步”)(设置虚拟机名称以及位置)(设置帐号密码后,点击“下一步”)(点击完成后开始部署)2.配置vShield Manager网络设置: (登录VSMshell模式)(输入“enable”,进入特权模式)(输入“setup”,根据向导设置网络参数)(登录VSM web 控制台)控制台地址https://192.168.17.23(配置vcenter信息)(配置vCenter信息)(为ESXi主机安装endpoint驱动)(安装endpoint驱动)(endpoint驱动安装成功)3.Deep Security Manager 部署&配置:(选择“语言”)(点击“下一步”)(用户许可协议,点击“下一步”)(选择“软件安装路径”)(配置数据库信息,然后点击“下一步”)(输入产品激活码)(配置DSM地址以及通信端口)(设置管理员用户密码)(选择安装“更新中继”)(确认配置信息)(登录DSM控制台)(添加vCenter)(输入vcenter信息)(点击“确认”,下一步)(输入VSM配置信息)(点击“确认”,下一步)(点击“完成”)4.部署Deep SecurityVirtual Appliance并升级至9.6版本:在DSM控制台中导入如下三个安装包:(DSA的安装包用来升级DSVA至9.6) Appliance-ESX-9.5.2-2022.x86_64.zipAgent-RedHat_EL6-9.5.3-2754.x86_64.zipAgent-RedHat_EL6-9.6.1-1308.x86_64(部署DSVA)(设置DSVA设备信息)(DSVA网络配置)(选择存储虚拟磁盘格式)(点击“完成”)(选择“稍后激活”)(激活DSVA)(DSVA设备激活后会自动升级至9.6版本)(正在“激活中”)(DSVA设备版本已经成功升级至9.6版本,vShield显示已注册)(为虚拟机安装endpoint驱动,安装完之后重启VM)(确认endpoint驱动运行正常)(激活虚拟机)(虚机状态显示“被管理”)。

DeepSecurity充分必要性说明

虚拟化平台安全防护方案Deep Security应用充分必要性说明XX科技(中国)有限公司2013年6月28日文档信息:文档属性内容项目/任务名称项目/任务编号文档名称Deep Security应用充分必要性说明文档版本号 1.1 文档状态制作人Shunyi Lv 保密级别管理人制作日期复审人复审日期扩散范围版本记录:版本编号版本日期创建者/修改者说明1.0 2013-06-25 Shunyi Lv 初稿1.1 2013-06-28 Bill Zhao 更新部分内容,增加部分客户的反馈文档说明:本文档仅用于提供给客户参考。

我行正在使用VMware虚拟化技术,它改善了数据中心耗电开销、提高了数据中心资源利用率,增强了业务管理扩展性、让IT运维更加灵活便捷。

数据中心的虚拟系统是一种新的计算平台,在面临许多与物理服务器相同的安全挑战同时,又因为其自身特点,出现了新的安全防护空白点和产生了新的安全挑战。

为了实现我行整体安全防御目标,迫切需要将虚拟化环境的安全防护纳入到整个安全防护体系中来。

一、针对虚拟化环境的解决方案传统环境下的网络安全拓扑图,在网络出口处部署网关防护设备,如防火墙、防毒墙等各类安全设备,用来隔离网络之间的攻击和病毒扩散问题,部署IDS监控对服务器的非法访问行为,在服务器上部署防病毒软件,保护核心服务器的安全运行。

而在虚拟化环境下,一台物理服务器平台上将运行数个甚至数十个业务虚拟机,这些传统的安全防护措施将不再有效。

VMware 公司为了解决此问题,专门提供了VMware vShield Endpoint 和VMsafe API两个程序接口供安全厂商在此基础上解决网络攻击和病毒传播等问题。

XX科技的Deep Security是最早可以支持vShield Endpoint的无代理保护方案,它在ESX物理服务器上以一个安全虚拟机方式运行而不需要在其它各个业务虚拟机安装任何代理程序。

同时,当业务虚拟机任意启用运行或者从一台物理服务器切换到另一台物理服务器时,都不出现防护空档,这一切是传统解决方案无法完成的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Classification 12/11/2015

Copyright 2009 Trend Micro Inc.

1

Deep Security: 为服务器和应用提供保护

物理机 虚拟机 云计算

深度数据包过滤

防火墙

完整性检查

日志审计

防恶意软件

Within the DSVA

9

Sample Microsoft Patch Tuesday Protection

Classification 12/11/2015

Copyright 2009 Trend Micro Inc. 10

虚拟化安全

用户的痛

“超过 50% 的虚拟服务器在运行 production-level 应用程序, 包括关键的业务系统” (Gartner)

备份服务器

存储服务器 DHCP 服务器 邮件客户端 其他应用

Computer Associates, Symantec, EMC

Symantec, Veritas ISC DHCPD Outlook Express, MS Outlook, Windows Vista Mail, IBM Lotus Notes, Ipswitch IMail Client Samba, IBM Websphere, IBM Lotus Domino Web Access, , X Font Server prior, Rsync, OpenSSL, Novell Client 5

18

THANK YOU!

Classification 12/11/2015

Copyright 2009 Trend Micro Inc. 19

解决方案

在漏洞被修补前进行防护

及时协调软件的更新和修正 软件和应用补丁通知 避免高昂的遗留程序重写或服务中断费用

避免零日攻击

Copyright 2009 Trend Micro Inc.

6

6

推荐扫描

• 对被保护的服务器进行分析,以确定:

– – – – 操作系统,补丁情况等 安装的应用程序和版本 深度数据包过滤规则,免受未打补丁的漏洞攻击 作为补丁,修补程序和更新建议扫描: • 推荐分配的新规则 • 建议规则取消不再需要的系统补丁 – 支持预定义的DPI,完整性检查,日志审计规则

保护:

操作系统 数据库 Web 服务器 邮件服务器 FTP 服务器

Windows (2000, XP, 2003, Vista), Sun Solaris (8, 9, 10), Red Hat EL (4, 5), SuSE Linux (9)

Oracle, MySQL, Microsoft SQL Server, Ingres

© Third Brigade, Inc.

8

Microsoft Active Protections Program (MAPP)

• Microsoft Active Protections Program (MAPP)

– 安全软件供应商 – 会员每月从微软安全响应中心 (MSRC) 接收漏洞的详细信息 – 在微软公布安全公告之后,会员使用此信息为他们的客户提供安全保障

在系统维护其间再应用补丁 减少补丁更新的频率 保护不能打补丁的遗留程序 免受零日攻击 保护IT投资

解决方案

虚拟补丁降低50%-75%的IT成本

Copyright 2009 Trend Micro Inc.

4

4

Deep Security

“对运行关键业务和其他服务器平台提供针对 性的,基于主机的保护”

信息分类

全面的分析 分类

应用分类

• 覆盖服务器, 桌面端和客户定 制的各类应用 • 每个应用定义预设规则

开发策略

规则制定

验证规则有效 性(质量控制 )

开发策略

• 针对攻击 • 漏洞 • 智能/异常/通讯

交付使用

协调信息和响应

响应

• 自动 • 小时单位内

Copyright 2009 Trend Micro Inc.

Copyright 2009 Trend Micro Inc.

©

16

Deep Security 7 保护的平台

• • • • • • Windows 2000, Windows 7 Windows XP, 2003 (32 & 64 bit) Vista (32 & 64 bit) Windows Server 2008 (32 & 64 bit), R2 (64 bit) 8, 9, 10 on SPARC 10 on x86 (64 bit)

防火墙 IDS / IPS

VMsafe APIs ESX Server

– 从虚拟机外面提供防护 – 与vMotion, Storage VMotion, HA, 等集成

Copyright 2009 Trend Micro Inc. 14

工作方式 …

Coordinated Security Approach 客户端不显示 Agent 图标 (可以卸载恢复到之前的状态 ) •Agent Disappears (removed / reverted to previous snapshot) •自动保护虚拟机

Microsoft IIS, Apache, Apache Tomcat, Microsoft Sharepoint Microsoft Exchange Server, Merak, IBM Lotus Domino, Mdaemon, Ipswitch, Imail, MailEnable Professional Ipswitch, War FTP Daemon, Allied Telesis

存储

• 装载检查虚拟磁盘(VMDK) • 检查存储装置的读写内容 • 对ESX存储堆栈是透明的

Copyright 2009 Trend Micro Inc. 13

Deep Security 虚拟化应用 (vSphere 4 VMsafe based)

虚拟应用

App OS App OS App OS

Deep Security Virtual Appliance*

VMware vCenter

VMware vSphere 4

* VMware vSphere 4 VMsafe API based solution

Copyright 2009 Trend Micro Inc. 15

工作方式 …

• 每个功能都有他自己的价值 …

• 趋势科技在微软安全公告发布两个小时内就可以提供安全保障

– 这使客户能够保护他们脆弱的系统免受攻击 – 系统可以在适当的维护时间进行修补

• 趋势科技将在微软停止对Windows 2000提供服务之后继续提供 Windows 2000的防护

Classification 12/11/2015

Copyright 2009 Trend Micro Inc.

“ 在2009年, 60% 的虚拟产品比同类的物理产品更缺乏安全性” (IDC)

挑战

各种关键业务应用集中在单一的服务器上,带来风险的增加

传统的防护不会保护虚拟机之间的通讯

解决方案

需要整体的自适应安全解决方案

可迁移性: 保护系统镜像 适应性: 透明的虚拟网络配置 有效性: 保护针对虚拟系统的攻击

Copyright 2009 Trend Micro Inc. 12

vSphere 4 - VMsafe™ APIs

CPU/Memory 检查

• 检查特定的内存页 • 识别CPU状态 • 通过策略执行资源分配

网络

• 查看所有主机上的输入输出数据 • 拦截,查看,修改和复制输入输出的数据 • 提供内嵌或被动的防护

• •

• • Integrity Monitoring • • & Log Inspection modules

Red Hat 4, 5 (32 & 64 bit) SuSE 10,11

VMware ESX 3.x (in-guest Agent) VMware vSphere 4 (Virtual Appliance & in-guest Agent)

HP-UX 11i (11.31) AIX 5.3, 6.1

Copyright 2009 Trend Micro Inc. 17

17

成功案例: Deep Security

政府 卫生

SaaS

金融

教育 其他

Copyright 2009 Trend Micro Inc.

© Third Brigade, Inc.

Classification 12/11/2015

Copyright 2009 Trend Micro Inc.

7

防护流程

自动监控

监控威胁

秘密渠道来源

公共渠道来源

自有信息收集

• • • • • • • •

SANS 应急小组通告 厂商公告 Bugtraq VulnWatch PacketStorm Securiteam Telus (Assurent)

Agent in VM

• 安全: 增加保护模块 • 迁移: vMotion 或 cloud-based VMs 支持 • 性能: VM高性能要求

虚拟程序

• 及时防护:不依赖虚拟机保护应用 • 兼容性: 几乎可以涵盖目前所有操作系统

In-guest Agent - VMware 3.x, Citrix, and Hyper-V Virtual Appliance – VMware vSphere 4 (ESX 4)

可扩展的管理能与VMware虚拟中心整合