IMS的AKA鉴权机制

移动通信中的鉴权

GSM系统的鉴权为了保障GSM系统的安全保密性能,在系统设计中采用了很多安全、保密措施,其中最主要的有以下四类:防止未授权的非法用户接入的鉴权(认证)技术,防止空中接口非法用户窃听的加、解密技术,防止非法用户窃取用户身份码和位置信息的临时移动用户身份码TMSI 更新技术,防止未经登记的非法用户接入和防止合法用户过期终端(手机)在网中继续使用的设备认证技术。

鉴权(认证)目的是防止未授权的非法用户接入GSM系统。

其基本原理是利用认证技术在移动网端访问寄存器VLR时,对入网用户的身份进行鉴别。

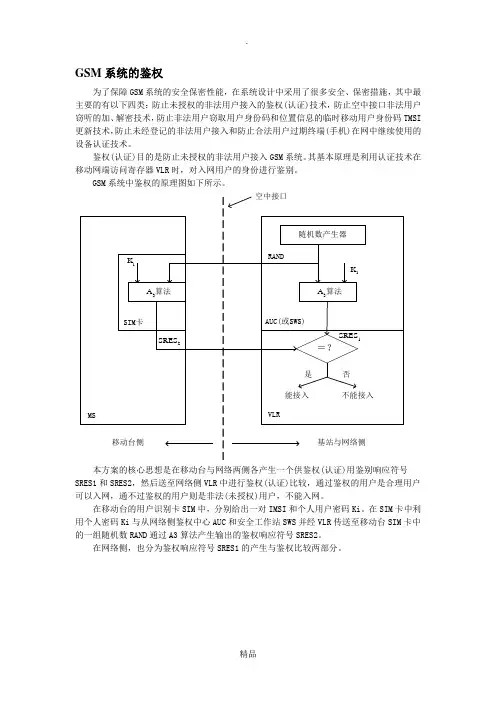

GSM系统中鉴权的原理图如下所示。

本方案的核心思想是在移动台与网络两侧各产生一个供鉴权(认证)用鉴别响应符号SRES1和SRES2,然后送至网络侧VLR中进行鉴权(认证)比较,通过鉴权的用户是合理用户可以入网,通不过鉴权的用户则是非法(未授权)用户,不能入网。

在移动台的用户识别卡SIM中,分别给出一对IMSI和个人用户密码Ki。

在SIM卡中利用个人密码Ki与从网络侧鉴权中心AUC和安全工作站SWS并经VLR传送至移动台SIM卡中的一组随机数RAND通过A3算法产生输出的鉴权响应符号SRES2。

在网络侧,也分为鉴权响应符号SRES1的产生与鉴权比较两部分。

为了保证移动用户身份的隐私权,防止非法窃取用户身份码和相应的位置信息,可以采用不断更新临时移动用户身份码TMSI取代每个用户唯一的国际移动用户身份码IMSI。

TMSI 的具体更新过程原理如下图所示,由移动台侧与网络侧双方配合进行。

这项技术的目的是防止非法用户接入移动网,同时也防止已老化的过期手机接入移动网。

在网络端采用一个专门用于用户设备识别的寄存器EIR,它实质上是一个专用数据库。

负责存储每个手机唯一的国际移动设备号码IMEI。

根据运营者的要求,MSC/VLR能够触发检查IMEI的操作。

IS-95系统的鉴权IS-95中的信息安全主要包含鉴权(认证)与加密两个方面的问题,而且主要是针对数据用户,以确保用户的数据完整性和保密性。

IMS终端AKA认证过程的研究与实现

d t h n I cin e i e o t e I . T e r s l f t e a ay i c n p o e t e c re te s o h aa w e MS l t r gs r t h MS e t h e u t o h n l ss a r v h o r cn s f t e AK ag r h s A lo i m, a d t e t n h

【 关键词 】I S A A; SP ;X s M ; K O I2 e oi p

【 中图分类号】T 9 8 1 N 1. 9 【 文献标识码 】A

Re e r h a d I p e e t t n o s a c n m l m n a i f AK A t e t a i n Pr c s i g i T in o Au h n i t o e sn n I c o S Cl t e

的安 全 ;) 不 同 网络 问 的 C C 4 为 S F提 供 安全 ;) 网络 内 5 为

IS M 被认 为 是 下 一 代 网络 的 核 心 技 术 [ 也 是 解 决 移 1 _ . 动 与 固 网融 合 , 入 语 音 、 据 、 频 三 重 播 放 等 差 异 化 引 数 视 业 务 的 重 要 方 式 , I 客 户 端 逐 渐 成 为 开 发 和研 究 的 而 MS 热 点 。 为 相对 独立 的安 全 体 系 , 要 求 所 有 的用 户 在 作 I MS

meh d i sg i c n o t e i l r i s u n s to s inf a tf r oh r smi n t me t. i a r

【 y wod 】I ;A A O I2 e oi Ke r s MS K ; SP ; X s p

2G3G4G系统中鉴权与加密技术演进

2G/3G/4G系统鉴权与加密技术演进学院:电子信息学院班级:12通信B班学生姓名:***许冠辉黄立群指导老师:***完成时间:2015.04.19【摘要】本文研究内容主要是几大网络的安全机制。

这项研究是颇具现实意义的,因为一个网络的安全性直接关系到用户和网络运营商本身的利益。

保证合法的用户获取服务和网络正常的运营,保证用户的信息完整、可靠的传输,实现保密通信,要求有一套缜密的安全机制,这是对网络和服务的更高层次的要求,也是现如今颇受关注的话题。

本文主要研究内容是WCDMA、LTE 的安全机制,为了更好地了解WCDMA的安全机制必须溯源到GSM的鉴权机制,从对比和演进的角度来看待这三种网络的安全机制的特点。

【关键词】GAM,3G,LTE,鉴权与加密目录1、概述 (4)1.1移动通信系统中鉴权和加密产生的背景 (4)2、保密通信的基本原理 (4)2.1工作原理 (4)2.2数学模型的建立 (4)3、GSM系统的鉴权与保密 (5)3.1 GSM系统中鉴权 (5)3.2 GSM加解密 (7)3.3 TMSI的具体更新过程 (8)3.4 GSM安全性能分析 (9)4、3G系统信息安全 (9)4.1 WCDMA系统的鉴权和加密 (10)4.2 CDMA-2000系统的鉴权和加密 (11)5、4G系统信息安全 (12)5.1 LTE系统网络架构 (12)5.2 LTE_SAE网元功能介绍 (13)5.2.1 UTRAN (13)5.2.2 MME (13)5.2.3 S-GW (14)5.2.4 P-GW (14)5.2.5 HSS (14)5.3 LTE/SAE安全架构 (15)5.4 LTE/SAE安全层次 (15)5.5 LTE/SAE密钥架构 (16)6、 LTE与2G/3G网络的兼容 (17)7、结束语 (17)参考文献 (18)1、概述随着移动通信的迅速普及和业务类型的与日俱增,特别是电子商务、电子贸易等数据业务的需求,使移动通信中的信息安全地位日益显著。

IMS网络AKA认证过程的研究与实现

IMS网络AKA认证过程的研究与实现韩庆绵西安电了.科技大学通信工程学院陕西710071摘要:本文介绍了IMS网络的安全体系结构,分析了IMS终端用户接入IMS网络时需要进行基于3GPP AKA的网络与用户之间的双向认证。

通过分析AKA认证过程,实现了AKA算法,实现了网络对终端的认证,通过系统联试,并用EtherPeek抓包软件对客户端注册到网络的过程进行数据分析,证明了IMS网络实现AKA认证过程的正确性。

关键词:IMS*网络安全;AKA; B2BUA: SIP0 引言IMS被认为是下一代网络的核心技术,也是解决移动与固网融合,引入语音、数据、视频三重播放等差异化业务的重要方式,IMS网络的承载层是lP网络,IMS网络结构本身的特点将服务运营网络易于受攻击的弱点暴露出来,这是以前在电信市场上所没有看到的。

作为相对独立的安全体系,IMS要求所有的用户在使用IMS服务之前都必须进行鉴权,协商建立安全的接入通道。

IMS终端需要包括IMS网络鉴权中包含的参数(如身份识别、用户授权和终端设置数据等),并存储共享密钥和相应的AKA算法。

本文通过对IMS网络侧认证机制的研究与实现,为客户端更好地接入IMS网络提供了基础。

1 IMS安全体系3GPP定义了IMS接入网络的安全机制,在IMS的安全体系中,从终端到网络的各个实体都涉及到了接入网和核心网部分的安全概念。

其安全结构如图l所示。

图l中的安全联盟①和安全联盟②属于IMS网络接入安全机制,该安全机制承担着两大任务:(1)对接入用户进行认证和授权;该认证采用的是AKA机制。

(2)对用户进行认证和授权之后,在UE和P-CSCF之间建立IPSec安全联盟,即IPSec SA,从而为后续通信提供安全保护。

2 IMS AKA鉴权原理IMS的鉴权机制采用3GPP AKA机制的原理和核心算法,因此被称为IMS AKA,该机制是基于SIP协议来实现的。

通过IMS AKA方式的注册过程,可以实现用户和网络问的双向认证。

aka鉴权流程

aka鉴权流程AKA鉴权流程随着互联网的发展和应用的普及,用户对于信息安全和个人隐私的关注度也越来越高。

在这样的背景下,身份鉴权成为了必不可少的环节。

AKA(Authentication and Key Agreement)是一种常用的鉴权协议,它在移动通信网络中起到了重要的作用。

AKA鉴权流程主要用于移动通信网络中对用户身份的验证。

在这个流程中,涉及到用户、移动设备、移动通信网络和服务提供商之间的交互。

下面将从用户注册、鉴权请求、鉴权响应和密钥协商四个方面具体介绍AKA鉴权流程。

用户需要在移动通信网络中进行注册。

在注册过程中,用户需要提供个人信息和身份鉴权所需的信息。

具体来说,用户需要提供手机号码、身份证件信息等。

这些信息将被用来和服务提供商的数据库进行比对,以验证用户的身份。

接下来,用户在移动设备上发起鉴权请求。

鉴权请求中包含了用户的标识信息和网络鉴权所需的安全参数。

这些安全参数包括鉴权向量(Authentication Vector)、随机数(Random Number)等。

鉴权向量是由服务提供商生成的,用于保证鉴权过程的安全性。

随机数是由移动设备生成的,用于增加鉴权过程的随机性。

移动通信网络收到鉴权请求后,会进行身份验证。

鉴权响应中包含了服务提供商生成的鉴权结果和移动设备生成的鉴权结果。

服务提供商的鉴权结果是通过鉴权向量和用户提供的身份信息进行计算得出的,而移动设备的鉴权结果是通过鉴权向量和随机数进行计算得出的。

移动通信网络会将这两个鉴权结果进行比对,以验证用户的身份。

鉴权成功后,双方需要进行密钥协商。

在密钥协商过程中,移动设备和移动通信网络会协商出一个共享的密钥,用于后续通信的加密和解密操作。

具体的密钥协商算法会根据各个移动通信网络的实际情况而有所不同。

密钥协商成功后,用户和移动通信网络之间的通信将得到有效的保护。

总结起来,AKA鉴权流程是一种用于移动通信网络中对用户身份进行验证的协议。

IMS安全问题分析

IMS安全问题分析发布:2012-07-20 | 作者:——| 来源: C114中国通信网 | 查看:76次 | 用户关注:摘要文章首先回顾了3GPP提出IP多媒体子系统(IMS)系统概念的背景和宗旨,通过与传统电信网络技术的比较,分析了IMS系统中存在的诸多安全问题,接着重点阐述IMS安全体系的框架、IMS的接入安全和网络安全,并对其相应的安全措施、关键技术进行了详细论述,最后对IMS安全问题的解决做出总结。

IP 多媒体子系统(IMS)是3GPP在R5规范中提出的,旨在建立一个与接入无关、基于开放的SIP/IP协议摘要文章首先回顾了3GPP提出IP多媒体子系统(I MS)系统概念的背景和宗旨,通过与传统电信网络技术的比较,分析了IMS系统中存在的诸多安全问题,接着重点阐述IMS安全体系的框架、IMS的接入安全和网络安全,并对其相应的安全措施、关键技术进行了详细论述,最后对IMS安全问题的解决做出总结。

IP多媒体子系统(IMS)是3GPP在R5规范中提出的,旨在建立一个与接入无关、基于开放的SIP/IP协议及支持多种多媒体业务类型的平台来提供丰富的业务。

它将蜂窝移动通信网络技术、传统固定网络技术和互联网技术有机结合起来,为未来的基于全IP网络多媒体应用提供了一个通用的业务智能平台,也为未来网络发展过程中的网络融合提供了技术基础。

IMS的诸多特点使得其一经提出就成为业界的研究热点,是业界普遍认同的解决未来网络融合的理想方案和发展方向,但对于IMS将来如何提供统一的业务平台实现全业务运营,IMS的标准化及安全等问题仍需要进一步的研究和探讨。

1、IMS存在的安全问题分析传统的电信网络采用独立的信令网来完成呼叫的建立、路由和控制等过程,信令网的安全能够保证网络的安全。

而且传输采用时分复用(TDM)的专线,用户之间采用面向连接的通道进行通信,避免了来自其他终端用户的各种窃听和攻击。

而IMS网络与互联网相连接,基于IP协议和开放的网络架构可以将语音、数据、多媒体等多种不同业务,通过采用多种不同的接入方式来共享业务平台,增加了网络的灵活性和终端之间的互通性,不同的运营商可以有效快速地开展和提供各种业务。

中国电信IMS网络SIP协议规范总则要求

中国电信IMS网络SIP协议规范(总则要求)(征求意见稿V2.1)中国电信股份有限公司广州研究院中国电信IMS网络SIP协议规范(总则要求)(征求意见稿)主管院长审核:科技管理部审核:技术责任人审核:项目负责人:项目组成员:项目编号:前言本标准是以3GPP、IETF相关标准为基础,结合中国电信网络的实际情况,并综合中国电信集团公司对IMS网络的实验成果制定的。

编写方法上,项目组将IMS网络SIP协议规范分为三类子规范:1)《IMS网络SIP协议规范(总则要求)》2)《IMS网络系列业务技术规范》,包括以下类型的业务技术规范:A.基本语音业务B.PSS业务C.多媒体数据业务D.语音“增值”业务3)《IMS网络SIP协议系列互通技术规范》本分册为《总则要求》分册本规范为中国电信IMS网络设备的研制、开发、引进、测试、验收及维护管理提供技术依据目录1范围 (5)1.1《中国电信IMS网络SIP协议系列技术规范》分类 (5)1.2各规范应包含的主要内容 (5)1.3本规范定位 (6)2术语说明部分 (6)3参考标准 (6)4符号及缩写 (6)5总体要求部分 (9)5.1SIP在IMS网络中涉及到的相关接口 (9)5.2各接口功能要求 (10)5.2.1Gm接口 (10)5.2.1.1终端(UA) (10)5.2.1.2P-CSCF (10)5.2.2Mw 接口 (11)5.2.2.1P-CSCF (11)5.2.2.2I-CSCF (11)5.2.2.3S-CSCF (11)5.2.3ISC接口 (12)5.2.3.1S-CSCF (12)5.2.3.2AS (13)5.2.4Mg接口 (13)5.2.5Mx接口 (13)5.3计费信息的携带 (13)5.3.1注册相关 (13)5.3.1.1注册请求 (13)5.3.1.2注册订阅 (13)5.3.2与呼叫相关(INVITE导致的Transaction) (14)5.3.2.1IMS用户作主叫 (14)5.3.2.2IMS用户作被叫 (14)5.3.3与呼叫无关(Subscribe、message) (15)5.3.4.1与注册相关 (15)5.3.4.2与呼叫相关 (15)5.3.4.3与呼叫无关 (16)5.4P RECONDITION协商要求 (16)5.5语音资源的提供 (16)5.5.1软交换网络提供语音资源的原则 (16)5.5.2IMS网络语音资源播放 (18)5.6会话建立后的周期更新 (19)6业务流程 (19)6.1参数说明: (19)6.2注册业务 (20)6.2.1初始注册 (20)6.2.1.1采用AKA鉴权 (20)6.2.1.2采用Early IMS鉴权 (29)6.2.2注册周期更新 (31)6.2.3注册异常 (36)6.2.3.1重注册时S-CSCF失去响应 (36)6.2.3.2用户不存在或用户不允许漫游 (37)6.2.3.3用户鉴权失败 (38)6.2.4注销 (39)6.2.4.1用户发起注销 (39)6.2.4.2网络发起注销(HSS发起) (41)6.2.4.3网络发起注销(S-CSCF) (44)6.2.5重注册超时 (47)6.2.6通知机制 (48)6.2.7网络发起的重认证 (55)6.2.8向第三方应用注册 (57)6.3基本呼叫业务流程(回铃音资源由主叫侧提供) (59)6.3.1主叫侧UE---归属S-CSCF (59)6.3.2S-CSC1F---S-CSCF2—被叫侧UE (66)6.3.3(R4)MGCF---S-CSCF2—被叫侧UE(IMS) (68)6.3.4S-CSCF---MGCF (69)6.3.5.1被叫用户忙 (69)6.3.5.2被叫侧提供失败语音资源 (70)6.3.5.3被叫用户久叫不应 (70)6.3.5.4T7定时器超时 (72)6.3.5.5被叫用户不存在 (72)6.3.5.6用户注销,未签约注销状态下的业务 (73)6.3.5.7用户注销,签约注销状态下的业务 (73)6.3.6IMS网络提供语音资源 (73)6.3.6.1回铃音资源(Application Server Model) (74)6.3.6.2失败音资源(Application Server Model) (76)6.3.7呼叫建立后的周期更新 (77)6.4ISC接口呼叫流程 (77)6.4.1呼叫由用户发起 (78)6.4.1.1触发主叫业务 (78)6.4.1.2触发被叫业务 (79)6.4.1.3被叫号码为PSI号码 (80)6.4.2呼叫由AS发起 (81)6.4.2.1指定触发主叫业务,主叫号码为用户号码 (82)6.4.2.2指定触发主叫业务,主叫号码为PSI号码 (82)6.4.2.3指定触发被叫业务,被叫号码为用户号码 (83)中国电信IMS网络SIP协议规范1范围中国电信发布的《中国电信SIP协议规范》03版及05版,适用于软交换网络。

移动通信中的鉴权

GSM系统的鉴权为了保障GSM系统的安全保密性能,在系统设计中采用了很多安全、保密措施,其中最主要的有以下四类:防止未授权的非法用户接入的鉴权(认证)技术,防止空中接口非法用户窃听的加、解密技术,防止非法用户窃取用户身份码和位置信息的临时移动用户身份码TMSI 更新技术,防止未经登记的非法用户接入和防止合法用户过期终端(手机)在网中继续使用的设备认证技术。

鉴权(认证)目的是防止未授权的非法用户接入GSM系统。

其基本原理是利用认证技术在移动网端访问寄存器VLR时,对入网用户的身份进行鉴别。

GSM系统中鉴权的原理图如下所示。

本方案的核心思想是在移动台与网络两侧各产生一个供鉴权(认证)用鉴别响应符号SRES1和SRES2,然后送至网络侧VLR中进行鉴权(认证)比较,通过鉴权的用户是合理用户可以入网,通不过鉴权的用户则是非法(未授权)用户,不能入网。

在移动台的用户识别卡SIM中,分别给出一对IMSI和个人用户密码Ki。

在SIM卡中利用个人密码Ki与从网络侧鉴权中心AUC和安全工作站SWS并经VLR传送至移动台SIM卡中的一组随机数RAND通过A3算法产生输出的鉴权响应符号SRES2。

在网络侧,也分为鉴权响应符号SRES1的产生与鉴权比较两部分。

为了保证移动用户身份的隐私权,防止非法窃取用户身份码和相应的位置信息,可以采用不断更新临时移动用户身份码TMSI取代每个用户唯一的国际移动用户身份码IMSI。

TMSI 的具体更新过程原理如下图所示,由移动台侧与网络侧双方配合进行。

这项技术的目的是防止非法用户接入移动网,同时也防止已老化的过期手机接入移动网。

在网络端采用一个专门用于用户设备识别的寄存器EIR,它实质上是一个专用数据库。

负责存储每个手机唯一的国际移动设备号码IMEI。

根据运营者的要求,MSC/VLR能够触发检查IMEI的操作。

IS-95系统的鉴权IS-95中的信息安全主要包含鉴权(认证)与加密两个方面的问题,而且主要是针对数据用户,以确保用户的数据完整性和保密性。

usim鉴权算法

usim鉴权算法USIM鉴权算法一、引言在现代移动通信系统中,USIM(Universal Subscriber Identity Module)是一种用于存储用户个人信息及加密密钥的智能卡。

为了保护用户隐私和确保通信安全,USIM卡需要进行鉴权过程,以验证用户的合法性。

本文将介绍USIM鉴权算法的原理和过程。

二、USIM鉴权算法的原理USIM鉴权算法采用了一种称为3GPP鉴权和密钥协商算法(3GPP Authentication and Key Agreement,简称AKA)的方法。

该算法基于对称密钥的协商和验证,通过三个步骤来实现鉴权过程:鉴权请求、鉴权响应和鉴权确认。

三、鉴权请求当用户手机与移动网络进行连接时,USIM卡会发送鉴权请求给鉴权中心(Authentication Center,简称AuC)。

鉴权请求包含了IMSI(International Mobile Subscriber Identity)和随机数RAND。

四、鉴权响应鉴权中心收到鉴权请求后,会生成一个鉴权向量(Authentication Vector,简称AV),其中包含了一个随机数RAND、鉴权密钥K和其他相关信息。

鉴权中心使用鉴权密钥K和随机数RAND生成一个鉴权响应,包括鉴权标识(Authentication Token)和鉴权码(Authentication Code)。

五、鉴权确认USIM卡收到鉴权响应后,会使用鉴权密钥K和随机数RAND计算出一个鉴权码,并将其与鉴权响应中的鉴权码进行比对。

如果两者相等,则说明鉴权成功,USIM卡将发送鉴权确认给鉴权中心。

六、USIM鉴权算法的安全性USIM鉴权算法的安全性主要依赖于鉴权密钥K的安全性。

鉴权密钥K是由运营商预先存储在USIM卡和鉴权中心中的,只有在鉴权过程中才会使用。

鉴权密钥K的安全性保证了通信的机密性和完整性。

七、USIM鉴权算法的应用USIM鉴权算法广泛应用于现代移动通信系统中,如3G、4G和5G 网络。

基于AKA的IMS接入认证机制

可 靠 部署 进 而 走 向商 用 , 为 了重 中 成 之 重 的 问题 。 此 , 因 研究 I 网 络 的安 MS

全 接 人 认 证 机 制 有 着 十 分 重 要 的 现 实 意义 。 3P G P已 经 成 立 了 专 门 的 工 作 组

维普资讯

周 星 等 : 于 AK 基 A的 I MS接 入 认 证 机 制

… m ^ _日_ __ -__ -- ●-_ ●_ _-_ _ ●_■ ●● _■_ ●■ -__ ●_ ■■- -_ __● ■■ ■_一

Z TE COM M UNI CAT ONS I

都 必 须 进 行 鉴 权 ( 证 和 授 权 ) 协 商 认 , 建 立安 全 的 接人 通 道 。 户 和 网络 实 用

体 之 间 以 及 网 络 实 体 之 间 的 通 信 必 须 时 刻 处 于 安 全 保 护 之 中 。 I 安 全 MS

a c ss. eAu h t a i d K r emen AK 一b s d I S a c s u h t a i ce Th t en i t an eyAg e c on t( A) a e M c e s a t en i t c on m ec a im sde el e y t e lt r e gn er s o c (E h ns i v op d b h n e n tEn ie i Ta k F r e 1TF)o g nia i n ng r a z tona d

S 3 责3 A WG 负 G网 络 安 全 方 面 的标 准 化工 作 ,已 经 发布 的I 安 全 标 准 主 MS

要 有 : G PT 3 .0 : 3 3 P S 3 1 2 G网 络 安 全 架 构 l 、G PT 3 .0 :MS 入 网 络 的 】 3 P S 32 3 I 接 I 安 全 机 制 l、G PT 3 .1 : M 核 心 3 P S 32 0 I S 2 _ 网 络 的 安 全 机 制 。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

摘要:IP多媒体子系统(IMS)作为3G网络的核心控制平台,其安全问题正面临着严峻的挑战。

IMS的接入认证机制的实现作为整个IMS安全方案实施的第一步,是保证IMS系统安全的关键。

基于认证和密钥协商(AKA)的IMS接入认证机制是由因特网工程任务组(IETF)制定,并被3GPP采用,广泛应用于3G无线网络的鉴权机制。

此机制基于“提问/回答”模式实现对用户的认证和会话密钥的分发,由携带AKA参数的SIP消息在用户设备(UE)和IMS网络认证实体之间进行交互,按照AKA机制进行传输和协商,从而实现用户和网络之间的双向认证,并协商出后续通信所需的安全性密钥对。

关键词:IP多媒体子系统;认证和密钥协商;会话初始协议;接入认证机制Abstract:IPMultimediaSubsystem(IMS) has been accepted as the core control platform of the 3G network. Its security problems are facing severe challenges now. The implementation of IMS access authentication mechanism, which is considered to be the first step of the whole IMS security plan, is the key to the IMS system security access. The Authentication and Key Agreement (AKA)-based IMS access authentication mechanism is developed by the Internet Engineering Task Force (IETF) organization and adopted by the 3GPP organization, and is widely used in 3G wireless network authentication mechanism. It is based on the “challenge/response” mode to achieve the bidirect ional authentication and session key distribution. The Session Initiation Protocol (SIP) messages, which are carried with AKA parameters, are transmitted through the User Equipment (UE) and IMS core functional entities according to the AKA mechanism for consultation, thus realizing the two-way authentication between user and network, as well as the security key pair for later communications.Keywords:IMS;AKA;SIP; access authentication mechanism移动通信的安全问题正越来越多地受到关注。

2G网络主要传输语音业务,采用的是单向的用户认证方案,即网络能够验证用户身份是否合法,而用户无法确认其所连接的网络服务是否可靠。

然而,3G网络将会演变成一个覆盖全球的集有线、蜂窝和卫星通信于一体的全网,不仅支持传统的语音和数据业务,还支持交互式和分布式的业务,如多媒体业务、电子商务、网上银行等。

随着各种信息服务的蓬勃开展,各种机密性、敏感性、隐私性的数据的传输会大大增加,这对网络的安全性提出了更高的要求。

IP多媒体子系统(IMS)是3G网络的核心控制平台,具有基于会话初始协议(SIP)的全IP架构,IP协议固有的缺陷和安全漏洞使IMS很容易遭受攻击。

另外,IMS对开放性接入的支持也对其网络安全提出挑战。

如何保证用户安全地接入网络,保证IMS网络的可靠部署进而走向商用,成为了重中之重的问题。

因此,研究IMS网络的安全接入认证机制有着十分重要的现实意义。

3GPP已经成立了专门的工作组SA WG3负责3G网络安全方面的标准化工作,已经发布的IMS安全标准主要有:3GPP TS33.102: 3G网络安全架构[1]、3GPP TS33.203: IMS接入网络的安全机制[2]、3GPP TS33.210: IMS核心网络的安全机制[3]。

1 IMS的安全体系结构作为相对独立的安全体系,IMS要求所有的用户在使用IMS服务之前都必须进行鉴权(认证和授权),协商建立安全的接入通道。

用户和网络实体之间以及网络实体之间的通信必须时刻处于安全保护之中。

IMS安全体系的整体思想是使用因特网协议安全(IPSec)的安全特性为IMS系统提供安全保护。

IMS安全体系架构[2] 如图1所示,分为5个安全层面。

IMS安全架构的5个安全层面应用于IMS安全保护中不同的需求:安全层面1提供用户和网络之间的双向身份认证。

归属用户服务器(HSS)负责产生认证数据,并且委托服务呼叫会话控制功能(S-CSCF)执行用户认证的操作。

认证基于由IP多媒体服务身份模块(ISIM)和HSS共享的密钥和算法。

安全层面2为用户设备(UE)和代理呼叫会话控制功能(P-CSCF)之间的通信提供安全关联,包括加密和完整性保护,并通过IPSec提供接入安全保护。

安全层面3提供网络域内呼叫会话控制功能(CSCF)和HSS之间的安全关联。

安全层面4为不同网络间的CSCF提供安全保护,适合于P-CSCF位于访问网络的情况。

安全层面5在网络内部的不同CSCF间提供安全保护,适合于P-CSCF位于归属网络的情况。

图1中的安全层面1和安全层面2属于IMS接入安全机制。

IMS的接入安全机制承担着两大任务:一是对接入用户的鉴权;二是在鉴权结束之后,在UE和P-CSCF之间建立IPSec安全关联(IPSec SA),为后续SIP信令的交互提供安全保护。

本文主要对基于认证和密钥协商(AKA)机制的IMS安全接入认证机制进行研究。

2 IMS的接入安全机制2.1IMSAKA机制概述AKA机制是由因特网工程任务组(IETF)制定、并被3GPP采用,广泛应用于3G无线网络的鉴权机制。

IMS的鉴权机制沿用了这种机制的原理和核心算法,故称之为IMS AKA机制[4]。

IMS AKA机制是对HTTP摘要认证机制[5]的扩展,主要用于用户的认证和会话密钥的分发,它的实现基于一个长期共享密钥(Key)和一个序列号(SQN),它们仅在HSS的认证中心模块(AuC)和UE的ISIM中可见。

由于HSS不与UE直接通信,而是由S-CSCF执行认证过程,因此它们不会将真实的Key暴露给外界。

IMS AKA机制使用“提问/回答”的模式实现用户和网络之间的双向认证,并通过协商产生的密码对(CK, IK)作为IPSec SA所需的密钥,为后续的通信提供安全保护。

IMS AKA 机制是基于SIP协议来实现的。

AKA与SIP的结合在IETF RFC3310中定义。

在IMS的注册过程中,携带AKA参数的SIP信令在UE和IMS网络认证实体之间进行交互,按照AKA机制来传输和协商AKA参数,从而实现接入认证和密钥协商的过程。

2.2IMS接入认证的实现通过IMS注册过程实现基于AKA机制的IMS接入认证的具体流程[6] 如图2所示。

(1) 用户发起注册请求用户在使用IMS服务之前必须向IMS网络进行注册,注册的目的是将用户的私有身份(IMPI)与用户想要注册的公开身份(IMPU)绑定。

每个用户只有一个IMPI,而可拥有多个IMPU,每个IMPU对应相应的服务配置。

UE在初始的注册请求SIP REGISTER消息中发送它的IMPI,该IMPI保存在ISIM应用中,只用于认证和注册过程。

这个初始的REGISTER消息的主要头域和参数如图3所示。

由于3GPP AKA被映射到HTTP摘要机制,因此认证方案的值被设置为“Digest”,而“response”和“nonce”域的值在初始注册请求消息中都设置为空。

P-CSCF将这个REGISTER消息转发给I-CSCF,I-CSCF联系HSS,以选择为用户提供服务的S-CSCF,然后将REGISTER请求消息转发给选定的S-CSCF。

当S-CSCF收到REGISTER消息后,如果发现该用户还没有被认证,则S-CSCF向HSS发送多媒体认证请求(MAR)消息[7]以请求认证数据。

(2) 计算认证向量HSS收到MAR消息之后,运行AKA算法,为该用户计算认证向量(AV),计算过程如下:HSS中的AuC运行AKA机制,首先产生最新的序列号SQN和一个不可预测的随机提问数(RAND)。

然后HSS将根据它与该UE之间的共享密钥Key,以及刚刚产生的SQN和RAND来计算其他的参数,其原理如图4所示,AKA参数核心算法由3GPP TS35.206[8]提供。

其中,各个参数的计算公式如下( ?茌表示按位异或,|| 表示串接):计算消息认证码(MAC):MAC=F1K(SQN|| RAND || AMF) ;计算期望的认证应答(XRES):XRES=F2K(RAND);计算保密性密钥(CK):CK=F3K(RAND);计算完整性密钥(IK):IK=F4K(RAND);匿名密钥(AK):AK=F5K(RAND);网络认证令牌(AUTN):AUTN=SQN?茌AK|| AMF || MAC;AV:AV=RAND||XRES||CK||IK||AUTN;AK用来隐藏SQN,因为SQN可能会暴露用户的位置信息。

如果不需要隐藏SQN,那么AK 被设置为0。

(3) 网络向用户提问HSS通过上述的计算过程得到了一组AV,其中每个AV都是一个五元组(RAND, XRES, AUTN, CK, IK),该认证五元组并不包括Key和SQN本身。

然后,HSS将这些认证数据通过多媒体认证应答(MAA)消息发送给S-CSCF。

S-CSCF从HSS得到所需的安全相关的参数,即所谓的AV。

这些参数使得S-CSCF可以在不需要知道共享密钥Key和SQN的情况下就可以执行认证过程。

S-CSCF将剔除XRES的AV包含在401 Unauthorized应答消息的WWW-Authenticate头域中向用户提问,401应答主要的头域和字段如图5所示。