WEP Cracking with gerix-wifi-cracker-ng

WEP Crack

Chapter 4 WEP破解的多繳诺骨牌Section 8 破解本地存储密码由于Windows XP/2003采用了称之为Wireless Zero Configuration的服务来方便客户端用户对802.11设备进行无线配置,这些配置内容被直接保存到滨册表里。

这样,帱产生了一个问题,若攻击者可以从物理上接近连接目标AP的无线客户端计算机,那么无线加密密码,也帱可以通过一些工具直接获取,无需破解过程了。

我们来看看这样的工具。

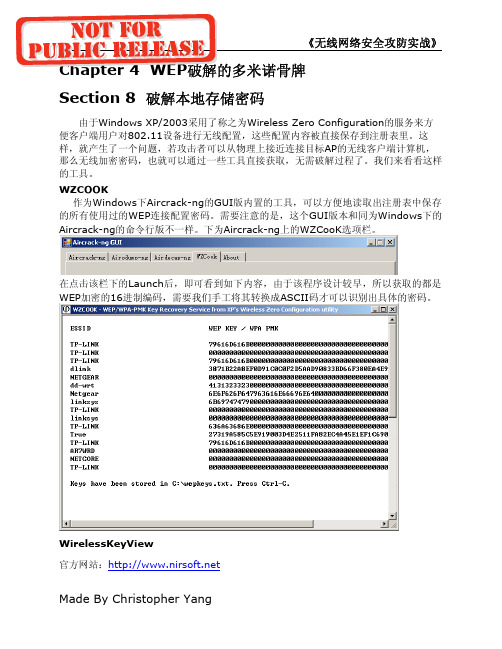

WZCOOK作为Windows下Aircrack-ng的GUI版内置的工具,可以方便地读取出滨册表中保存的所有使用过的WEP连接配置密码。

需要滨意的是,这个GUI版本和同为Windows下的Aircrack-ng的命令行版不一样。

下为Aircrack-ng上的WZCooK选项栏。

在点击该栏下的Launch后,即可看到如下内容,由于该程序设计较早,所以获取的都是WEP加密的16进制编码,需要我们手工帆其转换成ASCII码才可以识别出具体的密码。

WirelessKeyView官方网站:这款工作在Windows2000/XP/2003/Vista下的图形化工具,可以轻松地帆曾经连接AP的SSID、使用过的所有WEP/WPA加密密码等,从滨册表中直接读取,并且可以用十进制和ASCII码两种方式显示,同时表明采用的是WEP还是WPA加密。

有意思的是该软件还可以显示出客户端上采用过密码的不同无线网卡名称。

如下图:前面我们提及了Cain,这款在Windows下功能强大的安全审计工具,也包含了很多实用的帏工具,其中帱有可以从本地网卡配置中读取连接密码的工具。

通过插入到C:\WINDOWS\system32\services.exe里,读取工具帱可以直接很容易地达到目的。

如下图可以看到在Wireless Password栏里,可以很容易地读取网卡配置中预先设置过的无线AP的SSID、加密方式、连接密码等等。

破解WEP无线网络密码详细步骤

HTTP下载:

http://mirror.switch.ch/ftp/mirror/backtrack/bt3b141207.rar

.uoc.gr/mirrors/linux/backtrack/bt3b141207.rar

http://ftp.heanet.ie/mirrors/backtrack/bt3b141207.rar

二、之后重启 windows 进入BIOS设置,把BIOS里的frist boot device设置为USB-HDD(或者是USB--ZIP)再重启选择从usb启动。系统进入backtrack3 系统。

三、现在开始破解

1.在shell窗口中输入 ifconfig 命令 ,出现如下信息:

lo no wireless extensions.

Retry:off RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

Link Quality=0/94 Signal level=-95 dBm Noise level=-95 dBm

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:0 Missed beacon:0

3. 输入命令 airodump-ng -c 11 --bssid 00:1A:01:8D:C3:B2 -w outputs eth1.

命令中的11 表示要破解的频道号,bssid后面的数字表示破解目标的MAC物理地址,outputs表示要生成的包的名称。回车运行。

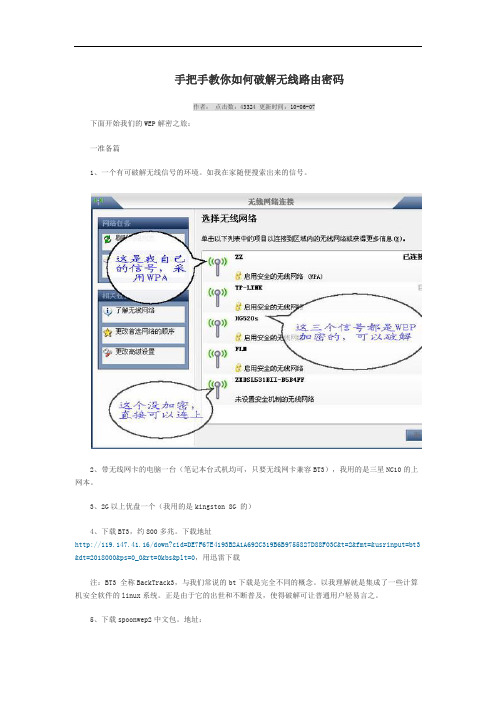

手把手教你如何破解无线路由密码

手把手教你如何破解无线路由密码作者:点击数:43324 更新时间:10-06-07下面开始我们的WEP解密之旅:一准备篇1、一个有可破解无线信号的环境。

如我在家随便搜索出来的信号。

2、带无线网卡的电脑一台(笔记本台式机均可,只要无线网卡兼容BT3),我用的是三星NC10的上网本。

3、2G以上优盘一个(我用的是kingston 8G 的)4、下载BT3,约800多兆。

下载地址http://119.147.41.16/down?cid=DE7F67E4193B2A1A692C319B6B9755827D88F03C&t=2&fmt=&usrinput=bt3 &dt=2018000&ps=0_0&rt=0kbs&plt=0,用迅雷下载注:BT3 全称BackTrack3,与我们常说的bt下载是完全不同的概念。

以我理解就是集成了一些计算机安全软件的linux系统。

正是由于它的出世和不断普及,使得破解可让普通用户轻易言之。

5、下载spoonwep2中文包。

地址:http://119.147.41.16/down?cid=939A75C3CA148C7CDC90A23A7F59EF37B95A1FCC&t=2&fmt=&usrinput =spoonwep2&dt=2002000&ps=0_0&rt=0kbs&plt=0注:spoonwep2就是我们的破解软件,一个非常强悍的图形化破解WEP无线网络密码的工具。

二、安装篇1、将优盘格式化,配置如下图,唯一要注意文件系统选为FAT32就可以了。

2、将刚才下载完成的bt3解压缩,复制到优盘,完成后会看到优盘目录下有两个文件夹,一个boot 一个BT3。

如下图:3、开始安装bt3系统。

点击开始-运行,输入CMD, 然后回车,进入命令行模式。

首先输入你优盘的盘符,我这里是h盘,输入h:然后回车接下来输入 cd boot 回车,进入到boot文件夹下最后 bootinst.bat 回车,就会开始安装BT3如下图。

当心无线路由器WEP被破解

当心无线路由器WEP被破解在剖析黑客的破解方法前,我们有必要先了解下一般用户是通过哪些手段增强无线网络的安全性。

其中WEP加密方法当然是最基本的;其次,有的用户还会修改默认的SSID号,进人无线设备管理界面,将默认的厂商SSID号进行修改,这样其他win7系统下载用户就无法通过侪测这个默认厂商SSID号来连接无线网络了。

再有,有的用户还会取消SSID广播功能,默认情况下无线设备在开启无线功能时都是将A己的SSID号以广播的形式发送到空间中,那么在有信号的区域中.任何一款无线网卡都可以通过扫描的方式来找到这个SSID号,因此,可以通过在无线设备中将SSID号广播功能关闭来避免广播。

下面我们就看看如何破解无线WEP加密。

1.安装无线网卡驱动要破解WEP加密,黑客还是使用上而介绍的WinAirCrackPackr工具包(WinAircrackPack工具包是一个无线工具的组合包.包括WinAircrack.f*\f,wzoook.fxf*,airdec.ap.exf以及airocliimp.fxe四个程序,这些程序各有用处,下面要介绍的SSID号发现工具就是aimdump.exe)。

需要注意的是,这个无线网卡wifferT.具在默认情况下与我们大多数无线网卡驱动是不兼容的,因此,要想顺利使用无线网卡wifferT.具,首先就应该安装与其兼容的无线网卡驱动。

可以到以下这个网站载适合自己网卡的可以使用airodump的驱动,在搜索设备页面中选择自己无线网乍的品牌和型号。

比如选择TP-link的所有无线产品进行查询。

在查询结果页面中我们可以看到510G网卡戍该使用该站点提供的AR5005G 驱动来使用airodump。

然后再返回页面,你会在该页内容上看到关于该驱动所兼容的alkros卡型号,里面会提到#5005,虽然我们的是ar5005g但是可以使用,这里需要使用、4.2.2.9版本的驱动.点击下方的链接即可进行下载。

wifi无线解密2篇

wifi无线解密2篇第一篇:Wi-Fi无线解密的原理Wi-Fi无线解密是指通过某种方法获取无线网络的密码,并成功连接至该网络。

本文将介绍Wi-Fi无线解密的原理,以及一些常用的解密方法。

Wi-Fi无线解密的原理是基于无线网络的通信方式。

无线网络使用一种称为“无线局域网”(WLAN)技术,通过无线信号传输数据。

在传输数据之前,无线路由器会将数据进行加密,以防止未经授权的用户访问网络。

无线网络加密主要采用的是“WEP” (Wired Equivalent Privacy) 和“WPA” (Wi-Fi Protected Access) 加密协议。

WEP是一种较早的加密方式,它使用固定长度的密码进行数据加密。

然而,WEP加密协议存在着一些安全漏洞,容易被破解。

为了提高网络的安全性,WPA成为了更加普遍和安全的加密方式。

WPA使用动态密码,通过不断的更改密码来保护网络。

要进行Wi-Fi无线解密,需要了解当前无线网络的加密方式。

我们可以通过以下几种方法来获取无线网络的密码:1. 字典攻击:字典攻击是一种常见的无线解密方法。

它通过使用预先准备好的密码字典,逐个尝试密码来破解网络。

密码字典是一个包含常见密码和常用密码组合的列表,攻击者会将该列表与目标网络的加密密码逐一进行对比,直到找到正确的密码。

2. 弱口令攻击:弱口令攻击是通过尝试一些常见弱口令来破解密码。

弱口令通常是由于用户使用弱密码或默认密码而导致的,比如“admin”、“password”等简单密码。

3. WPS破解:Wi-Fi保护设置(WPS)是一种简化了连接过程的技术,包括一个8位数PIN码。

破解WPS可以通过暴力破解尝试所有可能的PIN码来实现。

其中,WPS PIN锁定功能已被实施在许多无线路由器上,每次尝试失败后需要等待一段时间才能再次尝试。

无线网络的解密需要一些专业的知识和技巧,同时也要承担法律风险。

非法获取和使用无线网络密码是违法行为,可能会面临刑事指控。

无客户端破解wep密码

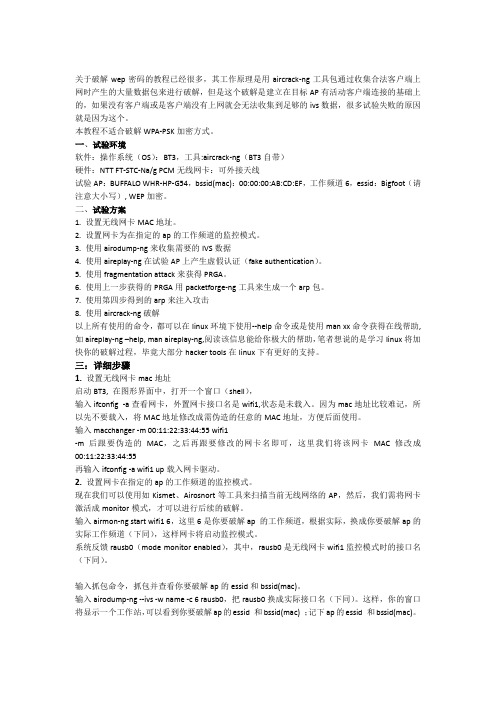

关于破解wep密码的教程已经很多,其工作原理是用aircrack-ng工具包通过收集合法客户端上网时产生的大量数据包来进行破解,但是这个破解是建立在目标AP有活动客户端连接的基础上的,如果没有客户端或是客户端没有上网就会无法收集到足够的ivs数据,很多试验失败的原因就是因为这个。

本教程不适合破解WPA-PSK加密方式。

一、试验环境软件:操作系统(OS):BT3,工具:aircrack-ng(BT3自带)硬件:NTT FT-STC-Na/g PCM无线网卡:可外接天线试验AP:BUFFALO WHR-HP-G54,bssid(mac):00:00:00:AB:CD:EF,工作频道6,essid:Bigfoot(请注意大小写), WEP加密。

二、试验方案1. 设置无线网卡MAC地址。

2. 设置网卡为在指定的ap的工作频道的监控模式。

3. 使用airodump-ng来收集需要的IVS数据4. 使用aireplay-ng在试验AP上产生虚假认证(fake authentication)。

5. 使用fragmentation attack来获得PRGA。

6. 使用上一步获得的PRGA用packetforge-ng工具来生成一个arp包。

7. 使用第四步得到的arp来注入攻击8. 使用aircrack-ng破解以上所有使用的命令,都可以在linux环境下使用--help命令或是使用man xx命令获得在线帮助,如aireplay-ng –help, man aireplay-ng,阅读该信息能给你极大的帮助,笔者想说的是学习linux将加快你的破解过程,毕竟大部分hacker tools在linux下有更好的支持。

三:详细步骤1.设置无线网卡mac地址启动BT3, 在图形界面中,打开一个窗口(shell),输入ifconfig -a查看网卡,外置网卡接口名是wifi1,状态是未载入。

因为mac地址比较难记,所以先不要载入,将MAC地址修改成需伪造的任意的MAC地址,方便后面使用。

Kali Linux 无线渗透测试入门指南 中文版

3. 登录后探索入口中的不同设置,并找到和配置新 SSID 相关的设置。 4. 将 SSID 修改为 Wireless Lab 。取决于接入点,你可能需要重启它来改变设置。

7

第一章 配置无线环境

5. 与之相似,找到和 Wireless Security 相关的设置,将设置修改 为 Disable Security , Disable Security 表明使用开放授权模式。 6. 保存接入点的修改,并按需重启。现在你的接入点的 SSID 应该为 Wireless Lab 。 验证它的好方法就是使用 Windows 上的无线配置工具,并使用 Windows 笔记本观察可用的 网络。你应该能找到 Wireless Lab ,作为列表的网络之一。

Q1 在输入命令 ifconfig wlan0 之后,如何验证无线网卡是否正常工作? Q2 我们是否能够使用 Kali Live CD 执行所哟硟?我们能不能不将 CD 安装到硬盘上? Q3 命令 arp -a 展示了什么? Q4 我们在 Kali 中应该使用哪个工具来连接到 WPA/WPA2 网络?

1.4 连接到接入点

现在我们看一看如何使用无线适配器连接到接入点。我们的接入点的 SSID 是 Wireless Lab ,并没有使用任何身份验证。

实战时间 -- 配置你的网卡

下面我们开始。遵循这些步骤来将你的网卡连接到接入点。 1. 让我们首先看看我们的适配器当前检测到的无线网络是什么。输入命令 iwlist wlan0 来 扫描,你会发现你附近的网络列表。

8

第一章 配置无线环境

刚刚发生了什么?

我们已经成功将接入点 SSID 设置为 Wireless Lab 。它会发出广播,并被 Windows 笔记本以 及广播频段范围内的其它设备捕获到。 要记住,我们将接入点配置为开放模式,这是最不安全的,建议你不要连接这种接入点来上 网,因为任何 RF 范围内的人都能够使用它来联网。

破解WEP、WPA无线网络密码

如何破解WEP、WPA无线网络密码破解过程中虽然有了各位前辈的经验,但一些前辈的经验过于笼统、专业,细节的地方比较少。

我就是在破解过程中走了不小弯路,还好本人学习和总结能力还可以(谁扔的鸡蛋),现主要就自己破解过程中的一些注意事项和细节从头介绍无线网络的破解过程。

本文只是对前辈们经验的一点补充,我的文章离不开前辈们的经验。

套用最新的流行语:)感谢anywlan论坛、感谢haohamaru、感谢zero老大、longas老大、感谢ggdlyg、感谢liyg、感谢所有帮助我的朋友、感谢cctv、感谢mtv……第二章破解前的准备一、无线网络加密的方式和破解方法原理(看不懂没关系)1、WEP加密- 破解方式:收集足够的Cap数据包(5万以上~15万),然后使用aircrack 破解。

可以在无客户端情况下采用主动注入的方式破解2、WPA加密- 破解方式:收包含握手信息的Cap数据包,然后使用aircrack破解。

必须在合法的客户端在线的情况下抓包破解。

可主动攻击合法客户端使其掉线,合法客户端掉线后再与AP重新握手即可抓到包含握手信息的数据包。

或可守株待兔等待合法的客户端上线与AP握手。

二、硬件准备、网卡选择工先利其事,必先利其器。

一个好的无线网卡可以大大提高破解的效率,少走很多弯路,笔者之前就是没有一个好的无线网卡连WEP加密都没破开一个,后面换了网卡很快搞定。

1、网卡芯片选择现在主流的无线网卡芯片有以下四个品牌:Intel Pro、RaLink、Broadcom、Atheros。

Intel芯片主要集成在迅驰系统中,市场上很多主流的迅驰笔记本电脑都装的这种芯片的无线网卡,遗憾的是现在主流的破解工具BackTrack3对Intel芯片支持不是太佳。

RaLink、Broadcom、Atheros系列大部份芯片BackTrack3支持较好,具体支持的型号可以参考本站相关的帖子。

比较有代表性的是芯片型号是Realtek RT73和RaLink 2500,坛子里使用的人最多,完美支持注入攻击。

一个黑客的WIFI入侵实录

⼀个⿊客的WIFI⼊侵实录故事的主⼈公⼩⿊是⼀名从事IT相关⼯作的技术宅男。

五⼀长假来临,宅在家中的他相当⽆聊,打开⼿机上的Wi-Fi模块,发现附近有将近10个⽆线连接点,有⼏个信号强度还相当不错。

⼼想何不尝试看看能否攻破邻居家的⽹络呢?说⼲就⼲,他决定利⽤⾃⼰的知识储备进⾏⼀番尝试,于是故事就这样开始了。

第⼀步攻破Wi-Fi连接密码,实现蹭⽹【攻击过程】⼩⿊⽤⾃⼰运⾏Android系统的⼿机,搜索了附近⼴播了SSID的Wi-Fi连接点,计划选取了⼀个合适的攻击⽬标。

通过⼀款Wi-Fi信号分析软件,他发现邻居⼩⽩家的Tenda_XXXXX⽆线连接是⼀个理想的攻击对象:这个Wi-Fi连接的信号⾮常好,⽽且常年处于开机状态,显然是最优选之⼀。

⼀般为了防⽌被蹭⽹,个⼈⽤户都会给Wi-Fi设置⼀个连接密码。

常⽤的两种加密⽅式⼜分为WEP加密与WPA加密两种。

WEP 加密由于是⼀种静态加密⽅式,收发的包中就含有密码信息,因此可以⾮常容易地就直接破解密码,⽬前已经很少被使⽤。

⽽WPA加密相⽐之下则更为安全⼀些,由于采⽤了动态加密的⽅式,因此只能使⽤暴⼒破解的⽅式来攻克。

⼩⿊这次遇到的SSID是Tenda_XXXXX的Wi-Fi就是采⽤⽐较难以破解的WPA加密,虽然相⽐WEP,破解难度⾼了不少,但是⼩⿊并没有彻底绝望,因为对于 WPA加密⽅式的Wi-Fi连接,破解的成功率取决于密码的复杂度与⿊客⼿中的字典⼤⼩。

⼩⿊熟练地打开⼀款名为WiFi万能钥匙的应⽤,尝试对这个⽆线⽹络的密码进⾏简单的破解,想不到竟然⼀下⼦就成功了。

⼩⿊迫不及待地进⼊相关⽂件查看,发现密码是:111111。

WiFi万能钥匙这款应⽤的优点在于操作简便,需要的技术知识门槛低,但是缺点也⼗分明显:由于字典的容量⾮常有限,只能破解⾮常简单的⼀些密码。

⽽⼩⽩使⽤的密码为11111111,是⼀个⾮常简单的弱密码,因此使⽤⼿机软件就破解成功了,对此⼩⿊也感到⾮常庆幸。

WPA被破解后 无线网络安全何去何从

WPA被破解后无线网络安全何去何从上篇文章转载自网管之家:/network/wireless/200812/155804.html随着无线产品价格的不断走低以及无线技术的逐步成熟,越来越多的家庭用户开始在家中通过无线路由器建立无线网络,不过由于宽带帐户,计算机系统隐私文件等问题的出现,家庭无线网络的安全性逐渐突现重要。

那么对于家庭网络来说我们该如何配置参数让其更好更安全的为我们服务呢?今天笔者就简单介绍下无线网络安全方面最常用的几个措施,当然笔者也会依次介绍各个措施的安全性级别到底有多高。

一、WPA告破,入侵者轻而易举获取密文:近日国外研究员ErikTews表示WiFi网络使用的WiFi保护访问技术已经不再安全,他可以在15分钟内破解WPA加密技术。

要知道之前的WEP技术只需使用当今的笔记本即可在几分钟内破解,而WPA的初衷就是为了解决WEP的不足。

为了读取正在传送的数据,Tews找到了无需用字典的攻击方法来破解临时密钥完整性协议(TKIP)。

WPA加密被破解这将给用户和厂商带来巨大的影响。

WPA是目前最普遍的加密标准之一,而且还有更可靠的标准WPA2(它使用的是高级加密标准AES,所以不会受到该破解的影响),但是它还不是很成熟。

用户只能被迫停留在不安全的WPA加密技术上。

和以往使用大宗数据算法或者称字典攻击可以破解TKIP加密系统不同的是,Tews和MartinBeck研究员破解WPA主要通过破解其上的TKIP加密系统(TemporalKeyIntegrityProtocol,临时密钥完整性协议),不过此方法只适用于专门针对Wi-Fi适配器的数据,对于从PC到路由器的加密数据并不起作用。

此次WPA被人轻易破解,则说明WEP和WPA都不能满足安全要求。

有专家就建议,使用WPA2加密系统对无线网络进行安全保护。

二、无线参数综述:在我们配置无线网络时往往需要涉及以下几个参数,首先无线网络是由无线路由器发布的,那么这个无线路由器有一个管理地址和管理帐户;其次无线网络发布时需要配置其发布网络号——SSID信息,这里涉及到SSID参数;接下来无线网络使用的速度有多快,主要是54M,108M和11n的300M。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

This is the main window of the application:

You have to select network with clicking on it: (選擇想要的AP)

Now go to the WEP section of the application and press Start sniffing and logging button to start capturing packets from the target AP:

Can you see the WEP attacks (with clients) tab? click it. Now you have to associate with the target so we can send and receive packets that will be needed to decrypt the password. Press: Associate with AP using fake auth, and now you have to see you MAC address under STATION. Do you see it? Good you can proceed, if NOT is pointless(無意義) to do anything else because you are not associated with AP and can’t crack the password.

If everything is ok now we can attack the AP with very simple but very effective attack. Press: APR request replay and will have something like that:

Now we wait the program to do the job. After a while you will see how the APR requests increase. It can be for a seconds or minutes.

Do you see how the DATA increase, this means we are collecting IV’s and now we can proceed to cracking part. Go to Cracking Tab and press Aircrack-ng – Decrypt WEP password. This will open aircrack-ng and start decrypting process, don’t do anything else

Aircrack will restart every 5000 IV’s until the password is decrypted

And game over, the password is decrypted. In some cases you will see only this 30:30:30:30:30 don’t, worry just put this in the password field 3030303030 and will work

NOTE: Sometimes the tool freezes and stop collecting IV’s .Just start collecting again by pressing the APR request replay.。