端口隔离典型配置举例

神州数码DCRS-5960_端口操作word

目录第1章端口配置........................................................................ 1-11.1 端口介绍 .......................................................................................... 1-11.2 业务端口配置 ................................................................................... 1-11.3 端口配置举例 ................................................................................... 1-31.4 端口排错帮助 ................................................................................... 1-4第2章端口隔离功能操作配置................................................... 2-12.1 端口隔离功能简介............................................................................ 2-12.2 端口隔离功能任务序列..................................................................... 2-12.3 端口隔离功能典型案例..................................................................... 2-2第3章端口环路检测功能操作配置............................................ 3-13.1 端口环路检测功能简介..................................................................... 3-13.2 端口环路检测功能配置任务序列....................................................... 3-13.3 端口环路检测典型案例..................................................................... 3-33.4 端口环路检测排错帮助..................................................................... 3-3第4章ULDP操作配置 ............................................................. 4-14.1 ULDP功能简介................................................................................. 4-14.2 ULDP配置任务序列 ......................................................................... 4-24.3 ULDP功能典型案例 ......................................................................... 4-44.4 ULDP排错帮助................................................................................. 4-5第5章LLDP功能操作配置....................................................... 5-15.1 LLDP功能简介................................................................................. 5-15.2 LLDP功能配置任务序列................................................................... 5-15.3 LLDP功能典型案例.......................................................................... 5-45.4 LLDP功能排错帮助.......................................................................... 5-4第6章Port Channel配置 ........................................................ 6-16.1 Port Channel介绍 ........................................................................... 6-16.2 LACP简介........................................................................................ 6-26.2.1 静态LACP汇聚 ....................................................................................... 6-26.2.2 动态LACP汇聚 ....................................................................................... 6-26.3 Port Channel配置任务序列............................................................. 6-36.4 Port Channel举例 ........................................................................... 6-46.5 Port Channel排错帮助.................................................................... 6-6第7章JUMBO配置 ................................................................. 7-17.1 JUMBO介绍..................................................................................... 7-17.2 JUMBO配置任务序列 ...................................................................... 7-1第8章EFM OAM配置.............................................................. 8-18.1 EFM OAM介绍................................................................................. 8-18.2 EFM OAM基本配置 ......................................................................... 8-38.3 EFM OAM举例................................................................................. 8-58.4 EFM OAM排错帮助 ......................................................................... 8-6第1章端口配置1.1 端口介绍交换机端口包括电口和Combo端口,Combo端口可以选择配置为千兆电口,也可以选择配置为千兆SFP光口,两者只能选择其中之一。

计算机网络技术:实训案例——网络隔离划分VLAN

实训案例6——网络隔离【项目目标】掌握在单交换机上进行VLAN 划分的方法。

掌握在多交换机上进行VLAN 划分的方法。

掌握同一交换机上,同一VLAN中端口隔离的配置方法。

【项目背景】某企业有两个主要部门:销售部和技术部,其中销售部门的个人计算机系统连接在不同的交换机上,他们之间需要相互进行通信,但为了数据安全起见,销售部和技术部需要相互隔离;技术部的个人计算机系统虽然连接在一个交换机上,但由于研发项目的不同也要求研发小组之间相互隔离;同一研发小组的计算机之间能够通信,但某一研发小组的两台计算机之间要求隔离。

本项目的实施使用Packet Tracer 5.0。

Packet Tracer 5.0是一款非常不错的Cisco(思科)网络设备模拟器。

【方案设计】1.总体设计通过在单交换机上进行VLAN 划分和跨交换机进行VLAN配置的方法隔离销售部和技术部,以及技术部中各个研发小组的隔离。

通过交换机中同一VLAN的端口隔离来完成某一研发小组的两台计算机之间的隔离。

2.任务分解任务1:单交换机上创建多个VLAN段。

任务2:实现单交换机上多个VLAN的隔离。

任务3:跨交换机进行VLAN配置。

任务4:查看交换机的系统和配置信息。

任务5:设置同一VLAN两台PC的隔离。

任务6:删除VLAN。

3.知识准备(1)VLAN Tag为使交换机能够分辨不同VLAN的报文,需要在报文中添加标识VLAN的字段。

由于交换机工作在OSI模型的数据链路层,只能对报文的数据链路层封装进行识别。

因此,识别字段需要添加到数据链路层封装中。

传统的以太网数据帧在目的MAC地址和源MAC地址之后封装上层协议的类型字段。

如图7-1所示。

图7-1 封装类型字段其中DA表示目的MAC地址,SA表示源MAC地址,Type表示报上层协议的类型字段。

IEEE 802.1Q协议规定,在目的MAC地址和源MAC地址之后封装4个字节的VLAN Tag,用以标识VLAN的相关信息。

华为三层交换机接口隔离配置实例

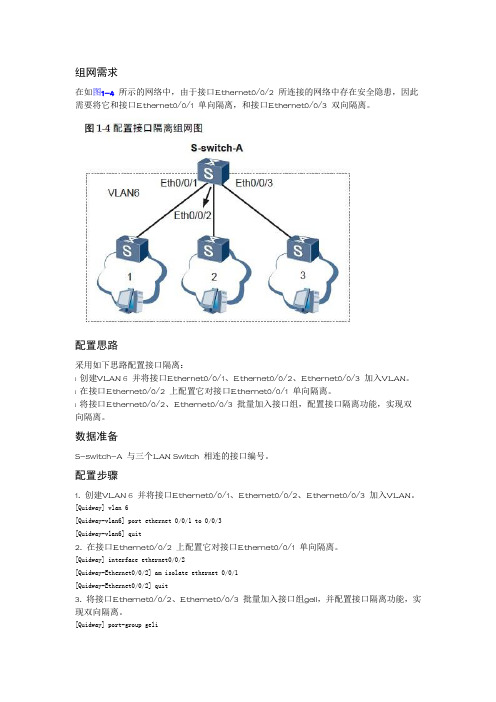

组网需求在如图1-4 所示的网络中,由于接口Ethernet0/0/2 所连接的网络中存在安全隐患,因此需要将它和接口Ethernet0/0/1 单向隔离,和接口Ethernet0/0/3 双向隔离。

配置思路采用如下思路配置接口隔离:l 创建VLAN 6 并将接口Ethernet0/0/1、Ethernet0/0/2、Ethernet0/0/3 加入VLAN。

l 在接口Ethernet0/0/2 上配置它对接口Ethernet0/0/1 单向隔离。

l 将接口Ethernet0/0/2、Ethernet0/0/3 批量加入接口组,配置接口隔离功能,实现双向隔离。

数据准备S-switch-A 与三个LAN Switch 相连的接口编号。

配置步骤1. 创建VLAN 6 并将接口Ethernet0/0/1、Ethernet0/0/2、Ethernet0/0/3 加入VLAN。

[Quidway] vlan 6[Quidway-vlan6] port ethernet 0/0/1 to 0/0/3[Quidway-vlan6] quit2. 在接口Ethernet0/0/2 上配置它对接口Ethernet0/0/1 单向隔离。

[Quidway] interface ethernet0/0/2[Quidway-Ethernet0/0/2] am isolate ethernet 0/0/1[Quidway-Ethernet0/0/2] quit3. 将接口Ethernet0/0/2、Ethernet0/0/3 批量加入接口组geli,并配置接口隔离功能,实现双向隔离。

[Quidway] port-group geli[Quidway-port-group-geli] group-member Ethernet 0/0/2 to Ethernet 0/0/3[Quidway-port-group-geli] port-isolate enable[Quidway-port-group-geli] quit或者将接口Ethernet0/0/2 和接口Ethernet0/0/3 加入隔离组,也可保证接口Ethernet0/0/2 和接口Ethernet0/0/3 的双向隔离。

实验2 交换机端口隔离

实验二、交换机端口隔离一、实验目的:理解Port Vlan的原理以及配置,掌握交换机端口隔离划分虚拟局域网。

二、实验拓扑图:交换机端口隔离实验1、实验拓扑及说明2、实验步骤:(1)按照实验拓扑图完成各设备的互联,进行各PC机及服务器的IP设置,确保各主机可以通讯。

(2)创建Vlan,隔离端口,实现分属不同VLAN内的同网段PC机的访问需求。

其相关配置如下:创建VLAN:sysname Huaweiundo info-center enablevlan batch 10 20 30 100cluster enablentdp enablendp enabledrop illegal-mac alarmdiffserv domain defaultdrop-profile defaultaaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password simple adminlocal-user admin service-type http交换机Hybird端口配置:interface Vlanif1interface MEth0/0/1interface Ethernet0/0/1port hybrid pvid vlan 10port hybrid untagged vlan 10 20 30 100interface Ethernet0/0/2port hybrid pvid vlan 20port hybrid untagged vlan 10 20 100interface Ethernet0/0/3port hybrid pvid vlan 30port hybrid untagged vlan 10 30 100interface GigabitEthernet0/0/1port hybrid pvid vlan 100port hybrid untagged vlan 10 20 30 100interface GigabitEthernet0/0/2interface NULL0user-interface con 0user-interface vty 0 4return(3)查看已配置的VLAN信息:display Port Vlandisplay Port Vlan (4)通过Ping命令验证测试各主机是否按要求访问,并记录结果实验测试及结果:(1)实验数据:PC1、PC2、PC3、Server分属于Vlan10、20、30、100;IP地址:PC1:10.1.1.1 PC2:10.1.1.2PC3:10.1.1.3 Server:10.1.1.254(2)划分VLAN前各主机都是可以Ping通的(3)查看VLAN信息结果:(4)连通性测试:PC1 Ping PC2、PC3、Server可以通,如下图:同样,PC2、PC3与Server可以互相通信。

二层技术-端口隔离配置

[Device] interface GigabitEthernet 3/1/1 [Device-GigabitEthernet3/1/1] port-isolate enable group 2 [Device-GigabitEthernet3/1/1] quit [Device] interface GigabitEthernet 3/1/2 [Device-GigabitEthernet3/1/2] port-isolate enable group 2 [Device-GigabitEthernet3/1/2] quit [Device] interface GigabitEthernet 3/1/3 [Device-GigabitEthernet3/1/3] port-isolate enable group 2 [Device-GigabitEthernet3/1/3] quit

• 聚合组的成员端口不允许配置成为上行端口。反之,已经配置为上行端口的接口不能加入聚合 组。特殊情况下(为了兼容旧的配置文件),如果用户同时配置端口为聚合组的成员端口和隔离 组的上行端口,则只有聚合组配置生效,隔离组将被删除。(聚合相关内容请参见“二层技术以太网交换配置指导”中的“以太网链路聚合”)。

interface bridge-aggregation interface-number

说明

-

二者必选其一

• 进入以太网接口视图后,下面进行

的配置只在当前端口下生效

• 在二层聚合接口视图下执行该命

令,只把该二层聚合接口设置为隔 离组的上行端口,二层聚合接口对 应的成员端口可以设置为隔离组的 普通端口,但成员端口会处于 Unselected 状态,不能收发报文

# 配置端口 GigabitEthernet3/1/4 为隔离组 2 的上行端口。

端口隔离典型配置举例

1 端口隔离典型配置举例1.1 简介本章介绍了采用端口隔离特性,实现同一VLAN内端口之间的隔离。

用户只需要将端口参加到隔离组中,就可以实现隔离组内端口之间数据的隔离。

1.2 端口隔离限制设备间互访典型配置举例1.2.1 适用产品和版本表1 配置适用的产品与软件版本关系产品软件版本S10500系列以太网交换机Release 1120系列,Release 1130系列,Release 1200系列S5800&S5820X系列以太网交换Release 1808机S5830系列以太网交换机Release 1115,Release 1118S5500-EI&S5500-SI系列以太网Release 2220交换机1.2.2 组网需求如图1所示,Host A和Host B属同一VLAN,使用端口隔离功能实现Host A和HostB不能互访,但都可以与效劳器Server及外部网络进行通信。

图1 端口隔离典型配置组网图1.2.3 配置考前须知(1) 将端口参加隔离组前,请先确保端口的链路模式为bridge,即端口工作在二层模式下。

(2) 同一端口不能同时配置为业务环回组成员端口和隔离组端口,即业务环回组成员端口不能参加隔离组。

1.2.4 配置步骤# 创立VLAN 100 ,并将端口GigabitEthernet1/0/1、GigabitEthernet1/0/2、GigabitEthernet1/0/3、GigabitEthernet1/0/4全部参加VLAN 100。

<SwitchA> system-view[SwitchA] vlan 100[SwitchA-vlan100] port gigabitethernet 1/0/1 togigabitethernet 1/0/4[SwitchA-vlan100] quit# 将端口GigabitEthernet1/0/1、GigabitEthernet1/0/2参加隔离组。

端口隔离典型配置

interface GigabitEthernet1/2/1

broadcast-suppression 30

loopback-detection enable

#

interface GigabitEthernet1/2/2

broadcast-suppression 30

loopback-detection enable

#

interface Ethernet1/0/8

broadcast-suppression 30

port isolate

loopback-detection enable

#

#

#

interface Ethernet1/0/9

broadcast-suppression 30

port isolate

broadcast-suppression 30

port isolate

loopback-detection enable

#

interface Ethernet1/0/14

broadcast-suppression 30

port isolate

loopback-detection enable

loopback-detection enable

#

interface Ethernet1/0/10

broadcast-suppression 30

port isolate

loopback-detection enable

#

interface Ethernet1/0/11

broadcast-suppression 30

教你配置华为S3000系列交换机端口隔离

教你配置华为S3000系列交换机端口隔离

现在许多行业都使用了华为S3000系列交换机,对于抑制广播风暴,一定要对交换机的端口

做隔离配置。

教你配置华为S3000系列交换机端口隔离

一组网需求:

1.PC1、PC2、PC3属于同一VLAN;

2.PC1、PC2、PC3彼此隔离。

二组网图:

三配置步骤:

1.进入系统模式

<Quidway>system-view

2.创建(进入)VLAN10

[Quidway] vlan 10

3.将端口E0/1、E0/2、E0/3加入VLAN10

[Quidway-vlan10]port ethernet 0/1 to ethernet 0/3

4.进入E0/1端口视图

[Quidway-vlan10] interface ethernet 0/1

5.配置端口E0/1与E0/2和E0/3隔离

[Quidway-Ethernet0/1] am isolate ethernet 0/2 to ethernet 0/3

6.进入E0/2端口视图

[Quidway-Ethernet0/1] interface ethernet 0/2

7.配置端口E0/2和E0/3隔离

[Quidway-Ethernet0/2] am isolate ethernet 0/3

四配置关键点:

1.此功能只能用于隔离同一VLAN相同IP网段用户;

2.对于两个端口之间的隔离,只需要在其中一个端口下进行配置即可。

华为交换机 以太网接口典型配置

不支 持

支 40GE光接口插上高速电 持 缆后,当用户执行命令

display interface,查看 接口当前运行状态和接口 统计信息时,自协商功能 显示为使能状态,但是系 统不支持使用命令 negotiation auto,配置其 自协商模式。

文档版本 13 (2017-01-10)

网线

FE电接口 网线

100

全

双

工/

半

双

工

1000

全

双

工

2500

全

双

工

10

全

双

工/

半

双

工

自 备注 协 商 模 式 支 仅S5720-14X-PWH-SI持 AC支持MultiGE口。

MultiGE口仅支持在自协 商模式下配置接口速率为 100,配置双工模式为半 双工。

支持

文档版本 13 (2017-01-10)

//缺省情况下,Combo接口工作模式为auto,修改为电

步骤2

验证配置结果

在任意视图下执行命令display interface gigabitethernet 1/0/4,检查Combo接口工作模 式。

[Switch] display interface gigabitethernet 1/0/4 ... Port Mode: FORCE COPPER Speed : 1000, Loopback: NONE Duplex: FULL, Negotiation: ENABLE Mdi : AUTO, Flow-control: DISABLE ...

文档版本 13 (2017-01-10)

华为专有和保密信息

h3c端口隔离

h3c端口隔离1.1 端口隔离概述1.1.1 端口隔离简介通过端口隔离特性,用户可以将需要进行控制的端口加入到一个隔离组中,实现隔离组中的端口之间二层数据的隔离,既增强了网络的安全性,也为用户提供了灵活的组网方案。

目前一台设备只支持建立一个隔离组,组内的以太网端口数量不限。

& 说明:端口隔离特性与以太网端口所属的VLAN无关。

1.1.2 端口隔离与端口聚合的关系当聚合组中的某个端口加入到隔离组后,同一聚合组内的其它端口,均会自动加入隔离组中。

1.2 配置端口隔离通过以下配置步骤,用户可以将以太网端口加入到隔离组中,实现组内端口之间二层数据的隔离。

表1-1 配置端口间的隔离1.3 端口隔离配置显示在完成上述配置后,在任意视图下执行display命令,可以显示已经加入到隔离组中的以太网端口信息。

表1-2 端口隔离配置显示操作命令显示已经加入到隔离组中的以太网端口信息display isolate port1.4 端口隔离配置举例1. 组网需求小区用户PC2、PC3、PC4分别与交换机的以太网端口Ethernet1/0/2、Ethernet1/0/3、Ethernet1/0/4相连l交换机通过Ethernet1/0/1端口与外部网络相连l小区用户PC2、PC3和PC4之间不能互通2. 组网图图1-1 端口隔离配置组网示例图3. 配置步骤# 将以太网端口Ethernet1/0/2、Ethernet1/0/3、Ethernet1/0/4加入隔离组。

<H3C> system-viewSystem View: return to User View with Ctrl+Z.[H3C] interface ethernet1/0/2[H3C-Ethernet1/0/2] port isolate[H3C-Ethernet1/0/2] quit[H3C] interface ethernet1/0/3[H3C-Ethernet1/0/3] port isolate[H3C-Ethernet1/0/3] quit[H3C] interface ethernet1/0/4[H3C-Ethernet1/0/4] port isolate[H3C-Ethernet1/0/4] quit[H3C]# 显示隔离组中的端口信息。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1 端口隔离典型配置举例1.1 简介本章介绍了采用端口隔离特性,实现同一VLAN内端口之间的隔离。

用户只需要将端口加入到隔离组中,就可以实现隔离组内端口之间数据的隔离。

1.2.2 组网需求如图1所示,Host A和Host B属同一VLAN,使用端口隔离功能实现Host A和Host B不能互访,但都可以与服务器Server及外部网络进行通信。

图1 端口隔离典型配置组网图1.2.3 配置注意事项(1) 将端口加入隔离组前,请先确保端口的链路模式为bridge,即端口工作在二层模式下。

(2) 同一端口不能同时配置为业务环回组成员端口和隔离组端口,即业务环回组成员端口不能加入隔离组。

1.2.4 配置步骤# 创建VLAN 100 ,并将端口GigabitEthernet1/0/1、GigabitEthernet1/0/2、GigabitEthernet1/0/3、GigabitEthernet1/0/4全部加入VLAN 100。

<SwitchA> system-view[SwitchA] vlan 100[SwitchA-vlan100] port gigabitethernet 1/0/1 togigabitethernet 1/0/4[SwitchA-vlan100] quit# 将端口GigabitEthernet1/0/1、GigabitEthernet1/0/2加入隔离组。

[SwitchA] interface gigabitethernet 1/0/1[SwitchA-GigabitEthernet1/0/1] port-isolate enable[SwitchA-GigabitEthernet1/0/1] quit[SwitchA] interface gigabitethernet 1/0/2[SwitchA-GigabitEthernet1/0/2] port-isolate enable[SwitchA-GigabitEthernet1/0/2] quit1.2.6 配置文件S5500-SI系列交换机不支持port link-mode bridge命令。

#vlan 100#interface GigabitEthernet1/0/1port link-mode bridgeport access vlan 100port-isolate enable#interface GigabitEthernet1/0/2port link-mode bridgeport access vlan 100port-isolate enable#interface GigabitEthernet1/0/3port link-mode bridgeport access vlan 100#interface GigabitEthernet1/0/4port link-mode bridgeport access vlan 100#1.3.2 组网需求如图2所示,某公司内部的研发部门、市场部门和行政部门分别与Switch B上的端口相连。

要求在使用端口隔离功能的情况下同时实现以下需求:•各部门与外界网络互访。

•在每天8:00~12:00的时间段内,允许Host A访问行政部门的服务器,拒绝其它的IP报文通过。

•在每天14:00~16:00的时间段内,允许Host B访问行政部门的服务器,拒绝其它的IP报文通过。

•在其他时间段,各部门之间不能互访。

图2 隔离端口间的定时互访组网图1.3.3 配置思路要实现隔离端口间的互访,需要在网关设备上使用本地代理ARP功能。

然而,启用本地代理ARP之后,接入层设备上的隔离端口都可互访或某一IP地址范围内的设备可互访。

因此,还需要结合网关设备的报文过滤功能以实现隔离端口间的定时访问。

1.3.4 配置步骤1. Switch B的配置# 配置Switch B上的端口GigabitEthernet1/0/1、GigabitEthernet1/0/2、GigabitEthernet1/0/3和GigabitEthernet1/0/4属于同一VLAN 100;并将端口GigabitEthernet1/0/1、GigabitEthernet1/0/2和GigabitEthernet1/0/3加入到隔离组中,以实现研发部门、市场部门和行政部门彼此之间二层报文不能互通。

<SwitchB> system-view[SwitchB] vlan 100[SwitchB-vlan100] port gigabitethernet 1/0/1 togigabitethernet 1/0/4[SwitchB-vlan100] quit[SwitchB] interface gigabitethernet 1/0/1[SwitchB-GigabitEthernet1/0/1] port-isolate enable[SwitchB-GigabitEthernet1/0/1] quit[SwitchB] interface gigabitethernet 1/0/2[SwitchB-GigabitEthernet1/0/2] port-isolate enable[SwitchB-GigabitEthernet1/0/2] quit[SwitchB] interface gigabitethernet 1/0/3[SwitchB-GigabitEthernet1/0/3] port-isolate enable[SwitchB-GigabitEthernet1/0/3] quit2. Switch A的配置# 在Switch A上配置VLAN接口100的IP地址为10.1.1.33,掩码为24位。

<SwitchA> system-view[SwitchA] vlan 100[SwitchA-vlan100] port gigabitethernet 1/0/4[SwitchA-vlan100] interface vlan-interface 100[SwitchA-Vlan-interface100] ip address 10.1.1.33255.255.255.0# 在Switch A上配置本地代理ARP,实现部门之间的三层互通。

[SwitchA-Vlan-interface100] local-proxy-arp enable[SwitchA-Vlan-interface100] quit# 在Switch A上定义两个工作时间段,分别是trname_1,周期时间范围为每天的8:00~12:00;trname_2,周期时间范围为每天的14:00~16:00。

[SwitchA] time-range trname_1 8:00 to 12:00 daily[SwitchA] time-range trname_2 14:00 to 16:00 daily# 在Switch A上定义到行政部门服务器的三条访问规则。

•允许Host A访问行政部门的服务器。

[SwitchA] acl number 3000[SwitchA-acl-adv-3000] rule permit ip source 10.1.1.1 0 destination 10.1.1.24 0 time-range trname_1•允许Host B访问行政部门的服务器。

[SwitchA-acl-adv-3000] rule permit ip source 10.1.1.160 destination 10.1.1.24 0 time-range trname_2•禁止各部门间的互访。

[SwitchA-acl-adv-3000] rule deny ip source 10.1.1.00.0.0.31 destination 10.1.1.0 0.0.0.31[SwitchA-acl-adv-3000] quit# 在端口GigabitEthernet1/0/4上应用高级IPv4 ACL,以对该端口收到的IPv4报文进行过滤。

[SwitchA] interface gigabitethernet 1/0/4[SwitchA-GigabitEthernet1/0/4] packet-filter 3000inbound[SwitchA-GigabitEthernet1/0/4] quit1.3.5 验证配置# 使用display port-isolate group命令显示Switch B上隔离组的信息。

[SwitchB] display port-isolate groupPort-isolate group information:Uplink port support: NOGroup ID: 1Group members:GigabitEthernet1/0/1 GigabitEthernet1/0/2 Gi gabitEthernet1/0/3# 显示Switch A上的配置信息•在VLAN接口视图下通过display this命令显示VLAN 100的信息。

[SwitchA-Vlan-interface100]display this#interface Vlan-interface100ip address 10.1.1.33 255.255.255.0local-proxy-arp enable#return•通过display acl 3000命令显示Switch A上的访问规则。

[SwitchA]display acl 3000Advanced ACL 3000, named -none-, 3 rules,ACL's step is 5rule 0 permit ip source 10.1.1.1 0 destination 10.1.1.240 time-range trname_1rule 5 permit ip source 10.1.1.16 0 destination 10.1.1.240 time-range trname_2rule 10 deny ip source 10.1.1.0 0.0.0.31 destination10.1.1.0 0.0.0.311.3.6 配置文件S5500-SI系列交换机不支持port link-mode bridge命令。

• Switch B:#vlan 100#interface GigabitEthernet1/0/1port link-mode bridgeport access vlan 100port-isolate enable#interface GigabitEthernet1/0/2port link-mode bridgeport access vlan 100port-isolate enable#interface GigabitEthernet1/0/3port link-mode bridgeport access vlan 100port-isolate enable#interface GigabitEthernet1/0/4port link-mode bridgeport access vlan 100#• Switch A:#time-range trname_1_8:00 to 12:00 dailytime-range trname_2 14:00 to 16:00 daily#acl number 3000rule 0 permit ip source 10.1.1.1 0 destination 10.1.1.24 0 time-range trname_1rule 5 permit ip source 10.1.1.16 0 destination 10.1.1.24 0 time-range trname_2rule 10 deny ip source 10.1.1.0 0.0.0.31 destination 10.1.1.0 0.0.0.31#vlan 100#interface Vlan-interface 100ip address 10.1.1.33 255.255.255.0local-proxy-arp enable#interface GigabitEthernet1/0/4 port link-mode bridgeport access vlan 100packet-filter 3000 inbound#。