【免费下载】Shamir的kn门限秘密共享方案

一个新的广义(k,n)-门限密钥方案

一个新的广义(k,n)-门限密钥方案

任平安;马建蜂

【期刊名称】《计算机工程》

【年(卷),期】2005(031)003

【摘要】1979年,Shamir提出的(k,n)-门限密钥分散管理的概念使密钥管理更加安全灵恬.但这一方案也有其不完善之处,因为在现实中参与密钥管理的人在系统中所处的地位不尽相同,有许多活动必须要求某些特定的群体参与才能进行.该文考查了此类情形,将(k,n1;k2,n2;…;kt,nt)0-门限方案加以推广,提出了更为一般的k-(k1,n1;k2,n2;…;kt,nt)-门限方案及其实现方法.

【总页数】3页(P43-44,71)

【作者】任平安;马建蜂

【作者单位】西安电子科技大学计算机学院,西安,710071;西安电子科技大学计算机学院,西安,710071

【正文语种】中文

【中图分类】TP393.08

【相关文献】

1.一种新的密钥分割门限方案及密钥托管体制 [J], 杨波;马文平;王育民

2.一种新的移动Ad Hoc网络门限式密钥共享认证方案 [J], 张一中

3.一个无可信中心的动态(t,n)门限密钥共享方案 [J], 周孟创;余昭平

4.一种新的基于门限机制的Ad Hoc网络密钥管理方案 [J], 杨霞;贾小珠;张菡

5.一种新的(t,n)门限联合密钥托管方案 [J], 夏斌;关志峰;王斌;李正权

因版权原因,仅展示原文概要,查看原文内容请购买。

数学构造沙米尔的门限秘密共享算法

门限共享秘密的数学设计 1.定义在密码学中,秘密共享是指一个方法用于分发一个秘密在一组参与者,每个分配一个共享的秘密。

这个秘密只能将每个人的密钥共享组合在一起才能解密;在他们自己的个人密钥是无法单独使用的。

2.目的a.给了严格的控制和消除单点漏洞。

b.个人密钥持有人不能改变/访问数据。

3.数学定义a.目标是将一些数据D 分为n 块,每块取名D1、D2…,Dn:知道的k 或多与D 的n 个模块使D 容易可计算的。

b.知道的任何k-1或更少的子块使D 完全隐藏(在某种意义上,其所有可能的值也同样无法解密)。

这个方案被称为(k,n)阈值方案。

如果k = n 然后需要所有参与者一起重建的秘密。

4.沙米尔的秘密共享:假设我们想要使用(k,n)阈值方案分享我们的秘密S,k < n 。

随意选择(k-1)系数a1,a2,a3…ak-1,让S 是a0112210.....)(--++++=k k a x a x a a x f构造一个点(i,f(i)),i=1,2,3.....n鉴于任何子集的这些k,我们可以找到的系数的多项式插值,然后评估a0 = S,这是秘密。

例子:S=1234;n = 6和k = 3,获得随机整数 a1 = 94和a2 = 166共享密钥:(1,1494), (2,1942) (3,2598) (4,3402) (5,4414) (6,5614)我们给每个参与者不同的单点(包括x 和f(x))。

为了重构秘密任何3点就够了222220212102022212010122021010221100941661234)()3/2223/1(4414)52/312/1(3402)3/312/116/1(1942)()(3/2223/145/4*25/2/*/52/312/154/5*24/2/*/3/312/116/152/5*42/4/*/sin )4414,5(),(),3402,4(),(),1924,2(),(x x x f x x x x x x x l y x f x x x x x x x x x x x x l x x x x x x x x x x x x l x x x x x x x x x x x x l olynomialsgLagrangep U y x y x y x j j j ++=+-+---++-==+-=----=----=---=----=----=+-=----=----====∑=期待解决:1.添加用户怎么办?2.删除用户怎么办?3.我们希望持有n 块的用户互相做身份认证?基于沙米尔的门限秘密共享算法,提出动态门限秘密算法。

shamir门限方案

shamir门限方案Shamir's Threshold Scheme(门限方案)是一种安全性很高的密钥分发机制,它是指密钥中的任何几个钥匙都可以实现秘密分享和重组。

Shamir’s Threshold Scheme具有安全性高、极大程度的减少了丢失危险的特点,全面的保证了秘密的安全性。

一、Shamir的门限方案简介Shamir’s Threshold Scheme(门限方案)是由Adi Shamir提出的,它是在共享秘密技术的基础上的改进和完善,是指密钥中的任何几个钥匙都可以实现秘密分享和重组。

它可以把一份安全性非常高的秘密数据,按照一定的算法分发成若干份,每份部分加以加密,这些数据可以存储在多个不同的安全介质中,使它们不会被单一的介质所解密。

二、Shamir的门限方案的优点1、安全性高:Shamir’s Threshold Scheme(门限方案)实现了秘密数据分发介质的联合解密,而不是单个介质的解密。

它可以有效地避免单介质的解密,减少数据的丢失危险。

2、极大程度的减少了丢失危险:Shamir’s Threshold Scheme(门限方案)可以让秘密数据被分发到多个不同的安全介质上,所以数据如果不小心丢失可以有多份备份保证其整体完整性。

3、可靠性强:同时Shamir’s Threshold Scheme(门限方案)保证了其秘密数据的安全性,即使其中一个介质出现了故障,也可以从其他介质中得到备份数据来恢复。

三、Shamir的门限方案的应用Shamir’s Threshold Schem e(门限方案)应用场景非常广泛,它可以帮助各行各业的企业实现秘密数据分发介质的联合解密,而不是单一介质的解密。

它能够降低企业丢失数据更高效率的安全性,使数据资产安全可控。

例如,基于Shamir’s Threshold Scheme(门限方案)的分布式签名系统、云存储安全方案等,以及门限密码分发机制,都是常见的应用场景。

基于Shamir的(t,n)门限密钥共享方案安全性决策

践上,对计算机及网络的安全保密均具有重要的意义。

对于多属性决策问题,目前在经济、军事、管理等各个

(t,n)门限密钥共享方案是由 A. Shamir 和 G. R. Blakley 领域都有广泛的应用背景。在实际的决策中,许多决策信息

于 1979 年分别提出的。其中,Shamir 提出的基于多项式的 具有模糊性,导致决策者对方案属性值的判断很难用精确的

() lii 0.5,mii 0.5,uii 0.5 (2) lij uji 1,mij mji 1,uij lji 1,i j,i,j

何有效的管理密钥就成为密码学中十分重要的课题。近年 器的安全)。为了解决 t、n 值选取对密钥安全性和易用性存

来,密钥分散存储已经成为密钥管理的一种趋势,它有助于 在的问题,本文引入三角模糊数对 t、n 值进行模糊化,并将

解决用户密钥丢失而造成的用户数据丢失,并且在理论和实 t、n 值选取的决策方案问题转换成模糊多属性决策问题。

网络安全

基于 Shamir 的(t,n)门限密钥 共享方案安全性决策分析

李全东 周彦晖 西南大学计算机科学与技术学院 重庆 400715 摘要:密钥分散存储有助于提高密钥的安全性。本文基于 Shamir 的(t, n)门限密钥共享方案,针对 t、n 值选取对密钥安 全性和易用性的影响关键、微妙和模糊的问题,引入 Yager 模糊理论第三指标,并结合精确数互补判断矩阵的排序方法建立了对 (t, n)门限密钥共享方案中 t、n 值选取的决策方案优选方法,最后本文通过实例说明了该方法的可行性和有效性。 关键词:密钥分存;主机安全;决策

给 Pi,且 xi 是公开的。 (2) 子密钥分配

如果 W 打算让 n 个共享者(P1,P2,… Pn)共享密钥 K∈GF(s),W 独立随机地选择 t-1 个元素 a1,a2,...,at-1∈ GF(s),构造一个 t-1 次多项式 f(x) = K + a1 x + a2x2+…+at-1xt-1, 再计算 yi = f(xi),1≤i≤n,并将 yi 分配给共享者 Pi 作为他的 子密钥。

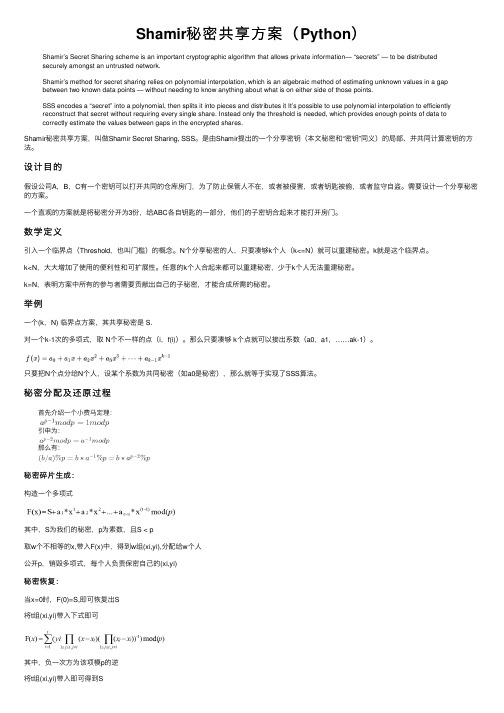

Shamir秘密共享方案(Python)

Shamir秘密共享⽅案(Python)Shamir’s Secret Sharing scheme is an important cryptographic algorithm that allows private information— “secrets” — to be distributedsecurely amongst an untrusted network.Shamir’s method for secret sharing relies on polynomial interpolation, which is an algebraic method of estimating unknown values in a gapbetween two known data points — without needing to know anything about what is on either side of those points.SSS encodes a “secret” into a polynomial, then splits it into pieces and distributes it It’s possible to use polynomial interpolation to efficientlyreconstruct that secret without requiring every single share. Instead only the threshold is needed, which provides enough points of data tocorrectly estimate the values between gaps in the encrypted shares.Shamir秘密共享⽅案,叫做Shamir Secret Sharing, SSS。

基于Shamir门限秘密分享的图像可视加密算法

基于Shamir门限秘密分享的图像可视加密算法

谭亦夫;李子臣

【期刊名称】《网络与信息安全学报》

【年(卷),期】2018(4(0)7)

【摘要】采用Shamir门限秘密分享方案,提出一种带有认证功能的图像可视加密算法。

该算法主要思想是,先将二值秘密图像分块得到数据,然后使用Shamir的门限秘密共享方案得到子秘密数据,同时用SM2签名算法对秘密图像进行签名,并将分享数据和签名信息嵌入载体图像。

还原时需要指定张数的子秘密图像进行信息的提取、还原与认证。

仿真实验结果表明,该秘密图像分享方案提高了秘密图像存储与传输的安全性。

【总页数】8页(P69-76)

【作者】谭亦夫;李子臣

【作者单位】北京印刷学院信息工程学院,北京102600;北京印刷学院信息工程学院,北京102600

【正文语种】中文

【中图分类】TP309.3

【相关文献】

1.一种基于Shamir门限方案及ECC的图像分存方案 [J], 陶林零;陈炼;王茂林

2.基于Shamir门限秘密分享的图像可视加密算法 [J], 谭亦夫;李子臣

3.一种基于秘密分享的高质量(k,n)可视加密算法 [J], 丁海洋

4.一种面向门限结构的操作式可视多秘密分享方案 [J], 董晨;季姝廷;张皓宇;李磊

5.基于Shamir门限方案和DWT的图像盲水印算法 [J], 陈青;司旭

因版权原因,仅展示原文概要,查看原文内容请购买。

秘密共享方案ppt课件

• 如果知道其中的3个子密钥,如F(2)= 5,F(3)=4,F(5)=6,就可重构 F(X),事实上我们可直接根据差值公式

• 计算S= F(0)

k

(1)k1

j1

k

f(ij)

l1

ij

il il

(moq)d

lj

( 1 ) 3 1 ( f( 2 )35 ) f( 3 )25 ) f( 5 )23 ) m 1o 9d 2 3 2 5 3 2 3 5 5 2 5 3

设m1<m2<…<mn是n个大于1的整数,满足 (mi,mj)=1(对任意的i,j,i≠j),及两两互素,和

m1m2…mk>mnmn-1…mn-k+2 注意这里的条件m1<m2<…<mn是必须的,在此条件下,

m1m2…mk>mnmn-1…mn-k+2表明最小的k个数的乘积也比最 大的k-1个数的乘积大

,如果把他们的共享集中到一起,那么他们也

如果

且

,则

,我们称访问结构满足单调性(本章假设均为单调)

19

13.3 访问结构和一般的秘密共享

• 设 是一个访问结构,称

是一个最小授权子集,如果对于任何满足 A B 和

A B 的集合A 都有 A 。 的最小授权集合记为 0 ,称为 的基。

{C P : B C, B 0}

显然,m1, m2, …, mn中任意k个数的乘积都比m1m2…mk 大

15

15/

(补充) 基于中国剩余定理的门限方案

2. 秘密的分割

设s是待分割的秘密数据,令s满足

mnmn-1…mn-k+2<s<m1m2…mk

基于魔盾--密文域可逆信息隐藏算法在图像秘密共享中的应用

基于魔盾--密文域可逆信息隐藏算法在图像秘密共享中的应用摘要:为增强当前密文域可逆信息隐藏算法中携密密文图像的容错性与抗灾性,以解决遭受攻击或损坏时无法重构原始图像和提取秘密信息的问题,本文研究一种基于图像秘密共享的算法。

首先,将加密图像划分为n份大小相同的携密密文图像。

在划分过程中,利用拉格朗日插值多项式中的随机量作为冗余信息,并建立了秘密信息与多项式各项系数之间的映射关系。

这样,在可逆嵌入过程中,通过修改加密过程的内置参数,实现了秘密信息的嵌入。

当收集到k份携密密文图像时,可以无损地恢复原始图像并提取秘密信息。

这种算法不仅增强了携密密文图像的容错性与抗灾性,而且在不降低秘密共享安全性的基础上,提高了算法的嵌入容量。

因此,它能够确保载体图像和秘密信息的安全性。

关键词:网络空间安全;密码学;可逆信息隐藏;密文域引言:近年来,随着云环境下信息安全与隐私保护要求的提升,对于在密文数据中进行信息管理和隐蔽通信的需求也逐渐增加。

密文域可逆信息隐藏(RDH-ED)作为信息隐藏技术的重要分支,具有在密文数据中嵌入秘密信息并无损地恢复原始数据的能力。

将密文域信息处理技术与信息隐藏技术相结合,既能实现信息加密保护,又能传递秘密信息,因此受到广泛关注。

目前,RDH-ED算法主要分为三类:基于加密后生成冗余(VRAE)、基于加密前生成冗余(VRBE)和基于加密过程冗余(VRIE)的密文域嵌入方案。

VRAE算法通过密文无损压缩或同态加密技术生成冗余,但存在嵌入率低和可分离性差的问题。

改进方法包括基于流密码加密和可分离的嵌入算法,它们提高了嵌入率和可分离性。

另外,VRBE利用加密前的预处理生成冗余,但要求图像所有者执行相关操作,应用受限。

VRIE则通过发掘加密过程中的冗余信息制定嵌入策略。

现有的RDH-ED算法主要利用载体图像的冗余进行秘密信息的嵌入,但受到原始载体的限制。

此外,当携密密文受到攻击或损坏时,无法准确提取嵌入信息和无损地恢复原始图像。

kn门限方案

kn门限方案在信息安全领域,门限方案是一种常见的身份验证和安全机制。

KN门限方案是其中一种经典的门限方案,广泛应用于密码学和网络安全中。

本文将详细介绍KN门限方案的原理、应用和优势。

一、KN门限方案原理KN门限方案是基于Shamir门限方案的改进版本。

Shamir门限方案是一种多项式插值的方法,可以将秘密信息拆分成多个部分,并分发给不同的参与者,只有在达到一定门限条件时,才能通过协作将秘密信息还原出来。

KN门限方案则在Shamir门限方案的基础上添加了拜占庭容错特性。

KN门限方案的具体原理如下:假设有N个参与者,需要将一个秘密信息拆分成K个部分,并设置一个门限值T。

每个参与者将根据Shamir门限方案生成一个多项式,并选择自己的私钥。

为了增强系统的安全性,KN门限方案引入了拜占庭容错机制,即在门限条件下,即使存在一部分参与者是恶意的、故意干扰或系统出现故障,也能够保证秘密信息的完整性和正确性。

二、KN门限方案的应用1. 分布式密钥管理:在密码学中,安全的密钥管理是保证信息传输安全性的重要一环。

KN门限方案可以应用于分布式密钥管理系统中,将密钥拆分成多个部分,并分发给不同的参与者。

只有在达到门限条件时,才能完整还原出密钥,从而保证密钥的安全性和完整性。

2. 区块链技术:KN门限方案可以在区块链技术中用于分布式共识算法的实现。

通过将共识算法的秘密信息拆分成多个部分,并设置门限值,可以增强共识系统的容错性和安全性,避免单点故障和恶意攻击。

3. 数据备份与恢复:在数据备份和恢复领域,KN门限方案可以将重要数据分散存储在不同的机构或服务器上,只有在达到门限条件时,才能将备份数据完整还原。

这种分布式存储和恢复方案可以提高数据的可靠性和可用性。

三、KN门限方案的优势1. 安全性高:KN门限方案结合了Shamir门限方案的多项式插值和拜占庭容错特性,可以在保证信息完整性的同时,对恶意攻击和系统故障具有容错能力,提高了系统的安全性。

n个shamir门限秘密共享方案组合的通用可验证性设计

Abstract

The verifiability of secret sharing scheme is an important research direction in secure multi-party computing protocols. The research in this field can be used as the basis for the fairness, security and correctness of security computing. This paper designed that a universal verifiability of a n-shamir threshold secret sharing scheme is different from the existing shamir threshold secret sharing scheme. This paper extends the secret number shared by each participant to n, i.e. the combination of n-shamir thresholds, rather than a single secret sharing, makes its application more extensive; at the same time, it makes up for the lack of verification of the existing general methods in the input phase and the computing phase. Finally, the continuity and transitivity of the verifiability of each stage and every step are achieved.

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

秘密共享体制的发展和应用

Shamir的(k,n)门限秘密共享方案

——密码学概论课作业

1310648 许子豪

摘要:近年来,由于网络环境自身的问题,网络环境己存在严峻的安全隐患;为了避免由于网络中重要信息和秘密数据的丢失、毁灭以及被不法分子利用或恶意篡改,而无法恢复原始信息,研究者提出利用秘密共享机制对数据进行处理,从而达到保密通信中,不会因为数据的丢失、毁灭或篡改,而无法恢复原始信息的目的。

从而吸引了越来越多的科研人员对该研究内容的关注。

秘

密共享体制己经成为现代密码学的一个重要的研究领域,同时,它也成为信息安全中的重要的研究内容。

关键字:信息安全;秘密共享;秘钥管理。

一、秘密共享体制研究背景及意义

随着计算机和网络通信的广泛应用,人们的生活越来越依赖电子通信,使用电子方式来存储重要档案的做法也越来越普遍,随之而来产生的对各种不同档案如何管理也成了很大的问题。

秘密共享思想的最初动机是解决密钥管理的安全问题。

大多情况下,一个主密钥控制多个重要文件或多个其他密钥,一旦主密钥丢失、损坏或失窃,就可能造成多个重要文件或其他密钥不可用或被窃取。

为了解决这个问题,一种方法是创建该密钥的多个备份并将这些备份分发给不同的人或保存在不同的多个地方。

但是这种方法并不理想,原因在于创建的备份数目越多,密钥泄漏的可能就越大但如果同时创建的备份越少,密钥全部丢失的可能也就越大。

秘密共享可解决上述问题,它在不增加风险的同时提高密钥管理的可靠性。

在秘密共享方案中,将需共享的秘密分成若干秘密份额也称子密钥、碎片,并安全地分发给若干参与者掌管,同时规定哪些参与者合作可以恢复该秘密,哪些参与者合作不能得到关于该秘密的任何信息。

利用秘密共享方案保管密钥具有如下优点:

(1)为密钥合理地创建了备份,克服了以往保存副本的数量越大,安全性泄露的危险越大,保存副本越小,则副本丢失的风险越大的缺点。

(2)有利于防止权力过分集中以导致被滥用的问题。

(3)攻击者必须获取足够多的子密钥才能恢复出所共享的密钥,保证了密钥的安全性和完整性。

(4)在不增加风险的情况下,增加了系统的可靠性。

秘密共享的这些优点使得它特别适合在分布式网络环境中保护重要数据的安全,是网络应用服务中保证数据安全的最重要工具之一。

它不但在密钥管理上极为有用,而且在数据安全、银行网络管理及导弹控制与发射等方面有非常广泛的应用。

此外,秘密共享技术与密码学的其他技术也有紧密联系,如它与数字签名、身份认证等技术结合可形成有广泛应用价值的密码学算法和安全协议。

因此,对此课题的研究不但具有理论价值,而且具有广泛的实际应用价值。

二、门限秘密共享体制的研究现状及存在的问题

Shamir和Blakley于1979年分别独立地提出秘密共享的概念,并给出了(k,n)门限秘密共享方案。

(k,n)门限秘密共享方案是把一个秘密分成若干秘密份额分给n个参与者掌管,这些参与者中k个或k个以上的参与者所构成的子集可以合作重构这个秘密。

Shamir的门限秘密共享方案通过构造一个k-1次多项式,并将所要共享的秘密作为这个多项式的常数项,将秘密分成n个秘密份额分别分给个参与者。

k个或k个以上的参与者合作利用插值公式可以恢复出所共享的秘密,但少于

k个参与者合作不能得到关于共享秘密的任何信息。

Blakley独立提出了另一种门限秘密共享方案,他是利用多维空间中的点来建立门限方案。

该方案将共享的秘密s看成k维空间中的一个点,每个子秘密为包含这个点的k-1维超平面方程,任意k个k-1维超平面的交点刚好确定共享的秘密,而k-1个子秘密即超平面仅能确定其交线,因而得不到共享秘密的任何信息。

构造(k,n)门限秘密共享方案的方法除了上述的插值法和的几何向量法以外,还有很多其他方法,如基于中国剩余定理的方法、使用矩阵法的方法等。

但最简单且最常用的还是的基于插值的门限秘密共享方案,因为该方案具有一些良好的特性。

三、Shamir的(k,n)门限秘密共享方案

Shamir提出秘密共享概念的同时,也分别给出了(k,n)门限秘密共享体制

的概念。

简单地说,设秘密通过秘密共享算法分发给个成员共享,每一个成员持有一个子密钥也称为影子或秘密碎片,如果满足:

(1)任何不少于k个的合格成员通过所持有的正确的碎片都可以重构。

(2)任何k个以下的成员集都无法重构。

我们称这种方案为(k,n)门限秘密共享方案,简称为门限方案,k称为方案的门限值。

作为各种秘密共享方案中最简单实用的门限秘密共享方案,(k,n)门限秘密共享方案也是这些方案中最具有代表性和广泛应用的方案。

下面简单介绍一下这个方案:

(1)系统参数

假定n是参与者的数目,n是门限值,p是一个大素数要求p>n并且大于p 秘密s的可能的最大取值;秘密空间与份额空间均为有限域GF(p)。

(2)秘密分发

秘密分发者D给n个参与者Pi(0≤i≤n)分配份额的过程,即方案的分配

算法如下:

(i)随机选择一个GF(p)上的k-1次多项式使得f(0)=a0=s要在个参与者中

分享的秘密D对f(x)保密。

(ii)D在Zp中选择n个互不相同的非零元素x1,x2,…,xn,计算(0≤i≤n)。

(iii)将(xi,yi)分配给参与者Pi(0≤i≤n),值xi是公开的,yi作为的秘密份额,不公开。

(3)秘密重构

给定任何k个点,不妨设为前k个点(x1,y1),(x2,y2),…,(xk,yk).由插值公式知

则s=f(0)=a0

Shamir方案作为一种被广泛选用的门限方案,具有以下优点:

(1)k个秘密份额可以确定出整个多项式,并可计算出其他的秘密份额。

(2)在原有分享者的秘密份额保持不变的情况下,可以增加新的分享者,只要增

加后分享者的总数不超过。

(3)还可以在原有共享密钥未暴露之前,通过构造常数项仍为共享密钥的具有新

系数的次多项式,重新计算新一轮分享者的秘密份额,从而使得分享者原有的

秘密份额作废。

但同时方案存在以下问题

(1)在秘密分发阶段,不诚实的秘密分发者可分发无效的秘密份额给参与者。

(2)在秘密重构阶段,某些参与者可能提交无效的秘密份额使得无法恢复正确秘。

(3)秘密分发者与参与者之间需点对点安全通道。

四、可验证秘密共享方案

可验证秘密共享方案主要是针对基本的秘密共享方案中秘密分发者与参与

者可能不诚实的事实提出的,它是在基本的秘密共享方案的基础上,增加一些

公开承诺和验证算法,来检测试图伪造秘密份额的用户,包括秘密分发者和参

与者。

Feldman的可验证秘密共享方案

通过增加一个公开验证函数来扩展Shamir的方案,是第一个不需要可信机

构参与的非交互式可验证秘密共享方案。

该方案由四部分组成系统参数、秘密

分发、验证算法和秘密重构。

(1)系统参数

p是一个大素数,q为p-1的一个大素因子,g 且为q阶元,三元组(p,q,g)是公开的,k是门限值,n是参与者数目,s为要共享的秘密,秘密空间与份额空

间均为有限域GF(p)。

(2)秘密分发

随机选择一个GF(p)上的k-1次多项式使得f(0)=a0=s要在个参与者中分享的秘密D对f(x)保密。

然后计算各秘密份额si=f(xi)(modq)并秘密地发送给参与者,同时公开承诺信息 mod p,其中j=(0,1,2,…,k-1)

(3)验证算法

各参与者在收到秘密份额后,可通过检验等式

是否成立来验证秘密份额的正确性。

如果相等,则说明成员Pi收到的秘密份额是正确的,否则说明收到的秘密份额不正确。

(4)秘密重构

当k个参与者P1,P2,…,Pk合作来恢复秘密时,每一个参与者Pj,公开他的份额sj给其他合作者,每个合作者都可通过验证等式(1)是否成立来检验秘密份额的有效性。

由于该方案公开了mod p,它的安全性依赖于有限域上的离散对数难题,所以它仅是计算上安全的。

五、展望

虽然到目前为止门限秘密共享及其在秘钥传输、门限签名中的应用研究成果丰富,取得了较多的研究成果,但在方案的设计中,还存在一些问题(如具体方案在安全性、效率和实用性上顾此失彼),有待进一步研究和探讨。

(1)大部分秘密共享方案是基于点对点安全通道和广播通道的,通信代价较大,基于部分广播通道的秘密共享方案可有效减少通道数,降低通信代

价。

但目前对于基于部分广播通道的秘密共享方案还不是很多。

(2)为了使门限签名方案的更新效率提高,且能保持抗合谋性质,本文方案在秘密份额的分发过程中对秘密份额进行了复杂的处理,使其通信量变

大,牺牲了方案的部分通信效率。

因此,设计一个通信效率和更新效率

都较高且能抗合谋攻击的门限签名方案有待进一步研究。

(3)本文提出的门限签名方案假设可信中心的存在,系统的初始化以及秘钥的分发都是由可信中心完成。

但在现实生活中,找到一个完全的可信中心很难,因此对于无可信中心的抗合谋攻击的门限签名方案的研究时一个重要的研究方向性。