加权门限秘密共享方案

安全的多级门限多秘密共享

!""#$%%%&%%’( )#$$&***+,#清华大学学报-自然科学版./012345678329-":2;0<:5.=*%%>年第(>卷第(期*%%>=?@A B(>=#@B(+’,(%’C*&’C(安全的多级门限多秘密共享黄东平=刘铎=戴一奇-清华大学计算机科学与技术系=北京$%%%D(.收稿日期E*%%F&%$&*%基金项目E国家G八六三H高科技项目-*%%’I I$$($F%.作者简介E黄东平-$C>>J.=男-汉.=四川=博士研究生K通讯联系人E戴一奇=教授=L&M72A E N O P Q R5<@S O B:1B R1234567B<N6B:3摘要E为克服已有门限方案只能在同一级门限下共享秘密的限制!利用离散对数计算和大数分解的困难性!提出一种可认证的多级门限多秘密共享方案"通过一个多项式共享秘密!该多项式在不同级门限中退化为不同的低阶多项式"与已有诸多秘密共享方案相比!该方案可以同时有多级门限值!而在同级门限下又可以有多个秘密"恢复任意一级门限的任意一个秘密都不会影响其他未恢复秘密的安全性"该方案只要求每个参与者掌握一个子秘密!管理和使用都比较方便"关键词E多级门限#多秘密共享#认证#分发者欺骗#参与者欺骗中图分类号E0#C$D文献标识码E I 文章编号E$%%%&%%’(-*%%>.%(&%’C*&%+T U V W X U Y W Z[\]Z U^U Z[_X U‘_a Z bY W Z[\]‘U V X U[‘_c X\d ef g h i j k l m n o p m n=q r gk s l=k h r t p u p-v U w c X[Y U d[a x y a Y w W[U X T V\U d V U c d bz U V_d a Z a e{=z‘\d e_W c|d\^U X‘\[{=}U\~\d e!"""#$=y_\d c.%&‘[X c V[E I9<S2’27(A<M6A R2&A<9<AR5S<15@A N M6A R2&1<:S<R157S234 1:5<M<(71<N@3R5<23R S7:R7(2A2R O@’R5<N21:S<R<A@47S2R5M73N 23R<4<S’7:R@S2)7R2@3*71N<9<A@+<N R@<A2M237R<A2M2R7R2@31@’+S<92@61R5S<15@A N1:5<M<1R57R1<:S<R1:73@3A O(<157S<N23R5< 17M<A<9<AR5S<15@A N B05<1<:S<R17S<157S<N*2R57+@A O3@M27A *52:5N<4<3<S7R<1R@7A@*<S@S N<S+@A O3@M27A’@S N2’’<S<3R R5S<15@A N1B)@M+7S<N*2R5+S<92@611:5<M<1=R5211:5<M< 12M6A R73<@61A OM723R7231M6A R2&A<9<A R5S<15@A N173NM6A R2+A<1<:S<R1’@S R5<17M<R5S<15@A NA<9<A B05<S<:@9<S O@’73O157S<N1<:S<R@3 73OR5S<15@A NA<9<A*2A A3@R A<7,73O@R5<S63&S<:@9<S<N1<:S<R B05< 1O1R<M21<712A O M7374<N73N61<116(&1<:S<R(<:761<@3A O@3< 16(&1<:S<R3<<N(<,<+R’@S<7:5+7S R2:2+73R B-U{.a X b‘E M6A R2&A<9<A R5S<15@A N/M6A R2&1<:S<R157S234/ 76R5<3R2:7R2@3/N<7A<S:5<7R234/+7S R2:2+73R:5<7R234秘密共享研究如何给共享参与者集合中的每个成员子秘密=使得每个授权子集里的参与者都拿出自己的子秘密时可以恢复秘密=而非授权子集的成员则不可能得到秘密信息K$C>C年"57M2S0$1和2A7,A<O0*1首先提出门限秘密共享方案后=秘密共享得到了大量研究K在-3=4.门限秘密共享方案中=一个秘密被分成4份=分发给4个参与者=4个参与者中的任意3个合作可以恢复秘密信息=而少于3个却无法恢复K文0+1等提出在线秘密共享机制=引入公告牌-#2.发布一些辅助信息=这些辅助信息进一步丰富了秘密共享的内容=之后被大量用于多秘密共享5分发者认证5参与者认证等问题中K研究人员注意到防止欺骗的重要性=进而提出了一些具有认证功能的方案0(C1K另外一些研究工作考虑了子秘密的复用问题=使得同一组子秘密可以完成多重秘密的共享=简化了密钥分配管理工作0FC1K文0$%1利用中国剩余定理和"57M2S秘密共享方案0$1提出多级门限的秘密共享K该方案可以设定多个门限值6$=6*=7=68=在69门限值下=原方案会退化为一个-69=4.情形的"57M2S门限秘密共享方案K 另外=参与者只需要掌握一个子秘密=比较利于参与者管理和使用子秘密/但每个门限值只能共享一个秘密K也就是说=当某69个参与者合作=恢复出秘密:9后=该系统就无法在用于共享其他-69=4.秘密了K 本文在文0$%1基础上提出一种改进方案=该方案中=同样可以有多级门限=而每级门限下可以共享多个秘密=恢复任意一个秘密不影响其他共享秘密的安全性K!多级门限多秘密共享方案!B!参数准备$.设方案共有8级门限为6$=6*=7=68=秘密分发者!选定"#$个不同的强的大素数%&’%$’(’%"’即对每一个%)’有*)+,%)-$./0也是大素数’令1)+2)3+&%3’14)+2)3+&*3’其中$5)5"6选取一个整数7使得89:1",7.+14"’其中89:1",7.表示7模1"的阶6另外’选取一个小于所有%)的大素数*6公布;1)<$5)5"=7和*60.随机选择正整数>&’满足?>&@8:14)A&’$’)+$’0’(’"6B .分发者随机选择C $-$个正整数>$’>0’(’>C $-$D 14"6对于)+$’0’(’"-$’按如下方式选择>C )’>C )#$’(’>C )#$-$?>3E F 3G 14),@8:14".H ,$.其中F 3为任意正整数’3+C )’C )#$’(’C )#$-$6计算I )+7>),@8:1".’其中)+&’$’(’C "-$6公布;I )<&5)5C "-$6J .定义一个C "-$次多项式为K ,L .+M C "-$)+&>)L )H,0.N .O +;P $’P 0’(’P Q<是参与者的集合’其基数Q 即为共享参与者个数6在R*/0S 里选取Q 个两两不同的非零整数;L $’(’L Q <’求T )+K ,L ).6计算U )+2P 3DV ’P 3AP),L )-L 3.’并求得W )+T )U -$),@8:14".’W )将是参与者P )的子秘密’计算X )+7W),@8:1".6参与者公布;L )<$5)5Q 和;X )<$5)5Q 并通过安全信道将W )发送给参与者P )6Y .参与者P )通过下式验证子密钥的真实性?X )+7W),@8:1".’,B .,X ).2P 3DV ’P 3AP),L )-L 3.E2C "-$3+&I L3)3,@8:1".H ,J .Z H [秘密的共享设需要共享一个门限为)的秘密\)3’要求\)3D*6分发者随机选取一整数]’计算\^)3+\)3#]*,@8:1).6选取一个密钥对_)3和‘)3’使得_)3‘)3E $,@8:14).’计算a )3+7_)3,@8:1).’b )3+\)3-a >&)3,@8:1).6分发者公布;‘)3’a )3’b )3<6Z H c 秘密的恢复任意C )个参与者V d +;P $’(’P C )<合作就可以恢复出秘密\)36参与者通过其子秘密生成的影子信息恢复秘密’而不必暴露子秘密本身’从而子秘密可以复用以共享多个秘密6恢复过程如下?$.参与者从公告牌下载‘)3=a )3和1)e 0.参与者P f 计算并出示其影子信息g )3’f+,a )3.Wf ,@8:1).e B .其余参与者可以通过如下等式验证P f出示的影子信息是否真实?X f E g ‘)3)3’f,@8:1).H ,N .因为在P f诚实的前提下’有g ‘)3)3’f E ,a W f )3.‘)3E 7_)3W f ‘)3E 7Wf ,@8:1).’而另一方面’由于1)h 1"’有X f E ,7W f @8:1".,@8:1).E 7Wf ,@8:1).’因此可以通过式,N .验证用户P f提供的影子信息6J .恢复秘密的操作者计算6i )3’f +2P XDV dj ;P f<,-L X .k 2P XDV j Vd,L f -L X.’,Y .l )3+2P fDVd,g )3’f.i )3’f@8:1)’,m .\)3+l )3#b )3@8:1)’,n .则\)3即为共享的秘密6计算过程中’可以通过,l )3.‘)3E I &,@8:1).,o .验证l )3的正确性6[方案分析[H Z 方案正确性在参数准备的步骤$.中要求分发者选取一个7使得89:1",7.+14"’这样的7一定能取得到?显然可以取得7)使得89:%),7).+*)’其中&5)5"e 由中国剩余定理’一定存在7使得7E 7),@8:%).’容易证明7即满足89:1",7.+14"6下面证明式,n .得到的的确是共享的秘密\)36定理Z 在方案的所有参与者都诚实而正确地执行协议的前提下’以上所述方案得到的\)3确实是秘密分发者所共享的秘密6证明在计算式,m .中’由于l )3E 2P fDVd,L )3’f.i)3’fE2P fDVd,a )3.W fi )3’f,@8:1).’而W f i )3’f E2P XDV dj ;P f<,-L X .k 2P XDV j Vd,L f -L X.k T f k 2P XDV ’P XAPf,L f -L X p q .-$ET fk 2P X DV d j ;P f<,-L X .,L f -L X .,@8:14".H注意到14)h 14"’因此有W f i )3’f E T fk 2P XDV dj ;P f<,-L X .,L f -L X .,@8:14).’Bo N 黄东平’等?安全的多级门限多秘密共享!"#$%&’(#)*+,#-./0’12345*-6另一方面,由选择7的方式不难发现2834*’7-945*,有:*+.’7;*+-/0’1234*-<因此,该过程恢复得到的的确是共享的秘密=*+<>6>安全性分析为安全性讨论的方便,不妨设有限域上的离散对数问题是困难的,?@AB C C D公钥密码系统是安全的<下面分几种情形讨论本方案的安全性<C -从E 0直接破解得到/0不可行<如果某攻击者能从E 0得到/0,即对于给定的7和E 0,它能得到一个/0,使得7/0.E 0’1234F -,显然对于任意0G *G F ,均有7/0.E 0’123H *-,也即该攻击者具有了求解有限域上的离散对数问题的能力,与题设矛盾<I -通过参与者的认证信息得到其子秘密是不可行的<容易由C -的方法证明,不再赘述<J -直接从公开的E 0得K /*+’1234*-是不可行的<如果某攻击者可以得到K /0*+’1234*-,由于’K /0*+-L *+.E 0’1234C -,该攻击者具有了根据一个?@A 公钥密码系统的密文和公钥计算明文的能力,这与M ?@A 是安全的N 矛盾<O -通过已经恢复的一个同门限级不能得到同门限级的另一个秘密<也就是说,攻击者不能因为参与者"#曾经出示过的’K *+-(#’1234*-而得到’K *+P -(#’1234*-<假设攻击者具有这样的能力,也即对于任意给定的/P Q L P和L R ,攻击者可以求得/R ,使得’/P -L P.’/R -L R’1234C -<那么,任意给定密文/P 和公钥L 后,攻击者可以任意选取一个公钥L P ,令L R 9L P S L,能得到/R ,使得’/P -L P .’/R -L R ’1234C -成立,那么有’/R -L./P ’1234C -<对于任意的密文和公钥,该攻击者都能得到明文,与M ?@A 密码系统是安全的N 矛盾<T -少于U *个参与者不能得*级门限里的秘密<本文的秘密共享机制恢复秘密需要的其实是7;*+S /0’1234*-,那么参与者需要能根据掌握的子秘密恢复出/0’12345*-<不难发现,多项式系数满足/+.0’12345*-,其中+9U *,V,U F W C ,还有U *个未知系数,但此时知道的点少于U *个,无法在大量可能的多项式中唯一确定原多项式,无法恢复秘密<X 结论本文提出了一个拥有多级门限的多秘密共享方案<每级门限可以共享多个密码,恢复某一门限下的某一秘密=*+不会影响该级门限下其他未恢复秘密=*+P 以及其他级门限下的秘密=*P +R 的安全性,而实现这一切,参与者需要掌握的都是同一个子秘密,从而方便了密钥管理<参考文献’Y Z [Z \Z ]^Z _-B C D @‘a 1b 8A 6c 2d e 2f ‘a 8g a f g h 8g e B i D 6j k F F "l *m /U *k l n k oU K Lp j q,C r s r ,>>’C C -tu C I u C J 6B I D v w a x w g y z ?6@a {g |}a 83b ~|h 8y!e 2|8a !‘b h x g y f B "D #$82h g g 3b ~|f2{%a e b 2~a w "21!}e g 8"2~{g 8g ~h g 6&2~e ’a w g ,%i tA ()$@$8g f f ,C r s r ,O *tJ C J J C s 6B J D )e 2&,@a b e 2A ,%b f ‘b +g x b ,6@g h 8g e f ‘a 8b ~|f h ‘g 1g 8g a w b +b ~||g ~g 8a w a h h g f f f e 8}h e }8g B "D #$82h g g 3b ~|f )---z w 2.g h 21/*s 6,2x y 2,i a !a ~t )---$8g f f ,C r *s 6r r C 0I 6B O D @e a 3w g 8&6$}.w b h w y ’g 8b {b a .w g f g h 8g e f ‘a 8b ~|B "D #A 3’a ~h g fb ~"8y !e 2w 2|y 0-}82h 8y !e /r u 6v g 8w b ~t @!8b ~|g 81g 8w a |,C r r u t C r 0C r r 6B T D v 2}32e (a .8b h g ,,8a 282i a h 3}g f 6-{{b h b g ~e !}.w b h w y ’g 8b {b a .w gf g h 8g e f ‘a 8b ~|f h ‘g 1g f d b e ‘{a f e 283g w a y g 38g h 2’g 8yB "D #4g h e }8g %2e g fb ~"21!}e g 8@h b g ~h gC s I u 6v g 8w b ~t@!8b ~|g 81g 8w a |,C r r r t *s C 0I 6B u D 4b ~,5,6},"6,‘8g f ‘2w 3’g 8b {b a .w g1}w e b f g h 8g e f ‘a 8b ~|f h ‘g 1g .a f g 32~{ah e 28b +a e b 2~b ~e 8a h e a .b w b e y a ~33b f h 8g e g w 2|a 8b e ‘1123}w 2a h 21!2f b e g !82.w g 1f Bi D 6788H #k mjk F 9"U :*7*U ;L m Kl k &,C r r r ,<=>’T -tI u O I u *6B s D 何明星,范平志,袁丁6一个可验证的门限多秘密共享方案B i D 6电子学报,I 00I ,X ?’O -tT O 0T O J 6c -&b ~|@b ~|,(A %$b ~|+‘b ,5A A %B b ~|6A ’g 8b {b a .w g 1}w e b !w g f g h 8g e f f ‘a 8b ~|f h ‘g 1g B i D 6p m U /8&L m U #k l *m /C *l *m /,I 00I ,X ?’O -tT O 0T O J 6’b ~"‘b ~g f g -B*D 施荣华6一种多密钥共享认证方案B i D 6计算机学报,I 00J ,>>’T -tT T I T T u 6@)?2~|‘}a 6A 1}w e b f g h 8g ef ‘a 8b ~|a }e ‘g ~e b h a e b ~|f h ‘g 1g B i D 6j K *l L n L D k "#l /&k oj k F 9"U L #n ,I 00J ,>>’T -t T T I T T u 6’b ~"‘b ~g f g -B r D "c A %z ,b ~|y b ,c 6A %z &b ~f ‘b a ~|,5A %z 6g b !a ~|6A ~b 1!82’g 1g ~e 2~e ‘g 4b ~06~’e ,~-e ‘8g f ‘2w 3’g 8b {b a .w g 1}w e b 0f g h 8g e f ‘a 8b ~|f h ‘g 1gB i D 6p 99&*L ;q/U K L F /U *m n /l ;j k F 9"U /U *k l ,I 00T ,<>X ’C -tC u r C s *6B C 0D "c A %"‘a 2d g b ,"c A %z "‘b ~h ‘g ~6A f h ‘g 1g {28e ‘8g f ‘2w 31}w e b 0f g h 8g e f ‘a 8b ~|B i D 6p 99&*L ;q/U K L F /U *m n /l ;j k F 9"U /U *k l ,I 00T ,<>>’C -tC C O 6B C C D?b ’g f e ?4,@‘a 1b 8A ,A 3w g 1a ~46A 1g e ‘23{282.e a b ~b ~|3b |b e a w f b |~a e }8g f a ~3!}.w b h x g y h 8y !e 2f y f e g 1B i D 6j k F F "l *m /U *k lk op j q,C r s *,><tC I 0C I u 6Or T 清华大学学报’自然科学版-I 00s ,O s ’O -。

数学构造沙米尔的门限秘密共享算法

门限共享秘密的数学设计 1.定义在密码学中,秘密共享是指一个方法用于分发一个秘密在一组参与者,每个分配一个共享的秘密。

这个秘密只能将每个人的密钥共享组合在一起才能解密;在他们自己的个人密钥是无法单独使用的。

2.目的a.给了严格的控制和消除单点漏洞。

b.个人密钥持有人不能改变/访问数据。

3.数学定义a.目标是将一些数据D 分为n 块,每块取名D1、D2…,Dn:知道的k 或多与D 的n 个模块使D 容易可计算的。

b.知道的任何k-1或更少的子块使D 完全隐藏(在某种意义上,其所有可能的值也同样无法解密)。

这个方案被称为(k,n)阈值方案。

如果k = n 然后需要所有参与者一起重建的秘密。

4.沙米尔的秘密共享:假设我们想要使用(k,n)阈值方案分享我们的秘密S,k < n 。

随意选择(k-1)系数a1,a2,a3…ak-1,让S 是a0112210.....)(--++++=k k a x a x a a x f构造一个点(i,f(i)),i=1,2,3.....n鉴于任何子集的这些k,我们可以找到的系数的多项式插值,然后评估a0 = S,这是秘密。

例子:S=1234;n = 6和k = 3,获得随机整数 a1 = 94和a2 = 166共享密钥:(1,1494), (2,1942) (3,2598) (4,3402) (5,4414) (6,5614)我们给每个参与者不同的单点(包括x 和f(x))。

为了重构秘密任何3点就够了222220212102022212010122021010221100941661234)()3/2223/1(4414)52/312/1(3402)3/312/116/1(1942)()(3/2223/145/4*25/2/*/52/312/154/5*24/2/*/3/312/116/152/5*42/4/*/sin )4414,5(),(),3402,4(),(),1924,2(),(x x x f x x x x x x x l y x f x x x x x x x x x x x x l x x x x x x x x x x x x l x x x x x x x x x x x x l olynomialsgLagrangep U y x y x y x j j j ++=+-+---++-==+-=----=----=---=----=----=+-=----=----====∑=期待解决:1.添加用户怎么办?2.删除用户怎么办?3.我们希望持有n 块的用户互相做身份认证?基于沙米尔的门限秘密共享算法,提出动态门限秘密算法。

基于重复博弈参与者有权重的秘密共享方案

协议终 止 。同时 ,对于参 与者 发送来 的子份 额 m

D i ,

可以通过下式验证其真伪 :

g =n ( ) mo P, = , , n g d i 1 …, 2

k=0

一

本文将秘密重构过程建模成重复博弈。

定义 2重复博 弈

旦发现 参与 者有欺 骗行 为 , 则停 止发 送 自己的子秘

定义 1参与者有权重 的(n门限秘密共享 f) ,

令 { , …, 为参 与 者集 合 ,参与 者 的权 重 分 别为 , } w i t  ̄ ,=, …, e h P = i l , n。现 假设参 与者 , …, r g () 2 , (≤ ) 参 与秘密 重构 , 当且仅 当 w i ti 时, e h P ≥t 才可 以重构 出 g ()

难解决的。文献[] 6将博弈论的思想引入到秘密共享方案 中, 解决了理性参与者条件下秘密重构过程无法顺利进行

的 问题 。 献[—] 用重 复博 弈提 出了新 的理性秘 密 共享 文 78利 协议 , 使得 参与 者放弃短 期利 益而遵 守协 议 。本文在 文献

具有不同的权重 。 文献【] 3基于中国剩余定理, 提出一个参 与者具有权重的秘密共享方案, 只有当参与者的权重之和

较高 的安全性和 良好 的可扩展性。

关翻

:秘密共享 ;博弈论 ;子秘密份额 ;中国剩余定理 ;重复博弈 ;公平性

Se r tSha i he ewih W eg e r ii nt c e rng Sc m t i ht d Pa tcpa s Ba e n Re a e m e s d 0 pe t d Ga s

达 到门 限值 时, 能重构 出秘 密 , 才 而与 参与者 的数量 无关 。 目前 绝 大多 数参 与者 有权 重 的方案 是基 于 中国 。都 剩余 定理 的 , 与者 的权重越 大 , 密分 发阶段 获得 的子 参 秘

门限多重秘密共享方案

门限多重秘密共享方案

许春香;肖国镇

【期刊名称】《电子学报》

【年(卷),期】2004(032)010

【摘要】本文提出了一个门限多重秘密共享方案,其安全性依赖于RSA数字签名的安全性,即大数分解的困难性.该方案具有如下特点:参与者的子秘密可反复使用,可用来共享任意多个秘密;能有效预防管理员欺诈及参与者之间的互相欺骗;此外,在验证是否有欺诈行为存在的过程中,不需要执行交互协议.

【总页数】3页(P1688-1689,1687)

【作者】许春香;肖国镇

【作者单位】西安电子科技大学计算机网络与信息安全教育部重点实验室,西安,710071;西安电子科技大学计算机网络与信息安全教育部重点实验室,西

安,710071

【正文语种】中文

【中图分类】TN918.1

【相关文献】

1.门限多重影子秘密共享方案及应用 [J], 杨捷

2.一种新型的门限多重秘密共享方案 [J], 杨捷;李继国

3.自选子密钥的动态门限多重秘密共享方案 [J], 白雪鹏;刘焕平

4.基于门限签名体制的多重秘密共享方案 [J], 王云;张秉儒;芦殿军

5.一种新的(t,n)门限多重秘密共享方案 [J], 李金凤

因版权原因,仅展示原文概要,查看原文内容请购买。

基于特殊权限的另一门限秘密共享方案

1 e igEet nc Si c n ehooy Istt,ej g 10 7 , hn . in l r i ce e ad Tc n l ntu B in 0 0 0 C ia Bj co n g ie i

2K y L b o . e a f MMR , h n c d m f S in e , e ig 10 8 , h n C C ia A a e y o ce c s B i n ,0 0 0 C ia j

n e ig a d Ap l a in ,0 7,3( 0) 1 3 1 4 e rn n pi t s 2 0 4 2 :4 — 4 . c o

Abtat n sce sa n ,eea yw utrsac n ( ,)sc tsa n c e eB sd o p c cesr h m r t 1 src :I ert h r g gnrl , ejs eerh o n £ er hr g sh m .ae n sei ac s i t( +t + ) i l e i l a g ,

的 另一 方 案 。

关键 词 : 密共 享 方 案 ; 殊 权 限 ; 秘 特 门限 秘 密 共 享 方 案

文章 编 号 : 0 2 8 3 ( 0 7 2 — 1 3 0 文 献 标 识 码 : 中 图分 类 号 : P 0 10 — 3 12 0 )0 0 4 — 2 A T 39

trs od e rt s a n s n g n rl e sh me o ( £ s ce h r g,n w l gv a oh r m+ t )tr sod e rt he h l s ce h r g i a e eai dl ie n t e ( n,+1 h eh l sce i z n

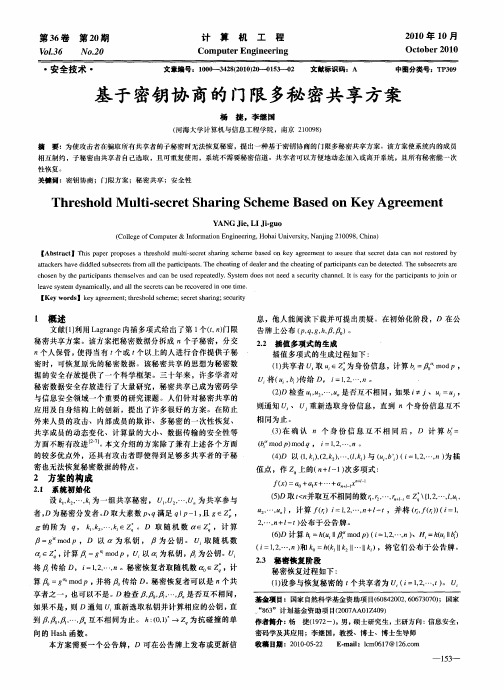

基于密钥协商的门限多秘密共享方案

1 概述

文献【ll arne内插多项式给出了第 1 fn门限 lf 用L gag f J 个( ) , 秘密共享方案。该方案把秘密数据分拆成 个子秘密 ,分 交 个 人 保管 , 得 当有 t 或 t 以上 的 人 进 行 合 作提 供 子 秘 使 个 个 密时 ,可恢复原先的秘密数据。该秘密共享 的思想为秘密数 据 的安全存放提供了一个科学框架。三十年 来,许 多学者对 秘密数据安全存放进 行了大量 研究 ,秘密共享 已成为密码学

() 以 ( k)2k) ( ) ( ,’ ( =1 , n) 插 4D 1 1 (, , f 与 “ b ) i , …, 为 , , …,, 2

密也无法恢复秘密数据的特点。

值点 ,作 乙 上的( + 一 ) n f 1 次多项式 :

f x =a + l + ・ C+ l 刊 () n a ・ + l lX ・ n_

息,他人能 阅读下载并可提出质疑 。在初始化阶段 ,D 在公 告牌上公布 (,,,, P ) pqgh ,0 。

22 插值多项式的生成 . 插值 多项式 的生成过程如下 :

() 1共享者 U 取 ∈ 为身份信息 ,计算 = 将( , ) 传给 D, 1 , 月。 , …, 2 md o p,

() 2D检查 b, , U 是否互不相 同, /“ …, I 如果 i 、U=U , ≠ ,

则通知 U 、 U 重新 选取 身份信息 ,直到 n个身份信息互不

相 同为 止 。

() 确 认 n 个 身 份 信 息互 不 相 同 后 ,D 计算 = 3在 ( ro ) o g,i ,, , 。 bo d r d F o =1 ・ Y 2一/

YANG Je LIj- u i, i o g

一个(t,n)门限秘密共享方案

可知 , 解 D等价 于求解 一个具 有 “个 方程 t 个未 知量 的 求 t t

秘密时 , 任意 t 个参与者合作 , 用他 们所掌握的 t 利 个影 子 即 可计算恢 复出共享 的秘密 k 而任意 t , 一1个或更少个参 与者 合 作则无法计算 出共享 的秘 密 k 。如果任 意少 于 t 个参 与者

线性方程组 , 解不唯 一 , 任选 其一作 为矩 阵 D。密钥 分 配中

心 K C计算 D

S=G ・D

可知 , 阵 S是一 个 n行 u列 的矩 阵 , 矩 设矩 阵 S的 n行依 次 表示为 S 、: . 5 , 。S … 、 它们均 是 u维向量。 密钥分 配 中心将 s 、 . s 别分 配给 参与 者 P 、 s … 、 分

P … .P 、 作为他们保管 的影 子, 中参 与者 P ( ≤i z 其 1 ≤, )

保管的影子是 s。由于共享 的秘 密 和 ,个影 子都是 u维向 . z 量 , 以本 门限秘 密共 享方案是无数据扩展 的。 所 13 共 享秘密的恢复方法 .

没任意 t 个参 与者 P P … . P 合作 , 他们 所掌 握 、 将

维普资讯

第 8卷 第 3期 辽 宁科 技学 院学报 . o. N . V 18 o3 20 0 6年 9月 J U N L O I O I G I S IU E O C E C N E H O O Y O R A FLA N N TT T FS I N E A D T C N L G N S p 2 0 e . 06 文 章编号 :0 8— 7 3 20 )3— 03— 2 10 32 (06 0 0 0 0

Baly 和 Sa i 在 17 l e… k hm r 99年 分别 提 出了 ( , ) tn 门限

一个可验证的多秘密共享门限方案

W U Xi n g x i ng , LI Zhi h u i , LI J i ng . Thr e s h o l d v e r i i f a b l e mu l t i - s e c r e t s h a r i n g s c h e me . Co m pu t e r Eng i n e e r i n g a n d Ap pl i e a -

s h a r i n g s c h e me , t h i s s c h e me i s mo r e p r a c t i c a 1 .

Ke y wo r d s :mu l t i - s e c r e t s h a r i n g ; S h a mi r ( f , ) 一 t h r e s h o l d s e c r e t s h a r i n g s c h e me ; t wo — v a r i a b l e o n e — wa y f u n c t i o n ; d i s c r e t e l o g a -

陕西师 范 大学 数 学 与信 息科 学 学院 , 西安 7 1 0 0 6 2

Co l l e g e o f Ma t h e ma t i c s a n d I n f o r ma t i o n S c i e n c e , S h a a n x i No r ma l Un i v e r s i t y , Xi ’ a n 7 1 0 0 6 2 , Chi n a

且重构的参与者越 多可重构 的密钥就越 多; 与以前的可验证的 ( f , ) 门限多秘密共享方案相 比, 该方案更具有 实用性。 关键词 : 多秘密共 享; S h a mi r ( t , n ) 门限方案; 双变量单向函数 ; 离散对数

一种动态(t,n)门限多重秘密共享方案

自第一个 (, ) tn 门限秘密共 享方 案在 17 9 9年被 Sa il hm rl J 和 Baey 分别独立地提 出 以后 , l l k 由于其广 泛 的实 际应用 前

工作量太大 , 可操作 性差 J ) 共享多 个秘 密时 , 能一 。C 在 不 次恢复 出来 , 需要多 次重 复秘密 的分 发和恢 复过程 。d 在 ) 防止欺诈时 , 必须 有一个专 门的验证协议 , 增加 了方案 的 复杂性。这些 问题 可能在某一篇文章 中得到 了解决 , 没有 全 但

L U Xio l ,Z I a —i HANG in z o g ,HAO Xi— ig Ja — h n uqn

(.C lg 1 oeeo te ai l fMahm ts& h omai c ne h ax N r lU i rt, ’ n70 6 c f r t nSi c,S an i oma nv sy Xia 10 2,C ia . colo Si c,X ’nS 咖 M o e ei hn ;2 Sho f c ne ia h e

一

种 动 态 ( 几 门 限 多 重 秘 密 方 术 , ) , 共享/案 、 l ,

刘 晓莉 , 张建 中 , 郝修清

(. 西师 范大 学 数 学与信 息科 学学院 , 1陕 西安 70 6 ; . 102 2 西安石 油大 学 理 学院 , 西安 70 6 ) 105

维普资讯

第2 5卷 第 2期 20 0 8年 2月

计 算 机 应 用 研 究

Ap l a i n Re e r h o mp t r p i t s a c fCo u e s c o

Vo 5 N . L2 o 2

Fb 2o e. 08

密钥共享方案

然后,定义

F = ∪ FK

K

F是一个方案的分发规则的完全集。如果K是D想 要共享的密钥值,则D将会选择一个分发规则f ∈ FK 使用这个分发规则分发共享。

定义13.3 假定Γ是一个访问结构并且 F = ∪ FK

K

是分发规则的集合。我们称F是一个实现访问结构Γ的完善 密钥共享方案,如果下面两个性质成立: 1:对于任何的授权子集B ⊆ P,不存在两个分发规则f ∈ FK 和f '∈ FK ' , 其中K ≠ K ',使得f |B = f ' |B (即对于授权子集B中 的参与者,共享的任何分发都可以确定密钥K的值)。 2 : 对于任何非授权子集B ⊆ P和任何共享的分发g B ∈ S B , 有下 式成立 Pr[ K = k | S ( B) = g B ] = Pr[ K = k ] 对于任意的k ∈ K。

秘密共享方案

内容

• 1 引言:Shamir门限方案 引言:Shamir门限方案 • 2 简化的(t,t)门限方案 简化的(t,t)门限方案 • 3 访问结构 • 4 秘密共享方案的正式定义 • 5 信息率及信息率上界

引言:Shamir门限方案 引言:Shamir门限方案

• 在银行里有一个必须每天开启的金库。银

• 假设P={P1,P2,…,Pw}是参与者集合,K是密 假设P={P 是参与者集合,K

钥集合,S 钥集合,S是共享集合。 • Shamir门限方案。Shamir在1979年提出的。 Shamir门限方案。Shamir在1979年提出的。 • 令K=S=Zp,p是素数且p≥w+1. 是素数且p • Shamir门限方案如密码体制13.1所述。 Shamir门限方案如密码体制13.1所述。 • 在这个方案中,庄家构造了一个次数至多 是t-1次的随机多项式a(x),此多项式的常 次的随机多项式a(x),此多项式的常 数项是密钥K 数项是密钥K,每个参与者得到了这个多项 式的一个点(x 式的一个点(xi,yi)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第 3期

哈尔滨师范大学 自然科学 学报

NAT AL S I NCE OURN F HAR N NOR UR C E SJ AL O BI MAL UNI RST VE I Y

加 权 门限 秘 密 共 享 方 案 水

王 静, 刘焕平

( 哈尔滨师范大学 )

【 摘要 】 为了解决现有不同权限秘 密共享方案 中子秘 密的安全分发问题 , 基

于 R A 密码 体 制和 中国剩余 定理 , 出 了一 个新 的加 权 秘 密共 享 方案 . 案 中 , S 提 方 每

个参与者仅 需保存一个秘 密份额便可 实现秘密的共享. 该方案不需要安全信道 , 算

法能够保证信 息安全传送 , 任何人都 可验证每 个参与者是否有欺诈行为. 分析表明

该 方案 降低 了通信 成 本和 具有 可验 证性 .

关键词 : 重 ; 权 门限方案 ; 密共 享 ;中 国剩余 定 理 秘

信成本并且具有可验证性 , 有更高 的实际应用价 值 . 且 提 出的改 进方 法也 可 应用 到 其 它加 权 秘 并

方案 . 针对 实 际应用 中参 与 者 的权 限 可 能不 同 的 情况 , oio C Pdo 在 19 PM rl和 ar l 99年 首 先对 加 权秘 密共 享方 案进 行研 究 . 加权 秘 密共 享 方 案是 指: 允许 不 同 的参 与 者 拥 有 不 同的 权 重 , 只有 当

设参 与 者集 合 U = { U , , , 密分 U ,2… U }秘 发者 选取 n+1个 素数 P , -P , 其满 足 。P - 使 , P 1>2(0+1 ,o<P P )P 1< … <P < 1其 中 ,

z: 2 “

,

信息安全 的日益重视 , 提出了很多新的秘密共享

假 设上 述 同余方 程组 的解 为 s, 然后 计算 s =s d。 可恢 复秘 密. mop 便

() 3 参与者通过公告牌上的信息 r,,…, r , 2 r, 0W 一,jP , 一,j 算 自己 的影 子 密 W , W ,0P P计

钥 r g 。+r o . m dN ( )利用 中国剩 余定 理 , 4 解下 列方 程组 :

参与者权重之 和大于或等 于门限值 时才能恢复 秘密 , 小于 门限值时得 不到关 于秘密 的任何信 息.Z ag 、tn [ hn [ Iee f 和 H ag。等 人 先 后 对 加 un [

权秘 密共 享方 案提 出了新 的相 关解 决 方 案 , 子 但

过式 =s op‘其中 i ,, 凡 得到各个 d ( m =12 …,) 参 与者 的秘 密份 额 r, 将 秘 密发 送 给 /. 再 Z

1 3 秘密 恢 复阶段 .

密钥须在秘密信道上传送 , 这大大提高 了方案的 通信成本 , 使系统付 出极大的代价. 对 20 年 H ag 等人在{ i t r h 07 un We h dt e - g e h s o c thr g 中提 出的共享方案加 以改进 , l s r an) d e es i ) 改进后 的方案可在公开信道传送信息 , 降低了通

2 2 秘密分 发 阶段 .

假设上述同余方程组的解为 , 在( , p P 内唯 一存 在 ( 理 2给 出证 明 ) 最 后计 算 s s 定 . =

0 引 言

Sa i l和 Baly2在 17 hmr l lke_ 9 9年 分 别 基 于 Lgag arne插值 法 和 射影 几 何 理论 独立 提 出 (,) tn 门限秘密 共享 方案 , 早期 有影 响力 的方 案 还 有利

密共 享方 案 中 , 有一 定 的推广 价值 . 具

收稿 日期 :0 1— 3—1 21 0 5

当需 要恢 复秘 密 时 , 妨设 需 要恢 复秘 密 的 不 参 与者 为 , … , 并 且设 其 权=k≥ t他 们之 间交 换秘 密份 额 , , 利 用 中 国剩 余定 理 , 解下 列 方程组 :

1 H ag 方案介 绍 un

1 1 初 使化 阶 段 .

用中国剩余定理构造的 A m t — om 3 , s u l _ 法 使用 h o

矩 阵乘法 的 K ri a n—Gen Iem n 法等 . n ree—Tl a l 近 年来 , 密共 享 得 到 了广 泛 的研 究 和 发 展 . 秘 随着

j 1mo r d p

2 改进 方 案

2 1 初使 化 阶段 .

各 量 : , 一, P , 一, t/ s 1, o伽 W ,oP P ,,, ,i 1 " ,

§ r d p 2mo

x i i d T mo

s,意 义 同 Hun 方 案相 同 , 中 r只有秘 密 Z ag 其 分 发者 知道 , 不需 要 分发 给参 与者.

哈尔滨师范大学科 学预研基金资 助( 8 Y 0 X G一1 ) 3

2 4

哈尔滨师范大学 自然科学学报

21 0 1年 第 2 7卷

E l d r mo p

i / mo p ' d 2

若不相等则说明 P 有欺骗行 为.任何人都可验

证 P 的真实性 . ,

z r opJ m dT j

并将P , 一P 公开 , W , 一 0 , P 用 oW ,

W 表示参与者的权重 ,表示该方案门限值. t 12 秘密 分发 阶段 .

用 s 示共 享 的秘 密. 且要 求 秘 密 s的取 表 并

值 范 围为 0≤ s≤ P. 。另外 , 选取 s 的影 子秘 密 满 足 ( ) 1p- t <S <P ;2 s ( ) =s d 。最 后 通 P, mo