网络设备配置与管理(思科)

图解思科路由器配置教程

图解思科路由器配置教程图解思科路由器配置教程本文档旨在为用户提供详细的思科路由器配置教程。

下面分为以下几个章节进行介绍。

第一章:路由器的基本概念与原理1.1 路由器的定义和作用1.2 路由器的工作原理1.3 路由器的基本组成部分1.4 路由器的分类第二章:思科路由器的硬件介绍2.1 路由器的外部接口2.2 路由器的内部结构2.3 路由器的主要硬件组件2.4 路由器的性能指标第三章:思科路由器的初步配置3.1 路由器的接线与连接3.2 路由器的自举过程3.4 路由器的管理界面介绍第四章:思科路由器的网络配置4.1 路由器的IP地质配置4.2 路由器的子网掩码配置4.3 路由器的默认网关配置4.4 路由器的静态路由配置4.5 路由器的动态路由配置第五章:思科路由器的安全配置5.1 路由器的密码设置5.2 路由器的访问控制列表配置5.3 路由器的网络地质转换配置5.4 路由器的防火墙配置5.5 路由器的VPN配置第六章:思科路由器的服务配置6.1 路由器的DHCP服务配置6.2 路由器的NAT服务配置6.4 路由器的FTP服务配置6.5 路由器的Web服务配置附件:思科路由器配置示例文件本文档涉及附件,请参阅附件中的思科路由器配置示例文件,以便更好地理解和实践本文所介绍的配置步骤。

法律名词及注释:1.路由器:一种用于网络数据传输的设备,根据规则将数据包从源地质传输到目标地质的设备。

2.IP地质:Internet Protocol地质的缩写,用于唯一标识网络中的设备。

3.子网掩码:一种用于划分IP地质中网络部分和主机部分的掩码。

4.默认网关:通常指网络中的一个设备,用于将内部网络和外部网络连接起来。

5.静态路由:管理员手动设置的路由规则,用于指定数据包的传输路径。

6.动态路由:根据网络中的路由协议动态的路由规则,用于指定数据包的传输路径。

7.访问控制列表:用于控制网络中流入或流出的数据包的过滤规则。

8.网络地质转换:一种将私有IP地质转换为公共IP地质的技术。

Cisco网路设备之设定与管理

OSI參考模式

應用層 :

提供使用者介面或應用程式介面連接網路

展現層 :

負責同層協定間資料交換的格式

會議層 :

負責與展現層之間建立、管理以及結束通訊

OSI參考模式(Cont.)

傳輸層 :

定義兩個端點主機間建立連線的基本原則 提供傳輸控制協定(TCP)與使用者資料流協 定(UDP)

網路層 :

提供封包在不同網路間傳遞 定義了網路的定址方式、不同網路間傳遞方 式、子網路間的傳遞、路由的選擇…

Cisco網路設備之設定與管理 網路設備之設定與管理

台大計資中心 李美雯 Email : mli@.tw Phone : 3366-5010

大

綱

OSI參考模式的架構 Cisco路由器的操作與設定 網路環境的管理 IP資料管制

OSI參考模式之架構

應用層 Application 展現層 Presentation 會議層 Session 傳輸層 Transport 網路層 Network 資料連結層 Data Link 實體層 Physical 圖2-1 OSI參考模式

Switch(config)#hostname ccSwitch

設定IP address & gateway

ccSwitch(config)# interface vlan1 ccSwitch(config-if)# ip address 140.112.100.253 255.255.255.0 ccSwitch(config)# ip default-gateway 140.112.100.254

Switch & Router Trunking

Switch :

ccSwitch(config)# interface fa0/24 ccSwitch(config-if)# switchport mode trunk ccSwitch(config-if)# switchport trunk encapsulation

思科网络设备配置实训报告

四川机电职业技术学院实习报告题目:网络设备配置与管理指导教师:***学生姓名:***专业年级:12网络6班一、《网络设备配置与管理》实习成绩评定表一、实习任务及要求1、实习任务(1)熟悉packet tracer模拟软件的使用;(2)熟练掌握静态路由和动态路由的配置方法;(3)掌握基本子网划分和VLSM的方法;2、实习要求(1)实习时间:一周(2)实习报告字体:宋体,正文字号:小四,行间距:单倍。

(3)必须有封面,目录(可选),总结,页码,实习报告第二页为成绩评定表。

二、指导教师评语:指导教师签名年月日三、成绩评定:实习报告成绩(40%):实习出勤成绩(30%):平时实验成绩(30%):总成绩:一.IP地址规划1.Ospf192.168.0.0/24192.168.0.0 0000000192.168.0.0/25 ....... 1 192.168.0.1-192.168.0.126192.168.0.128/25192.168.0.01 000000192.168.0.128/26........2 192.168.0.129-192.168.0.190192.168.0.192/26........3 192.168.0.193-192.168.0.2542.Eigrp192.168.1.0/24192.168.1.0/25..........1 192.168.0.1-192.168.0.126192.168.1.128/26........2 192.168.0.129-192.168.0.190192.168.1.192/26........3 192.168.0.193-192.168.0.254(方法:从里面最大的主机数开始划分如100、50、40,先从给100划分就是2的n次方减去2要大于等于100,要要最接近主机数从而使浪费的ip最少,这里的n取7最合适)二.OSPF区域配置1.在OSPF1、OSPF2和OSPF Border(不包括S0/0/0接口)三台路由器上运行OSPF协议。

思科路由器配置教程

引言概述:在现代网络中,路由器是连接计算机网络的关键设备之一。

其中思科路由器是业界认可的品牌,并且广泛应用于企业和家庭网络中。

本文将详细介绍如何配置思科路由器,帮助读者了解和掌握路由器配置的基本知识和技巧。

正文内容:一、连接路由器1.检查硬件连接:确保所有线缆正确插入路由器和计算机的相应端口。

2.配置本地网络:通过计算机的网络设置,将本地IP地质和子网掩码设置为与路由器相同的网段。

二、路由器基本设置1.登录路由器:通过输入默认的IP地质(一般为192.168.1.1或192.168.0.1)在浏览器中访问路由器的登录页面,输入管理员用户名和密码。

2.修改管理员密码:为了增加路由器的安全性,第一次登录时应该修改管理员密码。

3.更新路由器固件:使用最新的路由器固件可以提供更好的性能和安全性。

4.配置时间和日期:确保路由器的时间和日期正确,这对于日志记录和网络安全非常重要。

三、WAN设置1.配置接入类型:根据网络服务提供商的要求,选择正确的接入类型,例如DHCP、静态IP等。

2.配置PPPoE连接:如果使用PPPoE方式拨号上网,需要输入提供商提供的用户名和密码进行配置。

3.配置动态DNS:如果需要使用动态DNS功能,可以在此处输入相应的信息。

四、LAN设置1.设置局域网IP地质:为路由器设置一个唯一的IP地质,在同一网段内没有重复的IP。

2.配置DHCP服务器:启用DHCP服务器功能,为连接到路由器的设备动态分配IP地质。

3.设置无线网络:为无线网络设置SSID和安全密码,并配置其他相关选项,如频段、通道等。

五、高级设置1.配置端口转发:如果需要将外部访问域名映射到内部服务器,可以在此处进行端口转发配置。

2.配置虚拟专用网络(VPN):为用户提供远程访问网络的安全通道。

3.设置防火墙规则:根据网络需求设置适当的防火墙规则来保护网络安全。

4.配置质量服务(QoS):可以通过设置QoS规则提高特定应用程序或设备的网络性能。

《网络设备配置与管理》

课程教学设计(/ 学年第学期)课程名称《网络设备配置与管理》授课对象课程学分 4 总学时 80 课程特性项目导向所属系部软件学院/计算机学院设计人(团队)周敏鞠光明杨诚姚裕宝张卫东等审核人批准人一、课程目标设计1、总体目标通过本课程的学习与实践,让学生了解和掌握当前构建中小型网络的主流技术,了解这些主流技术的基本原理;认识网络互联的主要设备并了解其工作原理,能够较熟练地配置和使用网络互联设备;能够利用这些网络技术和网络互联设备,设计、构建、管理、维护中小企业网络。

2、能力目标(1) 能熟练完成路由器的基本配置;能使用静态路由协议配置网络;能使用主要动态路由协议(RIP/OSPF等)配置网络;能合理选择路由器和适当的路由协议实现网间互联。

(2) 能熟练完成交换机(二层和三层交换机)的基本配置;能划分和配置交换机VLAN;能配置VLAN间路由;能使用生成树协议(STP)配置交换机;能合理选择交换机配置交换式以太网络。

(3) 能配置广域网协议(PPP/Frame Relay等)。

(4) 能熟练编写访问控制列表(ACL),能应用ACL技术来控制网络安全;能够使用常用的网络安全技术(Firewall/NAT/VPN等)进行网络安全规划和配置。

(5) 能运用网络可靠性技术保障网络可靠运行。

(6) 具备网络管理、维护的基本能力。

3、知识目标(1) 掌握路由器的工作原理、主要功能,了解路由协议的基本概念。

(2) 掌握交换机的工作原理、主要功能,了解交换式以太网技术,包括端口技术、VLAN技术和STP技术。

(3) 掌握常用广域网协议,掌握各种远程接入技术。

(4) 掌握网络安全基本技术;掌握访问控制列表(ACL)技术并熟练应用ACL来控制网络安全。

(5) 掌握网络可靠性基本技术。

4、素质目标(1) 通过分组完成项目任务,培养学生团队协作精神,树立诚信意识,锻炼学生沟通交流的能力。

(2) 通过项目法教学模式,让学生亲身体验项目的设计、管理和实施。

思科ACS网络设备安全管理方案

对于非专业人员来说,配置和管理可能具有一定 的难度。

兼容性问题

可能与某些老旧设备或软件存在兼容性问题。

03

思科ACS网络设备安全管理方 案

设备物理安全

设备放置

确保网络设备放置在安全的环境中,避免未经授权的人员接触。

访问控制

实施严格的访问控制措施,如门禁系统、监控摄像头等,以防止未 经授权的进入。

03

灵活性

04

支持多种接口类型和协议,满足 不同网络架构的需求。

安全性

提供多层安全防护,有效抵御各 类网络威胁。

ACS网络设备的应用场景

数据中心

适用于大型数据中心的网络出口安全防护,确保数据 传输的安全性。

企业网络

适用于企业总部和分支机构的网络安全防护,保障关 键业务的安全运行。

云服务提供商

为云服务提供安全的网络环境,保护租户数据的安全 性。

思科ACS网络设备安全管理 方案

汇报人: 2024-01-09

Hale Waihona Puke 录• 引言 • 思科ACS网络设备概述 • 思科ACS网络设备安全管理方

案 • 实施步骤和注意事项 • 案例分析和实际应用

01

引言

背景介绍

01

随着网络技术的快速发展,网络设备的安全管理变得日益重要 。

02

思科作为全球领先的网络设备供应商,其产品广泛应用于各行

各业。

由于网络设备的安全漏洞可能引发严重的安全事件,因此需要

03

采取有效的安全管理方案来保障网络设备的安全性。

目的和意义

本文旨在介绍思科ACS网络设 备的安全管理方案,以提高网

络设备的安全性。

通过实施有效的安全管理措 施,可以降低网络设备遭受 攻击的风险,保护企业的信

思科网络设备安全管理方案

思科网络设备安全管理方案简介网络设备的安全管理是现代企业中非常重要的一项工作。

思科作为全球领先的网络设备供应商,提供了一系列的网络设备安全管理解决方案。

本文将介绍思科网络设备安全管理的基本原则、主要措施和常见工具。

基本原则在实施思科网络设备安全管理方案之前,我们首先需要明确一些基本原则。

1.身份验证:只有经过身份验证的用户才能获得访问网络设备的权限。

2.防火墙保护:在网络设备与外部网络之间设置防火墙,限制对设备的非授权访问。

3.访问控制:通过实施访问控制列表(ACL)和安全策略,控制对网络设备的访问和行为。

4.漏洞管理:及时修复网络设备中的漏洞,确保设备的安全性。

主要措施1. 设备身份管理思科网络设备安全管理方案的第一步是设备身份管理。

这包括以下几个方面:•设备认证:在设备上配置强密码,并定期更改密码以确保设备的安全。

•设备授权:通过设备授权机制,只允许经过授权的设备连接到网络。

•设备准入控制:使用802.1X等技术,确保只有通过身份验证的设备能够访问网络。

2. 数据加密数据加密是思科网络设备安全管理的关键措施之一。

它可以保护设备与其他设备之间的通信安全,防止数据被未经授权的人员截获和篡改。

思科提供了多种加密协议,如IPSec和SSL/TLS,可以在设备之间建立安全的加密通道。

除了设备之间的通信,思科还提供了对设备上存储的数据进行加密的功能,确保设备在遭到盗窃或非授权访问时不会泄露重要数据。

3. 内容过滤和防病毒为了保护网络设备免受恶意软件和网络攻击的侵害,思科网络设备安全管理方案提供了内容过滤和防病毒功能。

内容过滤技术可以检测和阻止设备上传输的恶意代码和未经授权的应用程序。

思科的网络防火墙设备可以配置内容过滤规则,对入站和出站的数据进行检查。

思科还提供了防病毒功能,可以对设备进行实时的病毒扫描和防护。

通过定期更新病毒库,确保设备能够及时识别和阻止最新的病毒威胁。

4. 安全审计和日志管理安全审计和日志管理是确保网络设备安全管理有效性的重要环节。

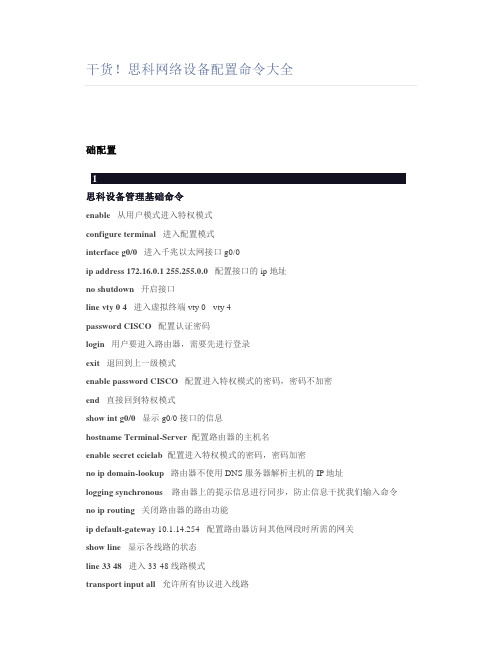

干货!思科网络设备配置命令大全

干货!思科网络设备配置命令大全础配置1思科设备管理基础命令enable 从用户模式进入特权模式configure terminal 进入配置模式interface g0/0进入千兆以太网接口g0/0ip address 172.16.0.1 255.255.0.0配置接口的 ip 地址no shutdown 开启接口line vty 0 4进入虚拟终端 vty 0 - vty 4password CISCO配置认证密码login 用户要进入路由器,需要先进行登录exit 退回到上一级模式enable password CISCO配置进入特权模式的密码,密码不加密end 直接回到特权模式show int g0/0 显示 g0/0 接口的信息hostname Terminal-Server 配置路由器的主机名enable secret ccielab 配置进入特权模式的密码,密码加密no ip domain-lookup 路由器不使用 DNS 服务器解析主机的 IP地址logging synchronous 路由器上的提示信息进行同步,防止信息干扰我们输入命令no ip routing 关闭路由器的路由功能ip default-gateway 10.1.14.254 配置路由器访问其他网段时所需的网关show line 显示各线路的状态line 33 48 进入 33-48 线路模式transport input all 允许所有协议进入线路int loopback0 进入 loopback0 接口ip host R1 2033 1.1.1.1 为 1.1.1.1 主机起一个主机名alias exec cr1 clear line 33 为命令起一个别名privilege exec level 0 clear line把命令 clear line 的等级改为 0,在用户模式下也可以执行它banner motd 设置用户登录路由器时的提示信show ip int brief 查看接口状态2VLAN相关命令vlan X 创建VLAN Xname SPOTO 将VLAN X命名为SPOTOexit 退出当前模式interface e0/0 进入以太网接口e0/0switchport mode access 将二层接口设置为接入模式switchport access vlan X 将接口划入vlan Xinterface e0/1switchport trunk encapsulation dot1q trunk链路封装协议为 802.1qswitchport mode trunk 将二层接口配置模式为 trunkswitchport trunk allow vlan X trunk接口单独放行某个 vlan。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

项目实训总结所属课程:网络设备配置与管理2011-2012学年第二学期班级:学号:姓名:指导教师:一.考试说明:1.本次考试在Packet Tracer 5 路由器模拟软件上独立完成,如有抄袭,一律零分。

2路由器R_NIC、R_JXL、R_BGL、R_ISP全部选择Generic型号;3.交换机S_NIC、S_JXL、S_BGL全部选择2960型号;4.交换机S_JXL和S_BGL上划分了3个VLAN 10、20、30,名称分别为NAME10、NAME20、NAME30,采用路由器单臂路由实现VLAN间通信。

5.互联网上路由配置考虑私有地址问题,即不允许R-ISP路由器有指向ccit园区私有地址的路由;6.网络具体参数见下表:园区楼设备间设备端口类型IP Vlan或网关说明ccit 图文信息中心网络中心机房R_NICF0/0CF172.18.1.1/24F1/0CFF4/0FF172.16.2.1/24F6/0FF202.102.1.2/24F5/0FF172.17.2.1/24S_NICF0/1CFF0/2CFF0/3CFVlan 10172.18.1.2/24172.18.1.1 WWW FE CF172.18.1.6/24172.18.1.1MIS FE CF172.18.1.8/24172.18.1.1PC6FE CF教学楼教学楼设备间R_JXLF0/0CFF0/0.10172.16.10.1/24F0/0.20172.16.20.1/24F0/0.30172.16.30.1/24 F4/0FF172.16.2.2/24S_JXL F0/1CF10、20、30F0/3CF10Access F0/9CF20Access F0/12CF30Access Vlan 20172.16.20.2/24172.16.20.1PC0FE CF172.16.10.3/24172.16.10.1PC1FE CF172.16.20.2/24172.16.20.1 PC2FE CF172.16.30.2/24172.16.30.1办公楼办公楼设备间R_BGLF0/0CFF0/0.10172.17.10.1/24F0/0.20172.17.20.1/24F0/0.30172.17.30.1/24F5/0FF172.17.2.2/24S_BGLF0/1CF10、20、30F0/3CF10AccessF0/9CF20AccessF0/12CF30AccessVlan 30172.17.30.2/24172.17.30.1PC3FE CF172.17.10.3/24172.17.10.1PC4FE CF172.17.20.2/24172.17.20.1PC5FE CF172.17.30.2/24172.17.30.1ISP 电信大楼电信机房R_ISPF0/0CF202.102.98.1/24F1/0CFF4/0FF202.102.1.1/24FTP FE CF202.102.98.2/24202.102.98.1WEB FE CF202.102.98.3/24202.102.98.1二考试要求1.在逻辑视图下根据拓扑结构图和“网络参数表”设计网络拓扑,命名设备,配置各个交换机和路由器的特权密码为ccit、telnet密码为2012。

4台路由器全部选择Generic型号,并且路由器R-NIC再增加1个百兆光模块;3台交换机全部选择2960型号;按端口编号和类型选择合适的线缆进行设备互联,注意“网络参数表”中端口类型“CF”表示百兆电口,“FF”表示百兆光口; PC6通过RS232串口与R_NIC的控制口Console相连。

2.在逻辑视图下根据拓扑结构图和“网络参数表”分别配置路由器除子接口以外所有端口的IP 地址和子网掩码,配置交换机、服务器和PC的I P地址、子网掩码和网关。

保存路由器和交换机当前配置。

此时PC0能否PING通PC1?R_BGL能否PING通R_JXL的F4/0端口?请分析原因。

3.在逻辑视图下根据拓扑结构图和“网络参数表”分别配置交换机S_JXL和S_BGL的Vlan,2台交换机的F0/1均为Trunk端口,允许Vlan 10、20、30通过,划分VLAN,配置路由器单臂路由。

保存路由器和交换机当前配置,配置结束后保存。

此时P C1能否PING通PC2?请分析原因。

4.请用OSPF多区域路由配置ccit内网网络,确保所有设备能两两互相PING通,并且ccit园区的设备能通过合理路由、PAT技术访问互联网(不再提供其他公网地址,ACL编号1)。

5.允许外网用户通过202.102.1.5/24地址访问S-NIC的WWW服务器。

it园区网络管理员在路由器R_NIC上配置访问控制列表(ACL编号101):禁止172.16.10.0/24子网访问MIS服务器172.18.1.8的telnet服务,其他允许。

请你按上述要求配置访问控制列表。

保存路由器当前配置。

三:实训步骤:步骤1:根据要求给路由器、交换机、PC机配置IP地址步骤2:命名设备,配置各个交换机和路由器的特权密码为ccit、telnet密码为2012 以路由器R-JXL为例:Router>enableRouter#conf terminalRouter(config-line) hostname R-JXL R-JXL(config)#line vty 0 4R-JXLconfig-line)#password 2012R-JXL(config-line)#loginR-JXL(config-line)#exitR-JXL(config)#enable password ccit R-JXL(config)#endSwitch>enableSwitch#conf terminalRouter(config-line) hostname S-JXL S-JXL(config-line)#line vty 0 4S-JXL(config-line)#password 2012S-JXL(config-line)#loginS-JXL(config-line)#endS-JXL(config)#enable password ccit S-JXL(config)#end Router>enableRouter#conf terminalRouter(config-line) hostname R-NIC R-NIC(config)#line vty 0 4R-NIC(config-line)#password 2012R-NIC(config-line)#loginR-NIC(config-line)#exitR-NIC(config)#enable password ccit R-NIC(config)#endSwitch>enableSwitch#conf terminalRouter(config-line) hostname S-NIC S-NIC(config-line)#line vty 0 4S-NIC(config-line)#password 2012S-NIC(config-line)#loginS-NIC(config-line)#endS-NIC(config)#enable password ccit S-NIC(config)#endRouter>enableRouter#conf terminalRouter(config-line) hostname R-BGL R-BGL(config)#line vty 0 4R-BGL(config-line)#password 2012R-BGL(config-line)#loginR-BGL(config-line)#exitR-BGL(config)#enable password ccit R-BGL(config)#endSwitch>enableSwitch#conf terminalRouter(config-line) hostname S-BGL S-BGL(config-line)#line vty 0 4S-BGL(config-line)#password 2012S-BGL(config-line)#loginS-BGL(config-line)#endS-BGL(config)#enable password ccit S-BGL(config)#end Router>enableRouter#conf terminalRouter(config-line) hostname R-ISP R-ISP(config)#line vty 0 4R-ISP(config-line)#password 2012R-ISP(config-line)#loginR-ISP(config-line)#exitR-ISP(config)#enable password ccit R-ISP(config)#endSwitch>enableSwitch#conf terminalRouter(config-line) hostname S-RSP S-ISP(config-line)#line vty 0 4S-ISP(config-line)#password 2012S-ISP(config-line)#loginS-ISP(config-line)#endS-ISP(config)#enable password ccit S-ISP(config)#end步骤3:配置单臂路由S-JXL(config)#vlan 10S-JXL(config-vlan)#name name10S-JXL(config-vlan)#exitS-JXL(config)#int f0/3S-JXL(config-if)#switchport mode accessS-JXL(config-if)#switchport access vlan 10S-JXL(config-if)#exitS-JXL(config)#vlan 20S-JXL(config-vlan)#name name20S-JXL(config-vlan)#exitS-JXL(config)#int f0/9S-JXL(config-if)#switchport mode accessS-JXL(config-if)#switchport access vlan 20S-JXL(config-if)#exitS-JXL(config)#vlan 30S-JXL(config-vlan)#name name30S-JXL(config-vlan)#exitS-JXL(config)#int f0/3S-JXL(config-if)#switchport mode accessS-JXL(config-if)#switchport access vlan 30S-JXL(config-if)#exitS-JXL(config)#int f0/1S-JXL(config-if)#switch trunk encap dot1qS-JXL(config-if)#switch mode trunkR-JXL(config)#int f0/0R-JXL(config-if)#no sutdownR-JXL(config)#int f0/0.10R-JXL(config-subif)#encapsulation dot1q 10R-JXL(config-subif)#ip address 172.16.10.1 255.255.255.0 R-JXL(config)#int f0/0.20R-JXL(config-subif)#encapsulation dot1q 20R-JXL(config-subif)#ip address 172.16.20.1 255.255.255.0 R-JXL(config)#int f0/0.30R-JXL(config-subif)#encapsulation dot1q 30R-JXL(config-subif)#ip address 172.16.30.1 255.255.255.0S-BGL(config)#vlan 10S-BGL(config-vlan)#name name10S-BGL(config-vlan)#exitS-BGL(config)#int f0/3S-BGL(config-if)#switchport mode accessS-BGL(config-if)#switchport access vlan 10S-BGL(config-if)#exitS-BGL(config)#vlan 20S-BGL(config-vlan)#name name20S-BGL(config-vlan)#exitS-BGL(config)#int f0/9S-BGL(config-if)#switchport mode accessS-BGL(config-if)#switchport access vlan 20S-BGL(config-if)#exitS-BGL(config)#vlan 30S-BGL(config-vlan)#name name30S-BGL(config-vlan)#exitS-BGL(config)#int f0/3S-BGL(config-if)#switchport mode accessS-BGL(config-if)#switchport access vlan 30S-BGL(config-if)#exitS-BGL(config)#int f0/1S-BGL(config-if)#switch trunk encap dot1qS-BGL(config-if)#switch mode trunkR-BGL(config)#int f0/0R-BGL(config-if)#no sutdownR-BGL(config)#int f0/0.10R-BGL(config-subif)#encapsulation dot1q 10R-BGL(config-subif)#ip address 172.17.10.1 255.255.255.0R-BGL(config)#int f0/0.20R-BGL(config-subif)#encapsulation dot1q 20R-BGL(config-subif)#ip address 172.17.20.1 255.255.255.0R-BGL(config)#int f0/0.30R-BGL(config-subif)#encapsulation dot1q 30R-BGL(config-subif)#ip address 172.17.30.1 255.255.255.0步骤4: 配置路由器动态路由表R-JXL (config) #router ospf 1R-JXL (config-router)#network 172.16.10.0 0.0.0.255 area 1 R-JXL (config-router)#network 172.16.20.0 0.0.0.255 area 1 R-JXL (config-router)#network 172.16.30.0 0.0.0.255 area 1 R-JXL (config-router)#network 172.16.2.0 0.0.0.255 area 1R-JXL (config-router)#exitR-NIC (config) #router ospf 1R-NIC (config-router)#network 172.16.2.0 0.0.0.255 area 1R-NIC (config-router)#network 172.18.1.0 0.0.0.255 area 1R-NIC (config-router)#network 172.17.2.0 0.0.0.255 area 0R-NIC (config-router)#exitR-GBL (config)#router ospf 1R-GBL (config-router)#network 172.17.10.0 0.0.0.255 area 0R-GBL (config-router)#network 172.17.20.0 0.0.0.255 area 0R-GBL (config-router)#network 172.17.30.0 0.0.0.255 area 0R-GBL (config-router)#network 172.17.2.0 0.0.0.255 area 0R-GBL (config-router)#exit步骤5:配置PAT他访问互联网R-NIC (config)# ip nat pool NAT 202.102.1.2 202.102.1.2 netmask 255.255.255.0 R-NIC (config)# ip nat inside source list 1 pool NAT overloadR-NIC (config)# access-list 1 permit 172.16.10.0 0.0.0.255R-NIC (config)# access-list 1 permit 172.16.20.0 0.0.0.255R-NIC (config)# access-list 1 permit 172.16.30.0 0.0.0.255R-NIC (config)# access-list 1 permit 172.16.1.0 0.0.0.255R-NIC (config)# access-list 1 permit 172.17.10.0 0.0.0.255R-NIC (config)# access-list 1 permit 172.17.20.0 0.0.0.255R-NIC (config)# access-list 1 permit 172.17.30.0 0.0.0.255R-NIC (config)#int f0/0R-NIC (config-if)#ip nat insideR-NIC (config-if)#exitR-NIC (config)#int f4/0R-NIC (config-if)#ip nat insideR-NIC (config-if)#exitR-NIC (config)#int f5/0R-NIC (config-if)#ip nat insideR-NIC (config-if)#exitR-NIC (config)#int f6/0R-NIC (config-if)#ip nat outsideR-NIC (config-if)#exit步骤6:置NAT用于外网访问内网服务器只用配置路由器R-NIC的NAT静态映射R-NIC(config)#ip nat outside source static 202.102.1.5 172.18.1.6步骤7:配置R-NIC的ACL列表R-NIC (config)#access-list 101 deny tcp 172.16.1.0 0.0.0.255 host 172.18.1.8 eq telnetR-NIC (config)#access-list 101 IP any anyR-NIC (config)#int f0/0R-NIC (config-if)#ip access-group 101 inR-NIC (config-if)#exit总结本项目是网络设备配置与管理,主要通过思科的教材思科路由、交换实验指南为教材来学习本项目。