rsa 010001指数和模数

信息安全课堂练习

1、如果S盒输入为:123456ABCDEF000100,100011,010001,010110,101010,111100,110111,101111(0,2), (3,1), (1,8), (0,11), (2,5), (2,14),(3,11) ,(3,7)13,8,2,5, 13,11,15,13D825DBFD2、假设DES算法的8个S盒都为S5,R0=FFFFFFFF,k1=555555555555(均为16进制),求F(R0,K1)的值。

答:扩展后的R0和K1异或的结果AAAAAAAAAAAA即1010 1010.......10 0101 2行5列第一圈S盒输出结果DDDDDDDDP盒置换结果BF9DF97B乘法逆元定义:如果gcd( a, b )=1,那么存在a-1,使得a * a-1≡1 mod b,即(a*a-1)mod b =1;存在b-1,使得b * b-1≡1 mod a,即(b*b-1)mod a =1;这里,把a-1称为a模b的乘法逆元,b-1称为b模a的乘法逆元。

欧几里得算法欧几里得算法基于以下定理:gcd( a, b ) = gcd( b, a mod b )算法描述:1、A ←a, B ← b;2、若B = 0, 则返回A = gcd( a, b );3、R = A mod B;4、A ← B;5、B ←R;6、转到2。

3、例求gcd(1180(A), 482(B))解:1180 = 2 * 482 +216482 = 2 * 216 +5050 = 3 * 16 + 216 = 8 * 2 + 0A = 2,B = 0所以,gcd(482,1180) = 24、求7模96的乘法逆元。

答:96 = 13 * 7 + 57 = 1 * 5 + 25 = 2 * 2 + 12 = 1 * 2 + 01 = 5 -2 * ( 7 - 1 * 5) =3 * 5 - 2 * 7= 3 * ( 96 - 13 * 7 ) - 2 * 7= 3 * 96 - 41 * 7= 3 * 96 - 41 * 7 + 96 *7 - 96 *7= (96 - 41)*7 - 4* 967模96的乘法逆元为96 - 41 = 555、求字符串“123456”(ASCII码值31 32 33 34 35 36)的MD5填充消息答:填充消息:消息长48,先填充1位1,然后填充423位0,再用消息长48,即0x00000000 00000030填充,则:M[0] = 31323334 M[1] = 35368000M[2] = 00000000 M[3] = 00000000……M[12]=00000000 M[13]=00000000M[14]=00000000 M[15]=00000030密钥的产生RSA公开密钥密码体制中每个参数的计算:①计算n:用户秘密地选择两个大素数p和q,计算出n pq②计算φ(n):φ(n) (p 1)(q 1)③选择e:从[1, φ(n) 1]中选择一个与φ(n)互素的数e作为公开的加密指数④计算d作为解密指数:用户计算出满足下式的ded 1 mod φ(n) 即:(ed –1) mod φ(n) = 0⑤得出所需要的公开密钥和秘密密钥:秘密密钥(即解密密钥)SK { d, n }p、q、φ(n)和d是秘密的陷门(相互不是独立的),不可泄露RSA加密消息m时(这里假设m是以十进制表示的),首先将消息分成大小合适的数据分组,然后对分组分别进行加密每个分组的大小应该比n小设ci为明文分组mi加密后的密文,则加密公式为ci=mie (mod n)解密时,对每一个密文分组进行如下运算:mi=cid (mod n)(encryption discryption )6、举例RSA的加/解密过程选p=5,q=11,则n= pq = 55,φ(n) = (p−1)(q−1) = 40随机选择e (与φ(n)互素)设e=7d要满足ed 1 mod φ(n)40 = 5 * 7 + 57 = 1 * 5 + 25 = 2 * 2 + 12 = 2 * 1 + 0公开密钥:{7,55}秘密密钥:{23,55}5 = 40 - 5 * 72 = 7 - 1 * 51 = 5 -2 * 21 = 5 -2 * (7 - 1 * 5)= 3 * 5 –2 * 7= 3 *(40 –5 * 7) –2 * 7= 3 * 40 –17 * 7= (40 - 17) * 7 –4 *40所以,d = 23ed = 7 * 23 = 1617、假设需要加密的密文信息c=16,选择e=3,p=5,q=11,试使用RSA算法求明文。

C#的RSA加密解密签名,就为了支持PEMPKCS#8格式密钥对的导入导出

C#的RSA加密解密签名,就为了⽀持PEMPKCS#8格式密钥对的导⼊导出差点造了⼀整个轮⼦.Net Framework 4.5 ⾥⾯的RSA功能,并未提供简单对PEM密钥格式的⽀持(.Net Core有咩?),差点(还远着)造了⼀整个轮⼦,就为了⽀持PEM PKCS#8、PKCS#1格式密钥对的导⼊导出。

Github:本⽂内容来⾃README,主要介绍了PEM PKCS#8、PKCS#1公钥和私钥格式,并以此为基础写的C#函数⽅法。

前⾔、⾃述、还有啥在写⼀个⼩转换⼯具时加⼊了RSA加密解密⽀持(见图RSA⼯具),秘钥输⼊框⽀持填写XML和PEM格式,操作类型⾥⾯⽀持XML->PEM、PEM->XML的转换。

实现相应功能发现原有RSA操作类不能良好⼯作,PEM->XML没问题,只要能通过PEM创建RSA,就能⽤RSACryptoServiceProvider⾃带⽅法导出XML。

但XML->PEM没有找到相应的简单实现⽅法,⼤部分博客写的⽤BouncyCastle库来操作,代码是少,但BouncyCastle就有好⼏兆⼤⼩,我的⼩⼯具啊才100K;所以⾃⼰实现了⼀个⽀持导出PKCS#1、PKCS#8格式PEM密钥的⽅法RSA_PEM.ToPEM。

操作过程中发现原有RSA操作类不⽀持⽤PKCS#8格式PEM密钥来创建RSA对象(⽤的的扩展⽅法来⽀持PEM密钥),仅⽀持PKCS#1,所以⼜⾃⼰实现了⼀个从PEM密钥来创建RSACryptoServiceProvider的⽅法RSA_PEM.FromPEM。

在实现导⼊导出PEM密钥过程中,对PKCS#1、PKCS#8格式的PEM密钥有了⼀定的了解,主要参考了:《》:公钥字节码分解。

《》:私钥字节码分解。

《》:1字节和2字节长度表述⽅法,和为什么有些字段前⾯要加0x00。

跑起来下来⽤vs应该能够直接打开,经⽬测看起来没什么卵⽤的⽂件都svn:ignore掉了(svn滑稽。

(完整版)RSA算法实验报告

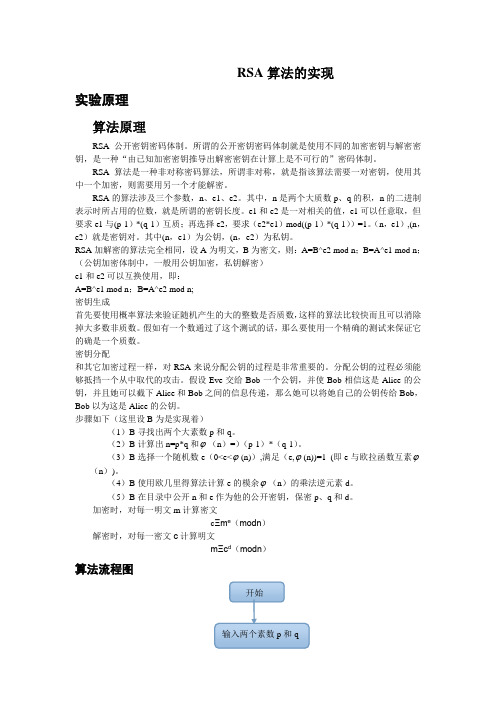

RSA算法的实现实验原理算法原理RSA公开密钥密码体制。

所谓的公开密钥密码体制就是使用不同的加密密钥与解密密钥,是一种“由已知加密密钥推导出解密密钥在计算上是不可行的”密码体制。

RSA算法是一种非对称密码算法,所谓非对称,就是指该算法需要一对密钥,使用其中一个加密,则需要用另一个才能解密。

RSA的算法涉及三个参数,n、e1、e2。

其中,n是两个大质数p、q的积,n的二进制表示时所占用的位数,就是所谓的密钥长度。

e1和e2是一对相关的值,e1可以任意取,但要求e1与(p-1)*(q-1)互质;再选择e2,要求(e2*e1)mod((p-1)*(q-1))=1。

(n,e1),(n,e2)就是密钥对。

其中(n,e1)为公钥,(n,e2)为私钥。

RSA加解密的算法完全相同,设A为明文,B为密文,则:A=B^e2 mod n;B=A^e1 mod n;(公钥加密体制中,一般用公钥加密,私钥解密)e1和e2可以互换使用,即:A=B^e1 mod n;B=A^e2 mod n;密钥生成首先要使用概率算法来验证随机产生的大的整数是否质数,这样的算法比较快而且可以消除掉大多数非质数。

假如有一个数通过了这个测试的话,那么要使用一个精确的测试来保证它的确是一个质数。

密钥分配和其它加密过程一样,对RSA来说分配公钥的过程是非常重要的。

分配公钥的过程必须能够抵挡一个从中取代的攻击。

假设Eve交给Bob一个公钥,并使Bob相信这是Alice的公钥,并且她可以截下Alice和Bob之间的信息传递,那么她可以将她自己的公钥传给Bob,Bob以为这是Alice的公钥。

步骤如下(这里设B为是实现着)(1)B寻找出两个大素数p和q。

(2)B计算出n=p*q和ϕ(n)=)(p-1)*(q-1)。

(3)B选择一个随机数e(0<e<ϕ(n)),满足(e,ϕ(n))=1 (即e与欧拉函数互素ϕ(n))。

(4)B使用欧几里得算法计算e的模余ϕ(n)的乘法逆元素d。

rsa模数和指数还原公钥

rsa模数和指数还原公钥RSA加密算法是一种非对称加密算法,它广泛应用于信息安全领域。

在RSA加密算法中,公钥由两个参数组成,即模数和指数。

本文将以RSA模数和指数还原公钥为主题,对RSA加密算法进行介绍。

一、RSA加密算法简介RSA是由Rivest、Shamir和Adleman三位数学家于1977年提出的一种非对称加密算法。

它的安全性基于大数分解的困难性,即将一个大的合数分解成其素数因子的乘积是一项非常耗时的计算任务。

RSA算法的加密和解密过程分别使用公钥和私钥,公钥可以公开,而私钥只能由密钥的持有者保密。

二、RSA公钥的还原RSA公钥由两个参数组成,即模数和指数。

模数通常是一个非常大的素数乘积,用于加密和解密过程中的数学计算。

指数是一个小于模数的整数,用于指定加密和解密的操作。

为了还原RSA公钥,我们首先需要找到模数和指数的值。

模数可以通过分解加密后的密文得到,而指数则可以通过数学运算得到。

1. 找到模数模数是一个非常大的素数乘积,通常由两个大素数相乘得到。

为了找到模数,我们可以通过分解加密后的密文来进行推导。

假设加密后的密文是c,我们需要找到两个大素数p和q,满足 c ≡ m^e(mod n),其中m是明文,e是指数,n是模数。

通过分解密文c,我们可以得到模数n=p*q。

2. 找到指数指数是一个小于模数的整数,用于指定加密和解密的操作。

为了找到指数,我们可以通过数学运算来推导。

假设我们已知明文m和对应的密文c,我们可以得到c ≡ m^e (mod n),即c的e次方与n取模的结果等于明文m。

通过对等式两边求对数,我们可以得到 e = log(m, c)。

三、RSA公钥的应用RSA公钥广泛应用于信息安全领域,常见的应用包括:1. 加密通信RSA公钥可以用于加密通信过程中的密钥交换。

发送方可以使用接收方的公钥对密钥进行加密,只有接收方持有对应的私钥才能解密得到密钥,从而保证通信的安全性。

2. 数字签名RSA公钥可以用于数字签名过程中的密钥生成。

13椭圆曲线密码体系

Weierstrass方程被称为光滑的或非奇异的是指对所有适合 以下方程的射影点P=(X:Y:Z) ∈ P2(K)来说, F(X,Y,Z)=Y2Z+a1XYZ+a3YZ2-X3-a2X2Z-a4XZ2-a6Z3=0 F F F 在P点的三个偏导数 X , Y , Z 之中至少有一个不 为 0若否称这个方程为奇异的。 椭圆曲线E的定义: 椭圆曲线E是一个光滑的Weierstrass方程在P2(K)中 的 全部解集合。 Y2Z+a1XYZ+a3YZ2=X3+a2X2Z+a4XZ2+a6Z3 注: a) 在椭圆曲线E上恰有一个点,称之为无穷远点。即(0:1:0) 用θ表示。

RSA/DS A ECC 512 106 768 132 1024 160 2048 211 2100 0 600

椭圆曲线基础知识

1 有关的基本概念

(1) 无穷远元素(无穷远点,无穷远直线) 平面上任意两相异直线的位置关系有相交和平行两 种。引入无穷远点,是两种不同关系统一。 L2 L1 A

Q

B

有限域上的椭圆曲线点集产生方 法

对每一x(0≤x<p且x为整数),计算x3+ax+b

mod p 决定求出的值在模p下是否有平方根,如果没有则 椭圆曲线上没有与这一x对应的点;如果有,则求 出两个平方根。

Ep(a,b)上加法

如果P,Q∈ Ep(a,b)

P+O=P 如果P=(x,y),则(x,y)+(x,-y)=O

3*. 全体无穷远点构成一条无穷远直线。 注:欧式平面添加上无穷远点和无穷远直线,自然构成射 影平面。 L1 L2 A P∞

(2) 齐次坐标 解析几何中引入坐标系,用代数的方法研究欧氏空 间。这样的坐标法也可推广至摄影平面上,建立平面摄影 坐标系。 平面上两相异直线L1,L2,其方程分别为: L1: a1x+b1y+c1=0 L2: a2x+b2y+c2=0

RSA——精选推荐

RSA算法的概述公开密钥算法即非对称算法保密技术是70年代末,由美国斯坦福大学几位学者发明的,以他们的名字(Rivest、Shamir、Adelman)命名为RSA密码算法。

它与传统EFT中所采用的DES、MAC保密算法,对数据保密防篡改不同,RSA可以做到对发送过的信息,具有抗抵赖性(不可否认性),用于数字签名、数字信对等技术。

RSA算法要求是一对数字,一个叫公开密钥(Public Key),一个叫私人密钥(Private K ey),其中私钥由个人所有,保密;公钥可以公开。

要传送信息时,可用对方的公钥对信息加密上网,对方收到这个信息要靠他的私钥解密;或者发送方用自己的私钥加密,接收方用发送方的公钥解密,两个数字吻合为一。

RSA算法的基本原理RSA 依赖大数运算,目前主流RSA 算法都建立在512 到1024位的大数运算之上。

而大多数的编译器只能支持到64位的整数运算,即我们在运算中所使用的整数必须小于等于64位,即:0xffffffffffffffff,也就是18446744073709551615,这远远达不到RSA 的需要,于是需要专门建立大数运算库来解决这一问题。

最简单的办法是将大数当作数组进行处理,也就是将大数用0—9这十个数字组成的数组进行表示,然后模拟人们手工进行“竖式计算”的过程编写其加减乘除函数。

但是这样做效率很低,因为二进制为1024位的大数其十进制也有三百多位,对于任何一种运算,都需要在两个有数百个元素的数组空间上做多重循环,还需要许多额外的空间存放计算的进退位标志及中间结果。

另外,对于某些特殊的运算而言,采用二进制会使计算过程大大简化,这种大数表示方法转化成二进制显然非常麻烦,所以在某些实例中则干脆采用了二进制数组的方法来记录大数,这样效率就更低了。

一个有效的改进方法是将大数表示为一个n 进制数组,对于目前的32位系统而言n 可以取值为2 的32次方,即0x10000000,假如将一个二进制为1024位的大数转化成0x10000000进制,它就变成了32位,而每一位的取值范围就不是二进制的0—1或十进制的0—9,而是0-0xffffffff,我们正好可以用一个无符号长整数来表示这一数值。

一个基于RSA算法的改进的公开密钥算法(川大学报修改稿)

一个基于RSA 的改进公开密钥算法刘益和1,2 ,戴宗坤1, 李卉3(1.四川大学信息安全研究所,成都 610064;2.内江师范学院计算机与信息科学系,内江 641112;3.中国移动通讯集团公司市场部,北京 100032)摘要:针对RSA 公开密钥算法可能存在的同模攻击和选择密文攻击等安全问题,本文利用两个组合恒等式和RSA 公开密钥算法,构造出了一种改进的公开密钥算法,该算法简单,能避免或部分避免RSA 算法这几个典型的安全问题,从而比RSA 更具有安全性。

关键字:组合恒等式;RSA 公开密钥算法;公开密钥 中图分类号:TP 3091 引言自1976年Diffie 和Hellman [1] 首先公布公开密钥密码学的概念后,人们提出了多种公开密钥算法,其中许多是不安全的,而那些被视为安全的却不实用,要么密钥太大,要么密文远大于明文。

而RSA 公开密钥算法是到目前为止,已知的少数几个既安全又实用的算法之一。

但RSA也存在几个典型的安全问题[2-3],本文利用两个组合互逆恒等式和RSA 公开密钥算法,构造出了一种改进的公开密钥算法,该算法由于可以另设密码参数,从而比RSA 更具有安全性,算法中的组合恒等式、参数的设定并不复杂,所以该算法是实用的。

2已知结果2.1 RSA 公开密钥算法[4]及安全性问题RSA 公开密钥算法:公开密钥 n :两个大素数p,q 的乘积(p 和q 必须保密)e: 与(p-1)(q-1)互素 私人密钥 d: 满足ed=1 mod (p-1)(q-1) 加 密 c=m e mod n 解 密 m=c d mod nRSA 公开密钥算法的安全性问题针对RSA 公开密钥算法可能面临的同模、选择密文、同态特性及循环等多方面的攻击[2-3],本文设计的算法,在秘密参数安全情况下,能避免或部分避免类似的攻击。

2.2 组合恒等式设{a m }和{b m }是两个给定的数列,对于任意的非负整数k,下面两个等式是等价的:a m =(-1)∑=mi 0iC k i km ++b i (1)b m =(-1)∑=mi 0iCk i km ++a i (m=0,1,2,…) (2)其中Cki km ++表示从m+k 元素中取出i+k 个元素的组合数,这两个组合恒等式的等价证明,基金项目:四川省教育厅自然科学重点项目2003A161。

rsa数字证书密钥对的th成和计算原理

rsa数字证书密钥对的th成和计算原理RSA (Rivest-Shamir-Adleman) is a popular encryption algorithm that is widely used in digital certificates and secure communication protocols. The algorithm is based on the difficulty of factoring large prime numbers, which are used to generate the public and private keys. When a digital certificate is issued, it includes a public key that can be used to encrypt data, and a corresponding private key that is kept secret by the certificate holder. The security of the RSA algorithm relies on the fact that, while it is easy to compute the product of two large prime numbers, it is extremely difficult to factor the product back into its component primes.RSA(Rivest-Shamir-Adleman)是一种流行的加密算法,广泛用于数字证书和安全通信协议中。

该算法基于大素数的因子分解难题,用于生成公钥和私钥。

当颁发数字证书时,其中包含可用于加密数据的公钥,以及由证书持有者保密的相应私钥。

RSA算法的安全性依赖于这样一个事实,即计算两个大素数的乘积很容易,但将乘积分解回其组成素数则极其困难。

RSA基础培训

HASH: SHA-1:输入512bit整数倍,输出160bit MD5:输入512bit整数倍,输出128bit 填充: 80H,00H…8字节填充前长度(我们用16进制) 例如 11 22 33 44 55 66 77 88 99//要hash的数据 80 00 00 00 00 00 00 00… (以上00的个数为64-9-8-1) 00 00 00 00 00 00 00 09 //数据的长度 理解: Hash算法类似于CRC-16:输入8bit整数倍,输出16bit

填充格式:

0x00 0x01或0x02 填充数据 0x00 原文

第二个字节为0x01,填充数据为全0xFF,用于 私钥签名操作之前;

第二个字节为0x02,填充数据是随机数(但不可 包括0x00字节),用于公钥加密操作之前

解密:长度相等

例子 对FF0055AA的签名和加密填充 签名

00 01 FF FF ...(128-3-4=121字节,至少8字节) 00 FF0055AA 加密

理解

1,取p=11,q=13 n=11×13=143 φ(n)=(11-1)(13-1)=120 选取e=17计算d=113 (17d=120k+1) 公钥(17,143),私钥d=113 2,对m=24加密c=7 3,解密m=24

手机通宝

公钥指数e:固定为0x010001,假装可生成 公钥模n:128字节,可算法生成给出,文

和RSA有关的测试

张永兴 2011-03-31

世界上有10种人,一种懂二进制, 另一种不懂。

算法 填充 签名 PKI

主要内容

RSA

3个人名,基于大整数因子分解的困难性 1,密钥生成 选取两个大素数p和q,计算 n=pq,其欧拉函数

正数负数数论在密码学中的应用

正数负数数论在密码学中的应用密码学作为一门涉及信息安全和加密技术的学科,一直是计算机科学和信息技术领域的重要研究方向之一。

其中,数论作为密码学的基础之一,在密码算法的设计和分析中发挥着重要的作用。

而正数负数数论作为数论的一个分支,在密码学中也有其独特的应用。

一、模运算与加密算法1.1 欧拉函数欧拉函数是正数负数数论中的一个重要概念,表示小于n且与n互质的正整数个数,记作φ(n)。

在RSA公钥加密算法中,欧拉函数被用来计算两个质数p和q的乘积n的欧拉函数值φ(n),作为RSA算法中的一个参数。

1.2 同余同余也是正数负数数论中的重要概念,表示两个整数对于一个正整数模数的余数相同。

在密码学中,同余运算被广泛应用于密码算法中的置换和替代操作,用于打乱和混淆明文的结构和顺序。

二、整数的正负性质与密码安全在密码学中,整数的正负性质在某些加密算法中起到了关键的作用。

例如,在一些离散对数密码算法中,正数负数数论的性质被用来解决求离散对数问题,从而实现密码的安全性。

2.1 取模反问题在一些密码算法中,取模运算的逆运算也被广泛应用。

例如,欧拉函数的值φ(n)在RSA算法中的计算,就需要解决一个取模反问题。

通过利用正数负数数论的相关定理和性质,可以高效地找到模的逆元,从而解决取模反问题。

2.2 离散对数问题离散对数问题是密码学中的一个重要难题,即对于给定的正整数a、b和模数n,求解满足a^x ≡ b (mod n)的正整数x。

正数负数数论的一些性质被广泛应用于解决离散对数问题,从而保证密码算法的安全性。

三、正数负数数论与密码攻击正数负数数论的性质和算法不仅在密码算法的设计和实现中发挥了重要作用,同时也对密码攻击和密码分析具有一定的影响。

3.1 质因子分解质因子分解是正数负数数论中一个重要的问题,也是RSA算法安全性的基础之一。

目前,大数质因子分解是一种常见的密码攻击手段,在密码学中具有重要的研究价值。

3.2 离散对数攻击在正数负数数论中,离散对数问题是难以解决的,但一旦离散对数问题被成功攻破,其涉及的密码算法将遭到威胁。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

rsa 010001指数和模数

RSA算法是一种非对称加密算法,它利用了大素数的因数分解问题,被广泛应用于网络通信、数字签名、电子支付等领域。

RSA算法中,用户生成一对公钥和私钥,公钥用于加密消息,私钥用于解密消息。

在RSA算法中,指数和模数是公钥的两个重要参数。

其中,指数

是公钥加密过程中的一个指数值,用于将明文进行加密,模数则是公

钥加密和私钥解密的模数。

下面将详细介绍RSA算法中的指数和模数

及其作用。

我们来了解一下RSA算法的基本原理。

RSA算法是基于数论的原理,其核心是大素数因子分解问题。

在RSA算法中,用户生成一对素数p

和q,并计算出它们的乘积n=p*q。

这个乘积n就是模数。

模数n的位

数决定了加密算法的强度,一般应选择足够长的素数p和q,使得n的位数足够大。

接下来,用户需要选择一个与(p-1)*(q-1)互素的指数e。

这个指

数e就是指数参数,它将用于加密过程中。

选择合适的指数e能够提

高加密的效率,通常选择较小的值,常见的指数值是65537。

指数e和模数n组成了公钥。

在加密过程中,明文m经过指数e的幂运算,并取模n,得到密文c。

加密过程可以表示为:c = m^e mod n。

公钥中的指数e和模数n

是加密的关键参数。

由于指数e和模数n是公开的,因此任何人都可

以使用公钥进行加密。

私钥是由两个重要的参数组成:指数d和模数n。

指数d是一个秘密的、与指数e互为求模逆元的值。

模数n与指数d组成了私钥。

私

钥用于解密密文c,解密过程可以表示为:m = c^d mod n。

只有拥有

私钥的用户才能得到正确的明文。

指数e的选择并不容易,需要满足一定的条件。

首先,e应该是一个素数,同时要求与(p-1)*(q-1)互素。

其次,e应该是一个较小的值,只有在与n互素的情况下,计算模幂运算才能高效。

指数e的选取是

一个相对独立的过程,它可以被多次使用,而模数n则是一个固定的

参数,用于所有的加密和解密操作。

模数n的选取也需要满足一定的条件。

模数n的长度应该足够长,一般推荐使用2048位或以上的模数长度。

模数n的长度决定了加密算

法的强度,长度越长,破解的难度也越大。

另外,模数n应该是一个合数,由两个大素数p和q的乘积得到。

总结来说,RSA算法中的指数和模数是公钥的两个关键参数,它们使得加密和解密过程成为可能。

指数e用于加密明文,而模数n则是加密和解密的关键。

合理选择指数和模数的值可以提高加密的性能和安全性。