区域否定选择算法

【国家自然科学基金】_边界探测_基金支持热词逐年推荐_【万方软件创新助手】_20140803

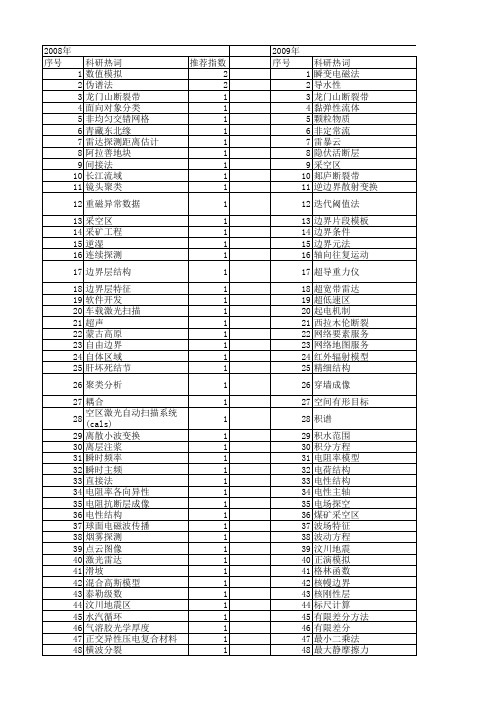

2009年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

科研热词 推荐指数 数值模拟 2 伪谱法 2 龙门山断裂带 1 面向对象分类 1 非均匀交错网格 1 青藏东北缘 1 雷达探测距离估计 1 阿拉善地块 1 间接法 1 长江流域 1 镜头聚类 1 重磁异常数据 1 采空区 1 采矿工程 1 逆湿 1 连续探测 1 边界层结构 1 边界层特征 1 软件开发 1 车载激光扫描 1 超声 1 蒙古高原 1 自由边界 1 自体区域 1 肝坏死结节 1 聚类分析 1 耦合 1 空区激光自动扫描系统(cals) 1 离散小波变换 1 离层注浆 1 瞬时频率 1 瞬时主频 1 直接法 1 电阻率各向异性 1 电阻抗断层成像 1 电性结构 1 球面电磁波传播 1 烟雾探测 1 点云图像 1 激光雷达 1 滑坡 1 混合高斯模型 1 泰勒级数 1 汶川地震区 1 水汽循环 1 气溶胶光学厚度 1 正交异性压电复合材料 1 横波分裂 1 森林可燃物类型 1 有限差分 1 暖湿气流 1 显式分形插值 1

2010年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

一种面向IP网络安全的网络智能体模型

一种面向IP网络安全的网络智能体模型1 引言随着计算机间的协同工作的加强和互联网规模的扩大,网络攻击数量和计算机病毒传播速度都呈现出增长的趋势。

基于单节点防御技术虽然在一定程度上保护了网络的安全,但不能满足日益增长的网络安全的需求。

近年的研究表明,IP 网络具有复杂网络的无边界和无尺度两大重要特性[1]。

由于网络没有全局可见度、信任关系模糊、无集中控制,这使得基于单节点防御的安全体系缺乏全局观,更多更及时的攻击信息得不到共享,网络中节点的重复感染率高。

并且网络对智能攻击的防御能力很脆弱,导致计算机病毒、蠕虫等智能攻击长期得不到有效解决。

由于人体免疫系统能够通过精准地识别未知细菌和病毒达到保护人体的目的,使得免疫学被用于提高网络自愈、自修复、强生存的研究正成为当前网络安全领域的热点之一[3[4][5]。

Forrest 认为计算机系统同人体一样可以通过识别“自我”与“非我”并清除有害的异己达到保护自身的目的。

只不过,计算机系统中的“非我”是未授权的用户、不合法的程序或破坏的数据[3]。

但随着免疫学的发展,免疫学家Matzinger 发现在免疫系统中存在一些非我但无害的物质并不会触发免疫功能[6]。

于是,Aickelin研究团队提出了危险理论应用到网络安全[7][8]。

与前面的方法截然不同,危险理论不再以自我非我的识别作为安全与否的判别标准,而是用危险信号来触发免疫响应。

但就目前的研究现状而言,将免疫学用于网络安全还存在以下几点不足。

首先,现有技术的主动性较差。

人体免疫系统的主要优势在于人体中存在大量具有流动性和趋向性的免疫细胞,它们可以及时发现并清除病毒。

而当前的网络安全技术则主要通过设定固定的监测点或固定的监测程序来实现被动监测。

其次,系统的识别率较低。

大多数基于免疫的安全策略主要以“自我非我”识别模式作为基本理论,对知识的依赖程度高。

由于自我非我识别模式下“自我”的不完备,使得在实际应用中存在较高的虚警率;且探测器的生成有一定的随机性容易导致检测过程中的漏报。

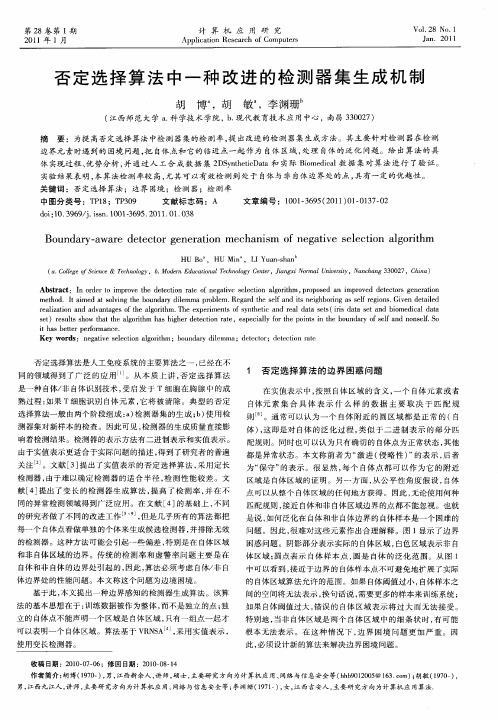

否定选择算法中一种改进的检测器集生成机制

i h sbetrpef r nc . t a te ro ma e Ke r y wo ds: ne a ie s lc in ag rt ; b u a ie g tv e e to l o i hm o nd r d lmm a;d t co ; d tc in r t y e e tr ee to a e

d i1 .9 9 ji n 10 — 9 .0 1 0 .3 o:0 3 6 /.s .0 13 5 2 1 . 10 8 s 6

Bo n a y a r e e t r g n r to c a im f n g t e s l c i n a g rt m u d r — wa e d t c o e e a i n me h n s o e a i e e to l o i v h

实验 结果表 明 , 本算 法检 测 率较 高 , 尤其 可 以有 效检 测到 处 于 自 与非 自体边 界处 的点 , 有一 定 的优 越性 。 体 具 关键 词 :否定 选择 算法 ;边界 困境 ;检 测 器 ;检 测率

【计算机研究与发展】_覆盖算法_期刊发文热词逐年推荐_20140726

2011年 科研热词 无线传感器网络 链路服务质量 连通条件 路径规划 谓词式覆盖 谓词式关系(二叉树) 谓词式 覆盖集 覆盖增强 覆盖 节点调度 能量有效性 网络生命周期 网络流量识别 移动数据 移动信标 智能优化 数据缓存 数据查询 支持向量机 损失函数 延迟唤醒机制 局部式算法 小波函数 对等网络 定位 基于内容路由 发布/订购 分布式区域覆盖算法 冗余节点 关键因子 三维感知 prbt-*算法 manet k分类覆盖集问题 3d空间 推荐指数 4 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

科研热词 无线传感器网络 随机图 错误注入 链表结构 邻接矩阵 邻居自动机 选择性冗余 连通支配集 近似算法 运算 边界效应 软件测试 路径覆盖增强 触发式移动节点 覆盖 虚拟力 能量感知 线性逼近 算法 简单多边形 空标识可再生 目标监测 点覆盖 测试用例生成 测试数据自动生成 流守恒 椭圆最小外切矩形 核化 树形结构 构件测试 构件安全 有向传感器网络 方向调整 数据压缩 拓扑控制 性质 弱顶点覆盖 小波 安全异常 存储 子图计数 多类型最近邻查询 参数计算 势场 分簇算法 分簇 分支函数极小化 分布式计算 petri网 pcmtnn算法 np难 k-cd匹配决策融合

推荐指数 4 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2010年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42

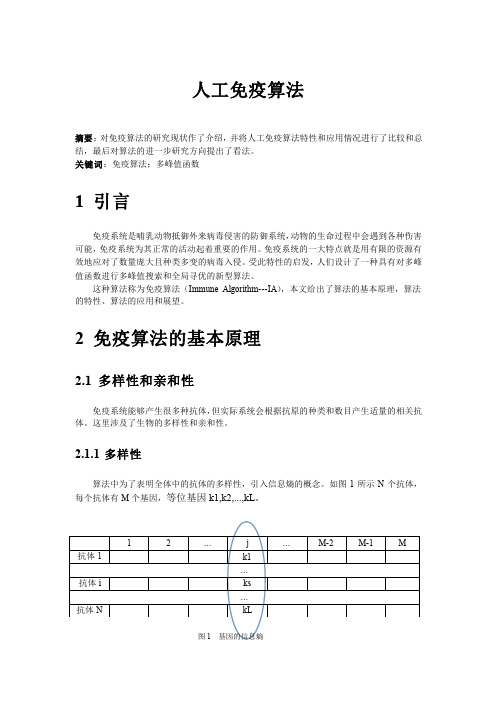

人工免疫算法

摘要: 对免疫算法的研究现状作了介绍, 并将人工免疫算法特性和应用情况进行了比较和总 结,最后对算法的进一步研究方向提出了看法。 关键词:免疫算法;多峰值函数

1 引言

免疫系统是哺乳动物抵御外来病毒侵害的防御系统, 动物的生命过程中会遇到各种伤害 可能, 免疫系统为其正常的活动起着重要的作用。 免疫系统的一大特点就是用有限的资源有 效地应对了数量庞大且种类多变的病毒入侵。 受此特性的启发, 人们设计了一种具有对多峰 值函数进行多峰值搜索和全局寻优的新型算法。 这种算法称为免疫算法(Immune Algorithm---IA) ,本文给出了算法的基本原理,算法 的特性、算法的应用和展望。

Ex i Ai / Ci

式中, C i 是抗体 i 的密度(即数目) 。

(5)

由式(5)可知,与抗原亲和性高的抗体或低密度的抗体生存机率较大。由于高亲和性 的抗体得到促进,而高密度的抗体受到抑制,所以式(5)体现了免疫控制的多样性。 6)产生抗体 通过变异和交叉,产生进入下一代的抗体。 重复执行步骤 3 和步骤 6,直到收敛判据满足为止。 7)终止条件 终止条件满足后,优化过程结束。 应用免疫算法求解实际问题时,常将抗原、抗体、抗原和抗体之间的亲和性分别对应于 优化问题的目标函数、优化解、解与目标函数的匹配程度。

2.3 免疫算法的优点

2.3.1 多样性

免疫算法的步骤 5 实现了对抗体的促进和抑制, 自我调节能力。 步骤 6 通过变异和交叉 产生新的抗体,体现了生物的多样性。所以免疫算法能够获得许多优化问题的最优解。

2.3.2 记忆训练

对于以往出现过的抗原, 免疫算法产生相应抗体的速度比以前更快, 也就是说能非常快 地收敛到最优解。这个优点使得免疫算法在求解 TSP 问题、函数优化、机器学习方面有较 大的优势。

否定选择算法

B/丁检测器协同识别 4.3 B/丁检测器协同识别

4.3.1生物免疫中B、丁细胞的作用及其协同关系

生物免疫系统是一个主要由淋巴细胞构成的系统。淋巴细胞有两种,一种是B细胞,它是体 液免疫,分泌抗体,抗体能够识别并结合抗原,最终清除抗原。另一种是T细胞,它是细胞免疫。 其作用主要是给B细胞提供一个信号,确认B细胞识别的nonself. B、T细胞通过细胞的接收器和抗原的抗原决定基绑定来识别抗原。接收器是由基因片断随机 组合生成,接收器和抗原决定基越相似,它们之间的亲合度越高,越容易绑定。识别抗原的任务 主要是由B细胞完成的,当它绑定到未接触过的抗原时,会产生一个初次反应,分泌抗体,消灭 抗原。同时“学习”并记忆这种特殊的抗原结构,当它再次接触同种抗原时,会快速发生再次反 应,表现出很快的响应速度。其中,B细胞的“学习”、记忆能力是通过一个亲和性成熟的过程。 在初次反应后,和抗原具有高亲和性的B细胞大量克隆(复制)自身,在克隆过程中以较高的概率 进行变异,因变异率较高,所以经克隆、变异过程后产生的新的B细胞,可能其亲合度还不及父 细胞,所以必须再经过亲合度判断,亲合度最高的B细胞留下,去替换亲合度低的B细胞。 T细胞是在胸腺中分化发育的,而胸腺中存在体内大部分的self蛋白,当新生成的T细胞可 以和Self蛋白绑定时,就在成熟培养的过程中死亡。所以,最后存活下来的T细胞是能识别 nonself,而不能识别Self。T细胞的作用就是给B细胞提供一个信号,确认B细胞识别的是 nonself,表现出和两种细胞的协同关系,由此可以降低B细胞的误识别率。

1994年,Forrest,Perelson等人提出的否定选择算法成功的模拟了免疫系统识别自我和非 我的免疫耐受过程。这种识别能力源于T细胞(免疫细胞的一种)表面的受体可检测到外来抗原。 在T细胞的产生过程中,通过伪随机遗传重组过程来形成,然后这些细胞通过一个检测过程即 否定选择过程,在胸腺的T细胞(未成熟的T细胞),对自身蛋白有反应的被破坏,只有那些不与 自身蛋白结合的T细胞可以离开胸腺(成熟的T细胞)此后,这些成熟的细胞就在体内血液中循 环,完成免疫功能,保护身体不受外来抗原损害。 目前,免疫细胞的自体耐受主要由否定选择算法来实现。在入侵检测领域里,使用否定选 择算法生成检测器。

一种集成点估计的改进否定选择算法

d 如果 t / 1一 ) 则说明覆盖率 已经足够 , ) ≥1 ( C , 结束 算法 ;

否则 , 转步骤 a 。 )

由于实值表示更适合描述 问题且可 以有效处理高维 问题 , 得到

了研究者的普遍 关注 。文献 [ ] 出 了随机的实值 否定选 3提 择算法 , 使用定长检 测器半径 ; 献 [ ] 出 了可变半 径的否 文 4提 定选择算法 ( -e c r , V dt t ) 提高了检测 率 , eo 但需要 事先给定检测 器 的数量且通过 随机 产生候 选检测 器 , 检测 器 的成熟效 率较 低 。基 于此 , 文 提 出一 种 改 进 的否 定 选择 算 法 (m rvd 本 i poe

样本点被检测器覆盖的次数。 a 产生候选检测器 ( ) 这里采用从基 因库产生 的方式 ) 。 b 计 算 与检测器集合 中已有的检测器 d( = , … ,) ) i 12, n

的 欧 氏距 离 L. ul en d,) 。 d=E ci a ( 。 ’ d

c 如果距离 L 于检测器 d的半径 rd) 说 明点 已经 ) ( , 被检测器覆盖 , 则计数器 t t ; = +1 否则转步骤 e 。 )

q i d d t co sa d i r v st e d tc in r t ur ee t r n mp o e h ee t ae,a e s me t ,i h s lw rc mp e i . e o tt a i h me t a o e o lx t y Ke r s y wo d :d tco ;p i te t t n;v r b er d u ;d t cin r t ;d tc in p r r a c ee tr on si i ma o ai l a is e e t a e e e t ef m n e a o o o

一种改进的否定选择算法

12 卜连续 位 匹配 规则 .

在 人 工 免 疫 系 统 中 应 用 最 多 的就 是 rb匹 配 规 则 。与 海 c

明距离 匹配相 比,c 匹配可 以更好 的体现两个字符 串间的相 rb 似程度 。 c rb匹配规则考虑 的是 连续位的匹配情况 , 即两个字 符 串连续 匹配的最大位数 。在 rb匹配 规则 的应用 中, c 参数 r 的选择是一个很棘手 的问题 ; 此外 ,c rb匹配脱离了整体 , 只是 比较其 中某 一 串连续 的字符段 ,所 以 rb匹配在某些情况下 c 也存在着缺 陷 。会将好 的候选检 测器丢弃 , 而保留下 了不恰 当的候选 检测器 , 进而会导致在检测 阶段 的误报、 漏报 。例:

摘要 : 以否定选择 算法为基础 , 分别对海 明距 离匹配与 r _ 字符块 匹配规则进行改进并结合使用 , 而产生一种新 的匹配 从 规 则。通过最后的 实验证 明, 基于双重 匹配规则的否定选择算 法产 生 了更加 高效的检 测器 , 并且提 高了系统的检测率 ,

减 少 了误 报 。

( )X 0 0 0 11 1 2 1 00 l 1 1

Y l 1O 1 1 01 0】 1 Ol

现的: 事先确定一个 阈值 , 果两个字符 串的匹配度超过阈值, 如 则认为它们 匹配 。否 定选择算 法中应用 比较广泛 的匹配规则 是海 明距离 匹配和 r 续位 匹配( cniu u i ,c ) 则, - 连  ̄ o t o s t rb 规 n bs 另外 r _ 字符块 匹配 (- u k , h 规 则也经常会被提到 。通过 r h n sr ) c c 否定选择 ,生成 了系统所 需要 的成熟检测器 。应用不 同的匹

字符段都含有各 自特定 的意义 ,c rb匹配没有对两个字符 串中

智能信息处理知到章节答案智慧树2023年上海理工大学

智能信息处理知到章节测试答案智慧树2023年最新上海理工大学绪论单元测试1.你准备好学习了对吗?参考答案:对第一章测试1.模糊性数学最重要的应用领域应是()。

参考答案:计算机智能2.在实际中,诊断知识不完备的主要体现在以下哪些方面?()参考答案:故障集和征兆集的映射关系是不完备的;对系统征兆的观察是不完备的3.模糊控制理论主要研究内容有()。

参考答案:模糊模型的辨识;模糊最优控制;模糊自适应控制;模糊控制稳定性4.人们在认识模糊性时不允许有主观性。

参考答案:错5.以前人们回避模糊现象是因为模糊性总是伴随着复杂性出现。

参考答案:对6.根据钢水的温度就可以判断一炉钢水是否已经炼好。

参考答案:错7.模糊性代表的是落后的生产力。

参考答案:错8.概念就是把感觉到的事物的共同特点抽象出来加以概括。

参考答案:对9.在模糊集合中,给定范围内元素对它的隶属关系只有“是”或“否”两种情况。

参考答案:错10.节约覆盖解就是故障数最多的解释。

参考答案:错11.灰色关联法既能处理白化信息,又能处理模糊信息。

参考答案:错12.模糊信息的基本特征,是能够根据原始信息对其相应的必然型或统计型规律进行模糊识别。

参考答案:对13.Petri 网中库所的输入、输出都只有两种状态。

参考答案:对第二章测试1.分层型神经网络将一个网络模型中的所有神经元功能分为若干层,一般有输入层、()和输出层。

参考答案:中间层2.传统BP神经网络的信息存储能力主要由()来实现参考答案:层与层之间权重3.反向传播学习算法由()过程组成参考答案:内向传播;反向传播4.根据神经元之间的连接类型不同,可将人工神经网络分为两大类:独立型神经网络和多层神经网络参考答案:错5.用计算机进行曲线处理时,可以先不对实际数据进行拟合,亦即求取其离散点图的函数近似表达式()参考答案:错6.贝叶斯神经网络有利于估计结果的置信区间,通过与其他模型选择技术的比较,更能揭示出模型中的错误假设参考答案:对7.神经网络的学习算法可分为()参考答案:有监督和无监督8.RBF神经网络是由()组成的前向网络参考答案:一个隐层和一个输出层第三章测试1.隶属云的发生器有几种()。

基于可信根的计算机终端免疫模型

基于可信根的计算机终端免疫模型徐甫【摘要】Negative selection ( NS) algorithm,a kind of artificial immune system method,is widely applied in virus detection,intrusiondetection,spam detection,etc.However,for there is no hardware component like“immune organ” in cur-rent computer systems,NS algorithm runs in an unprotected environment,with its running process interfered,mature detec-tors and intermediate variables interpolated,and then detection results trustless.The composition and principle of natural im-mune system are simulated and then a trusted root based computer terminal immune model ( TRBCTIM) is proposed,which introduces trusted root as“immune organ” from trusted computing technology to protect NSalgorithm.Theory of non-inter-ference trusted model is used to analyze the proposed model and the prototype system is constructed to test its performance. Theoretical analysis and experimental results show that the running processes and results of NS algorithm are trusted in the model.%人工免疫系统方法中的否定选择( NS)算法已广泛应用于病毒防护、入侵检测、垃圾邮件检测等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Ke r s ri ca mmu e s s m;e l v l e e ai e s l ci n ag r h ; l se n lss s l r go y wo d :a f il i ti n yt e r a- au d n g t e e t lo t ms c u tr a ay i ; ef e in v o i

哈尔滨理工大学 计算机科 学与技术学院 , 哈尔滨 10 8 00 5

C mp t r S i n e & T c n l g o lg Ha b n Unv r i f S in e a d T c n lg , r i 1 0 8 C ia o ue c e c e h o o y C l e, r i ie st o ce c n e h oo e y y Ha b n 0 0. h n 5 E mal so e o l@s h . n — i: tn t os o u c o

2 0 .4 1 ) 1 — 5 0 8 4 (2 :2 1.

Abs r t Ne aie ee t ag rtm smp y a e e c s l p n a d t vc n t a t e e e i I t i pa r r a —v le tac : g t s lci v on lo h i i l t k s a h ef oit n i s ii iy s h s l r gon n h s f pe ,e l au d

维普资讯

1 2 0 ,4 1 ) 2 0 8 4 (2

C m ue n en g adA piaos计算机工程与应用 o p trE  ̄n e n n p l t n ci

区域 否定选择 算法

王大伟 , 张凤斌

W ANG Da w i Z - e , HANG e g b n F n - i

W ANG Da— i ZHANG F n b n. go b s d e a i e e e t n l o i m. m p t r we , e g— i Re i n— a e n g tv s l ci a g rt o h Co u e En i e r n a d gn e i g n Ap l a i n . pi t s c o

摘Байду номын сангаас

要 : 定 选择 算 法将 单 个 自体 点和 其 邻 近 点 作 为 自体 区域 a 练检 测 器 。 究 了 实值 否 定算 法 . 义 了连 续 的 自体 区域 , 用动 否 t l 研 定 采

态聚 类 法 将 自体 样 本 点 分 类到 自体 区域 , 练 时 根据 自体 区域 半 径 和 与 自 区域 重 心 之 间 的余 弦距 离做 局 部 训 练 . 在 自体 区域 训 体 并 内使 用 可 变 阈值 检 测 器 。 实验 证 明 当耐 受 自体 点 被 当成 一 个 整体 使 用 时能 提供 更 多 的信 息 , 以探 测 出 自体 区域 边 界 . 系统 效 可 使 率 和 检 测 率得 到 提 高 。 关 键 词 : 工免 疫 ; 人 实值 否 定 选 择 算 法 ; 类 分析 ; 聚 自体 区域 文 章编 号 :0 2 8 3 (0 8 1— 0 2 0 文 献 标 识码 : 中 图 分 类号 :P 0 . 10 — 3 12 0 )2 0 1— 4 A T31 6

.

n g t e s l ci n lo t m s t d e te o t u u e f r g o s e n d,h ef d t s ls i e t h s l r go tr u h e ai e e t ag r h i v o i su id, c n i o s s l e i n i h n d f e t e s l aa i i ca s d o t e ef e in h o g i f te h me n o l s r a a y i ,h at l r i ig t k s p a e a t i ig sa e a c r i g t te r d u f s l e i n n c sn a s f cu t n l s t e p r a t n n a e lc t r n n tg c o d n o h a i s o e r go a d o i e e s i a a f d sa c w t r vt f te s l r go a d i te s l e i n V- ee tr r d p o e . x e i n a e u t h w t a h n t e i n e i g a i o h e f e in, n n h ef r go t h y d t co s a e e ly d E p rme t r s l s o h t w e h l s t i s l o ns r u e tg t e a a r n e p i t a f a e s d o e h r s wh l mo e no mai n s r vd d te o n ay f e rg o c n e r b d, s oe r i f r t i o p o i e ,h b u d r o s l e in a b p o e a o f l ef i n y o y tm n e e t n r t a b n r a e . f ce c f s se a d d t ci ae c n e i c e s d i o