《信息安全系统技术》实验5VPN安全系统通信实验实验报告材料

VPN实验报告

VPN 实验报告 1.拓扑图图 1-12.实验环境2.1 实验要求如图 1-1,Router AR1 为企业总部出口路由器,Router AR3 为分支机构出 口路由器。

企业希望对分支与总部之间相互访问的流量进行安全保护,Router AR2 和 Router AR3 RouterAR1 之间运行 ospf 协议模拟外网环境(不宣告内网接 口, 内网访问外网采用 NAT 转换) , PC1 及 PC2 之间通信通过 gre over ipsec vpn 及 ipsec over gre vpn 来进行互访。

2.2 网络规划 2.2.1 Gre over Ipsec 规划Center内网网段 内网网关 g0/0/0 出口地址 g0/0/1 PC1 地址 回环口地址 Gre Tunnel 0/0/0 内网网段 内网网关 g0/0/1 出口地址 g0/0/0 PC2 地址 回环口地址 Gre Tunnel 0/0/0 g0/0/0 G0/0/1 回环口地址10.0.0.0/24 10.0.0.254/24 12.12.12.1/24 10.0.0.1/24 1.1.1.1/32 192.168.2.1/24 10.1.1.1/24 10.1.1.254/24 23.23.23.3/24 10.1.1.1/24 3.3.3.3/32 192.168.2.2/24 12.12.12.2/24 23.23.23.2/24 2.2.2.2/32Branch 1ISP 2.2.2 Ipsec over Gre 规划Center内网网段 内网网关 g0/0/0 出口地址 g0/0/1 PC1 地址 回环口地址 Gre Tunnel 0/0/0 Ipsec Tunnel 0/0/1 内网网段 内网网关 g0/0/1 出口地址 g0/0/0 PC2 地址 回环口地址 Gre Tunnel 0/0/0 Ipsec Tunnel 0/0/1 g0/0/0 G0/0/1 回环口地址10.0.0.0/24 10.0.0.254/24 12.12.12.1/24 10.0.0.1/24 1.1.1.1/32 192.168.2.1/24 192.168.3.1/24 10.1.1.1/24 10.1.1.254/24 23.23.23.3/24 10.1.1.1/24 3.3.3.3/32 192.168.2.2/24 192.168.3.2/24 12.12.12.2/24 23.23.23.2/24 2.2.2.2/32Branch 1ISP3.Gre over Ipsec3.1 实验配置 3.1.1 配置思路1.配置物理接口的 IP 地址及 ospf 配置,保证 ISP 路由可达。

安全通信实验报告(3篇)

第1篇一、实验目的本次实验旨在让学生深入了解网络安全通信的基本原理,掌握安全通信技术在实际应用中的配置与使用方法,提高学生对网络安全防护的认识和实际操作能力。

通过本次实验,学生应能够:1. 理解安全通信的基本概念和原理。

2. 掌握SSL/TLS等安全通信协议的使用方法。

3. 学会使用VPN技术实现远程安全访问。

4. 了解防火墙和入侵检测系统在安全通信中的作用。

5. 能够对安全通信系统进行配置和调试。

二、实验环境1. 操作系统:Windows 102. 网络设备:路由器、交换机、防火墙3. 软件工具:SSL/TLS客户端、VPN客户端、防火墙管理软件、入侵检测系统4. 实验拓扑:根据实验需求设计相应的网络拓扑结构。

三、实验内容1. SSL/TLS通信协议(1)实验目的:掌握SSL/TLS协议的基本原理,了解其在安全通信中的作用。

(2)实验步骤:① 在客户端和服务器端分别安装SSL/TLS客户端和服务器软件。

② 配置SSL/TLS证书,确保通信双方能够验证对方的身份。

③ 在客户端和服务器端进行通信,观察通信过程中的加密和解密过程。

④ 检查通信过程中的数据传输是否安全可靠。

2. VPN技术(1)实验目的:了解VPN技术的基本原理,掌握VPN的配置和使用方法。

(2)实验步骤:① 在客户端和服务器端分别安装VPN客户端和服务器软件。

② 配置VPN服务器,包括IP地址、子网掩码、VPN用户等。

③ 在客户端配置VPN连接,包括服务器地址、用户名、密码等。

④ 通过VPN连接进行远程访问,测试连接的稳定性和安全性。

3. 防火墙(1)实验目的:了解防火墙的基本原理,掌握防火墙的配置和使用方法。

(2)实验步骤:① 安装防火墙软件,并配置防火墙规则。

② 检查防火墙规则对网络流量的控制效果。

③ 对防火墙规则进行优化,提高网络安全性。

4. 入侵检测系统(1)实验目的:了解入侵检测系统的基本原理,掌握入侵检测系统的配置和使用方法。

VPN技术的实验报告

VPN技术的实验报告#interface Ethernet0/1ip address 192.168.0.1 255.255.255.0#interface Serial0/0clock DTECLK1link-protocol pppip address ppp-negotiate#interface NULL0#l2tp-group 1 ----------配置L2TP协商组参数undo tunnel authenticationallow l2tp virtual-template 0#user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode scheme#return4. 外部客户端主机配置说明:在外部客户端的主机上,首先配置正确的IP地址,并能够ping通221.203.0.1,通过网络和共享中心创建一个新连接,交按相关配置参数设置。

注:在VPN登陆面板中用户名和口令必须填写,否则连接不上。

LNS服务器IP要填写真实IP,如221.203.13.138。

在高级—》IKE设置中协商模式要选“野蛮模式”。

在路由设置中加入192.168.0.0这个网段。

在IPSEC设置中可以选中“使用NAT穿越”另外,值得一提的是,由于客户端通过L2TP的虚模版分配的内网地址为192.168.1.2,没有到192.168.0.1的路由,所以需要手动在SecPoint客户端上添加到达192.168.0.0/24网段的指定路由。

5. VPN连接的设置指定VPN连接的拨号服务器地址设置完成后,连接VPN,用户名和密码按照事先指定的输入,再点击“连接”。

VPN连接成功之后的状态截图Ping通后的截图如下:。

ipsec vpn实验报告

ipsec vpn实验报告IPsec VPN实验报告摘要:本实验旨在测试和评估IPsec VPN的性能和安全性。

我们使用了不同的配置和网络环境来进行测试,并对其进行了详细的分析和评估。

实验结果表明,IPsec VPN在保障数据安全和提供可靠连接方面表现出色,并且在不同网络条件下都能够提供稳定的性能。

1. 引言IPsec(Internet Protocol Security)是一种用于在公共网络上进行安全通信的协议套件。

它提供了加密、认证和完整性保护等安全功能,可以用于建立虚拟专用网络(VPN),以保护数据在公共网络上传输时的安全性。

本实验旨在对IPsec VPN进行性能和安全性测试,以评估其在实际应用中的可靠性和效果。

2. 实验环境我们在实验中使用了两台计算机,分别作为VPN服务器和客户端。

服务器端使用了一台性能较好的服务器,客户端使用了一台普通的台式机。

我们还模拟了不同的网络环境,包括局域网、广域网和移动网络,以测试IPsec VPN在不同网络条件下的性能表现。

3. 实验过程我们首先对IPsec VPN进行了基本配置,包括选择加密算法、认证算法和密钥交换协议等。

然后我们在不同网络环境下进行了连接测试,包括在局域网内、跨越广域网和在移动网络中进行连接。

我们还对连接过程中的延迟、吞吐量和稳定性等性能指标进行了测试和分析。

4. 实验结果实验结果表明,IPsec VPN在不同网络条件下都能够提供稳定的连接,并且在保障数据安全方面表现出色。

在局域网内,IPsec VPN能够提供极低的延迟和高吞吐量;在跨越广域网时,虽然延迟有所增加,但仍能够提供可靠的连接;在移动网络中,IPsec VPN也能够保持稳定的连接,并且对移动性能影响较小。

5. 结论IPsec VPN在保障数据安全和提供可靠连接方面表现出色,在不同网络条件下都能够提供稳定的性能。

因此,在实际应用中,IPsec VPN是一种值得推荐的安全通信解决方案。

《信息安全技术》VNP实验报告

实验序号: 3《信息安全技术》实验报告实验名称:基于Windows的NAT防火墙实验姓名:张德磊学院:计算机科学与工程学院专业:物联网工程班级:物联网131学号:092313121指导教师:乐德广实验地址:N6-106实验日期:2015.11.20实验4.2 基于Windows的NAT防火墙实验1.回答实验目的中的思考题2.防火墙在网络安全中提供哪些网络安全服务?机密性、完整性和可用性3.防火墙技术有哪些?NAT网络地址转换技术、包过滤技术、代理服务技术和状态监测技术4.防火墙体系结构有哪些?屏蔽路由器、双重宿主主机体系结构、屏蔽主机体系结构和被屏蔽子网体系结构5.NAT防火墙工作在哪一层?网络层6.NAT防火墙的作用?使得内部网的拓扑结构及地址信息对外成为不可见或不确定信息,从而保证内部网中主机的隐蔽性,使绝大多数攻击性的试探失去所需的网络条件,达到网络安全的目的。

7.本次实验中属于哪些防火墙体系结构,它使用了哪些防火墙技术?Windows的NA T防火墙8.简单说明Windows NAT防火墙的实现步骤实验步骤1.建立实验环境如图1.1所示外网与防火墙的连接已建立图1.1 如图1.2所示内网与防火墙已建立连接。

图1.22.安装Windows NA T防火墙如图2.1所示对NAT防火墙的配置图2.1 4.过滤外网主机如图2.2所示2.2 5.动态NAT配置如图2.3所示2.4不添加其他地址6.在内网中提供FTP服务如图2.4所示2.47.禁止Ping NAT防火墙如图2.5所示:2.58.WindowsNAT防火墙测试如图2.6-2.10所示:2.6 内网ping学校内网(通)2.7 内网pingQQ(不同)2.8 外网ping防火墙(不通)2.9 浏览器打开QQ访问不了2.10外网主机访问内网FTP服务器测试2.11外网主机访问内网FTP服务器测试实验总结和分析实验调查1.实验难易程度: C(A)容易;(B)恰当;(C)偏难;(D)很难2.实验内容兴趣程度: B(A)没兴趣;(B)有兴趣;(C)很有兴趣3.你对本次实验内容的看法,并对本次实验提出你的建议。

VPN实验报告

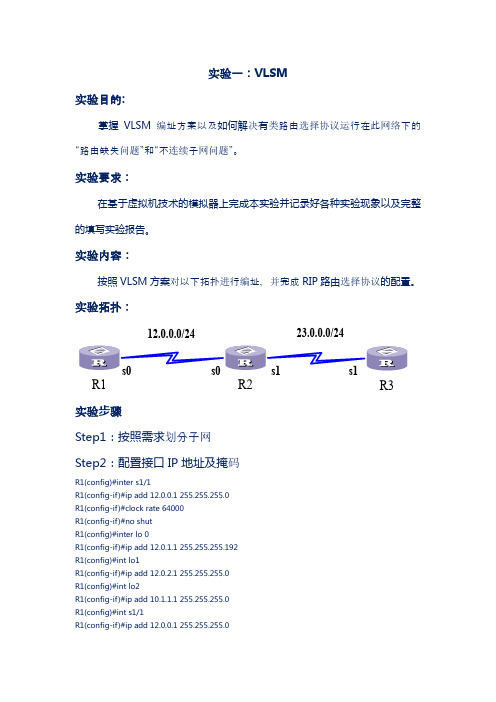

实验一:VLSM实验目的:掌握VLSM 编址方案以及如何解决有类路由选择协议运行在此网络下的“路由缺失问题”和“不连续子网问题”。

实验要求:在基于虚拟机技术的模拟器上完成本实验并记录好各种实验现象以及完整的填写实验报告。

实验内容:按照VLSM 方案对以下拓扑进行编址,并完成RIP 路由选择协议的配置。

实验拓扑:R2R1R3s0s1s0s112.0.0.0/2423.0.0.0/24实验步骤Step1:按照需求划分子网Step2:配置接口IP 地址及掩码R1(config)#inter s1/1R1(config-if)#ip add 12.0.0.1 255.255.255.0R1(config-if)#clock rate 64000R1(config-if)#no shutR1(config)#inter lo 0R1(config-if)#ip add 12.0.1.1 255.255.255.192R1(config)#int lo1R1(config-if)#ip add 12.0.2.1 255.255.255.0R1(config)#int lo2R1(config-if)#ip add 10.1.1.1 255.255.255.0R1(config)#int s1/1R1(config-if)#ip add 12.0.0.1 255.255.255.0R1(config-if)#no shutR2(config)#int s1/0R2(config-if)#ip add 12.0.0.2 255.255.255.0R2(config-if)#no shutdownR2(config)#int s1/1R2(config-if)#ip add 23.0.0.2 255.255.255.0R2(config-if)#no shutR3(config)#int s1/0R3(config-if)#ip add 23.0.0.3 255.255.255.0R3(config-if)#no shutR3(config)#int lo 3R3(config-if)#ip add 10.1.3.3 255.255.255.0Step3:配置RIPv1R1(config)#router ripR1(config-if)#net 12.0.0.1R1(config-if)#net 12.0.1.1R1(config-if)#net 12.0.2.1R1(config-if)#net 10.1.1.1在R2和R3上面启用RIPV1协议,并用network命令激活各个路由器端口。

网络安全实验报告 - VPN

一实验名称构建企业VPN二实验目的在各人笔记本电脑内安装以上软件学习使用后独立设计、完成vpn实施在virtualbox内建立至少2个虚拟机至少1个使用linux操作系统在GNS3内选用提供vpn功能的路由器7200 搭建网络拓扑host a ----------R1------------R2----------R3-------host b其中R1 R2 R3在GNS3内,host a hostb 在virtual box内建立,2个软件要能连起来。

1:R1模拟天津公司内网R2模拟Internet R3模拟南京公司内网首先配置好正确的路由网络正常联通2:在路由器R1,R3上配置预共享密钥方式的vpn 实现site-to-site 模式的VPN 以host a和host b能ping通为准三实验步骤R1和R3作为VPN路由器选用7200路由器,R2作为Internet路由器选用3600(1)配置基础网络环境1.配置R1r1#enr1#config tr1(config)#int f0/0r1(config-if)#ip add 12.1.1.1 255.255.255.0r1(config-if)#no shr1(config-if)#exitr1(config)#int f0/1r1(config-if)#ip add 10.1.1.1 255.255.255.0r1(config-if)#no shr1(config-if)#exitr1(config)#ip route 0.0.0.0 0.0.0.0 12.1.1.22.配置R3r3#enr3#config tr3(config)#int f0/0r3(config-if)#ip add 192.168.1.3 255.255.255.0r3(config-if)#no shr3(config-if)#exitr3(config)#int f0/1r3(config-if)#ip add 23.1.1.3 255.255.255.0r3(config-if)#no shr3(config-if)#exitr3(config)#ip route 0.0.0.0 0.0.0.0 23.1.1.23.配置R2r2#enr2#config tr2(config)#int f0/0r2(config-if)#ip add 12.1.1.2 255.255.255.0r2(config-if)#no shr2(config-if)#exitr2(config)#int f0/1r2(config-if)#ip add 23.1.1.2 255.255.255.0r2(config-if)#no shr2(config-if)#exit(2)配置LAN-to-LAN VPN1.配置R1r1(config)#crypto isakmp policy 1r1(config-isakmp)#encryption 3desr1(config-isakmp)#hash shar1(config-isakmp)#authentication pre-sharer1(config-isakmp)#group 2r1(config-isakmp)#exitr1(config)#crypto isakmp key cisco123 address 23.1.1.3r1(config)#crypto ipsec transform-set ccie esp-3des esp-sha-hmacr1(cfg-crypto-trans)#exitr1(config)#access-list 100 permit ip 10.1.1.0 0.0.0.255 192.168.1.0 0.0.0.255 r1(config)#crypto map 121 1 ipsec-isakmpr1(config-crypto-map)#set peer 23.1.1.3r1(config-crypto-map)#set transform-set ccier1(config-crypto-map)#match address 100r1(config-crypto-map)#exitr1(config)#int f0/0r1(config-if)#crypto map 121r1(config-if)#exit2.配置R3r3(config)#crypto isakmp policy 1r3(config-isakmp)#encryption 3desr3(config-isakmp)#hash shar3(config-isakmp)#authentication pre-sharer3(config-isakmp)#group 2r3(config-isakmp)#exitr3(config)#crypto isakmp key cisco123 address 12.1.1.1r3(config)#crypto ipsec transform-set ccie esp-3des esp-sha-hmacr3(cfg-crypto-trans)#exitr3(config)#access-list 100 permit ip 192.168.1.0 0.0.0.255 10.1.1.0 0.0.0.255 r3(config)#crypto map 121 1 ipsec-isakmpr3(config-crypto-map)#set peer 12.1.1.1r3(config-crypto-map)#set transform-set ccier3(config-crypto-map)#match address 100r3(config-crypto-map)#exitr3(config)#int f0/1r3(config-if)#crypto map 121r3(config-if)#exit(3)测试VPN四实验小结实验在环境的配置上比较麻烦,出现了很多问题,解决后搭建VPN就非常容易了,虽然耗费的时间和精力不少,但是让我明白到怎样去真正配置好一个VPN。

vpn实验报告

vpn实验报告VPN实验报告引言:随着互联网的普及和发展,人们对网络安全和隐私保护的需求也越来越迫切。

虚拟私人网络(Virtual Private Network,简称VPN)作为一种安全加密通信技术,可以在公共网络上建立起私密、安全的通信通道,受到了广泛的关注和应用。

本文将对VPN进行实验研究,探讨其原理、功能和应用。

一、VPN的原理和工作方式VPN通过在公共网络上建立加密通道,将用户的数据流量进行加密和隧道封装,实现了数据的安全传输。

其主要原理包括隧道协议、加密算法和身份认证。

1. 隧道协议VPN使用隧道协议将用户的数据包封装起来,然后通过公共网络传输。

常见的隧道协议有PPTP、L2TP、IPSec等。

不同的隧道协议具有不同的特点和适用场景,可以根据实际需求选择合适的协议。

2. 加密算法VPN使用加密算法对用户数据进行加密,确保数据在传输过程中不被窃取或篡改。

常见的加密算法有DES、AES、RSA等。

加密算法的选择应根据安全性和性能需求进行权衡。

3. 身份认证VPN通过身份认证机制,验证用户的身份合法性。

常见的身份认证方式有用户名密码认证、证书认证等。

身份认证可以有效防止非法用户的入侵和数据泄露。

二、VPN的功能和应用VPN作为一种安全通信技术,具有多种功能和应用场景。

以下将介绍几种常见的功能和应用。

1. 数据加密和隐私保护VPN可以对用户的数据进行加密,确保数据在传输过程中不被窃取或篡改。

这对于企业机密信息、个人隐私等敏感数据的保护至关重要。

2. 跨地域访问VPN可以实现跨地域访问,即用户可以通过VPN连接到位于其他地区的局域网。

这对于跨地域办公、远程教育等场景非常有用。

3. 绕过网络封锁VPN可以绕过网络封锁,让用户访问被封锁的网站或服务。

这对于翻墙、访问国外资源等有一定的需求的用户来说,是非常实用的功能。

4. 公共Wi-Fi安全在使用公共Wi-Fi时,由于网络不安全,用户的隐私很容易被窃取。

ipsec vpn实验报告

ipsec vpn实验报告IPsec VPN实验报告引言:虚拟私人网络(VPN)是一种通过公共网络建立安全连接的技术,可以在不安全的网络上创建一个私密的通信通道。

IPsec(Internet Protocol Security)是一种用于实现VPN的协议套件,提供了数据加密、数据完整性和身份验证等安全功能。

本实验旨在探索IPsec VPN的配置和使用,以及评估其性能和安全性。

一、实验环境搭建为了进行IPsec VPN实验,我们需要搭建一个实验环境。

首先,我们选择了两台互联网连接的计算机作为实验主机,一台作为VPN服务器,另一台作为VPN 客户端。

为了模拟真实的网络环境,我们将两台主机连接到同一局域网中。

然后,我们安装了适当的操作系统和相关软件,以支持IPsec VPN的配置和使用。

二、IPsec VPN配置在实验环境搭建完成后,我们开始配置IPsec VPN。

首先,我们在VPN服务器上生成了公钥和私钥,并将公钥复制到VPN客户端。

然后,我们分别在服务器和客户端上配置了IPsec协议,包括选择加密算法、身份验证方法和密钥交换协议等。

最后,我们启动了IPsec服务,并确保VPN服务器和客户端之间可以互相通信。

三、IPsec VPN性能评估为了评估IPsec VPN的性能,我们进行了一系列的测试。

首先,我们测试了VPN的连接速度。

通过测量数据包的往返时间和带宽利用率,我们可以得出VPN的延迟和吞吐量。

结果显示,IPsec VPN在保证数据安全的同时,具有较低的延迟和较高的吞吐量。

接下来,我们测试了VPN的可靠性。

我们模拟了网络中断的情况,并观察了VPN的恢复时间。

结果显示,IPsec VPN能够在网络中断后快速恢复,并且不会丢失数据。

这表明IPsec VPN具有良好的可靠性,适用于需要稳定连接的应用场景。

此外,我们还测试了IPsec VPN的安全性。

我们使用网络嗅探工具来截取VPN 传输的数据包,并尝试解密其中的内容。

VPN技术综述实验报告

目录1.题目 (2)2.分工 (2)3.VPN技术综述 (2)3.1 VPN技术概述 (2)3.2 VPN的关键技术 (2)3.2.1 安全隧道技术 (2)3.2.2 用户认证技术 (3)3.2.3 访问控制技术 (3)3.2.4 数据加密技术 (3)3.3 网上银行的VPN (3)3.3.1 网上银行概述 (3)3.3.2 SSL VPN与IPSec VPN技术 (4)3.3.3 基于SSL VPN的解决方案 (5)3.4 VPN服务器的搭建方法探讨 (5)参考文献 (7)1.题目VPN技术综述①主流的VPN技术及工作原理:基于IPsee、基于SSL等②校园网的VPN解决方案③网上银行的VPN④VPN服务器的搭建方法探讨2.分工1同学负责主流的VPN技术及工作原理和校园网的VPN解决方案两个方面的调研综述。

2同学负责VPN关键技术、网上银行的VPN和VPN服务器的搭建方法探讨三个方面的调研综述。

3.VPN技术综述3.1 VPN技术概述VPN指的是依靠ISP和其他NSP,在公共网络建立专有的数据通信网络的技术。

由于VPN是在因特网上临时建立的虚拟专用网络,用户可以节省租用专线的费用,价格低廉是VPN 的一个主要特点。

VPN的典型特征是对进行传输的数据采用安全加密技术和数据验证手段,利用隧道封装技术使其在公共网络上安全传输。

3.2 VPN的关键技术弋改珍等将VPN的关键技术主要归纳为安全隧道技术、用户认证技术、访问控制技术、数据加密技术[1],这四项技术保证了数据能够在公共网络上进行安全可靠地传输。

3.2.1 安全隧道技术隧道是利用一种协议传输另一种协议的技术,即用隧道协议来实现VPN功能。

为创建隧道,隧道的客户机和服务器必须使用同样的隧道协议。

1)PPTP(点到点隧道协议)是一种用于让远程用户拨号连接到本地ISP,通过因特网安全远程访问公司资源的新型技术。

它能将PPP(点到点协议)帧封装成IP数据包,以便能够在基于IP的互联网上进行传输。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

《信息安全系统技术》实验5VPN安全系统通信实验实验

报告材料

实验5:VPN安全系统通信实验报告

一、实验目的

1.学习并掌握VPN(虚拟专用网络)的基本概念和工作原理;

2.了解VPN的安全机制和加密算法;

3.通过实验操作,熟悉VPN安全系统的配置和部署过程;

4.实践VPN安全系统的通信过程。

二、实验环境

1.硬件环境:两台配置好的计算机;

2.软件环境:VPN服务器软件、VPN客户端软件。

三、实验内容和步骤

1.实验准备:

a.在两台计算机上安装VPN服务器软件和VPN客户端软件,并进行配置;

b.在服务器上创建VPN连接,配置VPN服务器的参数和安全策略;

c.在客户端上创建VPN连接,配置VPN客户端的参数和安全策略。

2.VPN服务器配置:

a.打开VPN服务器软件,选择“创建新的连接”;

b.配置服务器的IP地址、子网掩码和网关;

c.选择要使用的隧道协议和加密算法;

d.配置用户连接权限和身份验证方式;

e.配置VPN隧道的安全策略和路由表。

3.VPN客户端配置:

a.打开VPN客户端软件,选择“创建新的连接”;

b.配置客户端的IP地址、子网掩码和网关;

c.配置服务器的IP地址和端口号;

d.选择隧道协议和加密算法,配置用户身份验证方式;

e.配置VPN隧道的安全策略和路由表。

4.VPN安全通信:

a.运行VPN服务器软件,在服务器上建立VPN连接;

b.运行VPN客户端软件,在客户端上建立VPN连接;

c. 进行VPN安全通信测试,可以通过Ping命令测试网络连通性;

d.通过网络抓包工具分析VPN通信过程的数据包。

四、实验结果与分析

1. 成功建立VPN连接后,我们使用Ping命令在客户端和服务器之间

进行通信测试。

通过分析PING命令的返回结果,确认VPN通信是否正常。

2.通过网络抓包工具对VPN通信过程的数据包进行分析,可以观察到数据包的加密和解密过程,验证VPN安全机制的有效性。

3.实验结果表明,VPN安全系统可以确保在公共网络上的通信安全,并能够提供可靠的加密和身份验证机制。

五、实验总结

通过本次实验,我们学习并掌握了VPN安全系统的基本概念、工作原理和配置方法。

通过实际操作,我们了解到VPN安全系统的通信过程,并通过网络抓包工具对VPN数据包进行分析,验证了其安全性。

通过本次实验,我们进一步提高了信息安全技术的实践能力,为以后的信息安全工作打下了坚实的基础。