一种基于分组的P2P网络安全路由算法

P2P网络安全问题分析(华中科技大学 李芝棠教授)

共享的可管理的弹性重叠网络

IN

DHT

IN

2009/4/28

9

2009/4/28

10

P2P的影响

2006后,带宽白天≥60%--70%,晚≥90% 控制P2P后

控制P2P前 2008年最值得关注的前10大技术之一,2007《WIRED》 迅雷+BT 影响Internet未来的四项科技之一,《FORTUNE》 HUST的P2P流量(迅雷)≥ 80% 有关P2P和SNS相关的重量级言论

2009/4/28

20

12 19 18 17 16 15 14 13

2

1. P2P网络的历史与发展

强中心时期:从90年代--本世纪初,

--互联网发展三时期

弱中心时期:上世界70年代初---90年代末

仅Email、Telnet、 FTP、TCP/IP end to end 服务,几乎无资源中心 WWW发明,C/S风靡全网,服务器数量每2-3年10倍膨胀,92服务器猛增 到100万台,估计仅Google一家就拥有约10万台服务器。 2009年初,中国境内网站数287.8万个 信息千篇一律、彼此不能直接交流、也不能共同合作去完成一项任务

13

交叉感染

感染对方 病毒/僵尸/木马.. 受对方感染

2009/4/28

3. P2P 僵尸网络研究!

3.1 What is BotNet ?

Bot:无任何交互地(属主 一无所知)、自动执行中心 命令的程序 BotNet:

由非法控制计算资源的恶意 Bots构成的网络 攻击者在主机用户尚无感知状 态下通过网络传播,隐蔽地植 入bot程序而形成的一群大量 远程可控制计算机-Zombie

我第一次看到SKYPE这种P2P毋须服务器的VOIP(网络电话),我就知 道一切都完了--美国通信委员会主席 P2P终结WEB互联网,人人都需要P2P--SUN公司首席科学家 没有P2P,就没有前途--中国网通首席科学家 P2P使我更兴奋--GROOVE创始人,原莲花软件公司技术总监,LOTUS 发明人

P2P系统原理(P2P技术的应用 P2P的组织结构

P2P与覆盖网络的联系

应用层网络又称为覆盖网络,它的基本 含义是在现有的Internet传输网络之上构 建一个完全位于应用层的网络系统。无 论是OSI模型还是Internet模型,网络具 有层次结构。应用层位于层次结构的最 高层,它利用传输层提供的服务完成相 应的应用功能,如 Web浏览,FTP服务, 电子邮件服务等。但是随着应用的模式 越来越复杂,这种只依赖于传输层的应 用层已经不能满足需要了。

为确定对象k的后继(k所在的结点),结点n在 自己的路由表中查找在k之前且离k最近的结点j, 让j去找离k最近的结点,递归查找,最终可以 找到对象k的前驱(在k之前离k最近的结点, 记做predecessor(k),类似,结点n的前驱记做 n.predecessor) 前驱中必然有后继的路由表项,定位成功

可以把整个CAN 系统看成一张保存( key, value)对的大哈希表。CAN 的基本操作包括 插入、查找和删除( key,value)对。其中 key 是对被搜索资源的关键字(如文件名)哈 希后的值,而value 则是资源的存储位置( 如 IP 地址和目录)。 整个CAN 系统由许多独立的结点组成,每个结 点保存哈希表的一部分,称之为一个区。此外, 每个结点在邻接表中还保存了少量邻接区的信 息。对指定关键字的插入( 或者查找、删除) 请求被中间的CAN 结点路由到区里含有该关键 字的CAN 结点。

P2P与OverLay网络

P2P应用的组织结构的发展可以简单的分 成三代:

第三代 第二代 特点:混合式的体系结构,具有合理的查询时间和良好的可扩展性, 特点:无中心的分布式网络,所有的查询和响应都在节点间完成。 第一代 对现有网络有很好的适应性。 以广播的方式散发查询消息,容错性好 特点:集中控制 应用:PPLive PPStream 等提供商业服务的网站均采用这种体系结构 缺点:查询请求在网络中广泛传播,带宽消耗较大 缺点:鲁棒性 可扩展性相对较差 代表:Gnutella KaZaA Freenet等 应用代表:Napster

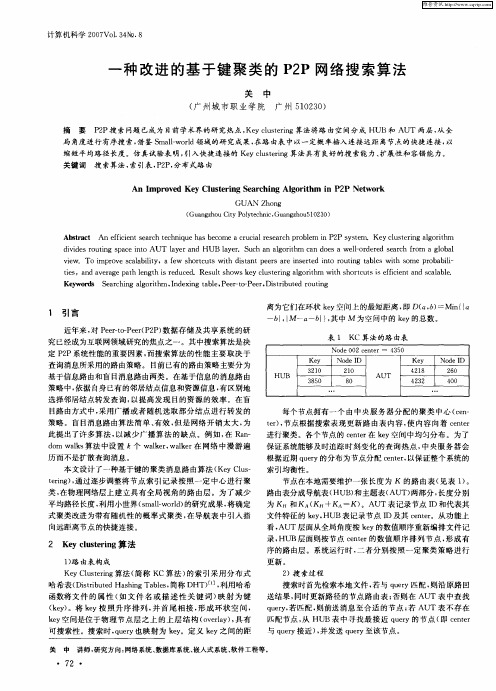

一种改进的基于键聚类的P2P网络搜索算法

GUAN h n Zog

( a g h u CiyPo ye hnc Gu n z o 51 2 O) Gu n z o t l tc i, a g h u O 3

进行聚类 。各个节点 的 cne 在 k y空间中均匀分布 。为了 e tr e 保证系统能够及 时追踪 时刻 变化 的查询 热点 , 中央 服务器会 根据近期 q ey的分 布为节点分配 cne , ur etr 以保证整个 系统 的 索引均衡性 。 节点在本地需要维 护一张长 度为 K 的路 由表 ( 见表 1 。 ) 路 由表分成导航表 ( HUB 和主题表 ( T) ) AU 两部分 , 长度分 别 为 KH和 KA KH+K^ ( 一K) 。AUT表记录节点 I D和代表其

本 文设 计了一种基于键的聚类 消息路 由算 法 ( yC u— Ke ls tr g , ei )通过 逐步 调整将节 点索引 记录按 照一定 中心 进行 聚 n 类, 在物理 网络层上建 立具有 全局视 角 的路 由层 。为了减 少

1 引 言

近年来 , P e-oP e( 2 ) 对 ert- erP P 数据存 储及 共享 系统 的研 究 已经成为互联 网领 域研 究的焦点之一 。其 中搜索算法是决 定 P P系统性能 的重要 因素 , 2 而搜索算 法 的性 能 主要 取决 于 查询消息所 采用 的路 由策略 。目前 已有的路 由策略 主要分 为 基于信息路 由和盲 目消息路 由两类 。在基于信息 的消息路 由 策略 中, 依据 自身 已有 的邻居结点信息和 资源信息 , 区别地 有 选择邻居结 点转 发查询 , 以提 高发现 目的资 源 的效率 。在盲 目路 由方式 中, 采用广播 或者 随机选取 部分结 点进行 转发 的 策略 。盲 目消息路 由算法简 单 、 有效 , 但是 网络开 销太 大 , 为 此提 出了许 多算法 , 以减少 广播算 法 的缺点 。例如 , Ra— 在 n d m ls o wa 算法 中设 置 k个 wa e, le 网络 中漫游 遍 k l rwa r在 k k

p2p协议

P2P协议1. 引言P2P(Peer-to-Peer)协议是一种点对点通信协议,它的特点是在通信过程中,每个节点既可以是服务提供者,也可以是服务请求者。

P2P协议的出现,打破了传统的服务端-客户端模式,使得网络通信更加去中心化、高效和可靠。

本文将介绍P2P协议的基本原理、应用场景和常见的实现方式。

2. P2P协议的基本原理P2P协议的基本原理是利用网络中的各个节点相互连接,并在节点之间进行数据交换。

与传统的客户端-服务端模式不同,P2P协议不存在单点故障,每个节点都是平等的、自治的。

P2P协议主要包括以下几个关键要素:2.1 节点发现在P2P网络中,每个节点需要找到其他节点来进行通信。

节点发现是P2P协议的重要组成部分,它可以通过多种方式实现。

一种常用的方式是通过中心服务器进行节点发现,每个节点定期向中心服务器注册自己的信息,其他节点可以通过查询中心服务器的接口获取节点列表。

另一种方式是在启动时,节点通过多播的方式宣告自己的存在,附带自己的网络地址和端口号,其他节点可以通过监听网络接收到的宣告消息来发现新的节点。

2.2 数据交换数据交换是P2P协议的核心功能。

P2P网络中的节点可以相互发送和接收数据,共享资源。

数据交换可以通过直接连接两个节点来实现,也可以通过多个节点之间的中转来实现。

在P2P网络中,每个节点都具备上传和下载的能力,节点之间可以自由选择对等节点进行数据交换。

2.3 路由和转发P2P网络中的节点存在大量的路由和转发问题。

节点之间的连接不是固定的,可能随时发生变化。

因此,P2P协议需要能够自动适应网络拓扑的变化,并找到数据交换的最佳路径。

常用的路由和转发算法包括基于哈希的DHT(分布式哈希表)和基于距离矢量的路由算法。

3. P2P协议的应用场景P2P协议在众多应用场景中得到了广泛的应用,以下是几个常见的应用场景:3.1 文件共享P2P协议在文件共享领域得到广泛应用。

通过P2P协议,用户可以将自己的文件分享给其他节点,其他节点可以通过P2P协议下载文件,从而实现高效的文件共享。

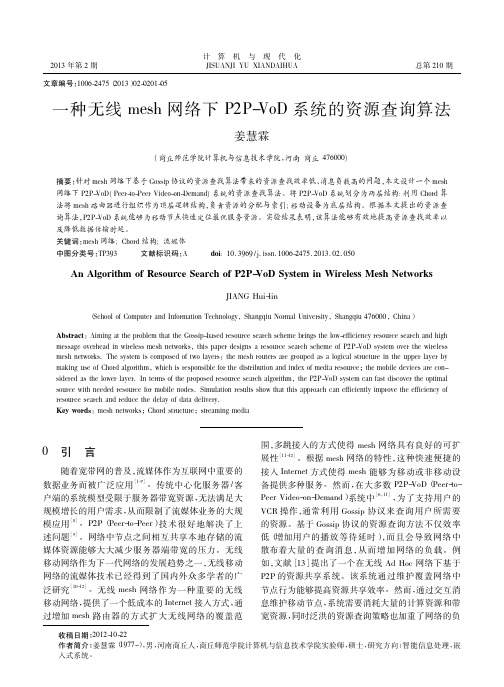

一种无线mesh网络下P2PVoD系统的资源查询算法

计算机与现代化2013年第2期JISUANJI YU XIANDAIHUA总第210期文章编号:1006-2475(2013)02-0201-05收稿日期:2012-10-22作者简介:姜慧霖(1977-),男,河南商丘人,商丘师范学院计算机与信息技术学院实验师,硕士,研究方向:智能信息处理,嵌入式系统。

一种无线mesh 网络下P2P-VoD 系统的资源查询算法姜慧霖(商丘师范学院计算机与信息技术学院,河南商丘476000)摘要:针对mesh 网络下基于Gossip 协议的资源查找算法带来的资源查找效率低、消息负载高的问题,本文设计一个mesh 网络下P2P-VoD (Peer-to-Peer Video-on-Demand )系统的资源查找算法。

将P2P-VoD 系统划分为两层结构:利用Chord 算法将mesh 路由器进行组织作为顶层逻辑结构,负责资源的分配与索引;移动设备为底层结构。

根据本文提出的资源查询算法,P2P-VoD 系统能够为移动节点快速定位最优服务资源。

实验结果表明,该算法能够有效地提高资源查找效率以及降低数据传输时延。

关键词:mesh 网络;Chord 结构;流媒体中图分类号:TP393文献标识码:Adoi :10.3969/j.issn.1006-2475.2013.02.050An Algorithm of Resource Search of P2P-VoD System in Wireless Mesh NetworksJIANG Hui-lin(School of Computer and Information Technology ,Shangqiu Normal University ,Shangqiu 476000,China )Abstract :Aiming at the problem that the Gossip-based resource search scheme brings the low-efficiency resource search and highmessage overhead in wireless mesh networks ,this paper designs a resource search scheme of P2P-VoD system over the wirelessmesh networks.The system is composed of two layers :the mesh routers are grouped as a logical structure in the upper layer by making use of Chord algorithm ,which is responsible for the distribution and index of media resource ;the mobile devices are con-sidered as the lower layer.In terms of the proposed resource search algorithm ,the P2P-VoD system can fast discover the optimalsource with needed resource for mobile nodes.Simulation results show that this approach can efficiently improve the efficiency of resource search and reduce the delay of data delivery.Key words :mesh networks ;Chord structure ;streaming media0引言随着宽带网的普及,流媒体作为互联网中重要的数据业务而被广泛应用[1-7]。

一种P2P网络的信息优化检索算法的仿真分析

…

量 进行 基于 兴趣 的信 息分类 。 定 义 5 节点 的兴趣 域

点

的 信 息 量

,

,

), 则节点 ( N , ) 的信息量

对于任意节点 ( N i . N i ) , 若 节点的信息量相似

相 似度 如下 :

Si m( N

,

值S i m( N , ) <K s

算值和搜索深度估计值控制参与搜 索的节点数 目

1 相关知识

定义 1 信息量

任 意节 点 Ⅳ所 包含 的 内容 中关键 字 K e y出现 的

和搜索深度 , 但是该算法对于兴趣域 的边界及其计 算没有进行量化。文献[ 6 ] 提出了基于节点兴趣的

非结构化 P 2 P自动搜索机制 , 对在 当前状态下用户

பைடு நூலகம்

模式。但是由于节点 的动态性 , 用户兴趣受到 网络 资配置的影响 , 其语义查询的准确率会降低。文献 [ 3 ] 采取边计算和信息共 享含量相结合 的策略计算 节点的相似度 , 以带权概念集合 中概念树的相似度

加权 平均进 行 网络 覆 盖查 询 , 但 是 其 方 法 受 到初 始

选择信息量的兴趣度对兴趣树 的兴趣 相似度计算

2 0 1 2年 1 1 月1 6日收到

概率 P ∈( 1 . n ) 】 组成 的信 息 向量 成 为信 息量

Ms v ( Ⅳ)= ( p 1 , P 2 , …, p )。信 息 量 Ms v ( Ⅳ) 表 示 了

作者简介 : 陈春燕 ( 1 9 7 4 一) , 女, 汉族 , 北京市 怀柔 区人 , 工程硕 士 讲 师。研究方 向: 计算机网络技术。

第1 3 卷

第 9期

P2P网络安全综述

— 57 —

《农业网络信息》2011 年第 2 期 网络与电子商务/政务

失和被修改。 因此所受到的攻击也很多, 常见的攻击 有:

(3) YuBin 模型。 YuBin 等人提出的 YuBin 模型将 节点对交易节点的评价表示为对其支持的一种证据, 当计算一个节点可信度时利用 D-S 证据合成规则组合 来自推荐者的所有证据即可[6]。 在考虑推荐信任时, 如 果信任传递链的长度小于或者等于预定义的阈值, 那 么就认为该推荐是合理的。 2.1.3 研究现状

(4) 基 于 聚 类 推 荐 的 P2P 信 任 模 型 。 杨 磊 等 人 提 出了一个基于聚类推荐的信任模型, 该模型通过聚类 算法, 对目标节点的评价值进行聚合, 使用聚类产生 的推荐拟合度和推荐节点自身全局信誉值共同作为推 荐权重, 经过迭代合成节点的全局信誉值[10]。 这种模型 能够更好地抑制恶意节点, 特别是对于提供高服务质 量但却提供虚假评价的节点, 模型能够进一步降低它 们的威胁。 2.2 节点通信安全问题 2.2.1 攻击方式

Abstract: Focused on the nodes trust, nodes communication security and copyright, the research situation was analyzed and the strategy was summarized, such as the construction of trust model, security communication model and system and software based on digital copyright protection technology. Besides, prospects of the future research of P2P application in the network security were proposed. Key words: P2P; network security; trust model; DRM

基于超节点的结构化P2P路由算法的研究

摘 要 : 在对 经 典 的 结 构 化 P P路 由算 法研 究 的 基 础 上 , 出 了 B N C B sd S prN d 2 提 S C C( ae u e oe C b .o n c C ce 路 由算 法 。该 算 法 节 点 维 护 的信 息 为 O( ) 查 询 步 长 为 O( ( 点 个 数 u eC n et yl) . 1, d) 节

N=d , 充 分考虑 节 点性 能 差异性 的基 础上 , 2 )在 将性 能好 的节 点作 为路 由过程 中的主 节点 。模 拟

试验 结果表 明 , 动 态 变化 的 P P网络 中 , S C C路 由算 法的效 率优 于 C c i 算法。 在 2 BN C yl d等 o 关键词 : 结构化 P P 路 由算 法 ; 立方体 2; 超 中图分 类号 : P 9 . 7 T 330 文献标 识码 : A

维普资讯

第2 6卷第 1 期 1

20 0 6年 1 1月

文章编号 :0 1 9 8 (0 6 1 — 5 0— 4 10 — 0 1 20 ) 1 2 5 0

计 算机应 用

Co u e mp tr Appi ai n l t s c o

( colfC m ue E gnen n c ne h n hiU i rt,S ag a 0 0 2 hn ) Sho o o p t n i r ga dSi c,Sa g a n e i hn h i 0 7 ,C i r ei e v sy 2 a

Ab t a t a e n t e rs ac f ca s a o t g ag r h n sr cu e 2 ewo k a n w r ui g ag r h sr c :B s d o h e e rh o ls i l ru i lo t ms i t t r d P P n t r . e o t o t m. c n i u n l i

优化的P2P路由策略研究

6zyj 职业技术黑龙江赵洪光杨文优化的P2P 路由策略研究技术课堂职业技术1结构化P 2P 网络语义路由基本过程由于本文所做的改进工作建立在CAN 协议路由算法的基础上,因此,以下将对语义路由的概念及CAN 协议进行简要的介绍。

C AN (C ontent -Addr essable Networ k)语义路由过程CAN 类似于一个大的哈希表,CAN 的基本操作包括插入、查找和删除(关键字,位)对。

CAN 由大量自治的节点组成,每个节点保存哈希表的一部分,称为一个区(Zone)。

此外,每个节点还保存少量的邻接区的信息。

对每个特定关键字的插入(或者查找、删除)请求由中间的CAN 节点进行路由直到到达包括该关键字的CAN 节点所在的区。

CAN 的设计完全是分布式的,它不需要任何形式的中央控制点。

CAN 具有很好的可扩展性,节点只需要维护少量的控制状态而且状态数量独立于系统中的节点数。

CA N 支持容错特性,节点可以绕过错误节点进行路由。

CAN 基于虚拟的d 维笛卡儿坐标空间实现其数据组织和查找功能。

整个坐标空间动态地分配给系统中的所有节点,每个节点都拥有独立的互不相交的一块区域。

图1给出了一个2维的[0,1]×[0,1]的笛卡儿坐标空间划分成五个节点区域的情况。

图1笛卡儿坐标空间区域的划分虚拟坐标空间采用下面的方法保存(关键字,值)对。

当保存(Kl,Vl)时,使用统一的哈希函数把关键字K1映射成坐标空间中的点Pe er 。

那么这个值将被保存在该点所在区域的节点中。

当需要查询关键字Kl 对应的值时,任何节点都可以使用同样的哈希函数找到K1对应的点Pee r ,然后从该点对应的节点取出相应的值。

如果此节点不是发起查询请求的节点,CAN 将负责将此查询请求转发到对应的节点。

CAN 中的路由机制非常简单,只需要计算目的点的坐标,然后寻找从发起请求的点到目的点的一条路径就可以。

首先我们需要给出两个节点区域邻接的含义,在d 维坐标空向中,当两个区域在[d-1]维上都覆盖相同的跨度而在另一维上相互邻接,则称这两个区域邻接。

一种P2P直播系统网络模型研究

一种P2P直播系统网络模型研究摘要:研究了P2P直播系统网络模型,并在此基础上提出一种基于可信节点的半结构化的网络模型(SSPM)。

该模型结合了结构化网络模型中的对相邻节点有序组织和混合式网络模型的快速搜索的优点,利用可信节点良好的时间恒定性和性能稳定性,使该新型模型在实际网络环境下能达到较优的性能。

关键词:P2P网络;SSPM网络模型;可信节点0 引言基于P2P的流媒体服务技术策略利用客户端计算机空闲的资源提供部分服务,通过让客户机缓存一部分信息,充当服务器的部分功能,使网络中的资源和服务分散化。

P2P的网络架构在进行媒体通信时不存在中心节点,节点(Peer)之间是对等的,即每一对节点可以进行对等的通信。

一个对等节点同时充当服务器的角色和客户端的角色,这使得P2P系统内部实现自组织的资源共享,有效地降低了应用成本,提高了系统资源的整体效率。

P2P可以用来进行流媒体通信(如话音、视频或即时消息),也可以传送控制信令、管理信息和其它数据文件。

其具体的应用包括NapsterMP3音乐文件搜索与共享、BitTorrent多点文件下载、PPLive直播、Skype V oIP话音通信、QVOD 和迅雷等。

对P2P流媒体研究的关键技术主要集中在网络拓扑、数据传输和调度以及网络监控等方面。

本文在P2P网络主流模型基础上提出了一种基于可信节点的半结构化P2P网络模型,并对新模型实现方式和重要过程进行详细描述,最后得出结论。

1 P2P网络主流模型概述(1)集中式P2P网络模型。

媒体资源存储在各个对等节点中。

节点登录中央服务器后,节点根据网络流量和延迟等信息选择合适的邻居节点建立直接连接,进行数据传输,数据传输不需要经过中央服务器。

这种网络架构的资源搜索效率较高,但容易遭受直接攻击。

(2)分布式P2P网络模型。

采用无中心结构,每个节点维护一个邻居列表。

使用洪泛式(Flooding)的资源查询机制。

发起资源查询的节点向所有邻居节点发送消息,收到消息的节点除了进行本地查询,即看自己有没有所查询资源外,还把查询进一步转发给自己的所有邻居节点。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

南京师范大学学报( 工程技术版 ) J U N LO A J G N R A NV R IY E GN E IGA DT C N L G DTO ) O R A FN NI O M LU IE S ( N IE RN N E H O O YE IIN N T

p e n t e P P n t o k,w ih i i e e tf m h rd t n l KIk y ma a e n c a im ,a d t e p e e t lo h ri 2 e w r h h c s df r n r t e t i o a o a i P e n g me t me h n s n h r s n g ・ a

2 t eK yLbo oe S f a eh o g , aj gU i rt,N nig2 0 9 , hn ) .Sa e a f vl o w r Tc nl y N ni nvs y aj 10 3 C ia t N t e o n ei n

Abtat R cnl,hr a enago ig ne s i tept t l s eroP e m ui P P nm n 印一 s c : eet t ehs e rwn t etn h o ni eo P e t er o p t g( 2 )i a y r y e b i r e au f c n

[ 关键词】 PP路由, 2, 分组密钥 [ 中图分类号]T 3 [ P3 文献标识码 】A [ 9 文章编号 ]6 219 (0 8 0 -0 70 17 —22 2 0 )40 1 - 4

A v lPe r t e t r e u i u e Alo i m s d o o p No e e o Pe r Ne wo k S c rt Ro t g rt y h Ba e n Gr u

[ 摘要 ] 当前, 对等计算(ero e ) Pe tPe 引起了广泛的关注, r 其典型应用有文件共享、 即时通信等. 为了保证 PP网络的有效运 2

行和部署, 在现有 的混合式 P P网络中 , 2 以现有 的 P P网络路 由协议为基础 , 对路 由攻 击和安全 隐患 , 2 针 结合 分组密钥管 理机 制, 出了一种过滤虚假路由信 息和提供 消息认证 的机制. 提 与传统的 P I K 密钥管理机制不 同, 该混 合式 P P网络分组 密钥 管理 2 机 制提供 了一种基于分组密钥的 P P安全路 由机制 , 2 能够有效过滤虚假路 由信息 , 为路 由机制提供可靠消息认证算法.

Vo. . 18 No 4 De 2 0 c.0 8

一

种基于分组 的 P P网络 安全路 由算法 2

徐 鹤 王汝传 , 志杰 , 韩

(. 1南京 邮电大学 计 算机学 院, 江苏 南京 20 0 2 南京大学 计算机软件新技 术国家重点实验室 , 10 3;. 江苏 南京 20 9 ) 10 3

pi ain u h a l h rn ,i sa t o l t ss c sf e s a i g n t n mmu i ain c o i c n c t .T e eo e o r aiet erp t n i ,te e i a n e f 2 e o h r fr ,t e l h i oe t l h r e d o P P s - z a s a e r y r ue ag r h t a cl ist e d po me t f ew r .B s do r s n 2 ew r o t r tc 1 a mi ga u i o t lo t m h t a i t h e ly n n t o k t i f ie oa a e n p e e t P n t o k r u ep oo o . i n t P ru e at c sa d p t n ils c rt e e t ,c mb n d wi lc i h rma a e n c a i ,t i p p ra ay e o t t k oe t e u y d fc s o ie t B o k C p e n g me tme h n s a n a i h m hs a e n lzs t e c re t y r 2 ewo k a d p e e t a ag r h whc a h r as o t g me s g n r vd s a e a — h u r n b d P P n t r n r s ns lo t m ih C f e l r u i s a ea d p o i ea me s g n h i i n i f e n t e t ai n p o o o .T e p p rp t f r a d a n v lP P s c rt o t g me h im sn r u y u i gt e B o k Ci h n i t r tc 1 h a e u s o w r o e 2 e u y r ui c a s u i g go p b sn h lc - c o i n n

Xu Ha H nZ i j e

( .C lg f o ue,N nigUn e i f ot adT l o mu i tn ,N nig2 00 ,C ia 1 ol eo mp t e C r aj i r t o s n e cm ne i s aj 10 3 hn ; n v sy P s e a0 n