最经典的用户权限管理模块设计讲课教案

oracle数据库教案-结构定义之用户及权限管理

滨州职业学院教案附页

结构定义之用户及权限管理

技能目标:

创建数据库用户

修改和删除数据库用户

获取数据库用户信息

授予用户权限的操作

知识目标:

用户的作用

对象权限和系统权限的区别

角色的作用

【任务描述】小王是公司的数据库管理员,服务器已安装好,并且创建了一个SID 为 DB01 的数据库,公司里有很多的用户,有开发人员,有经理,有普通用户, 请为他们创建好用户名,并授予合理的权限。

11.使用profile进行资源与口令管理(实操)

使用profile对资源进行操作前,必须激活资源限制。resource_limit=true 如果不为用户分配profile,那么使用系统默认的名为default 的profile。

举上节课的实例,创建一个完整的profile,并分配组相应的用户。 此外用户的验证方式分为两种:一种是数据库验证,一种是操作系统验证,如何建立一个操作系统验证的用户,参照书:p475.

【教学过程设计】

1.创建一个新的用户。指定用户的默认表空间,临时表空间和表空间配额。

2.查看用户的信息,数据库中共包含多少个用户。

3.给用户授于连接的权限,以新建的用户连接数据库,建立一个表。查看表使用的表空间。

Select tablespace_name from dba_segments where segment_name=’’

讲解引用方式: 模式名.对象

7.更改用户的空间配额,再创建新的表,查看表所处的表空间。

更改用户的默认表空间,更改用户的临时表空间,更改用户的密码。

8.总结:所有对用户所做的更改都是一条语句:alter user 用户名更改的语句。

实例:修改用户在system表空间的配额,使用户能使用system表空间的数据。新建一个表,使默认表空间,能否成功?新建一个表,指定使用system表空间,能否成功?

RHEL项目用户与文件权限的管理PPT教案

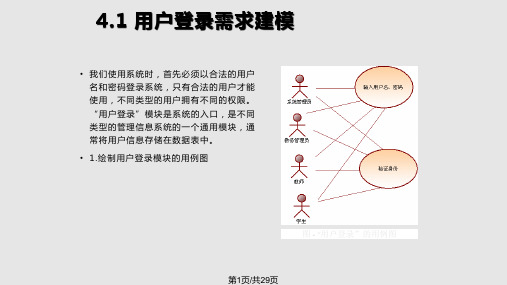

任务4-1 用户的管理

⑵ 应用示例

#useradd –s /bin/sh

# chsh -l

显示可使用的shell

test1

#useradd –d /hnwy/zhang3 test2

要情形下才用超级用户登录,以避免系统出现安 全问题。

系统用户(伪用户)——是Linux系统正常工作所 必需的内建的用户。

主要是为了满足相应的系统进程对文件属主的要求而 建立的,例如:bin、daemon、adm、lp等用户。

系统用户不能用来登录.

普通用户——是为了让使用者能够使用Linux系统 资源而建立的,我们的大多数用户属于此类。

用户账号文件 用户密码文件 用户组账号文件 用户组密码文件

文件名称

/etc/passwd /etc/shadow /etc/group /etc/gshadow

4.2.2 Linux中用户和用户组的配置文件

1. 用户账号文件——/etc/passwd passwd 是一个文本文件,用于定义系统的用

-e YYYY-MM-DD——设置账号的失效日期,此日期后用户将不能使用该账号。 要启用shadow才能使用此功能。

-f days——指定密码到期后多少天永久停止账号,若指定为0,则立即被停权; 为-1,则关闭此功能。

-g 用户组——设定用户所属基本组(或使用GID号),该组在指定时必须已存在。 -G 用户组列表——设定用户所属附属组(或使用GID号),各组在指定时已存在,

字4段.2说.2 明Li:nux中用户和用户组的配置文件

账号名称:用户登录Linux系统时使用的名称。 密码:这里的密码是经过加密后的密码(一般是采用MD5

《账号与权限管理》课件

常见问题解答

解答账号与权限管理中常见的疑问和困惑,包括如何有效管理多个账号、如 何应对账号被盗等问题,帮助您更好地应对实际挑战。

结语及注意事项

总结本课程的要点,强调账号与权限管理的重要性,以及日常工作和生活中 的注意事项,让您能够更好地应用所学知识。

《账号与权限管理》PPT 课件

本课件将全面介绍账号与权限管理的重要性及实践方法,帮助您保护个人和 组织的数据安全。

账号与权限管理概述

掌握账号与权限管理的基本概念和原则,了解不同类型的账号及其作用,以 及权限管理在信息安全中的重要性。

账号与密码的设置学习如来自设置强密码以及正确的账号管理方法,以保障账号的安全性,并避 免常见的密码破解和账号被盗风险。

用户权限的设置

了解用户权限的概念和分类,学习如何给不同级别的用户分配适当的权限,以实现数据和系统的访问控制。

权限控制的实现

掌握权限控制的实现方法,包括基于角色的权限管理、访问控制列表(ACL) 等技术,以及常见的权限授权与审计机制。

实战案例讲解

通过实际案例的讲解,深入理解账号与权限管理在实际业务场景中的应用, 了解各种权限管理策略的实施方法和效果。

《用户权限系统介绍》课件

角色管理模块

定义和管理系统中的角色,为用户分配角色。

权限管理模块

管理系统中的资源和操作权限,为角色分配权限。

用户权限系统的优势

1 提高系统安全性

通过严格的认证和授权 机制,确保系统只被授 权用户访问。

2 实现用户权限分级

管理

根据角色和权限设置不 同的访问级别,实现细 粒度的权限控制。

3 便于维护、升级和

《用户权限系统介绍》PPT课 件

用户权限系统是现代软件开发中至关重要的一部分,本课件将介绍用户权限 系统的定义、基本原理、组成部分、优势、应用场景等内容。

什么是用户权限系统

用户权限系统是一种用于管理和控制用户在系统中的访问权限的软件系统。它定义了用户可以执行的操 作和访问的资源,并根据用户的角色和权限进行授权和认证。

用户权限系统的基本原理

1

认证

用户通过身份验证来访问系统,确保用户的身份和凭据是有效和可信的。

2

授权

系统根据用户的角色和权限,授予用户访问资源和执行操作的权限。

3

审计

系统记录和监控用户的活动,方便追踪和审计用户的权限使用情况。

用户权限系统的组成部分

用户管理模块

管理用户的注册、登录、信息查看和编辑等功能。

扩展

模块化的设计和管理系 统的易扩展性,使系统 维护和升级变得简单高 效。

用户权限系统的应用场景

企业内部系统

管理员工的访问权限和操作 权限,确保数据安全和工作 的高效协作。

电商网站

管理用户的访问权限和交易 权限,确保交易安全和用户 的个性化体验。

SaaS系统

为不同的租户提供不同的服 务和权限控制,确保数据隔 离和系统的稳定性。

用户权限系统设计的注意事项

权限管理系统解决方案ppt课件

界面开发

Java开发

- 基于BASEDAO开发 - 基于 Service代码书写方式 - 基于DAO代码书写方式

3. 敏捷的 开发方式

- 降低开发人员学习难度 - 简单设计、快速重构 - 持续集成、快速迭代

学习能力

- 快速定位界面开发的BUG - 快速定位java开发的BUG

调试能力

应用开发平台介绍

业务逻辑层

业务逻辑层

• Spring MVC • Struts2 • Spring

系统功能

分类 权限管理 开发组件

功能 系统注册 机构设置 功能模块注册 功能树注册 角色管理 岗位设置 用户注册 数据权限 桌面设置 远程对象访问组件 http url访问组件 日志组件 UI组件

描述

包括分页组件、三态复选树、动态加载树、侧 边栏、苹果快捷栏、表格、复选框、下拉框、 单选框、图标资源等

技术特性

① 对所有的交易保证对ACID的支 ② 提供一致的日志和错误处理方法

可靠性

① 提供细粒度的权限控制 ② 提供集中的用户管理 ③ 支持多种安全控制机制

安全性

可重用性

① 构件化的开发方法 ② 规范、丰富的基础构件支撑

易用性

① 构件化的开发方法 ② 规范、丰富的基础构件支撑

此课件下载可自行编辑修改,供参考! 感谢您的支持,我们努力做得更好!

开发平台向上工作室源自目录平台介绍 技术架构 开源支撑 系统功能 技术特性

应用开发平台介绍

1. 类windows桌面的UI设计 2. 完善的权限模型 3. 敏捷的开发方式 4. 强大的系统集成能力

应用开发平台介绍

MDI

组件

桌面

主题/皮肤

1. 类windows桌面的UI展现

用户登录及用户管理模块设计剖析PPT课件

• 2.在Login.aspx的源文件的<head>标记内引入sysadminCss.css文件。

• <link href="~/Styles/SysadminCss.css" type ="text/css" rel="Stylesheet" />

• 3.在sysadminCss.css中创建div.login类如下:

第10页/共29页

修改配置文件(续)

<membership> <providers> <add name="AspNetSqlMembershipProvider" type="System.Web.Security.SqlMembershipProvider, System.Web, Version=2 .0 .0 .0 , Culture=n eu tral, PublicKeyTok en=b03f5 f7f11d50 a3 a" connectionStringName="LocalSqlServer" enablePasswordRetrieval="false" enablePasswordReset="true" requiresQuestionAndAnswer="true" applicationName="/" requiresUniqueEmail="false" passwordFormat="Hashed" maxInvalidPasswordAttempts="5" minRequiredPasswordLength="7" minRequiredNonalphanumericCharacters="1" passwordAttemptWindow="10" passwordStrengthRegularExpression=""/> </providers>

《权限管理系统》课件

本课件介绍权限管理系统的功能和实现。通过角色和权限的管理,实现访问 控制并保护信息的安全性。

什么是权限管理系统

1 确保数据安全

权限管理系统用于控制用户对敏感信息的访问权限,确保数据安全,并避免未授权的访 问。

2 提高工作效率

通过对用户进行角色和权限分配,权限管理系统能够提高工作效率和协作能力,避免权 限混乱。

实现 - 技术选型

前端技术

使用React框架构建前端界面,提供良好的用户体验和界面响应速度。

后端技术

采用Spring框架开发后端逻辑,实现数据存储和权限控制等核心功能。

数据库

使用MySQL数据库存储用户、角色和权限等相关信息。

实现 - 架构设计

1 分层架构

采用分层架构设计,将用 户界面、业务逻辑和数据 访问分离,提高系统的可 维护性和扩展性。

测试与部署

1 单元测试

编写测试用例,对各个模块进行单元测试,确保系统的正确性和稳定性。

2 系统测试

进行系统集成测试和性能测试,确保系统的功能完整性和性能优化。

3 部署考虑

选择合适的部署方案,确保系统的可用性和高性能。

总结

1 实现效果评价

权限管理系统的实现效果达到预期,提高了数据安全性和工作效率。

2 未来发展方向

进一步优化系统的性能和用户体验,加强系统的可扩展性和安全性。

3 保护业务流程

通过权限管理,系统管理员可以保护和管理各项业务流程,确保业务的正常运行和安全 性。

为什么需要权限管理系统

1 数据保护

权限管理系统可以确保敏感数据只被授权人员访问,并且记录数据访问的细节,以便进 行数据审计。

2 安全合规

《权限管理与设计》PPT幻灯片

2020/9/27

24

6.3.2逻辑模型优化

优化思路一:考虑减少表

– 能去掉表Role(iid)吗?如何去掉?

Identity(iid,iname) User(iid,password) Role(iid) Privilege(pid,pname) Object(oid,oname) UR(u-iid,r-iid) RR(iid,has-iid) POI(pid,oid,iid)

Iid

身份

拥有

Iname

ISA

权限

pid

pname

对象

具有

2020/9/27

角色

具有

用户

password

oid

oname

10

6.2权限管理的概念模型设计

DBMS权限管理概念模型设计 – 参考方案(二)

Iid Iname

身份

granted

Grant option

权限

ISA

拥有

pid

pname

granter

– DMBS权限管理的物理模型设计

2020/9/27

2

6.1DMBS的权限管理

本节要点:

– DBMS权限的分类 – DBMS的身份管理 – 授权与回收权限

2020/9/27

3

6.1权限分类

权限的分类

– 系统权限

administrator,create table,connect…

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实现业务系统中的用户权限管理--设计篇

B/S系统中的权限比C/S中的更显的重要,C/S系统因为具有特殊的客户端,所以访问用户的权限检测可以通过客户端实现或通过客户端+服务器检测实现,而B/S中,浏览器是每一台计算机都已具备的,如果不建立一个完整的权限检测,那么一个“非法用户”很可能就能通过浏览器轻易访问到B/S系统中的所有功能。

因此B/S业务系统都需要有一个或多个权限系统来实现访问权限检测,让经过授权的用户可以正常合法的使用已授权功能,而对那些未经授权的“非法用

户”将会将他们彻底的“拒之门外”。

下面就让我们一起了解一下如何设计可以

满足大部分B/S系统中对用户功能权限控制的权限系统。

需求陈述

?不同职责的人员,对于系统操作的权限应该是不同的。

优秀的业务系统,这是最基本的功能。

?可以对“组”进行权限分配。

对于一个大企业的业务系统来说,如果要求管理员为其下员工逐一分配系统操作权限的话,是件耗时且不够方便的事

情。

所以,系统中就提出了对“组”进行操作的概念,将权限一致的人员

编入同一组,然后对该组进行权限分配。

?权限管理系统应该是可扩展的。

它应该可以加入到任何带有权限管理功能的系统中。

就像是组件一样的可以被不断的重用,而不是每开发一套管理

系统,就要针对权限管理部分进行重新开发。

?满足业务系统中的功能权限。

传统业务系统中,存在着两种权限管理,其一是功能权限的管理,而另外一种则是资源权限的管理,在不同系统之间,功能权限是可以重用的,而资源权限则不能。

关于设计

借助NoahWeb的动作编程理念,在设计阶段,系统设计人员无须考虑程序结

构的设计,而是从程序流程以及数据库结构开始入手。

为了实现需求,数据库的设计可谓及其重要,无论是“组”操作的概念,还是整套权限管理系统的重用性,都在于数据库的设计。

我们先来分析一下数据库结构:

首先,action表(以下简称为“权限表”),gorupmanager表(以下简称为“管理组表”),以及master表(以下简称为“人员表”),是三张实体表,它们依次记录着“权限”的信息,“管理组”的信息和“人员”的信息。

如下图:

这三个表之间的关系是多对多的,一个权限可能同时属于多个管理组,一个

管理组中也可能同时包含多个权限。

同样的道理,一个人员可能同时属于多个管理组,而一个管理组中也可能同时包含多个人员。

如下图:

由于这三张表之间存在着多对多的关系,那么它们之间的交互,最好使用另

外两张表来完成。

而这两张表起着映射的作用,分别是“actiongroup”表(以下简称“权限映射表”)和“mastergroup”表(以下简称“人员映射表”),前者映射了权限表与管理组表之间的交互。

后者映射了人员表与管理组表之间的交互。

如下图:

另外,还需要一张表来控制系统运行时左侧菜单中的权限分栏,也就是“权限分栏表”,如下图:

根据上面的分析,我们进行数据库结构设计,如下图:

为了能够进行良好的分析,我们将数据库结构图拆分开来,三张实体表的作

用已经很清晰,现在我们来看一下两张映射表的作用。

一权限映射表如下图:

首先,我们来了解一下权限映射表与管理组表以及权限表之间的字段关联。

看图中的红圈,先看gorupid字段相关联,这种关联方式在实际数据库中的表现如下图:

如图中所示,管理组表中“超级管理员”的groupid为1,那么权限映射表中groupid为1的权限也就是“超级管理员”所拥有的权限。

使用groupid字段关联,是为了查到一个管理组能够执行的权限有哪些。

但

这些权限的详细信息却是action字段关联所查询到的。

action字段相关联在数据库中的表现如下图:

通过这种关联,才查询到权限映射表之中那些权限的详细信息。

综合起来,我们就知道了一个管理组可以执行的权限有哪些,以及这些权限的详细信息是什么。

或许你会问,为什么不使用actionid字段相关联呢?因为:

?权限表中的id字段在经过多次的数据库操作之后可能会发生更改。

?权限映射表中仅仅记录着一个管理组可以执行的权限。

?一旦权限表中的id更改,那么权限映射表中的记录也就更改了。

?一个管理组可以执行的权限势必将出错,这是非常不希望的。

考虑到上面的情况,所以应该使用action字段相关联,因为:

?在权限表中,id可能发生变化,而action字段却是在任何情况下也不可能发生变化的。

?权限映射表中记录的action字段也就不会变。

?一个管理组可以执行的权限就不会出错了。

二人员映射表如下图:

我们来了解一下人员映射表与管理组表以及人员表之间的字段关联,如下图:

看图中的红圈部分,先看groupid字段关联,这种关联方式在数据库中的表现如下图:

如图,“超级管理员”组的groupid为1,我们再看人员映射表,admin属于超级管理员组,而administrator属于超级管理员组,同时也属于管理员组。

使用这种关联方式,是为了查到一个管理组中的人员有谁。

和上面一样,人

员的详细信息是靠id字段(人员映射表中是masterid字段)关联查询到的。

id字段(人员映射表中是masterid字段)关联表现在数据库中的形式如下图:

一个人员可能同时属于多个“管理组”,如图中,administrator就同时属于两个“管理组”。

所以,在人员映射表中关于administrator的记录就会是两

条。

这种关联方式才查询到管理组中人员的详细信息有哪些。

综合起来,才可以

知道一个管理组中的人员有谁,以及这个人员的详细信息。

再结合上面谈到的权限表和权限映射表,就实现了需求中的“组”操作,如下图:

其实,管理组表中仅仅记录着组的基本信息,如名称,组id等等。

至于一个组中人员的详细信息,以及该组能够执行的权限的详细信息,都记录在人员表和权限表中。

两张映射表才真正记录着一个组有哪些人员,能够执行哪些权限。

通过两张映射表的衔接,三张实体表之间的交互才得以实现,从而完成了需求中提到的“组”操作。

我们再来看一下权限分栏表与权限表之间的交互。

这两张表之间的字段关联如下图:

两张表使用了actioncolumnid字段相关联,这种关联方式在数据库中的表

现如下图:

如图所示,通过这种关联方式,我们可以非常清晰的看到权限表中的权限属于哪个分栏。

现在,数据库结构已经很清晰了,分配权限的功能以及“组”操作都已经实现。

下面我们再来分析一下需求中提到的关于权限管理系统的重用性问题。

为什么使用这种数据库设计方式搭建起来的系统可以重用呢?

?三张实体表中记录着系统中的三个决定性元素。

“权限”,“组”和“人”。

而这三种元素可以任意添加,彼此之间不受影响。

无论是那种类型的业务系统,这三个决定性元素是不会变的,也就意味着结构上不会变,而变的仅仅是数据。

?两张映射表中记录着三个元素之间的关系。

但这些关系完全是人为创建的,需要变化的时候,只是对数据库中的记录进行操作,无需改动结构。

?权限分栏表中记录着系统使用时显示的分栏。

无论是要添加分栏,修改分栏还是减少分栏,也只不过是操作记录而已。

综上所述,这样设计数据库,系统是完全可以重用的,并且经受得住“变更”考验的。

总结:

此套系统的重点在于,三张实体表牢牢地抓住了系统的核心成分,而两张映射表完美地映射出三张实体表之间的交互。

其难点在于,理解映射表的工作,它记录着关系,并且实现了“组”操作的概念。

而系统总体的设计是本着可以在不

同的MIS系统中“重用”来满足不同系统的功能权限设置。

附录:

权限管理系统数据表的字段设计

下面我们来看看权限管理系统的数据库表设计,共分为六张表,如下图:action表:

action表中记录着系统中所有的动作,以及动作相关描述。

actioncolumn表:

actioncolumn表中记录着动作的分栏,系统运行时,左侧菜单栏提供了几块不同的功能,每一块就是一个分栏,每添加一个分栏,该表中的记录就会增加一条,相对应的,左侧菜单栏中也会新增机一个栏。

actiongroup表:

actiongroup表记录着动作所在的组。

groupmanager表:

groupmanager表记录着管理组的相关信息,每添加一个管理组,这里的记录就会增加一条。

mastergroup表:

mastergroup表记录着管理员所在的管理组,由于一名管理员可能同同时属

于多个组,所以该表中关于某一名管理员的记录可能有多条。

master表:

master表记录着所有管理员的信息,每添加一个管理员,该表就会增加一条记录。

此文档仅供收集于网络,如有侵权请联系网站删除只供学习与交流。