Burp Suite 使用教程(上传突破利器)

burpsuite使用手册

Burp Suite详细使用教程—Intruder模块详解2012-07—08 12:33:03 我来说两句收藏我要投稿0×00 题外话最近迷上了burp suite 这个安全工具,百度了关于这个工具的教程还卖900rmb。

.。

ohno。

本来准备买滴,但是大牛太高傲了,所以没买了。

所以就有了今天这个文章。

感谢帮助我的几个朋友:Mickey、安天的Sunge。

0×01 介绍安装要求:Java 的V1.5 + 安装( 推荐使用最新的JRE ),可从这里免费http://java。

/j2se/downloads。

htmlBurp Suite 下载地址:http://portswigger。

net/burp/download.html入门:安装完成后可以双击可执行的JAR 文件,如果不工作,你可以运行在命令提示符或终端输入.命令: Java –jar burpsuite_v1。

4。

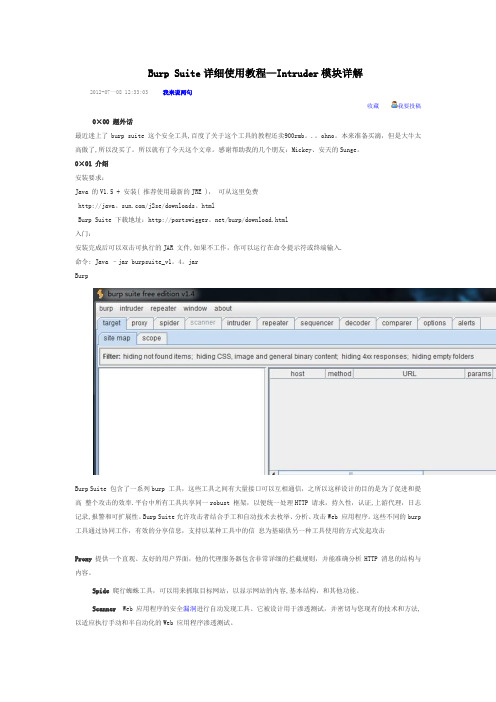

jarBurpBurp Suite 包含了一系列burp 工具,这些工具之间有大量接口可以互相通信,之所以这样设计的目的是为了促进和提高整个攻击的效率.平台中所有工具共享同一robust 框架,以便统一处理HTTP 请求,持久性,认证,上游代理,日志记录,报警和可扩展性。

Burp Suite允许攻击者结合手工和自动技术去枚举、分析、攻击Web 应用程序。

这些不同的burp 工具通过协同工作,有效的分享信息,支持以某种工具中的信息为基础供另一种工具使用的方式发起攻击Proxy提供一个直观、友好的用户界面,他的代理服务器包含非常详细的拦截规则,并能准确分析HTTP 消息的结构与内容。

Spide爬行蜘蛛工具,可以用来抓取目标网站,以显示网站的内容,基本结构,和其他功能。

Scanner Web 应用程序的安全漏洞进行自动发现工具。

它被设计用于渗透测试,并密切与您现有的技术和方法,以适应执行手动和半自动化的Web 应用程序渗透测试。

burpsuit recaptcha插件的使用方法 -回复

burpsuit recaptcha插件的使用方法-回复如何使用Burp Suite ReCaptcha插件Burp Suite是一款多功能的渗透测试工具,它提供了许多插件来帮助渗透测试人员更好地进行应用程序安全测试。

其中一个非常有用的插件是Burp Suite ReCaptcha插件,它可以帮助我们绕过或自动化处理ReCaptcha 检查。

本文将逐步引导您了解Burp Suite ReCaptcha插件的使用方法。

第一步:安装Burp Suite ReCaptcha插件1. 打开Burp Suite,并单击“Extender”选项卡。

2. 在左侧面板中,单击“BApp Store”选项。

3. 在搜索栏中输入“ReCaptcha”并单击搜索按钮。

4. 找到Burp Suite ReCaptcha插件并单击“Install”按钮进行安装。

第二步:配置Burp Suite ReCaptcha插件1. 安装完成后,在左侧面板中找到并单击“ReCaptcha”选项卡。

2. 在右侧面板中,点击“Add”按钮来添加一个新的ReCaptcha配置。

3. 在弹出的窗口中,输入配置名称,并选择相应的ReCaptcha版本。

4. 输入您拥有的有效的ReCaptcha密钥(Site key和Secret key)。

- Site key是公开的,可以在网页源代码或网络请求中找到。

- Secret key是私密的,只能由ReCaptcha管理员提供。

5. 点击“OK”按钮来保存配置。

第三步:使用Burp Suite ReCaptcha插件1. 在Burp Suite中,选择一个需要绕过或自动化处理ReCaptcha的请求,例如登录页面。

2. 打开该请求的详情窗口,并切换到“ReCaptcha”选项卡。

3. 选择之前创建的ReCaptcha配置。

4. 如果该请求包含一个隐藏表单字段来存储ReCaptcha响应,您可以在“Response field”下找到它。

burpsuite操作手册

burpsuite操作手册Burp Suite是一个强大的网络应用程序安全测试工具,以下是一些Burp Suite的基本操作步骤:1. 打开Burp Suite并启动一个新的扫描项目。

2. 在“Proxy”标签页中,配置你的代理设置。

确保你的浏览器已设置为使用Burp Suite作为代理。

3. 在“Proxy”标签页中,找到“Intercept is on”部分,并单击“Intercept is on”按钮以开始拦截流量。

4. 打开一个浏览器,并访问你想要测试的网站。

此时,你的所有请求将被Burp Suite拦截。

5. 在Burp Suite中,你可以查看请求和响应的详细信息。

你可以在“Proxy”标签页中的“HTTP history”部分查看请求和响应的详细信息。

6. 在“Proxy”标签页中,找到“Intercept is on”部分,并单击“Intercept is off”按钮以停止拦截流量。

7. 在“Target”标签页中,找到你想要测试的网站或应用程序,并单击“Add to target”按钮将其添加到目标列表中。

8. 在“Scanner”标签页中,选择你想要运行的扫描类型(例如,Active Scan)。

然后单击“Start Scan”按钮开始扫描。

9. 扫描完成后,你可以在“Results”标签页中查看扫描结果。

10. 在“Results”标签页中,你可以查看漏洞和相关信息的详细信息。

如果你发现任何漏洞,你可以使用Burp Suite提供的工具来测试和验证漏洞。

这只是Burp Suite的一些基本操作步骤,它还有许多其他功能和选项可供探索。

建议查阅Burp Suite的官方文档或相关教程以获取更深入的了解。

Burp Suite 使用手册 第一部分 - 基本工具说明书

Burp Suite Guide: Part I – Basic toolsKarthik R, ContributorRead the original story on SearchSecurity.in.Burp Suite is an integration of various tools put together for performing security testing of Web applications. Burp Suite helps the penetration tester in the entire testing process from the mapping phase through to identifying vulnerabilities and exploiting them. This Burp Suite guide series will help you understand the framework and make use of the features in various scenarios.The various features of Burp Suite are shown in Figure 1. These include proxy, spider, intruder, repeater, sequencer, decoder and comparer. As we move ahead in this Burp Suite guide, we shall learn how to make use of them seamlessly.Burp proxy: Using Burp proxy, one can intercept the traffic between the browser and target application. This option works in similar fashion to the man-in-the-middle attack vector. To demonstrate this feature, consider the following example of a Wikipedia login form (dummyuser:dummypassword) as shown in Figure 2. First, switch the intercept mode “on” in the suite. The Forward option allows you to send the packets from the source IP to the destination IP. The Drop option allows you to drop the packet if you feel it does not need analysis.Figure 1. Burp Suite and supporting toolkitFigure 2. Wikipedia login formFigure 3 shows the login credentials of being captured. Note that Wikipedia uses HTTP instead of HTTPS, hence the login credentials are captured in clear text. For HTTPS we would need to use strippers such as sslstrip, as explained in previous articles.Burp proxy captures the cookie details and HTTP headers of the page. Figure 4 and Figure 5 show the required setup to use this feature.Figure 3. Intercepting login credentials with Burp proxyFigure 4. Options to set up prior to interceptionThe Burp proxy listener is enabled on Port 8080 of the local host. There are various options for intercept setup, including request methods, matching file extensions and URL scope for the client requests. Other options such as request type, content type and URL scope in the server responses are available, and can be selected based on the attack scenario.The next step in this Burp Suite guide is to set up the browser wherein the request-response process is routed through port 8080 on a local host.Figure 5. Browser setupGoing forward in this Burp Suite guide, a range of different steps can be performed from this point on. The capture can be dropped, or sent to spider or sequencer or comparer. There is an option to change the request methods from GET to POST, and so on. The tool also allows for modification of hea ders and doing other “interesting” things with the HTTP packets in transit, which can be quite dangerous in certain scenarios.Burp sitemap and site scopeThis part of our Burp Suite guide describes how to choose the scope of the security testing. Figure 6 shows the sitemap and site scope, displaying the various sections of a particular domain. A large number of sub-domains are visible within . Also note that visited pages are displayed in a darkened color.Figure 6. Sitemap, site scope and keyword searchThe screenshot in Figure 6 shows the search executed by the user using the keyword finder. In this case the search term “security” is highlighted.Figure 7 shows the sitemap of Google. Any subdomain of interest can be chosen for further tests, based on the pen-testing scenario. While Google has been used for this Burp Suite guide, the target Web application could be any other as required for analysis.Burp spider: The spider tool is used to get a complete list of URLs and parameters for each site. The tool looks into each page that was manually visited and goes through every link it finds within the testing scope. When using Burp spider, ensure that the proxy and interceptors are switched off. More the links manually visited the better, as it gives the spider a larger coverage area.For our Burp Suite guide, we will set up the spider using the Options menu. Of importance are authentication and the thread count. The authentication field can be set with the username and password combination so that when the spider comes across a login page it can automatically go through the authentication process. Figure 8 shows the Options tab of the Burp spider.Thread count is the number of concurrent threads that are being used. For a local testing, this count can be high. A higher thread count implies faster processing, but also a larger load.Once spidering is complete, the next step in this Burp Suite guide is to use the scannerFigure 8. Burp spider Options tabfor testing. Tests can be either active or passive. Active tests send data and analyze the possibilities. Passive tests examine all traffic and determine the vulnerabilities present inthe application. Test results should always be validated, as no automated tool is perfect. Burp Suite can be used to detect SQL and XSS vulnerabilities.>>For more on Burp repeater & intruder tools, refer to tutorial no.2 in this series<<About the author: Karthik R is a member of the NULL community.Karthik completed his training for EC-council CEH in December 2010,and is at present pursuing his final year of B.Tech. in InformationTechnology, from National Institute of Technology, Surathkal. Karthik******************************************.Heblogsat *****************************************************original story on SearchSecurity.in.。

burp抓包上传教程

Burp使用详解

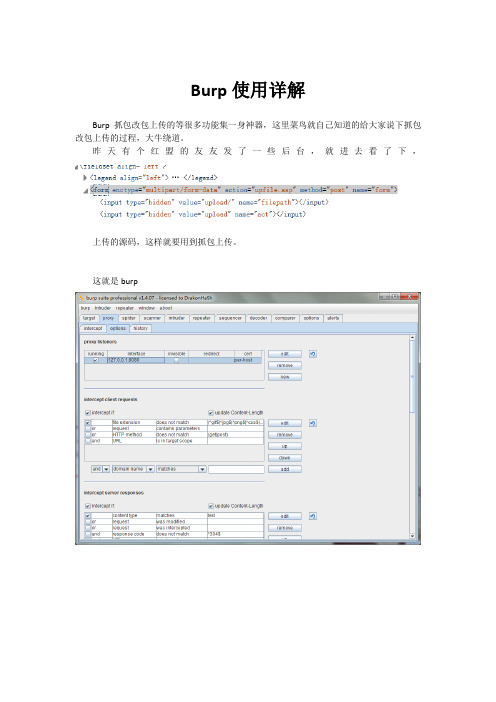

Burp 抓包改包上传的等很多功能集一身神器,这里菜鸟就自己知道的给大家说下抓包改包上传的过程,大牛绕道。

昨天有个红盟的友友发了一些后台,就进去看了下,

上传的源码,这样就要用到抓包上传。

这就是burp

先设置代理和端口127.0.0.1 80(安装需要Java环境)

进后台找到上传的页面

然后修改浏览器的代理和端口要一致

开始抓包intercept is oo

现在进上传页面上传,上传我们的小马图片格式(我这里直接黑页)就抓着包了

如下图

选action的repeater

开始修改upload/这是上传的位置在后面加1.aspasp后面有空格(我这里是黑页就html)

在进hex找到asp后缀的地方把前面的20改成00

改好了就go,下面会出现路径,就成功了

这个网站的吗都被杀了,,我就直接上黑页,还可以替换首页!说的比较洗,主要给新手学习burp的例子

开水QQ40974387。

burp爆破使用手册

burp爆破使用手册(原创版)目录1.Burp Suite 简介2.Burp Suite 的功能3.Burp Suite 的使用方法4.常见问题与解决方案5.总结正文1.Burp Suite 简介Burp Suite 是一个用于渗透测试和 Web 应用程序安全测试的集成平台。

它由多个工具组成,包括代理服务器、漏洞检测工具、扫描仪、渗透测试工具等。

Burp Suite 可以帮助安全专家发现并利用 Web 应用程序的安全漏洞,支持所有主流操作系统,如 Windows、Linux 和 Mac OS。

2.Burp Suite 的功能Burp Suite 具有以下主要功能:(1) 代理服务器:Burp Suite 可以作为一个高性能的代理服务器,拦截、重放和修改 HTTP/S 请求与响应。

(2) 漏洞检测:Burp Suite 具有多种漏洞检测工具,如 SQL 注入检测、XSS 检测、文件包含检测等。

(3) 扫描仪:Burp Suite 可以对 Web 应用程序进行全面扫描,发现各种安全漏洞。

(4) 渗透测试:Burp Suite 提供了多种渗透测试工具,如爆破工具、密码破解工具等。

(5) 压缩和加密:Burp Suite支持HTTP/S请求与响应的压缩和加密。

(6) 强力的日志分析:Burp Suite 可以分析和过滤日志,帮助安全专家快速定位安全漏洞。

3.Burp Suite 的使用方法(1) 安装与配置:下载并安装 Burp Suite,根据需要配置相关参数。

(2) 启动代理服务器:在 Burp Suite 中启动代理服务器,设置代理规则和目标。

(3) 配置浏览器:将浏览器的代理设置为 Burp Suite 的代理服务器。

(4) 进行渗透测试:使用 Burp Suite 的渗透测试工具,发现并利用安全漏洞。

(5) 扫描与漏洞检测:使用 Burp Suite 的扫描仪和漏洞检测工具,全面检查 Web 应用程序的安全状况。

burp 使用方法

burp 使用方法Burp 使用方法Burp Suite 是一款非常有效的 Web 安全渗透测试工具,它由三个部分组成:Burp Proxy、Burp Scanner 和 Burp Intruder。

它可以捕获和模拟 Web 浏览器的行为,以及检测及攻击网站组件和 Web 漏洞。

本文将介绍 Burp Suite 工具的使用方法。

一、Burp ProxyBurp Proxy 是 Burp Suite 中最重要的工具,它能够拦截 HTTP 和 HTTPS 流量并且将其中的数据包进行分析,模拟浏览器行为,修改数据包内容,发起攻击,截获数据包等操作。

1、首先,打开 Burp Suite,点击“Proxy”标签页,再点击“Options”,在新弹出的窗口中,选择“Proxy Listeners”,再点击“Add”按钮,在新弹出的窗口中,将“Bind to port”字段设置为 8080,将“All interfaces”复选框勾选,最后点击“OK”按钮。

2、接着,点击“Proxy”标签页,再点击“Intercept”中间的“Intercept is off”按钮,将其切换到“Intercept is on”,此时,浏览器访问的所有数据包都会被拦截。

3、然后,点击“Proxy”标签页,选择“History”,可以看到所有被拦截的数据包,点击每个数据包,可以看到请求和响应的信息,点击“Raw”标签页,可以看到原始的数据包。

4、最后,在“History”窗口中,可以选择一些数据包,然后点击右键,可以执行多种操作,其中常用的有:查看请求头、查看响应头、查看原始请求内容、查看原始响应内容、显示 Cookie 封包等。

二、Burp ScannerBurp Scanner 是 Burp Suite 中负责漏洞扫描的工具,它可以识别网站中可能存在的漏洞,可以为安全测试提供极大的帮助。

1、首先,点击“Target”标签页,点击右上角的“Add to scope”按钮,将需要扫描的网站添加到扫描范围。

burpsuite 工具使用手册

burpsuite 工具使用手册摘要:1.Burp Suite 简介2.Burp Suite 功能3.Burp Suite 安装与配置4.Burp Suite 使用方法5.Burp Suite 高级功能6.Burp Suite 的应用场景7.总结正文:【Burp Suite 简介】Burp Suite 是一款功能强大的Web 应用渗透测试工具,它由Proxy 代理服务器、Scanner 漏洞扫描器、Intruder 攻击工具、Repeater 重复器、Sequencer 序列化器、Decoder 解码器、Comparer 比较器、Extender 扩展器等多个模块组成,可以满足渗透测试人员在各个阶段的需求。

【Burp Suite 功能】Burp Suite 的主要功能包括:1.代理服务器:可以拦截、重放和修改HTTP/S 请求与响应,方便渗透测试人员对网络数据进行分析和篡改。

2.漏洞扫描器:可以自动发现Web 应用的漏洞,如SQL 注入、XSS 漏洞等。

3.攻击工具:提供多种攻击方式,如暴力破解、慢速攻击等,可以针对特定目标进行攻击。

4.重复器:可以自动重复发送请求,方便渗透测试人员进行压力测试。

5.序列化器:可以对请求与响应的数据进行序列化与反序列化,便于分析数据结构。

6.解码器:支持多种编码方式,可以对请求与响应的数据进行解码与编码。

7.比较器:可以对两个请求或响应进行比较,便于渗透测试人员查找差异。

8.扩展器:支持自定义插件,可以根据需求扩展功能。

【Burp Suite 安装与配置】Burp Suite 支持多种操作系统,如Windows、Linux、Mac OS 等。

安装过程相对简单,只需下载对应版本的软件包,解压后即可运行。

配置方面,需要设置代理规则、攻击策略、扫描范围等。

此外,还可以根据需要安装插件,以增强工具的功能。

【Burp Suite 使用方法】1.启动Burp Suite,打开代理服务器,设置代理规则。

BurpSuite初学者教程

BurpSuite初学者教程什么是Burp SuiteBurp Suite 是⽤于攻击web 应⽤程序的集成平台。

它包含了许多Burp⼯具,这些不同的burp⼯具通过协同⼯作,有效的分享信息,⽀持以某种⼯具中的信息为基础供另⼀种⼯具使⽤的⽅式发起攻击。

这些⼯具设计了许多接⼝,以促进加快攻击应⽤程序的过程。

所有的⼯具都共享⼀个能处理并显⽰HTTP 消息,持久性,认证,代理,⽇志,警报的⼀个强⼤的可扩展的框架。

它是⼀个基于Java的Web渗透测试框架,已成为信息安全专业⼈员使⽤的⾏业标准⼯具套件。

Burp Suite可帮助您识别漏洞并验证影响Web应⽤程序的攻击媒介。

burpsuite的模块⼏乎包含整个安全测试过程,从最初对⽬标程序的信息采集,到漏洞扫描及其利⽤,多模块间⾼融合的配合,使得安全测试的过程更加⾼效。

在(安全⼈员常⽤⼯具表)[]中,burpsuite排在第13位,且排名在不断上升,由此可见它在安全⼈员⼿中的重要性。

功能模块Proxy模块Spider模块Scanner模块Intruder模块Repeater模块Proxy模块拦截HTTP/S的代理服务器,作为⼀个在浏览器和⽬标应⽤程序之间的中间⼈,允许你拦截,查看,修改在两个⽅向上的原始数据流。

Intercept选项Forward:⽤于发送数据。

当把所需要的HTTP请求编辑编辑完成后,⼿动发送数据。

Drop:将该请求包丢弃。

Intercept is off/on:拦截开关。

当处于off状态下时,BurpSuite会⾃动转发所拦截的所有请求;当处于on状态下时,BurpSuite会将所有拦截所有符合规则的请求并将它显⽰出来等待编辑或其他操作。

Action:功能菜单,与右键菜单内容相同,在这可以将请求包发送到其他的模块或者对数据包进⾏其他的操作,菜单中的详细功能我们会在后续课程中陆续说明。

http history选项详细信息:(#)请求索引号、Host(主机)、Method(请求⽅式)、URL(请求地址)、Params(参数)、Edited(编辑)、Status(状态)、Length(响应字节长度)、MIME type(响应的MLME类型)、Extension(地址⽂件扩展名)、Title(页⾯标题)、Comment(注释)、SSL、IP(⽬标IP地址)、Cookies、Time(发出请求时间)、Listener port(监听端⼝)。

burpsuite使用教程和实战详解(一)

burpsuite使⽤教程和实战详解(⼀)

1、最近做渗透测试,其实使⽤⼀种⽅式很难全⾯的对⼀个web或者app等安全服务器做安全评估,所以要尽可能的对⽹络安全的渗透测试有⼀个较全⾯的认知。

不光要熟悉前端和后天的编程,还有掌握基于这两种编程的调试,有全栈⼯程师的能⼒,同时有熟悉渗透测试的⽅法和技术。

统筹全局的能⼒才是⼀个专业信息安全⼈员的素质。

所以安全就是⼀个⽆底洞,但是要有⼀路⾛到⿊的决⼼和信⼼。

不断的学习。

前期的初试⽜⼑都只是使⽤⼯具作秀,真正的安全渗透测试必须不仅能够⾃⼰发现潜在的漏洞,做完整的渗透测试,书写测试报告,还能对测试结果进⾏验证,对漏洞打补丁。

2、从上⾯的⾓度来说,我还需要努⼒,差的很远,但是我⾃⼰是⼀直在不断的学习,在国内渗透测试技术稂莠不齐,⽽且很多收费不公开,所以⼀些技术⽂档还要⾃⼰多从外⽹上去找,这也就要求必须提⾼⾃⼰的英语⽔平。

3、其实之前已经做过很多渗透测试的实战,但是很多经验和遇到的问题,会发现随着时间的推移会忘记,所以不断地要往回复习。

此次将之前的关于burpsuite的东西做⼀次详细的整理。

如何配置和下载破解pro版的burpsuite,我之前写过,此处不再赘述。

不懂的问题可以问度娘

做web application 的平台有 OWASP Mutillidae和 DVWA两个,使⽤的Server可以是Wampserver32和XAMPP,这两个软甲同时提供了PHP SQL和apache,查找响应的master ⼿册

4、burpsuite的2.0以上版本的样⼦。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Burp Suite是一个免费的网站攻击工具。

它包括proxy、spider、intruder、repeater四项功能。该程序使用Java写成,需要 JRE 1.4

以上版本

下载该程序的源代码,然后在本地部署以便测试。我本机的IP地址为192.168.8.120,演

示程序地址为 http://192.168.8.120/test

运行Burp site,点击Proxy标签,确认Options选项卡下,Proxy listeners的running

运行正常(勾选状态为运行),如果端口打开失败,可能的原因是有程序占用了该端口,点

击edit,在local listener port:输入框输入一个未占用的端口,点击update即可。我这

里将端口改为了8082

打开http://192.168.8.120/test/upload_flash.asp?formname=myform&

editname=bookpic&uppath=bookpic&filelx=jpg,进入上传页面,选择我们的asp木马,然

后设 置浏览器代 理地址为127.0.0.1,端口为8082,点击开始上传,burp suite截获数

据包,点击forward按钮,返回结果如图3所示。

到这里所用到的数据包已经成功捕获,切换到history选项卡,右键刚刚捕获的post数据

包,选择send to repeater。图4,5

更改filepath值”bookpic/”为”bookpic/shell.asp “(asp后有一空格),然后把filename

的值”C:\Documents and Settings\Administrator\Desktop\unset.asp”改成”C:\Documents

and Settings\Administrator\Desktop\unset.jpg”,Content-Length的值不用更改,程

序会在提交请求的 时候自动更新该值。图6

然后切换到hex选项卡,找到上传路径”bookpic/shell.asp “所处位置,把20改成00,

然后点击GO,成功上传aspshell到http://192.168.8.120/test/bookpic /shell.asp。

图7 8 9

PS:文中演示程序找不到的话可以利用Google搜索关键字inurl:filelx=jpg 搜索出来的

上传地址一样可以利用

burp suite需要安装Java环境才可以运行,

JDK6官方下载地址:

http://www.java.net/download/jdk6/6u10/promoted/b32/binaries/jdk-6u10-rc2-bin-b

32-windows-i586-p-12_sep_2008.exe

burpsuite_pro_v1.3.03 破解版免费下载:http://u.115.com/file/e6yeojob