ecc签名验签原理

ecc校验原理举例

ecc校验原理举例ECC (Error Correction Code) is a method used in data storage and transmission to detect and correct errors. ECC校验(错误校正码)是一种用于数据存储和传输的方法,用于检测和纠正错误。

One of the simplest examples of ECC is the parity check, which involves adding a single additional bit to a data stream to make the total number of ones either even or odd. 这种最简单的ECC的例子之一是奇偶校验,它涉及向数据流添加一个额外的比特,以使总数为奇数或偶数。

In more advanced ECC schemes, multiple bits are added to the data stream to enable the detection and correction of more complex errors. 在更先进的ECC方案中,向数据流添加了多个比特,以实现对更复杂错误的检测和纠正。

For example, the Reed-Solomon code is widely used in digital communication systems and has the ability to correct a large number of errors in a data stream. 例如,Reed-Solomon码在数字通信系统中被广泛使用,具有纠正数据流中大量错误的能力。

ECC is particularly important in systems where data integrity is crucial, such as in satellite communications, medical equipment, and financial transactions. ECC在数据完整性至关重要的系统中尤为重要,例如卫星通信、医疗设备和金融交易领域。

电子签名技术的原理与应用

电子签名技术的原理与应用随着信息化的进步,人们的日常生活离不开网络,而网络上进行的交易和合同也随之增加。

为了更加方便、快捷、安全地进行这些操作,电子签名技术逐渐成为了不可或缺的一部分。

那么,什么是电子签名技术?它的原理是什么?有哪些应用场景?本文将深入探讨这些问题。

一、电子签名技术的概念和原理电子签名(Electronic Signature)是指使用电子手写、机器打印、加密、数字证书等技术,对电子文件的内容进行身份认证、加密、完整性校验等操作,从而达到类比于手写签名或印章的效果。

在数码签名的支持下,电子签名在法律上与手写签名的效力相当,也就是说,用电子签名签署的文件具有法律效力。

电子签名技术的原理基于公钥加密技术。

在电子签名过程中,需要使用一对密钥,即公钥和私钥。

公钥可以向任何人公开,私钥则需要自己进行保管。

用私钥对文件进行签名后,可以使用公钥进行验证签名是否自己签署的。

私钥和公钥是一对,只有持有私钥的人才能对文件进行签名,其他人只能进行验证操作。

这样就保证了电子签名的可信度和安全性。

二、电子签名技术的应用场景1.合同签署在网络购物、网上银行、贷款、保险等场景中,需要进行合同签署。

传统的手写签名需要面对面交易,时间、空间受限,而电子签名技术则可以实现在线签署,方便快捷。

2.法律文件签署律师函、法律文书等文件需要进行签署,传统方式需要邮寄、传真等方式,而电子签名则可以通过网络实现,加快流程,降低成本。

3.政府数据存档政府机构需要对一些文件进行存档管理,而电子签名则可以在确保文件不被篡改的情况下,方便地进行存档备份,同时也能够加快流程、节约成本。

4.电子证据在司法领域,电子证据在案件证据中占据了越来越重要的地位。

电子签名技术可以确保电子证据的真实性、完整性和有效性,为司法审判提供了可靠的依据。

5.信息安全电子签名技术可以保护电子文档的机密性、不可篡改性、完整性,避免机密信息被篡改、泄露,保障个人信息的安全。

签名技术原理

签名技术原理

签名技术是一种用于验证数据的完整性和真实性的加密技术。

它通过生成和验证数字签名来确保文件在传输或存储过程中没有被篡改。

签名技术依赖于公钥加密算法和散列函数。

公钥加密算法使用一对密钥:公钥和私钥。

私钥由数据的拥有者保密,公钥则公开给其他人。

使用公钥加密算法,数据的拥有者可以使用自己的私钥创建一个数字签名,并将其与数据一起公开发布。

数字签名的生成过程通常分为以下步骤:

1. 数据摘要:使用散列函数对要签名的数据进行运算,生成一个固定长度的摘要。

2. 私钥加密:使用私钥对摘要进行加密,生成签名。

3. 发布签名和原始数据:签名和原始数据一起发布给接收者。

数字签名的验证过程如下:

1. 数据提取:接收者从接收到的数据中提取出签名和原始数据。

2. 公钥解密:使用签名对应的公钥对签名进行解密,得到摘要。

3. 数据验证:使用相同的散列函数对原始数据进行运算,生成一个新的摘要。

4. 比较摘要:将生成的摘要与解密得到的摘要进行比较。

如果两个摘要完全一致,则表示数据未被篡改。

签名技术的核心原理在于私钥的保密性和公钥的开放性。

私钥是数据的拥有者独有的,用于生成签名。

公钥则可以被所有人获得,用于验证签名。

只有私钥对应的公钥能够成功解密签名,并得到与原始数据相匹配的摘要。

通过使用签名技术,数据的拥有者可以确保数据在传输或存储过程中的完整性和真实性,同时也可以防止数据被篡改或伪造。

这使得签名技术在信息安全领域得到了广泛的应用。

数字签名原理图课件

接收方使用发送方的公钥对数 字签名进行解密和验证,确认

数据未被篡改。

未来发展趋势预测

更高安全性的签 名算法

随着量子计算等技术的发展 ,现有签名算法可能面临被 破解的风险,因此需要研发 更高安全性的签名算法。

跨平台、跨设备 的数字签名应用

随着云计算、物联网等技术 的发展,数字签名需要在各 种平台和设备上实现无缝对 接和互操作。

律保障,降低法律风险。

网上支付安全保障措施展示

1 2

交易数据加密

利用数字签名技术对交易数据进行加密处理,确 保数据在传输过程中不被窃取或篡改,保障交易 安全。

交易双方身份验证

通过数字证书验证交易双方身份,确保交易由合 法用户发起和执行,防止交易欺诈。

3

交易过程追踪与审计

数字签名技术可实现对交易过程的全程追踪和审 计,有助于及时发现和处理异常交易,提高交易 安全性。

广泛应用

ECC算法已广泛应用于无线通信、物联网、云计算等领域,保护用 户隐私和数据安全。

04

CHAPTER

数字签名安全性评估方法论 述

攻击类型及防御措施介绍

伪造攻击

攻击者伪造数字签名,冒充合法用户进行非法操作。防御措施包括使用安全的哈希函数和 加密算法,确保签名的唯一性和不可伪造性。

重放攻击

攻击者截获合法的数字签名,并将其重放给接收者,欺骗其认为是新的合法签名。防御措 施包括引入时间戳或序列号等机制,确保签名的新鲜性和不可重用性。

私钥加密算法特点

01

02

03

对称加密

私钥加密算法采用对称加 密方式,加密和解密使用 相同的密钥,需要保证密 钥的安全性。

高效性

相对于公钥加密算法,私 钥加密算法运算速度更快 ,适用于大量数据的加密 和解密。

NANDFLASHECC校验原理与实现

NANDFLASHECC校验原理与实现NAND闪存(NAND Flash)是一种非易失性存储设备,常见于各种电子设备中,如手机、平板电脑和固态硬盘等。

由于其高集成度和大容量的特性,NAND闪存已成为主流存储介质之一、然而,由于各种原因(如电压波动、位反转和噪声等),在数据传输过程中可能会出现错误。

为了确保数据的可靠性和完整性,NAND闪存通常使用纠错码(ECC)进行校验和纠正。

ECC校验原理:ECC校验是一种基于算法的校验方法,通过对数据进行编码和校验位的添加,以检测和纠正传输过程中的错误。

在NAND闪存中,常用的ECC算法包括BCH(Bose-Chaudhuri-Hocquenghem)和RS(Reed-Solomon)等。

BCH编码:BCH编码是一种强大的纠错编码方法,可以用于检测和纠正多个错误位。

对于数据块大小为N的NAND闪存,BCH编码将数据块划分为多个子块,每个子块的大小为K,其中n=N/K是编码的重复次数。

在每个子块中,BCH编码器计算校验位,并将其添加到子块的末尾(通常称为附加码字)。

然后,这些附加码字组成了整个数据块的校验位。

BCH解码:BCH解码基于错误位置定位和纠正位计算。

在读取NAND闪存时,ECC解码器首先读取数据块和校验位,并计算其校验位。

然后,对于每个校验位错误的数据块,解码器使用BCH解码算法确定错误的位置。

一旦错误位置确定,解码器可以使用纠正位计算算法修复错误数据,并输出正确的数据块。

ECC实现:NAND闪存的ECC实现通常是在芯片级别进行的。

在芯片内部,有专门的ECC电路来执行编码和解码操作。

编码器:编码器通常包括一个BCH编码器和一个输出缓冲区。

BCH编码器接收数据块并计算校验位,然后将结果存储在输出缓冲区中。

输出缓冲区的大小通常与数据块的大小相等。

解码器:解码器通常包括一个BCH解码器、一个错误检测和位置确定单元以及一个错误修复单元。

BCH解码器接收数据块和校验位,并计算校验位。

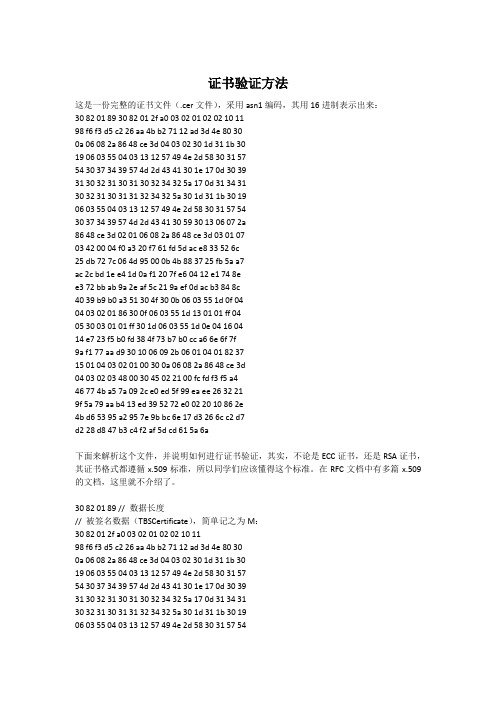

ECC证书验证方法

证书验证方法这是一份完整的证书文件(.cer文件),采用asn1编码,其用16进制表示出来:30 82 01 89 30 82 01 2f a0 03 02 01 02 02 10 1198 f6 f3 d5 c2 26 aa 4b b2 71 12 ad 3d 4e 80 300a 06 08 2a 86 48 ce 3d 04 03 02 30 1d 31 1b 3019 06 03 55 04 03 13 12 57 49 4e 2d 58 30 31 5754 30 37 34 39 57 4d 2d 43 41 30 1e 17 0d 30 3931 30 32 31 30 31 30 32 34 32 5a 17 0d 31 34 3130 32 31 30 31 31 32 34 32 5a 30 1d 31 1b 30 1906 03 55 04 03 13 12 57 49 4e 2d 58 30 31 57 5430 37 34 39 57 4d 2d 43 41 30 59 30 13 06 07 2a86 48 ce 3d 02 01 06 08 2a 86 48 ce 3d 03 01 0703 42 00 04 f0 a3 20 f7 61 fd 5d ac e8 33 52 6c25 db 72 7c 06 4d 95 00 0b 4b 88 37 25 fb 5a a7ac 2c bd 1e e4 1d 0a f1 20 7f e6 04 12 e1 74 8ee3 72 bb ab 9a 2e af 5c 21 9a ef 0d ac b3 84 8c40 39 b9 b0 a3 51 30 4f 30 0b 06 03 55 1d 0f 0404 03 02 01 86 30 0f 06 03 55 1d 13 01 01 ff 0405 30 03 01 01 ff 30 1d 06 03 55 1d 0e 04 16 0414 e7 23 f5 b0 fd 38 4f 73 b7 b0 cc a6 6e 6f 7f9a f1 77 aa d9 30 10 06 09 2b 06 01 04 01 82 3715 01 04 03 02 01 00 30 0a 06 08 2a 86 48 ce 3d04 03 02 03 48 00 30 45 02 21 00 fc fd f3 f5 a446 77 4b a5 7a 09 2c e0 ed 5f 99 ea ee 26 32 219f 5a 79 aa b4 13 ed 39 52 72 e0 02 20 10 86 2e4b d6 53 95 a2 95 7e 9b bc 6e 17 d3 26 6c c2 d7d2 28 d8 47 b3 c4 f2 af 5d cd 61 5a 6a下面来解析这个文件,并说明如何进行证书验证,其实,不论是ECC证书,还是RSA证书,其证书格式都遵循x.509标准,所以同学们应该懂得这个标准。

基于ECC的数字签名算法设计与实现

基于ECC的数字签名算法设计与实现摘要:信息社会正被计算机网络及通信技术的迅猛发展推向一个新的高级阶段,政府、军事、文教、商业、金融等社会生活的各个领域都深受其影响,信息已成为一种重要的战略资源.信息安全是信息科学领域的重要新兴学科,它的核心技术是密码学,其中公钥密码由于其与生俱来的一些优势,扮演着越来越重要的角色.数字签名技术作为最近几年来公钥密码发展的一个新型分支,是安全电子商务和安全电子政务的关键技术.数字签名提供认证性、完整性和不可否认性,是信息安全的核心技术之一.基于身份的密码系统解决了传统公钥体制中利用公钥基础设施来管理公钥证书的复杂性和成本过高的问题,可与公钥证书基础设施密码体制形成牢固有利的互补.采用椭圆曲线上双线性映射技术的基于身份数字签名成为近几年密码学界的热点研究问题.本文首先对密码技术的发展现状及其发展趋势进行了分析和综述,其次,论述了椭圆曲线密码体制的原理,包括椭圆曲线密码的数学基础、椭圆曲线的基本概念、椭圆曲线密码体制的构造思想、椭圆曲线上的点运算等问题,同时分析了椭圆曲线密码系统的安全性和有效性,给出了一个椭圆曲线数字签名方案,最后设计实现了一个在网络环境下使用的数字签名系统.本文给出的这种基于椭圆曲线密码的高效率的数字签名方案,不仅在算法设计时完全避免了费时的求逆运算,而且利用消息HASH值的汉明重量作为消息摘要进行签名与验证.结果在同等安全性下,该方案比通用的ECDSA等方案运行时间更短.新方案可适用于网络等对签名实时性要求较高的场合[1].关键词:椭圆曲线公钥密码体制,数字签名,信息安全,汉明重量The Digital Signature Algorithm Design andImplementation based on ECCAbstract:In nowadays,information society is being pushed onto a new advanced level by computer network and communication technologies,which have made great effects On government,military affairs,culture education,and finance,ere,Information has become an important resource in our society.Information secIIdty is one ofthe rising subjects in information science and its core of technology is cryptology.In eryptological area,public·key cryptosystem is playing more and more important roles in the world because ofits native predominance.As a new branch ofpublic·key cryptosystern,digital signature is a key technology of the sccnre B2B(Business to Business)and government affair in recent years.As one of the pivotal technologies of information security,digital signature provides authentication,integrality and incontestableness.In traditional public key infrastructure (PKI) system,managing public-key certification causes problems of complexity and high cost. Fortunately,identity-based cryptography has solved these kinds of problems,and it is also a good replenisher to PKI system.Identity based signature using pairing technology on elliptical curves has become one of the pop research problems.This paper first analyses and summarizes the current status and evolution trend of encryption,and introduces in detail the development of private-key cryptosystem and public-key cryptosystem,and provides the brief analysis of a few typical schemes.Second,the printciple of ECC is discussed,including the math foundation of ECC,operation on the elliptic curve and so on.meanwhile,the security and ECC are given..Some key algorithm ECC are implemented,including algorithm of generating the elliptic curve,algorithm of detecting prime number and algorithm of operating between the big integers.At last design and implement a system of digital signature based on ECC for network.To offer a high efficiency digital signature based on ellip tic curve cryp tography. The design of the algorithm not only avoids timecosting inverse operation comp letely but also uses the hammingweight of HASH code of a message instead of HASH code itself as the messagedigest to participate in the signature and verifying calculation. The new scheme cost less time than the popular ECDSA. The new scheme is adap ted to higher real2time needs for signature such as internet.Key Words: ECC,Digital signature,The security of information,Hamming weight目录摘要. (i)Abstract: ..................................................................................................................................... i i 第一章绪论 .. (1)1.1选题意义 (1)1.2 论文的内容及安排 (3)第二章密码学的相关知识 (4)2.1 RSA体制 (4)2.1.1 RSA算法 (4)2.1.2 RSA安全性 (4)2.2 DES体制 (5)2.2.1 DES算法 (5)2.2.2 DES安全性 (10)2.3 ECC密码体制 (10)2.3.1算法原理 (12)2.3.2 ECC算法分析 (13)2.4 算法的计算复杂度 (15)第三章基于ECC的数字签名方案 (16)3.1数字签名 (16)3.2 数字签名方案 (17)第四章基于ECC数字签名方案实现 (19)4.1 算法实现 (19)4.2 数字签名实验 (22)4.3 ECC数字签名应用 (26)第五章总结与展望 (28)5.1 总结 (28)5.2 展望 (28)参考文献 (29)致谢 (30)附录 (31)第一章绪论1.1选题意义计算机网络的建立给信息传输带来了极大的方便,实现了快速,便捷传输,但这同时也带来了隐患,有些不法分子利用掌握的计算机技术或篡改或窃取他人的信息,以达到自己的利益,因此如何实现安全传输变成为了一直以来的研究领域.迄今为止,最重要的网络与通信安全自动化工具是加密.广泛使用的两种加密形式是传统加密和公钥加密.于是密码学得到了极大发展[9].在公钥密码体制以前的整个密码学史中,所有的密码算法,包括原始手工计算的、由机械设备实现的以及由计算机实现的,都是基于代换和置换这两个基本工具.而公钥密码体制则为密码学的发展提供了新的理论和技术基础,一方面公钥密码算法的基本工具不再是代换和置换,而是数学函数;另一方面公钥密码算法是以非对称的形式使用两个密钥,两个密钥的使用对保密性、密钥分配、认证等都有着深刻的意义.可以说公钥密码体制的出现在密码学史上是迄今为止最大的而且唯一真正的革命.公钥密码体制的概念是在解决单钥密码体制中最难解决的两个问题时提出的,这两个问题是密钥分配和数字签字.比较典型的公钥密码算法是1978年由R.Rvest,A.Shamir和L.Adleman提出的一种用数论构造的、也是迄今为止理论上最为成熟完善的公钥密码体制,该体制已得到广泛的应用.RSA的安全性是基于分解大整数的困难性假定.因此其最核心的部位在于密钥的选择上,随着计算机技术的发展为保障数据安全原本普遍采用的RSA算法的密钥长度需一再增大,使得它的运算负担越来越大.相比之下,椭圆曲线密码体制(ECC)可用短得多的密钥获得同样的安全性,具有广泛的应用前景.基于公钥密码算法的ECC 数字签名方法本质是公钥加密算法的逆运算.此时发送方用自己的私钥对消息进行加密,接收方收到消息后用发送方的公钥进行解密,由于私钥由发送方自己保管且只有他本人知道,入侵者如果只知道发送方的公钥,不可能伪造签名,从而起到签名的效果,公正的第三方可以用发送方的公钥对签名的消息进行解密,从而验证消息确实来在发送方.随着通讯网络特别是INTERNET 的高速发展,利用网络作为信息交流和信息处理变得越来越普遍,社会的传统事务和业务运作模式受到前所未有的冲击.目前,无论是国家政府还是企业都正融入这场网络革命中,从其原来的传统经营模式向网络模式演化.未来的电子政务、电子商务、电子业务将成为不可逆转的发展趋势.在与日俱增的网络活动中,人们越来越关心信息安全这个问题.目前,RSA 算法已广泛应用到网络安全的各个领域.1985年Neil Koblitz和Victor Miller提出基于椭圆曲线理论的椭圆曲线密码系统(ECC体系),其安全性建立在椭圆曲线离散对数的难解性的基础上,在同等密钥长度的条件下其安全性远高于RSA算法.目前已正式列入了IEEE 1363标准,在网络安全领域有着广阔的应用前景.椭圆曲线密码(ECC)是一种高安全性、高效率的公钥密码,具有加密/解密、数字签名和密钥协商等重要的密码功能,可以安全且方便地满足各种信息网络中的用户身份识别、电子信息的真伪鉴别和保密传输等重要的信息安全需求,是信息安全领域的核心技术,并已逐渐被诸多国际和国家标准组织采纳为公钥密码标准(IEEE P1363、ANSI X9、ISO/IEC和IETF等),成为了当今信息安全产业界使用的主流密码技术之一[11].密码体制1.2 论文的内容及安排椭圆曲线属于抽象代数“代数几何学”的一个分支,自从Koblitz等人提出用来构造公钥密码以来,获得了快速发展.椭圆曲线密码体制(ECC)比RSA更有效,密钥更短而抗击能力更强.数字签名是由公钥密码体制发展而来,它在网络安全,包括身份认证、数据完整性、不可否认性以及匿名性等方面有着重要应用.本课题的主要工作是基于ECC的数字签名算法设计及实现.本课题为“基于ECC的数字签名算法设计”,其主要内容如下:(1)椭圆曲线与椭圆曲线密码体制(ECC).研究有限域上的椭圆曲线以及(),E a bp群性质研究基于ElGamael公钥方案的椭圆曲线密码体制.(2)数字签名与基于ECC的数字签名算法.研究数字签名特点以及在公钥密码体制下的实现.研究基于ECC的数字签名和基于RSA的数字签名算法设计.(3)基于ECC的数字签名算法实现.编程实现基于ECC的数字签名方案.第二章 密码学的相关知识计算机网络的建立,使得通信越来越便捷,人们可以利用网络快速实现远距离的通信,但网络也带来了负面影响,一些用户利用所掌握的计算机技术非法窃取、监听、篡改信息等,使得通信双方无法获取正确的信息或者双方的敏感信息得不到保证.密码学的创立为网络的安全通信提供了一种可行措施.密码体制从原理上可分为两大类即单钥密码体制和双钥密码体制RSA,ECC 密码体制是公钥密码体制的典型代表.2.1 RSA 体制2.1.1 RSA 算法RSA 算法是1978年由R.Rivest,A.Shamir 和L.Adleman 提出的一种用数论构造的、也是迄今为止理论上最为成熟完善的公钥密码体制,该体制已得到广泛的应用.1.密钥的产生①选两个保密的大素数p 和q ;②计算()()()11,--=⨯=q p n q p n ϕ,其中()n ϕ是n 的欧拉函数值;③选一整数e ,满足()n e ϕ<<1且,()()1,gcd =e n ϕ;④计算d ,满足()n e d ϕmod 1≡⋅,即d 是e 在模()n ϕ下的乘法逆元,因e 与()n ϕ互素,由模运算可知,它的乘法逆元一定存在;⑤以{}n e ,为公开钥,{}n d ,为私密钥.加密加密时首先将明文比特串分组,使得每个分组对应的十进数小于n ,即分组长度小于n 2log .然后对每个明文分组,作加密运算:n m c e mod ≡解密对密文分组的解密运算为:n c m d mod ≡2.1.2 RSA 安全性RSA 的安全性是基于分解大整数的困难性假定,之所以为假定是因为至今还未能证明分解大整数就是NP 问题,也许有尚未发现的多项式时间分解算法.如果RSA 的模数n 被成功地分解为q p ⨯,则立即获得()()()11--=q p n ϕ,从而能够确定e 模()n ϕ的乘法逆元d ,即()n e d ϕmod 1-≡,因此攻击成功.2.2 DES体制2.2.1 DES算法[13]DES算法把64位的明文输入块变为64位的密文输出块,它所使用的密钥也是64位,首先,DES把输入的64位数据块按位重新组合,并把输出分为L0、R0两部分,每部分各长32位,并进行前后置换(输入的第58位换到第一位,第50位换到第2位,依此类推,最后一位是原来的第7位),最终由L0输出左32位,R0输出右32位,根据这个法则经过16次迭代运算后,得到L16、R16,将此作为输入,进行与初始置换相反的逆置换,即得到密文输出.DES算法的入口参数有三个:Key、Data、Mode.其中Key为8个字节共64位,是DES算法的工作密钥;Data也为8个字节64位,是要被加密或被解密的数据;Mode为DES的工作方式,有两种:加密或解密,如果Mode为加密,则用Key去把数据Data进行加密,生成Data的密码形式作为DES的输出结果;如Mode为解密,则用Key去把密码形式的数据Data解密,还原为Data的明码形式作为DES的输出结果.在使用DES时,双方预先约定使用的”密码”即Key,然后用Key去加密数据;接收方得到密文后使用同样的Key解密得到原数据,这样便实现了安全性较高的数据传输.64位明文初始IP置换16轮迭代IP逆置换64位密文图3 DES加密算法框图64位明文 56位密钥K i483232图4 DES 加密算法的轮结构DES 加密算法的过程:1. 对输入的密钥进行变换.用户的64bit 密钥,其中第8, 16, 24, 32, 40, 48, 56, 64位是校验位, 使得每个密钥都有奇数个1.所以密钥事实上是56位.对这56位密钥进行如下表的换位.57, 49, 41, 33, 25, 17, 9, 1, 58, 50, 42, 34, 26, 18, 10, 2, 59, 51, 43, 35, 27, 19, 11, 3, 60, 52, 44, 36,63, 55, 47, 39, 31, 23, 15, 7, 62, 54, 46, 38, 30, 22, 14, 6, 61, 53, 45, 37, 29, 21, 13, 5, 28, 20, 12, 4,表的意思是第57位移到第1位,第49位移到第2位......以此类推.变换后得到56bit 数据,将它分成两部分,C[0][28], D[0][28].2. 计算16个子密钥,计算方法C[i][28] ,D[i][28]为对前一个C[i-1][28], D[i-1][28]做循环 48 48 L i-1 R i-1 扩展/置换 代换/选择 置换 XOR L i R i C i-1 D i-1 L i-1 L i-1 置换选择2 C i D iXOR左移操作.16次的左移位数如下表:1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13, 14, 15, 16 (第i次)1, 1, 2, 2, 2, 2, 2, 2, 1, 2, 2, 2, 2, 2, 2, 1 (左移位数)3. 串联计算出来的C[i][28] D[i][28] 得到56位,然后对它进行如下变换得到48位子密钥K[i][48]14, 17, 11, 24, 1, 5, 3, 28, 15, 6, 21, 10, 23, 19, 12, 4, 26, 8, 16, 7, 27, 20, 13, 2,41, 52, 31, 37, 47, 55, 30, 40, 51, 45, 33, 48, 44, 49, 39, 56, 34, 53, 46, 42, 50, 36, 29, 32,表的意思是第14位移到第1位,第17位移到第2位,以此类推.在此过程中,发现第9,18,22,25, 35,38,43,54位丢弃.4.对64bit的明文输入进行换位变换.换位表如下:58, 50, 12, 34, 26, 18, 10, 2, 60, 52, 44, 36, 28, 20, 12, 4,62, 54, 46, 38, 30, 22, 14, 6, 64, 56, 48, 40, 32, 24, 16, 8,57, 49, 41, 33, 25, 17, 9, 1, 59, 51, 43, 35, 27, 19, 11, 3,61, 53, 45, 37, 29, 21, 13, 5, 63, 55, 47, 39, 31, 23, 15, 7表的意思就是第一次变换时,第58位移到第1位,第50位移到第2位......依此类推.得到64位数据,将这数据前后分成两块L[0][32], R[0][32].5.加密过程,对R[i][32]进行扩展变换成48位数,方法如下, 记为E(R[i][32])32, 1, 2, 3, 4, 5,4, 5, 6, 7, 8, 9,8, 9, 10, 11, 12, 13,12, 13, 14, 15, 16, 17,16, 17, 18, 19, 20, 21,20, 21, 22, 23, 24, 25,24, 25, 26, 27, 28, 29,28, 29, 30, 31, 32, 1,6.将E(R[i][32])与K[i][48]作异或运算,得到48位数,将48位数顺序分成8份,6位一份,B[8][6].7.使用S[i]替换B[i][6].过程如下: 取出B[i][6]的第1位和第6位连成一个2位数m, m 就是S[i]中对应的行数(0-3),取出B[i][6]的第2到第5位连成一个4位数n(0-15),n就是S[i]中对应的列数,用S[i][m][n]代替B[i][6].S是4行16列的对应表,里面是4位的数,一共有8个S,定义如下:S[1]:14,4,13,1,2,15,11,8,3,10,6,12,5,9,0,7,0,15,7,4,14,2,13,1,10,6,12,11,9,5,3,8,4,1,14,8,13,6,2,11,15,12,9,7,3,10,5,0,15,12,8,2,4,9,1,7,5,11,3,14,10,0,6,13,S[2]:15,1,8,14,6,11,3,4,9,7,2,13,12,0,5,10,3,13,4,7,15,2,8,14,12,0,1,10,6,9,11,5,0,14,7,11,10,4,13,1,5,8,12,6,9,3,2,15,13,8,10,1,3,15,4,2,11,6,7,12,0,5,14,9,S[3]:10,0,9,14,6,3,15,5,1,13,12,7,11,4,2,8,13,7,0,9,3,4,6,10,2,8,5,14,12,11,15,1,13,6,4,9,8,15,3,0,11,1,2,12,5,10,14,7,1,10,13,0,6,9,8,7,4,15,14,3,11,5,2,12,S[4]: 7,13,14,3,0,6,9,10,1,2,8,5,11,12,4,15,13,8,11,5,6,15,0,3,4,7,2,12,1,10,14,9,10,6,9,0,12,11,7,13,15,1,3,14,5,2,8,4,3,15,0,6,10,1,13,8,9,4,5,11,12,7,2,14,S[5]:2,12,4,1,7,10,11,6,8,5,3,15,13,0,14,9,14,11,2,12,4,7,13,1,5,0,15,10,3,9,8,6,4,2,1,11,10,13,7,8,15,9,12,5,6,3,0,14,11,8,12,7,1,14,2,13,6,15,0,9,10,4,5,3,S[6]:12,1,10,15,9,2,6,8,0,13,3,4,14,7,5,11,10,15,4,2,7,12,9,5,6,1,13,14,0,11,3,8,9,14,15,5,2,8,12,3,7,0,4,10,1,13,11,6,4,3,2,12,9,5,15,10,11,14,1,7,6,0,8,13,S[7]:4,11,2,14,15,0,8,13,3,12,9,7,5,10,6,1,13,0,11,7,4,9,1,10,14,3,5,12,2,15,8,6,1,4,11,13,12,3,7,14,10,15,6,8,0,5,9,2,6,11,13,8,1,4,10,7,9,5,0,15,14,2,3,12,S[8]:13,2,8,4,6,15,11,1,10,9,3,14,5,0,12,7,1,15,13,8,10,3,7,4,12,5,6,11,0,14,9,2,7,11,4,1,9,12,14,2,0,6,10,13,15,3,5,8,2,1,14,7,4,10,8,13,15,12,9,0,3,5,6,11,8.将从B[i][6]经过S得到的8个4位数连起来得到32位数.对这个数进行如下变换:16,7,20,21,29,12,28,17, 1,15,23,26, 5,18,31,10,2,8,24,14,32,27, 3, 9,19,13,30, 6,22,11, 4,25,得到的结果与L[i][32]作异或运算,把结果赋给R[i][32].9. 把R[i-1][32]的值赋给L[i],从5开始循环.直到K[16][48]结束.10.将最后的L,R合并成64位,然后进行如下转化得到最后的结果.这是对第4步的一个逆变化.40, 8, 48, 16, 56, 24, 64, 32,39, 7, 47, 15, 55, 23, 63, 31,38, 6, 46, 14, 54, 22, 62, 30,37, 5, 45, 13, 53, 21, 61, 29,36, 4, 44, 12, 52, 20, 60, 28,35, 3, 43, 11, 51, 19, 59, 27,34, 2, 42, 10, 50, 18, 58, 26,33, 1, 41, 9, 49, 17, 57, 25解密过程同样,只需要把16个子密钥K[i][48]的顺序颠倒过来就可以了.2.2.2 DES 安全性DES 算法具有极高安全性,到目前为止,除了用穷举搜索法对DES 算法进行攻击外,还没有发现更有效的办法.而56位长的密钥的穷举空间为256,这意味着如果一台计算机的速度是每一秒种检测一百万个密钥,则它搜索完全部密钥就需要将近2285年的时间,可见,这是难以实现的,当然,随着科学技术的发展,当出现超高速计算机后,我们可考虑把DES 密钥的长度再增长一些,以此来达到更高的保密程度.由上述DES 算法介绍我们可以看到:DES 算法中只用到64位密钥中的其中56位,而第8、16、24、......64位8个位并未参与DES 运算,这一点,向我们提出了一个应用上的要求,即DES 的安全性是基于除了8,16,24,......64位外的其余56位的组合变化256才得以保证的.因此,在实际应用中,我们应避开使用第8,16,24,......64位作为有效数据位,而使用其它的56位作为有效数据位,才能保证DES 算法安全可靠地发挥作用.如果不了解这一点,把密钥Key 的8,16,24,..... .64位作为有效数据使用,将不能保证DES 加密数据的安全性,对运用DES 来达到保密作用的系统产生数据被破译的危险,这正是DES 算法在应用上的误区,留下了被人攻击、被人破译的极大隐患.2.3 ECC 密码体制椭圆曲线[13]:一条椭圆曲线是在射影平面上满足威尔斯特拉斯方程(Weierstrass )所有点的集合.椭圆曲线一般方程:e dx cx x by axy y +++=++232其中e d c b a ,,,,是满足某些简单条件的实数.定义中包括一个称为无穷远点的元素,记为O .图5 椭圆曲线23y x x =-椭圆曲线上的加法运算定义如下:如果其上的3个点位于同一直线上,那么它们的和是O .进一步可如下定义椭圆曲线上的加法律:①O 为加法单位元,即对椭圆曲线上任一点P ,即P +O =P .②设()y x P ,1=是椭圆曲线上的一点,它的加法逆元定义为()y x P P -=-=,12 这是因为的连线延长到无穷远时,得到椭圆曲线上的另一个点O ,即椭圆曲线上的3点1P ,2P ,O 共线,所以O O P P =++21,O P P =+21,即12P P -=③设Q 和R 是椭圆曲线上x 坐标不同的两点,R Q +的定义如下:画一条通过R Q ,的直线与椭圆曲线交于点1P .由1P R Q ++得1P R Q -=+④点的倍数定义如下:在Q 点做椭圆曲线的一条切线,设切线与椭圆曲线交于点S ,定义S Q Q Q -=+=2.类似地定义Q Q Q Q ++=3等.密码学中普遍采用的是有限域上的椭圆曲线,有限域上的椭圆曲线是指曲线方程定义为e dx cx x by axy y +++=++232,所有系数都是某一有限域()p GF 中的元素.其中最为常用的是由方程()()0274,,2332≠+∈++=b a p GF b a b ax x y定义的曲线. 因为()2323274108123b a b a +=⎪⎭⎫ ⎝⎛+⎪⎭⎫ ⎝⎛=∆是方程03=++b ax x 的判别式,当027423=+b a 时,方程03=++b ax x 有重根,设为0x ,则点()0,00x Q =是方程b ax x y ++=32的重根.令()b ax x y y x F ---=32,则000=∂∂=∂∂Q Q y F x F ,所以yF x F dx dy ∂∂∂∂-=在0Q 点无定义,即曲线b ax x y ++=32在点的切线无定义,因此点的倍数运算无定义.()b a E p ,加法定义如下:设()b a E Q P p ,,∈则①P Q P =+.②如果()y x P ,=,那么()()O y x y x =-+,,,即()y x -,是P 的加法逆元,表示为P - ③设()11,y x P =,()22,y x Q =,Q P -≠,则()33,y x Q P =+由以下规则确定:()p x x x mod 2123--≡λ()()p y x x y mod 1313--≡λ其中⎪⎪⎩⎪⎪⎨⎧=+≠--=Q P y a x QP x x y y 121121223λ2.3.1算法原理(1)消息嵌入到椭圆曲线点在使用椭圆曲线构造密码体制前,需要将明文消息镶嵌到椭圆曲线上,作为椭圆曲线上的点.设明文消息是m ()M m ≤≤0,椭圆曲线为b ax x y ++≡32,k 是一个足够大的整数,使得将明文消息镶嵌到椭圆曲线上时,错误概率是k -2.实际情况中,k 可30~50在之间取值.不妨取,对明文消息m ,如下计算一系列x :{}{}⋯⋯++=⋯⋯=+=,230,130,30,2,1,0,m m m j j mk x 直到()p b ax x mod 3++是平方根,即得到椭圆曲线上的点()b ax x x ++3,.因为在0到的整数中,有一半是模的平方剩余.所以次找到使得()p b ax x mod 3++是平方根的概率不下于k --21.反过来,为了从椭圆曲线上的点()y x ,得到明文消息m ,只需求⎥⎦⎥⎢⎣⎢=k x m . (2)ELGamal 密码体制的原理密钥产生过程:首先选择一素数p 以及两个小于p 的随机数g 和x,计算p g y x mod ≡.以()p g y ,,作为公开密钥,x 作为秘密密钥.加密过程:设欲加密明文消息M,随机选一与p-1互素的整数k ,计算p g C k m o d 1≡,p M y C k mod 2≡,密文为()21,C C C =.解密过程:p C C M x mod 12=这是因为p M p yM y p g M y p C C k k kx k x mod mod mod mod 12===(3)利用椭圆曲线实现ELGamal 密码体制首先选取一条椭圆曲线,并得()b a E p ,,将明文消息m 嵌入到曲线上得点m P ,再对点m P 做加密变换.取()b a E p ,的一个生成元G,()b a E p ,和G 作为公开参数.用户A 选A n 作为秘密钥,并以G n P A A =作为公开钥.任一用户B 若想向A 发送消息m P ,可选取一随机正整数k,产生以下点对作为密文:{}A m m kP P kG C +=,A 解密时,以密文点对中的第二个点减去用自己的秘密钥与第一个点的倍乘,即 ()m A A m A A m P kG n G n k P kG n kP P =-+=-+攻击者若想由m C 得到m P ,就必须知道k .而要得到k ,只有通过椭圆曲线上的两个已知点G 和kG,这意味着必须求椭圆曲线上的离散对数,因此不可行.2.3.2 ECC 算法分析根据椭圆曲线的数量乘的定义,可以找到一个点()p E E P ∈,满足p F k ∈,P P kP +⋯⋯+= (共有k 个P ).若存在椭圆曲线上的另一点P Q ≠,满足方程Q kP =.椭圆曲线离散对数问题就是在已知P ,Q 的情况下求屉的过程.即Q k p log =. 在数学上,离散对数(DLP)求解是非常困难的,必须通过附加结构亚指数时间的索引计算方法求解.而有限域上的椭圆曲线的代数对象由一个基本运算构成,没有此类的附加结构,所以不能由索引的方法求得.对于有限域上的大素数因子椭圆离散对数问题,目前还没有有效的攻击方法,也构成了椭圆曲线密码体制的数学基础.随着计算机技术的发展为保障数据安全原本普遍采用的RSA 算法的密钥长度需一再增大,使得它的运算负担越来越大.相比之下,椭圆曲线密码体制ECC 可用短得多的密钥获得同样的安全性,具有广泛的应用前景.与基于有限域上离散对数问题的公钥体制如RSA 相比,椭圆曲线密码体制有如下优点:(1) 安全性高目前主流的数字签名方案是基于大整数因子分解问题的RSA 算法,其特点是数学原理简单.在应用过程中容易实现,但其单位安全强度相对较低,目前用国际上公认的对于RSA 算法最有效的攻击方法一般数域筛选(NFS)方法去破译和攻击RSA 算法,它的破译或求解难度是亚指数级的,其复杂度 ()()()(){}()3/23/1ln ln ln 192.1exp n n O O n T +=.而对于ECC 算法,目前最有效的攻击方法其破译和求解的难度是指数级的,其复杂度()()max ln exp p n O n T =,其中max p 是ECC 交换群的阶的最大素因子,也就是在相同的密钥长度条件下,ECC 算法的安全性要远远超过RSA 算法.ECC 算法的计算量小并且处理速度快.在一定的相同的计算资源条件下,虽然在RSA 中可以通过选取较小的公钥(可以小到3)的方法提高公钥处理速度,即提高加密和签名验证的速度,使其在加密和签名验证速度上与ECC 有可比性.但在私钥的处理速度上(解密和签名),ECC 远比RSA 、DSA 快得多. 同时ECC 系统的密钥生成速度比RSA 快百倍以上.以163位的ECC 算法与1024位的RSA 算法比较.ECC 算法的签名时间为3.0ms,密钥对生成时间为3.8ms,但RSA 算法却分别高达228.4ms 和47O8.3ms,因此在相同条件下,ECC 则有更高的加密性能.ECC 算法的存储空间占用小:ECC 的密钥尺寸和系统参数与RSA 相比耍小得多.160位ECC 与1024位RSA 具有相同的安全强度.210位ECC 则与2048位RSA 具有相同的安全强度,意味着它所占的存贮空间要小得多[5].RSA 密钥长度ECC 密钥长度 RSA/ECC(密钥长度比) 512106 5:1768132 6:1 1024160 7:1 2048210 10:1 2100060035:1 表1 ECC 与RSA 安全模长的比较(2) 密钥量小由攻击两者的算法复杂度可知,在实现相同的安全性能条件下,ECC 体制所需的密钥量远比基于有限域上的离散对数问题的公钥体制的密钥量小.(3) 灵活性好有限域()q GF 一定的情况下,其上的循环群(即(){}0-q GF )就定了.而()q GF 上的椭圆曲线可以通过改变曲线参数,得到不同的曲线,形成不同的循环群.因此,椭圆曲线具有丰富的群结构和多选择性.ECC 算法的带宽要求低,当对长消息进行加解密时,两类密码系统有相同的带宽要求,但应用于短消息时ECC 带宽要求却低得多.而数字签名正是基于短消息的通讯传输,因此基于ECC 体制的数字签名系统带宽要求比RSA 低很多,易于在各种网络环境下推广应用.此外,ECC 算法的灵活性要高于RSA 算法,它可以通过改变参数设置获得不同的曲线,具有丰富的群结构和多选择性.2.4 算法的计算复杂度DES :从子密钥的生成过程中,可以知道实际上只有56位有效,因为8、16、32、64这8位作为奇偶校验位.从穷举攻击的角度来 图4 产生子密钥的过程说,这56位长度的密钥是远远不够的,由于DES 的互补性,穷举攻击时,仅需搜索其一半.只要攻击者掌握若干密文c 和对应的明文m 用一切可能的密钥 来加密M,直到得到E(m)=C,那么就是破译的密钥.同时利用穷举攻击的时间复杂度是()n O T =ECC :攻击有限域上的离散对数问题可用指数积分法,其运算复杂度为()()⎪⎭⎫ ⎝⎛O 32log log log exp p p ,其中p 是模数,为素数.而它对椭圆曲线上的离散对数问题并不有效.目前攻击椭圆曲线上的离散对数问题只有适合攻击任何循环群上离散对数问题的大不小步法,其运算复杂度为()()max log exp p O ,其中max p 是椭圆曲线所形成的Abel 群的阶的最大素因子.因此,ECC 密码体制比基于有限域上的离散对数问题的公钥体制更安全.第三章基于ECC的数字签名方案3.1数字签名消息加密可以保护信息交换双方不受第三方的攻击,但是它不能处理通信双方自身发生的攻击,这种攻击可以有多种形式.在收发双方不能完全信任的情况下,就需要除加密外其他的方法来解决这些问题.数字签名是解决这个问题的最好方法,它的作用相当于手写签名.数字签名,就是只有信息的发送者才能产生的别人无法伪造的一段数字串,这段数字串同时也是对信息的发送者发送信息真实性的一个有效证明.简单地说,所谓数字签名就是附加在数据单元上的一些数据,或是对数据单元所作的密码变换.这种数据或变换允许数据单元的接收者用以确认数据单元的来源和数据单元的完整性并保护数据,防止被人(例如接收者)进行伪造.它是对电子形式的消息进行签名的一种方法,一个签名消息能在一个通信网络中传输.基于公钥密码体制和私钥密码体制都可以获得数字签名,目前主要是基于公钥密码体制的数字签名.包括普通数字签名和特殊数字签名.普通数字签名算法有RSA、ElGamal、Fiat-Shamir、Guillou- Quisquarter、Schnorr、Ong-Schnorr-Shamir 数字签名算法、Des/DSA,椭圆曲线数字签名算法和有限自动机数字签名算法等.特殊数字签名有盲签名、代理签名、群签名、不可否认签名、公平盲签名、门限签名、具有消息恢复功能的签名等,它与具体应用环境密切相关.显然,数字签名的应用涉及到法律问题,美国联邦政府基于有限域上的离散对数问题制定了自己的数字签名标准(DSS).数字签名(Digital Signature)技术是不对称加密算法的典型应用.数字签名的应用过程是,数据源发送方使用自己的私钥对数据校验和或其他与数据内容有关的变量进行加密处理,完成对数据的合法“签名”,数据接收方则利用对方的公钥来解读收到的“数字签名”,并将解读结果用于对数据完整性的检验,以确认签名的合法性.数字签名技术是在网络系统虚拟环境中确认身份的重要技术,完全可以代替现实过程中的“亲笔签字”,在技术和法律上有保证.在数字签名应用中,发送者的公钥可以很方便地得到,但他的私钥则需要严格保密.保证信息传输的完整性、发送者的身份认证、防止交易中的抵赖发生.数字签名技术是将摘要信息用发送者的私钥加密,与原文一起传送给接收者.接收者只有用发送的公钥才能解密被加密的摘要信息,然后用HASH函数对收到的原文产生一个摘要信息,与解密的摘要信息对比.如果相同,则说明收到的信息是完整的,在传输过程中没有被修改,否则说明信息被修改过,因此数字签名能够验证信息的完整性.数字签名是个加密的过程,数字签名验证是个解密的过程.数字签名应满足下列条件:①签名必须使用发送方某些独有的一些信息,以防伪造和否认②产生数字签名必须容易。

ecc合同概念

ECC合同概念一、什么是ECC合同ECC是指“Elliptic Curve Cryptography”的缩写,中文翻译为“椭圆曲线加密”。

ECC合同则是基于椭圆曲线加密算法的加密合同。

椭圆曲线加密是一种公钥密码体制,通过利用椭圆曲线上的点进行加密和解密操作。

ECC合同在计算机通信和信息安全领域广泛应用,成为保护数据安全和隐私的重要手段。

二、ECC合同的原理2.1 椭圆曲线加密算法椭圆曲线加密算法基于一个椭圆曲线的数学问题,该问题很难在有限时间内破解,从而保证了加密的安全性。

椭圆曲线加密算法涉及到椭圆曲线上的点的运算,包括点的加法、减法和标量乘法等操作。

2.2 公钥加密和私钥解密ECC合同使用的是公钥密码体制,其中包含公钥和私钥两个关键元素。

公钥用于加密数据,任何人都可以获得公钥,而私钥则用于解密数据,只有私钥的持有者可以解密被加密的数据。

这种方式保证了数据的安全性和隐私性。

三、ECC合同的优势3.1 安全性高相比传统的RSA等加密算法,ECC合同在相同的安全级别下使用更短的密钥长度,从而大大提高了加密效率。

而且椭圆曲线加密算法的数学基础更为复杂,难以被破解,提供了更高的安全性。

3.2 计算效率高ECC合同在加密和解密过程中的计算量较小,运算速度快。

这对于计算资源有限的设备以及网络通信中的实时性要求非常重要。

相比之下,RSA等算法的计算量较大,运算速度相对较慢。

3.3 资源消耗低由于ECC合同使用的密钥长度较短,其占用的存储空间和带宽资源也相对较小,适用于资源受限的环境。

在移动设备和物联网设备等场景下,ECC合同可以更好地满足资源消耗的限制。

3.4 适用性广泛ECC合同的优势使得它在各个领域都有广泛的应用。

不仅可以用于加密通信和数据传输,还可以应用于数字签名、身份认证、支付系统等领域,保证了信息安全和交易安全的需求。

四、ECC合同的应用4.1 加密通信ECC合同可以用于保护通信过程中的数据安全,通过加密和解密操作,保证了通信内容的机密性。

rsa算法和ecc算法

rsa算法和ecc算法

RSA算法和ECC算法都是常见的非对称加密算法,用于数据加

密和数字签名。

它们在加密强度、密钥长度、性能和安全性等方面

有所不同。

首先,我们来谈谈RSA算法。

RSA算法是由三位数学家Rivest、Shamir和Adleman于1977年提出的,它基于大数分解的困难性。

RSA算法的安全性依赖于大质数的乘积难以分解为其质因数的特性。

RSA算法的密钥长度通常为1024位至4096位,较长的密钥长度可

以提供更高的安全性,但会导致加密和解密的性能下降。

RSA算法

在数字签名、密钥交换和数据加密等方面有广泛的应用,但随着计

算能力的提高,较短的RSA密钥长度可能变得不够安全。

接下来,我们来谈谈ECC算法。

ECC算法是椭圆曲线密码学的

缩写,它是在椭圆曲线上定义的一种密码体制。

相比RSA算法,ECC

算法在相同的安全性水平下,可以使用更短的密钥长度来实现,这

意味着它可以提供更高的性能。

ECC算法的密钥长度通常在160位

至521位之间。

由于其较短的密钥长度和高效的性能,ECC算法在

移动设备和物联网设备等资源受限的环境中得到广泛应用。

此外,ECC算法还具有更高的抗量子计算攻击能力,这使得它成为未来量

子计算时代的加密选择之一。

总的来说,RSA算法和ECC算法都是重要的非对称加密算法,它们在安全性、性能和适用场景等方面有所不同,选择哪种算法取决于具体的应用需求和安全考虑。

希望这些信息能够帮助你更全面地了解这两种加密算法。

ECC证书验证方法

证书验证方法 这是一份完整的证书文件(.cer文件),采用asn1编码,其用16进制表示出来: 30 82 01 89 30 82 01 2f a0 03 02 01 02 02 10 11 98 f6 f3 d5 c2 26 aa 4b b2 71 12 ad 3d 4e 80 30 0a 06 08 2a 86 48 ce 3d 04 03 02 30 1d 31 1b 30 19 06 03 55 04 03 13 12 57 49 4e 2d 58 30 31 57 54 30 37 34 39 57 4d 2d 43 41 30 1e 17 0d 30 39 31 30 32 31 30 31 30 32 34 32 5a 17 0d 31 34 31 30 32 31 30 31 31 32 34 32 5a 30 1d 31 1b 30 19 06 03 55 04 03 13 12 57 49 4e 2d 58 30 31 57 54 30 37 34 39 57 4d 2d 43 41 30 59 30 13 06 07 2a 86 48 ce 3d 02 01 06 08 2a 86 48 ce 3d 03 01 07 03 42 00 04 f0 a3 20 f7 61 fd 5d ac e8 33 52 6c 25 db 72 7c 06 4d 95 00 0b 4b 88 37 25 fb 5a a7 ac 2c bd 1e e4 1d 0a f1 20 7f e6 04 12 e1 74 8e e3 72 bb ab 9a 2e af 5c 21 9a ef 0d ac b3 84 8c 40 39 b9 b0 a3 51 30 4f 30 0b 06 03 55 1d 0f 04 04 03 02 01 86 30 0f 06 03 55 1d 13 01 01 ff 04 05 30 03 01 01 ff 30 1d 06 03 55 1d 0e 04 16 04 14 e7 23 f5 b0 fd 38 4f 73 b7 b0 cc a6 6e 6f 7f 9a f1 77 aa d9 30 10 06 09 2b 06 01 04 01 82 37 15 01 04 03 02 01 00 30 0a 06 08 2a 86 48 ce 3d 04 03 02 03 48 00 30 45 02 21 00 fc fd f3 f5 a4 46 77 4b a5 7a 09 2c e0 ed 5f 99 ea ee 26 32 21 9f 5a 79 aa b4 13 ed 39 52 72 e0 02 20 10 86 2e 4b d6 53 95 a2 95 7e 9b bc 6e 17 d3 26 6c c2 d7 d2 28 d8 47 b3 c4 f2 af 5d cd 61 5a 6a

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ecc签名验签原理

【原创版】

目录

1.ECC 签名验签原理概述

2.ECC 算法简介

3.ECC 签名过程

4.ECC 验签过程

5.ECC 签名验签的安全性分析

正文

【1.ECC 签名验签原理概述】

ECC(Elliptic Curve Cryptography)签名验签原理是一种基于椭圆曲线密码学的数字签名技术。

与传统的 RSA 数字签名相比,ECC 签名具有更高的安全性和较小的密钥长度。

ECC 签名验签原理主要包括签名过程和验签过程,下面我们将详细介绍这两个过程。

【2.ECC 算法简介】

椭圆曲线密码学是一种公钥密码体系,其安全性建立在椭圆曲线离散对数问题的困难性上。

椭圆曲线离散对数问题(ECDLP)是指在给定椭圆曲线上的一个点 P 和基点 G,找到一个非负整数 k,使得 P = kG。

目前,ECDLP 问题被认为是一个困难的问题,因此,基于椭圆曲线密码体制的数字签名具有较高的安全性。

【3.ECC 签名过程】

ECC 签名过程主要包括以下步骤:

(1)选择一个椭圆曲线 E 和基点 G。

(2)生成一个私钥 k(k 为非负整数,范围在 1 到 n-1 之间,n 为

椭圆曲线 E 的点数)。

(3)计算公钥 K = kG。

(4)将要签名的消息 m 转换为在椭圆曲线 E 上的点 M。

(5)计算 M 的坐标,将其转换为数值形式,记为 r 和 s。

(6)计算签名 s = r + k(s - r),其中 s 为 M 的纵坐标,r 为 M 的横坐标。

(7)将签名 s 作为签名结果。

【4.ECC 验签过程】

ECC 验签过程主要包括以下步骤:

(1)获取签名 s 和公钥 K。

(2)根据公钥 K 计算 K 的逆元 K_inv。

(3)计算 s 在椭圆曲线 E 上的点 S,即 S = K_inv * s。

(4)计算点 M" = S + M。

(5)计算 M"的横坐标 x",并判断 x"是否在范围内(即 1 到 n-1 之间)。

(6)如果 x"在范围内,则验证通过;否则,验证失败。

【5.ECC 签名验签的安全性分析】

ECC 签名验签原理的安全性主要基于椭圆曲线离散对数问题的困难性。

目前,ECDLP 问题被认为是一个困难的问题,因此,基于椭圆曲线密码体制的数字签名具有较高的安全性。