信息安全管理体系2013标准全文

ISO/IEC 27001:2013信息安全管理体系要求-20140706

4.1 了解组织和它的背景 组织应确定与 ISMS 相关的目的和影响其达到预期效果的能力的内外部问题。 注:确定这些问题参考 ISO 31000 第 5.3 建立组织的外部和内部环境被考虑。

4.2 理解相关方的需求和期望 组织应确定: a) ISMS 的相关方;和 b) 这些相关方有关信息安全的要求。 注:有关各方的要求可能包括法律、监管规定和合同义务。

信息技术 安全技术 信息安全管理体系 要求

1

1 适用范围

本国际标准规定了在组织的背景下建立、实施、维护和持续改进信息安全管理体系的 要求。本标准还包括根据组织的需要来调整信息安全风险的评估和处置的要求。这个要求 安排在本国际标准中通常并有意应用到所有组织,不论组织类型、规模或性质。当一个组 织声称其符合此国际标准但没有达到 4 到 10 章规定的要求,是不可接受的。

4.3 确定 ISMS 的范围 组织应确定 ISMS 的边界和适用性,以确定其范围。 在确定此范围时,组织应考虑: a) 4.1 提及的外部和内部的问题; b) 4.2 提及的要求;和 c) 接口和执行组织之间活动被执行的依赖关系,以及其他组织的相关活动。 范围应可成为文档化信息。

4.4 ISMS 组织应按照本国际标准的要求建立、实施、保持和持续改进 ISMS。

5 领导力

2

5.1 领导力和承诺 最高管理者应展示关于 ISMS 的领导力和承诺: a) 确保信息安全方针和信息安全目标被建立,并与组织战略方向兼容; b) 确保信息安全管理体系的要求集成到组织的过程中; c) 确保信息安全管理体系所需要的资源是可用的; d) 传达有效的信息安全管理和符合信息安全管理体系要求的重要性; e) 确保信息安全管理体系达到其预期的效果; f) 指导和支持员工,有助于信息安全管理体系的效率; g) 推进持续改进;和 h) 支持其他相关管理角色展示他们的领导力,同样适用于他们的职责范围。

ISO27001-2013信息安全管理手册(GBT 22080-2016)

XXXX有限公司信息安全管理手册ISO27001:2013 编制:审核:批准:信息安全管理手册目录1. 概述 (4)1.1 目的 (4)1.2 适用范围 (4)1.3 颁布令 (4)1.4 授权书 (5)2. 依据文件和术语 (6)2.1 依据文件 (6)2.2 术语定义 (6)3. 裁剪说明 (7)4. 组织环境 (8)4.1 组织环境描述 (8)4.2 信息安全相关方的需求和期望 (11)4.3 信息安全管理体系范围的确定 (11)4.4 体系概述 (12)5. 领导力 (14)5.1 领导力和承诺 (14)5.2 信息安全方针和目标 (14)5.3 组织角色、职责和权限 (15)6. 策划 (17)6.1 风险评估和处置.............................. 错误!未定义书签。

6.2 目标实现过程 (18)7. 支持 (20)7.1 资源提供 (20)7.2 能力管理 (20)7.3 意识培训 (20)7.4 信息安全沟通管理 (20)7.5 文件记录管理 (21)8. 运行 (24)8.1 体系策划与运行 (24)8.2 风险评估 (24)8.3 风险处置 (24)9. 绩效评价 (26)9.1 监视、测量、分析和评价...................... 错误!未定义书签。

9.2 内部审核 (27)9.3 管理评审 (28)10. 改进........................................ 3010.1 不符合和纠正措施 2810.2 持续改进 (28)11. 信息安全总体控制 (31)A.5信息安全策略 (31)A.6信息安全组织 (31)A.7人力资源安全 (35)A.8资产管理 (35)A.9访问控制 (35)A.10密码控制 (36)A.11物理和环境安全 (36)A.12操作安全 (36)A.13通信安全 (37)A.14系统获取、开发和维护 (37)A.15供应商关系 (38)A.16信息安全事故 (38)A.17业务连续性管理的信息安全方面 (38)A.18符合性 (38)附件一:信息安全组织架构映射表 (40)附件二:信息安全职责分配表 (40)1.概述为提高服务质量,规范管理活动,保障系统安全运行,提升人员安全意识水平,XXXXXX软件有限公司(以下简称“公司”)依据信息安全管理标准《GB/T 22080-2016/ISO/IEC 27001:2013 信息技术安全技术信息安全管理体系要求》的相关要求,结合自身业务系统实际运行安全需求,已建立实施了一套科学有效的信息安全管理体系,并通过体系的有效运行,实现持续改进,达到动态系统、全员参与、制度化的、以预防为主的信息安全管理方式。

最新ISO27001:2013信息安全管理体系一整套程序文件(共41个程序184页)

XXXXXXXXX有限责任公司信息安全管理体系程序文件编号:XXXX-B-01~XXXX-B-41(符合ISO/IEC 27001-2013标准)拟编:信息安全小组日期:2015年02月01日审核:管代日期:2015年02月01日批准:批准人名日期:2015年02月01日发放编号: 01受控状态:受控2015年2月1日发布2015年2月1日实施[XXXX-B-01]信息安全风险管理程序[XXXX-B-02]文件控制程序[XXXX-B-03]记录控制程序[XXXX-B-04]纠正措施控制程序[XXXX-B-05]预防措施控制程序[XXXX-B-06]内部审核管理程序[XXXX-B-07]管理评审程序[XXXX-B-08]监视和测量管理程序A6[XXXX-B-09]远程工作管理程序A7[XXXX-B-10]人力资源管理程序A8[XXXX-B-11]商业秘密管理程序A8[XXXX-B-12]信息分类管理程序A8[XXXX-B-13]计算机管理程序A8[XXXX-B-14]可移动介质管理程序A9[XXXX-B-15]用户访问管理程序A9[XXXX-B-16]信息系统访问与监控管理程序A9[XXXX-B-17]信息系统应用管理程序A10[XXXX-B-18]账号密码控制程序A11[XXXX-B-19]安全区域管理程序A12.1.2[XXXX-B-20]变更管理程序A12.1.3[XXXX-B-21]容量管理程序A12.2.1[XXXX-B-22]恶意软件管理程序A12.3[XXXX-B-23]重要信息备份管理程序A12.6[XXXX-B-24]技术薄弱点管理程序A13[XXXX-B-25]电子邮件管理程序A13[XXXX-B-27]信息安全沟通协调管理程序A13[XXXX-B-28]信息交换管理程序A14.2.9[XXXX-B-29]信息系统验收管理程序A14.2[XXXX-B-30]信息系统开发建设管理程序A14[XXXX-B-31]软件开发管理程序A14[XXXX-B-32]数据安全管理程序A14[XXXX-B-33]OA管理程序A15.2[XXXX-B-34]第三方服务管理程序A15[XXXX-B-35]供应商管理程序A15[XXXX-B-36]相关方信息安全管理程序A16[XXXX-B-37]信息安全事件管理程序A17.2[XXXX-B-38]信息处理设施管理程序A17[XXXX-B-39]业务持续性管理程序A18[XXXX-B-40]信息安全法律法规管理程序A18[XXXX-B-41]知识产权管理程序XXXXXXXXX有限责任公司知识产权管理程序[XXXX-B-41]V1.0知识产权管理程序变更履历1 目的通过对知识产权的流程管理,规范整个知识产权管理工作,保证知识产权管理工作的每个环节的合理性、有效性和流畅,为组织的知识产权保护与管理奠定基础。

ISO27001:2013信息系统安全管理规范

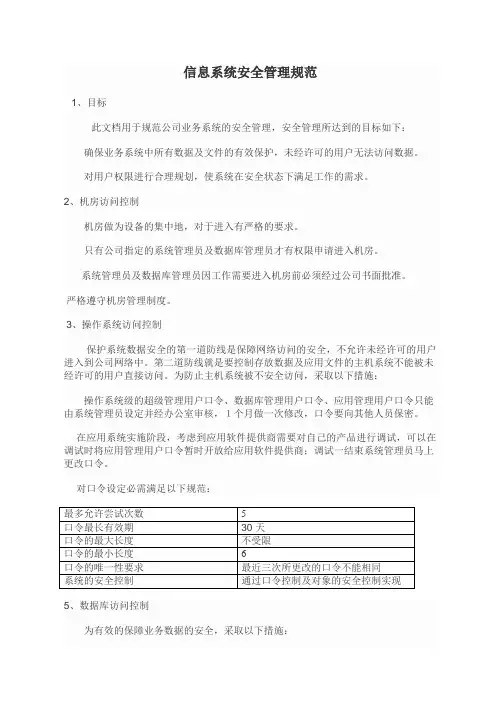

信息系统安全管理规范1、目标此文档用于规范公司业务系统的安全管理,安全管理所达到的目标如下:确保业务系统中所有数据及文件的有效保护,未经许可的用户无法访问数据。

对用户权限进行合理规划,使系统在安全状态下满足工作的需求。

2、机房访问控制机房做为设备的集中地,对于进入有严格的要求。

只有公司指定的系统管理员及数据库管理员才有权限申请进入机房。

系统管理员及数据库管理员因工作需要进入机房前必须经过公司书面批准。

严格遵守机房管理制度。

3、操作系统访问控制保护系统数据安全的第一道防线是保障网络访问的安全,不允许未经许可的用户进入到公司网络中。

第二道防线就是要控制存放数据及应用文件的主机系统不能被未经许可的用户直接访问。

为防止主机系统被不安全访问,采取以下措施:操作系统级的超级管理用户口令、数据库管理用户口令、应用管理用户口令只能由系统管理员设定并经办公室审核,1个月做一次修改,口令要向其他人员保密。

在应用系统实施阶段,考虑到应用软件提供商需要对自己的产品进行调试,可以在调试时将应用管理用户口令暂时开放给应用软件提供商;调试一结束系统管理员马上更改口令。

对口令设定必需满足以下规范:5、数据库访问控制为有效的保障业务数据的安全,采取以下措施:数据库内具有较高权限的管理用户口令由办公室数据库管理员设定,并由办公室审核,不能向其他人开放。

口令必须1个月做一次修改。

业务系统后台数据库对象创建用户的口令由数据库管理员设定,由技术研发部审核。

不能向其他人开放。

口令必须1个月做一次修改。

对口令设定必需满足以下规范:根据操作需求,在数据库中分别建立对业务数据只有“增、删、改”权限的用户;对业务数据只有“查询”权限的用户。

不同的操作需求开放不同权限的用户。

除技术研发部的人员外,其他部门的任何人员均没有权限从后台数据库直接进行数据的“增、删、改”操作对于业务必须的后台job或批处理,必须由技术研发部人员执行。

6、应用系统访问控制应用系统访问依靠系统内部定义的操作用户权限来控制,操作用户权限控制到菜单一级,对于操作用户的安全管理有如下规范:所有应用级的操作用户及初始口令统一由技术研发部设定,以个人邮件的形式分别发给各部门的操作人员。

ISO27001-2013 信息安全管理体系要求 中英对照版

ISO标准——IEC 27001:2013信息安全管理体系——要求Reference numberISO/IEC 27001:2013(E1范围 1 Scope本国际标准规定了在组织背景下建立、实施、维护和持续改进信息安全管理体系。

本标准还包括信息安全风险评估和处置要求,可裁剪以适用于组织。

本国际标准的要求是通用的,适用于所有的组织,不考虑类型、规模和特征。

当组织声称符合本国际标准时,任何条款4-10的排除是不可接受的。

This International Standard specifies the requirements for establishing, implementing, maintaining and continually improvingan information security management system within the contextof the organization. This International Standard also includes requirements for the assessment and treatment of information security risks tailored to the needs of the organization. The requirements set out in this International Standard are generic and are intended to be applicable to all organizations, regardless of type, size or nature. Excluding any of the requirements specified in Clauses 4 to 10 is not acceptable when an organization claims conformity to this International Standard.2 规范性引用文件下列参考文件是本文件的标准参考,也是应用本文件必不可缺的。

ISO270012013信息安全管理手册

xx 有限公司ISO/IEC 27001:2013编制:审核:批准:受控编号:HTGK-IM-01版本号:A/1 2016年3月1日颁布2016年3月2日发行颁布令经公司全体员工的共同努力下,依据ISO/IEC27001:2013标准编写的xx 有限公司信息安全管理体系已经得到建立并实施。

指导信息安全管理体系运行的信息安全管理体系手册经评审后,现予以批准发布。

《信息安全管理体系手册》的发布,标志着我公司从现在起,必须按照信息安全管理体系标准的要求和公司《信息安全管理体系手册》所描述的规定,不断增强持续满足顾客要求,相关方要求和法律法规要求的能力,全心全意为顾客和相关方提供优质,安全的产品开发和维护服务,以确定公司在社会上的良好信誉。

《信息安全管理体系手册》是公司规范内部管理的指导性文件,也是全体员工在向顾客提供服务过程必须遵循的行动准则。

《信息安全管理体系手册》一经发布,全体员工必须认证学习,切实执行。

本手册自2016年3月2日正式实施。

总经理:2016年3月2日授权书为贯彻执行ISO/IEC 27001:201《3 信息安全管理体系》,加强对信息管理体系运行的领导,特授权:1,授权XX为公司管理者代表,其主要职责和权限为:a,确保公司信息安全管理体系所需过程得到建立、实施、运行和保持。

确保信息安全业务风险得到有效控制。

b,向最高管理者报告信息安全管理体系业绩(绩效)和任何改善机会,为最高管理层评审提供依据。

c,确保满足顾客和相关方要求,法律法规要求的信息安全意识和信息安全风险意识在公司内得到形成和提高。

d,在信息安全管理体系事宜方面负责与外部的联络。

2,授权梁昆山为ISMS信息安全管理项目责任人,其主要职责和权限为:确保信息安全管理方案的控制措施得到形成、实施、运行和控制。

3,授权各部门主管为信息安全管理体系在本部门的责任人,对ISMS 要求在本部门的实施负责。

总经理:2016年3月1 日1、前言XX有限公司《信息安全管理体系手册》(以下简称本手册)依据ISO/IEC 27002:2013《信息技术-安全技术-信息安全管理实用规则》,结合本行业信息安全的特点编写。

ISO27001:2013信息安全管理手册和程序文件

编写委员会信息安全管理手册GLSC2020第A/0版编写:审核:批准:受控状态:XXX网络科技有限公司发布时间:2020年9月1日实施时间:2020年9月1日01目录02修订页03颁布令为提高我公司的信息安全管理水平,保障公司和客户信息安全,依据GB/T 2 2080-2016/ISO/IEC 27001:2013《信息技术安全技术信息安全管理体系要求》结合本公司实际,特制定信息安全管理手册(以下简称“管理手册”)A/0版。

《管理手册》阐述了公司信息安全管理,并对公司管理体系提出了具体要求,引用了文件化程序,是公司管理体系的法规性文件,它是指导公司建立并实施管理体系的纲领和行动准则,也是公司对所有社会、客户的承诺。

《管理手册》是由公司管理者代表负责组织编写,经公司总经理审核批准实施。

《管理手册》A/0版于2020年9月1日发布,并自颁布日起实施。

本公司全体员工务必认真学习,并严格贯彻执行,确保公司信息安全管理体系运行有效,实现信息安全管理目标,促使公司信息安全管理工作得到持续改进和不断发展。

在贯彻《管理手册》中,如发现问题,请及时反馈,以利于进一步修改完善。

授权综合部为本《管理手册》A/0版的管理部门。

XXX网络科技有限公司总经理:2020年9月1日04任命书为了贯彻执行GB/T 22080-2016/ISO/IEC 27001:2013《信息技术安全技术信息安全管理体系要求》,加强对管理体系运作的领导,特任命gary为本公司的信息安全管理者代表。

除履行原有职责外,还具有以下的职责和权限如下:(1)确保信息安全管理体系的建立、实施、保持和更新;进行资产识别和风险评估。

(2)向最高管理者报告管理体系的有效性和适宜性,并作为评审依据用于体系的改进;(3)负责与信息安全管理体系有关的协调和联络工作;(4)负责确保管理手册的宣传贯彻工作;(5)负责管理体系运行及持续改进活动的日常督导;(6)负责加强对员工的思想教育和业务、技术培训,提高员工信息安全风险意识;(7)主持公司内部审核活动,任命内部审核人员;(8)代表公司就公司管理体系有关事宜与外部进行联络。

ISO27001:2013信息安全管理体系全套程序30各部门信息安全管理职责

xx电子商务技术有限公司版本:A各部门信息安全管理职责JSWLS/IP-40-2009编制:xx审核:xx批准:xx2009-6-28发布2009-7-1实施xx电子商务技术有限公司发布xx电子商务技术编号:JSWLS/IP-40-2009有限公司程序文件版次:A/0程序文件修改控制序号版次修改章节修改人审核人批准人修改日期程序文件版次:A/0各部门信息安全管理职责1 总经理(1)负责组织建立公司信息安全管理体系。

(2)负责制定、发布公司信息安全方针。

(3)负责组织各部门定期评审、更新公司信息安全方针。

(4)负责向公司员工和外部提出信息安全管理承诺。

(5)负责实施公司信息安全资源的配置。

(6)负责公司信息安全管理体系评审工作。

(7)负责组织公司信息安全管理体系持续改进工作。

(8)负责公司信息安全管理体系内部协调工作。

(9)负责公司各部门信息安全管理职责的审批工作。

(10)负责组织公司信息安全管理体系符合安全策略和标准。

(11)负责组建公司信息安全管理委员会。

(12)负责任命公司信息安全管理者代表。

2 管理者代表(1)协助总经理建立公司信息安全管理体系。

(2)协助总经理制定、发布公司信息安全方针。

(3)协助总经理组织各部门定期评审、更新公司信息安全方针。

(4)协助总经理向公司员工和外部提出信息安全管理承诺。

(5)协助总经理实施公司信息安全资源的配置。

(6)协助总经理公司信息安全管理体系评审工作。

(7)协助总经理组织公司信息安全管理体系持续改进工作。

(8)协助总经理公司信息安全管理体系内部协调工作。

(9)协助总经理公司各部门信息安全管理职责的审批工作。

(10)协助总经理组织公司信息安全管理体系符合安全策略和标准。

程序文件版次:A/0(11)负责主持公司信息安全管理体系内部审核工作。

3 信息安全管理委员会(1)负责实施公司信息安全管理体系风险评估。

(2)负责根据风险评估制定相关措施。

(3)负责建立公司适用性声明。

ISO27001 2013标准

Information technology- Security techniques-Information security management systems-Requirements 信息技术-安全技术-信息安全管理体系-要求Foreword前言ISO (the International Organization for Standardization) and IEC (the International Electro technical Commission) form the specialized system for worldwide standardization. National bodies that are members of ISO or IEC participate in the development of International Standards through technical committees established by the respective organization to deal with particular fields of technical activity. ISO and IEC technical committees collaborate in fields of mutual interest. Other international organizations, governmental and non-governmental, in liaison with ISO and IEC, also take part in the work. In the field of information technology, ISO and IEC have established a joint technical committee, ISO/IEC JTC 1.ISO(国际标准化组织)和IEC(国际电工委员会)是为国际标准化制定专门体制的国际组织。

ISO27001-2013标准

Informationtechnology-Securitytechniques -Informationsecuritymanagementsystems-Requirements信息技术-安全技术-信息安全管理体系-要求Foreword前言ISO(theInternationalOrganizationforStandardization)andIEC(theInternationalElectrote chnicalCommission)formthespecializedsystemforworldwidestandardization.Nationalb odiesthataremembersofISOorIECparticipateinthedevelopmentofInternationalStandard sthroughtechnicalcommitteesestablishedbytherespectiveorganizationtodealwithpartic ularfieldsoftechnicalactivity.ISOandIECtechnicalcommitteescollaborateinfieldsofmutu alinterest.Otherinternationalorganizations,governmentalandnon-governmental,inliaisonwithISOandIEC,alsotakepartinthework.Inthefieldofinformationte chnology,ISOandIEChaveestablishedajointtechnicalcommittee,ISO/IECJTC1.ISO(国际标准化组织)和IEC(国际电工委员会)是为国际标准化制定专门体制的国际组织。

国家机构是ISO或IEC的成员,他们通过各自的组织建立技术委员会参与国际标准的制定,来处理特定领域的技术活动。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

4.组织的背景

理解组织现状及背景 利益相关方的期望 ISMS的范围 ISMS

6.计划

处理风险和机遇的行动 可实现ISMS目标和计划

4

5

6

7

7.支持

8

9

9.绩效评价

10

5.领导力

领导力和承诺 方针 角色、责任和承诺

资源 能力 意识 沟通 文档信息

监控、测量、分析和评价 内部审核 管理评审

信息安全管理体系要求

ISO/IEC27001:2013

Information technologyTechniques-information Security Management Systems-requirements ISO/IEC27001:2013

行业重点客户

金融电子系统与金融 外包服务提供商

ISO 31000:2009 5.3.2 建立外部环境: 外部环境(the external context )是指组织力图实 现其目标而处的外部环境(environment ). 外部环境包括,但不限于: ---文化、社会、政治、法规、法规、金融、技术、 经济、自然和竞争环境,无论是国际的、国内的区 域的或本地的; ---对组织目标有影响的亲键驱动因子和趋势; ---与外部利益相关方的关系,以及他们的感知和价 值观;

附件A(强制性)控制目标和控制措施

引言 0.1 总则

本国际标准为准备建立、运行、维护、持续改进信息安全管理体系(Information Security Management ISMS)的组织提供模型。采用ISMS应当是组织的一个战 略性决策。组织 ISMS 的建立和运行受需求和目标、安全需求、组织采用的过程 及组织的规模、架构的影响。上述因素会随时间发生变化。 信息安全管理体系通过应用风险管理过程来保护信息的保密性,完整性和可 用性,给相关方带来信心并使风险得到充分管理。 重要的是,信息安全管理体系是组织集成过程和整体管理架构的一部分,在流 程、信息系统、控制措施设计时都会考虑信息安全。信息安全管理体系的运行将 根据组织需求进行实际的缩放。

正文解读

1)提供模型:是说IS027001:2005仅仅是提供解决信息安全问题的模型, 而不是方法; 2)战略是宏观的、全局的,长远的。采用ISMS 是组织的一项战略性决策, 再次表明了ISMS不是针对具体方法的; 3)采用ISMS时,必须具体情况具体对待,而不能过于教条,简单的组织应 该采用简单的解决方案; 4本标准的评审依据是ISO27001:2005本身,目的上看现实中的部署和标 准的吻合程度,而不是去度量信息安全本身; 5 保密性,完整性和可用性

正文解读

※1

27000概况和术语

ISO/IEC27001 标准

术语

通用要求 27001要求 27006认证机构要求

27002实用规则

27003应用指南

27004测量

27005风险管理

27007审核指南

通用指南 27799健康领域 27011电信领域

×××领域

※2

本标准是对安全控制措施的“实施要求”,附录A是控制措施,标准正文 的4~8章讨论的正是PDCA模型来实施这些控制措施;

1 范围

本国际标准规定了在组织的环境下建立、运行、维护、持续改进信息安全管理 体系的要求。本标准还包括根据组织需求定制的信息安全风险评估和处理的要 求。本国际标准中所列的要求是通用的,适用于各种类型、规模和特性的组织。 组织声称符合本标准时,对于第4章到第10章规定的要求不能删减

2 规范性引用文件 以下文件的全部或部分在本文档中进行引用,这些文件对于本文件的应用是必不可 少的。凡是注日期的引用文件,仅引用的版本适用。凡是不注日期的引用文件,其 最新版本的参考文件(包括所有的修改单)适用于本标准。 ISO / IEC 27000,信息技术-安全技1)保密性confidentiality—确保信息仅授权人员访问

2)完整性integrity—信息及处理方法的准确和全面 3)可用性Availability—确保在需要时,授权用户能访问到信息,接触 到相关资产

0.3 与其他管理体系的兼容性

本国际标准采用 ISO/IEC 指令 第1部分的附件SL“综合ISO补充”中要求的 主条款结构、相同的子条款标题、统一的文本、常用词汇和核心定义,因此本标 准可与其他同样采用附录 SL 的管理体系标准相兼容。 附录 SL 中定义的这种通用方法,在选择符合两个或两个以上管理系体标准时仅 运行一套管理制度时是很有用的。

本国际标准可被用于内部、外部各方用于评估组织的能力来满足组织自身信 息安全要求。 本国际标准中要求的顺序并不能反映他们的重要性或暗示他们实现的顺序。

列表中的列举项仅供参考。 ISO/IEC 27000介绍了信息安全管理体系概述和词汇,引用的信息安全管理体系 系列标准(包括ISO/IEC 27003,ISO/IEC 27004和ISO/IEC 27005),相关术语 和定义。

松下· 万宝(广州)

课程内容

第1部分 ISO27001标准正文部分详解

第2部分ISO27001标准附录A详解

ISO27001:2013标准正文部分

PLAN DO

8.运行

运行计划及控制 信息安全风险评估 信息安全风险处置

CHECK ACT

10.改进

不符合及纠正措施 持续改进

内容 提要

4组织环境

4.1 理解组织及其环境 组织应明确与信息安全管理体系目的及影响其能力有关的内外部问题, 以达到信息安全管理体系的预期效果。 注:确定这些问题是指ISO 31000:2009 的第 5.3条款 谈及的用以

建立组织的外部和内部环境。

ISO 31000:2009 5.3.3 建立内部环境: 内部环境(the internal context )是指组织力图实现 其目标而处的内部环境(environment ). 内部环境十分必要,包括但不限于: ---治理、给织桔构、角色、责任; ----方针、目标以及实现它们的战略; 能力,能资源和知识的理解(如:资本、时间、人 员、过程、系统和技术) --信息系统、信息流、决策过程 --与内部利益相关言的关系,以及他们的感知和价 值观; --组织的文化;