第9章 计算机系统安全风险评估

计算机系统安全风险评估

2019-3-16

2019-3-16

3

9.1计算机系统安全风险评估的目的 和意义

1. 安全风险评估是科学分析并确定风险的过程

2. 信息安全风险评估是信息安全建设的起点和 基础

3. 信息安全风险评估是需求主导和突出重点原 则的具体体现

4. 重视风险评估是信息化比较发达的国家的基 本经验

2019-3-16

2019-3-16

2019-3-16

13

9.5 安全风险评估的依据和过程

9.5.2 风险要素

2019-3-16

2019-3-16

14

9.5 安全风险评估的依据和过程

9.5.3 风险评估过程

2019-3-16

2019-3-16

15

9.5 安全风险评估的依据和过程

1.风险评估准备

风险评估准备是整个风险评估过程有效性的保证。在 正式进行风险评估之前,阻止应该制定一个有效的风 险评估计划,确定安全风险评估的目标、范围,建立 相关的组织机构,并选择系统性的安全风险评估方法 来收集风险评估所需的信息和数据。具体主要包括以 下内容。

感谢你的聆听

2022/3/23

计算机系统安全原理与技术(第2版)

LOGO

33

2019-3-16

2019-3-16

11

9.4 安全风险评估工具

一些专用的自动化的风险评估工具

COBRA CRAMM ASSET CORA CC tools

2019-3-16

2019-3-16

12

9.5 安全风险评估的依据和过程

9.5.1 风险评估依据 1)政策法规。 2)国际标准。 3)国家标准。 4)行业通用标准。 5)其他。

信息安全风险评估 一级

信息安全风险评估一级

摘要:

一、信息安全风险评估概述

二、风险评估的基本要素

三、风险评估的基本过程

四、风险评估在信息安全中的作用

正文:

信息安全风险评估是一种评估方法,用于确定信息系统的安全性和潜在威胁。

在进行信息安全风险评估时,需要考虑资产、威胁、脆弱性和风险等基本要素。

首先,资产是指信息系统的各种资源,包括硬件、软件、数据和人员等。

其次,威胁是指可能对信息系统造成损害的外部因素,例如自然灾害、人为破坏和网络攻击等。

脆弱性是指信息系统的安全漏洞或弱点,这些漏洞或弱点可能被威胁利用来攻击信息系统。

最后,风险是指威胁利用脆弱性对资产造成损害的可能性及其后果。

信息安全风险评估的基本过程包括风险评估准备过程、资产识别过程、威胁识别过程、脆弱性识别过程和风险分析过程。

在风险评估准备过程中,需要确定评估的目标、范围和标准。

在资产识别过程中,需要识别信息系统的各种资源。

在威胁识别过程中,需要分析可能对信息系统造成损害的外部因素。

在脆弱性识别过程中,需要检查信息系统的安全漏洞和弱点。

在风险分析过程中,需要评估风险的可能性及其后果,并确定风险的等级。

信息安全风险评估在信息安全中起着重要的作用。

可以帮助组织了解信息系统的安全状况,识别潜在的安全威胁和漏洞,并采取相应的措施来降低风险。

计算机等级考试《三级数据库技术》专用教材考纲分析+考点精讲+真题演练

XX年全国计算机等级考试《三级数据库技术》专用教材【考纲分析+考点精讲+真题演练】最新资料,WORD格式,可编辑修改!目录第1章数据库应用系统开发方法................................................考纲分析..................................................................考点精讲..................................................................1.1 数据库应用系统概述...............................................考点1 数据库系统和数据库应用系统的区别 ..........................考点2 数据库应用系统设计与开发的定义 ............................1.2 数据库应用系统生命周期...........................................考点1 软件工程与软件开发方法 ....................................考点2 DBAS生命周期模型..........................................1.3 规划与分析.......................................................考点1 概述 ....................................................考点2 系统规划与定义 ............................................考点3 可行性分析 ................................................考点4 项目规划 ..................................................1.4 需求分析.........................................................考点1 系统需求 ..................................................考点2 数据需求分析 ..............................................考点3 功能需求分析 ..............................................考点4 性能需求分析 ..............................................考点5 其他需求分析 ..............................................1.5 系统设计.........................................................考点1 概念设计 ..................................................考点2 逻辑设计 ..................................................考点3 物理设计 ..................................................1.6 实现与部署.......................................................考点1 定义 ....................................................考点2 内容 ....................................................1.7 运行管理与维护...................................................考点1 内容 ....................................................考点2 重要性 .................................................... 第2章需求分析..............................................................考纲分析..................................................................考点精讲..................................................................2.1 需求分析.........................................................考点1 需求分析的概念与意义 ......................................考点2 需求获取的方法 ............................................考点3 需求分析过程 ..............................................2.2 需求分析方法.....................................................考点1 需求分析方法概述 ..........................................考点2 DFD需求建模方法...........................................考点3 其他需求建模方法 ..........................................考点4 DFD与IDEFO比较........................................... 第3章数据库结构设计........................................................考纲分析..................................................................考点精讲..................................................................3.1 数据库概念设计...................................................考点1 概念设计的任务 ............................................考点2 概念设计的依据及过程 ......................................考点3 数据建模方法 ..............................................考点4 概念设计实例 ..............................................3.2 数据库逻辑设计...................................................考点1 任务 ....................................................考点2 目标 ....................................................3.3 数据库物理设计...................................................考点1 物理设计的目的 ............................................考点2 数据库的物理结构 ..........................................考点3 索引 ....................................................考点4 数据库物理设计 ............................................考点5 其他物理设计环节 .......................................... 第4章数据库应用系统功能设计与实施..........................................考纲分析..................................................................考点精讲..................................................................4.1 软件体系结构.....................................................考点1 定义 ....................................................考点2 功能 ....................................................考点3 分类 ....................................................4.2 软件设计过程.....................................................考点1 软件设计的目的 ............................................考点2 软件设计的原则 ............................................考点3 软件设计的分类 ............................................4.3 DBAS总体设计 ....................................................考点1 DBAS总体设计主要内容......................................考点2 DBAS体系结构设计..........................................考点3 DBAS软件总体设计..........................................考点4 软硬件选型与配置设计 ......................................考点5 业务规则初步设计 ..........................................4.4 DBAS功能概要设计 ................................................考点1 概述 ....................................................考点2 实现方法 ..................................................考点3 表示层概要设计 ............................................考点4 业务逻辑层概要设计 ........................................考点5 数据访问层概要设计 ........................................4.5 DBAS功能详细设计 ................................................考点1 表示层详细设计 ............................................考点2 业务逻辑层详细设计 ........................................4.6 应用系统安全架构设计.............................................考点1 数据安全设计 ..............................................考点2 环境安全设计 ..............................................考点3 制度安全设计 ..............................................4.7 DBAS实施.........................................................考点1 DBAS实施阶段的主要工作....................................考点2 创建数据库 ................................................考点3 数据装载 ..................................................考点4 编写与调试应用程序 ........................................考点5 数据库系统试运行 .......................................... 第5章UML与数据库应用系统 ..................................................考纲分析..................................................................考点精讲..................................................................5.1 DBAS建模.........................................................考点1 方法 ....................................................考点2 UML .......................................................5.2 DBAS业务流程与需求表达 ..........................................考点1 业务流程与活动图 ..........................................考点2 系统需求与用例图 ..........................................5.3 DBAS系统内部结构的表达 ..........................................考点1 DBAS系统内部结构分类......................................考点2 系统结构与类图 ............................................考点3 系统结构与顺序图 ..........................................考点4 系统结构与通信图 ..........................................5.4 DBAS系统微观设计的表达 ..........................................考点1 微观设计的表达方法 ........................................考点2 对象图 ....................................................考点3 状态机图 ..................................................考点4 时间图 ....................................................5.5 DBAS系统宏观设计的表达 ..........................................考点1 宏观设计的对象 ............................................考点2 包图 ....................................................考点3 交互概述图 ................................................考点4 复合结构图 ................................................5.6 DBAS系统实现与部署的表达 ........................................考点1 表达方法 ..................................................考点2 组件图 ....................................................考点3 系统实现与部署图 .......................................... 第6章高级数据查询..........................................................考纲分析..................................................................考点精讲..................................................................6.1 一般数据查询功能扩展.............................................考点1 使用TOP限制结果集 ........................................考点2 使用CASE函数 .............................................考点3 将查询结果保存到新表中 ....................................6.2 查询结果的并、交、差运算.........................................考点1 并运算 ....................................................考点2 交运算 ....................................................考点3 差运算 ....................................................6.3 相关子查询.......................................................考点1 概述 ....................................................考点2 语法格式 ..................................................考点3 用途 ....................................................6.4 其他形式的子查询.................................................考点1 替代表达式的子查询 ........................................考点2 派生表 ....................................................6.5 其他一些查询功能.................................................考点1 开窗函数 ..................................................考点2 公用表表达式 .............................................. 第7章数据库及数据库对象....................................................考纲分析..................................................................考点精讲..................................................................7.1 创建及维护数据库.................................................考点1 SQL Server数据库概述......................................考点2 SQL Server数据库的组成....................................考点3 数据库文件组 ..............................................考点4 数据库文件的属性 ..........................................考点5 用T-SQL语句创建数据库 ....................................考点6 修改数据库 ................................................考点7 分离和附加数据库 ..........................................7.2 架构...........................................................考点1 定义 ....................................................考点2 架构对象的定义和种类 ......................................考点3 命名规则 ..................................................考点4 定义架构的T-SQL语句 ......................................考点5 删除架构的T-SQL语句 ......................................7.3 分区表...........................................................考点1 基本概念 ..................................................考点2 创建分区表 ................................................7.4 索引.............................................................考点1 创建索引 ..................................................考点2 删除索引 ..................................................7.5 索引视图.........................................................考点1 基本概念 ..................................................考点2 适合建立索引视图的场合 ....................................考点3 定义索引视图 .............................................. 第8章数据库后台编程技术....................................................考纲分析..................................................................考点精讲..................................................................8.1 存储过程.........................................................考点1 基本概念 ..................................................考点2 创建、执行和删除存储过程 ..................................8.2 用户定义函数.....................................................考点1 概述 ....................................................考点2 创建和调用标量函数 ........................................考点3 创建和调用内联表值函数 ....................................考点4 创建和调用多语句表值函数 ..................................考点5 删除用户自定义函数 ........................................8.3 触发器...........................................................考点1 基本概念 ..................................................考点2 创建触发器 ................................................考点3 删除触发器 ................................................8.4 游标...........................................................考点1 游标的组成 ................................................考点2 使用游标 .................................................. 第9章安全管理..............................................................考纲分析..................................................................考点精讲..................................................................9.1 安全控制.........................................................考点1 概述 ......................................................考点2 数据库安全控制的目标 ......................................考点3 数据库安全的威胁 ..........................................考点4 安全控制模型的内容 ........................................考点5 授权和认证 ................................................9.2 存取控制.........................................................考点1 自主存取控制(自主安全模式) ..............................考点2 强制存取控制 ..............................................9.3 审计跟踪.........................................................9.4 统计数据库的安全性...............................................考点1 统计数据库的定义 ..........................................考点2 安全性问题 ................................................考点3 解决方案 ..................................................考点4 目标 ....................................................9.5 SQL Server的安全控制 ............................................考点1 身份验证模式 ..............................................考点2 登录账户 ..................................................考点3 数据库用户 ................................................考点4 权限管理 ..................................................考点5 角色 ....................................................9.6 Oracle的安全管理 ................................................考点1 Oracle的安全控制机制......................................考点2 Oracle的特点..............................................考点3 用户与资源管理 ............................................考点4 权限管理 ..................................................考点5 审计功能 .................................................. 第10章数据库运行维护与优化.................................................考纲分析..................................................................考点精讲..................................................................10.1 数据库运行维护基本工作..........................................考点1 概述 ....................................................考点2 工作内容 ..................................................10.2 运行状态监控与分析..............................................考点1 定义 ....................................................考点2 监控分析机制的分类 ........................................10.3 数据库存储空间管理..............................................考点1 数据库的存储结构分类 ......................................考点2 管理内容 ..................................................考点3 数据库管理预测内容 ........................................10.4 数据库性能优化..................................................考点1 数据库运行环境与参数调整 ..................................考点2 模式调整与优化 ............................................考点3 存储优化 ..................................................考点4 查询优化 ..................................................考点5 SQL Server性能工具........................................ 第11章故障管理.............................................................考纲分析..................................................................考点精讲..................................................................11.1 故障管理概述....................................................考点1 故障类型及其解决方法 ......................................考点2 数据库恢复技术概述 ........................................11.2 数据转储(数据备份)............................................考点1 概述 ....................................................考点2 静态转储和动态转储 ........................................考点3 数据转储机制 ..............................................考点4 多种转储方法结合使用 ......................................11.3 日志文件........................................................考点1 日志文件的概念 ............................................考点2 日志文件的格式与内容 ......................................考点3 登记日志文件的原则 ........................................考点4 检查点 ....................................................11.4 硬件容错方案....................................................考点1 磁盘保护技术 ..............................................考点2 服务器容错技术 ............................................考点3 数据库镜像与数据库容灾 .................................... 第12章备份与恢复数据库.....................................................考纲分析..................................................................考点精讲..................................................................12.1 备份与恢复的概念................................................考点1 备份数据库 ................................................考点2 恢复数据库 ................................................12.2 SQL Server的备份与恢复机制 .....................................考点1 恢复模式 ..................................................考点2 备份内容及时间 ............................................考点3 SQL Server的备份机制......................................考点4 SQL Server的恢复机制......................................12.3 Oracle的备份与恢复机制 .........................................考点1 Oracle数据库逻辑备份与恢复................................考点2 0racle数据库物理备份与恢复................................ 第13章大规模数据库架构.....................................................考纲分析..................................................................考点精讲..................................................................13.1 分布式数据库....................................................考点1 分布式数据库系统 ..........................................考点2 分布式数据库目标 ..........................................考点3 分布式数据库的数据分布策略 ................................考点4 分布式数据库系统的体系结构 ................................考点5 分布式数据库的相关技术 ....................................13.2 并行数据库......................................................考点1 并行数据库系统结构 ........................................考点2 数据划分与并行算法 ........................................13.3 云计算数据库架构................................................考点1 云计算概述 ................................................考点2 Google的云数据库体系结构..................................13.4 XML数据库 ......................................................考点1 XML数据库概述.............................................考点2 SQL Server 2008与XML ..................................... 第14章数据仓库与数据挖掘...................................................考纲分析..................................................................考点精讲..................................................................14.1 决策支持系统的发展..............................................14.2 数据仓库技术概述................................................考点1 数据仓库的概念 ............................................考点2 数据仓库的特性 ............................................考点3 数据仓库的体系结构与环境 ..................................考点4 数据仓库的数据组织 ........................................考点5 元数据 ....................................................考点6 操作型数据存储 ............................................14.3 设计与建造数据仓库..............................................考点1 数据仓库设计的需求与方法 ..................................考点2 数据仓库的数据模型 ........................................考点3 数据仓库设计步骤 ..........................................14.4 数据仓库的运行与维护............................................考点1 数据仓库数据的更新维护 ....................................考点2 数据仓库监控与元数据管理 ..................................14.5 联机分析处理与多维数据模型......................................考点1 OLAP ......................................................考点2 多维分析的基本概念 ........................................考点3 多维分析的基本操作 ........................................考点4 OLAP的实现方式............................................14.6 数据挖掘技术....................................................考点1 数据挖掘步骤 ..............................................考点2 关联规则挖掘 ..............................................考点3 分类挖掘 ..................................................考点4 聚类挖掘 ..................................................考点5 时间序列分析 ..............................................第1章数据库应用系统开发方法考纲分析1.数据库应用系统的概念2.数据库应用系统生命周期。

计算机应用基础教程(Windows 7+Office 2010)(第4版) (9)[48页]

![计算机应用基础教程(Windows 7+Office 2010)(第4版) (9)[48页]](https://img.taocdn.com/s3/m/5d05ca770c22590102029dbf.png)

9.3 计算机网络的体系结构

(2)IPX/SPX协议 IPX/SPX协议是Novell公司为了适应网络的发展而

开发的通信协议,具有很强的适应性,安装很方便, 同时还具有路由功能,可以实现多个网段之间的通信 。

IPX协议负责数据包的传送;SPX负责数据包传输 的完整性。IPX/SPX协议一般用于局域网中。

9.1 计算机网络概述

2.按传输介质进行分类 (1)有线网 (2)光纤网 (3)无线网

3.按网络的使用者进行分类 (1)公用网(public network) (2)专用网(private network)

9.1 计算机网络概述

4.按网络的拓扑结构进行分类 网络的拓扑结构是抛开网络物理连接来讨论网络

9.3.1 计算机网络常用协议

目前在局域网上流行的数据传输协议有3种。 1.TCP/IP协议 TCP/IP( Transmission Control Protocol/ Internet

Protocol)即“传输控制协议/网际协议”。计算机网络中 最常用的协议为TCP/IP协议。不同网络通过TCP/IP协议才 能相互通信。

2.“计算机—计算机”网络

以资源共享为目的的计算机通信网络。典型的代表是20 世纪60年代后期美国国防部远景研究计划局的ARPA( Advanced Research Projects Agency)网,它是第一个以 实现资源共享为目的的计算机网络。

9.1 计算机网络概述

3.计算机互联网络

具有统一的网络体系结构,遵循国际标准化协议, 实现资源共享的计算机网络。典型的例子就是国际互联 网Internet。

9.3 计算机网络的体系结构

(3)NetBEUI协议 NetBEUI协议的全称是“NetBIOS Extends User

第9章--计算机学科方法论

示例:若n为奇数,则n+1为偶数。 证明:因为 n为奇数; 所以 n = 2k+1(k为整数); 因此有 n+1 = 2k+2 = 2(k+1);

所以 n+1是偶数。

计算机导论(2009)

9.6.3 数学中的证明方法

反证法

含义:首先假定要证明的命题不成立,然后通过正确的推理得 出与已知(或假设)条件、公理、定理等相互矛盾或自相矛盾 的结果,以此证明假定要证明的命题不成立是错误的,成立才 是正确的。 示例:若n2为奇数,则n为奇数。 证明:假定在n2为奇数的前提下,n为偶数; 则有 n = 2k(k为整数); 于是有 n2 = (2k)2 = 4k2 = 2(2k2); 则有 n2是偶数,与原假定n2为奇数矛盾; 所以假定n为偶数是错误的,n应为奇数。

计算机导论(2009)

9.5 计算机学科中的核心概念

折衷和结果(Tradeoff and Consequences)

折衷指的是为满足系统的可实施性而对系统设计中 的技术方案所作出的一种合理的取舍。 折衷的结果是指选择一种方案代替另一种方案所产 生的技术、经济、文化及其他方面的影响。

折衷存在于计算机学科领域的各个层次上。

第9章 计算机学科方法论

内容来源

中国计算机学会计算机学科教程研究组发布

中国计算机科学与技术学科教程2002。

教育部计算机教学指导委员会编制

高等学校计算机发展战略研究报告暨专业规范(2006)。

IEEE-CS/ACM发布

CC1991(Computing Curricular 1991). CC2001, CC2004, CC2005.

9.5 计算机学科中的核心概念

绑定(Binding)

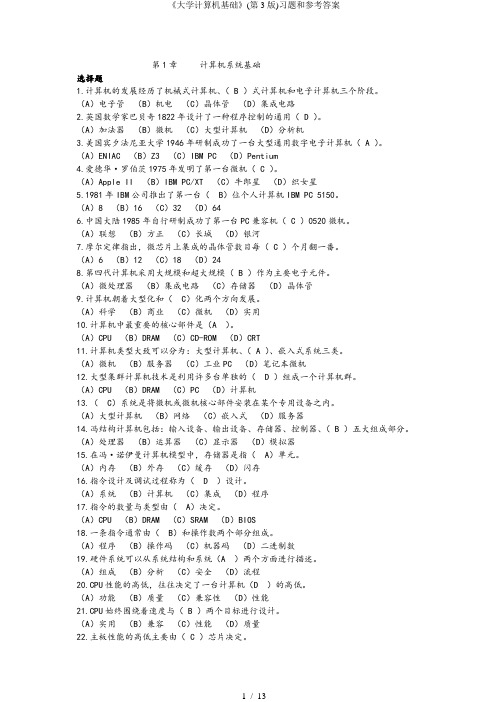

大学计算机基础第3版习题和参考答案

第1章计算机系统基础选择题1.计算机的发展经历了机械式计算机、( B )式计算机和电子计算机三个阶段。

(A)电子管(B)机电(C)晶体管(D)集成电路2.英国数学家巴贝奇1822年设计了一种程序控制的通用( D )。

(A)加法器(B)微机(C)大型计算机(D)分析机3.美国宾夕法尼亚大学1946年研制成功了一台大型通用数字电子计算机( A )。

(A)ENIAC (B)Z3 (C)IBM PC (D)Pentium4.爱德华·罗伯茨1975年发明了第一台微机( C )。

(A)Apple II (B)IBM PC/XT (C)牛郎星(D)织女星5.1981年IBM公司推出了第一台( B)位个人计算机IBM PC 5150。

(A)8 (B)16 (C)32 (D)646.中国大陆1985年自行研制成功了第一台PC兼容机( C )0520微机。

(A)联想(B)方正(C)长城(D)银河7.摩尔定律指出,微芯片上集成的晶体管数目每( C )个月翻一番。

(A)6 (B)12 (C)18 (D)248.第四代计算机采用大规模和超大规模( B )作为主要电子元件。

(A)微处理器(B)集成电路(C)存储器(D)晶体管9.计算机朝着大型化和( C)化两个方向发展。

(A)科学(B)商业(C)微机(D)实用10.计算机中最重要的核心部件是(A )。

(A)CPU (B)DRAM (C)CD-ROM (D)CRT11.计算机类型大致可以分为:大型计算机、( A )、嵌入式系统三类。

(A)微机(B)服务器(C)工业PC (D)笔记本微机12.大型集群计算机技术是利用许多台单独的( D )组成一个计算机群。

(A)CPU (B)DRAM (C)PC (D)计算机13.( C)系统是将微机或微机核心部件安装在某个专用设备之内。

(A)大型计算机(B)网络(C)嵌入式(D)服务器14.冯结构计算机包括:输入设备、输出设备、存储器、控制器、( B )五大组成部分。

《网络安全》教学大纲

《网络安全》教学大纲(Network Security)制定单位:信息科学学院(计算机科学与技术系)制定人:孙晓彦审核人:冯国富(课程组长)编写时间:2011年12月15日第一部分课程概述一、基本信息(一)课程属性、学分、学时专业课, 3学分,48学时(理论32+实验16)(二)适用对象计算机科学与技术专业本科生(三)先修课程与知识准备计算机程序设计、数据结构与算法、操作系统、计算机网络等二、课程简介信息网络的大规模全球互联趋势,以及人们的社会与经济活动对计算机网络的依赖性与日俱增,使得计算机网络的安全性成为信息化建设的一个核心问题。

在信息学科的专业教育中开设网络安全课程,旨在让学生们从学习网络技术时就树立建造安全网络的观念,掌握网络安全的基本知识,了解设计和维护安全的网络体系及其应用系统的基本手段和常用方法,为从事信息网络的研究和开发打下良好基础。

本课程较全面的介绍了计算机网络安全的基本理论和关键技术,并对当前常见的网络安全技术的原理和应用进行了详细的讲解。

内容主要包括计算机硬件与环境安全、操作系统安全、计算机网络安全、应用系统安全、应急响应与灾难恢复、计算机系统安全风险评估、计算机安全等级评测与安全管理等内容。

这门课程对于培养具有基本信息安全技术应用能力的工程人员有着重要意义。

The trend that information nets worldwide being connecting to one another, alone with the more and more dependences on computer net by people's social and economical activities, makes the security of the computer net a kernel problem. This course means to bring up the students' notion about the net security in the mean time when they learn the net technology, to let them understand the basic knowledge of net security, and to offer them a chance to understand the common way to design and maintain a secure net system or its application system. By taking the course, it can therefore give the students a good preparation for their research in information net.The course gives a global introduction on the basic theories and kernel technologies of the network security, as well as explanation on the concept andapplication of the commonly used network security technology. The main contents of this course include the following sections: security of computer hardware and environmental, operating system security, computer network security, application security, emergency response and disaster recovery, computer system security risk assessment, computer level of security evaluation and security management and so on.This course has important significance for training the engineering staff with the basic information security technology application ability.三、教学目标本课程主要培养学生理解密码学等网络安全的相关安全原理,掌握计算机系统可能存在的安全问题和普遍采用的安全机制,了解当今主要的网络系统安全设置、安全漏洞、安全协议,并能够胜任一般网络安全的基本技术和操作,提高信息安全防护意识与安全防护能力。

计算机和信息系统安全保密管理规定

计算机和信息系统安全保密管理规定第一章总则第一条为加强公司计算机和信息系统(包括涉密信息系统和非涉密信息系统)安全保密管理,确保国家秘密及商业秘密的安全,根据国家有关保密法规标准和中核集团公司有关规定,制定本规定。

第二条本规定所称涉密信息系统是指由计算机及其相关的配套设备、设施构成的,按照一定的应用目标和规定存储、处理、传输涉密信息的系统或网络,包括机房、网络设备、软件、网络线路、用户终端等内容。

第三条涉密信息系统的建设和应用要本着“预防为主、分级负责、科学管理、保障安全”的方针,坚持“谁主管、谁负责,谁使用、谁负责”和“控制源头、归口管理、加强检查、落实制度”的原则,确保涉密信息系统和国家秘密信息安全。

第四条涉密信息系统安全保密防护必须严格按照国家保密标准、规定和集团公司文件要求进行设计、实施、测评审查与审批和验收;未通过国家审批的涉密信息系统,不得投入使用。

第五条本规定适用于公司所有计算机和信息系统安全保密管理工作。

第二章管理机构与职责第六条公司法人代表是涉密信息系统安全保密第一责任人,确保涉密信息系统安全保密措施的落实,提供人力、物力、财力等条件保障,督促检查领导责任制落实。

第七条公司保密委员会是涉密信息系统安全保密管理决策机构,其主要职责:(一)建立健全安全保密管理制度和防范措施,并监督检查落实情况;(二)协调处理有关涉密信息系统安全保密管理的重大问题,对重大失泄密事件进行查处。

第八条成立公司涉密信息系统安全保密领导小组,保密办、科技信息部(信息化)、党政办公室(密码)、财会部、人力资源部、武装保卫部和相关业务部门、单位为成员单位,在公司党政和保密委员会领导下,组织协调公司涉密信息系统安全保密管理工作。

第九条保密办主要职责:(一)拟定涉密信息系统安全保密管理制度,并组织落实各项保密防范措施;(二)对系统用户和安全保密管理人员进行资格审查和安全保密教育培训,审查涉密信息系统用户的职责和权限,并备案;(三)组织对涉密信息系统进行安全保密监督检查和风险评估,提出涉密信息系统安全运行的保密要求;(四)会同科技信息部对涉密信息系统中介质、设备、设施的授权使用的审查,建立涉密信息系统安全评估制度,每年对涉密信息系统安全措施进行一次评审;(五)对涉密信息系统设计、施工和集成单位进行资质审查,对进入涉密信息系统的安全保密产品进行准入审查和规范管理,对涉密信息系统进行安全保密性能检测;(六)对涉密信息系统中各应用系统进行定密、变更密级和解密工作进行审核;(七)组织查处涉密信息系统失泄密事件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

12

9.5 安全风险评估的依据和过程

9.5.2 风险要素

2011-1-5

计算机系统安全原理与技术(第2版)

13

9.5 安全风险评估的依据和过程

9.5.3 风险评估过程

2011-1-5

计算机系统安全原理与技术(第2版)

14

9.5 安全风险评估的依据和过程

1.风险评估准备 风险评估准备是整个风险评估过程有效性的保证。 风险评估准备是整个风险评估过程有效性的保证。在 正式进行风险评估之前, 正式进行风险评估之前,阻止应该制定一个有效的风 险评估计划,确定安全风险评估的目标、范围, 险评估计划,确定安全风险评估的目标、范围,建立 相关的组织机构, 相关的组织机构,并选择系统性的安全风险评估方法 来收集风险评估所需的信息和数据。 来收集风险评估所需的信息和数据。具体主要包括以 下内容。 下内容。

2011-1-5

计算机系统安全原理与技术(第2版)

9

9.4 安全风险评估工具

3.风险评估辅助工具 风险评估需要大量的实践和经验数据的支持, 风险评估需要大量的实践和经验数据的支持,这些数 据的积累是风险评估科学性的基础。 据的积累是风险评估科学性的基础。风险评估辅助工 具可以实现对数据的采集、 具可以实现对数据的采集、现状分析和趋势分析等单 项功能,为风险评估各要素的赋值、定级提供依据。 项功能,为风险评估各要素的赋值、定级提供依据。 常用的辅助工具有: 常用的辅助工具有:

2011-1-5

计算机系统安全原理与技术(第2版)

23

思考与练习

5.请访问中国信息安全风险评估论坛 (/)、 (/)、国 家信息中心信息安全风险评估网 /, /,了解 更多安全风险评估理论与技术的进展。 更多安全风险评估理论与技术的进展。 6.操作实验:Nessus安全扫描工具使用。实 操作实验:Nessus安全扫描工具使用 安全扫描工具使用。 验内容:安装Nessus软件 扫描的配置; 软件; 验内容:安装Nessus软件;扫描的配置;分 析扫描报告;使用软件的附带工具。 析扫描报告;使用软件的附带工具。

管理性(Administrative) 管理性(Administrative) 操作性(Operational) 操作性(Operational) 技术性(Technical) 技术性(Technical) 威慑性(Deterrent) 威慑性(Deterrent) 预防性(Preventive) 预防性(Preventive) 检测性(Detective) 检测性(Detective) 纠正性(Corrective) 纠正性(Corrective) 2011-1-5 计算机系统安全原理与技术(第2版)

第9章 计算机系统安全风险评估

2011-1-5

计算机系统安全原理与技术(第2版)

1

本章主要内容

计算机系统安全风险评估的目的和意义 安全风险评估途径 安全风险评估基本方法 安全风险评估工具 安全风险评估的依据和过程 信息系统安全风险评估实例

2011-1-5

计算机系统安全原理与技术(第2版)

2

9.1计算机系统安全风险评估的目的 9.1计算机系统安全风险评估的目的 和意义

2011-1-5

计算机系统安全原理与技术(第2版)

8

9.4 安全风险评估工具

2.系统基础平台风险评估工具 渗透性测试工具是根据脆弱性扫描工具扫描的 结果进行模拟攻击测试, 结果进行模拟攻击测试,判断被非法访问者利 用的可能性。这类工具通常包括黑客工具、 用的可能性。这类工具通常包括黑客工具、脚 本文件。 本文件。渗透性测试的目的是检测已发现的脆 弱性是否真正会给系统或网络带来影响。 弱性是否真正会给系统或网络带来影响。通常 渗透性工具与脆弱性扫描工具一起使用, 渗透性工具与脆弱性扫描工具一起使用,并可 能会对被评估系统的运行带来一定影响。 能会对被评估系统的运行带来一定影响。

1)基于网络的扫描器。在网络中运行,能够检测 基于网络的扫描器。在网络中运行, 如防火墙错误配置或连接到网络上的易受攻击的网 络服务器的关键漏洞。 络服务器的关键漏洞。

2011-1-5

计算机系统安全原理与技术(第2版)

7

9.4 安全风险评估工具

2.系统基础平台风险评估工具 目前常见的脆弱性扫描工具有以下几种类型。 目前常见的脆弱性扫描工具有以下几种类型。

2011-1-5

计算机系统安全原理与技术(第2版)

11

9.5 安全风险评估的依据和过程

9.5.1 风险评估依据 1)政策法规。 政策法规。 2)国际标准。 国际标准。 3)国家标准。 国家标准。 4)行业通用标准。 行业通用标准。 5)其他。 其他。

2011-1-5

计算机系统安全原理与技术(第2版)

计算机系统安全原理与技术(第2版)

15

9.5 安全风险评估的依据和过程

2.资产识别 在这一过程中确定信息系统的资产, 在这一过程中确定信息系统的资产,并明确资产的价 资产是组织(企业、机构) 值。资产是组织(企业、机构)赋予了价值因而需要保 护的东西。资产的确认应当从关键业务开始,最终覆 护的东西。资产的确认应当从关键业务开始, 盖所有的关键资产。在确定资产时一定要防止遗漏, 盖所有的关键资产。在确定资产时一定要防止遗漏, 划入风险评估范围的每一项资产都应该被确认和评估。 划入风险评估范围的每一项资产都应该被确认和评估。

风险评估方案 风险评估程序 资产识别清单 重要资产清单 威胁列表 脆弱性列表 已有安全措施确认表 风险评估报告 风险处理计划 风险评估记录 2011-1-5

计算机系统安全原理与技术(第2版)

21

9.6 信息系统安全风险的评估实例

1. 风险的评判 2. 风险事件发生的概率Ps 风险事件发生的概率Ps 3. 风险事件发生后影响程度Cs的模糊综合评判 风险事件发生后影响程度Cs的模糊综合评判 4. 风险度Rs的计算 风险度Rs的计算 5. 案例

19

9.5 安全风险评估的依据和过程

6.风险分析

2011-1-5

计算机系统安全原理与技术(第2版)

20

9.5 安全风险评估的依据和过程

7.风险评估文档记录 风险评估文档是指在整个风险评估过程中产生的评估 过程文档和评估结果文档,包括(但不仅限于此) 过程文档和评估结果文档,包括(但不仅限于此):

2011-1-5

计算机系统安全原理与技术(第2版)

22

思考与练习

1.请谈谈计算机信息系统安全风险评估在信 息安全建设中的地位和重要意义。 息安全建设中的地位和重要意义。 2.简述在风险评估时从哪些方面来收集风险 评估的数据。 评估的数据。 3.简述运用模糊综合评估法对信息系统进行 风险评估的基本过程。 风险评估的基本过程。 4.参考其他文献,列举其他对信息系统进行 参考其他文献, 安全风险评估的方法,比较它们的优缺点, 安全风险评估的方法,比较它们的优缺点,并 选择一种评估方法对本单位(学校、院系) 选择一种评估方法对本单位(学校、院系)的系 统安全作一次风险评估。 统安全作一次风险评估。

1)确定风险评估的目标。 确定风险评估的目标。 2)确定风险评估的范围。 确定风险评估的范围。 3)组建适当的评估管理与实施团队。 组建适当的评估管理与实施团队。 4)进行系统调研。 进行系统调研。 5)确定评估依据和方法。 确定评估依据和方法。 6)制定风险评估方案。 制定风险评估方案。 7 获得最高管理者对风险评估工作的支持。 2011-1-5)获得最高管理者对风险评估工作的支持。

1)脆弱性识别内容。 脆弱性识别内容。 2)脆弱性赋值。 脆弱性赋值。

2011-1-5

计算机系统安全原理与技术(第2版)

18

9.5 安全风险评估的依据和过程

5.已有安全控制措施确认 在影响威胁发生的外部条件中,除了资产的错弱点外, 在影响威胁发生的外部条件中,除了资产的错弱点外, 另一个就是组织现有的安全措施。识别已有的( 另一个就是组织现有的安全措施。识别已有的(或已计 划的)安全控制措施,分析安全措施的效力, 划的)安全控制措施,分析安全措施的效力,确定威胁 利用弱点的实际可能性, 利用弱点的实际可能性,一方面可以指出当前安全措 施的不足,另一方面也可以避免重复投资。 施的不足,另一方面也可以避免重复投资。 安全控制措施可以分为: 安全控制措施可以分为:

1)基于信息安全标准的风险评估与管理工 具。 2)基于知识的风险评估与管理工具。 基于知识的风险评估与管理工具。 3)基于模型的风险评估与管理工具。 基于模型的风险评估与管理工具。

2011-1-5

计算机系统安全原理与技术(第2版)

6

9.4 安全风险评估工具

2.系统基础平台风险评估工具 系统基础平台风险评估工具包括脆弱性扫描工 具和渗透性测试工具。 具和渗透性测试工具。 脆弱性扫描工具主要用于对信息系统的主要部 如操作系统、数据库系统、网络设备等) 件(如操作系统、数据库系统、网络设备等) 的脆弱性进行分析, 的脆弱性进行分析,目前常见的脆弱性扫描工 具有以下几种类型。 具有以下几种类型。

1)资产分类。 资产分类。 2)资产赋值。 资产赋值。

2011-1-5

计算机系统安全原理与技术(第2版)