Oracle安全技术概述

Oracle数据库技术(格局篇)

Oracle数据库技术(格局篇)Oracle 18c是Oracle新一代数据库,可以部署在本地或 Oracle 云中,运行在专用于 Oracle Exadata和Oracle 数据库机等数据库工作负载的通用硬件或工程系统上。

它为各种规模的企业提供了访问世界上最快,最具可扩展性和可靠性的数据库技术,以便在云,本地和混合云配置中安全,经济地部署事务和分析工作负载。

Oracle Database 18c是在以前Oracle Database 12c中引入的功能添加了新功能和增强功能,包括:1)多租户架构可大幅节省成本和灵活性。

2)内存列存储,可实现实时分析的性能提升。

3)本机数据库分片,可实现大规模 Web 应用程序的高可用性。

4)增强数据库性能,可用性,安全性,分析和应用程序开发的更多关键功能。

Oracle Database 18c 提供了一个高性能、高可靠和高安全的平台,可以在云,本地或混合云进行部署。

它提供了在本地和云中运行的相同熟悉的数据库软件,使客户能够使用其内部开发的 Oracle 应用程序和 ISV应用程序,并在 Oracle 云上运行它们,而不会导致任何应用程序更改。

Oracle Multitenant 是面向下一代数据库云的架构。

它提供了隔离、敏捷性和规模经济。

在这个架构中,一个多租户容器数据库可容纳多个可插拔数据库。

现有数据库可以直接采用,无需更改应用。

Oracle Multitenant 是对 Oracle Real Application Clusters 和Oracle Active Data Guard 等选件的全面补充。

内存优化,支持实时分析。

Oracle Database In-Memory 优化了分析和混合负载 OLTP,不仅提供出色的事务处理性能,还支持实时分析、商务智能和报告。

Oracle Database In-Memory 提供了一个独特的双格式架构,可以同时使用传统的行格式和新的内存中列格式在内存中表示表。

Oracle数据库安全技术分析与对策研究

1引言近年来,随着计算机技术的广泛应用,很多企事业单位、政府部门都建立了自己的网络。

但计算机的安全问题在最近几年才引起人们的关注。

我们知道,数据库中存放着大量的关键数据,这些数据中的有些对所在单位都有着至关重要的作用。

因此,数据库的安全直接关系到公司的存亡,甚至涉及到国家的安全机密。

2Ora cle数据库安全技术分析2.1用户口令管理策略及其改进数据库的安全依赖于始终保密的口令,应该采用如下口令管理策略:1)账户锁定建立一个数据库用户名JP SB,该账户允许连接注册3次,超过3次就会引起账户死锁,它的环境文件名为L im ite d_Profile。

Cre ate Profi le Limite d_profi le lim i t;Fa i le d_L ogin_Attampts3;Cre ate Use rJ PSBIde ntified ByJP1028;Profile Limited_P rofile;Grant Cre ate Se ssiontoJPS B如果J PSB账户连接注册3次,那么该账户就会被Ora cle自动锁住,即使用了正确口令,也会提示出错。

2)口令历史可以通过环境文件的资源PA S SWORD_L IFE_T IME为账户建立一个最大的期限,如要求用户每30天改变一次口令。

A lte rProfi le L imite d_Profile LimitPassword_L ife_Ti m e30;如果口令过期,那么下次注册时必须修改它。

一个过期账户和锁定的账户不同,一个锁定的账户会随时间的推移自动解锁或用由来解锁;一个过期账户ALT ER USERDBA必须在注册时输入新的口令才能重新有效。

2.2数据存储加密较之传统的数据加密技术,数据库密码系统有其自身的要求和特点。

传统的加密以报文为单位,加密脱密都是从头至尾按顺序进行。

而数据库中的数据必须以字段为单位进行加密,否则该数据库将无法被操作。

例解Oracle Database Vault

例解Oracle Database Vault在作者的试用过程中,Vault正确实现了本文中所有示例,运行稳定。

Vault的GUI管理员工具非常容易使用,同样可以完成本文中所有示例,并且操作简单。

因此,Vault是可以在运营数据库系统中使用的。

数据库的安全性越来越受到重视,而其中主要的威胁往往来自内部,如何进行有效的内部控制,多年来一直没有很好的解决办法。

其中一个突出的问题就是限制DBA对应用数据的存取。

DBA具有“至高无上”的权限,对他们而言数据库中的数据是没有任何秘密可言的。

此外,为了保证运营系统的正常运行,某些“危险”操作是应禁止执行的。

Oracle 公司新近推出的Oracle Database 10gR2安全组件Oracle Database Vault(以下简称Vault)就是数据库安全技术的一大进步,很好地解决了上述问题。

Vault首先明确了数据库系统人员的职责:DBA只是物理上负责维护系统的正常运行:启动、关闭、备份、恢复、管理表空间和数据文件,调整系统性能等等;各个应用部门的负责人是表和应用程序的真正所有者,决定如何存取数据,决定哪些用户可以使用数据。

在此认识的基础上,把系统安全的职责从DBA中分离出来,引入了专门的系统安全管理员,负责系统安全方面的设计和操作,并负责监控系统安全状况。

Vault主要利用两个概念来实现其安全管理功能:领域(realm)和命令规则(command rule)。

对于需要保护的数据库对象(表、程序、角色等),创建一个领域,将这些对象加入到此领域。

此后,如果没有存取这些对象的对象权限,那么即便是DBA用户也无法对这些对象进行操作。

而所谓命令规则是指为一条SQL命令建立一个规则:是否允许执行,在何种条件下允许执行。

Vault可以对包括DDL、DML和系统控制命令的一百多条SQL命令建立命令规则。

学习掌握一个软件最好的方法就是实际使用。

本文用具体的例子详尽地介绍了Vault的功能和使用方法。

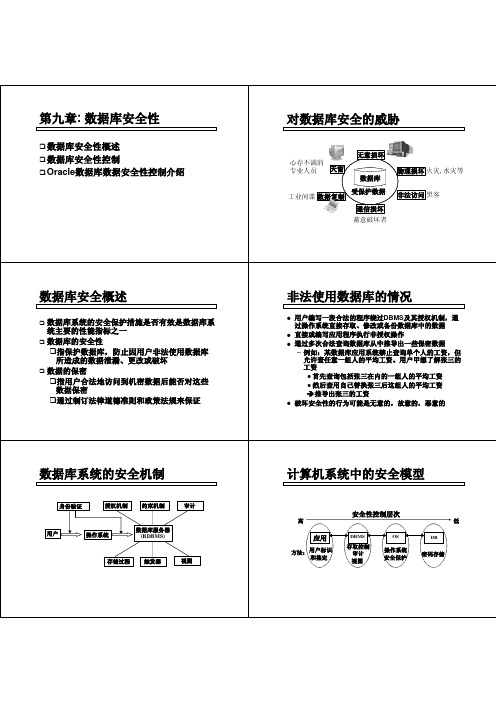

数据库安全概述非法使用数据库的情况

z 数据库用户管理 在SQL Server中,登录对象和用户对象是SQL Server进行权限管理的两种不同的对象。

– 登录对象:服务器方的一个实体,使用一个登录名可 以与服务器上的所有数据库进行交互。

– 用户对象:一个或多个登录对象在数据库中的映射, 可以对用户对象进行授权,以便为登录对象提供对数 据库的访问权限,一个登录名可以被授权访问多个数 据库,一个登录名在每个数据库中只能映射一次。

REVOKE -从指定用户那里收回对指定对象的指定权限

存取控制 – 授权

with grant option子句 例子: 把对表SC的查询权限、修改成绩权限授给wang和 zhang, 并允许wang和zhang将该权限授予他人

grant select, update(Grade) on table SC

用户标识和鉴定

z 数据库用户管理 SQL Server可使用下列两种方法来管理数据库用户 – 使用SQL Server企业管理器管理数据库用户; – 使用SQL Server系统存储过程sp_grantdbaccess 管理数据库用户

z 在SQL Server中主要有两种类型的角色 – 服务器角色 – 数据库角色

z 直接或编写应用程序执行非授权操作 z 通过多次合法查询数据库从中推导出一些保密数据

– 例如:某数据库应用系统禁止查询单个人的工资,但 允许查任意一组人的平均工资。用户甲想了解张三的 工资 z 首先查询包括张三在内的一组人的平均工资 z 然后查用自己替换张三后这组人的平均工资 Î推导出张三的工资

z 破坏安全性的行为可能是无意的,故意的,恶意的

z 通过视图调整授权 – 定义可向用户授权数据库特定部分的用户视图

z 审计 – 追踪信息,重现导致数据库现有状况的一系列事件

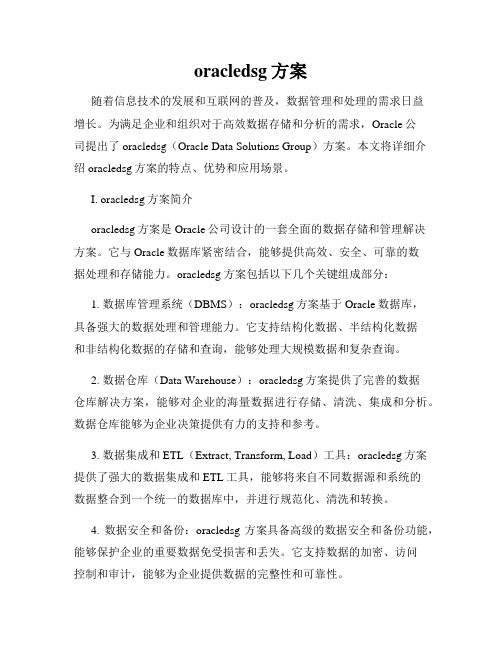

oracledsg方案

oracledsg方案随着信息技术的发展和互联网的普及,数据管理和处理的需求日益增长。

为满足企业和组织对于高效数据存储和分析的需求,Oracle公司提出了oracledsg(Oracle Data Solutions Group)方案。

本文将详细介绍oracledsg方案的特点、优势和应用场景。

I. oracledsg方案简介oracledsg方案是Oracle公司设计的一套全面的数据存储和管理解决方案。

它与Oracle数据库紧密结合,能够提供高效、安全、可靠的数据处理和存储能力。

oracledsg方案包括以下几个关键组成部分:1. 数据库管理系统(DBMS):oracledsg方案基于Oracle数据库,具备强大的数据处理和管理能力。

它支持结构化数据、半结构化数据和非结构化数据的存储和查询,能够处理大规模数据和复杂查询。

2. 数据仓库(Data Warehouse):oracledsg方案提供了完善的数据仓库解决方案,能够对企业的海量数据进行存储、清洗、集成和分析。

数据仓库能够为企业决策提供有力的支持和参考。

3. 数据集成和ETL(Extract, Transform, Load)工具:oracledsg方案提供了强大的数据集成和ETL工具,能够将来自不同数据源和系统的数据整合到一个统一的数据库中,并进行规范化、清洗和转换。

4. 数据安全和备份:oracledsg方案具备高级的数据安全和备份功能,能够保护企业的重要数据免受损害和丢失。

它支持数据的加密、访问控制和审计,能够为企业提供数据的完整性和可靠性。

II. oracledsg方案的优势oracledsg方案具有以下几个显著的优势,使其成为企业和组织的首选数据解决方案:1. 高性能:oracledsg方案基于Oracle数据库,采用先进的索引和查询优化技术,具备卓越的性能。

它能够支持高并发、大规模的数据处理和查询,保证企业应用的高效运行。

2. 强大的扩展性:oracledsg方案能够轻松扩展以应对不断增长的数据量和用户访问量。

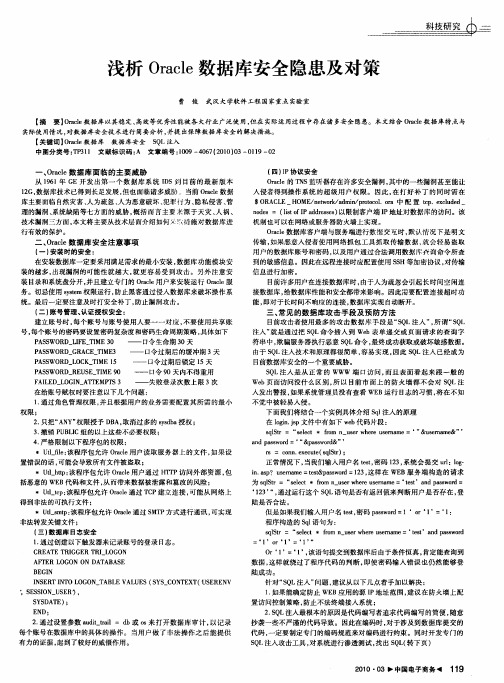

浅析Oracle数据库安全隐患及对策

务。切忌使用 s t ye s m权 限运行 , 防止黑客通过侵入数据库来破坏操作系

统。最后一定要注意及时打安全补 丁, 防止漏洞攻击。 ( ) 二 账号管理、 认证授权安全 :

三 、 见 的 数 据 库 攻 击 手 段 及 预 防 方 法 常

l

…

—

科技研究 士 —~ 一 =: = == = == == == = = == == = == == = =

浅析 Oal数据库安全 隐患及对策 r e c

曹 俊 武汉 大学软件工程 国家重点实验 室

【 摘

要 】 r l数据库以其稳 定、 Oa e c 高效等优秀性能被各 大行业 广泛使 用, 但在 实际运用过 程中存在诸 多安全隐患。本文结合 Oal数据库特 点与 r e c

二 、 rc 数 据 库 安 全 注 意 事 项 Oal e

( ) 一 安装时的安全 : 在安装数据库一定要采用满足需求 的最小安装 , 数据库功能模块安 装的越多 , 出现漏洞的可能性就越 大 , 就更容 易受到攻击 。另外注意安 装 目录和系统盘分开 , 并且建 立专门的 O al 用户来安装运行 O ce rce a r l 服

建 立账 号时 , 每个账号与账号使 用人要一一对应 , 不要 使用共享账 号, 每个账号的密码要设 置密码 复杂度和密码生命周期策略 , 具体如下 PAS W ORD LF I S IE TME3 0 —— 口令生命期 3 O天

—

PAS W ORD OCK

( )P协 议 安全 四 I O al T S监听器存在许多安全漏洞 , 中的一些漏洞甚至能让 rce的 N 其

入侵者得到操作系统 的超级用 户权 限。因此 , 在打好 补丁 的同 时需在 ¥O AC E—H ME ntok a mn pooo. r 中 配 置 t .ecu e R L O / e r/d i rt 1 o w / c a c xldd— p nd s= (i fPadess 以限制客户端 I oe 1t d rse) soI P地址对数 据库的访 问。该 机 制 也 可 以 在 网 络 或服 务 器 防火 墙 上 实 现 。 Oal 数据库客户端 与服务端进行数据交瓦 时, rce 默认情况下是 明文 传输 , 如果恶意入侵者使用 网络抓包工具 抓取传输数据 , 就会轻 易盗取

oracle高可用方案

oracle高可用方案在IT行业中,数据的安全性和可靠性是一项极为重要的任务。

数据库作为数据处理和管理的核心,必须具有高可用性和冗余性,以确保数据在任何情况下都不会丢失。

在这种情况下,Oracle高可用方案成为了一个比较通用的选择。

本文将探讨Oracle高可用方案的一些技术细节和优势。

I. 了解Oracle高可用方案Oracle高可用方案是一组使用Oracle技术来设计的架构,此架构可确保数据存储在多台服务器上,以保证系统稳定性。

为了保证高可用性,Oracle高可用方案包括了如下技术:1. 数据库的冗余性:为了保证数据库的冗余性,Oracle高可用方案使用了多个实例来进行分布式计算。

这样,在一个实例发生故障的情况下,其他实例仍然可以继续处理数据。

2. 自动故障转移(AFT):通过使用Oracle集群,Oracle高可用方案实现了自动故障转移。

这项技术使用专门的软件来监控实例,以便在一个实例失效时,自动切换到备用实例。

3. 归档和重做日志:利用Oracle的归档和重做日志特性,数据可以在多个服务器上进行同步,确保数据互相关联。

这也确保在一个服务器出现故障的情况时,另一个服务器能立即取而代之。

II. Oracle高可用方案的优势Oracle高可用方案有如下几个主要的优势:1. 提高系统的可用性:一个企业离不开数据库。

在数据丢失或服务器故障的时候,整个企业都会受到影响。

因此,Oracle高可用方案使用多个服务器实例和备份管理,以确保数据的完整性和安全性。

2. 降低停机时间:当出现系统故障时,系统管理员需要进行手动修复,这需要花费大量的时间。

但是,Oracle高可用方案能够自动进行修复和数据恢复,从而极大地减少了停机时间。

3. 提高业务连续性:大多数企业需要实时访问其数据库,否则就会对业务产生影响。

Oracle高可用方案可以帮助企业实现复杂的业务流程,带来连续性和可靠性。

4. 支持在线扩容:当企业业务增长时,数据库需要扩容。

应用Oracle数据库监控维护技术,维护数据库安全

赣糕脚、强L毛LE工电子耩擘应用o r acl e数据库监控维护技术,维护数据库安全冉崇蒡迟景元(陕两科技丈学陕西西安7l0021)【燕樊】数据露安哞:传蠲遂一露蹩淘绕饕数群库管理受豹鬃梦,数据库数据瓣丢失醣及数嚣库被非法用户的侵入使得数据撵管理甓身心疲:{簌。

萌绕数据库的蜜全性问题提出一些安全性策略,希颦对数据库管理员有所帮助。

【关键溺】0r ac l e数摄蓐数摄撵安全中圈分类号:TP3文献标识码:^文童编号:167卜一7597(2008)09t0025一O I数帮库安全住问题应龟括两个部分:一是数据辟数据的安全,它席能确保当数据库系统停机时.当数据库数据存储媒体被破坏时以及当数据库瘸产误撩绍对,数据痒数始信息年垒手丢失,二是数据库系统不被舔法瘸户侵入,它应尽可能地堵住潜在的各种漏洞,防止非法用户利用它们侵入数摇痒系绞。

一、数据库安全的主鬟内窖(一)用户缎和安全燃在撩作系统F建立秘户缍怒僳证数溅律安全健的一种有效方法。

O r a cl e程序为了安全性目的~般分为两类:~类是所有的用户都可执行,菇一类强鸯§鞋爵攮霉亍。

褒潍i x强壤F组设鹫瓣聚霉文传是/et c/gr跚p,关于这个文件如何配置,可以参阅uni x的有关手册,以下是保证or ac l e数据摩安全性的蕊种方法:1.程安装o r acl e Se r ve r前,龟t建数嚣库管壤员组(潞A)而且分配r oo t和0r acl e软件拥有者的用户T D给这个组。

D B A能执行的程序只有710权陵。

在安装过程串S程{豫A系统投袋鑫令技冬硗分配绘p酝缓。

2.允许一部分uni x用户有限制地访问0r acl e服势器系统,增加一个由授权嗣户缀成的O粉cl e组,确保绘蚀8cl e服务器实用铡程o r acl e组l D,公用的町执行程序,院如sQ L神l us、S钆{Fom s等,戍该可被这组执行,然后这个实用例程的权限为710,它将允许同组的用户执行,而其他用户不施。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Oracle 数据库中的审计功能

强健、灵活、高精确度的审计 • 业界最高级别的审计功能 • 自 Oracle 7 开始提供的强健审计功能 (1993)

• 审计语句、权限、语句事件、失败或成功、SYS 审计 • Oracle9i 引入了细粒度审计 (2001) • 灵活的格式,支持 XML、SYSLOG、数据库表、Windows 事 件查看器

OSAUD REDO Host 3

Host 2

Audit Vault 报表

预置的审计评估与定制的报表

• 预置的报表

• • • • • • 授权用户的操作 访问敏感数据 角色授予 DDL 操作 系统管理 登录/注销

FINANCE DB

• 用户定义的报表

• 授权用户对财务数据库进行了哪些操 作? • 用户 ‘A’ 对多个数据库进行了哪些操 作? • 哪些非应用程序用户访问了敏感数据?

• 共有 20 多种报告 • 易于设置和管理

• Web 界面 • API

监控

数据库活动的审计需求

• 关键驱动因素

• 合规性(SOX、PCI、私密性…) • 风险评估和补偿控制 • 证明对合规性的控制 • 安全性 • 检测特权滥用

监控

• 关键要求

• • • • • 从多个审计孤岛收集审计数据 自动查看审计数据,并发出警报 集中审计策略管理 保护审计线索 尽量降低对生产系统的性能影响

Oracle Audit Vault 概要

Trust-but-Verify

• 收集并整合审计数据

• • • • Oracle 9i Release 2 以2 and 9.5 Sybase ASE 12.5 and 15.0

• 实施预防控制措施

• 职责分离 • 最低权限

DBA

HR 域

HR 应用系 统 DBA

HR

FIN 域

FIN 应用 系统 DBA

FIN

使用了域的影响

• 针对对象的授权,不会受到域的影响,例如:

• SELECT ON HR.EMPLOYEES • EXECUTE ON HR.GIVE_RAISE

• 当然,使用系统权限访问被域保护的对象,会受到影响, 例如:

访问控制

更强的、透明的访问控制需求

• 关键驱动因素

• 限制特权用户对数据的完全访问 • 管理员 • 开发人员/QA • 应用程序用户 • 轻松实现基于环境的访问控制 • 用户参数 • 网络参数 • 数据库参数

访问控制

• 关键要求

• • • • 适用于现有的应用程序 支持自定义策略 难以规避 性能影响最小

HR schema

3 SALES_DBA attempts to drop the restored HR table:

SQL> DROP TABLE hr.bonus_it; ORA-20401: Realm Violation for drop table on HR.BONUS_IT

实时访问控制

监控

• 目前,其客户遍及近乎各级市场

• 金融 • 医疗保健 • 政府

Oracle 数据库审计

概述

• 语句审计 • 有选择地审计与特定类型的数据库结构或模式对象相关的 DDL/DML 语句组 • 可以为所有用户或者仅为一个选择列表指定 • 权限审计 • 审计需要使用系统权限的语句 • 可以为所有用户或者仅为一个选择列表指定 • 对象审计 • 审计需要使用模式对象权限的所有 SELECT 和 DML 语句 • 针对所有用户;无法针对特定用户列表设置

基于规则的多因素授权

• 根据考虑了多因素的规则授 予应用程序数据的访问权限

• 防止应用程序绕行和即席访 问 • 保护应用程序数据免受无意 伤害

• 预防不受监视的更改 • 需要对 DBA 实行强身份验证

CONNECT … HR HR 应用程序用 户 DROP … FIN FIN 应用程序 DBA

命令规则

控手段

• IT服务外包日益增多

个客户服务(例如呼叫中 心)

控

4

安全现状

安全产品应用

1、容灾 物理 环境

2、防火墙、IDS、VPN、 HTTPS 3、CA、HTTPS、USER /PASSWORD

网络

应用 主机 数据库 数据

4、操作系统安全 USER/PASSWORD 5、数据库访问安全 USER/PASSWORD

域的使用案例

1

SALES_DBA can drop an HR table because he has the DBA role:

SQL> CONNECT sales_dba/password SQL> DROP TABLE hr.bonus_it; Table dropped.

2

DVO creates a realm to secure the HR tables:

FINANCE DB

FINANCE DB FINANCE DB

FINANCE DB

FINANCE DB FINANCE DB FINANCE DB FINANCE DB FINANCE DB FINANCE DB HR DB CUSTOMER DB HR DB

• 定制的报表

• Oracle BI Publisher、Application Express 或第三方工具

Oracle Audit Vault 数据仓库

可伸缩的、灵活的数据仓库 • 审计数据仓库

• 可进行商业智能分析 • 拥有报表功能

• Audit Vault 数据仓库维度

• 时间、主机、数据源、用户、事件… • 被证明和发布的Schema • 允许使用第三方报表工具

• 性能和伸缩性

• 内建分区 • 可扩展到TB级

• SELECT ANY TABLE • EXECUTE ANY PROCEDURE • CREATE TABLE

域的属性

• 当定义一个域时,需要指定以下属性:

• • • • 域名称与描述; 状态:Enabled 或 Disabled 审计选项 域保护的对象: • 用户 • 对象类型 • 对象名称 • 授权: • 被授权用户 • 授权类型:participant 或 owner • 授权的规则集 (可选)

• 可在Oracle RAC上部署

Oracle Audit Vault 安全性

审计数据与实际的数据一样敏感

• 内建的安全性

• • 审计数据传输加密 职责的分离

• Audit Vault Administrator • Audit Vault Auditor

其他数据库

• 集中管理/供应审计设置

Audit Vault Architecture Overview

Audit Vault Server Audit Settings Management Management and Monitoring Audit Data Collection Data Warehouse Reports Alerts Audit data Configuration metrics Audit Vault Agent Collectors REDO, DBAUD, OSAUD AV Auditor Reporting and alerts Security Infrastructure

Oracle Database Vault

合规性和内部威胁

• 控制特权用户

• • • 限制 DBA 访问应用程序数据 提供职责分离 数据库和信息整合安全性

控制访问数据的对象、时间、地点 和方式 根据 IP 地址、时间、作者…来制定 决策

访问控制

保护领域 报表 多因素 授权

•

实施数据访问安全性策略

• •

• •

在 Oracle 10g R2 / 11g 和 Oracle 9.2.0.8 中提供 在 PeopleSoft、EBS、Siebel 等 应用系统中得到认证

命令 规则

职责 分离

特权用户控制

使用保护域 • 防止特权用户访问其无权访问 的应用程序数据

SELECT * FROM HR.EMP

• 安全地将应用程序数据整合至 一个数据库中

Command type Object Owner Rule set Command rule

命令行 对象 用户 规则集的结果必须为:TRUE

内置 Database Vault 因子

可通过 API 扩展

内置因素 网络 数据库 计算机名称 数据库 IP 地址 客户端 IP 地址 网络协议 网络 IP 地 址 数据库 SID 数据库实例 数据库主机名

IT 整合

• 企业并购或机构合并 • 日益集中的数据中心 • 多个系统整合成一个系统 • 一个应用外包商同时为多

法规遵循

• 萨班斯法案 (SOX), 企业

被察觉

• 对内部人员/DBA没有监

内部控制基础规范(中国 版SOX)

• 支付卡行业规范 (PCI) • 个人信息保护法即将发布 • IT治理, COBIT, ITIL • 职责分离, 风险评估和监

监控

企业级审计的需求

• 收集审计数据

• 存在许多不同地点的审计数据

• 报告审计数据

• 从分散各点的审计数据生成统一报告很困难 • 需要为审计者定制审计报告

• 监控审计数据

• 需要集中化扫描的效率

• 管理审计数据

• 审计数据的安全性 • 大规模审计数据的管理 • 审计数据的归档

• 管理审计设置

• 需要可通过系统方便地对审计设置进行供应和 监控的能力

隐私

<Insert Picture Here>

内部威胁

合规性

Oracle数据安全整体解决方案

徐懿 资深解决方案专家