信息安全概论-访问控制(PPT84页)

信息安全访问控制技术概述

Clark-Wilson模型规则(一)

❖ 证明规则1(CR1):当任意一个IVP在运行时,它必 须保证所有的CDI都处于有效状态

❖证明规则2(CR2) :对于某些相关联的CDI集合, TP必须将那些CDI从一个有效状态转换到另一个有效 状态

❖ 实施规则1(ER1):系统必须维护所有的证明关系, 且必须保证只有经过证明可以运行该CDI的TP才能操 作该CDI

❖偏序关系:支配 ≤

▪ 完整级L=(C,S)高于完整级L’=(C’,S’),当且仅当满足以 下关系:C ≥ C’,S S’

34

Biba模型规则与实例

❖ S可以读O,当且仅当O的安全级支配S的安全级 ❖ S可以写O,当且仅当S的安全级支配O的安全级 ❖ 上读下写

35

Clark-Wilson模型的目标

▪ 主体有一个最高安全等级和一个当前安全等级,最高 安全等级必须支配当前等级

▪ 主体可以从最高安全等级降低下来,以便与低安全等 级的实体通信

32

BLP模型实例

33

Biba模型的组成

❖ 主体集:S ❖ 客体集:O ❖ 安全级:完整级和范畴

▪ 完整等级:Crucial,Very Important,Important ▪ 范畴:NUC、EUR、US

❖ 缺点:

▪ 信息在传递过程中其访问权限关系会被改变

26

知识域:访问控制模型

❖ 知识子域:强制访问控制模型

▪ 理解强制访问控制的分类和含义 ▪ 掌握典型强制访问控制模型:Bell-Lapudula模型、

Biba模型、Clark-Wilson模型和Chinese Wall模型 ▪ 理解强制访问控制模型的特点

▪ 非法用户对系统资源的使用 ▪ 合法用户对系统资源的非法使用

身份与访问安全 访问控制 信息安全案例教程:技术与应用 教学PPT课件

2021/7/31

12

信息安全案例教程:技术与应用

1. 访问控制的概念

❖ (4)基本的访问控制模型 ▪ 3)能力表 ▪ 能力表保护机制实际上是按访问控制矩阵的行 实施对系统中客体的访问控制。 ▪ 每个主体都有一张能力表,用于说明可以访问 的客体及其访问权限。

2021/7/31

13

信息安全案例教程:技术与应用

❖ 访问控制表ACL、能力表是实现DAC策略的基本 数据结构

❖ 在DAC模式下,有3种控制许可权手段:层次型 、属主型和自由型。

2021/7/31

16

信息安全案例教程:技术与应用

本讲要点

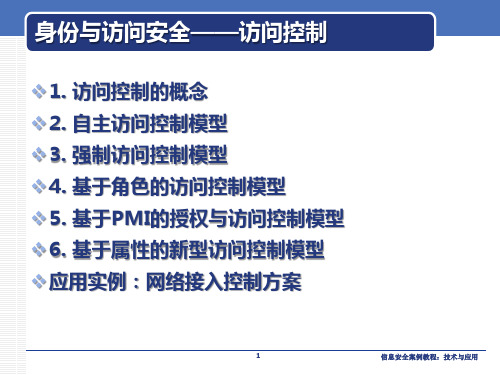

❖1. 访问控制的概念 ❖2. 自主访问控制模型 ❖3. 强制访问控制模型 ❖4. 基于角色的访问控制模型 ❖5. 基于PMI的授权与访问控制模型 ❖6. 基于属性的新型访问控制模型 ❖ 应用实例:网络接入控制方案

❖ 人们可能更关注第2个问题,因此,现今大多数主 流的操作系统都把ACL作为主要的访问控制机制 。这种机制也可以扩展到分布式系统,ACL由文 件服务器维护。

2021/7/31

14

信息安全案例教程:技术与应用

本讲要点

❖1. 访问控制的概念 ❖2. 自主访问控制模型 ❖3. 强制访问控制模型 ❖4. 基于角色的访问控制模型 ❖5. 基于PMI的授权与访问控制模型 ❖6. 基于属性的新型访问控制模型 ❖ 应用实例:网络接入控制方案

❖ 访问控制技术解决的是“你能做什么?你有什么 样的权限?”。

2021/7/31

2

信息安全案例教程:技术与应用

1. 访问控制的概念

❖ 基本目标都是防止非法用户进入系统和合法用户 对系统资源的非法使用。

❖ 为了达到这个目标,访问控制常以用户身份认证 为前提,在此基础上实施各种访问控制策略来控 制和规范合法用户在系统中的行为。

信息安全概论-访问控制(PPT84页)

Obj2 R O

Obj3

R W O

每个主体都附加一个该主体可访问的客体的明细表。

DAC的缺点

在移动过程中其访问权限关系会被改变。如用户 A可将其对目标O的访问权限传递给用户B,从而 使不具备对O访问权限的B可访问O。

当用户数量多、管理数据量大时,由于访问控制 的粒度是单个用户,ACL会很庞大。当组织内的 人员发生能变化(升迁、换岗、招聘、离职)、 工作职能发生变化(新增业务)时,ACL的修改 变得异常困难。

信息安全概论

-访问控制

安全服务

安全服务(Security Services): 计算机通信网络中,主要的安全保护措施被称作

安全服务。

根据ISO7498-2, 安全服务包括: 1.鉴别( Authentication) 2.访问控制(Access Control) 3.数据机密性(Data Confidentiality) 4.数据完整性(Data Integrity) 5.抗抵赖(Non-repudiation)

自主访问控制(DAC)

根据自主访问控制策略建立的一种模型。 允许合法用户以用户或用户组的身份访问策略规

定的客体。 阻止非授权用户访问客体。 某些客体还可以自主的把自己所拥有的客体访问

权授予其它用户。 任意访问控制。

第六章 访问控制

自主访问控制(DAC)

访问控制表(ACL)是DAC中通常采用的一种安 全机制。ACL是带有访问权限的矩阵, 这些访问 权是授予主体访问某一客体的。安全管理员通过 维护ACL控制用户访问企业数据。对每一个受保 护的资源,ACL对应一个个人用户列表或由个人 用户构成的组列表,表中规定了相应的访问模式。

自由型

一个客体的生成者可以对任何一个主体分配对它 拥有的客体的访问控制权,即对客体的存取控制 表有修改权,并且还可使其对它主体也具有分配 这种权力的能力。

4信息安全概论访问控制

基于角色的访问控制(RBAC)

• 每个角色与一组用户和有关的动作相互关 联,角色中所属的用户可以有权执行这些 操作 • 角色与组的区别

组:一组用户的集合 角色:一组用户的集合 + 一组操作权限的集合

• 基于角色访问控制与DAC、MAC的区别

角色控制相对独立,根据配置可使某些角色接 近DAC,某些角色接近MAC。

为了实现比DAC更为严格的访问控制策略,美国政府和军 方开发了各种各样的控制模型,这些方案或模型都有比 较完善的和详尽的定义。 用户和客体都被赋予一定的安全级别,如,绝密级,机 密级,秘密级,无密级。用户不能改变自身和客体的安 全级别,只有管理员才能够确定用户和组的访问权限。 在实施访问控制时,系统先对访问主体和受控对象的安 全级别属性进行比较,再决定访问主体能否访问该受控 对象。

北邮 • 信息安全中心 • 崔宝江

自主/强制访问的问题

• 自主访问控制

配置的粒度小 配置的工作量大,效率低

• 强制访问控制

配置的粒度大 缺乏灵活性

• 例:1000主体访问10000客体须1000万次 配置,如每次配置需1秒,每天工作8小时, 就需10,000,000/ 3600*8=347.2天。

自主访问控制模型(DAC) 强制访问控制模型(MAC) 1985年美国军方提出可信计算机系统评估准则 TCSEC 基于角色的访问控制(RBAC) 1992年提出的 基于任务的访问控制模型(TBAC)

北邮 • 信息安全中心 • 崔宝江

二. 访问控制模型

访问控制

自主 访问控制

强制 访问控制 基于角色 访问控制

北邮 • 信息安全中心 • 崔宝江

基于角色的访问控制(RBAC)

访问控制 ppt

④

基于角色的访问控制

• 角色与组的区别

– 组:用户集; – 角色:用户集+权限集。

• 基于角色访问控制与DAC、MAC的区别

– 角色控制相对独立,根据配置可使某些角色接近DAC,某些角 色接近MAC。

⑤

• ① ② ③ ④ ⑤

访问控制

沈箫慧 魏华

• • • •

1、 访问控制的基本概念 2、 访问控制的实现机制和方法 3、 访问控制的一般策略 9.5 审计

1、 访问控制的基本概念

• 访问控制(Access Control)指系统对用户身份及其所属的 预先定义的策略组限制其使用数据资源能力的手段。通常用 于系统管理员控制用户对服务器、目录、文件等网络资源的 访问。访问控制是系统保密性、完整性、可用性和合法使用 性的重要基础,是网络安全防范和资源保护的关键策略之一 ,也是主体依据某些控制策略或权限对客体本身或其资源进 行的不同授权访问。 • 原始概念:是对进入系统的控制(用户标识+口令/生物特性 /访问卡)。 • 一般概念:是针对越权使用资源的防御措施。

ThankYou !

2.2 如何实现访问控制

访问控制流程图:

否

进入用户注 册页面

系统保存该用 户的登录信息

1

用户登录

是否是注册用户 是

进入欲访问 的页面

否

2

用户直接访 问某个页面

进入用户登录 页面 显示该页面 内容

系统是否保存了 该用户登录信息

是

• 1、 访问控制的基本概念 • 2、 访问控制的实现机制和方法 • 3、 访问控制的一般策略 • 9.5 审计

信息安全概论访问控制理论

信息安全概论第六章访问控制理论目 录Contents Page01访问控制矩阵模型02 Bell-LaPadula模型03 RBAC模型04 授权与访问控制实现框架通过对访问控制矩阵模型的介绍引进一些基本概念;揭示访问控制的研究对象和方法。

访问控制理论本章主要内容6.1 访问控制矩阵模型访问控制模型是用来描述系统保护状态,以及描述安全状态的一种方法。

把所有受保护的实体(如数据、文件等)的集合称为客体(Object)集合,记为O ;而把能够发起行为的实体集合(如人、进程等)称为主体(Subject)集合,记为S 。

主体是行为的发起者,处于主动地位;而客体是行为承担者,处于被动地位。

在计算机系统中,常见的访问是r (只读)、w (读写)、a (只写)、e (执行)、c (控制)等,它们被称为权限(Right)集合,记为R 。

访问控制理论对于一个主体 和一个客体 ,用 来表示当前允许s对o 实施的所有访问权限集合。

这样可以得到以S 中元素为行指标,O 中元素为列指标,表值为 的一个矩阵A ,称为访问控制矩阵。

这时,系统的保护状态可以用三元组(S ,O ,A )来表示。

访问控制理论表6.1表示了一个主体集合S ={张三,李四,进程1},客体集合O ={文件1,文件2,进程1}的一个访问控制表(矩阵)。

访问权限集合为R ={r (只读),a (只写),ww (读写),e (执行),app (添加),o (拥有)}。

本示例中,一个用户对文件的读、写权限,对进程的执行权限比较容易理解。

李四对进程1的写权限可以定义为,李四给进程1发送数据,实现通信。

同样,张三对进程1的读权限可以定义为,张三接收进程1发来的数据,实现通信。

而进程1对自身没有任何操作权限,但对两个文件则有读权限。

值得注意的是,随着系统的不同,可能一个相同名字的权限会有不同的含义。

如在一些系统中张三对进程1的读权限有可能会表示复制这个进程。

访问控制理论访问控制理论表6.1访问控制矩阵示例一客体文件 1文件 2进程 1主体张三{w}{r}{e,r}李四{a,e}{w,o,app}{a}进程1{r}{r}Φ表6.2给出访问控制矩阵的又一示例。

信息安全 四 访问控制PPT共132页

▪

27、只有把抱怨环境的心情,化为上进的力量,才是成功的保证。——罗曼·罗兰

▪

28、知之者不如好之者,好之者不如乐之者。——孔子

▪

29、勇猛、大胆和坚定的决心能够抵得上武器的精良。——达·芬奇

▪

30、意志是一个强壮的盲人,倚靠在明眼的跛子肩上。——叔本华

谢谢!

132

1、不要轻言放弃,否则对不起自己。

2、要冒一次险!整个生命就是一场冒险。走得最远的人,常是愿意 去做,并愿意去冒险的人。“稳妥”之船,从未能从岸边走远。-戴尔.卡耐基。

梦 境

3、人生就像一杯没有加糖的咖啡,喝起来是苦涩的,回味起来却有 久久不会退去的余香。

信息安全

ห้องสมุดไป่ตู้

四

访问控制 4、守业的最好办法就是不断的发展。 5、当爱不能完美,我宁愿选择无悔,不管来生多么美丽,我不愿失 去今生对你的记忆,我不求天长地久的美景,我只要生生世世的轮 回里有你。

▪

26、要使整个人生都过得舒适、愉快,这是不可能的,因为人类必须具备一种能应付逆境的态度。——卢梭

第11章 访问控制机制PPT课件

22.11.2020

第11章 访问控制机制

3

ISO访问控制通用框架

访问请求

访问行为

主体

访问请求 (主体、客体、访问方

式)

访问检查和实现

客体

访问决策

访问决策组件 (根据访问策略或规则库进行判定)

22.11.2020

第11章 访问控制机制

4

访问控制概述

访问控制的三个要素:主体、客体、保护 规则

主体:发出访问操作、存取要求的主动方,通常 为进程、程序或用户。

操作系统的访问控制机制包括:

认证和授权机制 访问检查机制 对象重用机制 审计和可信通信机制

22.11.2020

第11章 访问控制机制

33

网络访问控制机制

访问控制机制应用在网络安全环境中,主 要是限制用户可以建立什么样的连接以及 通过网络传输什么样的数据,这就是传统 的网络防火墙。防火墙作为网络边界阻塞 点来过滤网络会话和数据传输。根据防火 墙的性能和功能,这种控制可以达到不同 的级别。

22.11.2020

第11章 访问控制机制

30

操作系统访问控制相关机制

目前主流的操作系统均提供不同级别的访 问控制功能。通常,操作系统借助访问控 制机制来限制对文件及系统设备的访问。

例如:Windows NT/2000操作系统应用 访问控制列表来对本地文件进行保护,访 问控制列表指定某个用户可以读、写或执 行某个文件。文件的所有者可以改变该文 件访问控制列表的属性。

22.11.2020

第11章 访问控制机制

8

访问控制的一般实现机制和方法

一般实现机制—— 基于访问控制属性 —— 访问控制表/矩阵 基于用户和资源分档“安全标签” —— 多级访问控制

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

强制访问控制MAC

在强制访问控制机制下,系统中的每个进程、每个文件、每个 IPC 客体 ( 消息队列、信号量集合和共享存贮区)都被赋予了相应的安全属性,这些安 全属性是不能改变的,它由管理部门(如安全管理员)或由操作系统自动地 按照严格的规则来设置,不像访问控制表那样由用户或他们的程序直接或间 接地修改。

访问控制模型

从访问控制的角度出发,描述安全系统,建立安 全模型的方法。

一般包括主体、客体、以及为识别和验证这些实 体的子系统和控制实体间的访问的监视器。

来自于策略。

访问控制模型

自主访问控制模型。(DAC) 强制访问控制模型。(MAC) 基于角色的访问控制模型。(RBAC) 基于任务的访问控制模型。(TBAC) 基于对象的访问控制模型。(OBAC) 信息流模型。

自主访问控制(DAC)

根据自主访问控制策略建立的一种模型。 允许合法用户以用户或用户组的身份访问策略规

定的客体。 阻止非授权用户访问客体。 某些客体还可以自主的把自己所拥有的客体访问

权授予其它用户。 任意访问控制。

第六章 访问控制

自主访问控制(DAC)

访问控制表(ACL)是DAC中通常采用的一种安 全机制。ACL是带有访问权限的矩阵, 这些访问 权是授予主体访问某一客体的。安全管理员通过 维护ACL控制用户访问企业数据。对每一个受保 护的资源,ACL对应一个个人用户列表或由个人 用户构成的组列表,表中规定了相应的访问模式。

强制访问控制和自主访问控制

强制访问控制和自主访问控制是两种不同类型的访问控制 机制,它们常结合起来使用。仅当主体能够同时通过自主 访问控制和强制访问控制检查时,它才能访问一个客体。

用户使用自主访问控制防止其他用户非法入侵自己的文件, 强制访问控制则作为更强有力的安全保护方式,使用户不 能通过意外事件和有意识的误操作逃避安全控制。因此强 制访问控制用于将系统中的信息分密级和类进行管理,适 用于政府部门、军事和金融等领域。

拥有型

对每个客体设立一个拥有者(通常是该客体的生 成者)。

只有拥有者才是对客体有修改权的唯一主体。拥 有者对其拥有的客体具有全部控制权。

拥有者无权将其对客体的控制权分配给其它主体。 客体拥有者在任何时候都可以改变其所属客体的

存取控制表,并可以对其它主体授予或者撤消其 对客体的任何一种访问模式。

自主访问控制(Discretionary Access Control, DAC)

强制访问控制(Mandatory Access Control, MAC)两种形式

安全模型

安全模型就是对安全策略所表达的安全需求的简 单、抽象和无歧义的描述,它为安全策略和它的 实现机制之间的关联提供了一种框架。

当一进程访问一个客体(如文件)时,调用强制访问控制机制,根据进程的安 全属性和访问方式,比较进程的安全属性和客体的安全属性,从而确定是否 允许进程对客体的访问。代表用户的进程不能改变自身的或任何客体的安全 属性,包括不能改变属于用户的客体的安全属性,而且进程也不能通过授予 其他用户客体存取权限简单地实现客体共享。如果系统判定拥有某一安全属 性的主体不能访问某个客体,那么任何人(包括客体的拥有者)也不能使它 访问该客体。从这种意义上讲,是“强制”的。

读拷贝(read-copy) 写删除(write-delete) 执行(execute) Null(无效)这种模式表示,主体对客体不具有

任何访问权。在存取控制表中用这种模式可以排 斥某个特定的主体。

强制访问控制(MAC)

系统对所有主体及其所控制的客体(例如:进程、 文件、段、设备)实施强制访问控制。

什么是访问控制Access Control

限制已授权的用户、程序、进程或计算 机网络中其他系统访问本系统资源的过程。 口令认证不能取代访问控制 。

访问控制是指主体依据某些控制策略或 权限对客体或是其资源进行不同的授权访问。

控制什么能干什么不能干

包括三个要素:主体、客体和控制策略

主体(subject):访问的发起者

¶Á ¡¢ ÐÞ ¸Ä ¡¢ ¹Ü Àí

Óà »§B

¶Á ¡¢ ÐÞ ¸Ä ¡¢ ¹Ü Àí

Óà »§C1

Á¶

¶Á ¡¢ ÐÞ ¸Ä

主体S

信息系统入口

控制策略KS

监控器

客体O

客体信息

敏感区域

多级信息安全系统

将敏感信息与通常资源分开隔离的系统。

系统管理员的等级为等级树的根,根一级具有修 改所有客体存取控制表的能力,并且具有向任意 一个主体分配这种修改权的能力。

在树中的最低级的主体不再具有访问许可,也就 是说他们对相应的客体的存取控制表不再具有修 改权。

有访问许可的主体(即有能力修改客体的存取控 制表),可以对自己授与任何访问模式的访问权。

自由型

一个客体的生成者可以对任何一个主体分配对它 拥有的客体的访问控制权,即对客体的存取控制 表有修改权,并且还可使其对它主体也具有分配 这种权力的能力。

在这种系统中,不存在“拥有者”概念。

自主访问控制访问模式的应用

Unix,Windows NT,Linux的文件系统广泛应用, 对文件设置的访问模式有以下几种:

安全模型描述了对某个安全策略需要用哪种机制 来满足;而模型的实现则描述了如何把特定的机 制应用于系统中,从而实现某一特定安全策略所 需的安全保护。

安全模型的特点

能否成功地获得高安全级别的系统,取决于对安全控制机制的设计和实施投 入多少精力。但是如果对系统的安全需求了解的不清楚,即使运用最好的软 件技术,投入最大的精力,也很难达到安全要求的目的。安全模型的目的就 在于明确地表达这些需求,为设计开发安全系统提供方针。

认证

包括主体对客体的识别认证与客体对主体的检验 认证。

身份认证。

控制策略具体实现

规则集设定方法。 允许授权用户、限制非法用户。 保护敏感信息。 禁止越权访问。

审计

操作日志。 记录用户对系统的关键操作。 威慑。

访问控制

在安全操作系统领域中,访问控制一般都涉及

通常存在两种

有层次安全级别。目标按敏感性划分为不同密级:绝 密top secret、秘密secret、机密confidential、 限制restricted、无密级unclassified。

无层次安全级别。

访问控制过程

首先对合法用户进行验证。(认证) 然后对选用控制策略。(控制策略的具体实现) 最后对非法用户或越权操作进行审计。(审计)

为这些主体及客体指定敏感标记,这些标记是等 级分类和非等级类别的组合,它们是实施强制访 问控制的依据。

系统根据主体和客体的敏感标记来决定访问模式。 如:绝密级,秘密级,机密级,无密级。

MAC通过梯度安全标签实现单向信息流通模式。

特点

强制性

当一进程访问一个客体(如文件)时,调用强制访问控制机制,根 据进程的安全属性和访问方式,比较进程的安全属性和客体的安 全属性,从而确定是否允许进程对客体的访问。代表用户的进程 不能改变自身的或任何客体的安全属性,包括不能改变属于用户 的客体的安全属性,而且进程也不能通过授予其他用户客体存取 权限简单地实现客体共享。如果系统判定拥有某一安全属性的主 体不能访问某个客体,那么任何人(包括客体的拥有者)也不能 使它访问该客体。从这种意义上讲,是“强制”的。

信息安全概论

-访问控制

安全服务

安全服务(Security Services): 计算机通信网络中,主要的安全保护措施被称作

安全服务。

根据ISO7498-2, 安全服务包括: 1.鉴别( Authentication) 2.访问控制(Access Control) 3.数据机密性(Data Confidentiality) 4.数据完整性(Data Integrity) 5.抗抵赖(Non-repudiation)

采用ACL机制管理授权处于一个较低级的层次, 管理复杂、代价高以至易于出错。

基于行的自主访问控制

是在每个主体上都附加一个该主体可访问的客体 的明细表。

权限字(能力):主体对客体具有特定的不可伪 造的标志。为防止权限字的不断扩散,可在传递 权限字副本时移去其中的转移权限。

基于列的访问控制

安全模型有以下4个特点:

它是精确的、无歧义的; 它是简易和抽象的,所以容易理解; 它是一般性的:只涉及安全性质,而不过度地牵扯系统的功能或其实现; 它是安全策略的明显表现。

安全模型一般分为两种:

非形式化安全模型仅模拟系统的安全功能; 形式化安全模型则使用数学模型,精确地描述安全性及其在系统中使用的情况。

访问控制准则

在安全操作系统领域中,访问控制一般都涉及

自主访问控制(Discretionary Access Control, DAC)

强制访问控制(Mandatory Access Control, MAC)两种形式

自主访问控制

自主访问控制是最常用的一类访问控制机制,用来决定一个用户是否 有权访问一些特定客体的一种访问约束机制。在自主访问控制机制下, 文件的拥有者可以按照自己的意愿精确指定系统中的其他用户对其文 件的访问权。

是主体对客体的操作行为集和约束条件集。 体现为一种授权行为。

记录谁可以访问谁。

访问控制策略

任何访问控制策略最终可被模型化为访问矩阵形式。 每一行:用户 每一列:目标 矩阵元素:相应的用户对目标的访问许可。