airodump-ng 用法

Aircrack-ng使用命令

本文主要是针对无线网络的密码破解,使用平台linux 2.26.21.5 ,实现环境BACKTRACK 3 FINAL(USB),无线破解工具Aircrack-ng ,官方网站http://www.aircrack-ng .org ,Aircrack-ng系列工具也有windows 平台版本,但是本人的小黑的始终不能在win下抓包,所以只能弃win 从lin 了,另外win 下扫描到的AP 也比lin 下少了很多。

其实WIN 并不完整的支持TCP/IP 协议族,有些协议win 直接丢弃不用。

网络本来从一开始就是unix 的天下,win 只是在后来加入了网络的功能。

Aircrack-ng工具包有很多工具,我用到的工具主要有以下几个:airmon-ng 处理网卡工作模式airodump-ng 抓包aircrack-ng 破解aireplay-ng 发包,干扰另外还要用到以下linux 命令:ifconfig 查看修改网卡状态和参数macchanger 伪造MACiwconfig 主要针对无线网卡的工具(同ifconfig)iwlist 获取无线网络的更详细信息另外还有其他的linux 基本命令,我就不提示了。

具体破解步骤:1. 修改无线网卡状态:先down 掉2. 伪造无线网卡的MAC 地址:安全起见,减少被抓到的可能3. 修改网卡工作模式:进入Monitor状态,会产生一个虚拟的网卡4. 修改无线网卡状态:up5. 查看网络状态,记录下AP 的MAC 和本机的MAC ,确定攻击目标6. 监听抓包:生成.cap 或.ivs7. 干扰无线网络:截取无线数据包,发送垃圾数据包,用来获得更多的有效数据包8. 破解.cap 或.ivs ,获得WEP 密码,完成破解下面详细介绍一下各个命令的基本用法(参照命令的英文说明)1. ifconfig用来配置网卡,我们这里主要用来禁用和启用网卡:ifconfig ath0 downifconfig ath0 up禁用一下网卡的目的是为了下一步修改MAC 。

PIN码

只有AP开启了WPS、QSS功能,才可以用PIN法破PSK密码!如何查看AP是否开了WPS、QSS呢?一、使用指令:airodump-ng mon0MB一栏下,出现54e. (看清楚有点“.”)是开WPS的二、WIN7下,用通常的方式连接AP,如果在提示输入密码框下面,出现“通过按路由器按钮也可以连接”,就确认此AP开了WPS、QSS。

但是,WIN7下不出现“通过按路由器按钮也可以连接”,不等于100%没开WPS。

还是54e. 准。

AP关闭了WPS、或者没有QSS滴,会出现WARNING: Failed to associate with XX:XX:XX:XX:XX:XX (ESSID: XXXX)PIN破密对信号要求极为严格,如果信号稍差,可能导致破密进度变慢或者路由死锁等(重复同一个PIN码或timeout)。

特别是1、6默认频道中,有较多的AP,相互干扰因此,确定网卡放置的最佳位置、方向、角度十分重要。

快速、简易确定对方无线路由器AP方位的技巧---探寻最佳信号接收位置破戒过程中,重复同一个PIN码或timeou t 可随时随地按Ctrl+C终止,reaver会自动保存进度。

重复第2-4项内容,先看看AP信号强弱或是否关机,若继续破,则再次在终端中发送:reaver -i mon0 -b MAC -vv这条指令下达后,会让你选y或n,选y后就继续了当reaver确定前4位PIN密码后,其工作完成任务进度数值将直接跳跃至90.9%以上,也就是说只剩余一千个密码组合了。

总共一万一千个密码。

如何保存破密进程呢:reave的进度表文件保存在1.3版:/etc/reaver/MAC地址.wpc1.4版:/usr/local/etc/reaver/MAC地址.wpc用资源管理器,手工将以MAC地址命名的、后辍为wpc的文件拷贝到U盘或硬盘中,下次重启动后,再手工复制到/etc/reaver/ 目录下即可。

伪造无线路由器错误信息来获取无线密码的方法

伪造无线路由器错误信息来获取无线密码的方法前言:这篇文章出于我前段时间的一个想法,就是通过伪造无线路由器错误信息来欺骗机主,然后取得无线密码。

后来就不断地试验实践,最后成功了,就有了今天的这篇文章,高三比较忙,所以弄了这么久。

当然我不是为了教会大家破解别人的无线网络而写这篇文章,只是为了让大家了解无线网络的安全问题和交流技术,知道这种技术的原理,才能避免被攻击。

为了便于大多数读者理解,我尽量没有使用很多专业词汇,可能不够严谨,望见谅!本文使用了以下这些开源软件,在这里感谢这些软件的开发者:aircrack-ng: /dnsmasq: /dnsmasq/doc: /lighttpd: /php: /overview:首先简略地说说基本的思路,使用airodump-ng查看有那些客户端正在使用无线网络,然后通过aireplay-ng持续攻击某个AP,使该客户端保持可以搜索到自己的AP,但是又连接不上的状态。

这时我们就马上伪造一个SSID和该AP相同不加密的AP,因为普通的用户都是不懂技术的,正在和MM聊得欢,突然就断开了,这该多恼火~这样一般该机主就会下意识地点击连接我们这个伪造的AP,然后轻而易举地连接上了。

这时机主回到QQ,诶~怎么还是连接不上?然后就打开浏览器随便访问一个网络地址测试一下,这时我们就要让他打开事先准备好的网页,说他的AP出错误了云云,然后然他输入无线密码来重启无线路由器排除故障,他一着急,就输入了自己的无线密码啦~这时密码就会被提交到我们电脑上的php,然后php就把这个密码写入某个文件保存起来,哈哈!不费吹灰之力对吧?然后我们就停止对他AP的攻击,神不知鬼不觉地~机主见恢复正常了,就把这小插曲抛诸脑后啦!这里面也有一点社会工程学的意思。

相关的原理和细节我在后面慢慢和大家叙述。

本文以安装了xubuntu12.04.3的笔记本电脑为系统环境,前段时间我安装了xbuntu13.10,结果各种不稳定各种错误,在Hacking的时候居然在service里面找不到Network-manager,导致Hacking的时候网卡被关闭。

Reaver基本命令参数详解及应用

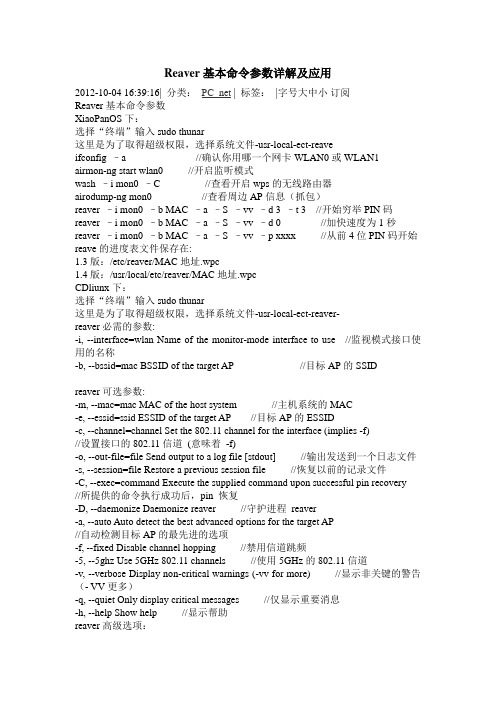

Reaver基本命令参数详解及应用2012-10-04 16:39:16| 分类:PC_net | 标签:|字号大中小订阅Reaver基本命令参数XiaoPanOS下:选择“终端”输入sudo thunar这里是为了取得超级权限,选择系统文件-usr-local-ect-reaveifconfig –a //确认你用哪一个网卡WLAN0或WLAN1airmon-ng start wlan0 //开启监听模式wash –i mon0 –C //查看开启wps的无线路由器airodump-ng mon0 //查看周边AP信息(抓包)reaver –i mon0 –b MAC –a –S –vv –d 3 –t 3 //开始穷举PIN码reaver –i mon0 –b MAC –a –S –vv –d 0 //加快速度为1秒reaver –i mon0 –b MAC –a –S –vv –p xxxx //从前4位PIN码开始reave的进度表文件保存在:1.3版:/etc/reaver/MAC地址.wpc1.4版:/usr/local/etc/reaver/MAC地址.wpcCDliunx下:选择“终端”输入sudo thunar这里是为了取得超级权限,选择系统文件-usr-local-ect-reaver-reaver必需的参数:-i, --interface=wlan Name of the monitor-mode interface to use //监视模式接口使用的名称-b, --bssid=mac BSSID of the target AP //目标AP的SSIDreaver可选参数:-m, --mac=mac MAC of the host system //主机系统的MAC-e, --essid=ssid ESSID of the target AP //目标AP的ESSID-c, --channel=channel Set the 802.11 channel for the interface (implies -f)//设置接口的802.11信道(意味着-f)-o, --out-file=file Send output to a log file [stdout] //输出发送到一个日志文件-s, --session=file Restore a previous session file //恢复以前的记录文件-C, --exec=command Execute the supplied command upon successful pin recovery //所提供的命令执行成功后,pin 恢复-D, --daemonize Daemonize reaver //守护进程reaver-a, --auto Auto detect the best advanced options for the target AP//自动检测目标AP的最先进的选项-f, --fixed Disable channel hopping //禁用信道跳频-5, --5ghz Use 5GHz 802.11 channels //使用5GHz的802.11信道-v, --verbose Display non-critical warnings (-vv for more) //显示非关键的警告(- VV更多)-q, --quiet Only display critical messages //仅显示重要消息-h, --help Show help //显示帮助reaver高级选项:-p, --pin=wps pin Use the specified 4 or 8 digit WPS pin //使用指定的4个或8个的pin WPS-d, --delay=seconds Set the delay between pin attempts [1] //设置pin尝试之间的延迟[1]-l, --lock-delay=seconds Set the time to wait if the AP locks WPS pin attempts [60]//设置等待的时间,如果AP锁定WPS PIN尝试[60]-g, --max-attempts=num Quit after num pin attempts //退出后NUM pin尝试-x, --fail-wait=seconds Set the time to sleep after 10 unexpected failures [0]//设定时间后进入休眠10[0]意外故障-r, --recurring-delay=xy Sleep for y seconds every x pin attempts //对每一个pin 码尝试Y秒-t, --timeout=seconds Set the receive timeout period [5] //设置接收超时时间[5] -T, --m57-timeout=seconds Set the M5M7 timeout period [0.20] //设置M5M7超时期[0.20]-A, --no-associate Do not associate with the AP (association must be done by another application)//不要与AP关联(协会必须由另一个应用程序进行)-N, --no-nacks Do not send NACK messages when out of order packets are received //不要发送NACK消息收到时,为了包出-S, --dh-small Use small DH keys to improve crack speed //使用小DH密钥,以提高PJ速度-L, --ignore-locks Ignore locked state reported by the target AP //忽略锁定状态的目标AP-E, --eap-terminate Terminate each WPS session with an EAP FAIL packet//终止每一个EAP失败包WPS的记录-n, --nack Target AP always sends a NACK [Auto] //目标AP发送一个NACK[自动]-w, --win7 Mimic a Windows 7 registrar [False] //模仿Windows 7的注册处处长[虚假]reaver 使用方法和技巧:reaver使用方法:reaver -i mon0 -b xx:xx:xx:xx:xx -a -S -vv -c 频道-i 监听后接口名称-b 目标mac地址-a 自动检测目标AP最佳配置-S 使用最小的DH key,可以提高PJ速度-vv 显示更多的非严重警告-d 即delay每穷举一次的闲置时间预设为1秒-c 频道-p PIN码四位或八位//可以用8位直接找到密码。

airodump-ng参数解释

airodump-ng界面参数解释BSSID AP的MAC地址,如果在client section中BSSID显示为“(not associated)”,那么意味着该客户端没有和AP连接上。

这种unassociated状态下,它正在搜索能够连接上的APPWR网卡报告的信号水平,它主要取决与驱动,当信号值越高时说明你离AP或电脑越近。

如果一个BSSID的PWR是-1,说明网卡的驱动不支持报告信号水平。

如果是部分客户端的PWR为-1,那么说明该客户端不在你网卡能监听到的范围内,但是你能捕捉到AP发往该客户端的数据。

如果所有的客户端PWR值都为-1,那么说明网卡驱动不支持信号水平报告。

RXQ接收质量,它用过去10秒钟内成功接收到的分组(管理和数据帧)的百分比来衡量。

更详细的解释请看下面的注解。

Beacons AP发出的通告编号,每个接入点(AP)在最低速率(1M)时差不多每秒会发送10个左右的beacon,所以它们能在很远的地方就被发现。

#Data被捕获到的数据分组的数量(如果是WEP,则代表唯一IV的数量),包括广播分组。

#/s过去10秒钟内每秒捕获数据分组的数量CH信道号(从beacon中获取)MB AP所支持的最大速率,如果MB=11,它是802.11b,如果MB=22,它是802.11b+,如果更高就是802.11g。

后面的点(高于54之后)表明支持短前导码(short preamble)。

ENC使用的加密算法体系。

OPN=无加密,“WEP?”=WEP或者更高(没有足够的数据来选择(WEP与WPA/WPA2)),WEP(没有问号)表明静态或动态WEP,如果出现TKIP或CCMP,那么就是WPA/WPA2。

CIPHER检测到的加密算法,CCMP,WRAAP,TKIP,WEP,WEP40或者WEP104中的一个。

典型的来说(不是一定的),TKIP与WPA结合使用,CCMP与WPA2结合使用。

如果密钥索引值(key index)大于0,显示为WEP40。

Anywlan_BT参数说明

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:57 errors:0 dropped:0 overruns:0 frame:0

TX packets:57 errors:0 dropped:0 overruns:0 carrier:0

⑵ inet addr 用来表示网卡的 IP 地址,此网卡的 IP 地址是 10.0.0.88,广播地址, Bcast:

10.0.0.65,掩码地址 Mask:255.255.255.0

⑶ lo 是表示主机的回环地址.

如想知道主机所有网络接口的情况,输入下面的命令;

ifconfig -a 如想查看某个端口,比如查看 eth0 的状态,就输入下面的方法; ifconfig eth0

参数说明: <interface> 说明:指定网络设备的名称

[essid {NN | on | off}]

说明:essid:设置无线网卡的 ESSID。

通过 ESSID 来区分不同的无线网络,正常情况下只有相同 ESSID 的无线站点才可以互 相通讯,除非想监听无线网络。其后的参数为双引号括起的 ESSID 字符串,或者是 NN/on/off,如果 ESSID 字符串中包含 NN/on/off,则需要在前面加"--"。

Retry limit:16 RTS thr:off Fragment thr:off

Anywhere WLAN!!

4

中国无线门户

Power Management:off Link Quality:25/10 Signal level:-51 dBm Noise level:-101 dBm Rx invalid nwid:5801 Rx invalid crypt:0 Rx invalid frag:0 Tx excessive retries:237 Invalid misc:256282 Missed beacon:74

airodump-ng使用手册

airodump-ng使⽤⼿册选项: -i, --ivs 捕捉WEP加密的包,忽略出IV之外的所有的包,保存为.ivs格式 airodump-ng wls35u1 -i -w captures airodump-ng wls35u1 --i --write captures -g, --gpsd 捕捉包中带有的gps坐标信息 airodump-ng wls35u1 --gpsd -w <prefix>, --write <prefix> 将捕获的包写⼊⽂件,默认有四种格式 .cap, .csv, .kismet.csv, xml。

保存的默认路径是当前路径,prefix为⽂件前缀。

airodump-ng wls35u1 -w /home/captures airodump-ng wls35u1 --write /home/captures -e, --beacons 记录所有捕获到的信标,不加的情况只记录⼀个 -u <secs>, --update <secs> 适⽤于CPU处理能⼒较低的情况,设定屏幕显⽰的刷新间隔 airodump-ng wls35u1 -u 2 airodump-ng wls35u1 --update 2 --showack 显⽰握⼿包信息 -h 隐藏不在条件内的握⼿包信息 --berlin <secs> 如果AP或客户端的数据在secs时间内没有收到,从显⽰中除去。

默认是120s airodump-ng wls35u1 --berlin 15 -c <channel>[,<channel>[,...]], --channel <channel>[,<channel>[,...]] 按特定的信道跳跃,捕获数据包 airodump-ng wls35u1 -c 3 airodump-ng wls35u1 -c 3,2,4-5,7-11 -b <abg>, --band <abg> 按特定的信道规则跳跃,捕获数据包 a为: 36, 40, 44, 48, 52, 56, 60, 64, 100, 104, 108, 112, 116, 120, 124, 128, 132, 136, 140, 149, 153, 157, 161, 184, 188, 192, 196, 200, 204, 208, 212, 216,0 bg为: 1, 7, 13, 2, 8, 3, 14, 9, 4, 10, 5, 11, 6, 12, 0 abg为: 1, 7, 13, 2, 8, 3, 14, 9, 4, 10, 5, 11, 6, 12, 36, 40, 44, 48, 52, 56, 60, 64, 100, 104, 108, 112, 116, 120, 124, 128, 132, 136, 140, 149, 153, 157, 161, 184, 188, 192, 196, 200, 204, 208, 212, 216,0 airodump-ng wls35u1 -b abg airodump-ng wls35u1 --band abg -s <method>, --cswitch <method> 在多张⽹卡进⾏捕获时,规定各信道的跳跃⽅式: 0 (FIFO, default value) 1 (Round Robin) 2 (Hop on last) airodump-ng wls35u1,wls35u2 -s 0 airodump-ng wls35u1,wls35u2 --cswitch 0 -r <file> 从pcap⽂件中读取数据捕获 airodump-ng wls35u1 -r captures.cap -x <msecs> Active Scanning Simulation (send probe requests and parse the probe responses). -M, --manufacturer 添加列manufacturer,显⽰AP⽹卡的制造商 airodump-ng wls35u1 -M airodump-ng wls35u1 --manufacturer -U, --uptime 添加列uptime,显⽰AP在线时间 airodump-ng wls35u1 -U airodump-ng wls35u1 --uptime -W, --wps 新增⼀列显⽰wps版本信息 airodump-ng wls35u1 -W airodump-ng wls35u1 --wps --output-format <formats> 输出⽂件类型: pcap, ivs, csv, gps, kismet, netxml。

Aircrack-ng介绍

Aircrack-ng介绍1、介绍 Aircrack-ng主要使⽤了两种攻击⽅式进⾏WEP破解:⼀种是FMS攻击;⼀种是KoreK攻击。

2、主要组件 1、aircrack-ng 主要⽤于WEP及WPA-PSK密码的恢复,主要airodump-ng收集到⾜够数量的数据包,aircrack-ng就可以⾃动检测数据包并判断是否可以破解。

2、airmon-ng ⽤于改变⽆线⽹卡⼯作模式,以便其他⼯具的顺利使⽤。

3、airodump-ng ⽤于捕获802.11数据报⽂,以便于aircrack-ng破解。

4、aireplay-ng 在进⾏WEP及WPA-PSK密码恢复时,可以根据需要创建特殊的⽆线⽹络数据报⽂及流量。

5、airserv-ng 可以将⽆线⽹卡连接⾄某⼀特定端⼝,为攻击时灵活调⽤做准备。

6、airolib-ng 进⾏WPA Rainbow Table攻击时,⽤于建⽴特定数据库⽂件。

7、airdecap-ng ⽤于解开处于加密状态的数据包。

8、airdriver-ng ⽤于显⽰出Aircrack-ng所⽀持的全部⽆线⽹卡芯⽚列表。

9、airdecloak-ng ⽤于分析⽆线数据报⽂时过滤出指定⽆线⽹络数据。

10、packetforge-ng 为注⼊攻击制作特殊加密报⽂,主要⽤于⽆客户端破解攻击。

11、wesside-ng ⾃动化的WEP破解⼯具,加⼊Fragmentation攻击能⼒。

12、thiptun-ng 尚处于概念阶段的破解⼯具,主要针对采⽤WPA TKIP加密且启⽤QoS的⽆线⽹络。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、什么是airodump-ng

airodump-ng 是一个无线网络数据包捕获工具,它是Aircrack-ng套装中的一个重要组件。

它的主要功能是捕获802.11协议无线网络的数据包,并对这些数据包进行分析,从而帮助用户识别和解决无线网络中的安全问题。

二、airodump-ng 的主要功能

1. 无线网络数据包捕获:airodump-ng 可以监听周围的无线网络,捕获数据包并存储在文件中,以备进一步分析和破解。

2. 信道扫描:airodump-ng 可以扫描周围的无线网络,并列出每个网络所使用的信道信息,帮助用户选择最佳的信道设置。

3. 客户端监视:airodump-ng 可以监视周围的客户端设备,并显示它们与无线网络的关联情况,包括MAC位置区域、信号强度、数据流量等信息。

4. 渗透测试:airodump-ng 还可以配合Aircrack-ng套装中的其他工具,对无线网络进行渗透测试,识别和利用网络中的安全漏洞。

三、airodump-ng 的用法

1. 监视无线网络

使用airodump-ng 命令加上无线网卡的名字,可以开始监视周围的无线网络:

```

airodump-ng wlan0

```

这条命令会列出周围所有可用的无线网络,并实时更新它们的信息,

包括信号强度、加密类型、MAC位置区域等。

2. 捕获数据包

使用airodump-ng 命令加上需要监视的无线网络的SSID和信道信息,可以开始捕获该无线网络的数据包:

```

airodump-ng --bssid 00:11:22:33:44:55 --channel 6 wlan0

```

这条命令会将捕获到的数据包保存在一个文件中,用户可以稍后使用

其他工具对这些数据包进行进一步分析。

3. 客户端监视

使用airodump-ng 命令加上无线网络的BSSID信息,可以开始监视

该无线网络的客户端设备:

```

airodump-ng --bssid 00:11:22:33:44:55 wlan0

```

这条命令会列出当前与该无线网络关联的客户端设备,并实时更新它

们的信息,包括MAC位置区域、信号强度、数据流量等。

四、注意事项

1. 使用airodump-ng 进行无线网络监视和数据包捕获时,需要确保

自己拥有合法的权限,以避免触犯相关法律法规。

2. 在进行无线网络渗透测试时,一定要遵守相关法律法规,不得进行

未经授权的网络攻击和入侵行为。

通过上述详细的介绍,相信读者已经对airodump-ng 的用法有了更

深入的了解。

在实际使用过程中,用户应当充分了解相关法律法规,

并严格遵守,以确保使用airodump-ng 的合法合规性。

也建议用户

在使用airodump-ng 进行无线网络安全测试时,充分尊重网络所有

者的合法权益,遵循道德原则,不得进行恶意攻击和侵犯他人隐私的

行为。

airodump-ng 的用途和功能非常广泛,可以用于检测无线网络中的安全漏洞和漏洞,并帮助用户加强无线网络的安全性。

在实际应

用中,airodump-ng 可以被广泛运用于以下领域:

airodump-ng 可以被网络管理员用来监控和管理企业内部的无线网络。

通过对无线网络数据包的捕获和分析,管理员可以及时发现无线网络

中的异常情况,如无线信号干扰、未授权用户接入、黑客攻击等,并

做出相应的调整和改进,提高企业无线网络的安全性和稳定性。

airodump-ng 也可以被网络安全专家或渗透测试人员用来进行无线网络渗透测试。

通过对无线网络数据包的捕获和分析,可以帮助渗透测

试人员发现无线网络中的各种安全漏洞和薄弱点,如密码破解、数据

包劫持、漏洞利用等,为企业提供有针对性的安全改进建议,并帮助

企业修复潜在的安全风险,提高整体安全保护水平。

airodump-ng 也可以被网络安全爱好者用来学习和研究无线网络安全知识。

通过使用airodump-ng 进行无线网络数据包的捕获和分析,

可以了解无线网络中数据包的传输原理和加密机制,深入学习无线网

络安全相关知识,并通过实际操作加深对网络安全的理解和认识。

另外,airodump-ng 还可以被普通用户用于检测自家无线网络的安全性。

通过对自家无线网络的监视和数据包的捕获,用户可以及时发现

无线网络中的潜在风险和问题,并采取相应的安全措施,保护个人隐

私和信息安全。

airodump-ng 是一个强大的无线网络数据包捕获和分析工具,可以帮助用户发现无线网络中的各种安全问题,提高网络的安全性和稳定性。

但在使用时,用户必须遵守相关法律法规,不得进行任何违法行为,

严禁对他人网络进行未经授权的侵入和攻击。

希望广大用户在使用airodump-ng 的过程中,能够充分尊重网络安全和个人隐私,合法合规使用该工具,为网络安全保驾护航。