VLAN网络的配置实例

华为eNSP配置实例4——VLAN配置PPT学习课件

2020/2/22

7

• 场景

• 你是你们公司的网络管理员。当前网络中需要部署VLAN。 购置了两台交换机。你需要部署VLAN和其他特性。

VLAN3

VLAN4

VLAN5

2020/2/22

8

一. 要做Eth-trunk链路聚合

• 1.链路聚合首先要做的是设置好端口速率和双工模式, 按照上节学习的内容,首先做S1

2020/2/22

12

二、修改汇聚端口的工作模式

• 交换机接口默认的链路类型为Hybird类型,若要通过VLAN 数据,需要修改链路类型为Trunk类型。

• 另外需要注意的时,默认情况下,接口的Trunk功能禁止所 有VLAN的数据传输过去,也需要改变。

• S1配置如下

• [S1]interface Eth-Trunk 1 进入汇聚组1视图

2020/2/22

14

三、配置VLAN

• 建立号码连续的多个VLAN的方式有两种。

• 定义VLAN与接口的对应关系也有两种方式。

• S1演示一种,如下

• [S1]int g0/0/1

• [S1-GigabitEthernet0/0/1]port link-type access 先更改接口工 作模式为access

• <Huawei>undo ter mon • <Huawei>system • [Huawei]sysname S1 • [S1]int g0/0/9 • [S1-GigabitEthernet0/0/9]undo negotiation auto • [S1-GigabitEthernet0/0/9]speed 100 • [S1-GigabitEthernet0/0/9]duplex full • [S1-GigabitEthernet0/0/9]quit • [S1]int g0/0/10 • [S1-GigabitEthernet0/0/10]undo negotiation auto • [S1-GigabitEthernet0/0/10]speed 100 • [S1-GigabitEthernet0/0/10]duplex full • [S1-GigabitEthernet0/0/10]quit

VLAN的基本配置命令及公司内部进行VLAN的划分实例

ip address 192.168.2.1

!

......

路由器配置文件中的部分代码如下:

......

interface FastEthernet 1/0.1

encapsulation isl 10

ip address 192.168.0.2

交换机使用被称为ASIC(Application Specified Integrated Circuit)的专用硬件芯片处理数据帧的交换操作,在很多机型上都能实现以缆线速度(Wired Speed)交换。而路由器,则基本上是基于软件处理的。即使以缆线速度接收到数据包,也无法在不限速的条件下转发出去,因此会成为速度瓶颈。就VLAN间路由而言,流量会集中到路由器和交换机互联的汇聚链路部分,这一部分尤其特别容易成为速度瓶颈。并且从硬件上看,由于需要分别设置路由器和交换机,在一些空间狭小的环境里可能连设置的场所都成问题。

在一台本体内,分别设置了交换机模块和路由器模块;而内置的路由模块与交换模块相同,使用ASIC硬件处理路由。因此,与传统的路由器相比,可以实现高速路由。并且,路由与交换模块是汇聚链接的,由于是内部连接,可以确保相当大的带宽

使用三层交换机进行VLAN间路由(VLAN内通信)

在三层交换机内部数据究竟是怎样传播的呢?基本上,它和使用汇聚链路连接路由器与交换机时的情形相同。

switch(config-if)#switchport mode dynamic auto

注意:如果中继链路两端都设置成auto将不能成为trunk

13、 查看端口状态

switch#show interface f0/2 switchport

14、 在trunk上移出vlan

NBR 路由器VLAN配置实例

NBR路由器VLAN配置实例2010-5-17福建星网锐捷网络有限公司版权所有侵权必究前言本文档介绍了NBR路由器VLAN配置实例,针对NBR9.17版本来实现。

关于NBR路由器VLAN配置的更多内容,请参见NBR9.17配置指导手册。

1、客户需求1、网吧客户需要使用多个vlan和对应的网段,在NBR上面建立对应的网关,在内网一台支持VLAN的网管交换机上划分对应的VLAN。

2、NBR的LAN0-3号口,可以直接接网管交换机,也可以直接PC。

3、如果LAN口接PC的话,可以限制每一个LAN口使用的地址段。

4、比如如下的实际需求:用户需要两个VLAN,一个VLAN 10接192.168.0.0/24网段主机,另外一个VLAN 20接192.168.1.0/24网段主机。

路由器以太网口LAN0-3封装802.1Q,都可能需要接网管交换机,为两个VLAN之间主机提供网关进行互相通讯。

同时用户可能需要在LAN 1口,直接接PC,使用192.168.0.0/24网段;在LAN2口,直接接PC,使用192.168.0.0/24网段。

注意:此需求可以使用NBR 9.17的native vlan功能来实现,注意在NBR9.17配置指导手册中有注明:native vlan功能目前只适用于NBR1200G这款产品,这是一个没有更新的描述,其实在NBR9.17的版本上,大部分的NBR型号均支持该功能。

2、配置实现interface FastEthernet0/0.10encapsulation dot1Q 10 <= 配置802.1Q封装,VlANID为10ip addr 192.168.0.1 255.255.255.0 <= 配置子接口IP地址vlan port 0 3 tag <=将lan口0,1,2,3绑定到该vlan上,并且指定发出的报文要带tag。

interface FastEthernet0/0.20encapsulation dot1Q 20 <= 配置802.1Q封装,VlANID为20ip addr 192.168.1.1 255.255.255.0 <= 配置子接口IP地址vlan port 0 3 tag <=将lan口0,1,2,3,绑定到该vlan上,并且指定发出的报文要带tag。

VXLAN配置实例(华为)

VXLAN配置实例(华为)常⽤命令总结: bridge-domain bd-id,创建⼴播域BD,并进⼊BD视图。

description description,配置BD的描述信息。

l2 binding vlan vlan-id,将指定VLAN与BD相关联,实现数据报⽂在BD内进⾏转发。

vxlan vni vni-id,配置BD所对应的VXLAN的VNI. source ip-address,配置VXLAN隧道源端VTEP的IP地址。

vni vni-id head-end peer-list ip-address &<1-10>,配置头端复制列表。

display bridge-domain [ bd-id [ brief | verbose ] ],查看BD的配置信息。

display vxlan tunnel [ tunnel-id ] [ verbose ],查看VXLAN隧道的信息。

display vxlan vni [ vni-id [ verbose ] ],查看VNI的VXLAN的配置信息。

display vxlan peer [ vni vni-id ],查看VNI的⽬的端VTEP的IP地址。

display bridge-domain bd-id statistics,查看BD内报⽂的统计信息。

display vxlan statistics source source-ip-address peer peer-ip-address [ vni vni-id ],查看VXLAN隧道报⽂的统计信息。

reset bridge-domain bd-id statistics,清除指定BD内流量统计信息。

reset vxlan statistics source source-ip-address peer peer-ip-address [ vni vni-id ],清除VXLAN隧道报⽂统计信息。

基于mac的vlan的实例

基于mac的vlan的实例本文将介绍基于mac的vlan的实例。

VLAN(Virtual Local Area Network)是一种实现虚拟网络的技术,可以将物理网络划分为若干个逻辑网络,实现不同网络之间的隔离和资源共享。

1. 简介基于mac的vlan是一种vlan技术,它通过提取数据包中的MAC地址信息来实现虚拟网络。

它可以让不同的MAC地址属于不同的虚拟网络,实现虚拟隔离。

2. 实例操作步骤2.1. 创建vlan在终端中输入以下命令创建vlan。

sudo ifconfig en0 vlan 10 vlandev en0上述命令将在网卡en0上创建一个vlan编号为10的vlan,vlan的数据流量将通过en0网卡传输。

2.2. 配置IP地址在终端中输入以下命令配置IP地址。

sudo ifconfig en0.10 192.168.1.1 netmask 255.255.255.0上述命令将为vlan编号为10的vlan配置IP地址为192.168.1.1,子网掩码为255.255.255.0。

2.3. 配置路由在终端中输入以下命令配置路由。

sudo route add -net 192.168.1.0/24 192.168.1.1上述命令将添加到192.168.1.0/24网络的路由,并将路由的下一跳指向vlan编号为10的vlan的IP地址。

2.4. 测试网络配置完成后,可以通过ping命令测试网络是否正常工作。

ping 192.168.1.1以上命令将向vlan编号为10的vlan的IP地址发送ping包,如果网络正常工作,将收到回复。

3. 总结通过以上实例,我们可以看到,基于mac的vlan技术可以实现虚拟隔离,加强网络的安全性。

同时,由于vlan技术可以将物理网络划分为多个逻辑网络,可以有效地解决网络拥堵的问题,提高网络的运行效率。

局域网实现VLAN实例

局域网实现VLAN实例在局域网中实现虚拟局域网(VLAN)可以提供更好的网络管理和安全性。

VLAN是将一个物理局域网划分为逻辑上独立的多个虚拟局域网的技术。

通过VLAN可以实现不同的用户组之间的隔离和安全访问控制,提高网络的性能和灵活性。

下面将介绍一个局域网实现VLAN的实例。

假设有一家公司拥有一个局域网,包括不同部门和工作组的计算机,其中有人力资源部(HR)、财务部(FIN)、技术部(TECH)和市场部(MARK)等。

现在,公司希望将这些部门和工作组分别划分为不同的虚拟局域网,以实现隔离和安全控制。

首先,我们需要一台支持VLAN功能的交换机。

这样的交换机可以根据不同的标识(如端口号、MAC地址等)将不同的数据包划分到不同的虚拟局域网中。

我们选择一台24端口的交换机,并将其连接到公司的核心路由器。

接下来,我们需要配置交换机的VLAN设置。

假设我们要创建四个VLAN,分别代表不同的部门和工作组。

1. 首先,登录到交换机的管理界面,通常通过Web浏览器或者命令行界面(CLI)可以进行配置。

2.创建虚拟局域网(VLAN):在交换机的界面中找到VLAN配置选项,创建四个VLAN分别为HR、FIN、TECH和MARK。

3.将端口划分到不同的VLAN:将交换机的端口划分到不同的VLAN,以实现不同部门的隔离。

例如,将与人力资源部相关的端口划分到HRVLAN中,将与财务部相关的端口划分到FINVLAN中,以此类推。

4.配置VLAN间的路由:默认情况下,不同VLAN之间的通信是被禁止的。

如果需要允许不同VLAN之间的通信,需要配置交换机的路由功能。

这要求交换机支持层3路由功能,或者可以将交换机连接到外部路由器。

配置完成后,每个部门和工作组的计算机将被划分到不同的VLAN中。

不同VLAN之间的通信将受到限制,从而增强了网络的安全性。

除了隔离和安全控制外,VLAN还可以提高网络的性能和灵活性。

通过将不同的用户组划分到不同的VLAN中,可以减少广播流量,提高网络的性能。

NA实验VLAN间路由配置实例

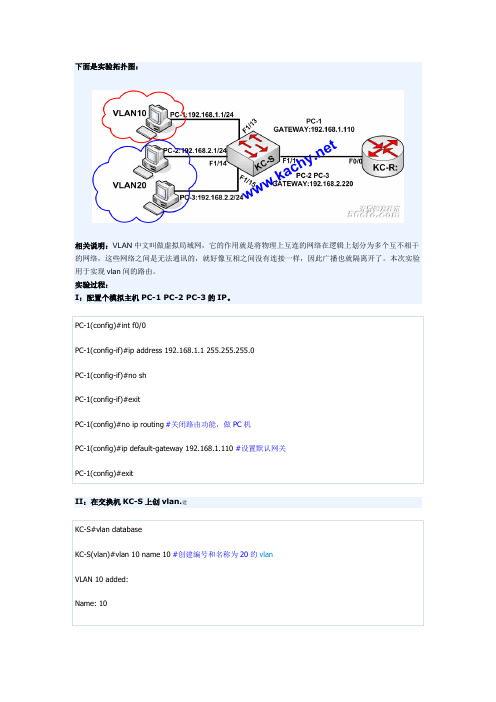

下面是实验拓扑图:

相关说明:VLAN中文叫做虚拟局域网,它的作用就是将物理上互连的网络在逻辑上划分为多个互不相干的网络,这些网络之间是无法通讯的,就好像互相之间没有连接一样,因此广播也就隔离开了。

本次实验用于实现vlan间的路由。

实验过程:

I:配置个模拟主机PC-1 PC-2 PC-3的IP。

II:在交换机KC-S上创vlan.建

III:在交换机上将相应vlan接口上应用vl an.

IV:PC-1不能ping通PC-2或PC-3,但PC-2和PC-3可以互通,可见vlan将主机阻隔

V:将KC-S的f1/1设定为trunk模式

VI:在路由器KC-R上设置支持trunk通信,采用子接口模式。

VII:测试。

mux vlan介绍与配置实例

MUX VLANMUX VLAN介绍-基本概念作用:MUX VLAN(Multiplex vlan )提供了一种在VLAN内的端口间进行二层流量隔离的机制。

需求:在企业网络中,企业员工和企业客户可以访问企业的服务器。

对于企业来说,希望企业内部员工之间可以互相交流,而企业客户之间是隔离的,不能够互相访问。

通过MUX VLAN提供的二层流量隔离的机制可以实现企业内部员工之间可以互相交流,而企业客户之间是隔离的。

原理: MUX VLAN分为Principal VLAN和Subordinate VLAN,Subordinate VLAN 又分为Separate VLAN和Group VLAN应用场景:如图所示,根据MUX VLAN特性,企业可以用Principal PORT连接企业服务器,Separate PORT连接企业客户,Group PORT连接企业员工。

这样就能够实现企业客户、企业员工都能够访问企业服务器,而企业员工内部可以通信、企业客户间不能通信、企业客户和企业员工之间不能互访的目的。

配置实例:组网需求:如图1所示,将Switch设备上的端口GE0/0/1配置为VLAN2并作为主VLAN,创建VLAN3作为group VLAN, 加入端口GE0/0/2和GE0/0/3,创建VLAN4作为separate VLAN, 加入端口GE0/0/4和GE0/0/5。

其中GE0/0/1与HostA相连,GE0/0/2与HostB相连,GE0/0/3与HostC相连,GE0/0/4与HostD相连,GE0/0/5与HostE相连。

HostA和HostB、HostC可以互相ping通。

HostA和HostD、HostE可以互相ping通。

HostB和HostC可以互相ping通。

HostD和HostE不可以互相ping通。

HostB、HostC和HostD、HostE不可以互相ping通操作步骤:1. 创建VLAN2、VLAN3和VLAN4:[Quidway] vlan batch 2 3 4[Quidway] quit2.配置MUX VLAN中的主VLAN和从VLAN:[Quidway] vlan 2[Quidway-vlan2] mux-vlan[Quidway-vlan2] subordinate group 3[Quidway-vlan2] subordinate separate 4[Quidway-vlan2] quit3.配置接口加入VLAN并使能MUX VLAN功能(以端口1为例,其余端口配置相同):[Quidway-GigabitEthernet0/0/1]port link-type access[Quidway-GigabitEthernet0/0/1] port default vlan 2[Quidway-GigabitEthernet0/0/1] port mux-vlan enable。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

VLAN网络的配置实例 为了给大家一个真实的配置实例学习机会,下面就以典型的中型局域网VLAN配置为例向各位介绍目前最常用的按端口划分VLAN的配置方法。

某公司有100台计算机左右,主要使用网络的部门有:生产部(20)、财务部(15)、人事部(8)和信息中心(12)四大部分,如图1所示。

网络基本结构为:整个网络中干部分采用3台Catalyst 1900网管型交换机(分别命名为:Switch1、Switch2和Switch3,各交换机根据需要下接若干个集线器,主要用于非VLAN用户,如行政文书、临时用户等)、一台Cisco 2514路由器,整个网络都通过路由器Cisco 2514与外部互联网进行连接。

所连的用户主要分布于四个部分,即:生产部、财务部、信息中心和人事部。

主要对这四个部分用户单独划分VLAN,以确保相应部门网络资源不被盗用或破坏。

现为了公司相应部分网络资源的安全性需要,特别是对于像财务部、人事部这样的敏感部门,其网络上的信息不想让太多人可以随便进出,于是公司采用了VLAN的方法来解决以上问题。

通过VLAN的划分,可以把公司主要网络划分为:生产部、财务部、人事部和信息中心四个主要部分,对应的VLAN组名为:Prod、Fina、Huma、Info,各VLAN组所对应的网段如下表所示。

VLAN 号 VLAN 名端口号2 Prod Switch 1 2-213 Fina Switch2 2-164 Huma Switch3 2-95 Info Switch3 10-21 【注】之所以把交换机的VLAN号从"2"号开始,那是因为交换机有一个默认的VLAN,那就是"1"号VLAN,它包括所有连在该交换机上的用户。

VLAN的配置过程其实非常简单,只需两步:(1)为各VLAN组命名;(2)把相应的VLAN对应到相应的交换机端口。

下面是具体的配置过程: 第1步:设置好超级终端,连接上1900交换机,通过超级终端配置交换机的VLAN,连接成功后出现如下所示的主配置界面(交换机在此之前已完成了基本信息的配置): 1 user(s) now active on Management Console. User Interface Menu [M] Menus [K] Command Line [I] IP Configuration Enter Selection: 【注】超级终端是利用Windows系统自带的"超级终端"(Hypertrm)程序进行的,具体参见有关资料。

第2步:单击"K"按键,选择主界面菜单中"[K] Command Line"选项,进入如下命令行配置界面: CLI session with the switch is open. To end the CLI session,enter [Exit ]. > 此时我们进入了交换机的普通用户模式,就象路由器一样,这种模式只能查看现在的配置,不能更改配置,并且能够使用的命令很有限。

所以我们必须进入"特权模式"。

第3步:在上一步">"提示符下输入进入特权模式命令"enable",进入特权模式,命令格式为">enable",此时就进入了交换机配置的特权模式提示符: #config t Enter configuration commands,one per line.End with CNTL/Z (config)# 第4步:为了安全和方便起见,我们分别给这3个Catalyst 1900交换机起个名字,并且设置特权模式的登陆密码。

下面仅以Switch1为例进行介绍。

配置代码如下: (config)#hostname Switch1 Switch1(config)# enable password level 15 XXXXXX Switch1(config)# 【注】特权模式密码必须是4~8位字符这,要注意,这里所输入的密码是以明文形式直接显示的,要注意保密。

交换机用level 级别的大小来决定密码的权限。

Level 1 是进入命令行界面的密码,也就是说,设置了level 1 的密码后,你下次连上交换机,并输入K 后,就会让你输入密码,这个密码就是level 1 设置的密码。

而level 15 是你输入了"enable"命令后让你输入的特权模式密码。

第5步:设置VLAN名称。

因四个VLAN分属于不同的交换机,VLAN命名的命令为" vlan vlan号name vlan名称,在Switch1、Switch2、Switch3、交换机上配置2、3、4、5号VLAN的代码为: Switch1 (config)#vlan 2 name Prod Switch2 (config)#vlan 3 name Fina Switch3 (config)#vlan 4 name Huma Switch3 (config)#vlan 5 name Info 【注】以上配置是按表1规则进行的。

第6步:上一步我们对各交换机配置了VLAN组,现在要把这些VLAN对应于表1所规定的交换机端口号。

对应端口号的命令是"vlan-membership static/ dynamic VLAN号"。

在这个命令中"static"(静态)和"dynamic"(动态)分配方式两者必须选择一个,不过通常都是选择"static"(静态)方式。

VLAN端口号应用配置如下: (1). 名为"Switch1"的交换机的VLAN端口号配置如下: Switch1(config)#int e0/2 Switch1(config-if)#vlan-membership static 2 Switch1(config-if)#int e0/3 Switch1(config-if)#vlan-membership static 2 Switch1(config-if)#int e0/4 Switch1(config-if)#vlan-membership static 2 …… Switch1(config-if)#int e0/20 Switch(config-if)#vlan-membership static 2 Switch1(config-if)#int e0/21 Switch1(config-if)#vlan-membership static 2 Switch1(config-if)# 【注】"int"是"nterface"命令缩写,是接口的意思。

"e0/3"是"ethernet 0/2"的缩写,代表交换机的0号模块2号端口。

(2). 名为"Switch2"的交换机的VLAN端口号配置如下: Switch2(config)#int e0/2 Switch2(config-if)#vlan-membership static 3 Switch2(config-if)#int e0/3 Switch2(config-if)#vlan-membership static 3 Switch2(config-if)#int e0/4 Switch2(config-if)#vlan-membership static 3 …… Switch2(config-if)#int e0/15 Switch2(config-if)#vlan-membership static 3 Switch2(config-if)#int e0/16 Switch2(config-if)#vlan-membership static 3 Switch2(config-if)# (3). 名为"Switch3"的交换机的VLAN端口号配置如下(它包括两个VLAN组的配置),先看VLAN 4(Huma)的配置代码: Switch3(config)#int e0/2 Switch3(config-if)#vlan-membership static 4 Switch3(config-if)#int e0/3 Switch3(config-if)#vlan-membership static 4 Switch3(config-if)#int e0/4 Switch3(config-if)#vlan-membership static 4 …… Switch3(config-if)#int e0/8 Switch3(config-if)#vlan-membership static 4 Switch3(config-if)#int e0/9 Switch3(config-if)#vlan-membership static 4 Switch3(config-if)# 下面是VLAN5(Info)的配置代码: Switch3(config)#int e0/10 Switch3(config-if)#vlan-membership static 5 Switch3(config-if)#int e0/11 Switch3(config-if)#vlan-membership static 5 Switch3(config-if)#int e0/12 Switch3(config-if)#vlan-membership static 5 …… Switch3(config-if)#int e0/20 Switch3(config-if)#vlan-membership static 5 Switch3(config-if)#int e0/21 Switch3(config-if)#vlan-membership static 5 Switch3(config-if)# 好了,我们已经按表1要求把VLAN都定义到了相应交换机的端口上了。

为了验证我们的配置,可以在特权模式使用"show vlan"命令显示出刚才所做的配置,检查一下是否正确。