[交换产品]AAA应用基于ACS的配置案例

AAA配置

ACS访问原理ACS主要是应用于运行Cisco IOS软件的思科网络设备,当然,ACS也全部或部分地适用于不运行Cisco IOS软件的各种其他思科网络设备。

这其中包括:•Cisco Catalyst交换机(运行Cisco Catalyst操作系统[CatOS])•Cisco PIX防火墙(还有ASA/FWSM )•Cisco VPN 3000系列集中器不运行Cisco IOS软件的思科设备(如运行CatOS的Cisco Catalyst交换机、运行Cisco PIX操作系统的Cisco PIX防火墙或Cisco VPN 3000集中器)可能也支持启用特权、TACACS+(验证、授权和记帐[AAA])命令授权或以上两者。

运行Cisco IOS软件的思科设备提供了两种网络设备管理解决方案:•启用权利(Enable priviledges)•AAA命令授权Cisco IOS软件有16个特权级别,即0到15(其他思科设备可能支持数目更少的特权级别;例如,Cisco VPN 3000集中器支持两个级别)。

在缺省配置下,初次连接到设备命令行后,用户的特权级别就设置为1。

为改变缺省特权级别,您必须运行启用命令,提供用户的启用口令和请求的新特权级别。

如果口令正确,即可授予新特权级别。

请注意可能会针对设备上每个权利级别而执行的命令被本地存储于那一设备配置中。

这些等级缺省是有命令集的,比如说等级1只有一些基本的show命令等,而等级15是全部命令的集合。

其他像2~14共13个等级的命令集是要用户自己在认证设备本地定义的。

缺省级别:特权级别说明0 包括disable, enable, exit, help和logout命令1 包括router>提示值时的所有用户级命令15 包括router#提示值时的所有启用级命令可修改这些级别并定义新级别:enable password level 10 pswd10privilege exec level 10 clear lineprivilege exec level 10 debug ppp chapprivilege exec level 10 debug ppp errorprivilege exec level 10 debug ppp negotiation每个设备上都有静态本地口令与特权级别相关联,这样有一个重要的内在缺陷:每个用户的启用口令必须在用户需访问的每个设备上进行配置。

Cisco ACS+AAA认证-Mac系列

Cisco ACS做AAA服务器实现对网络设备的3A认证解决方案很久之前搞过ACS,但是没有形成有效文档,所以遗忘导致现在又重新摸索,无意中浪费了很多宝贵时间,现将劳动成果成文,以备需要时用。

ACS功能较多,本文只是测试了实际需要用到的功能,待发现其他功能,随时补充进来。

针对网络中有大量网络设备的环境下,部署ACS可以对认证和授权进行很好的管理,并可以对每次操作进行详尽审计,是个非常好用的工具,关键还是免费的。

作者承诺文中提到的所以配置和命令均为作者亲自操作,确定可用。

若有错误,欢迎指出,多多交流。

作者:mac2011-08-084.0模拟器:C3640-IK9O3S-M(青岛小凡)交换机:C3750GPC电脑:联想二、实验拓扑图mac的新浪微博:/20881093501mac 的新浪微博:/208810935021Cisco 3640F0/0:192.168.20.201三、详细实验步骤:AAA 部署主要分为两个阶段,一个是ACS 的配置,一个是路由器的配置,我们先来讲ACS 配置1、首先要下载免费版的cisco ACS 软件,本实验用的是ACS 4.0版本2、在window 系统下安装ACS 软件,(不建议在XP 下面装),ACS 的安装过程简单,安装完毕后桌面会现,双击打开,出现以下界面表示安装成功注:登陆ACS用http://127.0.0.1:2002,登陆成功后,端口地址会自动改变,不用理会,ACS有自动退出现象,重新刷以上地址即可。

3、安装java软件,若不安装,则会导致ACS配置显示错误。

下载地址:4、设置登陆ACS的用户名和密码新装的ACS默认是没有用户名和密码的,为了安全起见,需要设置。

出找到,出现在工具按钮点击Add Administrator,出现mac的新浪微博:/20881093503这里选择的权限,可以给不同的管理员分配不同的管理组,配置权限等,我Grant All。

华为交换机AAA配置管理

AAA配置与管理一、根底1、AAA是指:authentication〔认证〕、authorization〔授权〕、accounting〔计费〕的简称,是网络平安的一种管理机制;Authentication是本地认证/授权,authorization和accounting是由远处radius〔远程拨号认证系统〕效劳或hwtacacs〔华为终端访问控制系统〕效劳器完成认证/授权;AAA是基于用户进展认证、授权、计费的,而NAC案是基于接入设备接口进展认证的。

在实际应用中,可以使用AAA的一种或两种效劳。

2、AAA根本架构:C/S构造,AAA客户端〔也叫NAS-网络接入效劳器〕是使能了aaa功能的网络设备〔可以是一台或多台、不一定是接入设备〕3、AAA基于域的用户管理:通过域来进展AAA用户管理,每个域下可以应用不同的认证、授权、计费以及radius或hwtacacs效劳器模板,相当于对用户进展分类管理缺省情况下,设备存在配置名为default〔全局缺省普通域〕和default_admin〔全局缺省管理域〕,均不能删除,只能修改,都属于本地认证;default为接入用户的缺省域,default_admin为管理员账号域〔如、ssh、telnet、terminal、ftp用户〕的缺省域。

用户所属域是由域分隔符后的字符串来决定的,域分隔符可以是、|、%等符号,如userhuawei.就表示属于huawei 域,如果用户名不带,就属于系统缺省default域。

自定义域可以被配置为全局缺省普通域或全局缺省管理域,但域下配置的授权信息较AAA效劳器的授权信息优先级低,通常是两者配置的授权信息一致。

4、radius协议Radius通过认证授权来提供接入效劳、通过计费来收集、记录用户对网络资源的使用。

定义UDP 1812、1813作为认证〔授权〕、计费端口Radius效劳器维护三个数据库:Users:存储用户信息〔用户名、口令、使用的协议、IP地址等〕Clients:存储radius客户端信息〔接入设备的共享密钥、IP地址〕Dictionary:存储radius协议中的属性和属性值含义Radius客户端与radius效劳器之间通过共享密钥来对传输数据加密,但共享密钥不通过网络来传输。

CiscoSecureACSAAA配置附图

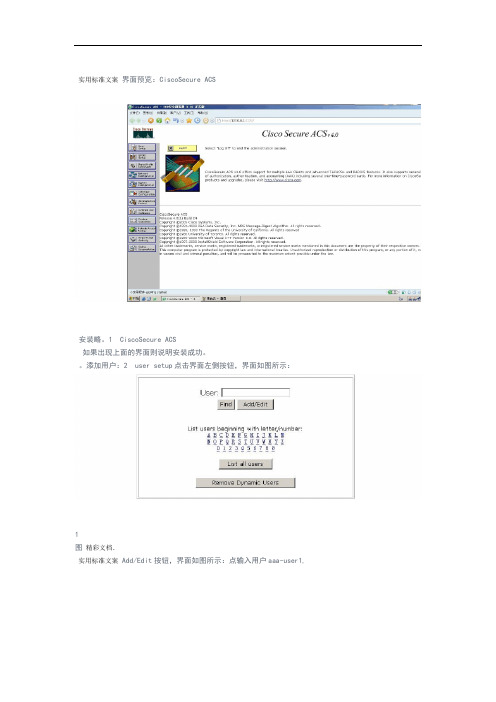

实用标准文案界面预览:CiscoSecure ACS安装略。

1 CiscoSecure ACS如果出现上面的界面则说明安装成功。

添加用户:2 user setup点击界面左侧按钮,界面如图所示:1图精彩文档.实用标准文案 Add/Edit按钮,界面如图所示:点输入用户aaa-user1,2图提交,点击Submit123456输入密码随便输入,123456,确认输入一次。

Name/DescriptionReal List all User。

点击可以查看所有已经配置的用户。

1出现图3图精彩文档.实用标准文案添加客户端3. nerwork configuration,出现下图:点击界面左侧4图按钮,出现下图:下点击AAA ClientsAdd Entry精彩文档.实用标准文案图5AAA Client Hostname:客户端主机名AAA Client IP Address:客户端IP地址,也就是路由器的IP地址Key:客户机用来加密数据Autenticate Using:认证方法。

这里保持默认TACACS+其余选项保持默认。

点击Submit+Apply提交并应用按钮,出现下图:精彩文档.实用标准文案6图已经添加成功。

表明R1路由器预配置IP 192.168.2.1/24 配置接口1.AAA全局启用2. R1(config)#aaa new-model服务器指定AAA3. R1(config)#tacacs-server host 192.168.2.10 key client_key身份测试服务器以用户aaa_user14. R1#test aaa group tacacs+ aaa-user1 123456 legacyAttempting authentication test to server-group tacacs+ using tacacs+User was successfully authenticated.123456通过服务器认证。

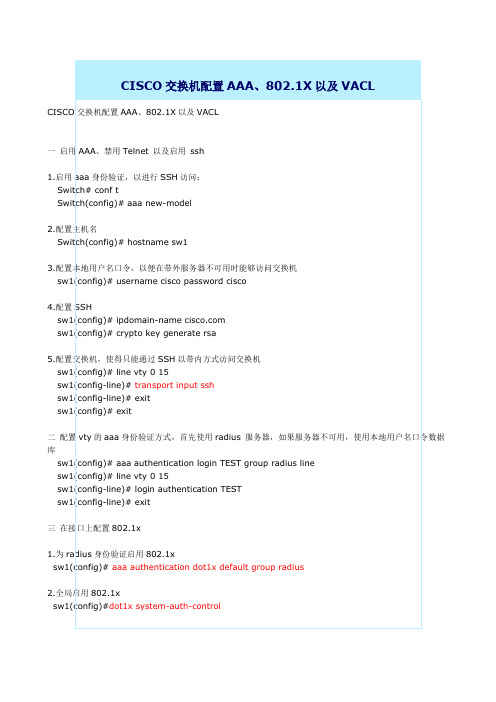

CISCO交换机配置AAA

由于使用了扩展验证协议(EAP),802.1x在请求者和验证者之间采用的实际验证机制相当灵活。EAP原先是为点对点(PPP)链路上的应用而定义的,

在因特网工程任务组的请求评论文档(RFC)2284中得到了明确定义。

基于以上所述,IEEE定义了一种封装模式,允许EAP通过LAN传输,EAP over LAN(EAPoL)于是应运而生。各种验证服务都可以通过这种协议运行,包括用户名/口令、Kerberos、数字证书、一次性口令和生物检测术等服务。EAP数据包在请求者和验证者之间的链路层上传输,并通过验证者与验证服务器之间的IP/RADIUS连接。

举一例,即使网络管理员能访问SNMP,会计部门的人却没有理由同样能访问。如果有可能确定一个用户属于哪个组,那么在验证期间就可以实施特定的授权策略。就本例而言,SNMP访问权应该授予网络管理组的成员,不然需收回权限,从而防止网络管理员之外的人无意或恶意对网络设备乱加配置。

sw1(config)# int range fa0/2 - 10

sw1(config-if-range)# swtichport access vlan 10

sw1(config-if-range)#dot1x port-control auto

四配置vacl以丢弃所有通过tcp端口8889进入的桢

●第2层协议过滤,去除了网络中不接受的第2层协议。

●第3层过滤,对提供特定单元访问权的网络执行逻辑视图。

●第4层过滤,禁止不允许的协议进入网络。

●速率限制,控制可能有害的信息进入网络的速率。

如果利用为每个端口进行编程的授权服务,就能针对特定用户或用户级制订相应的细粒度安全策略,为它们提供仅供访问所需服务的功能,其它服务一概禁止。

配置AAA授权ACS使用 tacacs+授权

实验要求:对EXEC(模式)和Commands(命令)授权

1.本实验中用libo1用户登录到路由器上为特权模式

2. Libo2用户登录到路由器上为用户模式

3.让用户libo1登录到路由器,虽然为特权模式

但是不可以用erase命令,以防止格式化flash:实验过程:

第一大部分:

我们先配置EXEC

第一步:配置使路由器支持aaa认证和授权

第二步:配置ACS服务器

2.新建二个用户名路由器接口的ip地址通信的密码

协议的类型

输入用户密码

将用户libo1加入组1

添加第二个用户libo2和上面的配置方法一致,不过我们将其加入到组2,方法一样3.配置组

配置组2和上面不同的是,将组2的级别配置为1,这样在组2里的用户级别全部为1,将不能直接进入特权模式,要进特权模式要输入enable密码

第三步:测试

//从上面的示例中我们看到了用户名为libo1(组1的级别为15)的直接进入特权模式而组级别为1的进入到用户模式

第二大部分:

接下来我们配置对commands的限制

第二步:在ACS上的配置

这一个允许所有

和下面deny配

在一起使用意思为

不允许erase(下列

的第一个图),如果

配置为permit的话

结果为下列第二个

图

当配置中这deny erase的时候,用户不能使用erase命令

当上面的配置中为permit erase时,可以使用erase命令,这是值得注意的地方

Over。

HUAWEI_S系列交换机AAA特性与Cisco_Secure_ACS对接指导

HUAWEI S系列交换机AAA特性与Cisco Secure ACS对接指导文档版本01发布日期2014-12-23版权所有 © 华为技术有限公司 2014。

保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

商标声明和其他华为商标均为华为技术有限公司的商标。

本文档提及的其他所有商标或注册商标,由各自的所有人拥有。

注意您购买的产品、服务或特性等应受华为公司商业合同和条款的约束,本文档中描述的全部或部分产品、服务或特性可能不在您的购买或使用范围之内。

除非合同另有约定,华为公司对本文档内容不做任何明示或默示的声明或保证。

由于产品版本升级或其他原因,本文档内容会不定期进行更新。

除非另有约定,本文档仅作为使用指导,本文档中的所有陈述、信息和建议不构成任何明示或暗示的担保。

华为技术有限公司地址:深圳市龙岗区坂田华为总部办公楼邮编:518129网址:对接指导前言前言概述本文档针对HUAWEI S系列交换机AAA特性与Cisco Secure ACS进行了对接分析,并结合实例给出了对接指导。

读者对象本文档(本指南)主要适用于以下工程师:l网络规划工程师l技术支持工程师l维护工程师修改记录1背景交换机提供用户的接入功能,用户分为管理员用户和接入用户两大类。

如图1-1所示,管理员用户需要接入交换机对其进行管理,接入用户需要接入交换机使用视频、语音、上网等网络应用业务。

图1-1交换机的用户当用户接入交换机时,交换机需要对这些用户进行接入控制管理。

如对用户进行身份认证(Authentication),授权(Authorization)给用户接入后可进行的业务以及根据用户使用的业务进行计费(Accounting),即AAA管理机制。

AAA提供对用户进行认证、授权和计费等安全功能,防止非法用户登录设备,增强设备系统安全性。

l认证:验证用户是否可以获得网络访问权。

ACS aaa认证、授权、审计配置

实施前准备:-挂线:以15级权限telnet/SSH上要配置的设备,配置:line vty 0 15exec-timeout 0 0然后保持telnet/SSH会话不退出。

等待配置完成且测试通过后,再配置exec-timeout 10 0(或者改成期望值,默认是10 0)。

这样做的目的是避免因为意外或者操作问题将用户自己锁在路由器外。

配置步骤(以下若无具体说明,均为全局模式配置,命令行红色字体为自定义值):1、开启aaa:aaa new-model2、配置tacacs+服务器:tacacs-server host 192.168.1.200 key I0$pAs$w0rd3、配置ACS,配置client和user:-登录ACS:浏览器输入:192.168.1.200:2002,其中192.168.1.200为ACS的IP地址。

--client配置:在左边点击进入network config视图:点击下图的Add Entry:会弹出以下界面,hostname填写设备名称(也可以自定义),IP地址填写网络设备的IP,key要和路由器上配置的key相同,使用tacacs+(cisco ios),然后点击submit+apply。

如下图:--user配置:点击左边,会进入user setup界面,如下图:输入要建立的username,点击add/edit:在user编辑界面,在user setup界面输入密码,选择属于的组,然后点击最下方的submit即可。

作为例子,这里配置了4个用户:4、测试路由器和ACS连通性:特权模式:test aaa group tacacs cisco7 cisco7 new-code,如果通过会有以下输出:注意:如果不能通过,请确认两端是否能通信(ping),两端的密码是否相同(比如路由器端的密码是否多了空格,空格也被认为是密码string)。

5、定义aaa method-list,名字为ios-manage:aaa new-modelaaa authentication login ios-manage group tacacs local //定义登录的认证方法为tacacs+,当ACS不可达时使用本地验证aaa authorization exec ios-manage group tacacs local //当通过登录认证后,授权登录用户能访问cli界面。

详解CiscoACSAAA认证(一)

详解CiscoACSAAA认证(⼀)

详解Cisco ACS AAA认证

近来,有些同学会问到关于AAA认证的问题,以及cisco ACS如何使⽤,那么今天我们就主要来讲⼀下关于这⽅⾯的知识。

AAA代表Authentication、Authorization、Accounting,意为认证、授权、记帐,其主要⽬的是管理哪些⽤户可以访问服务器,具有访问权的⽤户可以得到哪些服务,如何对正在使⽤⽹络资源的⽤户进⾏记帐。

1、认证:验证⽤户是否可以获得访问权限——“你是谁?”

2、授权:授权⽤户可以使⽤哪些资源——“你能⼲什么?”

3、记帐:记录⽤户使⽤⽹络资源的情况——“你⼲了些什么?”

好的,简单的了解理论知识后,接下来我们还是以实验的⽅式来进⾏讲解:

为⽹络提供AAA服务的,主要有TACACS+和RADIUS协议,我们主要介绍是TACACS+协议,因为它运⾏在TCP协议基础之上,更适合⼤型⽹络,特别是融合型⽹络

⼀、实验拓扑介绍

Step 2>点击Add administrator 后出现此账户的诸多选项,逐⼀填写后点击Submit

Step2>添加Tacacs+客户端(ACS中必须指定Tacacs+客户端的名字、IP地址、key)

3、 Tacacs+设置

Step1>点击ACS界⾯左边Interface configuration 按钮,选择TACACS+ (Cisco IOS)

Step2>根据个⼈具体应⽤,在Tacacs+相关项⽬中打勾(如果没有将tacacs+相关项⽬选中,则在⽤户组/⽤户属性中将不会出现tacacs+相关项⽬)。

ACS服务器的aaa认证

AAA验证的配置◆实验拓扑:◆实验要求:1;按照图例所示:配置ip地址.互相之间可以通信,同时R1可以无限制的telnet到R2上面. 2: 所有的telnet 到R2的用户必须经过ACS服务器的认证3:授权登陆的R2的用户,级别是3级,可以使用config t ,ip add ,no shut 及show run命令4:所有AAA运行协议为TACACS+5:在ACS服务器上面记录用户登陆和登出的时间6:在R1上面定义列表要求精确到主机ip和协议◆理论分析:a)TACACS+TACACS+提供了单独的和模块化的验证,授权,和统计工具.它提供了最全面和灵活的安全配置.TACACS+使用tcp在TACACS+服务器和TACACS+客户之间通讯.TACACS+使用需要利用的AAA的所有特性.与RADIUS不同的是.TACACS+分离了认证,授权和统计功能.b)RADIUSRADIUS是一个与AAA一起使用的分布式客户,服务器系统.它保护了网络的不被非授权的访问.在cisco的实现中,RADIUS客户运行在cisco路由器上面.并向中心的RADIUs 服务器发送验证的请求.该服务器包含了所有的用户认证和网络服务的访问信息., RADIUS是一个开放的标准.其特色是使用了更少的cpu更期.并且被私有的TACACS+使用了更少的内存.TADIUS目前是新兴的无线验证协议唯一的一个安全协议.它和网络设备安全通讯采用的是udp协议..不过RADIUS协议被认为是一种无连接的服务,与服务器的可用性,重传和超时相关的问题都由启动的RADIUS的设备来处理.而不是由传输协议处理.典型的.RADIUS协议在制定的超时周期内如果没有受到任何的响应.则重新传输.c)AutienticationAutientication---验证.提供用户凭证以获得对一个系统的访问.验证询问用户它是谁d)AuthorizationAuthorization—授权,将用户的访问限制在某些”授权”的命令和选项中.授权用户询问它有哪些特权e)AccountingAccounting—审计,为安全,计费或其他的目的记录用户的活动,统计记录了用户作了什么和什么时间登陆的◆实验步骤:第一步:基本的配置.互相之间可以通信R1配置:Router>en--------------------------------------------进入特权模式Router#conf t----------------------------------------进入全局模式Router(config)#host R1----------------------------名字是R1R1(config)#enable password cisco----------------设置一个全局的密码R1(config)#interface lo 0---------------------------进入loop口.也就是回环口R1(config-if)#ip add 1.1.1.1 255.255.255.0-----配置ip地址R1r(config-if)#interface fa 0/1---------------------进入fa口R1(config-if)#ip add 172.16.23.1 255.255.255.0--配置ip地址R1r(config-if)#no shut-------------------------------启用接口R1(config-if)#exit------------------------------------退到特权模式R1(config)#ip route 2.2.2.2 255.255.255.255 172.16.23.2—配置通往R2回环口的静态路由R2Router>en-------------------------------------------------进入特权模式Router#conf t----------------------------------------------进入全局模式Router(config)#host R2----------------------------------名称是R2R2#enable password cisco-------------------------------设置一个全局的密码R2(config)#interface fa 0/1------------------------------进入fa口R2(config-if)#ip add 172.16.23.2 255.255.255.0-----配置ip地址R2(config-if)#no shut-------------------------------------启用接口R2(config-if)#interface lo 0------------------------------进入loop口也就是回环口R2(config-if)#ip add 2.2.2.2 255.255.255.0------------配置回环口ip地址R2(config-if)#interface fa 0/0----------------------------进入fa口R2r(config-if)#ip add 172.16.12.1 255.255.255.0-----配置ip地址R2(config-if)#exit-------------------------------------------退到特权模式R2(config)#ip route 1.1.1.1 255.255.255.255 172.16.23.1---配置通往R1的回环口静态路由R2(config)#username cisco privilege cisco--------------------配置用户是cisco,级别是15级R2(config)#username cisco secret cisco -----------------------用户名和密文的密码R2(config)#line vty 0 15------------------------------------------进入虚拟终端telnetR2(config)#login local--------------------------------------------开启本地登陆1:当配置完第一步的时候我们在R1上面测试ping R2所得成功结果如下:2:我们在R1上面可以成功的telnetR2上面的结果如下:第二步:AAA验证的配置R2上面.在原有的基础操作R2(config)#aaa new-model -------------------------------------------开启AAA功能R2(config)#aaa authentication login acs group tacacs+ -----------使用本地的用户组到ACS服务器上面验证. 名称是acsR2(config)#tacacs-server host 172.16.12.3 key tianya--------------指明AAA服务器的地址.并且设置key,注意这里的key要和一会ACS服务器上面的key保持一致.R2(config)#line vty 0 15-------------------------------------------------进入终端telnetR2(config-line)#login ? -------------------------------------------------登陆? 我们发现没有了local.,authentication Authentication parameters.ctrlc-disable Disable CONTROL-C during login.R2(config-line)#login authentication acs------------------------------我们应用验证.这里的acs就是和上面刚刚设置的名称对应的1:配置完毕上述的操作.我们再次上R1上面telnet到R2的时候我们发现不成功.图例如下:2:登陆不成功的原因是我们开启了R2上面的AAA验证功能.我们需要在ACS服务器上面操作.具体的操作如下:(1)首先安装好ACS服务器,进入的界面如下我们点击interface configuration中的Advanced Options RADIUS(IETF)和TACACS+(cisco ios)的选项全部选上,----------然后点击submit 图例如下:(2) 我们点击network configuration -----------not assigned -------------Add Entry----进入—点击Add EntryHostname R2(可以随意)-----ip 地址(R2的地址)--------key 就是在路由器R2上面配置的那个key---点击Submit(3)我们点击usersetup建立一个用户,cisco123 点击Add/Edit 然后输入密码.这个用户就是在R1上面要telnet到R2的那个验证用户.--------------然后点击submit ,然后点击find 我们可以查看到刚刚创建的用户.图例如下:失败.而我们用刚刚在ACs上面创建的用户cisco123登陆.发现登陆成功,图例如下:击reportstad acitiving -------failed attempts -----failed attempts active.csv 图例如下:第三步:授权的操作(1)首先在ACS服务器上面操作,我们点击刚刚创建的用户cisco123 然后点击此用户中的shell 我们选择级别,然后点击submit .图例如下:(2)我们在路由器R2上面去配置,操作如下:R2(config)#privilege exec level 3 config tR2(config)#privilege configure level 3 interfaceR2(config)#privilege interface level 3 ip addR2(config)#privilege interface level 3 no shutR2(config)#privilege exec level 3 sho run---------------------以上都是我们所定义的命令R2(config)#aaa authorization exec aaa group tacacs+ local none—授权用本地组名称是aaa到ACS服务器上面验证,如果验证不成功我们使用本地登陆,R2(config)#line vty 0 15R2(config-line)#authorization exec aaa-------------------------应用(3)我们到路由器R1上面去telnet到R2的时候.我们发现的效果如下:级别是3 可以是定义的所有命令.此现象表明我们的授权操作成功第三步:审计的操作首先我们到路由器R2上面操作R2(config)#aaa accounting exec aaa start-stop group tacacs+ ---审计登陆登出的时间,名称是aaa R2(config)#aaa accounting commands 0 aaa start-stop group tacacs+ ----定义0级别的审计R2(config)#aaa accounting commands 1 aaa start-stop group tacacs+ ----定义1级别的审计R2(config)#aaa accounting commands 3 aaa start-stop group tacacs+ ----定义3级别的审计R2(config)#aaa accounting commands 15 aaa start-stop group tacacs+ ---定义15级别的审计R2(config)#line vty 0 15R2(config-line)#accounting exec aaaR2(config-line)#accounting commands 0 aaaR2(config-line)#accounting commands 1 aaaR2(config-line)#accounting commands 3 aaaR2(config-line)#accounting commands 15 aaa---------------------------这些都是应用此时我们再次在R1上面telnet到R2的时候,何时登陆,何时登出,实验图例如下:在ACS服务器上可以查看在路由器敲过的有效命令.我们点击reportstnd activity ---------TACACS+ accounting—TACACS+ Accounting active.csv 和TACACS+ Administration ----tacacsAdministration ,csv实验图例如下:实验成功!。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

号管理和防止泄漏;

� 对网络设备的访问需经过认证,用户认证的实现方式可以分为本地认证和集中认证,应采用

集中认证和本地认证相结合的方式,集中认证为主用、本地认证为备用;

� 本地认证是指用户数据库保存在网络设备上,用户认证在本地实现; � 集中认证是指设置专门的集中认证服务器, 保存网络中所有的用户帐号, 集中实现用户认证,

Ruijie# configure terminal

Ruijie(config)#aaa group server tacacs+ mytacacs

// mytacacs 为组名

Ruijie(config-gs-tacacs+)#server 192.168.33.124 记录保存期限:2 年 锐捷网络机密,未经许可不得散 第 8页, 共 20页

订

记

录

执行人

修订说明

记录保存期限:2 年

锐捷网络机密,未经许可不得散

第 2页, 共 20页

密级:受控

配置案例

前

言

本文档记录了锐捷交换产品上 AAA 应用的基本配置方法; 同时讲解了基于 ACS 服务器 的认证,授权,审计功能的实施方法。

� �

关于项目实施的全套方案,请参考相应的《行业模型实施方案》 (尚在筹划中) 。

Ruijie(config)#line console 0

Ruijie(config-line)#password ruijie

Ruijie(config)#line vty 0 4

Ruijie(config-line)#password ruijie

线路用户级别

在网络设备的终端线路上可以绑定用户级别,如果未打开 Exec 授权(控制台默认不进 行 Exec 授权) , 或者该线路未应用任何 Exec 授权方法列表并且不存在默认的 Exec 授权 方法列表,该级别将被使用。授权级别是指,当前用户能在该 line 下执行的命令的权限 级别, 比如 privilege level 10 后, 那就表示当前只能执行 level 10 及以下的权限, 高于 level 10 的命令无法执行。配置如下:

记录保存期限:2 年

锐捷网络机密,未经许可不得散

第 5页, 共 20页

密级:受控

配置案例

1.3 配置步骤

1.3.1 启用 AAA 功能

首先,所有的网络设备均启用 AAA 功能,配置如下:

Ruijie# configure terminal

Ruijie(config)#aaa new-model

1.3.2 设置本地用户

Ruijie# configure terminal

Ruijie(config)#username ruijie privilege 15 password 0 ruijie

Ruijie(config)#username tac privilege 1 password 0 tac

Enable 口令

设置口令加密

全局设置口令加密以防止泄漏, 设置以后本地的口令以及安全服务器的密钥信息等均以 简单加密形式保存和显示。配置如下:

Ruijie# configure terminal

Ruijie(config)# service password-encryption

用户名和口令

所有网络设备均需要设置本地用户数据库,设置用户名和口令信息并绑定用户级别。 配 置如下:

Ruijie(config-if-VLAN 1)#ip address 192.168.33.126 255.255.255.0

Ruijie(config)#ip default-gateway 192.168.33.1

//NAS 必须配置一个可用于 tacacs server 通信的 ip,如果跨网段还必须指定网关

常用的认证协议有 RADIUS,TACACS+;

� 在集中认证时,不同的用户还可被限制只能访问特定的网络设备; � 对用户进行分权限管理,把网络管理用户分为超级用户和普通用户。其中,超级用户对网络

设备拥有查看和配置的权限,普通用户对网络设备只拥有特定的查看权限;

� 认证服务器端将用户的认证信息、 授权信息和网络行为记录在日志中, 以供日后查看和审计;

1.2 配置思路

分析银行的需要,以下是设计的 AAA 解决方案和相关配置,在方案中,按要求采用的 安全协议为 RADIUS 和 TACACS+ ,由于一些功能只能采用 TACACS+ 实现(比如 command 授权) ,因此将其列为首选(对于两者都支持的功能,也可以根据具体情况调 整顺序) 。 1、 启用 AAA 功能 2、 设置本地用户数据库 3、 配置 radius/tacacs server 4、 配置 login/enable 认证列表 5、 配置 Exec/command 授权 6、 配置对设备的记账功能 本实验中采用 ACS-4.2.0.124-SW.exe (正常使用需安装 JRE) ,S2328G RGOS 10.2(5), Release(67430), 下 载 链 接 : /down?cid=84EC10B21A96FEE41D0FB04E3F06068C29C861AC

Ruijie(config)#aaa group server radius myradius

Ruijie(config-gs-radius)#server 192.168.33.124

Ruijie(config-gs-radius)#server 192.168.33.125

由于只存在两个服务器,因此此后的例子中,均采用默认的服务器组。

Ruijie(config)#radius-server host 192.168.33.124

Ruijie(config)#radius-server host 192.168.33.125

Ruijie(config)#radius-server key ruijie

配置服务器组

系统中存在默认的服务器组(RADIUS 协议为“radius” ,TACACS+协议为“tacacs+” ) , 在配置服务器的时候会自动加入默认组。在方法列表中可以指定使用默认组,也可以使 用自定义的组。由于默认组中的服务器可能较多,因此自定义服务器组的做法可以指定 使用的服务器,并灵活调整顺序。 例如:分别为 Radius 和 Tacacs+方法各自设置一个服务器组,同一个组中,先配置的为 主服务器,后配置的为备用服务器。配置如下:

密级:受控

配置案例 //此处的 server 必须是在上述通过 tacacs-server host 定义过的 ip, 否则会报错, 如%Server 192.168.3.124 is not configured

Ruijie(config-gs-tacacs+)#server 192.168.33.125

Ruijie# configure terminal

Ruijie(config)#tacacs-server host 192.168.33.124

Ruijie(config)#tacacs-server host 192.168.33.125

Ruijie(config)#tacacs-server key ruijie

另外,为了防止用户在 Login 认证的时候,使用穷举法破解密码。AAA 可以限制用户 Login 尝试次数,在 Login 失败达到一定次数时,用户将被锁定一段时间不能登录(默 认情况下,login 尝试失败次数为 3 次,被锁定的时间限制为 15 小时) 。失败次数和锁 定时间配置如下:

Ruijie# configure terminal 记录保存期限:2 年 锐捷网络机密,未经许可不得散 第 9页, 共 20页

密级:受控

配置案例

文件类型: 配置类

版本号:V1.0(2010/11/14)

AAA 应用—基于 ACS 的配置案例

2010-11-14

福建星网锐捷网络有限公司

版权所有 侵权必究

记录保存期限:2 年

锐捷网络机密,未经许可不得散

第 1页, 共 20页

密级:受控

配置案例

修

日期 2010-11-14 第一次发布

图 1 某银行网络拓扑简化示意图

方案介绍

记录保存期限:2 年 锐捷网络机密,未经许可不得散 第 4页, 共 20页

密级:受控

配置案例

上图网络中,存在着核心交换机、汇聚交换机、网点路由器等网络设备。对于这些设备 的管理安全,银行方面提出的要求如下:

� 对于网络中的设备,不同的管理人员有各自的用户账号,其用户名和口令不能共享,便于帐

密级:受控

配置案例 Ruijie(config)#aaa local authentication attempts 5

Ruijie(config)#aaa local authentication lockout-time 3

设置本地 enable 口令,用于本地 enable 认证。enable 口令有两种,分别为 password 和 secret。password 只能配置 15 级的口令, secret 可以设置 0~15 级口令,若 15 级口令设

记录保存期限:2 年 锐捷网络机密,未经许可不得散 第 6页, 共 20页

密级:受控

配置案例

置了 secret 将取代 password。secret 口令默认加密且不易破解,推荐使用 secret。配置如 下:

Ruijie# configure terminal

Ruijie(config)# enable password ruijie

或

Ruijie(config)#enable secret level 15 0 ruijie