通用权限设计方案——基于Spring的B%2fS系统权限设计

基于B/S模式的按钮级权限管理系统的设计与实现

ห้องสมุดไป่ตู้

信 息科 学 If

基于 B S模 式 的按钮 级权 限管理 系统 的 / 设计与实现

高 鹏 谢 印成

( 江苏技 术师范学院, 江苏 常州 2 30 ) 10 1

摘 要: 讨论 了BS 息系统建设 中 /信 按钮级权 限管理的设计 I标 , l f 介绍了用 J a r t, j , S , S a s i Aa C S A P等技术 实现该 目 v cp x 标的方 法。详细介绍 了 按钮级权 限管理的概念, 系统设计思路, 逻辑模型 , 据模 型, 数 探讨 了系统 实现过 程中一些技术难点的解决方案。

Ke rsBS moe;A cs ot l jx y wod :/ d l cescnr ;Xa o 1概 述 个用户 ( 用户群 ) 对某个 功能模块下

在 当今社会 中。 管理信息系统发挥着越来 的某个按钮可用 不可用 。值得 注意 越 重要 的作用。 随着竞争环境的变化 , 企业所要 的是 , 对于子 系统 、 系统甚 至某些 分 处理 的内外部事务越来越 繁多 ,对信息 系统 的 功能页 面的授权不需要详细到按钮 依赖性也越来越大 , 这就使得信息系统 的模块 级 ,只需要指定其在导航器上是否 数量不断增加 ,同时也对信息系统安全性特别 可视 即可 。 了统一处理 , 为 我们可把 是权 限管理提 出了新 的要求 。传统 CS / 模式 的 该种权 限指定为“ 可视” 按钮权 。 信 息系统 一般使 用静 态菜单 来进 行模块 的组 可 以用 如下 简 单公 式来 概括 织, 这种方式虽然实现 比 简单 , 较 但可扩充性较 差, 模块 的设置只能 由开发人员完成 , 且在权 限 管理 中一般只能详细到窗 口 。随着企业 中信 级 息系统使用角色的增加 ,通常需要对 同一窗 口 中不同的操作按钮进行权限分 离。 如在“ 产量 录 入单” 口中 , 导角色只能查 询、 窗 领 打印数据 而 不能修改 , 操作工只能录入数据而不能打 印。 静 态菜单系统很难满足这种需求 。

权限设计方案

四、权限设计方案详述

(一)用户分类与角色定义

1.系统管理员:负责整个系统的权限管理、用户管理、资源管理等;

2.业务管理员:负责所辖业务模块的权限分配与管理;

3.普通用户:根据职责范围,使用相应权限完成工作任务。

(二)权限管理模块设计

1.用户管理:实现对用户基本信息、角色、权限的添加、修改、删除等功能;

1.项目立项:明确项目目标、范围、时间表、预算等;

2.系统开发:按照设计方案,进行系统开发与实施;

3.系统测试:对系统进行功能测试、性能测试、安全测试等;

4.用户培训:对用户进行权限管理相关培训,确保用户熟悉系统操作;

5.系统上线:完成系统上线,进行实际运行;

6.验收评估:对项目成果进行验收评估,确保满足预期目标。

5.系统上线:完成系统上线,进行实际运行;

6.验收评估:对项目成果进行验收评估,确保满足预期目标。

六、后期维护与优化

1.用户反馈:定期收集用户反馈,针对问题进行优化;

2.业务调整:根据业务发展需求,调整权限策略;

3.安全防:及时修复系统漏洞,提高系统安全性;

4.权限审计:定期进行权限审计,确保权限合规。

3.权限审计:定期进行权限审计,确保权限合规;

4.权限回收:用户岗位变动或离职时,及时回收相应权限。

(四)安全防护措施

1.数据加密:采用加密技术,保障用户数据和权限信息的安全;

2.防护网络攻击:防止SQL注入、跨站脚本攻击等网络攻击,提高系统安全性;

3.用户行为审计:监控用户操作行为,发现异常行为,及时采取相应措施;

3.提高企业内部管理效率,降低运营成本;

4.符合国家相关法律法规要求,确保合法合规。

Spring Boot整合Shiro搭建权限管理系统

Spring Boot整合Shiro搭建权限管理系统一、Spring Boot入门1.新建一个maven工程2.修改pom.xml文件,添加spring boot父工程3.修改默认编译的jdk版本4.添加spring boot启动器(web支持)5.编写controller(UserController)6.编写启动类Application7.运行启动类Application(和运行普通的Java程序一样)8.然后在浏览器输入:http://localhost:8080/hello,就可以正常访问了,出现如下画面说明启动成功二、导入thymeleaf页面模块1.引入thymeleaf依赖2.在controller当中添加如下方法:3.在src/main/resources目录下面建立templates目录用来存放页面(Spting-Boot默认页面存放路径,名字不可更改)4.在templates目录下新建test.htmlth:text="${name}"为thymeleaf语法,获取model中传过来的值5.在浏览器访问http://localhost:8080/testThymeleaf进行测试.如果能够在页面上获取到值就说明成功了.此处需要注意在thymeleaf3.0以前对页面标签语法要求比较严格,开始标签必须有对应的结束标签,如果没有就出现如下错误.如果页面标签不严谨还希望使用thymeleaf的话,那就需要升级thymeleaf到3.0以上的版本,此处升级为3.0.26.升级thymeleaf版本(修复上面的错误),在properties节点下面添加三、Spring Boot与Shiro整合实现用户认证1.Shiro核心API类Subject: 用户主体(把操作交给SecurityManager)SecurityManager: 安全管理器(关联Realm)Realm: shiro连接数据库的桥梁2.导入shiro与spring整合依赖3.创建自定义Realm4.编写shiro的配置类(重点)(最基础的配置类如下)5.使用shiro内置过滤器实现拦截功能5.1.新建两个页面add.html和update.html5.2.修改test.html页面5.3.在UserController当中添加下面的方法5.4.修改ShiroConfig类5.5.验证拦截功能,在test页面点击超链接,如果出现以下情况,说明拦截成功5.6.设置跳转到自定义登录页面5.6.1.新建一个登录页面login.html5.6.2.在UserController当中添加如下方法:5.6.3.修改ShiroConfig类5.6.4.验证,如果页面调整到自定义登录页面则成功5.7.使用通配符简化配置,修改ShiroConfig类将6.实现用户验证(登录)操作6.1.修改登录页面login.html6.2.在controller当中添加方法6.3.在ShiroConfig当中添加如下代码,放行登录操作6.4.编写UserRealm的认证(判断)逻辑四、整合Mybatis实现登录功能1.导入Mybatis相关依赖,修改pom.xml文件2.新建一个数据库,然后再新建一张数据库表,建表语句如下(数据库需要手动创建):3.在src/main/resources目录下面新建application.properties。

一种基于Spring的B/S框架设计与实现

一

/

种基于 S r g的 BS框架设计与实现 pi n /

李 志祥 , 王寅龙 , 王 凯 , 王希武 , 林克成

( 械 工程 学 院计3

摘 要 :随 着 B S架 构 的 管理 信 息 系统 日渐 普 及 , / 系统 构 建 中 的组 件 解 耦 、 赖 关 系管 理 、 象持 久 依 对

化 等 成 为 影 响 系统研 发 效 率和 维护 代 价 的 重要 问题 。 采 用 Sr g和 H brae 架解 决上 pn i ient 框 述 问题 , 企 业 单位 管理 信 息 系统 为 例 构 建 一 个 B S框 架 , 有较 好 的通 用性 、 活性 和 可 以 / 具 灵

扩展性 。

现 计 机 2 11 囝 代 算 0. 11

种请求 以实现 主要 的业务逻辑 :数据访 问层 实现各种 数据操作功能 :数据模型层将数据 库结构抽象为 Jv aa 类, 实现数据访 问与数据库表 的解耦。

除

pbi v i svOU dt(bet b), 增 或 修 改 u l o ae r p a O jc oj / c d e ;新 pbi vi d l e(l s ? bCas ei i bei)/ u l o e t Ca < >oj l , r l al d;/ c d e s sS az 删 pbi O jc gt l s ? bCas eilal i ;获 取 u l bet e( a < >ojls. r i be d / c C s S az )/

散 了对象 间的耦 合 如被调用构件需要被其他构件代 替时 . 运用依赖 注入 技术 . 即可在不修改调用构件 的情

况 下 . 过 修 改容 器 所需 的 配 置 文 件 . 调 用 构 件 重 新 通 为 指 定 被 调 用 构 件

权限体系设计方案

权限体系设计方案权限体系设计方案是指在一个系统中,对不同用户设置不同的权限,以保证用户只能访问其具备权限的功能和数据,从而确保系统的安全性和稳定性。

1. 了解业务需求:首先,需要清楚了解系统的业务需求,包括哪些功能和数据需要设置权限,哪些用户需要访问哪些功能和数据等。

2. 确定权限层级:根据业务需求,将权限分为不同的层级,例如管理员、普通用户、访客等。

不同层级拥有不同的权限,管理员拥有最高的权限,可以访问和管理所有功能和数据,访客只能访问系统的部分功能或数据。

3. 设计权限分组:将相似权限的功能归类为一个权限分组,例如用户管理、数据管理、报表查询等。

每个权限分组可以设置哪些用户属于该分组,以及每个用户在该分组中的具体权限。

4. 分配权限:根据用户的角色和业务需求,将权限分配给不同的用户。

可以采用角色权限分配的方式,即给用户分配特定的角色,角色再拥有特定的权限;也可以采用直接分配权限的方式,即直接给用户分配具体的权限。

5. 权限控制:在系统中加入权限控制的逻辑,即在用户访问功能和数据之前,对用户进行权限验证。

可以在系统的某个公共入口处进行验证,也可以在每个功能模块中进行验证。

6. 权限管理:在系统中提供权限管理功能,让管理员可以方便地管理用户的权限。

管理员可以添加新用户、分配角色或权限、修改用户的角色或权限、删除用户等操作。

7. 日志记录:在系统中记录用户的操作日志,包括用户的登录、注销、角色或权限的变更、访问功能和数据的记录等。

这样可以方便管理员查看用户的行为,及时发现异常或不合规的操作。

8. 定期审核:定期对权限体系进行审核和更新,包括检查用户的角色和权限是否合理、是否存在冗余或过度的权限、是否存在错误或安全隐患等。

及时发现并修复问题,保证权限的有效性和安全性。

总结:权限体系设计是系统安全性的重要组成部分,一个合理和严密的权限体系可以保护系统的核心功能和数据,提高系统的安全性和稳定性。

通过以上的步骤和方案,可以实现一个适应业务需求的权限体系,并有效管理和控制用户的权限。

《2024年基于B-S结构的学生信息管理系统的设计与实现》范文

《基于B-S结构的学生信息管理系统的设计与实现》篇一基于B-S结构的学生信息管理系统的设计与实现一、引言随着信息技术的快速发展,学生信息管理成为学校管理工作的核心内容之一。

为了更好地实现学生信息的有效管理和利用,本文提出了一种基于B/S(浏览器/服务器)结构的学生信息管理系统。

该系统旨在通过互联网技术,实现学生信息的集中化、网络化管理,提高学校管理工作的效率和质量。

二、系统设计(一)系统架构设计本系统采用B/S结构,即浏览器/服务器模式。

该模式具有较好的可扩展性和可维护性,能够适应学校不同部门和角色的需求。

系统架构包括表示层、业务逻辑层和数据访问层。

表示层负责用户界面的展示,业务逻辑层负责处理用户的请求和操作,数据访问层负责与数据库进行交互。

(二)功能模块设计1. 学生信息管理模块:包括学生信息的录入、查询、修改和删除等功能。

2. 课程管理模块:包括课程信息的录入、查询和修改等功能,以及排课、选课等操作。

3. 成绩管理模块:包括成绩录入、查询、分析和导出等功能。

4. 系统管理模块:包括用户权限管理、系统设置和日志管理等功能。

(三)数据库设计本系统采用关系型数据库进行数据存储,包括学生信息表、课程信息表、成绩信息表等。

数据库设计遵循三范式原则,保证数据的完整性和一致性。

同时,为了提高查询效率,还对数据库进行了优化设计。

三、系统实现(一)开发环境本系统采用Java语言进行开发,使用Spring框架进行业务逻辑处理,MySQL数据库进行数据存储,Tomcat服务器进行部署。

开发环境包括开发工具、数据库和服务器等硬件设备。

(二)系统实现过程1. 系统开发:按照功能模块设计,逐步实现各个模块的功能。

2. 数据库连接:通过JDBC技术实现与MySQL数据库的连接。

3. 业务逻辑处理:使用Spring框架进行业务逻辑处理,包括数据验证、业务处理等。

4. 界面展示:采用HTML、CSS和JavaScript等技术实现用户界面的展示和交互。

基于SpringMVC的用户登录系统的设计与实现

黄 河水利 职业技 术 学 院信 息工程 系 张瑞青

[ 摘

升

河 南大 学软 件 学 院

李铁 柱

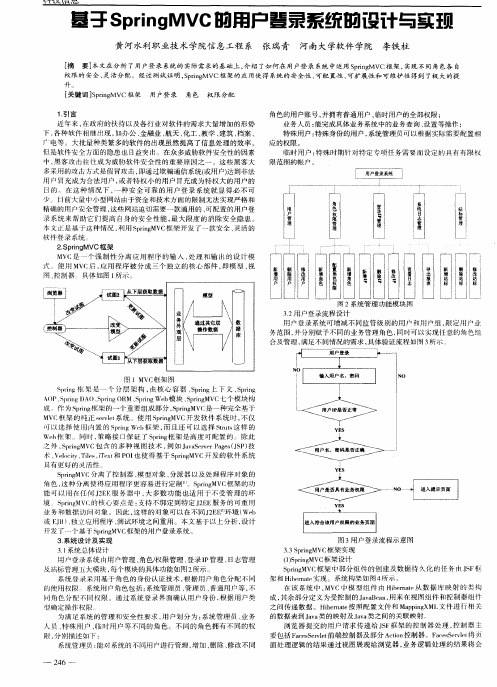

要] 文在 分析 了用户登录 系统 的实际需求的基础上 , 本 介绍 了如何在 用户登录 系统 中运 用s r g c 架 , p Mv 框 n 实现不 同角色各 自

权 限 的 安 全 、 活 分 配 。 经 过 测 试 证 明 ,pig V 灵 s r M c框 架 的 应 用使 得 系统 的 安 全 性 、 配 置 性 、 扩 展 性 和 可 维 护 性 得 到 了极 大的 提 “ 可 可

[ 关键 词]pig S r MVC ̄ 架 用户登录 角 色 权限分配 n _

一

二 ]

一

成:作为 S r g 架的一个重要组成部 分 ,pig C是 一种完全基于 pi 框 n Sr MV n ~ MV C框 架的纯 正 srlt 统 。使 用 S r g eve系 pi MVC开发 软件 系统时 , n 不仅 j 以选 择 使用 内蚩 的 S r gWe 】 pi b框架 , 且还 可以选 择 Srt这 样 的 n 而 t s u We b椎架 . .同时 , 策略接 口保证 了 S r g 架是高 度可配 置的 。除此 pi 框 n 一 之 外 ,pig C包 含 的 多 种 视 图 技 术 , 如 JvSre ae(S ) S r MV n 例 aa evr gs JP 技 P 术 、 e ct、i s iet P I 使得基 于 S r g V ] i Tl 、 、 和 O 也 o y e qx pi MVC开发 的软件 系统 n 具有更好的灵活性 。 S r g C分 离 了控 制 器 、 型对 象 、 派 器 以 及 处 理 程序 对 象 的 pi MV n 模 分 角色 , 这种 分离使得应用 程序更容易进 行定制 。Sr g pi MVC 架的功 n 框 能 可以川 任何 J E 2 E服 务器 中 , 多数 功能也适 用 于不 受管理 的环 大 境 。Swn MV iig C的核心要点是 : 支持不 绑定到特 定J E 2 E服务 的可重用 业务 和数 据 访问对象 。因此 , 这样的对 象可 以在不 同 JE 2 E 环境 ( b We 或 E B)独立 应用程序 、 J 、 测试环境 之间重用。本文基 于以上分析 , 设计 开 发 了 一 个基 于 S r g C框 架 的片{ 登 录 系 统 。 pi MV n 户 3系 统 设 计 及 实 现 . 31 系统总体设计 用户登录 系统 r 片 户管理 、 色/ 限管理 、 }= 1{ 角 权 登录 I P管理 、 日志管理 肢站标管理Ⅱ大模块 , 每个模块 的具体功能如 2 所示 。

权限设计方案

权限设计方案权限设计方案一般指的是在软件系统中对于用户的权限进行设计与管理的方案。

权限设计方案可以包括以下几个方面的内容:1. 用户角色与权限划分:首先,需要对系统的用户角色进行划分,常见的角色包括管理员、普通用户、访客等,也可以根据具体的系统需求进行进一步划分。

然后,对于每个角色,需要确定其具体的权限,包括可以访问的功能模块、可以进行的操作等。

这一步可以通过讨论与需求分析的方式进行。

2. 权限控制机制设计:在系统中需要实现权限控制,主要通过以下几种方式来实现:一是通过代码控制,即在系统中编写代码逻辑来判断用户是否有某个功能或操作的权限;二是通过角色-权限映射来实现,即在数据库中存储用户角色和权限的对应关系,系统在验证用户权限时通过查询数据库进行判断;三是通过访问控制列表(ACL)来实现,即将用户的权限信息存储在访问控制列表中,系统在验证用户权限时通过查询访问控制列表进行判断。

3. 用户权限管理界面设计:为了方便管理员对用户权限进行管理,可以在系统中设计一个用户权限管理界面,管理员可以在该界面中添加、删除、修改用户角色和权限。

界面应该简洁明了,管理员可以一目了然地看到当前所有用户的角色与权限,并且进行相应的操作。

4. 安全性考虑:在权限设计方案中,需要充分考虑系统的安全性。

一方面,要保证用户角色与权限的合理划分,不同的角色应有不同的权限,以防止用户越权操作。

另一方面,要防止恶意攻击和非法访问,可以通过加密、防火墙、验证码等技术手段来保护系统的安全。

5. 权限变更与审计:在使用系统的过程中,用户的权限可能会发生变化,例如晋升为管理员、被解雇等。

因此,权限设计方案中还应考虑用户权限变更的机制,可以通过管理员审核、系统自动变更等方式进行权限的变更。

同时,为了保证系统的安全和合规性,还应该记录用户权限的变更和使用情况,供后续审计和追责使用。

总结起来,权限设计方案需要综合考虑用户角色与权限划分、权限控制机制设计、用户权限管理界面设计、安全性考虑以及权限变更与审计等方面。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

‘HBt> ‘v81ue>∞nni鲳ionAdvi舯rdvalue>

—如(fphes》rly,

如∞>

4总结

。

本用户和权限管理系统在设计的时候以通用性作为目标.在

使用Spdn8作为系统基础的前提下,很大程度上实现了通用。用 户在使用该系统的时候.其需在自己的系统中加入库文件和一些

(string re鲫urce)方法+该接口用于通过当前请求的URI(由参数 resource提供)来取得该资源的权限代码。具体见前面关于PER—

MISSIONS数据表的描述。

(31修改spdⅡ鼻_即s-co球.xIIll文件中关于Re曲uweToP叫nj88i蚰 接口实现bean的定义。

…定义数据库表PERMISSl0NS的记录。

石on”8inmeton;”hl特”> <,be8n>

配置T眦etsour∞:

<bean id=”mleAcⅡonTargetsoume”da聃2”肿sj正appⅡc血on.

JS飓p而llgTarge正bu加e”> ‘pmpeny name;”ta。getBeaⅡN硼e”> ‘v习lue)mkActiol】spnng‘,mue)

除了数据库的设计之外。权限系统的整体结梅也是实现这个

系统的关键。整个系统的权限控制主要采用了Serylet F丑岫r和

Sp血#的AOP思想。所有的关键在S叫nE的配置文件中。 系统支持三种权限验证方案。第一种是以uRI作为权限代码

分配的资源.第二种是以类名作为权限代码分配的资源.第三种

是以方法名作为权限分配的资源。在此只介绍各种方法的主要设

安全拦截器

所有的安全系统目的都是保证系统的受保护资源不被没有

权限的人访问。安全拦截器便是在系统中充当看门人的角色。 认证管理器

认证管理器是要通过安全拦截器必须打开的两把“锤”之一。

它负责确定访阐用户的身份.~般通过用户提供自己的身份(用

户名)和凭证(密码)来实现。

访问决策管理器

用户通过认证管理器的确认之后.安全拦截器必须决定用户

103用户页面访问pe皿lRBjon.admjn U¥erMallager 则ROL正S表中表示系统管理员角色的权限的字符串就是 “101.102.103”。 USER—ROLE和USERCROUP_ROLE表中存储的就是用户和 角色、用户组和角色的对应关系。详细的数据库结构和关系参见 图2。

田2鞋据库姑构和相互关最

ZHoNG Lhng

(school ofso行啪re E“glnee血g.T0n面umve巧i呵,sInrlgllai 201804,c11i工岫

MIs,peⅡlission呦啦ment讧an Abst懵ct:In dle desi印and impkmenta曲n ofJ2EE

md却en曲le module.Th。萨耻ral d髓i弘虹provid—

第二和第三种方法,用到了sp一嘴的切人点和通知(环绕通 知)的概念。因此要使用这两种方法.要求系统的逻辑层代码使用

aop技术。即是业务逻辑bean应该由容器管理【如系统默认的容

嚣8pdng).在容器中配置拦截器应用切面。主要实现步骤有两步: 《l漕先自定义拦截器实现∞p出iance的MelhodInte球印tor接

b啪的代理。此步骤由使用本权限系统的开发^员在目标系统中

配置.这种做法也是为了实现本权限系统的通用性。

f31定义数据库表PERMISSIONS的记录,资源为类的全限定

名或者全限定名.方法名。例如.肿Ⅲis8ion.adminR0leActi硼和

pe唧l够ion.admin RoleAction.delete。 以类名和方法名分配权限的方法比较复杂.下面简单描述一

见的用户名和密码。授权是指系统决定用户在通过认证后可进行

那些操作。常见的有两种方法,访问控制列表(AccesB Cornrol

“咖)与指派角色和组。

2AOP和Acegi AOP是一种编程技术.用于在系统中实现业务的分离。在实 际应用中.系统通常由很多组件组成,每个组件负责一部分功能。 但是除了完成核心业务的组件之外.系统一般还包括日志、事务 和安全等融^到其他功能模块中的服务.本文主要讨论安全服务

存储用户和用户组的信息。PERMISSTONS表用于存储系统各项资

源的访阐权限.包括的信息有权限代码、描述和系统资源。这里的

系统资源用字符串表示.典型的有Java类,访问的URI等.例如

pe肿ission.adlnin.R0leAcbon和product,addProduct.jBp。ROLES表

牧稿日期:2007一08—16 作者简舟:钟亮(1982一)男,同济文学软件学院软件工程专业2005衄硕士.主要研究方向:企业计算。

计思想。

第一种方法采用SgⅣ】et过滤器来拦截对应用系统的请求.并

且在应用系统真正处理请求之前进行某些安全处理。主要实现步

骤如下.

。

r11首先需要为目标系统配置过滤器U—ACFilter.该过滤器用

来在处理请求之前验证用户的权限是否满足。

i2)实现Re帅urceTOPemi88ion接口的S伍ng getPe册j8sion

用户可“使用含有getAu,add,delete,upd山,……等的任意 方法名来配置属性∞讹mB。

f3、配置逻辑1)e¨。 此处配置的逻辑k阴是本系统用来进行用户和权限管理的

bean,在目标系统的配置文件中定义。以阱肿】sslo兀admin.ROJe- Action为例配置如下:

配置be蚰:

<bean id=”mIeActions—ng“ck8=“碑珊i明i叩.admin.‰IeAc_

下Spd“g配置文件的配置情况。

(1)配置拦截器:

1656 万{9方电数脯据知识与拄木

本栏目责任编辑:谢媛媛

以类名分配权限:

(be蛐jd=”pe嘣sdonkneIcEm叽”

Cl鹊sNameACInte聊。ptor’。>

·(,bean>

’以方法名分配权限: 抽eaIl jd;”pe珊isBionInterceptor”

系统也是根据这个理论利用S耐ng框架的AOP特性和基于数据

库的用户权限来宴现系统的安全性。

这里所说的系统安全性.主要是指通过何种手段来确保系统

信息的机密性和完整性。主要是认证和授权两种6认证是指确保

用户的身份与其声称的一致+最基本也是最常用的认证形式是由

用户说明自己的身份再提供只能由该用户生成的信息.也就是常

是否拥有访问受保护资源的恰当的权限。这就是访问央策管理器

需要完成的事情。

运行身份管理器

’。

运行身份管理器用于在获得系统认证和授权以后.在访问相

关的其他资源时用预定义的身份替换用户的身份.以便允许用户

访问其他相关的资源。

3系统设计与实现

本管理系统实际上是一个组件.完成一般J2EE系统所需的

用户和权限管理功能。面向的主要是应用系统的设计者和程序

口.在拦截器中对用户的权限进行验证.比如用户是否有权访问

类或方法;然后用S叫nR中的正则表达式切入点将自定义的拦截 器和切人点单台到一个s耐ng bean中,同时定义切人点的正则表

达式“硼neq熄”.以决定何时应用切面。 (21首先配置业务逻辑be蜘,然后以该be蚰为参数配置Iar一

舻tsource.最后用S呻ng的PI雠yFacloryBean配置该业务逻辑

sprir培系统中通用的一种实现方案。

关键词:数据库;Ace画;面向方面缡程;切面;角色

中圈分类号:TP3” 文献标识码:A 文章编号:1009—3044但007)1岳-31655.-02

Unfve#娓f Pe帅issbn SoIuti∞——Pemiss.啪D鹳.gn of B,s Sy咖m Based on Sp打ng

员.而最终用户也可以使用该极限系统提供的管理功能。,具体到

整个权限系统内部.主要分为用户管理(包括组管理)和角色管理

f访l可控制)。 用户管理主要完成的功能是用户和用户组信息的存储、维护

以及用户身份验证。用户隶属于某个组.组和组之问可以相互有 父子关系。

角色管理主要完成的功能是用户角色的创建、维护和角色权

<propeny name=”advice”>

(ref local=”penni瞄ionInt町cept昕”,> 划pr。P8^归

<p砷er睁name=”p8#e邛s”>

disp

<v且lue>.4种tAll.+曲alue>

<value>.+add.+( ̄alue>

‘,Il毗)

卸”p6竹,

·‘,beall>

dpropeny>

(,I)ean>

配置代理.

<bean id=”mleAcbon”cl肚s=”o瑁.8p—n咖mework.8叩.frame. 啪rk.Pr皑vFac帅B∞n”>

<property n帅e=”ta瑁etsouree”>

..

(耐10cal=”mleA曲onn’getsource”,>

砷mperty>

Method№脚ACIntercep∞r¨>

-(,bean>

da8s=”acs.cofe.inte比eptor

dass;“acs co坤.iⅡt咄ptor

(2)配置sPd“g的切人点:

<beBn id=”耻血髓lonAdvl80r”

claBs=”o增.spdngfra山ework.aop.suppon.Re自expMethodPointcu. ndvisor”’

限的管理。角色可以赋给用户或者用户组.角色拥有权限。由于权

限的设定涉及很多业务逻辑和组件.因此由系统设计者和开发人

员在设计和开发阶段确定各种系统资源的访问权限。

跟大多数应用系统一样.用户和角色的管理通过关系散据库