第九章:思科Interwork管理

思科第四学期第九章

1 网络公司需要为一家零售商客户升级网络,目前已完成了安装工作。

所有现场测试成功完成,且客户IT 人员认可了测试结果。

零售店经理联系该网络公司,称要等到最近购买的一个软件包安装在网络上并测试通过后,才会支付网络升级费用。

客户经理在与零售店经理讨论此问题时,可参考提案中的哪两条内容?(选择两项。

)项目范围物料清单项目时间表条款和条件客户的业务目标对当前网络的评估2 Cisco 标准质保提供什么服务?软件应用程序维护更换故障硬件更换件下一工作日发货全天候访问Cisco 技术援助中心(TAC)3 购买Cisco 1841 路由器时没有附带SMARTnet 服务协议。

标准质保包括哪两个保证项目?(选择两项。

)访问TAC更换发生故障的物理介质硬件零部件的高级更换服务访问可续约的标准质保合同更换在正常使用条件下发生故障的硬件4 提案的执行摘要中通常包括哪两项?(选择两项。

)项目范围摘要概要实施计划所需的所有设备的报价设计的技术要求重点强调在符合客户目标方面的优势5 完成提案后,网络设计团队必须说服两个关键的利益主体接受他们的想法。

这两个利益主体是什么?(选择两项。

)客户许可证委员会布线承包商内部管理层项目实施团队6 提案的哪个部分会叙述预期的路由协议、安全机制和所计划网络的编址方案?逻辑设计物理设计执行摘要实施计划网络需求7 一个网络安装团队需要更换数据中心的所有核心交换机。

未计划进行其它升级。

此安装活动属于什么类型?全新安装叉车式安装分阶段安装绿地安装8 因为无法在分支机构与主办公室之间建立VPN 连接,一个新分支机构的网络被推迟投入运行。

调查表明主办公室的路由器内存不足,且其Cisco IOS 映像的版本不正确,导致无法支持VPN 功能。

此问题应该在该设计项目的哪个阶段发现并解决才能预防这种推迟事故?准备商务案例确定技术目标的优先顺序确定现有网络的特征实施获批准的设计9 下列有关在现有网络中进行分阶段安装的说法中哪项正确?分阶段安装通常比绿地安装省时省钱。

解密思科管理之道

解密思科管理之道作者: 发布日期:2003-12-8 来自: 管理论坛一个企业成败的决定因素,从宏观上看是其所处的时代环境,微观上讲是企业自身的经营管理。

思科能够从矽谷衆多中小企业中脱颖而出,关键靠的是自身的管理。

下面具体将自己对思科的经营管理的感受做一表述。

一、做实事通观思科公司发展过程中的经营管理方法,并没有任何新的方法,大多是我们耳熟能详的一些方法,如员工持股、民主管理、广泛授权、精神激励等方法,这些方法在许多公司和其他组织中都全部或部分地被采用,唯有“思科”由此而成“王朝”。

其中的原由是思科公司能够做到言行一致,而不是象我们国内的一些公司说一套,做一套,做起来也是作爲对员工的一种伎俩,思科公司的这一点从钱伯斯让员工称其约翰、所有员工都乘坐经济舱、员工的办公室都一致等可以看出,一件件被许多公司认爲是小事的事件使思科公司取得了极大的成功。

思科的工作作风是雷厉风行,曾有过三天收购一家公司的历史,如果我们国内公司收购,少则一年,多则数年,有时还无果而终;对客户服务上,思科能够总是站在客户的角度思考问题,其许多收购都是基於客户的需求进行的,其总裁能够每天将一半的时间用在与客户的沟通上。

网路互联早在上个世纪80年代便提了,涉足此项业务的公司衆多,也唯有钱伯斯带领的思科抓住机遇,扎扎实实从路由器産品开始,用十年间创造了思科神话。

在蛇口有一句话“空谈误国,实干兴邦”,与思科的实干精神有异曲同工之妙。

企业管理者更多的是需要钱伯斯式的“实干家”、守业做实事,而非嘴上的“滔滔不绝”。

二、群体铸就的王朝思科公司在其发展过程中,十分重视员工的合作,强调依靠群体打天下。

这也是中国企业的弱项,尤其是老企业、老员工。

马格其、列文斯特、苏维克、钱伯斯以及公司的全体员工不是以上下级的形式出现,而是以合作者的姿态在公司工作,公司实行人皆有股、低工资、高股票的政策,并且相当一部分股权是分配给一线的科研、生産员工的,这使每一个员工真正成爲公司的主人,他们之间的利益是完全一致的,使他们真正地团结起来去实现他们的共同目标。

9.2CiscoWorks2000网络管理软件(精)

9.2 Cisco Works 2000 网络管理软件

9.2.2 Cisco works 2000的安装

(3)设置Internet Explorer 6.0。打开IE浏览器,选择“工具” 一“Internet选项”命令,打开 “Internet选项”对话框,在该 对话框中需要设置的选项如图所 示: (4)检查网络运行情况。

9.2 Cisco Works 2000 网络管理软件

9.2.3 Cisco Works 2000的使用 1.系统登录和基本配置 (1)打开IE浏览器,在地址栏中输人网管系统地址 ,打开系统登录窗口,输入用户名和密码,登录系统后 打开如图所示的窗口。

9.2 Cisco Works 2000 网络管理软件

9.2 Cisco Works 2000 网络管理软件

9.2.2 Cisco works 2000的安装

1.安装条件和准备 (1)硬件配置要求:PIII 800以上处理器,CD_ROM, 512MB内存,4GB磁盘空间; (2)软件配置要求:windows 2000/NT(非域控制器), Internet Explorer 6.0。

Cisco Works 2000的系统日志分析功能会将网络设备 运行过程中的一些事件记录下来。Cisco Works 2000提供 Emergencies(突发)、Alerts(警报)、Critical(紧急)、 Errors(错误)、Warnings(注意)、Notifications(通知)、 Infomational(提示)、Debugging(调试)8个级别的系统事 件,可以设定设备只记录特定级别的事件。

(2)单击Next按钮,选择采用典型安装方式,如图所示。 (3)单击Next按钮,选择软件的安装目录,

思科ITE章考试原题及答案图文稿

思科ITE章考试原题及答案图文稿思科I T E章考试原题及答案集团文件版本号:(M928-T898-M248-WU2669-I2896-DQ586-M1988)清洁计算机内部可以减少以下哪种负面环境因素?灰尘在清洁计算机机箱内部时,直接喷射压缩空气容易损坏下列哪种组件?风扇在生产车间,一个家具工厂用笔记本电脑来实现进程监控和报告。

生产车间的环境温度大约为27 摄氏度(80 华氏度)。

湿度相当高,大约为70%。

风扇安装在通风口顶部。

这里的木屑灰尘非常多。

以下哪个条件最可能对在这一环境中使用的笔记本电脑产生不利影响?灰尘蔬菜罐头工厂使用笔记本电脑来监控生产线。

生产环境的环境温度大约是 24 摄氏度(75 华氏度)。

湿度约为 30%。

由于装罐设备的使用,因此噪音很高。

笔记本电脑放在一个木箱中,木箱三面距离笔记本电脑较近。

以下哪个因素最可能对在这一环境中使用的笔记本电脑产生不利影响?放置笔记本电脑的木箱科考队正在用笔记本电脑工作。

科学家们工作地点的温度范围为 -13 华氏度(-25 摄氏度)到 80 华氏度(27 摄氏度)。

湿度约为 40%。

噪声水平较低,但地形崎岖,风速可达每小时 45 英里(每小时 72 公里)。

在需要时,科学家们会停下脚步,用笔记本电脑输入数据。

下列哪一项条件最有可能对于在此环境下使用的笔记本电脑造成负面影响?温度以下哪一项是制定预防性维护计划的一部分?记录每项维护任务的详细信息和频率技术人员正在施工现场执行 PC 硬件维护。

作为预防性维护计划的一部分,技术人员应该执行什么任务?进气风扇除尘。

以下哪项任务应作为硬件维护例行程序的一部分?检查并固定任何松动的电缆。

在测试导致某个问题的若干可能原因时,应该首先测试哪类原因?最容易最明显的原因在解决计算机问题时可以使用下列哪两项物品来帮助制定行动计划(选择两项。

)计算机手册计算机维修历史记录日志为客户排除计算机故障之前应该备份哪两类数据(选择两项。

思科网络设备安全管理方案

思科网络设备安全管理方案简介网络设备的安全管理是现代企业中非常重要的一项工作。

思科作为全球领先的网络设备供应商,提供了一系列的网络设备安全管理解决方案。

本文将介绍思科网络设备安全管理的基本原则、主要措施和常见工具。

基本原则在实施思科网络设备安全管理方案之前,我们首先需要明确一些基本原则。

1.身份验证:只有经过身份验证的用户才能获得访问网络设备的权限。

2.防火墙保护:在网络设备与外部网络之间设置防火墙,限制对设备的非授权访问。

3.访问控制:通过实施访问控制列表(ACL)和安全策略,控制对网络设备的访问和行为。

4.漏洞管理:及时修复网络设备中的漏洞,确保设备的安全性。

主要措施1. 设备身份管理思科网络设备安全管理方案的第一步是设备身份管理。

这包括以下几个方面:•设备认证:在设备上配置强密码,并定期更改密码以确保设备的安全。

•设备授权:通过设备授权机制,只允许经过授权的设备连接到网络。

•设备准入控制:使用802.1X等技术,确保只有通过身份验证的设备能够访问网络。

2. 数据加密数据加密是思科网络设备安全管理的关键措施之一。

它可以保护设备与其他设备之间的通信安全,防止数据被未经授权的人员截获和篡改。

思科提供了多种加密协议,如IPSec和SSL/TLS,可以在设备之间建立安全的加密通道。

除了设备之间的通信,思科还提供了对设备上存储的数据进行加密的功能,确保设备在遭到盗窃或非授权访问时不会泄露重要数据。

3. 内容过滤和防病毒为了保护网络设备免受恶意软件和网络攻击的侵害,思科网络设备安全管理方案提供了内容过滤和防病毒功能。

内容过滤技术可以检测和阻止设备上传输的恶意代码和未经授权的应用程序。

思科的网络防火墙设备可以配置内容过滤规则,对入站和出站的数据进行检查。

思科还提供了防病毒功能,可以对设备进行实时的病毒扫描和防护。

通过定期更新病毒库,确保设备能够及时识别和阻止最新的病毒威胁。

4. 安全审计和日志管理安全审计和日志管理是确保网络设备安全管理有效性的重要环节。

Cisco FireSIGHT 管理中心

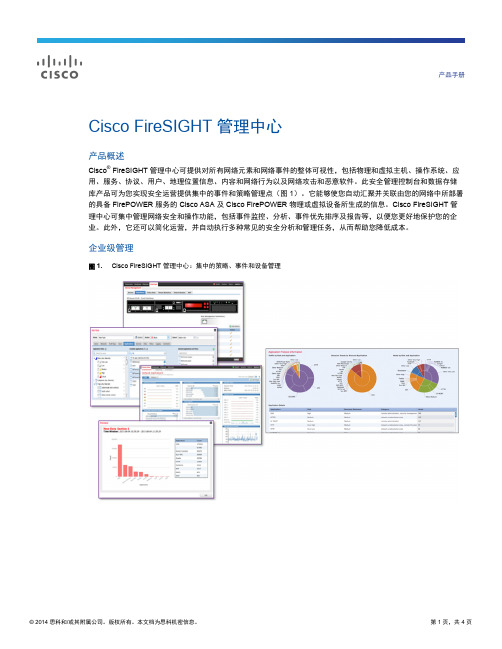

产品手册Cisco FireSIGHT 管理中心产品概述Cisco® FireSIGHT 管理中心可提供对所有网络元素和网络事件的整体可视性,包括物理和虚拟主机、操作系统、应用、服务、协议、用户、地理位置信息、内容和网络行为以及网络攻击和恶意软件。

此安全管理控制台和数据存储库产品可为您实现安全运营提供集中的事件和策略管理点(图 1)。

它能够使您自动汇聚并关联由您的网络中所部署的具备 FirePOWER 服务的 Cisco ASA 及 Cisco FirePOWER 物理或虚拟设备所生成的信息。

Cisco FireSIGHT 管理中心可集中管理网络安全和操作功能,包括事件监控、分析、事件优先排序及报告等,以便您更好地保护您的企业。

此外,它还可以简化运营,并自动执行多种常见的安全分析和管理任务,从而帮助您降低成本。

企业级管理图 1. Cisco FireSIGHT 管理中心:集中的策略、事件和设备管理Cisco FireSIGHT 管理中心可提供关于网络资源变更和操作变更的被动发现实时信息,从而可为做出明智决策提供完全的情景依据。

在选择 Cisco FireSIGHT 管理中心设备时,应考虑环境中受监控的传感器设备和主机的数量,以及所要分析或存储的预期安全事件(见表 2)。

所有配置均可提供以下管理功能:●集中的设备、许可证、事件和策略管理●基于角色的管理(基于管理员角色或用户组的分段或单独视图及职责)●带有定制和基于模板的报告的可定制控制面板●针对一般信息和焦点信息的综合报告和报警●在超链接表格、图形和图表中显示事件和情景信息●网络行为和性能监控●稳健的高可用性选项,有助于避免出现单点故障●关联和补救功能,可实现实时威胁响应●可与第三方解决方案和客户工作流(如防火墙、网络基础设施、日志管理、安全信息和事件管理 [SIEM]、故障通知单和补丁管理)集成的开放式 API除了提供广泛的情报外,Cisco FireSIGHT 管理中心还可提供深入的详情,包括:•趋势和高级统计:帮助经理和高层主管及时了解某个时间点的安全状况及其变化情况(改善或恶化)•事件详情、合规性和调查分析:帮助了解整个安全事件过程中发生的所有情况,以便增强防御措施、加强漏洞控制,并为执法和诉讼提供协助•工作流:轻松导出数据,以提升事件响应水平,从而改善响应管理无与伦比的可视性和见解表 1 展示了 Cisco FireSIGHT 管理中心如何针对多数传统安全技术无法检测到的威胁途径,提供全面的情景感知。

思科学院第三学期1~9章节练习和答案

28

39

410

524

631

11请参见图示。 图中的所有网络都带有 /24 前缀。 假设网络中的所有路由器均已获知所有路由,哪个地址最适合总结图中的网络? 4

1192.168.8.0/21

2192.168.8.0/24

3192.168.16.0/20

4192.168.16.0/21

5192.168.16.0/24

1网络地址 192.168.100.0

2网络地址 192,168,100,128

3网络地址 192.168.100.130

4广播地址 192,168,100,157

5广播地址 192,168,100,159

6广播地址 192.168.100.255

3 CIDR 对网络有哪两项好处? (选择两项。) 14

13请参见图示。主机 A 被分配了 IP 地址 10.118.197.55/20。此子网还能另外支持多少台联网设备? 5

1253

2பைடு நூலகம்09

31021

42045

54093

14当在 Cisco 路由器上配置 NAT 时,内部本地 IP 地址是什么? 3

1内部主机显示给外部网络的 IP 地址

2外部主机显示给内部网络的 IP 地址

3该路由是可行后继路由,如果当前路由发生故障,就会使用该路由。

4该路由上没有发往该网络的通信活动。

5该路由可以用于转发流量。

11请参见图示。路由器 A 和路由器 B 上配置了 EIGRP 且禁用了自动总结。应用到路由器 A S0/0/0 接口上的哪条命令会手动总结发往路由器 B 的 EIGRP 通告中的网络? 2

2192.168.65.32

CiscoWorks2000 LAN管理解决方案

不断变化的园区局域网今天,局域网成为商业基础设施的重要组成和关键系统。

局域网的管理也已经从以设备为中心转变为以管理传输数据和语音流的内容感知信息系统为中心。

这就要求具备快速、方便地配置与监控网络设备的能力,以便随时能够提供连接和服务。

尽早发现网络状态的变化已成为排除潜在故障的关键。

局域网管理解决方案提供了满足上述需要的多种工具,它集成了最先进的侦测技术、端口分配工具、高级连接分析和配置管理工具、设备与网络诊断工具等,其能力包括故障管理、远程监控、流量监控等等。

而所有的功能都建构在一个便于使用的框架中。

完整的解决方案局域网管理解决方案集成了多种用于配置、监控和维护园区网的应用与工具。

其设计体现了当今Cisco的网络技术,同时也为管理未来的网络需要提供了一种灵活的框架。

局域网管理解决方案包括面向操作的多种工具,如故障管理、可扩展的拓扑检查、高级配置、第2层/第3层路径分析、语音支持路径追踪、流量监控、终端工作站跟踪工作流应用服务器管理以及设备故障维修等等。

局域网管理解决方案创建在CiscoWorks 2000常用服务器基础上。

这种设计将数据收集、监控和分析工具链接起来,方便了在应用间运行工作流--所有工作都能够通过一种台式计算机应用来完成。

譬如,某个抱怨反应时间太长的用户能够利用局域网管理解决方案中的第2层路径工具来自动搜集存储在某个数据库中的用户路径信息,并在拓扑映象中找到所使用的设备,从而能够快速地进行诊断。

此外,它还能够迅速检查交换机和路由器的配置情况,或者迅速检查远程监视器的数据传输,从而发现异常情况或可能出现的变化。

上述操作能够从一个或多个应用中获取信息。

Web级集成技术提供了创建多供应商管理生态体系的能力。

局域网管理解决方案利用Internet标准来将最先进的工具结合起来,并通过数据和任务集成标准来发挥这些工具的功能。

通过采用业界数据共享标准--公用信息模型(CIM)和XML,局域网管理解决方案提供了析取数据和与常用网络管理平台产品结合使用的工具。

Cisco网络设备配置和管理入门教程

Cisco网络设备配置和管理入门教程CHAPTER 1: Introduction to Cisco Networking DevicesCisco networking devices are widely used in various industries for establishing and managing computer networks. These devices enable organizations to connect and communicate effectively with their internal and external stakeholders. In this chapter, we will introduce the basics of Cisco networking devices and their importance in modern networking.1.1 What is a Cisco Networking Device?A Cisco networking device refers to any hardware that is manufactured by Cisco Systems, Inc., a leading provider of networking solutions. These devices include routers, switches, firewalls, and access points, among others. They are designed to facilitate the transmission of data and the establishment of connections between different network devices.1.2 Importance of Cisco Networking DevicesCisco networking devices play a crucial role in the functioning of modern computer networks. They provide several key benefits, including:1.2.1 Connectivity: Cisco devices enable the establishment of connections between multiple devices within a network, allowing data to be transmitted and received efficiently.1.2.2 Security: Cisco devices integrate advanced security features, such as firewalls and intrusion prevention systems, which safeguard networks against unauthorized access and potential threats.1.2.3 Scalability: Cisco devices are scalable, meaning they can handle increasing network traffic and accommodate additional devices as the network expands.1.2.4 Reliability: Cisco devices are known for their reliability and uptime, ensuring uninterrupted network connectivity and minimizing downtime.CHAPTER 2: Configuring Cisco Networking DevicesConfiguring Cisco networking devices is a critical aspect of their management. Proper configuration enables these devices to function efficiently and meets the specific requirements of a network. In this chapter, we will explore the essential steps involved in configuring Cisco networking devices.2.1 Accessing the Device InterfaceTo configure a Cisco networking device, you need to access its interface. This can be achieved through various methods, including a console cable, Telnet, SSH, or web-based interfaces. Each method has its own advantages and security considerations.2.2 Basic Configuration StepsOnce you have accessed the device interface, you can begin configuring the Cisco networking device. The basic configuration steps include:2.2.1 Setting the hostname: Assigning a unique name to the device for identification purposes.2.2.2 Configuring IP addresses: Assigning IP addresses to the device interfaces for proper network connectivity.2.2.3 Enabling routing: Configuring routing protocols to facilitate the exchange of network traffic between different networks.2.2.4 Configuring security settings: Implementing security measures, such as passwords and access control lists, to protect the device and the network.CHAPTER 3: Managing Cisco Networking DevicesManaging Cisco networking devices involves ongoing tasks to ensure their optimal performance and security. In this chapter, we will discuss various management tasks and techniques.3.1 Device MonitoringTo effectively manage Cisco networking devices, it is crucial to monitor their performance and status regularly. This can be achieved using tools such as Simple Network Management Protocol (SNMP) or Cisco Prime Infrastructure, which provide valuable insights into device health, network traffic, and potential issues.3.2 Firmware UpgradesRegular firmware upgrades are essential to keep Cisco devices up-to-date with the latest features, bug fixes, and security patches. These upgrades can be performed through the device's web interface or command-line interface, following documented procedures provided by Cisco.3.3 Backup and RestoreTo ensure the safety of network configurations and device settings, regular backups should be performed. Cisco devices offer various methods, such as using TFTP (Trivial File Transfer Protocol) or SCP (Secure Copy Protocol), to back up configuration files, allowing for easy restoration in case of device failure or configuration errors.CHAPTER 4: Troubleshooting Cisco Networking DevicesTroubleshooting is an integral part of managing Cisco networking devices. In this chapter, we will discuss common issues that may arise and the steps to address them effectively.4.1 Identifying connectivity issues: When a device fails to connect to the network, troubleshooting involves verifying physical connections, verifying IP configurations, and utilizing network diagnostic tools, such as ping and traceroute.4.2 Analyzing logs: Cisco devices generate logs that provide valuable information about their operation and potential issues.Analyzing these logs can help identify and resolve problems, such as hardware failures or configuration conflicts.4.3 Performing packet captures: Packet captures allow network administrators to analyze network traffic in detail and identify any abnormalities, such as excessive broadcast storms or network congestion.CONCLUSIONCisco networking devices are crucial components in modern computer networks. Understanding the basics of their configuration, management, and troubleshooting is essential for network administrators and IT professionals. This introductory tutorial provides a foundation to further explore the intricacies of Cisco networking devices and enhance networking knowledge and skills.。

第九章:Managing a Cisco Interwork

Chapter9 Managing a Cisco InternetworkThe Internal Components of a Cisco RouterCisco Router的一些组件:bootstrap:存储在ROM中的微码(microcode)中,用来在初始化的时候启动router,然后加载IOS POST:存储在ROM中的微码中,用来检查硬件基本配置是否正常,然后决定哪些接口可用ROM monitor:存储在ROM中的微码中,作用是测试和排疑等Mini-IOS:Cisco叫它RXBOOT或bootloader,它是存储在ROM中的,IOS的简化版本,用来把IOS加载到闪存中RAM(random-access memory):用来保存数据包缓存,ARP缓存,路由表,和running-config配置文件.某些router上,IOS可以从RAM中运行ROM(read-only memory):用来启动和维持router正常化Flash memory(闪存):用来存放IOS,当router重新启动的时候闪存是不会被擦除的,由Intel创造的EEPROMNVRAM(nonvolatile RAM):存储startup-config配置文件,当router重新启动的后,这些文件是不会被擦除的configuration register:用来控制router如何启动,这个值可以使用show version来查看,一般为0x2102(16进制),含义是告诉router从闪存里加载IOS和从NVRAM里加载配置文件The Router Boot Sequence启动序列用来测试硬件和加载所必需的软件,包括以下几个步骤:1.先进行POST,测试硬件2.bootstrap查找和加载IOS3.IOS在NVRAM中查找有效的startup-comfig配置文件4.如果在NVRAM里查找到了这个配置文件,router就可操作;如果文件不存在,router进到setup模式Managing Configuration RegistersCisco的router有1个存储在NVRAM中的,16位长的configuration register.默认这个值0x2102设置成从闪存中加载IOS和从NVRAM中查找启动配置文件Understanding the Configuration Register Bits一些常见的位的含义:1.第0到3位:启动字段2.第6位:忽略NVRAM内容3.第8位:禁用BREAK启动字段(00到03):1.设置成00:ROM monitor模式,进入到这个模式,configuration register的值设置成2100.然后要启动router的话需要手动在命令行提示符rommon>下输入b(感觉有点类似Solaris的OpenBoot哈哈)2.设置成01:从ROM中的镜象启动,把configuration register的值设置成2101,提示符为router(boot)>3.设置成02到0F:定义默认启动文件名,在NVRAM中查找Checking the Current Configuration Register Value使用show version命令可以查看当前configuration register的值,在输出的最下部分.这个命令将会显示硬件的配置信息,软件版本,配置文件信息,启动镜象等Changing the Configuration Register可以通过修改configuration register的值来决定router的启动和运行方式.在全局配置模式下使用config-register的命令.修改值为0x101,注意输出内容,如下:Router(config)#config-register 0x101Router(config)#^ZRouter#sh ver(略)Configuration register is 0x2102 (will be 0x0101 at next reload)注意修改后的值和当前值,修改后的值只在重新启动后生效Recovering Passwords如果你把密码忘记了怎么办?之前提到过,位6可以忽略掉NVRAM里的储存的启动配置文件的内容,默认是0x2102,所以我们把值修改成0x2142,就可以达到忽略NVRAM这个效果.下面是密码恢复的主要几个步骤:1.在启动router的时候使用BREAK中断启动2.把configuration register的值设置成0x21423.重新启动4.进入特权模式5.把startup-config文件复制到running-config文件中6.修改密码7.把configuration register的值还原为0x21028.保存配置9.重新启动具体的修改,2500系列和2600系列有一点不一样,我们先来看2600系列的修改实例,使用Ctrl+BREAK中断启动.注意提示monitor: command “boot” aborted due to user interrupt.如下:System Bootstrap, Version 11.3(2)XA4, RELEASE SOFTWARE (fc1)(略)PC = 0xfff0a530, Vector = 0x500, SP = 0x80004374monitor: command “boot” aborted due to user interruptrommon 1 >confreg 0x2142You must reset or power cycle for new config to take effect提示重新启动,如下:rommon 1>reset重新启动后,进入特权模式,把startup-config复制到running-config中,并修改密码.如下: Router#copy start runRouter#conf tRouter(config)#enable secret noko把configuration register的值还原,并保存,如下:Router(config)#config-register 0x2102Router(config)#^ZRouter#copy run start2500系列下的修改,在启动时输入o中断启动,再用o/r修改configuration register的值,如下: System Bootstrap, Version 11.0(10c), SOFTWARE(略)Abort at 0x1098FEC (PC)>o(略)>0x2142重新启动,输入I,如下:>I接下来的步骤和2600系列一样,如下:Router#copy start runRouter#conf tRouter(config)#enable secret noko把configuration register的值还原,并保存,如下:Router(config)#config-register 0x2102Router(config)#^ZRouter#copy run startBacking Up and Restoring the Cisco IOS把IOS备份到TFTP服务器前的准备工作:1.确认你可以访问TFTP服务器2.确认TFTP服务器是否有足够空间来保存IOS文件3.确定名称和路径Verifying Flash Memory验证闪存信息,使用show flash命令,如下:Router#sh flashSystem flash directory:File Length Name/status1 8121000 c2500-js-l.112-18.binBacking Up the Cisco IOS把IOS备份到TFTP服务器上,特权模式下使用copy flash tftp命令,记住备份之前最好对服务器ping下看是否是通的Restoring or Upgrading the Cisco Router IOS从TFTP恢复或者升级IOS,特权模式下使用copy tftp flash命令Backing Up and Restore the Cisco Configuration把配置文件备份到TFTP服务器,和把IOS备份到TFTP服务器的命令类似;恢复也是如此:1.startup-config文件的备份:copy startup-config tftp2.startup-config文件的恢复:copy tftp startup-config3.running-config文件的备份:copy running-config tftp4.running-config文件的恢复:copy tftp running-config验证命令为show running-config和show startup-configErasing the Configuration擦除启动配置文件startup-config文件,在特权模式下使用erase startup-config命令,擦除了以后,立即重新启动的话,router将进到setup模式Using Cisco Discovery Protocol(CDP)Cisco发现协议(CDP)是Cisco私有,帮助用来管理员收集本地相连和远程设备的信息.Getting CDP Timers and Holdtime Information之前提到过CDP的一些介绍,show cdp命令提供2个信息给你:1.CDP timer:CDP包传给每个活跃接口的时间间隔,默认是60秒2.CDP holdtime:某设备从相邻设备收到的包的保持时间,默认是180秒如下:Router#sh cdpGlobal CDP information:Sending CDP packets every 60 secondsSending a holdtime value of 180 secondsRouter#可以修改默认的时间,分别在全局配置模式下使用cdp timer和cdp holdtime命令,如下: Router#conf tRouter(config)#cdp timer 90Router(config)#cdp holdtime 240在所有接口上关闭CDP,在全局配置模式下使用no cdp run命令;关闭某个接口的CDP使用no cdp enable命令.再次打开分别使用cdp run和ccdp enable命令.如下:Router(config)#no cdp runRouter(config)#int fa0/1Router(config-if)#no cdp enableGathering Neighbor Information使用show cdp neighbour可以显示直接相连的设备的信息,如下:Router#sh cdp neiCapability Codes: R – Router, T – Trans Bridge,B – Source Route Bridge, S – Switch, H – Host,I – IGMP, r – RepeaterDevice ID Local Intrfce Holdtime Capability Platform Port ID1900Switch Eth 0 238 T S 1900 22500B Ser 0 138 R 2500 Ser 0Router#一些选项的解释如下:1.Device ID:直接相连的设备的主机名2.Local Interface:接收CDP包的接口3.Holdtime:某设备从相邻设备收到的包的保持时间,如果过了这个时间仍然没收到新的CDP 包,就将被丢弃4.Capability:见输出最顶部信息5.Platform:Cisco设备的类型6.Port ID:相连设备的接受CDP包信息的接口要查看更为详细的CDP信息可以使用show cdp neighbor detail或show cdp entry *命令Gathering Interface Traffic Information使用show cdp traffic命令显示接口CDP包流量信息,如下:Router#sh cdp trafficCDP counters:Packets output: 13, Input: 8Hdr syntax: 0, Chksum error: 0, Encaps failed: 0No memory: 0, Invalid packet: 0, Fragmented: 0Router#Gathering Port and Interface Information使用show cdp interface命令显示接口的CDP状态信息Using Telnet在特权模式下使用telnet [IP地址]的命令进行telnet,如下:Router#telnet 172.16.10.2Trying 172.16.10.2 … OpenPassword required, but none set[Connection to 172.16.10.2 closed by foreign host]Router#由上面提示可以看出,VTY没有密码配置的话是不允许你telnet的(除非你使用了no login命令,但是安全性几乎为0).所以在telnet前,记得先给目标设备的VTY线路配置密码Telnetting into Multiple Devices Simultaneously当你telnet到远程设备的时候,可以在任何情况下使用exit命令来终止连接.但是假如你想保持这个连接,同时又对另外1个设备进行telnet的时候,使用Ctrl+Shift+6,再按下X键,就可以回到本地console,再对另外1设备进行telnet.如下:2500#telnet 172.16.10.2Trying 172.16.10.2 … OpenUser Access VerificationPassword:2600>[Ctrl+Shift+6,X]2500#telnet 192.168.0.32(略)Checking Telnet Connections查看从本地到远程的连接会话,使用show sessions命令,如下:2500#sh sessionsConn Host Address Byte Idle Conn Name1 172.16.10.2 172.16.10.2 0 0 172.16.10.2*2 192.168.0.32 192.168.0.32 0 0 192.168.0.322500#注意*所在的会话代表你的最后1个会话,可以直接敲2下Enter键回到*号会话,也可以输入前面的数字,再敲2下Enter键回到相应会话Checking Telnet Users使用show users命令列举本地所有活动console和VTY端口,如下:2500#sh usersLine User Host(s) Idle Location* 0 con 0 172.16.10.2 00:07:52192.168.0.32 00:07:18注意上面输出的con代表本地console,这个例子可以看到从本地console连接了远程的2个设备.接下来在我们远程设备上使用这个命令,如下:2600>sh usersLine User Host(s) Idle Location0 con 0 idle 9*2 vty 0这个输出内容可以看出console是活动的,而且VTY端口2被使用Closing Telnet Sessions之前说过,要终止telnet会话,在远程(被telnet)设备上使用exit命令.但是要从本地设备终止会话的话,就需要在本地使用disconnect命令,如下:2500#disconnect ?<1-2> The number of an active network connectionWORD The name of an active network connection<cr>2500#disconnect 1Closing connection to 172.16.10.2 [confirm]2500#验证如下:2600#sh usersLine User Host(s) Idle Location*0 con 0 idle 01 aux 0 idle 02 vty 0 idle 172.16.10.1清除连接,使用clear line命令,并验证,如下:2600#clear line 2[confirm][OK]2600#sh usersLine User Host(s) Idle Location*0 con 0 idle 01 aux 0 idle 12600#Resolving Hostnames2种解析主机名到IP地址的办法:1.在每个router上建立主机表(host table)2.建立DNS服务器(Domain Name System server),这个类似动态主机表Building a Host Table主机表只提供包含其中的解析,建立主机表的命令是ip host [主机名] [TCP端口号] [IP地址],默认TCP端口号为23.1个主机可以对应最多8个IP地址.如下:2500(config)#ip host 2501B 172.16.10.22500(config)#ip host 1900S 192.168.0.322500(config)#^Z使用show hosts命令验证新建的主机表,如下:2500#sh hostsDefault domain is not setName/address lookup uses domain serviceName servers are 255.255.255.255Host Flags Age Type Address(es)2501B (perm, OK) 0 IP 172.16.10.21900S (perm, OK) 0 IP 192.168.0.322500#注意Flags选项的perm,代表是手动输入的,如果这项是temp的话,表明是由DNS解析的Using DNS to Resolve Names假如你在CLI下输入了1个Cisco设备不能识别的命令,它会默认通过DNS来进行解析(它认为是主机名).这个不好的地方是要花费额外的时间等待DNS解析完.可以在全局配置模式下使用no ip domain-lookup命令关闭它假如你在你的网络里有DNS服务器,可以使用1些命令使DNS解析开始工作:1.第一条命令是:ip domain-lookup,这个命令默认是打开了的.如果你之前使用了no ip domain-lookup的话,就要用这条命令打开它2.第二条命令是:ip name-server.设置DNS服务器的IP地址,可以使1个IP地址对应多达6个服务器3.最后条命令是:ip domain-name.虽然这个命令是可选的,但是最好还是设置1下实例如下:2500(config)#ip domain-lookup2500(config)#ip name-server 192.168.0.232500(config)#ip domain-name 2500(config)#^Z2500#可以使用ping命令来严正下,如下:2500#ping 1900STranslating “1900S”…domain server (192.168.0.23) [OK](略)使用show hosts命令验证下,如下:2500#sh hostsDefault domain is Name/address lookup uses domain serviceName servers are 192.168.023Host Flags Age Type Address(es)2501B (perm, OK) 0 IP 172.16.10.2 (temp, OK) 0 IP 192.168.0.322500#Checking Network Connectivityping和traceroute命令是检查网络连接是否完好的有利工具。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

The Internal Components of a Cisco RouterCisco Router 的一些组件:bootstrap:存储在ROM 中的微码(microcode)中,用来在初始化的时候启动router,然后加载IOS POST:存储在ROM 中的微码中,用来检查硬件基本配置是否正常,然后决定哪些接口可用 ROM monitor:存储在ROM 中的微码中,作用是测试和排疑等Mini-IOS:Cisco 叫它RXBOOT 或bootloader,它是存储在ROM 中的,IOS 的简化版本,用来把IOS 加载到闪存中RAM(random-access memory):用来保存数据包缓存,ARP 缓存,路由表,和running-config 配置文件.某些router 上,IOS 可以从RAM 中运行ROM(read-only memory):用来启动和维持router 正常化Flash memory(闪存):用来存放IOS,当router 重新启动的时候闪存是不会被擦除的,由Intel 创造的EEPROMNVRAM(nonvolatile RAM):存储startup-config 配置文件,当router 重新启动的后,这些文件是不会被擦除的configuration register:用来控制router 如何启动,这个值可以使用show version 来查看,一般为0x2102(16进制),含义是告诉router 从闪存里加载IOS 和从NVRAM 里加载配置文件The Router Boot Sequence启动序列用来测试硬件和加载所必需的软件,包括以下几个步骤:1.先进行POST,测试硬件2.bootstrap 查找和加载IOS3.IOS 在NVRAM 中查找有效的startup-comfig 配置文件4.如果在NVRAM 里查找到了这个配置文件,router 就可操作;如果文件不存在,router 进到setup 模式Managing Configuration RegistersCisco 的router 有1个存储在NVRAM 中的,16位长的configuration register.默认这个值0x2102设置成从闪存中加载IOS 和从NVRAM 中查找启动配置文件Understanding the Configuration Register Bits一些常见的位的含义:1.第0到3位:启动字段2.第6位:忽略NVRAM 内容3.第8位:禁用BREAK启动字段(00到03):第九章:思科Interwork管理CCNA1.设置成00:ROM monitor模式,进入到这个模式,configuration register的值设置成2100.然后要启动router的话需要手动在命令行提示符rommon>下输入b(感觉有点类似Solaris的OpenBoot哈哈)2.设置成01:从ROM中的镜象启动,把configuration register的值设置成2101,提示符为router(boot)>3.设置成02到0F:定义默认启动文件名,在NVRAM中查找Checking the Current Configuration Register Value使用show version命令可以查看当前configuration register的值,在输出的最下部分.这个命令将会显示硬件的配置信息,软件版本,配置文件信息,启动镜象等Changing the Configuration Register可以通过修改configuration register的值来决定router的启动和运行方式.在全局配置模式下使用config-register的命令.修改值为0x101,注意输出内容,如下:Router(config)#config-register 0x101Router(config)#^ZRouter#sh ver(略)Configuration register is 0x2102 (will be 0x0101 at next reload)注意修改后的值和当前值,修改后的值只在重新启动后生效Recovering Passwords如果你把密码忘记了怎么办?之前提到过,位6可以忽略掉NVRAM里的储存的启动配置文件的内容,默认是0x2102,所以我们把值修改成0x2142,就可以达到忽略NVRAM这个效果.下面是密码恢复的主要几个步骤:1.在启动router的时候使用BREAK中断启动2.把configuration register的值设置成0x21423.重新启动4.进入特权模式5.把startup-config文件复制到running-config文件中6.修改密码7.把configuration register的值还原为0x21028.保存配置9.重新启动具体的修改,2500系列和2600系列有一点不一样,我们先来看2600系列的修改实例,使用Ctrl+BREAK中断启动.注意提示monitor: command “boot” aborted due to user interrupt.如下:System Bootstrap, Version 11.3(2)XA4, RELEASE SOFTWARE (fc1)(略)PC = 0xfff0a530, Vector = 0x500, SP = 0x80004374monitor: command “boot” aborted due to user interruptrommon 1 >confreg 0x2142You must reset or power cycle for new config to take effect提示重新启动,如下:rommon 1>reset重新启动后,进入特权模式,把startup-config复制到running-config中,并修改密码.如下: Router#copy start runRouter#conf tRouter(config)#enable secret noko把configuration register的值还原,并保存,如下:Router(config)#config-register 0x2102Router(config)#^ZRouter#copy run start2500系列下的修改,在启动时输入o中断启动,再用o/r修改configuration register的值,如下: System Bootstrap, Version 11.0(10c), SOFTWARE(略)Abort at 0x1098FEC (PC)>o(略)>0x2142重新启动,输入I,如下:>I接下来的步骤和2600系列一样,如下:Router#copy start runRouter#conf tRouter(config)#enable secret noko把configuration register的值还原,并保存,如下:Router(config)#config-register 0x2102Router(config)#^ZRouter#copy run startBacking Up and Restoring the Cisco IOS把IOS备份到TFTP服务器前的准备工作:1.确认你可以访问TFTP服务器2.确认TFTP服务器是否有足够空间来保存IOS文件3.确定名称和路径Verifying Flash Memory验证闪存信息,使用show flash命令,如下:Router#sh flashSystem flash directory:File Length Name/status1 8121000 c2500-js-l.112-18.binBacking Up the Cisco IOS把IOS备份到TFTP服务器上,特权模式下使用copy flash tftp命令,记住备份之前最好对服务器ping下看是否是通的Restoring or Upgrading the Cisco Router IOS从TFTP恢复或者升级IOS,特权模式下使用copy tftp flash命令Backing Up and Restore the Cisco Configuration把配置文件备份到TFTP服务器,和把IOS备份到TFTP服务器的命令类似;恢复也是如此:1.startup-config文件的备份:copy startup-config tftp2.startup-config文件的恢复:copy tftp startup-config3.running-config文件的备份:copy running-config tftp4.running-config文件的恢复:copy tftp running-config验证命令为show running-config和show startup-configErasing the Configuration擦除启动配置文件startup-config文件,在特权模式下使用erase startup-config命令,擦除了以后,立即重新启动的话,router将进到setup模式Using Cisco Discovery Protocol(CDP)Cisco发现协议(CDP)是Cisco私有,帮助用来管理员收集本地相连和远程设备的信息.Getting CDP Timers and Holdtime Information之前提到过CDP的一些介绍,show cdp命令提供2个信息给你:1.CDP timer:CDP包传给每个活跃接口的时间间隔,默认是60秒2.CDP holdtime:某设备从相邻设备收到的包的保持时间,默认是180秒如下:Router#sh cdpGlobal CDP information:Sending CDP packets every 60 secondsSending a holdtime value of 180 secondsRouter#可以修改默认的时间,分别在全局配置模式下使用cdp timer和cdp holdtime命令,如下: Router#conf tRouter(config)#cdp timer 90Router(config)#cdp holdtime 240在所有接口上关闭CDP,在全局配置模式下使用no cdp run命令;关闭某个接口的CDP使用no cdp enable命令.再次打开分别使用cdp run和ccdp enable命令.如下:Router(config)#no cdp runRouter(config)#int fa0/1Router(config-if)#no cdp enableGathering Neighbor Information使用show cdp neighbour可以显示直接相连的设备的信息,如下:Router#sh cdp neiCapability Codes: R – Router, T – Trans Bridge,B – Source Route Bridge, S – Switch, H – Host,I – IGMP, r – RepeaterDevice ID Local Intrfce Holdtime Capability Platform Port ID1900Switch Eth 0 238 T S 1900 22500B Ser 0 138 R 2500 Ser 0Router#一些选项的解释如下:1.Device ID:直接相连的设备的主机名2.Local Interface:接收CDP包的接口3.Holdtime:某设备从相邻设备收到的包的保持时间,如果过了这个时间仍然没收到新的CDP 包,就将被丢弃4.Capability:见输出最顶部信息5.Platform:Cisco设备的类型6.Port ID:相连设备的接受CDP包信息的接口要查看更为详细的CDP信息可以使用show cdp neighbor detail或show cdp entry *命令Gathering Interface Traffic Information使用show cdp traffic命令显示接口CDP包流量信息,如下:Router#sh cdp trafficCDP counters:Packets output: 13, Input: 8Hdr syntax: 0, Chksum error: 0, Encaps failed: 0No memory: 0, Invalid packet: 0, Fragmented: 0Router#Gathering Port and Interface Information使用show cdp interface命令显示接口的CDP状态信息Using Telnet在特权模式下使用telnet [IP地址]的命令进行telnet,如下:Router#telnet 172.16.10.2Trying 172.16.10.2 … OpenPassword required, but none set[Connection to 172.16.10.2 closed by foreign host]Router#由上面提示可以看出,VTY没有密码配置的话是不允许你telnet的(除非你使用了no login命令,但是安全性几乎为0).所以在telnet前,记得先给目标设备的VTY线路配置密码Telnetting into Multiple Devices Simultaneously当你telnet到远程设备的时候,可以在任何情况下使用exit命令来终止连接.但是假如你想保持这个连接,同时又对另外1个设备进行telnet的时候,使用Ctrl+Shift+6,再按下X键,就可以回到本地console,再对另外1设备进行telnet.如下:2500#telnet 172.16.10.2Trying 172.16.10.2 … OpenUser Access VerificationPassword:2600>[Ctrl+Shift+6,X]2500#telnet 192.168.0.32(略)Checking Telnet Connections查看从本地到远程的连接会话,使用show sessions命令,如下:2500#sh sessionsConn Host Address Byte Idle Conn Name1 172.16.10.2 172.16.10.2 0 0 172.16.10.2*2 192.168.0.32 192.168.0.32 0 0 192.168.0.322500#注意*所在的会话代表你的最后1个会话,可以直接敲2下Enter键回到*号会话,也可以输入前面的数字,再敲2下Enter键回到相应会话Checking Telnet Users使用show users命令列举本地所有活动console和VTY端口,如下:2500#sh usersLine User Host(s) Idle Location* 0 con 0 172.16.10.2 00:07:52192.168.0.32 00:07:18注意上面输出的con代表本地console,这个例子可以看到从本地console连接了远程的2个设备.接下来在我们远程设备上使用这个命令,如下:2600>sh usersLine User Host(s) Idle Location0 con 0 idle 9*2 vty 0这个输出内容可以看出console是活动的,而且VTY端口2被使用Closing Telnet Sessions之前说过,要终止telnet会话,在远程(被telnet)设备上使用exit命令.但是要从本地设备终止会话的话,就需要在本地使用disconnect命令,如下:2500#disconnect ?<1-2> The number of an active network connectionWORD The name of an active network connection<cr>2500#disconnect 1Closing connection to 172.16.10.2 [confirm]2500#验证如下:2600#sh usersLine User Host(s) Idle Location*0 con 0 idle 01 aux 0 idle 02 vty 0 idle 172.16.10.1清除连接,使用clear line命令,并验证,如下:2600#clear line 2[confirm][OK]2600#sh usersLine User Host(s) Idle Location*0 con 0 idle 01 aux 0 idle 12600#Resolving Hostnames2种解析主机名到IP地址的办法:1.在每个router上建立主机表(host table)2.建立DNS服务器(Domain Name System server),这个类似动态主机表Building a Host Table主机表只提供包含其中的解析,建立主机表的命令是ip host [主机名] [TCP端口号] [IP地址],默认TCP端口号为23.1个主机可以对应最多8个IP地址.如下:2500(config)#ip host 2501B 172.16.10.22500(config)#ip host 1900S 192.168.0.322500(config)#^Z使用show hosts命令验证新建的主机表,如下:2500#sh hostsDefault domain is not setName/address lookup uses domain serviceName servers are 255.255.255.255Host Flags Age Type Address(es)2501B (perm, OK) 0 IP 172.16.10.21900S (perm, OK) 0 IP 192.168.0.322500#注意Flags选项的perm,代表是手动输入的,如果这项是temp的话,表明是由DNS解析的Using DNS to Resolve Names假如你在CLI下输入了1个Cisco设备不能识别的命令,它会默认通过DNS来进行解析(它认为是主机名).这个不好的地方是要花费额外的时间等待DNS解析完.可以在全局配置模式下使用no ip domain-lookup命令关闭它假如你在你的网络里有DNS服务器,可以使用1些命令使DNS解析开始工作:1.第一条命令是:ip domain-lookup,这个命令默认是打开了的.如果你之前使用了no ip domain-lookup的话,就要用这条命令打开它2.第二条命令是:ip name-server.设置DNS服务器的IP地址,可以使1个IP地址对应多达6个服务器3.最后条命令是:ip domain-name.虽然这个命令是可选的,但是最好还是设置1下实例如下:2500(config)#ip domain-lookup2500(config)#ip name-server 192.168.0.232500(config)#ip domain-name 2500(config)#^Z2500#可以使用ping命令来严正下,如下:2500#ping 1900STranslating “1900S”…domain server (192.168.0.23) [OK](略)使用show hosts命令验证下,如下:2500#sh hostsDefault domain is Name/address lookup uses domain serviceName servers are 192.168.023Host Flags Age Type Address(es)2501B (perm, OK) 0 IP 172.16.10.2 (temp, OK) 0 IP 192.168.0.322500#Checking Network Connectivityping和traceroute命令是检查网络连接是否完好的有利工具。