freeradius部署总结

Eduroam在中国科学技术大学的部署

➢ 无线AP和无线终端设备使用EAP认证,后台往往有 radius协议的参与

➢ 无线终端可以使用用户名/密码认证 ➢ 无线终端也可以使用个人证书认证 ➢ 我国使用用户名密码较常见 ➢ 国外使用个人证书也很常用

802.1X认证/WEB认证

➢ 802.1X认证

➢ 在WPA/WPA2企业模式下认证 ➢ 用户提供的认证信息(如密码或个人证书)利用EAP协议传输给后台的

radius服务器进行认证 ➢ 密码和个人证书等关键信息离开用户的终端后不使用明文传输,能提供最

大程度的保密性 ➢ 无线终端可选对无线AP及后面的radius服务器进行认证

➢ WEB/Portal认证

2

7

edu.

81

.

.

科大用户在wisc 使用eduroam,输入的用户名是 xxx@

Eduroam联盟加入步骤

➢ 基础条件

➢ 有用户名和明文密码信息,以便radius使用(加密处理后的密 码麻烦些)

➢ 有一个vlan以DHCP上网,将来供无线用户使用 ➢ 准备1个IP地址,将来用作radius服务器

容易被破解,不建议使用

➢ WPA 更好的加密,会话中key一直在变化

➢ 个人模式(Personal mode): 密码认证,使用 TKIP/MIC加密 ➢ 企业模式(Enterprise mode): EAP认证,使用TKIP/MIC加密

➢ WPA2 最安全的模式,使用AES加密,几乎不能被破解,推 荐使用

➢ EAP-PEAP MSCHAPv2使用最广泛,国外使用EAPTLS也比较多,EAP-TTLS PAP认证也有少量使用

密码要求

/documents/protocols/compatibility.html 后台存用户明文密码支持最广泛

freeradius部署总结

freeradius部署总结Freeradius + mysql + 华为AP⽆线认证1freeradius安装与测试1.1安装freereradius 与 mysql。

环境:centos 6.6 软件版本freeradius-server-2.2.9。

#mkdir /usr/local/radius //创建⼀个安装包⽬录。

#mv freeradius-server-2.2.9.tar.gz /usr/local/radius //将安装包移动⾄此⽬录下。

#cd /usr/local/radius //进⼊该⽬录#tar –zxvf freeradius-server-2.2.9.tar.gz //解压⽂件到当前⽬录#cd freeradius-server-2.2.9 //进⼊该⽂件夹安装之前,先将需要的库环境安装,因为系统安装的版本不⼀致,可能没有安装相应的库。

#yum install –y gcc vim //编译⼯具和编辑⼯具#yum install –y openssl.devel //安装OpenSSL库#./configure //安装检查#make//编译#make install //安装1.2测试redius服务是否安装成功。

相关配置⽂件路径为: /usr/local/etc/raddb/。

#vim /usr/local/etc/raddb/users去掉以下内容前⾯的#注释:steve Cleartext-Password := "testing"这样就有了测试账号steve和密码:testing。

或者⾃⾏新建⼀⾏记录。

1.3对radius服务进⾏启动测试。

#radiusd –X,在debug 模式下运⾏,可以看到报错和认证信息。

如果程序正常运⾏,最后三⾏如下Listening on authentication *:1812Listening on accounting *:1813Ready to process requests.1.4进⾏简单的连接测试# radtest steve testing localhost 1812 testing123出现Access-Accept字样说明成功。

802.1X成功部署的六个诀窍

802.1X成功部署的六个诀窍怎么能够在企业网络中成功部署和支持802.1X认证协议对于网络工程师来说是一个挑战,本文“802.1X 成功部署的六个诀窍”将有一些技巧可以帮助你节省一些时间和成本。

1、考虑使用免费或者低成本的RAIUS服务器对于小型和中型网络,你不需要花太多钱在RADIUS(远程认证拨号用户服务)服务器上。

首先检查你的路由器平台、目录服务或者其他服务是否提供RADIUS/AAA(身份认证、授权和账户)。

例如,如果你运行Windows Server的Active Directory域,检查Windows Server 2003 R2以及更早版本的Internet Authentication Service(IAS,Internet身份验证服务)组件或者Windows Server 2008的Network Policy Server (NPS,网络政策服务器)组件。

如果你当前的服务器不提供RADIUS功能,仍然有很多免费和低成本的服务器可以选择:FreeRADIUS是完全免费的开源产品,可以在Linux或者其他类UNIX的操作系统上运行,它最多可以支持数百万用户和请求。

在默认情况下,FreeRADIUS有一个命令行界面,设置更改是通过编辑配置文件来实现的。

其配置是高度可定制的,并且,因为它是开源产品。

你还可以对软件进行代码修改。

TekRADIUS是共享软件服务器,在Windows上运行,并且提供一个GUI。

该服务器的基本功能是免费的,你还可以购买其他版本来获取EAP-TLS和动态自签名证书(用于受保护可扩展身份验证协议(PEAP)会话、VoIP计费以及其他企业功能)等功能。

还有两个相当低成本的商业产品包括ClearBox和Elektron,它们都在Windows上运行,并提供30天免费试用。

一些接入点甚至还嵌入了RADIUS服务器,这对于小型网络而言非常实用。

例如,HP ProCurve 530或者ZyXEL NWA-3500,NWA3166或NWA3160-N。

freeradius最佳实践

freeradius最佳实践Freeradius最佳实践Freeradius是一个开源的RADIUS服务器,广泛应用于网络认证、授权和会计。

随着互联网的发展,网络安全问题变得越来越重要,对于企业而言,加强网络认证和授权是保障网络安全的必要措施之一。

因此,本文将从安装和配置、认证方式、授权策略、日志记录和安全防护等方面介绍Freeradius最佳实践。

一、安装和配置在安装Freeradius之前,需要安装依赖软件包。

安装完成之后,需要进行配置,主要包括radiusd.conf和clients.conf两个文件的配置。

其中,radiusd.conf文件用于配置服务器的全局设置,clients.conf文件用于配置允许访问服务器的客户端。

二、认证方式Freeradius支持多种认证方式,包括PAP、CHAP、MSCHAP和EAP等。

在实际应用中,可以根据实际需求选择不同的认证方式。

例如,PAP和CHAP适用于低安全级别的场景,而EAP适用于高安全级别的场景。

三、授权策略通过Freeradius可以实现精细化的授权策略,可以根据用户、客户端、时间、位置等多种因素进行授权管理。

例如,可以限制某个用户只能在某个时间段内访问特定的资源,或者限制某个客户端只能访问特定的服务器。

四、日志记录日志记录是保障网络安全的重要手段之一。

在Freeradius中,可以通过配置radiusd.conf文件,将日志记录到指定的文件中。

在实际应用中,应该根据实际需求选择不同的日志级别,例如DEBUG、INFO、WARNING和ERROR等。

五、安全防护在网络安全方面,Freeradius需要进行安全防护,避免受到攻击。

可以通过以下措施进行防护:1.对客户端进行身份认证,避免未经授权的客户端访问服务器。

2.对用户的密码进行加密存储,避免密码泄露。

3.限制访问频率,避免恶意攻击。

4.使用TLS进行加密通信,避免数据被窃取或篡改。

5.定期更新软件版本,避免漏洞被攻击。

linux下FreeRadius配置安装方法介绍linux操作系统-电脑资料

linux下FreeRadius配置安装方法介绍linux操作系统-电脑资料freeradius一般用来进行账户认证管理,记账管理,常见的电信运营商的宽带账户,上网账户管理,记账,都是使用的radius服务器进行鉴权记账的,下面我们一起来看linux下FreeRadius配置安装FreeRadiusFreeRADIUS与OpenLDAP--成功篇安装相关程式yum install freeradius2 freeradius2-utils freeradius2-ldap启用伺服器的LDAP Client端,请参考另一文件请先测试本机user,启用steve来测试(记得测试玩要加回#)vi /etc/raddb/usersteve Cleartext-Password := "testing"Service-Type = Framed-User,service radiusd restartradtest steve testing localhost 0 testing123正确会显示rad_recv: Access-Accept packet from host 127.0.0.1 port 1812, id=247, length=26另外,启用某一网段认证vi /etc/raddb/clients.confclient 163.32.x.0/24 {secret = testing123shortname = schoolAP}编辑freeradius有关ldap的设定档vi /etc/raddb/modules/ldapserver = ".tw"identity = "cn=Manager,dc=do,dc=kh,dc=edu,dc=tw"password = pswd管理者密码dobasedn = "ou=user,ou=login,dc=do,dc=kh,dc=edu,dc=tw" vi /etc/raddb/sites-enabled/defaultauthorize {...# filesldap...}还有authenticate {...Auth-Type LDAP {ldap}...}service radiusd restart测试指令启用前测试radiusd -X测试本机帐号,测试后请关闭radtest steve testing localhost 0 testing123测试某一网段radtest ldapUser ldapPasswd 163.32.xxx.78 0 testing123。

CentOS7部署FreeRadius3.0及WEB管理界面DaloRadius

CentOS7部署FreeRadius3.0及WEB管理界⾯DaloRadius CentOS7部署FreeRadius3.0及WEB管理界⾯DaloRadius RADIUS (Remote Authentication and Dial-In User Service)是⽤于拨号⽤户接⼊认证及服务请求认证的⽹络协议和软件。

RADIUS会提供中⼼式认证、签权和计费(AAA)服务,⽤于管理接⼊⽤户使⽤⽹络资源。

RADIUS允许使⽤集中式数据库来保存所有⽤户的配置信息,以供所有⽤户共享使⽤。

RADIUS 常常被 ISP (互联⽹服务提供商)⽤于管理互联⽹⽤户接⼊。

FreeRADIUS 是⼀款免费开源RADIUS服务软件。

由于 freeRADIUS 并不具有原⽣的web界⾯,使⽤起来相对⿇烦,但是我们可以采⽤许多第三⽅web界⾯来管理和使⽤ freeRADIUS。

DaloRADIUS便是⼀款功能强⼤且易于使⽤的RADIUS web界⾯,主要⽤于提供运营级热点及接⼊管理,daloRADIUS 使⽤PHP语⾔开发,并且⽀持多种数据库系统。

⼀、 系统说明IP地址12.172.1.12/24操作系统CentOS 7.7 1909FreeRadius版本v 3.0DaloRadius版本v 1.0⼆、 CentOS系统组件安装、更新与设置 2.1 防⽕墙设置systemctl stop firewalld //关闭防⽕墙systemctl disable firewalld //关闭防⽕墙⾃启 2.2 Selinux设置sed -i '/SELINUX/s/enforcing/disabled/' /etc/selinux/config //关闭Selinuxsestatus //查询Selinux状态(需重启后查询) 2.3 组件安装yum install -y net-tools //安装Ifconfig⼯具yum install bash-completion -y //安装命令补全⼯具yum -y install lrzsz //安装⽂件管理⼯具yum install -y wget unzip //安装unzipyum install -y epel-release //安装EPEL软件库yum makecache fast //重置软件库缓存信息 2.4 更新系统及源码库yum -y update && yum -y upgrade三、 安装配置数据库 3.1 安装MariaDB数据库yum install -y mariadb-server mariadb //安装MariaDB数据库systemctl start mariadb //启动MariaDBsystemctl enable mariadb //设置开机⾃启动mysql_secure_installation //SQL⾃动配置(除设置密码,其余都回车) 3.2 配置MariaDB数据库mysql -u root -p //登录数据库MariaDB [(none)]> create database radius; 创建数据库radiusMariaDB [(none)]> grant all on radius.* to radius@localhost identified by '123abc'; //设置radius⽤户名密码及权限MariaDB [(none)]> flush privileges; //刷新权限MariaDB [(none)]> exit //退出四、 安装Apache Web服务器及PHP DaloRadius是PHP开发的Web应⽤,需要安装Apach Web服务器和PHP 4.1 安装Apache Web服务器yum install -y httpd //安装httpd服务systemctl enable httpd //设置开机⾃启动systemctl start httpd //开启httpd服务 4.2 安装PHP及相关软件包yum install -y php php-mysql php-pear php-devel php-common php-gd php-mbstring php-mcrypt php-xml php-pear-DB //安装PHP及软件包systemctl restart httpd //安装完成后重启hApache Web服务以使PHP⽣效五、 安装配置FreeRadius 5.1 安装FreeRadiusyum install -y freeradius freeradius-utils freeradius-mysql //安装FreeRadius及组件systemctl start radiusd.service //启动radius服务systemctl enable radiusd.service //设置radius服务开机⾃启动firewall-cmd --permanent --add-service=radius //设置防⽕墙允许radius服务(本⽂前⾯已禁⽌防⽕墙⾃启动,可不运⾏此命令)firewall-cmd --reload //重启防⽕墙 5.2 配置FreeRadius连接MariaDB数据库mysql -u root -p radius < /etc/raddb/mods-config/sql/main/mysql/schema.sql //创建FreeRadius在数据库中的数据表 5.3 修改FreeRadius配置⽂件vi /etc/raddb/mods-available/sql //使⽤VI编辑器修改配置⽂件chgrp -h radiusd /etc/raddb/mods-available/sql //配置⽂件权限systemctl restart radiusd.service //重启radius服务修改内容如下:六、 安装DaloRadius 6.1 下载DaloRadius源代码并解压后将⽂件夹移动到Apache Web服务器⼯作⽬录wget https:///lirantal/daloradius/archive/master.zip //从Github上获取并下载源代码unzip master.zip //解压rm -f master.zipmv daloradius-master/ /var/www/html/daloradius //移动⽂件夹 6.2 设置DaloRadius⽬录权限及属主信息chown -R apache:apache /var/www/html/daloradiuschmod -R 664 /var/www/html/daloradius/library/daloradius.conf.php 6.3 打开防⽕墙HTTP服务firewall-cmd --permanent --add-service=http //打开防⽕墙http服务(本⽂中已关闭防⽕墙,不必运⾏此命令)firewall-cmd --reload //重启防⽕墙 6.4 在MariaDB中创建DaloRadius数据对象mysql -u root -p radius < /var/www/html/daloradius/contrib/db/fr2-mysql-daloradius-and-freeradius.sql //导⼊SQL脚本mysql -u root -p radius < /var/www/html/daloradius/contrib/db/mysql-daloradius.sql //导⼊SQL脚本 6.5 修改DaloRadius配置⽂件vi /var/www/html/daloradius/library/daloradius.conf.php //使⽤VI编辑器修改DaloRadius配置⽂件七、 测试连接 7.1 浏览器访问:http://12.172.1.12/daloradius 7.2 登录系统(默认⽤户名:administrator 密码:radius)========== End。

PPPOE + FreeRADIUS + MySQL 配置记录

PPPOE + FreeRADIUS + MySQL 配置记录zt:/viewthread.php?tid=574668&highlight=PPPOE最近两天花精力把PPPOE拨号服务器做了一下,因为网上这方面的资料少得可怜,所以觉得有必要记录一下,用以方便今后需要做这些东西的同志们。

硬件环境:C4 2.6/ 256M/ 80G IDEHD/ intel 82801集成网卡。

软件环境:Debian sarge 3.1r0 netinst用到的包:ppp-2.4.3.tar.gzppp-2.4.3-m ppe-m ppc-1.1.patch.gzlinux-2.4.30.tar.bz2linux-2.4.30-m ppe-mppc-1.3.patch.gzrp-pppoe-3.5.tar.gzmysql-4.1.12.tar.gzfreeradius-1.0.4.tar.gz其中的ppp-2.4.3.tar.gz 在/ 可以下载到linux-2.4.30.tar.bz2 在/ 可以下载到ppp-2.4.3-m ppe-m ppc-1.1.patch.gz 和linux-2.4.30-m ppe-mppc-1.3.patch.gz可以在/h/hs001/ 下载到rp-pppoe-3.5.tar.gz 在/penguin/open_source_rp-pppoe.php可以下载到mysql-4.1.12.tar.gz 可以在http://dev.m / 下载到freeradius-1.0.4.tar.gz 可以在/ 下载到。

网络情况:IP: 192.168.1.123mask : 255.255.254.0gateway: 192.168.0.1dns: 192.168.0.2下面开始:我的系统一开始就给我装了ppp和pppoe,为了自立更生,我还是把他们删掉了,debian下做这个坏事比较方便:CODE:[Copy to clipboard] # apt-get remove ppp pppconfig pppoe pppoeconf1、重编译内核,加入PPP和PPPOE的支持;首先解压内核源码,然后把MPPC+MPPE的补丁打上。

freeradius配置

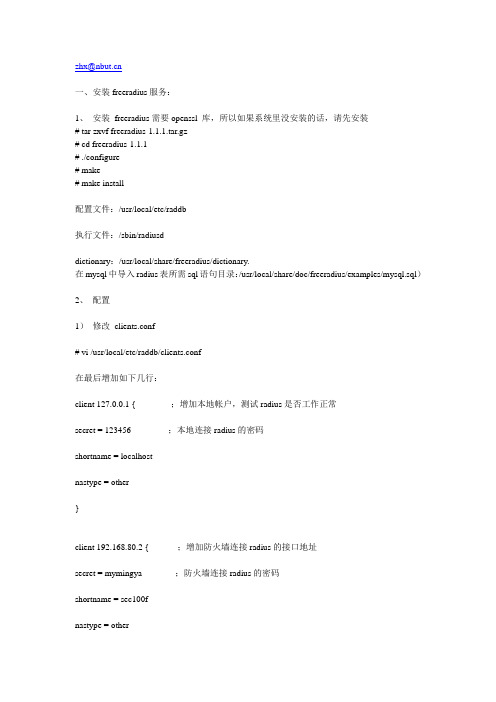

zhx@一、安装freeradius服务:1、安装freeradius需要openssl 库,所以如果系统里没安装的话,请先安装# tar zxvf freeradius-1.1.1.tar.gz# cd freeradius-1.1.1# ./configure# make# make install配置文件:/usr/local/etc/raddb执行文件:/sbin/radiusddictionary:/usr/local/share/freeradius/dictionary.在mysql中导入radius表所需sql语句目录:/usr/local/share/doc/freeradius/examples/mysql.sql)2、配置1)修改clients.conf# vi /usr/local/etc/raddb/clients.conf在最后增加如下几行:client 127.0.0.1 { ;增加本地帐户,测试radius是否工作正常secret = 123456 ;本地连接radius的密码shortname = localhostnastype = other}client 192.168.80.2 { ;增加防火墙连接radius的接口地址secret = mymingya ;防火墙连接radius的密码shortname = sec100fnastype = other}2)修改naslist# vi /usr/local/etc/raddb/naslist在最后加入一行:192.168.80.2 sec100f other ;加入防火墙nas3)编辑users# vi /usr/local/etc/raddb/users在文本最后加入用户rhh:(这个用户是保存在文本文件里的,做测试用)rhh Auth-Type:=local,User-Password==123456Service-Type = Framed-User,Framed-Protocol = PPP,Framed-IP-Address = 10.0.0.2,Framed-IP-Netmask = 255.255.255.0# /sbin/radiusd –X & (加上&在后台运行,便于下面测试命令执行)# /sbin/radtest rhh 123456 localhost 0 123456三、建立radius和mysql的联系1、创建radius数据库#mysqladmin –u root –p create radius ;注意:磁盘空间不足回导致建库失败!!!2、导入radius数据表:# cd /usr/local/share/doc/freeradius/examples/# mysql -u root -p radius < mysql.sqlradius数据库中有2个表需要注意:radcheck:存放用户名和密码的表,以后在这儿添加VPN用户名和密码radacct:计费信息,以后自动记录VPN登录的时间和收发数据的统计信息3、编辑radius.conf 使其支持mysql认证# vi /usr/local/etc/raddb/radiusd.confauthorize {preprocesschapmschapsuffixsql 将前面#号去掉...}accounting {...sql 将前面#号去掉...}4、编辑sql.conf ,使radius可以访问mysql# vi /usr/local/etc/raddb/sqlconfsql {driver = "rlm_sql_mysql"server = "localhost"login = "root"password = "mysql的密码" ;mysql的root用户的密码radius_db = "radius" ;刚才创建的数据库名5、向数据库里增加一些数据;# /usr/local/mysql/bin/mysql -u root -p radius先加入一些组信息:insert into radgroupreply (groupname,attribute,op,value) values ('user','Auth-Type',':=','Local'); insert into radgroupreply (groupname,attribute,op,value) values ('user','Service-Type','=','Framed-User');insert into radgroupreply (groupname,attribute,op,value) values ('user','Framed-IP-Netmask','=','255.255.255.255');insert into radgroupcheck (groupname, attribute, op, value) values ("user", "Auth-Type", ":=", "Local");然后加入第一个用户信息:insert into radcheck (username,attribute,op,value) values ('rhh','User-Password','==','123456');然后把用户加到组里:insert into usergroup(username,groupname) values('rhh','user');6、测试radius和mysql的连接:重启mysql:#service mysqld restart启动radius:# /sbin/radiusd –x & ;以debug模式运行radius# /sbin/radtest rhh 123456 localhost 0 123456 ;用mysql中的帐号测试出现Access-Accept 之类的字样就表示radius和mysql之间的连接正常。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Freeradius + mysql + 华为AP无线认证1freeradius安装与测试1.1安装freereradius 与 mysql。

环境:centos 6.6 软件版本freeradius-server-2.2.9。

#mkdir /usr/local/radius //创建一个安装包目录。

#mv freeradius-server-2.2.9.tar.gz /usr/local/radius //将安装包移动至此目录下。

#cd /usr/local/radius //进入该目录#tar –zxvf freeradius-server-2.2.9.tar.gz //解压文件到当前目录#cd freeradius-server-2.2.9 //进入该文件夹安装之前,先将需要的库环境安装,因为系统安装的版本不一致,可能没有安装相应的库。

#yum install –y gcc vim //编译工具和编辑工具#yum install –y openssl.devel //安装OpenSSL库#./configure //安装检查#make//编译#make install //安装1.2测试redius服务是否安装成功。

相关配置文件路径为: /usr/local/etc/raddb/。

#vim /usr/local/etc/raddb/users去掉以下内容前面的#注释:steve Cleartext-Password := "testing"这样就有了测试账号steve和密码:testing。

或者自行新建一行记录。

1.3对radius服务进行启动测试。

#radiusd –X,在debug 模式下运行,可以看到报错和认证信息。

如果程序正常运行,最后三行如下Listening on authentication *:1812Listening on accounting *:1813Ready to process requests.1.4进行简单的连接测试# radtest steve testing localhost 1812 testing123出现Access-Accept字样说明成功。

这里的testing123是在/etc/raddb/clients.conf中定义的localhost的密码。

测试完成后将steve用户再恢复原样,即加上#注释。

测试成功后把/usr/local/etc/raddb/users改回去。

2Mysql运行测试及与redius的连接设置2.1Mysql服务启动#yum install –y mysql-server //安装mysql# /etc/init.d/mysqld start,进行mysql服务启动,出现mysqld: [ OK ]表示启动成功。

2.2Radius与mysql数据库的连接结合。

2.2.1Freeradius mysql模块配置1.#vim /usr/local/etc/raddb/radius.conf,去掉“ &INCLUDEsql.conf” 行前面的#注释,也可以在相应的地方加上&INCLUDE sql.conf来启用mysql模块支持。

2.修改/usr/local/etc/raddb/sql.conf文件Sql{Server = “localhost”Login = “root”Password= “root用户密码”Radius_db=”radius”3.修改/etc/raddb/clients.conf文件支持所有NASNastype = other2.2.2创建radius数据库及表#mysqladmin –uroot –p PASSWOED create radius; //使用root 权限创建一个名为radius的数据库。

PASSWOED 表示root用户的密码。

2.2.3将两者进行结合关联1.将freeradius的库表导入mysql的radius数据库中:#mysql –uroot –pPASSWOED radius < /usr/local/etc/raddb/sql/mysql/schema.sql#mysql –uroot –pPASSWOED radius </usr/local/etc/raddb/sql/mysql/nas.sql#mysql –uroot –pPASSWOED radius < /usr/local/etc/raddb/sql/mysql/ippool.sql#mysql –uroot –pPASSWOED radius < /usr/local/etc/raddb/sql/mysql/wimax.sql(ippool.sql 和 wimax.sql,可以按需导入,具体用处可以百度freeradius 数据表详解)2.对用户进行授权# mysql -u root -p#mysql> GRANT SELECT ON radius.* TO 'radius'@'localhost' IDENTIFIED BY 'rad pass';# mysql> GRANT ALL on radius.radcheck TO 'radius'@'localhost';#mysql> GRANT ALL on radius.radgroupcheck TO 'radius'@'localhost';#mysql> GRANT ALL on radius.radusergroup TO 'radius'@'localhost';3.在数据库中加入测试组#mysql –uroot –p密码radius#mysql> insert into radgroupreply (groupname,attribute,op,value) values ('use r','Auth-Type',':=','Local');#mysql> insert into radgroupreply (groupname,attribute,op,value) values ('use r','Service-Type','=','Framed-User');#mysql>INSERT INTO radgroupreply (groupname,attribute,op,VALUE) VALUES ('user','Framed-Protocol',':=','PPP');#mysql> insert into radgroupreply (groupname,attribute,op,value) values ('use r','Framed-IP-Address','=','255.255.255.255');mysql> insert into radgroupreply(groupname,attribute,op,value) values('user','Framed-IP-Netmask’,’:=’,’255.255.255.0);#mysql>INSERT INTO radgroupreply (groupname,attribute,op,VALUE) VALUES ('user','Framed-Compression',':=','Van-Jacobson-TCP-IP');#mysql>INSERT INTO radgroupreply (groupname,attribute,op,VALUE) VALUES ('user','Framed-MTU',':=','1500');4.打开从数据库查询nas支持默认从 "/usr/local/etc/raddb/clients.conf" 文件读取,开启后可从数据库nas表读取:sed -i 's/\#readclients/readclients/g' /usr/local/etc/raddb/sql.conf5.修改文件配置#vim /usr/local/etc/raddb/sites-enabled/defaultauthorize{}模块:注释掉files(159行),去掉sql前的#号(166行)accounting{}模块:注释掉radutmp(385行),注释掉去掉sql前面的#号(395行)。

session{}模块:注释掉radutmp(439行),去掉sql前面的#号(443行)。

post-auth{}模块:去掉sql前的#号(464行),去掉sql前的#号(552行)。

#/usr/local/etc/raddb/sites-enabled/inner-tunnelauthorize {}模块:注释掉files(124行),去掉sql前的#号(131行)。

session {}模块:注释掉radutmp(251行),去掉sql前面的#号(255行)。

post-auth {}模块:去掉sql前的#号(277行),去掉sql前的#号(301行)。

#vim /usr/local/etc/raddb/clients.conf在client localhost{ }后面加上:Client 客户端地址段/掩码{Secret = testing123 #一般默认都是这个,如果要修改必须与客户端的共享秘钥保持一致。

Shortname = AP #可以随便写,暂时没有发现用处。

Nastype = other #使用的NAS 是其他类型。

require_message_authenticator = no #消息取消,减少认证错误。

可以不加}6.在数据库radius添加新用户#mysql –uroot –ppasswd#mysql> use radius;# 添加用户demo,密码demo,注意是在radchec表INSERT INTO radcheck (username,attribute,op,VALUE) VALUES ('demo','Cleartext-Password',':=','demo');# 将用户demo加入VIP1用户组INSERT INTO radusergroup (username,groupname) VALUES ('demo',user’);#对用户的使用时长进行设置INSERT INTO radcheck (username,attribute,op,VALUE) VALUES ('demo','Expiration’,':=','11 Mar 2017');#对用户的使用时间段进行设置INSERT INTO radcheck (username,attribute,op,VALUE) VALUES ('demo','Login-Time’,':=','A10600-1230');以上设置表示demo这个账号只能在2017年3月11日前每天的上午6点至中午12点30分的时间段内使用2.2.4启动测试#radiusd &#radtest demo demo localhost 1812 testing123//若反馈的信息为: access-accept,恭喜你成功了2.3使用NAS模拟器测试radius2.3.1下载测试工具RADIUStest//若反馈的信息为: access-accept,恭喜你成功了。