GNS3中模拟ASA详细教程

GNS3ASA直连接口能ping

GNS3 搭建本地ASA 并使用ASDM 管理实验环境:本地ASA 的IP 地址127.0.0.1 (本地ASA 使用)GNS3 0.7.3Fiddler2本地TOP 搭建:1 、下载解压过的asa802-k8.bin 文件,实验中使用的解压后的kernel 是asa802-k8.bin.unpacked.vmlinuz ,启动文件initrd 使用单模式ASA ,请下载asa802-k8-sing.gz ;使用多模式ASA 请下载asa802-k8-muti.gz 。

两个initrd 文件中所加载的网卡为e100 和e1000 ,所用文件可以到本文附件下载,打开GNS3 ,新建一个工程,命名为ASA 。

之后选择“编辑”--> “首选项”--> “qemu ”对“General Setting ”做如图所示的配置:之后配置ASA 选项卡:2 、拖入ASA ,分别新建ASA1 和ASA2,TOP 如下:启动两个ASA 可以看到两个QEMU 窗口由于是初次运行,点“console”登录后,看到内核初始化:回到命令提示符后,请等大概 1 分钟左右( 为了防止出现其它问题,请按我说的做) ,等待FLASH 文件的初始化,此时去看相应的工作目录下的FLASH 文件,会发现FLASH 文件的大小开始变化,大概到24.9M 时,就OK 了,在FLASH 文件初始化的时候,你会发现硬盘灯开始狂闪了,^_^ 。

使用asa802-k8-sing.gz 的朋友在FLASH 文件初始化结束后,执行/mnt/disk0/lina_monitor使用asa802-k8-muti.gz 的朋友在FLASH 文件初始化结束后,执行/mnt/disk0/lina –mPS: 再次运行ASA 的时候,将直接启动到ciscoasa> 的状态下,不用再执行上面的命令了可以看到6 块网卡都被ASA 识别了此时如果执行show flash:, 将会是下面的结果:因为是初次运行,虽然上面的步骤中格式化了FLASH 文件等等,但是在ASA 中还是没有加载FLASH所以执行show flash: 后可用空间为0 。

基于GNS3模拟器的Cisco ASA防火墙技术应用仿真实现

基于GNS3模拟器的Cisco ASA防火墙技术应用仿真实现刘景林【摘要】利用GNS3模拟器搭建Cisco ASA防火墙应用的网络场景,仿真模拟ASA防火墙的工作过程并测试验证防火墙内部网络、外部网络以及DMZ三个区域主机间的相互通信.通过配置ASA防火墙实现内网主机可访问外部网络以及对外发布内网服务器,同时也可针对来自外网的非法访问进行拦截过滤,有效地保护内网的安全.【期刊名称】《河北软件职业技术学院学报》【年(卷),期】2018(020)003【总页数】5页(P12-16)【关键词】GNS3模拟器;ASA防火墙;内网安全【作者】刘景林【作者单位】泉州经贸职业技术学院信息技术系,福建泉州 362000【正文语种】中文【中图分类】TP393.0820 引言在网络与信息安全形势日益复杂的今天,如何更好地保护内网的安全成了网络安全技术人员研究的热点,防火墙作为保护内网安全的第一道门槛,担负着数据包的检查与过滤功能,其作用是隔离不同的网络区域,并针对不同的信任区域制定不同的限制规则[1]。

防火墙可根据预先配置好的策略和规则,来阻塞和放行试图进入网络的流量[2]。

通过配置防火墙的ACL功能,实现内网、外网以及DMZ三个区域数据包的访问控制,同时利用防火墙的NAT功能,实现内网私有地址的主机访问外部网络以及对外发布内网服务器。

利用GNS3模拟器搭建ASA防火墙的应用场景,实现内网主机可访问DMZ区域主机和外网主机,DMZ区域主机与外网主机之间也可以相互访问,同时能够针对来自外网的非法流量进行过滤,从而保障内网的安全。

1 ASA防火墙应用场景的搭建GNS3是一款具有图形化界面的网络搭建虚拟仿真软件,可以运行在Windows和Linux平台上,它通过模拟路由器和交换机来创建复杂的物理网络的模拟环境[3]。

利用GNS3模拟器搭建包含自适应安全设备(ASA)防火墙的如下网络场景的拓扑,整个网络分为内网、外网与DMZ三个区域,每个区域都有其相应的主机,如图1所示。

在gns3下asa配置

【模拟环境】我所使用的GNS3版本为0.7.4,如果低于这个版本,有些版本会缺少些选项无法支持。

GNS3_0.74下的asa配置【ASA】下载地址:/data/219643ASA有2种模式的编译文件,分别为单模式和多模式,可选择使用。

我使用的是单模式,我试用过多模式,不太好用。

这里不是使用Unpack将IOS中提取出编译文件(initrd文件)和内核(vmlinuz文件)来使用,网上有使用这种方法的,但是我尝试不成功。

于是我直接使用已经编译好的.gz文件,虽然需要初始化等一些操作,但可以使用CRT 的按钮功能来弥补。

如果你们还有更好的方法,可以共享。

一、配置我将它存放到GNS3文件夹下,路径分别为:G:\GNS3\Fw\ASA\Run\asa802-k8-sing.gzG:\GNS3\Fw\ASA\Run\asa802-k8-muti.gzG:\GNS3\Fw\ASA\Run\asa802-k8.vmlinuz3、打开GNS3,编辑→首选项→Qemu→ASA;添加单模式:Identifier name:asa802-k8-sing(自己填名称,但不能是中文)RAM:256(使用默认的256)Number of NICs:6(网卡数量,默认是6)NIC model:e1000(网卡类型,默认是e1000)Qemu Options:-hdachs 980,16,32 -vnc :1(手动输入)Initrd:G:\GNS3\Fw\ASA\Run\asa802-k8-sing.gz(编译文件路径)Kernel:G:\GNS3\Fw\ASA\Run\asa802-k8.vmlinuz(内核文件路径)Kernel cmd line:auto console=ttyS0,9600n8 nousb ide1=noprobe bigphysarea=16384 hda=980,16,32(关键,否则无法telnet)输入完后,点击保存,下面列表中会出现。

教程:ASA配置(三个区域)

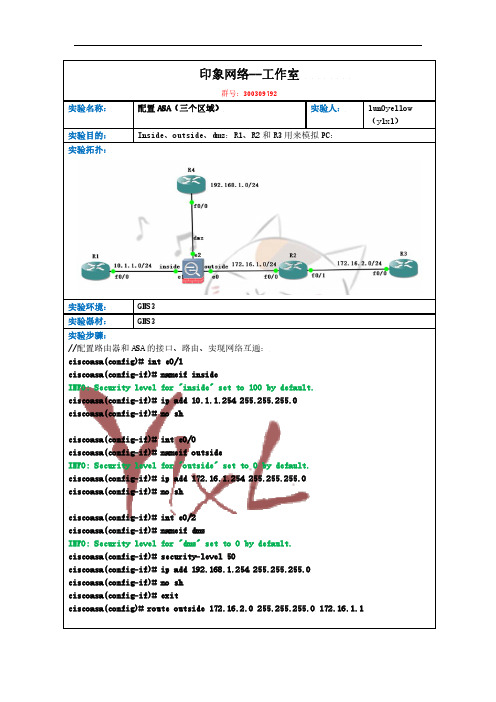

印象网络--工作室群号:300309792实验名称: 配置ASA(三个区域) 实验人:lun0yellow(ylxl) 实验目的: Inside、outside、dmz:R1、R2和R3用来模拟PC:实验拓扑:实验环境: GNS3实验器材: GNS3实验步骤://配置路由器和ASA的接口、路由、实现网络互通:ciscoasa(config)# int e0/1ciscoasa(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.ciscoasa(config-if)# ip add 10.1.1.254 255.255.255.0ciscoasa(config-if)# no shciscoasa(config-if)# int e0/0ciscoasa(config-if)# nameif outsideINFO: Security level for "outside" set to 0 by default.ciscoasa(config-if)# ip add 172.16.1.254 255.255.255.0ciscoasa(config-if)# no shciscoasa(config-if)# int e0/2ciscoasa(config-if)# nameif dmzINFO: Security level for "dmz" set to 0 by default.ciscoasa(config-if)# security-level 50ciscoasa(config-if)# ip add 192.168.1.254 255.255.255.0ciscoasa(config-if)# no shciscoasa(config-if)# exitciscoasa(config)# route outside 172.16.2.0 255.255.255.0 172.16.1.1//在R1、R2、R3、R4上配置:R1(config)#int f0/0R1(config-if)#ip add 10.1.1.1 255.255.255.0R1(config-if)#no shR1(config-if)#exitR1(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.254R1(config)#do wrR2(config)#int f0/0R2(config-if)#ip add 172.16.1.1 255.255.255.0R2(config-if)#no shR2(config-if)#int f0/1R2(config-if)#int f0/1R2(config-if)#ip add 172.16.2.2 255.255.255.0R2(config-if)#no shR2(config-if)#exitR2(config)#ip route 10.1.1.0 255.255.255.0 172.16.1.254R2(config)#ip route 192.168.1.0 255.255.255.0 172.16.1.254 R2(config)#do wrR3(config)#int f0/0R3(config-if)#ip add 172.16.2.1 255.255.255.0R3(config-if)#no shR3(config-if)#exitR3(config)#ip route 0.0.0.0 0.0.0.0 172.16.2.2R3(config)#do wrR4(config)#int f0/0R4(config-if)#ip add 192.168.1.1 255.255.255.0R4(config-if)#no shR4(config-if)#exitR4(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.254R4(config)#do wr//配置R1/R2/R3/R4的vty密码。

鸿鹄论坛_GNS3模拟 Linux Microcore,PIX,Juniper,ASA,IPS

GNS3模拟 Linux Microcore ,PIX ,Juniper ,ASA ,IPS【模拟环境】我所使用的GNS3版本为0.7.4,如果低于这个版本,有些版本会缺少些选项无法支持。

GNS3官方下载地址:/download【Linux Microcore 】 一、配置1、下载所需要的文件(linux-microcore-2.10.img ); 下载地址:/file/e60l5ch9#linux-microcore-2.10.img到2011-9-7已经更新到linux-microcore-3.8.2 官网下载:/gns-3/linux-microcore-3.8.2.img?download2、将下载好的文件统一存放,文件夹和文件名必须使用英文,GNS3不识别中文路径; 我这里将它统一存放到GNS3文件夹下,路径: G:\GNS3\Qemu\linux-microcore-2.10.img3、打开GNS3,编辑→首选项→Qemu→Qemu Host ;Un Re gi st er ed按以下内容输入:Identifier name :Linux-MicroCore-2.10(自己填写名称,但不能是中文)Binary image :G:\GNS3\Qemu\linux-microcore-2.10.img (image 路径,就是第2步的路径) RAM :128(内存,默认是128)Number of NICs :6(网卡数量,默认是6) NIC model :e1000(网卡类型,默认是e1000) Qemu Options :-no-acpi (手动输入,默认为空)这个版本显示Qemu 窗口,不能telnet ,目前linux-microcore-3.8.2.img 可以telnet 了。

需要的可以去gns3官网下载;高级用户:root 高级密码:root 普通用户:tc切换用户命令: su root/tclinux-microcore-3.8.2版本设置: Identifier name :linux-microcore-3.8.2Binary image :G:\GNS3\Qemu\linux-microcore-3.8.2.img RAM :128(内存,默认是128) Number of NICs :6 NIC model :e1000Qemu Options :-no-acpi console=ttyS0,38400n8 -vnc :1(可telnet 登陆,去掉-vnc :1后,运行时显示Qemu 控制台)Qemu 窗口为Linux 的控制台,默认是登陆的是普通模式 控制台修改用户密码:sudopasswd root //修改root 用户密码 su root //切换用户为roottelnet 密码修改先用tc 登陆,再修改root 密码用户密码:tc 高级用户:root高级用户密码:root(官网发布的密码,但一直提示不正确)输入完后,点击保存,下面列表中会出现,然后点Apply (应用)/OK (确定),这样Linux Microcore 2.10就配置完成。

GNS3模拟ASA详细步骤

How to emulate Cisco ASAVersion1.0By anybaby5 Feb 2010所需文件都已经在压缩包里边了,只需要另外去网上下载asa802-k8.bin就可以开始了Unpack.zip解压到C:盘根目录,然后将asa802-k8.bin拷贝到c:\unpack目录下将gzip.exe 拷贝到c:\windows\system32\目录下,然后打开CMD执行如下命令会生成两个文件:asa802-k8.bin.unpacked.vmlinuz 和 asa802-k8.bin.unpacked.initrd ,如下图:安装GNS3-0.7RC1-win32-all-in-one.exe(下载地址/download)例如:安装目录是D:\Program Files\GNS31、在GNS3目录下建立OUTPUT 、IOS、qemu 建立三个文件夹2、qemu-1.rar所有文件解压到qemu文件夹,然后将qemu-2.zip所有文件也解压到qemu文件夹(覆盖)3、执行命令生成FLASH文件 D:\Program Files\GNS3\QEMU>qemu-img create FLASH 2564、在OUTPUT文件夹下再建立一个ASA1的文件夹,将生成的FLASH文件拷贝到ASA1文件夹然后按照下面的图设置Initrd:和Kernel:这个就是选择刚才生成的两个文件:asa802-k8.bin.unpacked.vmlinuz 和 asa802-k8.bin.unpacked.initrd 上图两个文件是重命名了Kernel cmd line:把下面的粘过去auto nousb ide1=noprobe bigphysarea=16384 console=ttyS0,9600n8 hda=980,16,32这样设置好以后,就可以去使用ASA了。

GNS3使用教程(自编)

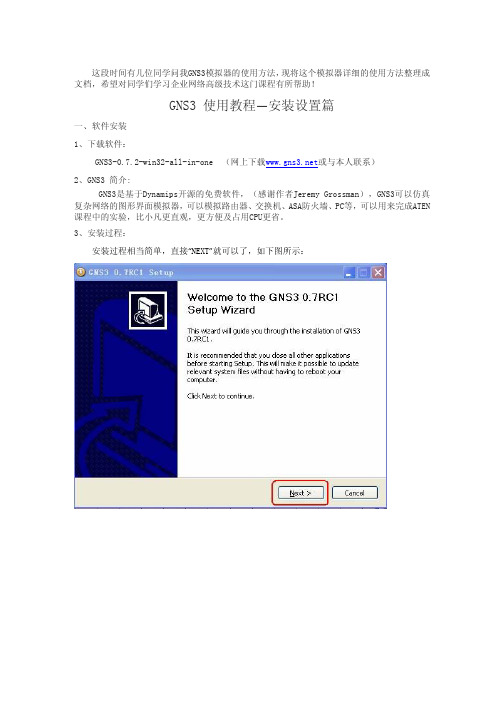

这段时间有几位同学问我GNS3模拟器的使用方法,现将这个模拟器详细的使用方法整理成文档,希望对同学们学习企业网络高级技术这门课程有所帮助!GNS3 使用教程—安装设置篇一、软件安装1、下载软件:GNS3-0.7.2-win32-all-in-one (网上下载或与本人联系)2、GNS3 简介:GNS3是基于Dynamips开源的免费软件,(感谢作者Jeremy Grossman),GNS3可以仿真复杂网络的图形界面模拟器,可以模拟路由器、交换机、ASA防火墙、PC等,可以用来完成ATEN 课程中的实验,比小凡更直观,更方便及占用CPU更省。

3、安装过程:安装过程相当简单,直接“NEXT”就可以了,如下图所示:到此,GNS3的安装已全部完成。

二、GNS3设置:安装完成后,打开GNS3软件,第一次打开GNS3,会出现设置向导,设置具体步骤如下: 1、设置“Dynamips”:在设置向导界面中,选择“STEP1”,或选编辑—首选项如下图所示:上“简体中文(cn)”。

如下图所示:接着,我们需要设置一下“工程目录”和“IOS/PIXOS 目录”,如下图所示:工程目录----网络拓扑图保存位置IOS/PIXOS目录----Cisco IOS/PIXOS 位置选上“当添加链接默认使用手动模式”,如下图所示:GNS3 是Dynamips的图形界面,记得测试一下。

如下图所示:如下图所示:2、设置“IOS”:返回到设置向导,选择“Step 2”设置IOS ,或选编辑---IOS和Hypervisor。

在“IOS”窗口选择Cisco IOS文件,以及和IOS文件对应的“平台”和“型号”后,单击“保存”,如下图所示:在“外部Hypervisors”窗口单击保存添加主机端口,如下图所示:GNS3 使用教程—软件使用篇 1、软件界面:完成设置向导后,进入到软件界面,如下图所示:2、绘制拓扑图:拖动左边“节点类型”中的设备到中间的“拓扑图绘制区”可绘制网络拓扑图。

GNS3 模拟AAA

GNS3 模拟AAA认证实验AAA介绍AAA代表Authentication、Authorization、Accounting,意为认证、授权、记帐,其主要目的是管理哪些用户可以访问服务器,具有访问权的用户可以得到哪些服务,如何对正在使用网络资源的用户进行记帐。

1.认证:验证用户是否可以获得访问权限——“你是谁?”2.授权:授权用户可以使用哪些资源——“你能干什么?”3.记帐:记录用户使用网络资源的情况——“你干了些什么?”准备工作1.VMware虚拟机安装windows server 2003 操作系统2.在window server 2003安装java平台(jre-6u4-windows-i586-p.exe),为了可以正常运行ACSv4.13.在windows server 2003 安装ACS v4.1如下拓扑图:一.Windows server 2003 配置1.选择网卡如下图所示2.修改windows server 2003 IP地址二.ACS4.1 配置1.认证配置(1).Net work Configuration 添加AAA Clients→Add Entry→Submit+ ApplyIP为对端路由器的接口地址,Shard Secret为共享Key,这里的Key为cisco(2)在User Setup 添加User(Add/Edit Submit)用户名为login用户名,密码为login密码(这里用户名为lwh,,密码为lwhlwh) 三.路由器配置如下图:1.定义tacacs+ 服务器地址以及共享KeyR1(config)#Tacacs-server host 220.13.1.1R1(config)#Tacacs-server directed-requestR1(config)#Tacacs-server key cisco2.定义AAA认证R1(config)#enable secret person //本地enable 密码R1(config)#username ppp password ppp //本地login 用户名和login 密码R1(config)#aaa new-modelR1(config)#aaa authentication login default group tacacs+ local //登陆验证先采用tacacs+服务器验证,如果服务器认证失败,再采用本地验证R1(config)#aaa authentication enable default group tacacs+ enable //enable验证先采用tacacs+服务器验证,如果无法进入特权模式,再使用本地enable密码进入特权模式定义虚拟线路line vtyR1(config)#line vty 0 4R1(config-line)#login authentication default3.验证login用户名和login密码是否有效。