H3C SecPath防火墙系列产品混合模式的典型配置

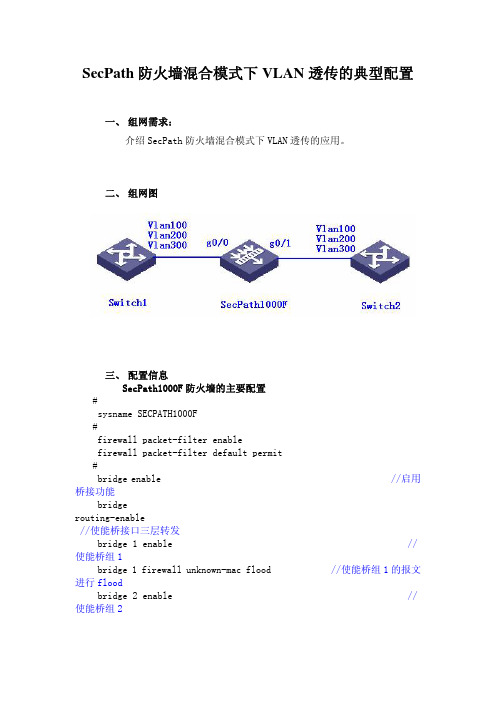

SecPath防火墙混合模式下VLAN透传的典型配置

//接口 //接口 //接口 /配置桥组 1

# firewall interzone local untrust # firewall interzone local DMZ # firewall interzone trust untrust # firewall interzone trust DMZ # firewall interzone DMZ untrust # user-interface con 0 user-interface aux 0 authentication-mode scheme user-interface vty 0 4 authentication-mode scheme #

//使能桥组 2 接 //使能桥组 2 的报文

// //使能桥组 3 的报文

//接口 //接口 //接口

bridge-set 1 加入桥组 1

vlan-type dot1q vid 100 # interface GigabitEthernet0/1.200 bridge-set 2 加入桥组 2 vlan-type dot1q vid 200 # interface GigabitEthernet0/1.300 bridge-set 3 加入桥组 3 vlan-type dot1q vid 300 # interface Encrypt2/0 # interface Bridge-template2 的路由地址 ip address 192.168.2.100 255.255.255.0 # interface NULL0 # firewall zone local set priority 100 # firewall zone trust add interface GigabitEthernet0/1 add interface Bridge-template2 add interface GigabitEthernet0/1.100 add interface GigabitEthernet0/1.200 add interface GigabitEthernet0/1.300 set priority 85 # firewall zone untrust add interface GigabitEthernet0/0 add interface GigabitEthernet0/0.100 add interface GigabitEthernet0/0.200 add interface GigabitEthernet0/0.300 set priority 5 # firewall zone DMZ set priority 50 # firewall interzone local trust

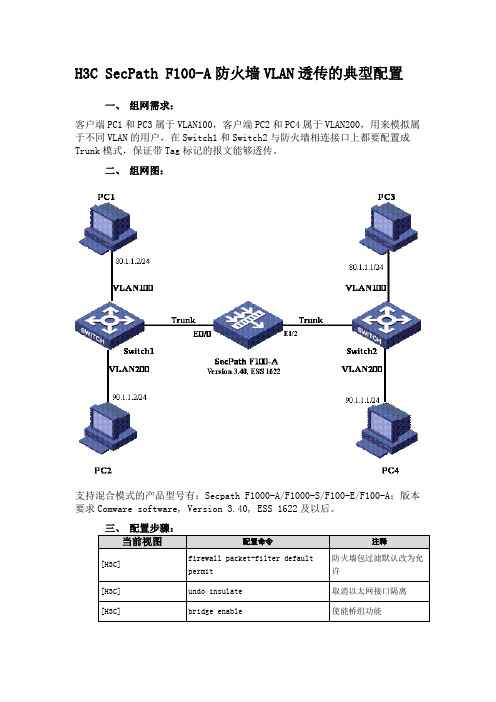

H3C SecPath F100-A防火墙VLAN透传的典型配置

H3C SecPath F100-A防火墙VLAN透传的典型配置

一、组网需求:

客户端PC1和PC3属于VLAN100,客户端PC2和PC4属于VLAN200,用来模拟属于不同VLAN的用户,在Switch1和Switch2与防火墙相连接口上都要配置成Trunk模式,保证带Tag标记的报文能够透传。

二、组网图:

支持混合模式的产品型号有:Secpath F1000-A/F1000-S/F100-E/F100-A;版本要求Comware software, Version 3.40, ESS 1622及以后。

四、配置关键点:

1、子接口不支持VLAN透传;

2、SecPath F100-A设备的四个LAN接口需要执行undo insulate

命令聚合成一个接口才能使用VLAN透传功能;

3、VLAN透传与交换机的Trunk功能并不相同,当与交换机互通时,

如果希望SecPath防火墙与交换机的管理VLAN 互通,需要借助子接口来实现。

即将配置了与交换机管理VLAN ID相同的子接口加入到桥组,并创建相应的桥组虚接口(BVI接口),配置同一网段地址,则防火墙的桥组虚接口就可以与交换机管理VLAN接口互通。

H3C SecPath系列防火墙典型配置案例集-6W100-SecPath系列防火墙IPSec典型配置举例

SecPath系列防火墙IPSec典型配置举例关键词:IKE、IPSec摘要:本章首先介绍了IKE和IPSec的基本概念,随后说明了防火墙的配置方法,最后给出两种典型应用的举例。

缩略语:缩略语英文全名中文解释IKE Internet Key Exchange 因特网密钥交换Security IP网络安全协议IPsec IP目录1 特性简介 (3)1.1 IPSec基本概念 (3)1.1.1 SA (3)1.1.2 封装模式 (3)2 应用场合 (4)3 配置指南 (4)3.1 配置概述 (4)3.2 配置ACL (6)3.3 配置IKE (6)3.3.1 配置IKE全局参数 (6)3.3.2 配置IKE安全提议 (7)3.3.3 配置IKE对等体 (8)3.4 IPSec安全提议 (10)3.5 配置安全策略模板 (12)3.6 配置安全策略 (14)3.7 应用安全策略组 (16)4 配置举例一:基本应用 (17)4.1 组网需求 (17)4.2 使用版本 (18)4.3 配置步骤 (18)4.4 配置结果验证 (27)4.4.1 查看IPSec安全联盟 (27)4.4.2 查看报文统计 (27)5 配置举例二:与NAT结合 (27)5.1 组网需求 (27)5.2 配置说明 (28)5.3 配置步骤 (28)5.4 配置验证结果 (34)5.4.1 查看IPSec安全联盟 (34)5.4.2 查看报文统计 (35)6 注意事项 (35)7 相关资料 (35)7.1 相关协议和标准 (35)7.2 其它相关资料 (36)1 特性简介IPsec(IP Security)协议族是IETF制定的一系列协议,它为IP数据报提供了高质量的、可互操作的、基于密码学的安全性。

特定的通信方之间在IP层通过加密与数据源验证等方式,来保证数据报在网络上传输时的私有性、完整性、真实性和防重放。

IPsec通过AH(Authentication Header,认证头)和ESP(Encapsulating Security Payload,封装安全载荷)这两个安全协议来实现上述目标,并且还可以通过IKE(Internet Key Exchange,因特网密钥交换协议)为IPsec提供自动协商交换密钥、建立和维护安全联盟的服务,以简化IPsec 的使用和管理。

H3C SecPath防火墙GRE+IPSEC+OSPF典型配置举例

ike peer 1 //ike对等体的名字为1

exchange-mode aggressive

pre-shared-key 1 //配置身份验证字为1

id-type name //使用name方式作为ike协商的ID类型

interface Aux0

async mode flow

link-protocol ppp

#

interface Dialer1 //创建一个共享式拨号接口1

link-protocol ppp //拨号接口封装的链路层协议为PPP

mtu 1450

ip address ppp-negotiate //拨号接口的地址采用PPP协商方式得到

ip address4.1.1.3 255.255.255.0

source 192.168.0.3

destination 192.168.0.1

ospf cost 100

#

interface Tunnel1

ip address5.1.1.3 255.255.255.0

source 192.168.0.3

也可以在virtual-ethernet上配置,此配置是配置pppoe会话,一个拨号接口对应创建一个pppoe会话

#

interface Tunnel0

ip address6.1.1.3 255.255.255.0

source 192.168.0.4

destination 192.168.0.1

ospf cost 100

dialer user test //配置呼叫对端的用户

H3CSecPath系列防火墙基本上网配置

新手可以根据下面的配置一步一步操作,仔细一点儿就没问题了~!可以用超级终端配置,也可以用CRT配置如果配置了,还是不能上网,可以加我的QQ:1恢复出厂设置:Reset saved-configuration配置防火墙缺省允许报文通过:system-viewfirewall packet-filter default permit为防火墙的以太网接口(以Ethernet0/0为例)配置IP地址,并将接口加入到安全区域:interface Ethernet0/0ip address IP地址子网掩码quitfirewall zone trustadd interface Ethernet0/0quit添加登录用户为使用户可以通过Web登录,并且有权限对防火墙进行管理,必须为用户添加登录帐户并且赋予其权限:local-user 登录账号password simple 登录密码service-type telnetlevel 3quitquitsysfirewall packet-filter default permitdialer-rule 1 ip permitacl number 3000rule 0 permit ipquitinterface Dialer1link-protocol pppppp chap user PPPOE账号ppp chap password simple PPPOE密码ip address ppp-negotiatedialer-group 1dialer bundle 1nat outbound 3000quitinterface Ethernet0/4pppoe-client dial-bundle-number 1firewall zone untrustadd interface Ethernet0/4add interface Dialer1quitfirewall zone trustadd interface Ethernet0/0quitip route-static Dialer 1 preference 60 save。

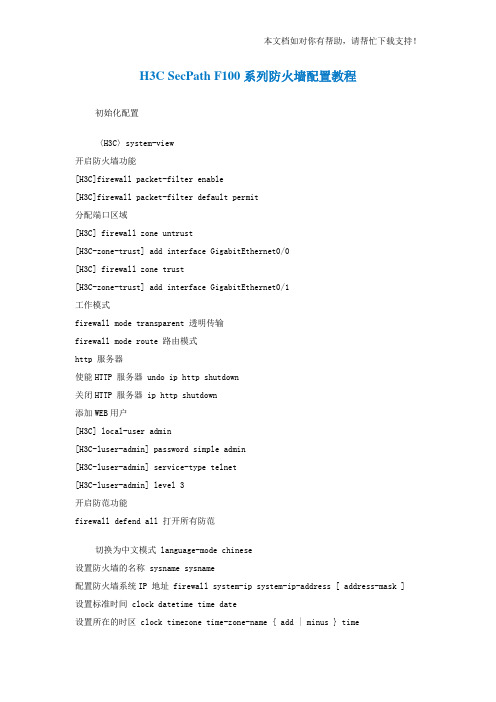

H3C SecPath F100系列防火墙配置教程

H3C SecPath F100系列防火墙配置教程初始化配置〈H3C〉system-view开启防火墙功能[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit分配端口区域[H3C] firewall zone untrust[H3C-zone-trust] add interface GigabitEthernet0/0[H3C] firewall zone trust[H3C-zone-trust] add interface GigabitEthernet0/1工作模式firewall mode transparent 透明传输firewall mode route 路由模式http 服务器使能HTTP 服务器 undo ip http shutdown关闭HTTP 服务器 ip http shutdown添加WEB用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3开启防范功能firewall defend all 打开所有防范切换为中文模式 language-mode chinese设置防火墙的名称 sysname sysname配置防火墙系统IP 地址 firewall system-ip system-ip-address [ address-mask ] 设置标准时间 clock datetime time date设置所在的时区 clock timezone time-zone-name { add | minus } time取消时区设置 undo clock timezone配置切换用户级别的口令 super password [ level user-level ] { simple | cipher } password取消配置的口令 undo super password [ level user-level ]缺缺省情况下,若不指定级别,则设置的为切换到3 级的密码。

H3C SecPath F100系列防火墙配置教程

H3C SecPath F100系列防火墙配置教程初始化配置〈H3C〉system-view开启防火墙功能[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit分配端口区域[H3C] firewall zone untrust[H3C-zone-trust] add interface GigabitEthernet0/0[H3C] firewall zone trust[H3C-zone-trust] add interface GigabitEthernet0/1工作模式firewall mode transparent 透明传输firewall mode route 路由模式http 服务器使能HTTP 服务器 undo ip http shutdown关闭HTTP 服务器 ip http shutdown添加WEB用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3开启防范功能firewall defend all 打开所有防范切换为中文模式 language-mode chinese设置防火墙的名称 sysname sysname配置防火墙系统IP 地址 firewall system-ip system-ip-address [ address-mask ] 设置标准时间 clock datetime time date设置所在的时区 clock timezone time-zone-name { add | minus } time取消时区设置 undo clock timezone配置切换用户级别的口令 super password [ level user-level ] { simple | cipher } password取消配置的口令 undo super password [ level user-level ]缺缺省情况下,若不指定级别,则设置的为切换到3 级的密码。

SecPath-防火墙双机热备典型配置

SecPath防火墙双机热备典型配置举例关键词:双机热备、主备模式、负载分担模式、数据同步、流量切换摘要:防火墙设备是所有信息流都必须通过的单一点,一旦故障所有信息流都会中断。

保障信息流不中断至关重要,这就需要解决防火墙设备单点故障问题。

双机热备技术可以保障即使在防火墙设备故障的情况下,信息流仍然不中断。

本文将介绍双机热备的概念、工作模式及典型应用等。

缩略语:目录1 特性简介 (3)1.1 双机热备的工作机制 (3)2 特性使用指南 (4)2.1 使用场合 (4)2.2 配置指南 (4)2.2.1 双机热备组网应用配置指南 (4)2.2.2 双机热备应用涉及的配置 (4)2.3 注意事项 (4)3 支持的设备和版本 (5)3.1 设备版本 (5)3.2 支持的设备 (5)3.3 配置保存 (5)4 配置举例 (6)4.1 典型组网 (6)4.2 设备基本配置 (9)4.2.1 其他共同配置: (9)4.3 双机热备业务典型配置举例 (9)4.3.1 透明模式+主备模式 (9)4.3.2 透明模式+负载分担模式 (14)4.3.3 路由模式+主备模式 (17)4.3.4 路由模式+负载分担模式 (19)4.3.5 路由模式+主备模式+支持非对称路径 (21)4.3.6 路由模式+负载分担模式+支持非对称路径 (27)4.3.7 动态路由模式组网 (32)5 相关资料 (33)1 特性简介双机热备在链路切换前,对会话信息进行主备同步;在设备故障后能将流量切换到其他备份设备,由备份设备继续处理业务,从而保证了当前的会话不被中断。

secpath防火墙具有多样化的组网方式,双机的组网应用也会很多种,本文试举几种双机热备的典型应用。

1.1 双机热备的工作机制互为备份的两台防火墙只负责会话信息备份,保证流量切换后会话连接不中断。

而流量的切换则依靠传统备份技术(如VRRP、动态路由)来实现,应用灵活,能适应各种组网环境。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

H3C SecPath防火墙系列产品混合模式的典型配置

一、组网需求:

组网图中需要三台PC, PC1和PC4在Trust区域;PC2处于DMZ区域,其IP地址与PC1和PC4在同一网段,PC3位于Untrust区域,为外部网络。

G0/0接口和G1/0接口属于同一个桥组Bridge1。

对于访问控制有如下要求:

在防火墙G0/1接口上配置NAT,使Trust区域与DMZ区域通过地址转换才能访问Untrust区域;

通过NAT Server使DMZ区域对Untrust区域提供WWW服务;

在G1/0接口绑定ASPF策略并配合包过滤,使得Trust区域用户可以访问DMZ区域设备;但DMZ区域不能访问Trust区域;

在G0/0接口上绑定基于MAC地址的访问控制列表禁止PC4访问其他任何区域。

二、组网图:

支持混合模式的产品型号有:Secpath F1000-A/F1000-S/F100-E/F100-A;版本要求Comware software, Version 3.40, ESS 1622及以后。

四、配置关键点:

1、每一个桥组都是独立的,报文不可能在分属不同桥组的端口之间

传输。

换句话说,从一个桥组端口接收到的报文,只能从相同桥

组的其他端口发送出去。

防火墙上的一个接口不能同时加入两个

或两个以上的桥组。

2、要实现不同桥组之间或二层接口和三层接口之间数据转发,需要

创建桥组虚接口,并且将桥组虚接口加入到相应的区域。