802.1x+RADIUS认证计费技术原理及配置

思科交换机802.1X认证环境配置

思科交换机802.1X认证环境配置1.1.1.1 :配置IP地址configure terminal 进入全局的配置模式配置命令:ip address举例:ip address 192.168.1.253 255.255.255.01.1.1.2 :配置Radius认证服务器地址configure terminal 进入全局的配置模式配置命令:radius-server host <0.0.0.0> auth-port <port> acct-port <port> key <Key> 举例:radius-server host 192.168.1.254 auth-port 1812 acct-port 1813 key test radius-server retransmit 3 和Radius默认重传3次。

1.1.1.3 :配置Dot1X认证configure terminal 进入全局的配置模式aaa new-model 运行AAA模式。

aaa authentication dot1x default group radius 创建一个802.1X认证的方式列表dot1x system-auth-control 在交换机上全局允许802.1X认证nterface <interface-id> 在指定的端口上启用802.1X认证举例:interface fastethernet0/1说明:1:例子中的是第一个端口,端口的书写必须是:0/<端口号>2:当端口启用802.1X认证之后应该显示是桔红色,而没有启用的显示的是绿色。

switchport mode accessdot1x port-control auto 以上两个命令是允许在端口上启用802.1X认证。

End 配置结束Show dot1x 查看您的dot1x认证配置copy running-config startup-config 保存您的配置到配置文件中。

802.1X集成Radius认证

802.1X集成Radius认证802.1X是一种网络访问控制协议,它提供了对网络中用户和设备的认证和授权。

Radius(远程身份验证拨号用户服务)是一种用于网络访问控制的认证和授权协议。

802.1X集成Radius认证意味着将这两种协议结合在一起使用,以增强网络的安全性和管理能力。

802.1X协议的主要目的是验证连接到LAN或WLAN的用户或设备的身份,并根据他们的认证状态控制他们的访问权限。

它是一种基于端口的认证方法,只有在用户或设备提供有效的凭证后,才能建立网络连接。

这可以防止未授权的用户或设备访问网络资源,保护网络的安全性。

Radius协议是一种用于网络认证和授权的协议,它通过对用户身份进行验证,并为其分配相应的权限和访问级别来控制网络访问。

Radius服务器负责处理用户认证请求,并与认证服务器进行通信进行身份验证和授权。

集成Radius认证意味着802.1X协议将使用Radius服务器来处理认证请求和授权决策。

802.1X集成Radius认证提供了许多优势。

首先,它增强了网络的安全性。

通过要求用户或设备提供有效的凭证,并通过Radius服务器进行身份验证,可以防止未经授权的用户或设备访问网络资源。

这可以减少网络攻击的风险,保护敏感数据和资源的安全性。

其次,802.1X集成Radius认证提供了更好的管理能力。

通过使用Radius服务器,网络管理员可以更轻松地管理和控制用户对网络资源的访问。

他们可以根据用户的身份和权限,对其进行精确的访问控制。

此外,管理员还可以跟踪和审计用户的网络活动,以确保他们的行为符合网络策略和合规要求。

另外,802.1X集成Radius认证还可以支持灵活的网络配置和部署。

由于Radius协议的灵活性,网络管理员可以根据实际需求和网络拓扑来配置和部署认证和授权策略。

他们可以定义不同的认证方法、访问权限和策略,并将其应用到不同的网络设备和用户上。

最后,802.1X集成Radius认证还提供了互操作性。

05-802.1X与RADIUS-Offload功能组合认证典型配置举例

802.1X与RADIUS Offload功能组合认证典型配置举例Copyright © 2014 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 简介 (1)2 配置前提 (1)3 配置举例 (1)3.1 组网需求 (1)3.2 配置思路 (1)3.3 配置注意事项 (2)3.4 配置步骤 (2)3.4.1 AC的配置: (2)3.4.2 RADIUS server的配置: (4)3.5 验证配置 (5)3.6 配置文件 (6)4 相关资料 (7)i1 简介本文档介绍当RADIUS服务器不支持EAP认证时,无线控制器采用802.1X的认证方式为EAP中继方式对无线客户端进行认证的典型配置举例。

2 配置前提本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解AAA、802.1X和WLAN特性。

3 配置举例3.1 组网需求如图1所示,Client和AP通过DHCP服务器分配IP地址,RADIUS服务器不支持EAP认证,要求:∙在AC上配置802.1X认证,以控制Client对网络资源的访问。

∙802.1X认证方式采用EAP中继方式。

∙对Client和AC之间传输的数据进行加密,加密套件采用AES-CCMP。

∙在强制认证域dm0进行认证。

图1802.1X与RADIUS Offload组合认证组网图3.2 配置思路∙由于需求中RADIUS服务器不支持EAP认证,要配置EAP中继方式的802.1X认证,需要使能RADIUS Offload功能。

Radius认证服务器的配置与应用讲解

客户端和RADIUS服务器之间的用户密码经过加密发送,提供了密码使用

IEEE 802.1x认证系统的组成

IEEE 802.1x的认证系统由认证客户端、认证者和认证服务器3部分(角色)组成。

IEEE 802.1x 客户端标准的软件,目前最典型的

"0801010047",密码"123",确定。

、验证成功后可以ping一下172.17.2.254进行验证,同时可以观察到交换机FastEthernet0/5端口

802.1x验证,请确认Wireless Configuration服务正常开启。

、可以通过"控制面板"-"管理工具"中的"事件查看器"-"系统"子选项观察802.1x的验证日志。

认证服务器的配置与应用(802.1x)

协议

是一个基于端口的网络访问控制协议,该协议的认证体系结构中采用了“可控端口”和“不可

”的逻辑功能,从而实现认证与业务的分离,保证了网络传输的效率。IEEE 802系列局域网(LAN)

IEEE 802体系定义的局域网不提供接入认证,只要

交换机等控制设备,用户就可以访问局域网中其他设备上的资源,这是一个安全隐患,

"0801010047"加入到"802.1x"用户组中。鼠标右键单击用户"0801010047",选择"属性"。在

"隶属于",然后将其加入"802.1x"用户组中。

RADIUS服务器的”Internet验证服务”窗口中,需要为Cisco2950交换机以及通过该交换机进行认证

802.1X认证原理

802.1X认证原理802.1X(dot1x) 技术简介802.1X认证,又称为EAPOE(Extensible Authentication Protocol Over Ethernet)认证,主要目的是为了解决局域网用户接入认证问题。

802.1X认证时采用了RADIUS协议的一种认证方式,典型的C/S结构,包括终端、RADIUS客户端和RADIUS服务器。

802.1x简介:IEEE802 LAN/WAN委员会为解决无线局域网网络安全问题,提出了802. 1X协议。

后来,802.1X协议作为局域网接口的一个普通接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。

802.1X协议是一种基于接口的网络接入控制协议。

“基于接口的网络接入控制”是指,在局域网接入设备的接口这一级,接入设备通过认证来控制用户对网络资源的访问。

802.1X认证的特点:o安全性高,认证控制点可部署在网络接入层或汇聚层。

o需要使用802.1x认证客户端或操作系统自带的802.1X客户端。

使用AnyOffice 时可以根据终端检查结果规格隔离于和后域。

o技术成熟,被广泛应用于各类型园区网员工接入。

802.1X认证应用场景:o有线接入层:安全性最高,设备管理复杂。

o有线汇聚层:安全性中高,设备少,管理方便。

o无线接入:安全性高,设备少,管理方便。

802.1X系统架构:802.1X系统为典型的Client/Server结构,包括三个实体:客户端、接入设备和认证服务器。

o客户端是位于局域网段一端的一个实体,由该链路另一端的接入设备对其进行认证。

客户端一般为一个用户终端设备,用户可以通过启动客户端软件发起802.1X认证。

客户端必须支持局域网上的可扩展认证协议EAPOL(Extensible Authentication Protocol over LAN)。

o接入设备是位于局域网段一端的另一个实体,对所连接的客户端进行认证。

802.1X认证完整配置过程RADIUS_server搭建

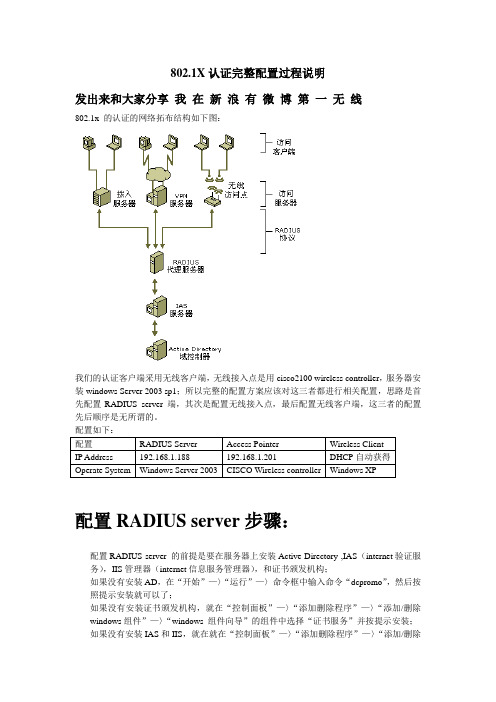

802.1X认证完整配置过程说明发出来和大家分享我在新浪有微博第一无线802.1x 的认证的网络拓布结构如下图:我们的认证客户端采用无线客户端,无线接入点是用cisco2100 wireless controller,服务器安装windows Server 2003 sp1;所以完整的配置方案应该对这三者都进行相关配置,思路是首先配置RADIUS server 端,其次是配置无线接入点,最后配置无线客户端,这三者的配置先后顺序是无所谓的。

配置如下:配置RADIUS Server Access Pointer Wireless ClientIP Address 192.168.1.188 192.168.1.201 DHCP自动获得Operate System Windows Server 2003 CISCO Wireless controller Windows XP配置RADIUS server步骤:配置RADIUS server 的前提是要在服务器上安装Active Directory ,IAS(internet验证服务),IIS管理器(internet信息服务管理器),和证书颁发机构;如果没有安装AD,在“开始”—〉“运行”—〉命令框中输入命令“dcpromo”,然后按照提示安装就可以了;如果没有安装证书颁发机构,就在“控制面板”—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows 组件向导”的组件中选择“证书服务”并按提示安装;如果没有安装IAS和IIS,就在就在“控制面板”—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows组件向导”的组件中选择“网络服务”按提示完成安装;在AD和证书服务没有安装时,要先安装AD然后安装证书服务,如果此顺序翻了,证书服务中的企业根证书服务则不能选择安装;在这四个管理部件都安装的条件下,可以配置RADIUS服务器了。

802.1X用户的RADIUS认证

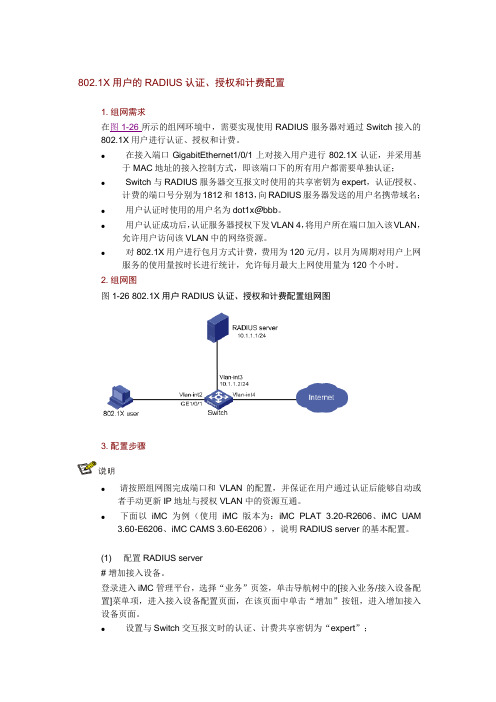

802.1X用户的RADIUS认证、授权和计费配置1. 组网需求在图1-26所示的组网环境中,需要实现使用RADIUS服务器对通过Switch接入的802.1X用户进行认证、授权和计费。

●在接入端口GigabitEthernet1/0/1上对接入用户进行802.1X认证,并采用基于MAC地址的接入控制方式,即该端口下的所有用户都需要单独认证;●Switch与RADIUS服务器交互报文时使用的共享密钥为expert,认证/授权、计费的端口号分别为1812和1813,向RADIUS服务器发送的用户名携带域名;●用户认证时使用的用户名为dot1x@bbb。

●用户认证成功后,认证服务器授权下发VLAN 4,将用户所在端口加入该VLAN,允许用户访问该VLAN中的网络资源。

●对802.1X用户进行包月方式计费,费用为120元/月,以月为周期对用户上网服务的使用量按时长进行统计,允许每月最大上网使用量为120个小时。

2. 组网图图1-26 802.1X用户RADIUS认证、授权和计费配置组网图3. 配置步骤●请按照组网图完成端口和VLAN的配置,并保证在用户通过认证后能够自动或者手动更新IP地址与授权VLAN中的资源互通。

●下面以iMC为例(使用iMC版本为:iMC PLAT 3.20-R2606、iMC UAM3.60-E6206、iMC CAMS 3.60-E6206),说明RADIUS server的基本配置。

(1)配置RADIUS server# 增加接入设备。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[接入业务/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。

●设置与Switch交互报文时的认证、计费共享密钥为“expert”;●设置认证及计费的端口号分别为“1812”和“1813”;●选择业务类型为“LAN接入业务”;●选择接入设备类型为“H3C”;●选择或手工增加接入设备,添加IP地址为10.1.1.2的接入设备;●其它参数采用缺省值,并单击<确定>按钮完成操作。

802.1x+RADIUS认证计费技术原理及配置

Radius报文格式

• 封装在UDP数据域的RADIUS报文:

Type Len

code id length

Code:

1 2 3 Access-Request Access-Accept Access-Reject Accounting-Request Accounting-Response Access-Challenge

Radius与PAP、CHAP的结合

• Radius提供了不同的属性来支持PAP、CHAP 等本地认证方式。

– 如PAP及其他类似认证方式使用Radius的UserName(1)、User-Password(2)等属性 – CHAP使用User-Name(1)、CHAP-Password(3)、 CHAP-Challenge(60)等属性

DHCP+Web认证计费技术

Internet

Web Portal的BAS设备

瓶颈!!

Radius服务器

核心交换机

Si

普通的接入交换机

用户

802.1X认证计费技术

Internet

高效!!

Radius服务器

核心交换机

业务数据流 认证报文流

汇聚交换机

汇聚交换机

802.1X交换机

几种认证计费技术比较

PPPoE 标准化程度 封装开销 RFC2516 大 DHCP+WEB WEB软件厂商私有 小 802.1X 标准 小

Radius属性

Radius属性类型用一个字节来表示,分别为1-255号属 性,区分为三类: • 标准属性——Radius最基本的属性定义在RFC2865和 RFC2866中,如用户名、密码、计费和常用授权信息 等; • 扩展标准属性——RFC2867-2869是Radius的扩展协议, 在其中定义了一些针对特殊应用(如支持隧道应用、 支持EAP等)的属性; • 扩展私有属性——即26号属性,属性值由厂商自己定 义。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

PPP帧格式

• 一个典型的PPP协议的帧格式

Flag Address Control Protocol Information

•protocol域表明协议类型为C227(PPP EAP) 时,在PPP数据链路层帧的Information域中 封装且仅封装PPP EAP数据包

EAP报文格式

Code

• IEEE 802.1x标准定义了一种基于“客户端——服务器”(ClientServer)模式实现了限制未认证用户对网络的访问。客户端要访 问网络必须先通过认证服务器的认证。在客户端通过认证之前, 只有EAPOL报文(Extensible Authentication Protocol over LAN) 可以在网络上通行。在认证成功之后,通常的数据流便可在网络 上通行。

控制方式

网络性能 组播支持 VLAN要求 客户端软件 对设备要求 安全性

数据认证统一

差 差 无 需要 集中的BAS设备 差

数据认证统一

差 好 多 不需要 集中BAS设备 差

数据认证分离

好 好 无 需要 接入层交换机 高

议程

• 认证计费原理及技术(AAA、Radius) • IEEE 802.1X协议以及应用 • 锐捷RG-SAM的安装与配置 • 锐捷安全交换机的802.1X配置

802.1X典型应用(一)

802.1X典型应用(二)

议程

• 认证计费原理及技术(AAA、Radius) • IEEE 802.1X协议以及应用 • 锐捷RG-SAM的安装与配置 • 锐捷安全交换机的802.1X配置

锐捷网络的安全认证计费产品

• Radius Server – RG-Radius、RG-SAM • NAS(Radius Client) – 锐捷全系列安全交换机、路由器、防火墙 • 接入用户 – 802.1x的认证客户端软件STAR Supplicant(分SuA普 通安装版本和SuB免安装版本)

Radius与PAP、CHAP的结合

• Radius提供了不同的属性来支持PAP、CHAP 等本地认证方式。

– 如PAP及其他类似认证方式使用Radius的UserName(1)、User-Password(2)等属性 – CHAP使用User-Name(1)、CHAP-Password(3)、 CHAP-Challenge(60)等属性

Radius协议概述

• RADIUS是远程认证拨号用户服务(Remote Authentication Dial-In User Service)的简称,它是一 种分布式的客户机/服务器系统,与AAA配合对试图连 接的用户进行身份认证,防止未经授权的访问。 • RADIUS协议主要特征:

– 客户/服务器模型:一般NAS为Radius客户端。 – 网络安全性: Radius服务器与NAS之间使用共享密钥对敏感信 息进行加密,该密钥不会在网上传输。 – 可扩展的协议设计:Radius使用独特的类型-长度-值(TLV)数 据对封装格式,用户可以自行定义其它的私有属性,扩展 Radius应用。 – 灵活的鉴别机制:支持不同的鉴别协议,如PAP、CHAP、EAP 等等。

认证通过后

• 认证通过之后的保持: – 认证端Authenticator可以定时要求Client重新认证,时间可设。 重新认证的过程对User是透明的(应该是User不需要重新输入 密码)。 • 下线方式: – 物理端口Down; – 重新认证不通过或者超时; – 客户端发起EAP_Logoff帧; – 网管控制导致下线;

•

Identifier

Length

Data

Code域:为一个字节,表示了EAP数据包的类型,EAP的Code的值指定和意义如下: – Code=1————→Request – Code=2 ————→Response – Code=3 ————→Success – Code=4 ————→Failure Indentifier域:为一个字节,辅助进行request和response的匹配———每一个request 都应该有一个response相对应,这样的一个Indentifier域就建立了这样的一个对应关 系———相同的Indentifier相匹配。 Length域:为两个字节,表明了EAP数据包的长度,包括Code,Identifier,Length以及 Data等各域。超出Length域范围的字节应该视为数据链路层填充(padding),在接收 时应该被忽略掉。 Data域:为0个或者多个字节,Data域的格式由Code的值来决定。

① 终端用户(客户端系统)向NAS发出网络连接请求。 ② NAS收集用户输入用户名和口令,并转发给AAA服务器。 ③ AAA服务器按照一定算法和自身数据库信息匹配,然后将结 果返回给NAS,可能是接受、拒绝或其他(如challenge) ④ NAS根据返回的结果决定接通或者断开终端用户。 ⑤ 如果认证通过继续以下步骤: ⑥ 服务器对用户进行授权,NAS根据授权结果对用户上网环境 进行配置。 ⑦ 如需计费,NAS将在用户上下线及上网期间内收集用户网络 资源使用情况,数据送交记帐服务器。

Radius报文格式

• 封装在UDP数据域的RADIUS报文:

Type Len

code id length

Code:

1 2 3 Access-Request Access-Accept Access-Reject Accounting-Request Accounting-Response Access-Challenge

IEEE802.1X协议的目标

• 802.1X首先是一个认证协议,是一种对用户进行认证的 方法和策略。

• 802.1X是基于端口的认证策略(这里的端口可以是一个 实实在在的物理端口也可以是一个就像VLAN一样的逻 辑端口,对于无线局域网来说个“端口”就是一条信道) • 802.1X的认证的最终目的就是确定一个端口是否可用。 对于一个端口,如果认证成功那么就“打开”这个端口, 允许所有的报文通过;如果认证不成功就使这个端口保 持“关闭”,此时只允许802.1X的认证报文EAPOL (Extensible Authentication Protocol over LAN)通过。

– Authentication:认证,用于判定用户是否可以获得 访问权,限制非法用户 – Authorization:授权,授权用户可以使用哪些服务, 控制合法用户的权限 – Accounting:计账,记录用户使用网络资源的情况; 为收费提供依据

AAA工作过程

一个AAA的工作过程可以分为如下几步:

RCCP培训 - 认证计费技术原理及配置

议程

Hale Waihona Puke • 认证计费原理及技术(AAA、Radius)

• IEEE 802.1X协议以及应用

• 锐捷RG-SAM的安装与配置

• 锐捷安全交换机的802.1X配置

网络接入的现状

• 无法控制用户的接入 • 无法保证网络的安全

• 无法有效的收取费用

AAA概述

• Authentication,Authorization,and Accounting三种安全功能,简称AAA。

基于MAC的802.1X端口状态

认证前后端口的状态

• 802.1X的认证中,端口的状态决定了客户端是 否能接入网络,在启用802.1x认证时端口初始 状态一般为非授权(unauthorized),在该状 态下,除802.1X 报文和广播报文外不允许任何 业务输入、输出通讯。当客户通过认证后,则 端口状态切换到授权状态(authorized),允 许客户端通过端口进行正常通讯。

Radius属性

Radius属性类型用一个字节来表示,分别为1-255号属 性,区分为三类: • 标准属性——Radius最基本的属性定义在RFC2865和 RFC2866中,如用户名、密码、计费和常用授权信息 等; • 扩展标准属性——RFC2867-2869是Radius的扩展协议, 在其中定义了一些针对特殊应用(如支持隧道应用、 支持EAP等)的属性; • 扩展私有属性——即26号属性,属性值由厂商自己定 义。

802.1X认证过程

基本的认证过程

• 认证通过前:通道的状态为unauthorized,此时只能通 过EAPOL的802.1X认证报文;

• 认证通过时:通道的状态切换为authorized,此时从远 端认证服务器可以传递来用户的信息,比如VLAN、 CAR参数、优先级、用户的访问控制列表等等;

• 认证通过后:用户的流量就将接受上述参数的监管, 此时该通道可以通过任何报文,注意只有认证通过后 才有DHCP等过程。

Value

Authenticator

TLV …… TLV TLV

4 5 11

其他的尚在试验或保留

Radius报文格式

• Id:用于匹配request和reply • Length:Radius协议报文长度 • Authenticator:用来对来自于RADIUS服务器的 应答进行认证,而且还用于口令隐藏算法中。

AAA承载协议

• RADIUS (RFC2865/2866以及RFC2869) • TACACS/TACACS+ • 其他:Kerberos v5(RFC1510)等等

• 优缺点比较:

– TACACS+使用TCP可靠连接,较少应用; – RADIUS使用UDP封装,开销小、可实现灵活备份, 更安全的密钥管理;得到了广泛应用。

Radius的组网示意图

常用的认证计费技术/方式

• PPPoE + Radius • WEB Portal + Radius • 802.1X + Radius

PPPoE认证计费技术

Internet

核心三层交换机

Si

Radius服务器

PPPoE的BAS设备