路由器控制列表ACl与策略路由

acl策略路由匹配方法

ACL策略路由匹配方法1.概述本文将介绍A CL(A cc e ss Co nt ro lL is t,访问控制列表)策略路由匹配方法,包括其定义、作用、使用场景以及常见的匹配方法。

A C L策略路由是一种网络设备上用于控制数据包转发的重要技术,通过定义不同的A C L规则,可以实现对特定流量的过滤、转发和限制。

2. AC L策略路由定义与作用A C L策略路由是一种基于访问控制列表的路由技术,它允许网络管理员根据一系列规则来控制特定流量的转发行为。

A CL策略路由的主要作用有以下几个方面:流量过滤与限制-:A C L策略路由可以根据设定的规则对特定的数据包进行过滤和限制,从而实现对网络流量的控制。

优化网络性能-:通过使用A CL策略路由,可以将特定的流量从网络中转发到不同的路径,从而优化网络性能和带宽利用率。

提高网络安全性-:A C L策略路由可以对网络中的流量进行精细的控制,包括源地址、目的地址、协议类型等,从而提高网络安全性和防御能力。

3. AC L策略路由的使用场景A C L策略路由广泛应用于各种网络环境中,特别适用于以下几种使用场景:3.1内网出口流量控制A C L策略路由可以控制内网流向互联网的流量,通过设置A CL规则,可以对特定的流量进行过滤和限制。

例如,可以设置规则,禁止某些特定的应用程序或协议通过指定的出口路由器转发到互联网。

3.2分流策略路由A C L策略路由可以根据数据包的目的地址、源地址、协议类型等信息,将流量发送到不同的路径。

通过分流策略路由,可以实现网络负载均衡和路径优化,提高网络的整体性能和带宽利用率。

3.3防火墙策略路由A C L策略路由可以与防火墙技术结合使用,对网络中的流量进行更加精细的控制和审计。

通过设置AC L规则,可以实现对特定流量的防火墙策略转发,从而提高网络的安全性和防御能力。

4. AC L策略路由的常见匹配方法A C L策略路由可以根据不同的匹配条件对数据包进行过滤和转发。

路由器使用技巧控制访问列表

路由器使用技巧控制访问列表在如今数字化时代,互联网已经成为人们生活中不可或缺的一部分。

然而,随着互联网的普及和应用的广泛,保障网络安全变得尤为重要。

为了管理和控制网络的访问权限以及保护个人隐私,使用路由器成为了一种常见的解决方案。

本文将介绍一些路由器使用技巧,以帮助您更好地控制访问列表。

一、了解访问列表的基本概念访问列表(Access Control List,ACL)是一种管理网络流量的工具,通过规定允许或禁止某个特定IP地址或IP地址段进行网络访问。

在路由器上配置访问列表后,您可以控制设备对特定网站、应用或服务的访问权限,从而保护自己的网络安全和隐私。

二、设置访问控制策略1. 确定访问控制需求:首先,您需要明确自己的访问控制需求。

比如,您想要禁止某个特定IP地址的设备访问互联网,或者您只想允许特定IP地址范围的设备访问您的局域网。

明确需求后,可以更方便地配置访问控制列表。

2. 登录路由器管理界面:打开您的计算机浏览器,输入路由器的默认网关IP地址,并使用正确的用户名和密码登录路由器的管理界面。

3. 导航到访问控制设置:在管理界面中,找到“访问控制”或类似选项。

具体名称和位置可能因路由器品牌和型号而异,但通常会在安全设置或高级设置类别下。

4. 配置访问控制列表:根据您的需求,在访问控制设置页面中创建新的访问控制表项。

您可以设置允许或禁止特定的IP地址、IP地址段、端口号或MAC地址进行网络访问。

5. 保存并应用设置:在完成访问控制列表的配置后,记得点击保存或应用按钮,以使设置生效。

三、优化访问列表控制1. 定期更新访问列表:网络环境时刻在变化,新的威胁和安全漏洞也会不断出现。

因此,及时更新访问列表是保护网络安全的重要一环。

您可以根据实际需求,定期检查和修改访问控制列表,确保其与最新的网络威胁相适应。

2. 使用黑名单和白名单:黑名单和白名单是访问列表中常用的概念。

黑名单(Blacklist)是指禁止访问的清单,您可以将您不希望访问您网络的IP地址或特定应用添加到黑名单中。

简述ACL的作用及应用

简述ACL的作用及应用ACL全称为Access Control List(访问控制列表),是一种用于控制网络设备的访问权限的技术。

ACL常常用于路由器、防火墙和其他网络设备上,通过配置ACL可以对网络流量进行过滤和控制,从而实现对网络资源的保护和管理。

ACL的作用主要包括以下几个方面:1. 控制网络访问权限:ACL可以根据预先设置的规则对网络流量进行过滤,从而限制特定的用户或主机对网络资源的访问。

比如可以设置ACL规则禁止某些特定的IP地址访问内部网络,或者限制某些用户只能访问特定的网络服务。

2. 提高网络安全性:通过ACL可以控制网络中的数据流动,从而减少网络攻击和恶意行为带来的风险。

ACL可以在网络边界处对流量进行过滤,防止未经授权的用户或主机进入内部网络,同时也可以限制内部网络用户对外部网络资源的访问,避免泄露敏感信息。

3. 优化网络性能:ACL可以对网络流量进行控制和限制,从而避免网络拥堵和带宽浪费的问题。

通过ACL可以限制某些不必要的流量进入网络,或者优化网络流量的分发,从而提高网络的整体性能和稳定性。

4. 达成合规要求:部分行业(如金融、医疗等)需要严格遵守相关的合规要求,ACL可以帮助网络管理员实施相关的网络访问控制策略,保证网络安全和合规性。

在实际应用中,ACL主要用于网络设备的配置和管理,常见的应用场景包括:1. 防火墙配置:防火墙是网络安全的重要组成部分,ACL可以用于配置防火墙的访问控制策略,限制网络上的数据流动。

例如,可以通过ACL阻止恶意流量的进入,或者限制内部网络用户对外部网络资源的访问。

2. 路由器配置:路由器是网络中的重要设备,ACL可以用于配置路由器的访问控制策略,限制特定的IP地址或网络对路由器的访问权限。

这样可以提高网络的安全性和稳定性,避免未经授权的访问对网络造成影响。

3. 交换机配置:ACL也可以用于配置交换机的访问控制策略,限制网络中不同子网之间的访问权限。

策略路由和路由策略原理-整理

Interface GE11/1/0 GE11/1/0 Ethernet12/2/0 Ethernet12/2/0.200 InLoopBack0 GE11/1/0

RTB PC1 RTA RTC PC2 RTD

策略路由的引入

普通路由转发基于路由表进行报文的转发: 路由表的建立 直联路由 静态配置路由条目; 动态路由协议学习生成; 对于同一目的网段,可能存在多条distance不等的路由条目

有报文都匹配,根据permit/deny执行相应的操作,不再继 续往下匹配。但是策略路由的统计数字改变。

4、如果匹配项中使用的acl根本不存在,则缺省是不匹配任何

Page 22

报文。

5、当直接出接口指定为本地的以太网接口、子接口、

Virtual-Template接口时,虽然从指定接口转发,但不能正

通过设置IP Precedence或Tos来实现QOS。 实现负载均衡。

策略路由的分类

1、按报文分类:分为单播策略路由(针对单播报文进 行控制)和组播策略路由(只对组播报文进行控制)。

我是单播策略,单播 报文听我指挥,该报 文从接口e0/0转发

RTB RTE

单播报文 组播报文

RTA

我是组播策略,组播 报文听我指挥,该报 文从接口e1/0和s0/0 转发

直连路由:路由器接口所连接的子网的路由方式称为直连路由; 非直连路由:通过路由协议从别的路由器学到的路由称为非直连路由;分 为静态路由和动态路由; 直连路由是由链路层协议发现的,一般指去往路 由器的接口地址所在网段的路径,该路径信息不需要网络管理员维护,也 不需要路由器通过某种算法进行计算获得,只要该接口处于活动状态 (Active),路由器就会把通向该网段的路由信息填写到路由表中去,直连路 由无法使路由器获取与其不直接相连的路由信息。

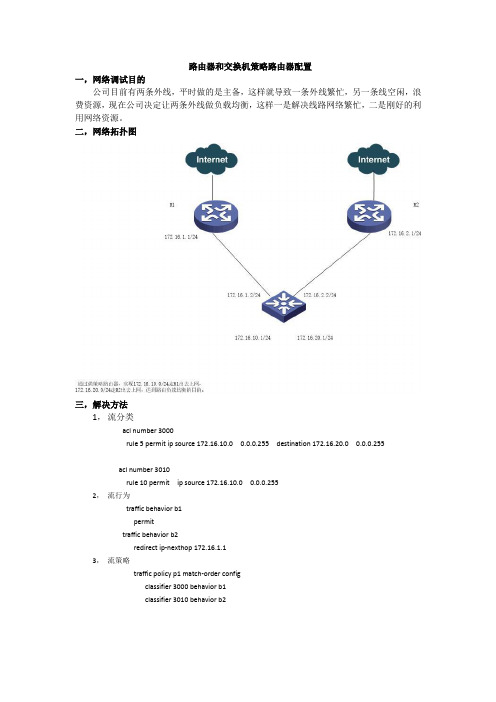

路由器和交换机策略路由器配置

路由器和交换机策略路由器配置

一,网络调试目的

公司目前有两条外线,平时做的是主备,这样就导致一条外线繁忙,另一条线空闲,浪费资源,现在公司决定让两条外线做负载均衡,这样一是解决线路网络繁忙,二是刚好的利用网络资源。

二,网络拓扑图

三,解决方法

1,流分类

acl number 3000

rule 5 permit ip source 172.16.10.0 0.0.0.255 destination 172.16.20.0 0.0.0.255

acl number 3010

rule 10 permit ip source 172.16.10.0 0.0.0.255

2,流行为

traffic behavior b1

permit

traffic behavior b2

redirect ip-nexthop 172.16.1.1

3,流策略

traffic policy p1 match-order config

classifier 3000 behavior b1

classifier 3010 behavior b2

4,在相应的端口下应用流策略。

interface Vlanif1

ip address 172.16.1.2 255.255.255.0

traffic-policy p1 inbound

默认路由指向R2 ip route-static 0.0.0.0 0.0.0.0 172.16.2.1

四,测试效果

经过测试,发现172.16.10.0/24 走R1, 172.16.20.0/24 走R2,这样就达到了原来设计目标,使网络负载均衡。

路由器网络策略的设置

路由器网络策略的设置随着互联网的普及和发展,越来越多的设备需要连接到网络。

为了确保网络的安全和稳定运行,路由器的网络策略设置变得越来越重要。

本文将针对路由器网络策略的设置进行探讨,并提供一些建议。

一、为什么需要设置路由器网络策略在家庭或办公场所使用路由器时,经常会遇到多个设备共享网络资源的情况。

如果不进行合理的网络策略设置,可能会导致网络拥堵、信息泄露和安全漏洞等问题。

通过设置路由器网络策略,可以对不同设备或用户的网络行为进行管理和控制。

例如,可以限制某些设备的上网时间、阻止某些网站或应用的访问、设置端口转发规则等。

这些控制措施有助于提高网络的安全性和运行效率。

二、路由器网络策略设置的基本原则在设置路由器的网络策略时,需要遵循以下几个基本原则:1. 安全性:确保网络的安全性是路由器网络策略设置的首要原则。

可以通过设置访问控制列表(ACL)来限制某些设备的网络访问权限,或者使用网络地址转换(NAT)技术隐藏内部网络的真实IP地址。

2. 合理性:网络策略设置应基于合理的考虑,既要满足网络的安全需求,又要保证用户的正常使用。

不应设置过于严格的限制,以免影响用户的体验。

3. 灵活性:路由器网络策略应具备一定的灵活性和可调整性。

可以根据具体需求设置不同的策略,随时进行调整和优化。

三、路由器网络策略设置的具体步骤1. 登录路由器管理界面:通常通过输入路由器的IP地址在浏览器中进行登录。

登录成功后,进入路由器的管理界面。

2. 创建访问控制列表(ACL):根据需要,创建ACL并设置对应的规则。

ACL可以基于IP地址、MAC地址、端口号等进行过滤。

例如,可以禁止某些IP地址或网段访问特定的端口或网站。

3. 配置网络地址转换(NAT):如果需要隐藏内部网络的真实IP地址,可以启用NAT功能。

NAT会将内部网络的IP地址转换为路由器的公网IP地址,从而增加网络的安全性。

4. 设置端口转发规则:如果需要将外部网络的请求转发到内部网络的特定设备或服务上,可以配置端口转发规则。

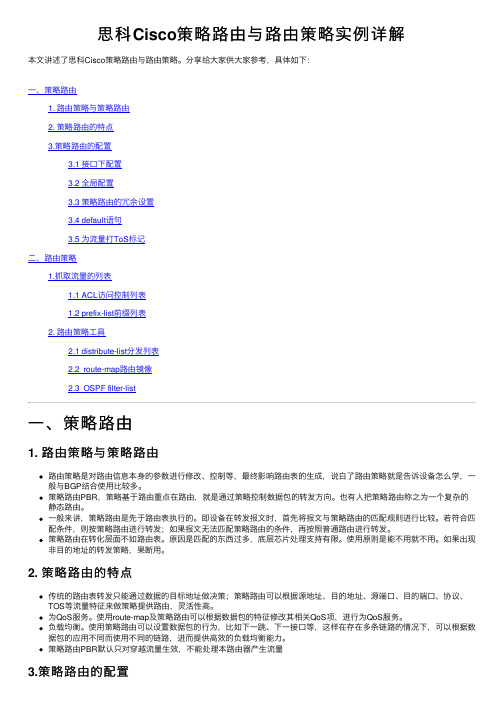

思科Cisco策略路由与路由策略实例详解

思科Cisco策略路由与路由策略实例详解本⽂讲述了思科Cisco策略路由与路由策略。

分享给⼤家供⼤家参考,具体如下:⼀、策略路由1. 路由策略与策略路由2. 策略路由的特点3.策略路由的配置3.1 接⼝下配置3.2 全局配置3.3 策略路由的冗余设置3.4 default语句3.5 为流量打ToS标记⼆、路由策略1.抓取流量的列表1.1 ACL访问控制列表1.2 prefix-list前缀列表2. 路由策略⼯具2.1 distribute-list分发列表2.2 route-map路由镜像2.3 OSPF filter-list⼀、策略路由1. 路由策略与策略路由路由策略是对路由信息本⾝的参数进⾏修改、控制等,最终影响路由表的⽣成,说⽩了路由策略就是告诉设备怎么学,⼀般与BGP结合使⽤⽐较多。

策略路由PBR,策略基于路由重点在路由,就是通过策略控制数据包的转发⽅向。

也有⼈把策略路由称之为⼀个复杂的静态路由。

⼀般来讲,策略路由是先于路由表执⾏的。

即设备在转发报⽂时,⾸先将报⽂与策略路由的匹配规则进⾏⽐较。

若符合匹配条件,则按策略路由进⾏转发;如果报⽂⽆法匹配策略路由的条件,再按照普通路由进⾏转发。

策略路由在转化层⾯不如路由表。

原因是匹配的东西过多,底层芯⽚处理⽀持有限。

使⽤原则是能不⽤就不⽤。

如果出现⾮⽬的地址的转发策略,果断⽤。

2. 策略路由的特点传统的路由表转发只能通过数据的⽬标地址做决策;策略路由可以根据源地址、⽬的地址、源端⼝、⽬的端⼝、协议、TOS等流量特征来做策略提供路由,灵活性⾼。

为QoS服务。

使⽤route-map及策略路由可以根据数据包的特征修改其相关QoS项,进⾏为QoS服务。

负载均衡。

使⽤策略路由可以设置数据包的⾏为,⽐如下⼀跳、下⼀接⼝等,这样在存在多条链路的情况下,可以根据数据包的应⽤不同⽽使⽤不同的链路,进⽽提供⾼效的负载均衡能⼒。

策略路由PBR默认只对穿越流量⽣效,不能处理本路由器产⽣流量3.策略路由的配置3.1 接⼝下配置接⼝下只能捕获该接⼝的⼊接⼝流量做策略(不能处理本路由器产⽣流量)R1(config)#access-list 100 permit ip host 1.1.1.1 any //⽤ACL捕获流量R1(config)#route-map pbr permit 10 //定义route-mapR1(config-route-map)#match ip add 100 //调⽤被ACL捕获的流量R1(config-route-map)#set ip next-hop 10.1.1.1 //设置下⼀跳R1(config-route-map)#exitR1(config)#int f0/0R1(config-if)#ip policy route-map pbr //接⼝下调⽤3.2 全局配置能够捕获所有⼊接⼝流量以及本路由器产⽣的流量(源地址是本路由器流量)R1(config)#access-list 100 permit ip host 1.1.1.1 any //⽤ACL捕获流量R1(config)#route-map pbr permit 10 //定义route-mapR1(config-route-map)#match ip add 100 //调⽤被ACL捕获的流量R1(config-route-map)#set ip next-hop 10.1.1.1 //设置下⼀跳R1(config-route-map)#exitR1(config)#ip local policy route-map pbr //全局下调⽤3.3 策略路由的冗余设置R1(config)#route-map PBR permit 10R1(config-route-map)#set ip next-hop verify-availability 10.1.24.2 1 track 1 //设置track监控,若track监控成功,执⾏该语句;若失败,则转为执⾏下条语句R1(config-route-map)#set ip next-hop 10.1.34.3R1(config-route-map)#exitR1(config)#ip local policy route-map PBRR1(config)#track 1 ip sla 1 //定义⼀个track监控 sla的探测结果R1(config-track)#ip sla 1 //定义⼀个slaR1(config-ip-sla)#icmp-echo 10.1.12.1 source-ip 10.4.4.4 //设置其探针R1(config)#ip sla schedule 1 life forever start-time now //设置sla 1的执⾏时间3.4 default语句在route-map的set ip default这个位置输⼊,定义为被捕获的流量先查路由表,如果能精确匹配(如果抓的为10.5.5.5,路由表中有10.5.5.5/24这不叫精确匹配;如果10.5.5.5/32则叫精确匹配)就执⾏路由表;如果不能则执⾏策略路由。

ACL ,地址前缀,路由策略,策略路由之间的区别

1.ACL,它使用包过滤技术,在路由器上读取第3层及第4层包头中的信息,如源地址,目的地址,源端口和目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

2.ACL应用与接口上,每个接口的inbound,outbound 两个方向上分别进行过滤。

3.ACL可以应用于诸多方面包过滤防火墙功能:保证合法用户的报文通过及拒绝非法用户的访问。

NAT:通过设置ACL来规定哪些数据包需要地址转换。

QoS:通过ACL实现数据分类,对不同类别的数据提供有差别的服务。

路由策略和过滤:对路由信息进行过滤。

按需拨号:只有发送某类数据时,路由器才会发起PSTN/ISDN拨号。

地址前缀列表1.前缀列表是一组路由信息过滤规则,它可以应用在各种动态路由协议中,对路由协议发布出去和接受到的路由信息进行过滤。

2.前缀列表的优点:♦ 占用较小的CPU资源大容量prefix-list的装入速度和查找速度较快♦ 可以在不删除整个列表的情况下添加删除和插入规则♦ 配置简单直观♦ 使用灵活可以实现强大的过滤功能3.前缀列表中的每一条规则都有一个序列号,匹配的时候根据序列号从小往大的顺序进行匹配。

4.prefix-list的匹配满足一下条件:♦ 一个空的prefix-list允许所有的前缀♦ 所有非空的prefix-list最后有一条隐含的规则禁止所有的前缀♦ 序列号小的规则先匹配路由策略1.路由策略是为了改变网络流量所经过的途径而修改路由信息的技术。

2.Route-policy是实现路由策略的工具,其作用包括:♦路由过滤♦改变路由信息属性3路由策略设定匹配条件,属性匹配后进行配置,由ifmatch和apply语句组成策略路由PBR(基于策略的路由)是一种依据用户制定的策略进行路由选择的机制。

通过合理应用PBR,路由器可以根据到达报文的源地址、地址长度等信息灵活地进行路由选择。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

描 述

文件传输协议 终端连接 简单邮件传输协议 域名服务 简易文件传输协议 超文本传输协议 回显(echo) 回显

协 议

TCP TCP TCP TCP/UDP UDP TCP ICMP

17

17

扩展访问控制列表操作符的含义 操作符及语法

eq portnumber gt portnumber it portnumber neq portnumber

公司总部

8

未授权用户

8

访问控制列表的类型

标准访问控制列表

只检查数据包的源地址 编号:1~99

扩展访问控制列表

检查数据包的源地址,目的地址,协议类型,端口号 编号:100~199

9

9

路由器对访问控制列表的处理过程

到达访问控制组接口的数据包

Y

匹配 第一步

N

Y

拒绝 拒绝 Y 拒绝

Y

允许

Y

匹配 下一步

192.168.1.0 /24 的通配符掩码 的通配符掩码? 172.30.16.0 到 172.16.31.0 子网 的通配符掩码 的通配符掩码?

11

11

使用通配符 any

通配符 any 可代替 0.0.0.0 255.255.255.255 表示允许任何地址

Router(config)# access-list 1 permit 0.0.0.0 access255.255.255.255

15

15

扩展访问控制列表的配置

第一步,创建访问控制列表

Router(config)#

accessaccess-list acl-number { permit | deny } protocol [ source aclsourcesource-wildcard destination destination-wildcard ] [ operator port ] destination-

N

允许

目的接口

允许

Y

匹配 下一步

N

隐含拒绝

数据包 垃圾桶

拒绝

10

10

标准访问控制列表的配置

第一步,创建访问控制列表 (config)# access-list acl-number { deny | permit } source wildcard 第二步,将标准ACL应用到接口上 (config)# ip access-group access-list-number { in | out } 通配符掩码和子网掩码相似,但写法不同 0 表示必须匹配的位 1 表示忽略匹配的位

节省费用

将大量数据流转移到带宽高的高费用链路上 使用带宽较低的低费用链路传输交换式数据流

24

24

策略路由命令模式

route-map demo permit 10

match X Y Z match A set B set C

route-map demo permit 20

match Q set R

意义

等于端口号 portnumber 大于端口号 portnumber 小于端口号 portnumber 不等于端口号 portnumber

18

18

扩展访问列表范例1:拒绝 通信流量通过 通信流量通过ETHERNET0 扩展访问列表范例 :拒绝FTP通信流量通过

拒绝来自子网172.16.4.0 到子网 172.16.3.0的FTP流 量通过 E0.

1

Enterprise Router & Switch Technology

构建路由交换的大型企业网络

2

2

《构建路由交换的大型企业网络》课程结构 构建路由交换的大型企业网络》

第一部分 第二部分 第三部分 第四部分 路由技术 交换技术 RIP,IGRP,EIGRP VLAN,VLAN TRUNK,VTP,STP, OSPF路由协 议及路由再分 三层交换. 配. 广域网接入技术 新技术 HDLC,PPP,帧中继, VOIP ,IPV6 ADSL,NAT,ACL与策 略路由.

13

13

标准IP访问应用一: 标准 访问应用一:允许一个源的通信流量通过 访问应用一 本例的 本例的ACL只允许源网络地址 只允许源网络地址172.16.0.0的那些通 只允许源网络地址 的那些通 信流量通过, 信流量通过,而阻塞其他所有的通信流量

14

14

标准IP访问列表应用二: 标准 访问列表应用二:拒绝一个特定主机的通信流量 访问列表应用二 要求设计一个 要求设计一个ACL,以便阻塞来自一个特定主机 以便阻塞来自一个特定主机172.16.4.13 以便阻塞来自一个特定主机 的流量,而把所有其他的流量从 接口发送出去. 而把所有其他的流量从E0接口发送出去 的流量 而把所有其他的流量从 接口发送出去

route-map demo permit 30

25

25

策略路由命令

创建策略路由 (config)# route-map map-tag [ permit | deny ] [ number ] 定义检查条件 Router(config-route-map)# match { conditions } 当条件匹配后,采取的行为 Router(config-route-map)# set { actions } 将策略路由应用在接口上 Router(config-if)# ip policy route-map map-tag

6

6

访问控制列表概述( 访问控制列表概述(二)

IP 报头 TCP 报头 数据

源地址 目的地址

源端口 目的端口

访问控制列表利用这4 访问控制列表利用这4个 元素定义的规则

7

7

访问控制列表的作用

提供对通信流量的控制手段 提供网络安全访问的基本手段 在路由器端口决定哪种流量被转发或被阻塞

R

内部网络 访问控制列表 Internet 办事处

1.创建策略路由 R1(config)# route-map test permit 10 R1(config-route-map)# match ip address 1 R1(config-route-map)#set ip next-hop 172.16.1.1 R1(config)# route-map test permit 11 R1(config-route-map)# match ip address 2 R1(config-route-map)# set ip next-hop 172.16.2.1 2.创建基于源地址的标准访问控制列表 R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255 R1(config)#access-list 2 permit 192.168.2.0 0.0.0.255 3.将策略路由应用在接口上 R1(config)# interface FastEthernet0/0 R1(config-if)# ip address 192.168.1.1 255.255.255.0 R1(config-if)# ip address 192.168.2.1 255.255.255.0 secondary R1(config-if)# ip policy route-map test

第二步,将扩展ACL应用到接口上

Router(configRouter(config-if)#

ip access-group acl-number { in | out } accessacl-

16

16

常见端口号

端口号

21 23 ELNET SMTP DOMAIN TFTP WWW

19

19

检查访问控制列表 show ip interface interface

显示接口的IP配置信息和配置的ACL信息

show access-list

显示路由器上所有的ACL信息

20

20

访问控制列表应用原则 标准ACL

放置在离目的端近的地方

扩展ACL

放置通信流量的来源近的地方

21

21

访问控制列表配置原则

数据链路层

PPP

Ethernet

Frame Relay

5

访问控制列表( 访问控制列表(Access Control List)概述 )

访问控制列表(ACL)

应用在路由器接口的指令列表,用来告诉路由器哪些 数据包可以接收转发,哪些数据包需要拒绝

工作原理

读取第三层及第四层包头中的信息 ,根据预先定义好 的规则对包进行过滤

28

28

本章总结

访问控制列表的作用 标准和扩展访问控制列表的配置方法 策略路由的作用 策略路由的配置方法

29

29

课堂提问时间

30

30

�

Router(config)# access-list 1 deny host 172.16.4.13 accessRouter(config)#accessRouter(config)#access-list 1 permit any

Router(config)#interface ethernet 0 Router(config)#ip access-group 1 out access-

26

26

基于源地址的策略路由

192.168.3.3

192.168.3.1

192.168.3.2 r2 r3

172.16.2.1

172.16.1.1

Se 0/0 Se 0/1

172.16.1.2

r1

172.16.2.2

Fa0/0

192.168.1.0 192.168.2.0 27

27

基于源地址的策略路由的配置