绿盟防火墙配置示例

绿盟Web应用防火墙

产品特点与优势

高效防护

NS-WAF采用多维度的防护策略,可 有效挖掘并阻断各种非法攻击,如 SQL注入、XSS等。

实时更新

NS-WAF内置了绿盟安全独创的 WAF防护算法,可实时更新防护规 则,确保对最新漏洞的防护。

误报低

NS-WAF经过绿盟安全独创的误报排 除算法处理,有效降低误报,避免影 响用户体验。

攻击检测与防御技术

安全事件日志

通过收集和分析安全事件日志,发现潜在的攻击 行为和异常活动。

行为分析

基于用户行为分析,发现异常行为模式,及时发 现并阻止潜在的攻击行为。

漏洞扫描与修复

定期进行漏洞扫描,及时发现并修复安全漏洞, 提高系统的安全性。

安全防护策略

安全策略制定

01

根据企业实际情况,制定符合业务需求的安全策略,

高可用性解决方案

高可用性设计

绿盟Web应用防火墙采用高可用性设计,支持多台设备集群部署,实现负载均衡和故障转移,提高系 统的稳定性和可靠性。

解决方案

绿盟Web应用防火墙的高可用性解决方案包括设备间实时同步、状态监测和自动切换等机制,确保系 统持续运行并保护企业Web应用安全。

04

绿盟Web应用防火墙的实践与 案例分析

流程

绿盟Web应用防火墙的部署流程包括设备安装、网络环境确 认、安全策略设置和设备配置等步骤,确保设备正常运行并 保护企业Web应用安全。

配置策略与步骤

配置策略

绿盟Web应用防火墙的配置策略主要包括访问控制、恶意代码防护、敏感信息保护和安全审计等方面,根据企业 实际需求进行定制化配置。

步骤

绿盟Web应用防火墙的配置步骤包括登录管理界面、创建安全策略、配置网络设置和启动服务等步骤,确保设备 正常启动并生效配置策略。

NSF-PROD-WAF-V55-Web管理用户使用手册

N S F-P R O D-W A F-V55-W e b管理用户使用手册(总75页)--本页仅作为文档封面,使用时请直接删除即可----内页可以根据需求调整合适字体及大小--冰之眼Web应用防火墙Web管理用户使用手册© 2021 绿盟科技■版权声明© 2007 绿盟科技本文中出现的任何文字叙述、文档格式、插图、照片、方法、过程等内容,除另有特别注明,版权均属绿盟科技所有,受到有关产权及版权法保护。

任何个人、机构未经绿盟科技的书面授权许可,不得以任何方式复制或引用本文件的任何片断。

■商标信息NSFOCUS和冰之眼等均是绿盟科技的商标。

目录前言 .............................................................................................................................. 错误!未定义书签。

文档范围 .................................................................................................................. 错误!未定义书签。

期望读者 .................................................................................................................. 错误!未定义书签。

内容简介 .................................................................................................................. 错误!未定义书签。

获得帮助 .................................................................................................................. 错误!未定义书签。

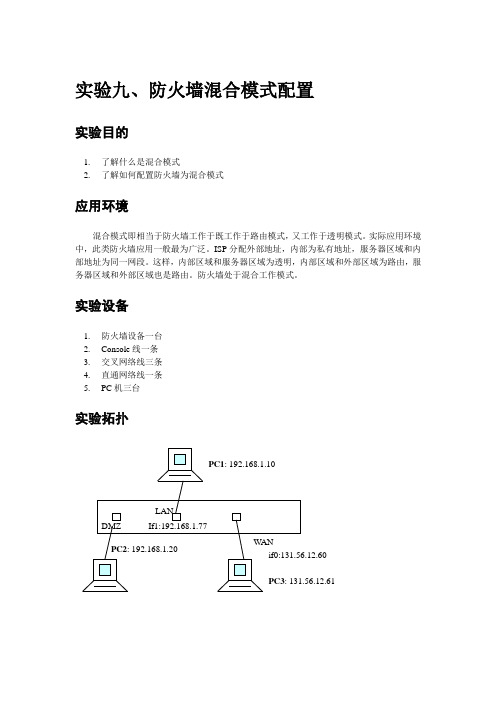

实验九_防火墙混合模式配置.

实验九、防火墙混合模式配置实验目的1.了解什么是混合模式2.了解如何配置防火墙为混合模式应用环境混合模式即相当于防火墙工作于既工作于路由模式,又工作于透明模式。

实际应用环境中,此类防火墙应用一般最为广泛。

ISP分配外部地址,内部为私有地址,服务器区域和内部地址为同一网段。

这样,内部区域和服务器区域为透明,内部区域和外部区域为路由,服务器区域和外部区域也是路由。

防火墙处于混合工作模式。

实验设备1.防火墙设备一台2.Console线一条3.交叉网络线三条4.直通网络线一条5.PC机三台实验拓扑实验要求1.防火墙初始配置2.配置网络对象3.设置路由及地址转换策略4.配置安全规则实验步骤防火墙初始配置在防火墙的出厂状态下,启动命令行配置模式,进行简单初始配置,如下:# ifconfig if1 192.168.1.77/24# adminhost add 192.168.1.10# apply# save将PC机连接在IF1上,地址配置为192.168.1.10,启动图形化界面进行后续配置。

防火墙端口设置本实验中将LAN(if1)和DMZ(if2)启动为网桥模式,而W AN口与LAN和DMZ 均呈现出路由模式,这样内网和DMZ区呈现出透明的工作模式,而对外网口均为不可见模式。

(本实验将在外网口启动NA T功能)使用前面介绍的方法对防火墙的接口进行IP地址的配置,如下所示:防火墙网桥功能启动我们用前面实验使用的方式启动网桥功能,并将LAN和DMZ口添加进来。

如下所示:使用应用按钮和保存按钮将设置应用在防火墙系统中,并保存配置。

配置网络对象根据拓扑图,我们定义三个网络对象,分别与LAN、DMZ、WAN主机对应。

按照前面介绍的方式配置完成之后得到如下结果界面。

设置路由及地址转换策略我们仍延续实验八的设置目标,将内网的PC1地址动态转换为外网口地址;将DMZ区服务器的地址静态转换为ISP分配的公网地址(假设本实例选择173.24.33.12)。

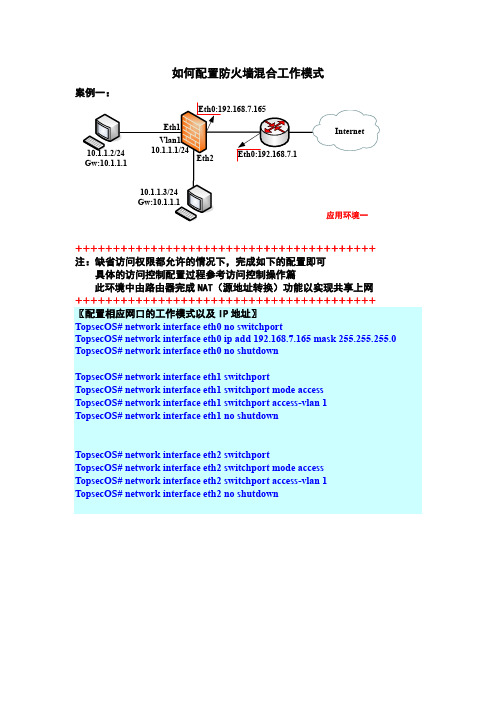

配置防火墙混合模式(典型配置案例)

如何配置防火墙混合工作模式案例一:++++++++++++++++++++++++++++++++++++++++注:缺省访问权限都允许的情况下,完成如下的配置即可具体的访问控制配置过程参考访问控制操作篇此环境中由路由器完成NAT(源地址转换)功能以实现共享上网++++++++++++++++++++++++++++++++++++++++〖配置相应网口的工作模式以及IP地址〗TopsecOS# network interface eth0 no switchportTopsecOS# network interface eth0 ip add 192.168.7.165 mask 255.255.255.0 TopsecOS# network interface eth0 no shutdownTopsecOS# network interface eth1 switchportTopsecOS# network interface eth1 switchport mode accessTopsecOS# network interface eth1 switchport access-vlan 1TopsecOS# network interface eth1 no shutdownTopsecOS# network interface eth2 switchportTopsecOS# network interface eth2 switchport mode accessTopsecOS# network interface eth2 switchport access-vlan 1TopsecOS# network interface eth2 no shutdown配置完毕TopsecOS# network interface vlan.1 no shutdown配置完毕〖配置缺省路由〗TopsecOS# network route add dst 0.0.0.0/0 gw 192.168.7.1建议在此不要选择连接端口,让系统自动选择即可〖简单的配置各个网口区域的缺省策略后即可正常通讯〗TopsecOS# define area add name area_eth0 attribute 'eth0 ' access on TopsecOS# define area add name area_eth1 attribute 'eth1 ' access on TopsecOS# define area add name area_eth2 attribute 'eth2 ' access on++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++ ++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++案例二:++++++++++++++++++++++++++++++++++++注:缺省访问权限都允许的情况下,完成如下的配置即可具体的访问控制配置过程参考访问控制操作篇++++++++++++++++++++++++++++++++++++〖配置相应网口的工作模式以及IP地址〗TopsecOS# network interface eth0 no switchportTopsecOS# network interface eth0 ip add 192.168.7.165 mask 255.255.255.0 TopsecOS# network interface eth0 no shutdownTopsecOS# network interface eth1 switchportTopsecOS# network interface eth1 switchport mode TrunkTopsecOS# network interface eth1 switchport trunk encapsulation dot1q TopsecOS# network interface eth1 switchport trunk native-vlan 1 TopsecOS# network interface eth1 switchport access-vlan 10TopsecOS# network interface eth1 switchport trunk allowed-vlan 1-1000 TopsecOS# network interface eth1 no shutdownTopsecOS# network interface eth2 switchportTopsecOS# network interface eth2 switchport mode accessTopsecOS# network interface eth2 switchport trunk encapsulation dot1q TopsecOS# network interface eth2 switchport trunk native-vlan 1 TopsecOS# network interface eth2 switchport access-vlan 30TopsecOS# network interface eth2 switchport trunk allowed-vlan 1-1000 TopsecOS# network interface eth2 no shutdownTopsecOS# network route add dst 0.0.0.0/0 gw 192.168.7.1〖简单的配置各个网口区域的缺省策略后即可正常通讯〗TopsecOS# define area add name area_eth0 attribute 'eth0 ' access on TopsecOS# define area add name area_eth1 attribute 'eth1 ' access on TopsecOS# define area add name area_eth2 attribute 'eth2 ' access on。

防火墙LDAP配置

防火墙LDAP配置公司防火墙LDAP配置1、在全局属性中启用LDAP。

2、创建DC的Host对象:3、新建LDAP Account:Login DN中输入域的DN信息,此处为:cn=administrator,cn=users,DC=sino,DC=intra Password中输入域管理员的密码。

在“Encryption”中,不用选择SSL加密。

在兼容早期版本中选择DC。

在“Objects Management”中,点击“Fetch branches”,系统读取到的LDAP数据如下图所示,由于没有读取到“信诺时代”的OU,我们需要手动修改为下图:把“Users’ default values”修改为“Use user template”。

4、验证SmartDashboard集成选择“Object Tree”下的“Users”选项卡,双击LDAP Account“MS_AD”,会展开为intra――sino――users――1.信诺时代,双击“1.信诺时代”的OU,会读取到该OU下的用户,如下图:可以看到CRMVPN这个Group了。

5、在SmartDirectory中配置AD集成在Users 标签下的Templates中,右键新建“New Template”。

Authentication方式选择“Check Point Password”,其余各项保持默认值。

新建LDAP Group,Account选择“MS_AD”这个LDAP Account,由于只允许CRMVPN这个Group的用户允许使用AD账户来访问SSL VPN,所以,我们选择“Only Group in branch ”,并且配置为“CN=CRMVPN,OU=1.信诺时代,DC=sino,DC=intra”。

6、配置SSL VPN登录7、经测试,使用CRMVPN组中的AD帐号,可以成功登录SSL VPN。

绿盟Web应用防火墙

绿盟Web应用防火墙支持多种网络端口,包括 网口、光口和串口。

3

多平台支持

绿盟Web应用防火墙支持多种操作系统平台, 如Linux、Windows等。

适用场景和部署方式

企业内部应用

01

绿盟Web应用防火墙适用于企业内部的应用,如办公系统、

生产管理系统等。

政府机构应用

02

绿盟Web应用防火墙也适用于政府机构的应用,如电子政务

绿盟Web应用防火墙支持多种应用协议的 配置,如HTTP、HTTPS、FTP等。

安全策略的配置是绿盟Web应用防火墙的 核心,可以通过配置安全策略来实现对不同 用户的访问控制和安全防护。

03

绿盟Web应用防火墙的核心功能

网络层防护

报文检测与过滤

对进出网络的数据包进行检测和过滤,防止非法报文攻击和病毒感染。

动态防护

除了基于规则的检测外,绿盟WAF还采用了机器学习和行为 分析技术,能够实时检测并应对新兴的未知威胁。

重要性和优势

安全性

绿盟WAF可以帮助企业提高Web应 用程序的安全性,有效抵御各种常 见的Web安全威胁。

可扩展性

绿盟WAF采用了高性能架构设计, 可以轻松应对大规模的网络流量, 保证高性能的网络安全防护。

金融机构

金融机构需确保网上银行、证券交易等业务的 可用性和安全性,防止遭受网络攻击和数据泄 露。

绿盟Web应用防火墙提供会话安全控制、恶意 请求识别、抗DDoS攻击等功能,保护金融系 统免受来自内部的攻击和外部的威胁。

绿盟WAF具备敏感信息监测和告警功能,及 时发现和处理潜在的安全风险,保障金融机构 核心业务的稳定运行和客户的信任度。

系统、公共服务网站等。

绿盟下一代防火墙产品介绍

易用

稳定

让入侵防护强大

怎样强化安全能力?

• 获得NSS Labs推荐的IPS签名库 • 3000+无重复特征库 • 检出率国际领先 • 13年自研经验,国内技术领军

FROST & SULLIVAN

绿盟科技

下一代防火墙

继承

蠕虫

间谍软件

SQL 注入

木马

怎样强化安全能力?

让潜在威胁无处遁形

• WEB信誉防范钓鱼,挂马网站 • 启发式分析快速识别病毒变种 • 文件过滤轻松屏蔽恶意软件

APP signature

非法应用

可疑应用

进 站

合法应用

AV

IPS

signature signature

Malware

URL

signature signature

内容过滤

出

站

病毒防御

URL过滤

入侵防护

一体化安全策略框架

用户价值篇 安全、易用、稳定

绿盟下一代防火墙核心价值

安全

绿盟科技 下一代防火墙

15Mbps Http病毒

应用层

内容层

OSI分层

1+1<1的原因

防火墙

防火墙安全策略 IP协议/端口解析

L2数据包解析

URL引擎

URL分类策略 应用层协议解码 IP协议/端口解析 L2数据包解析

IPS引擎

威胁防护策略 威胁签名匹配 应用层协议解码 IP协议/端口解析 L2数据包解析

AV引擎

病毒防护策略

怎样提高稳定性?

安全引擎故障不影响转发 安全引擎升级不中断转发 双引擎间资源共享

快速升级,高风险,低可靠

安全引擎

防火墙安全策略配置

防火墙安全策略配置

一、防火墙设置外网不能访问内网的方法:

1、登录到天融信防火墙集中管理器;

2、打开“高级管理”→“网络对象”→“内网",在右边窗口空白处点击右键,在弹出的快捷菜单中选择“定义新对象”→“子网”,填入子网名称(自己命名),如“120段”,地址范围中,输入能够上网机器的所有IP范围(能够上网的电脑IP范围)。

点击确定。

3、在“网络对象"中选择“外网”,在右边窗口空白处点击右键,在弹出的快捷菜单中选择“定义新对象”→“子网”,填入子网名称(自己命名),如“外网IP”,地址范围中,输入所有IP范围.点击确定。

4、访问策略设置

A、在“高级管理”中选择“访问策略"→“内网",在右边的窗口中,点击右键,选择“增加”,点击“下一步”。

B、在“策略源”中选择“外网IP”(刚才设置的外网IP),点击“下一步”。

C、在“策略目的”中选择“内网"和“120段”(刚才设置的上网IP),点击“下一步"。

D、在“策略服务”中,我们不做任何选择,直接点击“下一步”。

(因为我们要限制所有外网对我们内网的访问,在此我们要禁用所有服务,因此不做选择)

E、在“访问控制”中,“访问权限”选择“禁止”(因为我们上一步没有选择服务,在此我们选择禁止,表示我们将禁止外网对我们的所有服务),“访问时间"选择“任何”,“日志选项"选择“日志会话”,其他的不做修改,点击“下一步”。

F、最后,点击“完成"。

5、至此,我们就完成了对外网访问内网的设置。