入侵检测课程设计

防火墙及入侵检测课程设计

安徽现代信息工程职业学院防火墙及入侵检测课程设计电子信息系信息安全技术设计人:2011-5-15目录摘要 (4)关键字:防火墙、入侵检测、Internet、网络安全。

(4)信息安全的历史发展及现状 (5)防火墙与入侵检测系统 (7)2.1 防火墙及入侵检测基本概述 (7)2.1.1防火墙定义 (7)2.1.2 防火墙拓扑图及分析 (8)2.1.3防火墙的优缺点 (9)2.1.4入侵检测定义 (10)2.2.1防火墙部署方案 (12)2.2.2入侵检测系统的部署: (14)入侵检测系统的种类 (14)典型网络入侵方法及解决方法浅析 (16)3.1典型网络入侵的方法 (16)(1).ARP欺骗 (17)(2). 网页挂马 (17)(3)口令破解 (18)(4)漏洞攻击 (18)(5)木马 (18)(6)拒绝服务攻击 (18)(7)Ip地址欺骗 (18)3.2典型网络入侵的解决方法浅谈 (19)(1)防止ARP欺骗 (19)(2)防止网页挂马 (20)(3)提高口令的安全性 (21)(4)漏洞攻击 (21)(5)提高抗木马攻击 (21)(6)抗拒绝服务的能力 (21)(7)防网络攻击 (21)参考文献 (22)防火墙及入侵检测课程设计设计人:田兴杰指导老师:徐军摘要的发展给政府结构、企事业单位带来了革命性的改革和开放。

他们正努力通过Internet 来提高办事效率和市场反应速度,以便得到更高的办事效率和市场竞争力。

通过Internet ,企业可以从异地取回重要数据,同时又要面对Internet 开放带来的数据安全的新挑战和新危险:即客户、销售商、移动用户、异地员工和内部员工的安全访问;以及保护企业的机密信息不受黑客和工业间谍的入侵。

因此企业必须加筑安全的" 战壕" ,那么如果把这个”战壕”的第一道防线比作为防火墙的话,第二道防线当之无愧的属于入侵检测系统。

本文将从不同的角度对防火墙和入侵检测系统在计算机网络安全中所起的地位和作用;以及在不同的时期防火墙和入侵检测系统的发展状况进行浅析。

入侵检测技术课程设计

入侵检测技术课程设计一、教学目标本课程的教学目标是使学生掌握入侵检测技术的基本概念、原理和方法,培养学生运用入侵检测技术解决实际问题的能力。

具体目标如下:1.知识目标:(1)了解入侵检测技术的基本概念、发展历程和分类;(2)掌握入侵检测系统的工作原理、架构和关键技术;(3)熟悉常见入侵检测算法的原理和应用;(4)了解入侵检测技术在网络安全领域的应用和前景。

2.技能目标:(1)能够运用入侵检测技术对网络安全事件进行分析和判断;(2)能够设计和实现简单的入侵检测系统;(3)能够运用编程语言进行入侵检测算法的实现和优化。

3.情感态度价值观目标:(1)培养学生对网络安全的重视和责任感;(2)培养学生勇于探索、创新的精神;(3)培养学生团队协作、沟通协调的能力。

二、教学内容本课程的教学内容分为四个部分:入侵检测技术基本概念、入侵检测系统原理与架构、入侵检测算法及其应用、入侵检测技术在网络安全领域的应用。

具体内容包括:1.入侵检测技术基本概念:入侵检测技术的定义、发展历程、分类和作用;2.入侵检测系统原理与架构:入侵检测系统的工作原理、主要组成部分和体系结构;3.入侵检测算法及其应用:常见入侵检测算法的原理、实现和应用场景;4.入侵检测技术在网络安全领域的应用:入侵检测技术在网络安全防护、攻击溯源等方面的应用案例。

本课程采用多种教学方法相结合,包括讲授法、案例分析法、实验法等。

具体方法如下:1.讲授法:通过讲解入侵检测技术的基本概念、原理和关键技术,使学生掌握基本知识;2.案例分析法:分析实际案例,使学生了解入侵检测技术在网络安全领域的应用;3.实验法:引导学生动手实践,培养学生的实际操作能力和创新能力。

四、教学资源本课程的教学资源包括教材、多媒体资料、实验设备等。

具体如下:1.教材:选用权威、实用的入侵检测技术教材,为学生提供系统的理论知识;2.多媒体资料:制作精美的课件、视频等资料,辅助学生理解和掌握知识;3.实验设备:提供合适的实验设备,为学生提供实践操作的机会。

入侵检测课程设计

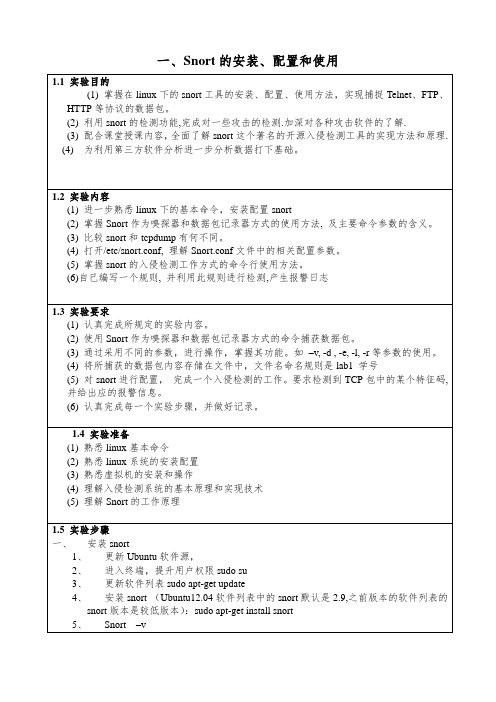

一、Snort的安装、配置和使用

7、snort – vde

二、用Snort构建实用的入侵检测系统

安装、配置Snort

安装过程中需要进行配置,配置过程如下:sudo su

配置Apache

在“Step 3 of 5”界面上,输入用户名和密码,用于登陆BASE

此时,如果你看到了如下所示界面,说明数据库表创建成功,然后点击最下方的生成的配置文件复制下来:

alert ip any any -> any any (msg:"Got an IP Packet"; classtype:not-suspicious;sid:2000000; rev:1;) alert icmp any any -> any any (msg:"Got an ICMP Packet"; classtype:not-suspicious;sid:2000001;

2.6实验总结:

在上次的基础上继续这次的实验,因为有了之前的基础所以对snort有了更加清楚的了解,实验进行的比较顺利。

因为以前有过LAMP的搭建的经历所以对能很好的完成实验。

但是在写入侵检测规则的时候还有有些困难,因为要想写好一个规则要对通信的协议比较清楚,还要了解入侵的手段。

因为只有具备上述要求才能写出一条有效的规则。

三、简单的基于嗅探器的入侵检测系统的设计与实现。

《防火墙与入侵检测》课程设计指导书

《防火墙与入侵检测》课程设计指导书一. 指导思想和教学目的《防火墙与入侵检测》课程设计是信息安全专业非常重要的实践性环节之一,是学完《防火墙与入侵检测》课程之后一次全面的综合练习。

本课程设计主要在于巩固学生对防火墙及入侵检测基本原理和基本理论的理解,掌握防火墙及入侵检测应用系统设计开发的基本方法,进一步提高学生综合运用所学知识的能力。

使学生掌握防火墙与入侵检测的基本知识和理论以及设计方法,掌握利用现有开发工具设计完成开发一个局域网安全防护系统的基本技能。

二. 学时2周三.基本要求设计一个局域网安全防护系统,保证网络安全,并在实际网络环境中进行测试。

要求:(1)两人一组,每组做完后,用A4纸打印并上交。

同时各班形成一个光盘电子版上交,光盘中按照每组同学学号及名字建目录,包含内容(报告和源程序)。

第一页是封页(2)按照课程设计报告要求写出报告,画出程序功能图,然后写文件名及其源程序, 程序一定要有注释。

(3)第14周周4下午开始验收,每组讲解自己编制的程序,老师提问。

(4)成绩按照优(95)、良(85)、中(75)、及格(65)、不及格(55)五个档次给分。

四. <<防火墙与入侵检测>>课程设计题目及要求题目:局域网安全防护系统功能要求:1.界面:可配置、可显示系统运行结果2.规则:a)自行设计并实现防火墙或入侵检测系统的规则语言,并撰写相应规则语言的解析器b)规则配置灵活,至少涉及IP地址(IP地址段)、端口、传输协议等。

c)配置方式:分为立即更新与定量更新(时间与数量两种)。

3.运行结果:对运行结果分析,并以图表形式展示4.日志:记录日志,分析,并将运行结果存入数据库5.文档:a)写明关键技术、画出系统结构图、主要算法流程图等b)对系统的各功能的测试情况6.代码:程序源码要有相应注释,每个函数要写明作用、入口参数含义、返回值含义,程度代码的关键部分添加注释7.编程语言:C或C++。

式入侵检测系统设计与开发(软件工程课程设计)

《式入侵检测系统设计与开发》软件工程课程设计目录摘要 (1)Abstract (2)第一章引言 (4)1.1项目背景 (4)1.2系统介绍 (4)1.3 工作内容 (5)1.4组织结构 (5)第二章系统功能概述 (6)2.1系统工作流程 (7)2.2 系统功能特点 (8)2.3 本章小结 (12)第三章系统体系结构 (13)3.1 系统架构设计 (13)3.2 系统开发环境 (14)3.3 系统功能结构设计 (14)3.4 公用构件设计 (15)3.5 系统辅助功能模块 (16)3.6 本章小结 (18)第四章系统关键模块设计 (19)4.1 入侵检测引擎 (19)4.2 数据存储模块 (22)4.3 安全通讯 (23)4.4 本章小结 (23)第五章结束语 (24)[致谢] (25)[参考文献] (26)第一章引言1.1项目背景本课题是博华科技有限公司网龙入侵检测系统项目的一部分,该系统的目标是设计一个分布式的入侵检测系统。

该系统融合了目前入侵检测领域中多种先进技术,具有可扩展性、跨平台性、安全性和开放性。

并且可以作为网帅系列芯片级主动式保障系统的一部分来充分保障网络安全。

1.2 系统介绍本系统采用流行的WEB浏览器模式,在专用的安全操作系统开发平台上进行项目开发。

分布式IDS通过分布于各个节点的传感器对整个网络和主机环境进行监视,中心监视平台收集来自各个节点的信息监视这个网络流动的数据和入侵企图。

系统属于三层架构,分为前端业务操作控制台,数据处理和后台数据存储。

图1.1 系统架构项目性能指标:●规则库在线升级:支持●自定义规则库:管理员可自定义新的规则●状态检测:支持IP碎片重组和TCP流重组●变形攻击的检测:支持●自动响应方式:阻断特定IP●自定义响应方式:电子邮件通知,实时报警等●事件风暴处理:采用智能算法,可在大量的伪造攻击中检测出真正的攻击●传感器的分组管理:可将传感器分组,统一配置规则,也可单独配置●多用户管理:支持不同权限用户管理●入侵记录方式:实时记录数据库或文件1.3 工作内容该论文是在博华网龙入侵检测系统开发项目的基础上完成的,该系统是在原有老系统架构的基础上参照入侵检测的最新技术和公司整体性的功能要求设计的。

防火墙与入侵检测课程设计

防火墙与入侵检测课程设计设计背景:随着计算机网络的饿普及和发展,以及政府和公司信息化晦涩步伐的加快,现有公司的网络体系结构越来越复杂。

复杂的网络结构暴露了众多的安全隐患,对网络安全的需求以前所未有的速度迅猛增长。

如何试网络安全满足业务的高速推动,成为越来越热门的话题。

安全的网络系统对于现代公司来说是平常办公和业务应用的支撑体系。

很多公司曾饱尝网络系统遭受袭击的痛苦,意识到网络安全的重要性,实行了简朴的基于防火墙技术的安全解决策略,但绝大多数公司还处在观望阶段,或者出于一种调研阶段。

尽管公司网络与个人网络所存在的重要安全隐患同样们都是计算机病毒感染、木马和恶意程序的入侵和黑客袭击,但公司网络安全与个人计算机的网络安全相比,安全防护的重要性药高许多。

一旦存在这些安全隐患。

公司网络的损失也许是无法估计的。

毕竟个人用户最多只是个人的计算机系统损坏,或者数据丢失,而对于公司网络远没有这么简朴。

公司网络一旦受到威胁,就也许使整个网络无法正常工作,服务器系统瘫痪,甚至所有网络数据损坏或丢失,其损失也许是劫难性的。

作为网络管理员,应当根据当前的安全形式认清公司网络中重要需要防范的安全隐患。

而不要以个人计算机网络安全来概括公司网络安全。

正是基于公司网络安全的重要性,公司网络安全防护成本要远比个人网络高。

在个人计算机的网络安全防护中通常只是安全个人版病毒防护程序和软件防火墙,而在公司网络中。

仅靠这些事远远不够的。

公司网络中通常部署的是硬件防火墙、网络版病毒防护程序和其他诸如入侵检测系统、网络隔离设备等。

同时,部署公司网络的容灾系统也是非常必要要的,由于它是一切安全防护措施的最后的防线。

拓扑图拓扑图分析:公司按部门划分vlan 公司的部门分为经理部、销售部、人力资源部、后勤部、财政部、行政部、科研部,每个部门为一个vlan 互相之间互不影响,经理部可以查看其他各部门的计算机,其他部门只能查看除了经理部和财政部以外的部门计算机。

入侵检测课程设计

甘肃政法学院安全扫描课程设计题目局域网ARP欺骗攻击及安全防范策略计算机科学学院计算机科学与技术专业2010级本科班学号:201081010124姓名:柳文会指导教师:师晶晶成绩:____________完成时间:2012 年12月局域网ARP欺骗攻击及安全防范策略摘要:ARP攻击是针对以太网地址解析协议(ARP)的一种攻击技术。

此种攻击可让攻击者取得局域网上的数据封包甚至可篡改封包,且可让网络上特定计算机或所有计算机无法正常连接。

目前,ARP欺骗是黑客常用的攻击手段之一,且ARP欺骗攻击的后果一般都是比较非常严重的,大多数情况下会造成大面积掉线。

有些网管员对此不甚了解,出现故障时,认为PC没有问题,交换机没掉线的“本事”,电信也不承认宽带故障。

而且如果第一种ARP欺骗发生时,只要重启路由器,网络就能全面恢复,那问题一定是在路由器了。

为此,宽带路由器被认为是“罪魁祸首”,而事实并非如此。

鉴于此,本文将论述ARP地址解析协议的含义和工作原理,分析了ARP协议所存在的安全漏洞,分析网段内和跨网段ARP欺骗的实现过程。

最后,结合网络管理的实际工作,介绍IP地址和MAC地址绑定、交换机端口和MAC地址绑定、VLAN隔离等技术等几种能够有效防御ARP 欺骗攻击的安全防范策略。

最后通过使用文中介绍安全防范策略成功阻止P2P终结者、Arpkiller等ARP攻击软件的攻击验证了该安全策略的有效性。

关键词:ARP协议 ;IP地址;局域网;MAC地址;网络安全LAN ARP Deceive Attack and Security StrategyAbstract: the ARP attack, which is based on the Ethernet address resolution protocol (ARP) is a kind of attack technology. This attack can make the attacker has a local area network data packet even tamper with the packet, and can make the network specific computer or all the computer can't normal connection. At present, the ARP cheating is hacker attack one of the commonly used method, and the ARP deception against consequences are generally is very serious, in most cases can cause large area got disconnected. Some network administrator are not well understood, malfunction, think PC no problem, switch didn't dropped "skill", telecommunications also don't admit that broadband fault. And if the first kind of ARP cheating happens, as long as to restart the router, the network can fully recover, the problem must be in the router. Therefore, broadband router is considered to be "culprits", but this is not the case. In view of this, this article discusses the ARP address resolution protocol meaning and the principle of work, this paper analyzes the existing ARP security vulnerabilities, network segment analysis within and across segment the realization process of ARP deception. Finally, combined with the practical work of network management, this paper introduces the IP address and MAC address binding, switch port and MAC address binding, VLAN isolation technology to wait for a few kinds can effective defense against the ARP deception of security strategy. In this paper, through the use of the safety strategy successfully prevent P2P terminator, such as Arpkiller ARP attack against software verified the effectiveness of the security policy.Keywords: ARP ;IP address ;LAN MAC address; network security目录第一章引言 (1)第二章概述 (2)2.1 ARP协议的含义和工作原理 (2)2.1.1 ARP协议简介 (2)2.1.2 ARP协议的数据结构 (2)2.1.3 ARP协议的利用 (2)2.1.4 ARP协议的原理 (4)2.2 ARP协议存在的安全漏洞 (5)2.2.1 分析ARP协议存在的安全漏洞 (5)2.2.2 ARP欺骗检测方法 (6)2.3 ARP欺骗攻击实现的过程 (6)2.3.1 网段内的ARP欺骗攻击 (6)2.3.2 跨网段的ARP欺骗攻击 (7)2.4 ARP攻击的分类 (8)2.4.1 ARP 欺骗攻击 (8)2.4.2 网络监听 (8)2.4.3 广泛拒绝服务攻击DOS (9)2.4.4 IP地址冲突 (9)2.4.5 克隆攻击 (10)2.5 防范ARP攻击的解决方案 (10)2.5.1 设置静态的ARP缓存表 (10)2.5.2 交换机上绑定端口和MAC地址 (11)2.5.3 VLAN技术 (12)2.5.4 建立信任IP-MAC地址映射表 (12)2.5.5 ARP报文限速 (13)2.6 ARP欺骗的检测 (13)2.6.1 ARP地址欺骗攻击者的定位 (13)2.6.2 ARP欺骗攻击的检测 (13)2.6.2.1 命令行法 (13)第三章结束语 (15)参考文献 (15)局域网ARP欺骗攻击及安全防范策略第一章引言在局域网中,网络中实际传输的是“帧”,帧里面是有目标主机的MAC地址的。

入侵检测课程设计

入侵检测课程设计入侵检测课程设计(一)课程设计的目的课程设计是教学工作的重要环节,是课堂理论教学的检验和延续,是培养学生实践技能的重要场所。

通过本门课程的实习,使学生能够:1.掌握黑客攻防与病毒技术和入侵检测技术。

2.能够将理论知识运用到实际操作中,使学生将理论与实践相结合,加深对理论的理解。

3.通过实际操作,使学生掌握一定的操作技能,能认真、细致、准确的操作。

4.通过实践过程,培养学生独立思考、独立工作的能力及团队协作精神。

(二)课程设计的格式要求写出每个课程设计项目的设计步骤,格式必须包括课程设计目的、课程设计内容、实施方案、课程设计结果、课程设计心得。

每个课程设计报告内容不少于3页。

(三)课程设计的考核办法课程设计成绩考核内容有课程设计表现与态度(20% )、课程设计操作过程和课程设计内容掌握程度<50%)、课程设计报告的内容与文字表达(30%)三部分组成。

(四)课程设计的要求1、课程设计对每一项课程设计内容,写出课程设计目的、课程设计内容、实施方案、课程设计结果。

2、每项课程设计内容实施方案必须介绍详细,对于使用的软件或命令,必须详细写出使用的步骤,和使用相关工具的原理。

3、对课程设计的结果必须要书写完整,对相关网络结构可以使用拓扑图进行解释。

4、课程设计报告最后写出课程设计心得。

(五)课程设计的项目介绍课程设计项目一:信息检索与端口扫描1、课程设计要求:(1)使用ping命令探测虚拟机和主机的操作系统类型‘(2)探测网站的IP地址,使用相关命令探测一个公共网站的IP 地址。

(3)网站信息的探测,自己选择一个公网上的网站,使用相关工具,探测网站组册人和网站注册公司的详细信息。

(4)探测网络的拓扑结构,使用VisualRoute工具和TraceRoute命令获取选择的网站到达自己机器的网络结构。

(5)端口扫描使用端口扫描工具X-Scan对自己的虚拟机进行端口扫描,分析使用Syn扫描和Fin扫描进行探测,比较两种扫描方式的不同点。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、Snort的安装、配置和使用

7、snort – vde

二、用Snort构建实用的入侵检测系统

安装、配置Snort

安装过程中需要进行配置,配置过程如下:sudo su

配置Apache

在“Step 3 of 5”界面上,输入用户名和密码,用于登陆BASE

此时,如果你看到了如下所示界面,说明数据库表创建成功,然后点击最下方的生成的配置文件复制下来:

alert ip any any -> any any (msg:"Got an IP Packet"; classtype:not-suspicious;sid:2000000; rev:1;) alert icmp any any -> any any (msg:"Got an ICMP Packet"; classtype:not-suspicious;sid:2000001;

2.6实验总结:

在上次的基础上继续这次的实验,因为有了之前的基础所以对snort有了更加清楚的了解,实验进行的比较顺利。

因为以前有过LAMP的搭建的经历所以对能很好的完成实验。

但是在写入侵检测规则的时候还有有些困难,因为要想写好一个规则要对通信的协议比较清楚,还要了解入侵的手段。

因为只有具备上述要求才能写出一条有效的规则。

三、简单的基于嗅探器的入侵检测系统的设计与实现。