应用单向代理重加密方案的安全组密钥管理

【计算机应用研究】_密钥管理_期刊发文热词逐年推荐_20140723

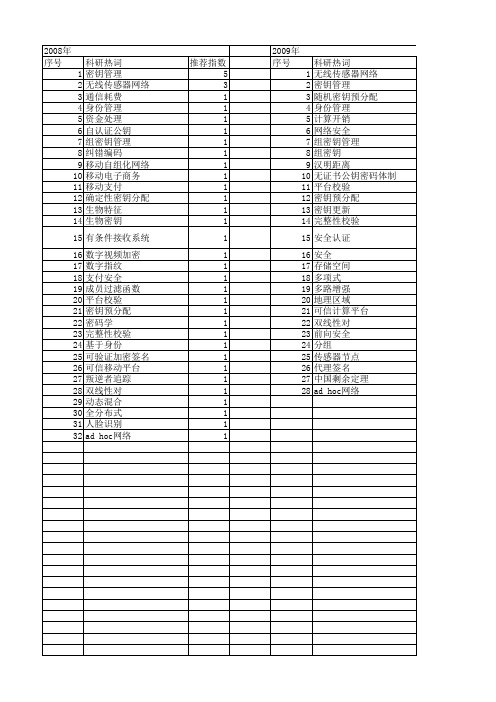

2012年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30

科研热词 推荐指数 随机预言模型 1 随机预言机模型 1 随机密钥预分配 1 部署信息 1 部分盲签名 1 访问控制 1 认证 1 组密钥管理 1 离线支付 1 电子现金 1 智能卡 1 无证书签密 1 无证书 1 无线传感器网络 1 扩展的逆计算diffie-hellman难题1 属性基加密 1 对等会话初始化协议 1 密钥协商 1 密钥分发 1 存储安全 1 大规模群组 1 基于证书盲签名 1 可扩展性 1 单向累加器 1 六边形 1 会议密钥 1 代理移动ipv6 1 云存储 1 q强diffie-hellman难题 1 ad hoc网络 1

推荐指数 5 3 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2009年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28

2013年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29

科研热词 推荐指数 密钥管理 2 云计算 2 零水印 1 隐秘映射 1 认证密钥协商协议 1 计算diffie-hellman问题 1 视觉特征向量 1 组合公钥 1 离散对数问题 1 盲环签名 1 模块设计 1 椭圆曲线 1 无证书签密 1 无证书密码系统 1 无证书密码体制 1 完整性检查 1 大规模延迟容忍网络 1 多副本持有性证明 1 基于分级身份的密码机制 1 同态哈希 1 双线性对 1 医学图像 1 信任域 1 云存储 1 xml密钥管理规范 1 micdh问题 1 k-碰撞攻击算法问题 1 dct 1 arnold置乱变换 1

一种可证安全的密钥隔离无证书代理重加密方案

一种可证安全的密钥隔离无证书代理重加密方案何粒波;卢震宇;耿贞伟;秦志光【摘要】在代理重加密体制里,一个不可信的代理服务器将用Alice公钥加密的密文转换为用Bob公钥加密的密文,同时该代理服务器无法获知明文及相关用户的私钥.无证书代理重加密体制能够同时避免传统公钥基础设施中复杂的公钥证书管理和基于身份加密中的密钥托管问题.考虑到用户私钥泄露可能带来的危害,该文提出了具有密钥隔离功能的无证书代理重加密体制,随机预言机模型中的安全证明和模拟实验表明该方案是高效安全的.同时,设计了基于云计算的移动互联网中的安全数据共享方案.【期刊名称】《电子科技大学学报》【年(卷),期】2018(047)004【总页数】7页(P606-612)【关键词】无证书公钥加密体制;云计算;密钥隔离;移动互联网;代理重加密加密体制【作者】何粒波;卢震宇;耿贞伟;秦志光【作者单位】电子科技大学信息与软件工程学院成都 610054;云南电网有限责任公司信息中心昆明 650000;电子科技大学信息与软件工程学院成都 610054;电子科技大学信息与软件工程学院成都 610054【正文语种】中文【中图分类】TP309代理重加密机制是文献[1]提出的一种特殊的公钥加密体制。

在代理重加密的加密系统里,一个由Bob公钥生成的密文可由不可信的代理服务器转化为在Alice公钥下生成的密文,Alice可使用自己的私钥解密出明文。

在整个代理重加密的过程中,代理服务器无法解密密文或获取任何用户的私钥。

由于密文转化的功能,这一加密系统非常适用于构建针对云计算的安全数据共享方案。

为提高代理重加密方案的安全性和效率,大量的代理重加密体制陆续出现[2-7]。

但在基于传统公钥证书框架下提出的代理重加密体制本身存在着复杂的公钥证书管理的缺陷(如证书的生成、传输、验证、存储及废除)。

于是,文献[8]在2007年提出了第一个基于身份基的代理重加密体制。

随后,这一研究领域成为热点。

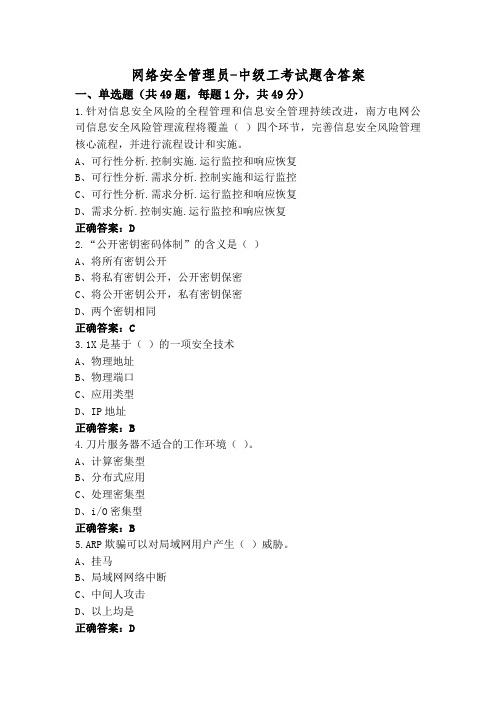

网络安全管理员-中级工考试题含答案

网络安全管理员-中级工考试题含答案一、单选题(共49题,每题1分,共49分)1.针对信息安全风险的全程管理和信息安全管理持续改进,南方电网公司信息安全风险管理流程将覆盖()四个环节,完善信息安全风险管理核心流程,并进行流程设计和实施。

A、可行性分析.控制实施.运行监控和响应恢复B、可行性分析.需求分析.控制实施和运行监控C、可行性分析.需求分析.运行监控和响应恢复D、需求分析.控制实施.运行监控和响应恢复正确答案:D2.“公开密钥密码体制”的含义是()A、将所有密钥公开B、将私有密钥公开,公开密钥保密C、将公开密钥公开,私有密钥保密D、两个密钥相同正确答案:C3.1X是基于()的一项安全技术A、物理地址B、物理端口C、应用类型D、IP地址正确答案:B4.刀片服务器不适合的工作环境()。

A、计算密集型B、分布式应用C、处理密集型D、i/O密集型正确答案:B5.ARP欺骗可以对局域网用户产生()威胁。

A、挂马B、局域网网络中断C、中间人攻击D、以上均是正确答案:D6.在信息系统的运行过程中,当系统所处理的信息和业务状态的变化可能影响到系统的安全保护等级时,系统运营、使用部门/单位应()。

A、继续按原来的系统等级进行保护B、重新确定信息系统安全保护等C、评估系统等级若低于现在的等级,则继续按原来的系统等级进行保护D、以上都不对正确答案:B7.系统在返回给用户的错误报告中能包含的信息有()。

A、主机信息B、软件版本信息C、网络DNS信息D、自定义的错误代码正确答案:D8.关于IDS和IPS,说法正确的是()A、IDS部署在网络边界,IPS部署在网络内部B、IDS适用于加密和交换环境,IPS不适用C、用户需要对IDS日志定期查看,IPS不需要D、IDS部署在网络内部,IPS部署在网络边界正确答案:D9.AD域组策略下达最大单位是()。

A、OUB、DomainC、SiteD、User正确答案:B10.以下工作于OSI 参考模型数据链路层的设备是()。

公钥密码体制的介绍

在AsiaCCS 2009会议上,Weng等人[33]第一次介绍了条件代理重加密(C-PRE)的概念,当且仅当密文满足委托者设置的条件时。

相对于对称体制中的密钥必须保密,非对称密钥体制有一个可公开的公钥为其最大特征,因此也叫公钥密码体制。在非对称密码体制中,不再有加密密钥和解密密钥之分。可以使用公钥加密,而用私钥解密,这多用于保护数据的机密性;也可以用私钥加密而公钥解密,这多用于保护信息的完整性和不可否认性。1976年,公钥密码体制(Public Key Cryptography,PKC)的概念被Diffie和Hellman[2]首次提出。PKC在整个密码学发展历史中具有里程碑式的意义。随后出现了一些经典的公钥密码体制,比如RSA[3]Rabin算法[4]ElGamal[5]密码体制和椭圆曲线密码体制[6][7][8]等。公钥密码体制的安全性依赖于不同的计算问题,其中RSA密码体制基于大整数分解的困难性,而ElGamal密码体制则基于离散对数问题的困难性。

第三阶段:伴随着相关理论的完善,以及由集成电路和因特网推动的信息化工业浪潮,密码学进入了一个全新爆发的时代:研究文献和成果层出不穷,研究的方向也不断拓展,并成为了一个数学、计算机科学、通信工程学等各学科密切相关的交叉学科,同时各种密码产品也走进了寻常百姓家,从原来局限的特殊领域进入了人民群众的生产、生活之中。

数据接收者需要先利用其自身私钥解密出对称密钥,接着再使用得到的对称密钥解密出共享数据。

基于属性密码的代理重加密方案

3

生成代理密钥

根据用户属性信息和密码体制,生成代理密钥。

代理重加密过程

确定重加密密钥

由代理密钥生成中心或其他可信第三方生成 。

加密明文数据

使用重加密密钥对明文数据进行加密,得到 密文数据。

传输密文数据

将密文数据传输给需要解密的接收方。

解密过程

确定解密密钥

由接收方自己或由可信第三方生成。

解密密文数据

增强安全性证明

02

在方案的设计过程中,应注重安全性证明的严密性和完整性,

确保方案在各种攻击情况下的安全性。

防范潜在威胁

03

针对潜在的威胁和攻击,应采取有效的防范措施,如防止密钥

泄露、抵御恶意攻击等。

优化执行效率

优化加密和解密过程

代理重加密方案的执行效率受到加密和 解密过程的影响,应采取有效的优化措 施,如减少计算复杂度、优化算法实现 等,提高方案的执行效率。

03

代理重加密的应用场景

代理重加密广泛应用于云计算、物联网、社交网络等领域,支持数据共

享、访问控制等应用场景。

基于属性密码的代理重加密算法

基于属性密码的代理重加密算法定义

基于属性密码的代理重加密算法是一种结合了属性密码和代理重加密技术的密码算法,它 利用属性密码的特性实现代理重加密的过程。

基于属性密码的代理重加密算法的优点

相关工作

国内外学者在代理重加密技术方 面进行了大量研究性密码的代理重加密方案 是近年来研究的热点,具有广阔

的应用前景。

目前,已有的方案存在一些问题 ,如安全性不足、灵活性不够等

,需要进一步改进和完善。

02

基于属性密码的代理重加 密方案概述

方案定义与特点

网络安全管理员-中级工模拟试题(附答案)

网络安全管理员-中级工模拟试题(附答案)一、单选题(共49题,每题1分,共49分)1.下列安全设备中,不能部署在网络出口的是()。

A、网络版防病毒系统B、防火墙C、入侵防护系统D、UTM正确答案:A2.遇到KEY丢失情况,则需要将原有的相关证书信息(),以确保系统信息安全。

A、保存B、保留C、注销D、禁用正确答案:C3.加密、认证实施中首要解决的问题是()A、信息的包装与用户授权B、信息的分布与用户的分级C、信息的包装与用户的分级D、信息的分级与用户的分类正确答案:D4.RAID技术可以提高读写性能,下面选项中,无法提高读写性能的是()。

A、RAID 0B、RAID 1C、RAID 3D、RAID 5正确答案:B5.下列()能最好的描述存储型跨站脚本漏洞。

A、不可信任数据通过不可靠的源直接进入Web服务器,然后在客户端浏览器显示给用户B、不可信任数据直接在客户端的JavaScript中处理,然后直接在客户端显示。

C、不可信任数据包含在动态内容中的数据在没有进过安全检测就存储到数据中提供给其他用户使用D、不可信任数据没有任何处理,直接在客户端显示正确答案:C6.某网络的拓扑比较复杂,核心和分部之间存在多条路径,为了控制核心与分部间的路由,有效利用带宽资源,并且降低维护成本,以下哪项措施最有效?A、使用RIP作为核心和分部间的路由协议,通过调整路由优先级来控制路由B、使用BGP作为核心和分部间的路由协议,通过调整路由优先级来控制路由C、在核心和分部之间用IPSec加密路由协议报文D、在核心和分部之间使用NAT协议正确答案:B7.南方电网公司的网络划分为生产控制大区和管理信息大区,要求公司总部、各分子公司及其下属单位的生产控制大区与管理信息大区通过()隔离系统进行边界划分。

A、单向物理B、双向物理C、单向逻辑D、双向逻辑正确答案:A8.网络安全包含了网络信息的可用性、保密性、完整性和真实性。

防范Dos攻击是提高可用性的措施,数字签名是保证()的措施。

信息安全概论试题及答案(2024年继续教育)

信息安全概论一、单选题1.在以下人为的恶意攻击行为中,属于主动攻击的是(A)。

A.数据篡改及破坏B.数据窃听C.数据流分析D.非法访问2.数据完整性指的是(C)。

A.保护网络中各系统之间交换的数据,防止因数据被截获而造成泄密B.提供连接实体身份的鉴别C.防止非法实体对用户的主动攻击,保证数据接受方收到的信息与发送方发送的信息完全一致D.确保数据数据是由合法实体发出的3.以下算法中属于非对称算法的是(B)。

A.DESB.RSA算法C.IDEAD.三重DES4.在混合加密方式下,真正用来加解密通信过程中所传输数据(明文)的密钥是(B)。

A.非对称算法的公钥B.对称算法的密钥C.非对称算法的私钥D.CA中心的公钥5.以下不属于代理服务技术优点的是(D)。

A.可以实现身份认证B.内部地址的屏蔽和转换功能C.可以实现访问控制D.可以防范数据泄密6.包过滤技术与代理服务技术相比较(B)。

A.包过滤技术安全性较弱、但会对网络性能产生明显影响B.包过滤技术对应用和用户是绝对透明的C.代理服务技术安全性较高、但不会对网络性能产生明显影响D.代理服务技术安全性高,对应用和用户透明度也很高7."DES是一种数据分组的加密算法,DES它将数据分成长度为多少位的数据块,其中一部分用作奇偶校验,剩余部分作为密码的长度?”(B)。

A.56位B.64位C.112位D.128位8.黑客利用IP地址进行攻击的方法有:(A)。

A.IP欺骗B.解密C.窃取口令D.发送病毒9.防止用户被冒名所欺骗的方法是:(A)。

A.对信息源发方进行身份验证B.进行数据加密C.对访问网络的流量进行过滤和保护D.采用防火墙10.屏蔽路由器型防火墙采用的技术是基于:(B)。

A.数据包过滤技术B.应用网关技术C.代理服务技术D.三种技术的结合11.SSL指的是:(B)。

A.加密认证协议B.安全套接层协议C.授权认证协议D.安全通道协议12.CA指的是:(A)Certificate AuthorityA.证书授权B.加密认证C.虚拟专用网D.安全套接层13.以下关于计算机病毒的特征说法正确的是:(C)。

基于代理重加密技术的网络编码安全算法研究

基于代理重加密技术的网络编码安全算法研究方驰;潘耘【摘要】Network coding security related research has been introduced in this paper. PRC( Proxy Re-Cryptography) and HES(Homomorphic Encryption Schemes) will be elaborated. We will raise a new an-ti-eavesdrop newwork coding algorithm based on PRC and HES. This can ensure the security and integ-rity of the coding date. At the same time,we will explain the steps of encryptin and decryption in some sit-uations to confirm the security of network coding.%介绍了网络编码安全性的相关研究,着重介绍了代理重加密技术与同态加密技术,并基于代理重加密技术提出了新型的防窃听网络编码算法,保证了编码数据的机密性和完整性。

同时给出了在单源单宿、多源多宿、单源多宿、多源多宿情况下的加密解密步骤,有效保证了网络编码的安全性。

【期刊名称】《中国传媒大学学报(自然科学版)》【年(卷),期】2015(000)001【总页数】6页(P45-50)【关键词】网络编码;代理重加密;同态加密;安全性【作者】方驰;潘耘【作者单位】中国传媒大学计算机学院,北京100024;中国传媒大学计算机学院,北京100024【正文语种】中文【中图分类】TP393.1与基于传统路由的网络安全防护相比,网络编码节点对信息的编码融合使得网络编码环境下的网络攻击行为更具多样性和隐蔽性,因而对这些攻击的感知与防范也更具挑战性。

结合应用的 公钥密码学 - 上海交通大学可信任数字技术实验室

G. Ateniese, M. Green, and S. Hohenberger [3]:

使用配对技术,改进方案 [2]

未达到CCA安全

[1] M. Blaze, G. Bleumer, and M. Strauss. Divertible protocols and atomic proxy cryptography. EUROCRYPT 1998. [2] A. Ivan and Y. Dodis. Proxy cryptography revisited. NDSS 2003. [3] G. Ateniese, K. Fu, M. Green, and S. Hohenberger. Improved proxy re-encryption schemes with applications to secure distributed storage. NDSS 2005.

T. Matsuda, R. Nishimaki and K. Tanaka [3]

双向的标准模型下CCA安全的PRE方案,不使用配对技术 但是,被[4]指出存在问题,仍是公开问题

[1] B. Libert and D. Vergnaud. Tracing Malicious Proxies in Proxy Reencryption. Pairing 2008. [2] G. Ateniese, S. Hohenberger. Key-private proxy re-encryption. CT-RSA 2009. [3] T. Matsuda, R. Nishimaki and K. Tanaka. CCA Proxy Re-Encryption without Bilinear Maps in the Standard Model. PKC 2010 [4] J. Weng, Y. Zhao and G. Hanaoka. . On the Security of a Bidirectional Proxy Re-Encryption Scheme from PKC 2010. PKC 2011

代理重加密算法流程

代理重加密算法流程一、初始设定函数初始设定函数是代理重加密算法的起点,用于初始化加密系统所需的参数和环境。

该函数通常包括选择适当的加密算法、确定密钥长度、确定加密模式等。

此外,还可以设置一些参数,如代理服务器的数量、代理服务器的位置等。

二、密钥生成函数密钥生成函数用于生成加密算法所需的密钥。

在代理重加密算法中,密钥生成函数通常包括主密钥和代理密钥的生成。

主密钥用于加密原始数据,而代理密钥用于代理服务器对数据进行重加密。

三、转换密钥生成函数转换密钥生成函数用于生成用于数据转换的密钥。

在代理重加密算法中,数据转换通常包括数据的加密和重加密。

转换密钥生成函数通常根据主密钥和代理密钥生成转换密钥,以实现数据的加密和重加密。

四、加密函数加密函数用于将原始数据加密成密文。

在代理重加密算法中,加密函数通常使用主密钥对数据进行加密,生成密文。

加密函数应保证密文的机密性和安全性,以防止未经授权的访问和攻击。

五、重加密函数重加密函数用于将密文进行二次加密或多次加密。

在代理重加密算法中,重加密函数通常使用代理密钥对密文进行重加密,以增加数据的机密性和安全性。

重加密函数应保证每次重加密后的密文与前一次密文之间的关联性,以便于后续的解密操作。

六、解密函数解密函数用于将密文解密成原始数据。

在代理重加密算法中,解密函数通常使用主密钥和转换密钥对密文进行解密,还原成原始数据。

解密函数应保证解密的准确性和完整性,以避免数据的损坏或丢失。

以上是代理重加密算法的基本流程,包括初始设定、密钥生成、转换密钥生成、加密、重加密和解密等步骤。

在实际应用中,应根据具体需求和环境选择合适的算法和参数,以确保数据的安全性和可靠性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

应用单向代理重加密算法的安全组密钥管理引言组密钥管理就是组管理员经由公开渠道在一个动态成员组中维护一个组密钥。

组管理员使用组密钥加密信息并广播出去,使得只有组成员能够使用组密钥解密密文。

每个成员持有组密钥和一些辅助密钥,辅助密钥借助组管理员广播的重置信息更新成员密钥。

一个用户可以加入组得到组密钥和辅助密钥,也可以离开组成为非用户。

为保证组密钥只为当前合法用户所拥有,组密钥必须在成员加入和离开时更新。

当用户加入组得到组密钥时,组密钥必须是新的以防止新成员解密旧的密文,这是后向保密性。

当成员离开时,组密钥也必须更新以防止离开用户解密新的密文,这是前向安全性。

更新组密钥的重置信息和所有成员的辅助密钥都通过公开信道传播,是公开信息。

组密钥管理系统应用广泛。

例如,在付费电视广播系统中,组密钥保存在付费用户的机顶盒中,因此由组密钥加密的广播节目只能由付费用户收看。

设计好的组密钥管理方案很重要,需要考虑的因素包括每个组成员持有的辅助密钥数量,密钥重置信息的规模,等等。

我们不能假设所有成员总是在线并及时更新他们的密钥,因此,如何保证离线用户上线时得到最新的组密钥和辅助密钥是很重要的问题。

这方面的研究不少,在逻辑密钥分层方法中,O N,N是当前组每个组成员持有log N个秘密的辅助密钥,密钥重置信息的规模为(log)成员的数量。

这个方案很难让离线用户上线时得到最新的组密钥。

方案中,重置信息的完整记录存于布告栏,当离线用户上线时,他必须读取全部的密钥更新记录,并计算所有的过期组密钥和辅助密钥,一个接一个的,直到最新的组密钥和辅助密钥产生。

如果密钥更新频率很高,这将不是一个很好的方法。

A.本文工作本文提出了一个基于meta代理重加密算法的组密钥管理方案,构造的具体方案是第一个基于RSA的PRE的组密钥管理方案,具有单向性和多跳性。

在本文的组密钥管理方案中,每个组成员仅持有一个秘密的辅助密钥和O N。

本方案有三log N个公开的辅助密钥。

每个组密钥更新所需重置信息的规模为(log)O N。

第二,不个主要特征:第一,不管组密钥更新多少次,密钥更新记录的规模为常数()O N。

这就为管错过了多少次组密钥更新,从密钥更新记录计算最新组密钥的时间是(log)成员频繁变动的组密钥更新提供了一个实用的解决方法。

第三,方案可以抵抗其他成员的合谋攻击。

B.相关工作组密钥问题已有大量研究。

LKH方案以效率著称。

LKH方案基于密钥树,使用对称加密算法加密新密钥。

每个成员持有log N个秘密的辅助密钥,每个成员加入或离开时的重置信息规模为2log N。

对二叉树的一个改进是单向函数树(OFT),父节点密钥由他的子节点密钥产生。

OFT把重置信息从2log N减少为log N。

【10】提出了高效广群密钥方案(ELK ),进一步把重置信息从log N 减少为0。

但是,当成员加入时,管理员必须重新计算所有的辅助密钥。

【11】提出框架Iolus ,把大群分成小的子群。

每个子群都有子群管理员持有独立的子群密钥。

每个成员的加入和离开只是影响子群成员。

但是,群管理员的加密数据必须由子群管理员解密再加密,然后广播给子群成员。

【12】结合Iolus 框架和基于EIGamal 的代理加密方案,提出了SIM-KM 方案。

方案中,借助基于EIGamal 的代理加密方案,加密数据经由子群管理员直接传送,这适合大群的扩展管理。

随后有【6】,【7】,【8】,【9】,【12】,都使用代理加密,不暴露传输密钥。

因此,持有传输密钥的可信代理是必要的。

【15】考虑成批地重置密钥,以减少高频率的加入和离开导致的开销。

在批处理密钥中,管理员收集足够数量的加入和离开成员,然后再做重置操作。

这样许多重置信息就丢弃了。

代理加密和重加密方面也有不少工作,如。

大都基于乘法群或椭圆曲线群上的离散对数问题。

【16】提出了基于EIGamal 的代理重加密方案。

重加密密钥必须保密,因为他们显示了秘密信息。

单向、单跳重加密方案见。

【18】给出了单向、多跳代理重加密方案。

密文的规模随重加密操作成比例增长。

设计单向、多跳的代理重加密方案仍是一个公开问题。

二. THE LKH METHOD组成员辅助密钥的分配多采用密钥树。

LKH 方案就是一个使用对称加密的基于密钥树的组密钥管理方案,根节点赋以组密钥,其他节点赋以辅助密钥,每个组成员是一个叶子节点。

图1是一个度为2,有8个成员18,u u 的密钥树。

{}K M 表示密钥K 加密M 的密文。

每个组成员经从根节点到他的叶子节点的路径分配密钥。

例如,组成员8u 被配以组密钥GK ,辅助密钥14128,K K K 和。

假设8u 要离开,组密钥管理员更新组密钥GK 至'GK ,14k 和12k 到'14k 和'12k ,广播重置信息{}7'12k k ,{}11'14k k ,{}'12'14k k ,{}13'k GK 和{}'14'k GK 。

组成员127,,,u u u 可以随之更新他们的组密钥和辅助密钥。

假设新成员'8u 加入组,配以叶子节点8v ,组管理员通过安全信道单独传送一个新的辅助密钥''8k 给'8u ,更新组密钥'GK ,辅助密钥'14k ,'12k 到''GK ,''14k ,''12k ,广播重置信息{}'''GK GK ,{}'14''14k k ,{}'12''12k k ,{}''8''k GK {}''8''14k k {}''8''12k k 。

处理离线成员。

组成员需要持有最新的组密钥和辅助密钥以保证从接下来的重置信息中获得最新密钥。

但实际情况是,并不是所有的组成员都总是在线并及时更新他们的密钥。

例如,一个成员设备可能关机或者因为电池原因断开了网络。

解决离线成员的直接方法是把所有的重置信息记录公布在公告栏上。

当离线用户再次上线时,他可以读取错过的重置信息,一个接一个地计算过时密钥,直到最新密钥产生。

考虑图2的例子,假设8u 在时刻1t 离线,在他离线期间,7u 在时刻2t 离开,5u 在时刻3t 离开,9u 在时刻4t 加入,10u 在时刻5t 加入。

为了让8u 得到最新的组密钥和辅助密钥,公告栏必须保存重置信息的记录235(),(),,()C t C t C t ,其中()i C t 是时刻i t 的密钥重置信息。

令()Key i 为时刻i t 的密钥(组密钥或辅助密钥)。

当8u 在时刻6t (65t t >)上线时,他必须从2()C t 计算()122k ,()142k 和(2)GK ,从3()C t 计算()143k 和(3)GK ,从4()C t 计算(4)GK 和()144k ,从5()C t 计算(5)GK ,()145k 和()125k 。

可以看出布告栏的存储空间和组成员的计算时间和密钥更新的频率成比例增长。

三、构架我们的GKM 采用PRE 方案,PRE 需要多跳加密,单向性和公开重加密密钥。

通过公开重加密密钥,不仅是代理,每个人都可以作密文再加密操作。

A.代理重加密方案PRE 允许代理把Alice 密钥A ek 加密的密文通过从Alice 到Bob 的再加密密钥A B rk →再加密,使之成为Bob 密钥B ek 加密的密文,这中间不暴露明文。

具体方案如下:SETUP (1)sp λ→输入安全参数λ,输出系统参数的集合sp 。

KEYGEN ()(),sp ek dk →输入系统参数sp ,输出密钥对(),ek dk ,ek 是加密密钥,dk 是解密密钥。

ENC (),ek m c →输入加密密钥ek 和明文m ,输出密文c 。

DEC (),dk c m →输入解密密钥dk 和密文c ,输出明文m 。

REKEYGEN (),,,,i i j j i j sp ek dk ek dk rk →→输入系统参数,,,,i i j j sp ek dk ek dk ,输出再加密密钥i j rk →,用于把i ek 下的密文转化为j ek 下的密文。

REENC (,)i j i j rk c c →→输入再加密密钥i j rk →和密文i c ,输出密文j c 。

注意到在REKEYGEN ,,,,i i j j ek dk ek dk 并不都是必需的,只需要,,i i j ek dk ek 就可以计算i j rk →。

算法需要满足性质:1) 对KEYGEN ()sp 产生的每个密钥对(),ek dk 和明文m ,(,(,))DEC dk ENC ek m m =2)对REKEYGEN (),,,,i i j j sp ek dk ek dk 产生的再加密密钥i j rk →和明文m , (,(,(,)))j i j i DEC dk REENC rk ENC ek m m →=在PRE 方案中,如果一个密文在一个序列中可以多次再加密,就称为多跳的,否则是单跳的。

如果i j rk →和j i rk →可以相互导出,就称为双向的,否则是单向的。

下面是一个基于EIGamal 加密方案的多跳,双向PRE 。

在EIGamal 加密方案中,加密密钥x ek g =,解密密钥是x ,这里g 是素数q 阶群G 的生成元,x 从*q Z 中随机选取。

加密计算:,,()r x r c g m g αβ==,解密计算:x m βα=,r 是从*q Z 中随机选取。

假设Alice 的密钥对是(),A x A g x ,Bob 的密钥对是(),B x B g x 。

从Alice 到Bob 的再加密密钥A B rk →是()mod A B x x q -。

再加密操作:()(,),A B rk B A B A A A A c REENC rk c αβα→→==,这里,A A A c αβ=。

因为()mod B A A B rk rk q →→=-,PRE 是双向的。

B 、 基于多跳、单向PRE 的GKM我们的GKM 使用密钥树。

H 是公开的单向Hash 函数,比如SHA-2。

1) 密钥分配密钥树的每个节点v 都有一个密钥对(,)v v ek dk ,每条有向边(),v w 有一个再加密密钥v w rk →,节点v 是节点w 的父节点。

再加密密钥是公开的辅助密钥。

图3是一个度为2,有8个成员的密钥树的密钥分配。

根节点标号0,叶子节点标号1到8,中间节点标号9,10,11,12,13,14。