电子商务安全期末考试复习资料

?第1章:TCP/IP协议简介

1.TCP/IP协议体系结构(各层协议)

①应用层:仿真终端协议Telnet、文件传输协议FTP、简单邮件传输协议SMTP

②传输层:TCP(传输控制协议)、UDP(用户数据报协议)

③网络层:网际协议IP、地址解析协议ARP和反向地址解析协议RARP、Internet控制消

息协议ICMP

2.局域网工作原理(Ip地址和Mac地址的变换)

以太网的基本工作原理工:

①载波监听:当一个站点要向另一个站点发送信息时,先监听网络信道上有无信息在

传输,信道是否空闲。

②信道忙碌:如果发现网络信道正忙,则等待,直到发现网络信道空闲为止。

③信道空闲:如果发现网路信道空闲,则向网上发送信息。由于整个网络信道为共享

总线结构,网上所有站点都能够收到该站点所发出的信息,所以站点向网络

发送信息也称为“广播”。

④冲突检测:站点发送信息的同时,还要监听网络信道,检测是否有另一台站点同时在

发送信息。如果有,两个站点发送的信息会产生碰撞,即产生冲突,从而使

数据信息包被破坏。

⑤遇忙停发:如果发送信息的站点检测到网上的冲突,则立即停止发送,并向网上发送一

个“冲突”信号,让其他站点也发现该冲突,从而摒弃可能一直在接收的受

损的信息包。

⑥多路存取:如果发送信息的站点因“碰撞冲突”而停止发送,就需等待一段时间,再回

到第一步,重新开始载波监听和发送,直到数据成功发送为止。

第2章:网络安全基础

1.计算机网络安全的定义

网络安全的学术定义为:通过各种计算机、网络、密码技术和信息安全技术,保护在公用通信网络中传输、交换和存储的信息的机密性、完整性和真实性,并对信息的传播及内容有控制能力。

2.逻辑炸弹的定义

在网络软件中可以预留隐蔽的对日期敏感的定时炸弹。在一般情况下,网络处于正常工作状态,一旦到了某个预定的日期,程序便自动跳到死循环程序,造成四级甚至网络瘫痪。

3.遥控旁路的定义

除了给用户提供正常的服务外,还将传输的信息送给设定的用户,这就是旁路,这种情况非常容易造成信息的泄密。

4.OSI安全体系结构(看ppt)

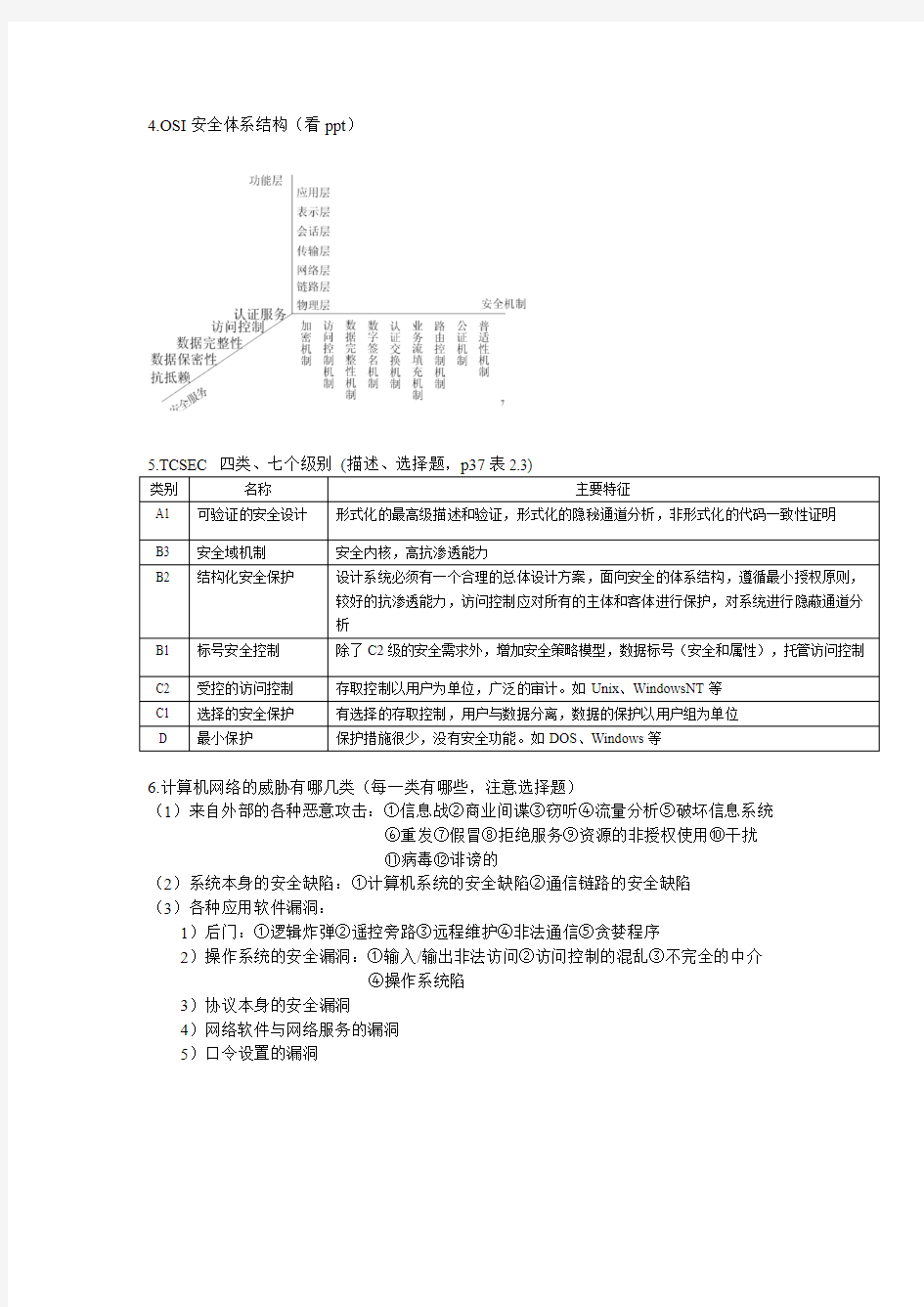

5.TCSEC 四类、七个级别(描述、选择题,p37表2.3)

类别名称主要特征

A1 可验证的安全设计形式化的最高级描述和验证,形式化的隐秘通道分析,非形式化的代码一致性证明

B3 安全域机制安全内核,高抗渗透能力

B2 结构化安全保护设计系统必须有一个合理的总体设计方案,面向安全的体系结构,遵循最小授权原则,

较好的抗渗透能力,访问控制应对所有的主体和客体进行保护,对系统进行隐蔽通道分

析

B1 标号安全控制除了C2级的安全需求外,增加安全策略模型,数据标号(安全和属性),托管访问控制

C2 受控的访问控制存取控制以用户为单位,广泛的审计。如Unix、WindowsNT等

C1 选择的安全保护有选择的存取控制,用户与数据分离,数据的保护以用户组为单位

D 最小保护保护措施很少,没有安全功能。如DOS、Windows等

6.计算机网络的威胁有哪几类(每一类有哪些,注意选择题)

(1)来自外部的各种恶意攻击:①信息战②商业间谍③窃听④流量分析⑤破坏信息系统

⑥重发⑦假冒⑧拒绝服务⑨资源的非授权使用⑩干扰

?病毒?诽谤的

(2)系统本身的安全缺陷:①计算机系统的安全缺陷②通信链路的安全缺陷

(3)各种应用软件漏洞:

1)后门:①逻辑炸弹②遥控旁路③远程维护④非法通信⑤贪婪程序

2)操作系统的安全漏洞:①输入/输出非法访问②访问控制的混乱③不完全的中介

④操作系统陷

3)协议本身的安全漏洞

4)网络软件与网络服务的漏洞

5)口令设置的漏洞

第3章:常见的网络攻击与防范技术

1.黑客的定义

源于英文“黑客”(hacker)一词,本来有“恶作剧”之意,现在特指电脑系统的非法进入者。(利用系统安全漏洞对网络进行攻击破坏或窃取资料的人)

2.计算机病毒定义

编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码

3.IP欺骗的原理

IP欺骗由若干步骤组成,简要地描述如下:先做以下假定:首先,目标主机已经选定。其次,信任模式已被发现,并找到了一个被目标主机信任的主机。黑客为了进行IP欺骗,进行以下工作:使得被信任的主机丧失工作能力,同时采样目标主机发出的TCP 序列号,猜测出它的数据序列号。然后,伪装成被信任的主机,同时建立起与目标主机基于地址验证的应用连接。如果成功,黑客可以使用一种简单的命令放置一个系统后门,以进行非授权操作。

4.Siniffer定义,原理

1)定义:数据报嗅探是一种协议分析软件,它利用网卡的混杂模式来监听网络中的数据报。

2)原理:S niffer就是一种能将本地网卡状态设成‘杂收’状态的软件,当网卡处于这种“杂收”方式时,该网卡具备“广播地址”,它对遇到的每一个帧都产生一个

硬件中断以便提醒操作系统处理流经该物理媒体上的每一个报文包。(绝大多

数的网卡具备置成杂收方式的能力)

可见,sniffer工作在网络环境中的底层,它会拦截所有的正在网络上传送的数据,并且通过相应的软件处理,可以实时分析这些数据的内容,进而分析所处的网络状态和整体布局

5.扫描技术分类以及端口扫描技术分类

1)主机扫描:确定在目标网络上的主机是否可达,同时尽可能多映射目标网络的拓扑结构,主要利用ICMP数据包

2)端口扫描:发现远程主机开放的端口以及服务

①开放扫描(Open Scanning):需要扫描方通过三次握手过程与目标主机建立完整的TCP

连接可靠性高,产生大量审计数据,容易被发现

②半开放扫描(Half-Open Scanning):扫描方不需要打开一个完全的TCP连

③秘密扫描(Stealth Scanning):不包含标准的TCP三次握手协议的任何部分,隐蔽性好,

但这种扫描使用的数据包在通过网络时容易被丢弃从

而产生错误的探测信息

3)操作系统指纹扫描:根据协议栈判别操作系统

6.TCP connect(),TCP syn,TCP Fin 扫描原理,属于哪一类扫描.

1)TCP connect():①原理:扫描器调用socket的connect()函数发起一个正常的连接,

如果端口是打开的,则连接成功;否则,连接失败

②属于开放扫描

2) TCP syn :①原理:向目标主机的特定端口发送一个SYN 包,如果应答包为RST 包,

则说明该端口是关闭的,否则,会收到一个SYN|ACK 包。于

是,发送一个RST ,停止建立连接

②属于“半开放”扫描

3) TCP Fin :①原理:扫描器发送一个FIN 数据包,如果端口关闭的,则远程主机丢弃

该包,并送回一个RST 包;否则的话,远程主机丢弃该包,

不回送

②属于秘密扫描

7.特洛伊木马定义、特点、工作原理、潜伏性

1) 定义:特洛伊木马是一个程序,它驻留在目标计算机里。在目标计算机系统启动的

时候,特洛伊木马自动启动。然后在某一端口进行侦听。如果在该端口受到数据,对这些数

据进行识别,然后按识别后的命令,在目标计算机上执行一些操作

2)特点:隐蔽性、顽固性、潜伏性

3)工作原理:

4)潜伏性:表面上的木马被发现并删除以后,后背的木马在一定的条件下会跳出来。这

种条件主要是目标电脑用户的操作造成的。(表面木马、后备木马)

8.nmap 用法

Nmap 的语法:

1)Ping 扫描: nmap -sP +网络号

2)端口扫描:nmap -sT +网络号

3)隐蔽扫描:nmap -sS +网络号

4)操作系统识别: nmap -sS -O +网络号

9.简述病毒、蠕虫、木马的区别

1)病毒:计算机病毒(Computer Virus),根据《中华人民共和国计算机信息系统安全保护条

例》,病毒的明确定义是“指编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,

影响计算机使用并且能够自我复制的一组计算机指令或者程序代码”。病毒必须满足两个条

件: 1、它必须能自行执行。它通常将自己的代码置于另一个程序的执行路径中;2、它必

须能自我复制。例如,它可能用受病毒感染的文件副本替换其他可执行文件。病毒既可以感

染桌面计算机也可以感染网络服务器。

2)蠕虫: 蠕虫(worm)也可以算是病毒中的一种,但是它与普通病毒之间有着很大的区别。

一般认为

:蠕虫是一种通过网络传播的恶性病毒,它具有病毒的一些共性,如传播性、隐蔽

一般的木马程序都包括客户端和服务端两个程序,

其申客户端是用于攻击者远程控制植入木马的机器,服务器端程序即是木马程序。攻击者要通过木马攻击你的系统,

他所做的第一步是要把木马的服务器端程序植人到你的电脑里面。

当服务端程序在被感染的机器上成功运行以后,攻击者就可以使用客户端与服务端建立连接,

并进一步控制被感染的机器。

性、破坏性等等,同时具有自己的一些特征,如不利用文件寄生(有的只存在于内存中),对网络造成拒绝服务,以及和黑客技术相结合,等等。

3)木马:特洛伊木马正是指那些表面上是有用的软件、实际目的却是危害计算机安全并导致严重破坏的计算机程序。它是具有欺骗性的文件(宣称是良性的,但事实上是恶意的),是一种基于远程控制的黑客工具,具有隐蔽性和非授权性的特点。

普通病毒和部分种类的蠕虫还有所有的木马是无法自我传播的。感染病毒和木马的常见方式,一是运行了被感染有病毒木马的程序,一是浏览网页、邮件时被利用浏览器漏洞,病毒木马自动下载运行了,这基本上是目前最常见的两种感染方式了。

第4章:防火墙技术

1.防火墙定义、功能、分类

1)定义:防火墙是设置在被保护网络和外部网络之间的一道屏障,实现网络的安全保护,以防止发生不可预测的、潜在破坏性的侵入。防火墙本身具有较强的抗攻击能力,它是提供信息安全服务、实现网络和信息安全的基础设施。

2)功能:防火墙是网络安全的屏障;防火墙可以强化网络安全策略;对网络存取和访问进行监控审计;防止内部信息的外泄

3)分类:包过滤防火墙、代理防火墙

2.防火墙的体系结构

①屏蔽路由器②双穴主机网关③屏蔽主机网关④被屏蔽子网

3,防火墙的局限性

①限制有用的网络服务

②防火墙防外不防内

③Internet防火墙无法防范通过防火墙以外的其他途径的攻击

④防火墙不能完全防止传送感染病毒的软件或文件

⑤防火墙不能防止新的网络安全问题

4.包过滤防火墙和代理防火墙的优缺点.

5.关于DMZ区的特点(选择题)

DMZ是英文“demilitarized zone”的缩写,中文名称为“隔离区”,也称“非军事化区”。它是为了解决安装防火墙后外部网络不能访问内部网络服务器的问题,而设立的一个非安全系统与安全系统之间的缓冲区,这个缓冲区位于企业内部网络和外部网络之间的小网络区域内,在这个小网络区域内可以放置一些必须公开的服务器设施,如企业Web服务器、FTP 服务器和论坛等。另一方面,通过这样一个DMZ区域,更加有效地保护了内部网络,因为这种网络部署,比起一般的防火墙方案,对攻击者来说又多了一道关卡。

DMZ防火墙方案为要保护的内部网络增加了一道安全防线,通常认为是非常安全的。同时它提供了一个区域放置公共服务器,从而又能有效地避免一些互联应用需要公开,而与内部安全策略相矛盾的情况发生。在DMZ区域中通常包括堡垒主机、Modem池,以及所有的公共服务器,但要注意的是电子商务服务器只能用作用户连接,真正的电子商务后台数据需要放在内部网络中。

?第5章:密码学基础

1.playfair密码算法

2.置换算法密码算法

3.vigenere密码算法

4.现代密码跟古典密码的区别(如何划分)

1)1949年之前:古典密码(classical cryptography)

密码学还不是科学,而是艺术

出现一些密码算法和加密设备

密码算法的基本手段出现,针对的是字符

简单的密码分析手段出现

主要特点:数据的安全基于算法的保密

2)

?第6章:现代加密技术

1.对称加密机制定义、特征、常用算法

1)定义:对称加密算法是指使用同一个密钥来加密和解密数据。

2)特征:①加密和解密速度非常快

②密钥分配问题通信双方要进行加密通信,需要通过秘密的安全信道协商加

密密钥,而这种安全信道可能很难实现;

③密钥管理问题在有多个用户的网络中,任何两个用户之间都需要有共享的

秘密钥,当网络中的用户n很大时,需要管理的密钥数目是非常大。

④没有签名功能:当主体A收到主体B的电子文挡(电子数据)时,无法向

第三方证明此电子文档确实来源于B。

3)常用算法:①DES(数据加密标准)(采用换位和置换的方法,密钥56位,对64位明文加密)

②IDEA(国际数据加密算法)(类似三重DES,密钥128位)

③AES(高级加密标准)密钥位数可变

④三重DES ⑤RC6

2.公钥加密机制定义、特征、常用算法

1)定义:公开密钥加密是指使用一对密钥来分别加密和解密操作。

2)特征:①公开密钥的生成非常简单,计算量比较少。

②知道公钥和密文的任何人不可能计算出原始消息。

③两种相对应的密钥中任何一个都可以用来加密,另一个则用来解密。

④解决了密钥的分布和管理问题。

⑤缺点:加密和解密的速度非常慢,不适合用来对大量数据进行加密。

3)常用算法:①RSA

②Diffe Hellman

③ELGamal

④椭圆曲线

4.散列函数函数定义、特征、常用算法

1)定义:在电子商务交易中,需要进行认证,即交易双方能够有一种手段可以验证所有收到的数据在内容上的完整性以及在发送者和时间上的真实性。单向散列函数

就是其中的一种方法。

2)特征:①适用于任何长度的数据块

②输出一串定长的数据

③满足函数的单向性

④不可能存在任意的两个数(X,Y),使H(X)=H(Y)

3)常用算法:

4.RSA算法(给出p、q、公钥e、怎样算出私钥d)

1)寻找出两个大素数p和q

2)计算出n=pq和f(n)=(p-1)(q-1)。

3)选择一个随机数e(0 4)使用欧拉定理的扩展算法计算私钥d=e-1(mod f(n))。 5)在目录中公开n和e作为他的公开密钥,保密p、q和d 例子:若B选择了p=101和q=113,那么,n=p*q=11413, f(n)=100*112=11200;假设B 选择了e=3533,这里,e与11200互质,那么可求得d=e-1(mod11200),于是B的解密密钥d=6597。 B在一个目录中公开n=11413和e=3533,现假设A想发送明文9726给B,他计算:97263533(mod11413)=5761,且在一个信道商发送密文5761。当B接收到密文5761时,他用他的秘密解密密钥d=6579进行解密:57616579(mod11413)=9726 5.DES算法(密钥,明文的特点) 明文按64位进行分组, 密钥长64位,密钥事实上是56位参与DES运算(第8、16、24、32、40、48、56、64位是校验位,使得每个密钥都有奇数个1)分组后的明文组和56位的密钥按位替代或交换的方法形成密文组的加密方法。 ?第7章:密钥管理技术 1.密钥管理的定义 密钥管理是处理密钥自产生到销毁整个过程中的有关问题:系统的初始化、密钥的产生、存储、备份/恢复、装入、分配、保护、更新、控制、丢失、吊销和销毁等 2. 对称密钥管理的两种管理方法(看ppt) 1)RSA密钥传输法 2)Diffie-Hellman协议 ?第8章:数字签名技术 1.数字签名的定义、形式表达式 1)定义:指在数字电文中,以电子形式所含、所附或在逻辑上与数据电文有联系的数据,和与数据电文有关的任何方法,它可用于数据电文有关的签名持有人和表明此人 认可数据电文所含信息 2)形式表达式:DK A私钥(M) 2.数字签名的原理 (1)使用散列编码将发送文件加密产生固定长的数字摘要。 (2)发送方用自己的专用密钥对摘要再加密,形成数字签名。 (3)将原文和加密的摘要同时传给对方 (4)接收方用发送方的公共密钥对摘要解密,同时对收到的文件用 散列编码加密产生同一摘要 (5)将解密后的摘要和收到的文件在接受方重新加密产生的摘要相互对比,如果两者一致,则说明在传送过程中信息没有被破坏和窜改;否则,说明信息已经失去安全性和保密性 3带时间戳的数字签名的功能、及原理 1)功能:将不可篡改的时间信息纳入数字签名方案 2)原理:(1)A产生文件的单向hash值 (2)A将hash值传送给T (3)T将接收到hash值的日期和时间符在Hash值后,并对结果进行数字签名 (4)T将签名的散列和时间戳送回给A 5.盲签名的功能及原理 1)功能:一般数字签名中,总是要先知道文件内容后才签署,但有时会出现这样一种情况:文件需要某个人签名,但又不能让它知道文件的内容,我们把这种签名称为盲签名。2)原理:①A取一文件并以一随机值乘之,称此随机值为盲因子; ②A将此盲文件发送给B; ③B对盲文件签名; ④A以盲因子除之,得到B对原文件的签名。 6.数字签名解决哪些安全问题. 身份认证、完整性、不可抵赖性 可用来防止伪造、篡改信息,或冒用别人名义发送信息,或发出(收到)信件后又加以否认等情况发生 7.数字签名、数字证书、数字摘要、数字信封的区别及数学形式表达式 1)表达式: 数字签名:Dk公钥(Hash(m))数字摘要:Hash(m) 数字信封:Dk公钥(Km) 数字证书没有数学形式表达式 2)区别:数字签名是为了验证数据发送者的身份而不是为了加密。和数字签名不同,数字信封是利用数据接收者的公钥进行加密。要使用数字签名和数字信封,必须确保公钥拥有者身份的真实性。为了保证公钥拥有者身份的真实性,使用公钥加密算法的双方需要一个第三方权威机构,这个机构就是身份认证权威。可以简单的把数字证书看作是由CA机构签名的公钥,数据传送双方通过交换数字证书,就可以实现上述的数字签名和数字信封。 第3部分:电子商务安全 1、电子商务面临的四大安全威胁:窃听,篡改,假冒和抵赖。(选择、简答) 2、电子商务六大安全需求: 机密性,完整性,认证性,不可抵赖性,不可拒绝性,访问控制性(选择、简答) 3、主要攻击:中断,篡改,窃听,伪造 4、计算机网络安全技术和电子交易安全技术分别有哪些? 1)计算机网络安全技术:病毒防范技术、身份识别技术、防火墙技术、虚拟专用网技术2)电子交易安全技术:加密技术 5、电子商务安全规范(选择题): 有三个层: 1)网络层安全服务标准:网络层的安全使用IPsec方案 2)传输层的安全服务:①安全套接层协议(security socket layer SSL) ②传输层安全(transport layer secrity TLS) 3)应用层安全服务:应用层安全使用S-HTTP,SET,Kerberos、S/MIME、PEM等方案 6、SSL的概念,工作原理 1)概念:安全套接层协议(Secure Sockets Layer),是由网景公司设计开发的,主要用于提高应用程序之间的数据安全系数,实现兼容浏览器和服务器(通常是 WWW服务器)之间安全通信的协议。 2)工作原理:①SSL需要认证服务器,并对两台计算机之间所有的传输进行加密 ②SSL用公开密钥(非对称)加密和私有密钥(对称)加密来实现信息的 保密。虽然公开密钥非常方便,但速度较慢。 这就是SSL对几乎所有的安全通讯都使用私有密钥加密的原因 8.SET的概念、实现目标、安全特征、涉及对象、运行方式等.(看ppt) 1)概念:安全电子交易协议SET(Secure Electronic Transaction)是由Visa和Master Card 所开发的,为了在Internet上进行在线交易时,保证信用卡支付的安全性而设 计的开放规范,已得到IBM、HP、Microsoft等大公司的支持,已成为事实标 准,并获得IETF标准认可。 2)实现目标:提供消费者、商家和银行之间的认证,确保网上交易数据的保密性、完整性和不可抵赖性。 3)安全特征:①信息的机密性:对持卡人的帐户信息和订购信息进行加密,通常用DES 加密 ②数据的完整性:采用SHA-1哈希编码及RSA数字签名;采用SHA-1 的HMAC保护 ③持卡人的帐户认证:采用RSA数字签名的X.509v3证书 ④商家认证:采用RSA数字签名的X.509v3证书 4)涉及对象:①消费者在线商店②在线商店③收单银行④电子货币⑤认证中心5)运行方式:①在消费者与特约商店之间,持卡人消费前先确认商店合法性,由商店出示它的证书. ②持卡人确认后即可下订单,其订单经消费者以数字签名的方式确认,而消 费者所提供的信用卡资料则由收单银行以公钥加密.这里,特约商店会收 到两个加密过的资料,其中一个是订单资料,另一个是关于支付的资料,特 约商店可以解密前者,但无法解密后者,避免特约商店搜集持卡人资料. ③特约商店将客户的资料连同自己的SET证书给收单银行,向银行请求交 易授权及授权回复. ④收单银行会同时检查两个证书来决定是否为合法的持卡人及特约商店. 所以收单银行会有支付系统网关来解密,核对资料无误后,再连接到传统 的网络进行交易授权及清算. ⑤授权确认后由特约商店向消费者进行订单确认,交易完成. ⑥至于特约商店与收单银行间,则基于该授权提出请款要求并由银行付款. 9.SSL与SET比较 1)定义不同: ①安全套接层协议(Secure Sockets Layer),是由网景公司设计开发的,主要用于提高应用程序之间的数据安全系数,实现兼容浏览器和服务器(通常是WWW服务器)之间安全通信的协议。 ②安全电子交易协议SET(Secure Electronic Transaction)是由Visa和Master Card所开发的,为了在Internet上进行在线交易时,保证信用卡支付的安全性而设计的开放规范,已得到IBM、HP、Microsoft等大公司的支持,已成为事实标准,并获得IETF标准认可 2)工作原理不同: ① SSL需要认证服务器,并对两台计算机之间所有的传输进行加密。 SSL用公开密钥(非对称)加密和私有密钥(对称)加密来实现信息的保密。虽然公开密钥非常方便,但速度较慢。这就是SSL对几乎所有的安全通讯都使用私有密钥加密的原因。 ②在SET中采用了双重签名技术,支付信息和订单信息是分别签署的,这样保证了商家看不到支付信息,而只能看到订单信息。支付指令中包括了交易ID、交易金额、信用卡数据等信息,这些涉及到与银行业务相关的保密数据对支付网关是不保密的,因此支付网关必须由收单银行或其委托的信用卡组织来担当。 10.如何判断一份数字证书的真伪? 从CA那里获得CA的公钥存放在本地,通过检查证书中CA用私钥的签名来验证证书的合法性。CA签名合法后,接着再使用需要验证的证书中的公钥加密一随机信息发送给对方,对方可以用私钥解密并返回结果,根据对方的响应结果来判断对方是否证书中所声称的人。 电子商务安全风险及对策浅析 ————————————————————————————————作者:————————————————————————————————日期: 电子商务安全风险及对策浅析 学生:余静娴 指导教师:阳国华 摘要:随着近年来,网络﹑通信和信息技术快速发展和日益融合,网络在全球迅速普及,促进电子商务的蓬勃发展。本文认为电子商务发展中存在支付交易、信息及数据泄露、篡改、伪造和诈骗等安全问题,阐述了电子商务安全体系及安全技术和对策浅析。 关键词:电子商务;安全技术;运用;安全体系;防火墙 前言 所谓电子商务是指商务活动的电子化实现,即通过电子化手段来实现传统的商务活动。其优点:电子商务可以降低商家的运营成本,提高其利润率;可以扩大商品销路,建立企业和企业之间的联系渠道,为客户提供不间断的产品信息查询和订单处理等服务。但是作为电子商务重要组成部分的支付问题就显得越来越突出,安全的电子支付是实现电子商务的关键环节,而不安全的电子支付不能真正实现电子商务。 一、电子商务网络及本身存在的安全隐患问题 目前,我国的电子商务存在普遍的窃取信息现象,不利于电子商务数据信息的安全管理。我们从两个典型案例说起: 案例一:淘宝“错价门”。互联网上从来不乏标价1元的商品。近日,淘宝网上大量商品标价1元,引发网民争先恐后哄抢,但是之后许多订单被淘宝网取消。随后,淘宝网发布公告称,此次事件为第三方软件“团购宝”交易异常所致。部分网民和商户询问“团购宝”客服得到自动回复称:“服务器可能被攻击,已联系技术紧急处理。 案例一简析:目前,我国电子商务领域安全问题日益凸显,比如,支付宝或者网银被盗现象频频发生,给用户造成越来越多的损失,这些现象对网络交易和电子商务提出了警示。然而,监管不力导致消费者权益难以保护。公安机关和电信管理机关、电子商务管理机关应当高度重视电子商务暴露的安全问题,严格执法、积极介入,彻查一些严重影响互联网电子商务安全的恶性事件,切实保护消费者权益,维护我国电子商务健康有序的发展。 案例二:黑客攻击电子商务网站。国外几年前就曾经发生过电子商务网站 小学期末考试复习四年级下册英语复习题汇总 YUKI was compiled on the morning of December 16, 2020 4B U n i t1复习练习 一、英汉互译 1.谢谢 5.一名新学生 2.那位男孩 6.下来 3.爬树 7.在树上的小猫 4.这位女士 8.过来 二、连词成句 to school welcome(.) 2.again don’t trees climb(.) 3.are a nurse you me excuse(,)() 4.student a my new is brother(.) 三、翻译句子 1.你是一位医生吗 you 2.你是不是这儿的新生 new 3.下次不要再爬树了。 trees . (4)那位穿红衣服的女孩是谁? in 四、改写句子 1.David is a student.(改为一般疑问句) 2.I am a nurse. (改为一般疑问句) 3.That women is Miss Xu.(划线部分提问) 4.The girl isn’t a student.(改为肯定句) 4BUnit 2 At a party复习练习 一、英汉互译 1.在小汽车里 2.哪一条裙子 3.父亲的父亲 4.大眼睛男孩 5.大鼻子的男士 6.我的朋友 7.穿绿色衣服的女孩 8.穿着白外套 9.迈克的自行车 10.我爸爸的猫 二、单词辩音 fathermouth( ) nose seven ( ) latefather( ) mother sister( ) boyclimb( ) bike is( ) 三、改错 1、The boy with big ear is my brother.() 2、Who`s the girl with the red skirt () 3、His my brother. () 4、The one in the red is Wancy. () 5、He is late to the party. () 四、填空 1、A: the boy big eyes B: Ben. 2、A: We school. B: Yes, hurry. 3、Here are some flowers you . 4、Who’s girl big mouth? 马原复习资料重点知识论述题-CAL-FENGHAI-(2020YEAR-YICAI)_JINGBIAN 马原期末复习资料 一、有人说,马克思主义产生于19世纪中叶,到现在都160多年了,应该已经过时了,如何看待这种观点。 答:这种观点是错误的,因为马克思主义有着与时俱进的理论品质。 1.坚持一切从实际出发,理论联系实际,实事求是,在实践中检验和发展真理,是马克思主义最重要的理论品质。这种与时俱进的理论品质,是160年来马克思主义始终保持蓬勃生命力的关键所在。 2.首先,这种品质是马克思主义理论本质的反映。马克思主义之所以能够经久不衰,永葆青春和活力,其根本原因就在于它具有彻底的科学性。而彻底的科学性是与理论的与时俱进紧密联系在一起的,理论上的与时俱进正是科学性的必要性。 3.其次,这种品质是人类认识发展规律的具体体现。坚持一切从实际出发,实事求是,在实践中检验和发展真理,这是人类认识发展规律的基本要求。从这个意义讲,与时俱进就要把握规律性,马克思主义经典作家从不认为他们的理论是一成不变的,而总是要求根据实践的发展和时代的变化丰富和发展他们的学说。 4.最后,这种品质是理论创新的内在要求,创新就要不断解放思想、实事求是、与时俱进。 二、试运用事物普遍联系的基本原理评说“各人自扫门前雪,莫管他人瓦上霜”(或头痛医头,脚痛医脚)这一观点。 答:观点错误。 1.联系是指事物内部各要素之间和事物相互影响、相互制约和相互作用的联系。 2.联系具有客观性,联系具有普遍性,联系具有多样性。 3.马克思主义关于事物普遍联系的原理,要求人们善于分析事物的具体联系,确立整体性、开放性观念,从动态中考察事物的普遍联系。 4.人类社会也是一张联系之网,是由单个的个人组成的有普遍联系的群体组织,社会的发展是由所有个人的力量结合得以推动的。 贵州城市职业学院2014—2015学年度第二学期 本大题得() 分 一、单选题(每题2分,共20分) 1. 1765年英国人(A )发明了蒸汽机。 A.瓦特 B. 福特 C ?卡尔?本茨 D.古诺 2. 属于中国汽车自主品牌的是:(A ) A.红旗 B. 福特C .大众D. 起亚 3. 采用人字齿轮形状作为公司标志的汽车公司是:(C ) A.法国标致 B. 德国大众 C .法国雪铁龙 D.韩国现代 4. 第一家采用流水线生产方式的汽车企业是(B )。 A.奔驰 B. 福特 C .法拉利 D.丰田 5. 活塞位于(A )内 A.气缸 B. 曲轴箱 C .空气滤清器 D.飞轮 6. VIN 车辆识别代码共有(B )位 A. 15 B. 17 C . 20 D. 25 7. 柴油机是由(B )发明的 A.奥托 B. 狄塞尔 C .雷诺尔 D. 古诺 8. “多功能汽车”的英文简写是(B ) A. SUV B. MPV C . 4WD D. RV 9. 斯巴鲁SUBAR 的含义是(A ) A.昂星宿 B. 龙卷风 C .流星 D.银河系 10. 东风汽车标记是一对(B ) A.树叶 B. 飞燕 C .鱼鳍 D.羽毛 : 号位座 :名姓 :号学 :级班 ? ? 业专《汽车文化》期末考试(A ) 试卷命题人:王丰 任课老师:王丰 本大题得()分 二、填空题(每空1分,共30分) 1.汽车史上的四次大变革是:第一次流水线生产方式_______ 、第二次汽车产品多样 性 _____ 、第三次精益的生产方式、第四次汽车工业走向世界。 2.至1966年,我国汽车工业已形成第一汽车制造厂、南京汽车制造厂、上海汽车制造厂、济南汽车制造厂、北京汽车制造厂五个汽车生产基地,基本填补了汽车类型的空白。 3.汽车的主要性能指标有动力性、燃油经济性、制动性、操纵稳定性、行驶平顺性、 排放污染物和噪声。 4.汽车主要是由发动机、底盘、车身、电气设备四大部件组成。 5.四冲程汽油机的一个工作循环包括四个行程,进气、压缩、做功、排气。 6.按传动介质分,汽车传动系的形式有机械传动、液力传动、液压传动、电传动。 7.两位德国人卡尔?本茨、戈特利布?戴姆勒被誉为现代汽车之父。 8.确定汽车外形有三个因素,包括机械工程学、人机工程学、空气动力学。 本大题得()分 三、判断题(只判断正误)(每题1分,共10分) 1.在我国,拖拉机和摩托车属于汽车的范畴。(x ) 2.按我国规定,中型客车的车长划分为 3.5米v L V 7米。(x ) 3.美国福特汽车公司生产出T型车,又在世界上首推流水线装配汽车的方式。(V ) 4.发动机由曲轴连杆机构、配气机构、燃料供给系、传动系、润滑系、冷却系、和起动系组 成。(x ) 5.宝马的英文缩写是BMU (X ) 电子商务安全期末复习题(1) 一、单项选择题 1.TCP/IP协议的安全隐患通常不包括( ) A.拒绝服务 B.顺序号预测攻击 C.TCP协议劫持入侵 D.设备的复杂性 2.防火墙技术中,内网这通常指的是( ) A.受信网络 B.非受信网络 C.防火墙内的网络 D.互联网 3.数字签名技术使用几把钥匙进行加解密?( ) A.2把 B.1把 .3把 D.4把 4.信息安全技术的核心是( ) A.PKI B.SET C.SSL D.ECC 5.Internet接入控制不能对付以下哪类入侵者? ( ) A.伪装者 B.违法者 C.内部用户 D.地下用户 6.CA不能提供以下哪种证书? ( ) A.个人数字证书 B.SSL服务器证书 C.安全电子邮件证书 D.SET服务器证书 7.通常为保证商务对象的认证性采用的手段是( ) A.信息加密和解密 B.信息隐匿 C.数字签名和身份认证技术 D.数字水印 8.以下哪一项不在证书数据的组成中? ( ) A.版本信息 B.有效使用期限 C.签名算法 D.版权信息 9.计算机病毒的特征之一是( ) A.非授权不可执行性 B.非授权可执行性 C.授权不可执行性 D.授权可执行性 10. 在对称加密体制中,密钥被分解为一对,一个是公开密钥,一个是私用密钥。 ( ) A、对 B、错 11. 要使网上交易成功,参与交易的人首先要能确认对方的身份,确定对方的真实身份与对方所声称的是否一致。 ( ) A.对 B.错 12.对身份证明系统的要求之一是( ) A.具有可传递性 B.具有可重用性 C.示证者能够识别验证者 D.验证者正确识别示证者的概率极大化 13.阻止非法用户进入系统使用( ) A.病毒防御技术 B.数据加密技术 C.接入控制技术 D.数字签名技术 摘要该文基于目前电子商务安全所面临的各种风险问题,结合当前的一些风险管理方法,对电子商务系统安全风险管理进行一些基本的分析和研究,以期对企业电子商务安全风险管理提供一些有价值的借鉴和参考。关键词电子商务安全,风险管理,风险识别,风险控制1 引言随着开放的互联网络系统internet的飞速发展,电子商务的应用和推广极大了改变了人们工作和生活方式,带来了无限的商机。然而,电子商务发展所依托的平台—互联网络却充满了巨大、复杂的安全风险。黑客的攻击、病毒的肆虐等等都使得电子商务业务很难安全顺利地开展;此外,电子商务的发展还面临着严峻的内部风险,电子商务企业内部对安全问题的盲目和安全意识的淡薄,高层领导对电子商务的运作和安全管理重视程度不足,使得企业实施电子商务不可避免地会遇到这样或那样的风险。因此,在考察电子商务运行环境、提供电子商务安全解决方案的同时,有必要重点评估电子商务系统面临的风险问题以及对风险有效管理和控制方法。电子商务安全的风险管理是对电子商务系统的安全风险进行识别、衡量、分析,并在这基础上尽可能地以最低的成本和代价实现尽可能大的安全保障的科学管理方法。2 电子商务面临的安全风险由于网络的复杂性和脆弱性,以因特网为主要平台的电子商务的发展面临着严峻的安全问题。一般来说,电子商务普遍存在着以下几个安全风险:1)信息的截获和窃取这是指电子商务相关用户或外来者未经授权通过各种技术手段截获和窃取他人的文电内容以获取商业机密。2)信息的篡改网络攻击者依靠各种技术方法和手段对传输的信息进行中途的篡改、删除或插入,并发往目的地,从而达到破坏信息完整性的目的。3)拒绝服务拒绝服务是指在一定时间内,网络系统或服务器服务系统的作用完全失效。其主要原因来自黑客和病毒的攻击以及计算机硬件的认为破坏。4)系统资源失窃问题在网络系统环境中,系统资源失窃是常见的安全威胁。5)信息的假冒信息的假冒是指当攻击者掌握了网络信息数据规律或解密了商务信息后,可以假冒合法用户或假冒信息来欺骗其它用户。主要表现形式有假冒客户进行非法交易,伪造电子邮件等。6)交易的抵赖交易抵赖包括发信者事后否认曾经发送过某条信息;买家做了定单后不承认;卖家卖出的商品因价格差而不承认原先的交易等。3 风险管理规则针对电子商务面临的各种安全风险,电子商务企业不能被动、消极地应付,而应该主动采取措施维护电子商务系统的安全,并监视新的威胁和漏洞。因此,这就需要制定完整高效的电子商务安全风险管理规则。一般来说,风险管理规则的制定过程有评估、开发和实施以及运行三个阶段。(1)评估阶段该阶段的主要任务是对电子商务的安全现状、要保护的信息、各种资产等进行充分的评估以及一些基本的安全风险识别和分析。对电子商务安全现状的评估是制定风险管理规则的基础。对信息和资产的评估是指对可能遭受损失的相关信息和资产进行价值的评估,以便确定相适应的风险管理规则,从而避免投入成本和要保护的信息和资产的严重不匹配。安全风险识别要求尽可能地发现潜在的安全风险,应收集有关各种威胁、漏洞、开发和对策的信息。安全风险分析是确定风险,收集信息,对可能造成的损失进行评价以估计风险的级别,以便做出明智的决策,从而采取措施来规避安全风险。(2)开发和实施阶段该阶段的任务包括风险补救措施开发、风险补救措施测试和风险知识学习。风险补救措施开发利用评估阶段的成果来建立一个新的安全管理策略,其中涉及配置管理、修补程序管理、系统监视与审核等等。在完成对风险补救措施的开发后,即进行安全风险补救措施的测试,在测试过程中,将按照安全风险的控制效果来评估对策的有效性。(3)运行阶段运行阶段的主要任务包括在新的安全风险管理规则下评估新的安全风险。这个过程实际上是变更管理的过程,也是执行安全配置管理的过程。运行阶段的第二个任务是对新的或已更改的对策进行稳定性测试和部署。这个过程由系统管理、安全管理和网络管理小组来共同实施。以上风险管理规则的三个阶段可以用下图来表示: 图1 风险管理规则的三个阶段 江西省井冈山经贸学校2014—2015第二学期 15汽修(3)班《汽车文化》期末考试题 注意事项: 1、考生应严格遵守考场规则,得到监考人员指令后方可答题。 2、考生拿到试卷后应首先填写密封线内各项内容(准考证号、姓名、学校),不得填出密封线外,同时把座位号填写在试卷右上角座位号栏内。 3、用蓝、黑色圆珠笔或钢笔把答案直接写在试卷上。 4、注意字迹清楚,保持卷面整洁。 5、考试结束将试卷放在桌上,不得带走。待监考人员收毕清点后,方可离场。 一、填空题 :(每小题 1 分,共计 20 分) 1、 汽车诞生在 年。 2、 世界上第一条汽车流水装配线是在 国。 3、 被誉为赛车之父的是 。 4、 德国奥迪汽车公司原来是由 家公司合并而成。 5、 发明子午线轮胎的公司是 。 6、 中国唯一符合FIA 国际标准的F1赛道在 。 7、 世界上最著名的勒曼24小时汽车耐力赛举办地点是在 。 8、 世界上累计产量最高的汽车是 。 9、 SUV 是 汽车。 10、 现代汽车鼻祖是本茨及 。 11、 世界上最大的汽车城是美国的 。 12、 宝马的英文缩写名称是 。 13、 客车的车辆类别代号是 。 14、 我国汽车报废标准规定,家用轿车的使用年限为 年。 15、 VIN 车辆识别代码共有 位。 16、 汽油的辛烷值越高,其 越好。 17、 自动变速器上N 代表 。 18、 排气管“放炮”的主要原因有 。 19、 电控汽油机大多采用 点喷射。 20、 最新的汽车分类标准将汽车分成 商用车和 车两大类。 二、单选题 :(每题 2 分,共计 60 分) 1的驱动形式是 。 A 、FR B 、FF C 、RR 2、 兰博基尼在创建初期生产什么 。 A 、飞机 B 、农用机械 C 、自行车 3、 最注重汽车安全性的汽车厂商是 汽车公司 。 A 、沃尔沃 B 、奔驰 C 、通用 4、 ABS 是 的缩写。 A 、 全球卫星定位系统 B 、电子防抱死制动系统 C 、汽车驱动防滑驱动系统 5、 GPS 是 A 的缩写。 A 、 全球卫星定位系统 B 、全球监测系统 C 、全球导航系统 6、 保时捷的创立者,甲壳虫的设计者是 。 A 、 菲迪南德.波尔舍 B 、菲迪南德.雷诺 C 、菲迪南德.费雷 7、 舒马赫夺得过 F1冠军 。 A 、 6 B 、5 C 、7 8、 转子发动机的发明人的国籍是 。 A 、日本 B 、德国 C 、 美国 9、 F1大奖赛全年共有 站。 A 、17 B 、16 C 、15 10、 ESP 是 的缩写。 A 、主动式车身悬挂系统 B 、电子动态稳定系统 C 、电子感应刹车控制系统 11、“MPV ”是 的英文缩写。 A 、高级房车 B 、运动型多用途车 C 、多用途厢式车 12、奥兹莫比尔是 汽车公司的品牌。 A 、克莱斯勒 B 、通用 C 、奥迪 13、Seat 品牌属于 国家。 A 、美国 B 、意大利 C 、西班牙 14、第一个ABS 系统的制造商是 。 A 、博世 B 、西门子 C 、德尔福 15、最早的电动汽车 。 A 、1847年,美国的法莫(M.Farmer)制造了第一辆无导轨蓄电池为动力的电动汽车 B 、1880年,法国的卡米?福尔最先制造出利用蓄电池作动力的、实用的电动汽车、 C 、 ,中国武汉理工大学研制的混合动力电动汽车 16、我国生产的第一辆汽车叫 。 A 、民生牌 B 、 民族牌 C 、民权牌 学校: 班级: 姓名: 学号: 身份证号: ……………………………装………………………订………………………线………………………………… 四、名词解释题 1.计算上安全: 如果一个密码体制对于拥有有限资源的破译者来说是安全的,则称这样的密码体制是计算上安全的,计算上安全的密码表明破译的难度很大。 2.SSL协议: 是基于TCP/IP的安全套接层(Secure Sockets Layer)协议,由Netscape 开发,是服务器与客户机之间安全通信的加密机制,用一个密钥加密在SSL连接上传输的数据。 3.身份证明系统: 身份证明系统由三方组成,一方是出示证件的人,称做示证者,由称申请者,提出某种要求;另一方为验证者,检验示证者提出的证件的正确性和合法性,决定是否满足其要求;第三方示可信赖者,用以调解纠纷。 4.PKI: PKI即“公钥基础设施”,是一种遵循既定标准的利用公钥密码技术为电子商务的开展提供一套安全基础平台的技术和规范,它能够为所有网络应用提供加密和数字签名等,密码服务及所必要的密钥和证书管理体系。 5.单钥密码体制: 单钥密码体制是加密和解密使用相同或实质上等同的密钥的加密体制。使用单钥密码体制时,通信双方A、B必须相互交换密钥,当A发送信息给B时,A 用自己的加密密钥进行加密,而B在接收到数据后,用A的密钥进行解密。单钥密码体制又称做秘密密钥体制或对称密钥体制。 五、简答题 1.在交易双方的通信过程中如何实现源的不可否认性? (1)源的数字签名; (2)可信赖第三方的数字签名; (3)可信赖第三方对消息的杂凑值进行签名; (4)可信赖第三方的持证; (5)线内可信赖第三方; (6)上述方法的适当组合。 2.电子商务安全的中心内容是什么? (1)商务数据的机密性; (2)商务数据的完整性; (3)商务对象的认证性; (4)商务服务的不可否认性; (5)访问控制性; 3.简述SSL的体系结构。 SSL协议共由四个协议组成,它们是SSL记录协议,SSL更改密码规格协议,SSL警报协议,SSL握手协议。 (1)SSL记录协议,定义了信息交换中所有数据项的格式。其中,MAC是一个定长数据,用于信息的完整性;信息内容是网络的上一层——应用层传来的数据;附加数据是加密后所产生的附加数据。 1、简述电子商务流程 答:(1)电子商务的基本交易过程:①交易前的准备;②交易谈判和签订合同;③办理交易进行前的手续;④交易合同的履行、服务和索赔。(2)网上商品交易流程:①网上商品直销流程:消费者进入网站、浏览商品;消费者在提供者的网站上填写信息,订购商品;消费者选择付款方式,供应方查看消费者的信息,比如账户余额是否足够;供应方发货,同时银行将款项划入供应方;消费者检查收货。 ②网上商品中介交易流程:交易双方将供需信息发布在网络交易中心;交易双方根据网上商品交易中心提供的信息选择自己的交易对象,网上商品交易中心协助双方合同的签订以及其他的相关手续;交易双方在网络交易中心指定的银行进行付款、转账等手续;商品交易中心送货或由卖方直接送给买方;买方验货收货。 2、概括电子商务模式的类型 答:从参与的主体和实现商务活动的方式的角度考虑,基于Internet电子商务模式可以概括为网上直销型电子商务模式和网上中介型电子商务模式两种。网上直销型电子商务模式分为:(1)企业与企业间网上直销型电子商务模式:①买方集中模式;②卖方集中模式;③专业服务模式。(2)网上零售模式:①实物商品电子商务模式;②无形商品电子商务模式:网上订阅模式,付费浏览模式,广告支付模式,网上赠与模式。(2)网上中介型电子商务模式:①企业与企业间网上中介型电子商务模式;②消费者与消费者间的网上中介型电子商务模式;③网上商城模式。 3、结合自己的亲身经历,思考在电子商务交易中会涉及哪些安全问题?(信息传输风险,信用风险,管理风险,法律风险,网上支付风险) 电子商务所面临的安全问题主要包括以下几个方面。(1)窃取信息。数据信息在未采用加密措施情况下,以明文形式在网络上传送,攻击者在传输信道上对数据进行非法截获、监听,获取通信中的敏感信息,造成网上传输信息泄露。即使数据经过加密,但若加密强度不够,攻击者也可通过密码破译得到信息内容,造成信息泄露。(2)篡改信息。攻击者在掌握了信息格式和规律后,采用各种手段对截取的信息进行篡改,破坏商业信息的真实性和完整性。(3)身份仿冒。攻击者运用非法手段盗用合法用户身份信息,利用仿冒的身份与他人交易,获取非法利益,从而破坏交易的可靠性。(4)抵赖。某些用户对发出或收到的信息进行恶意否认,以逃避应承担的责任。(5)病毒。网络化,特别是Internet的发展,大大加速了病毒的传播,同时病毒的破坏性越来越大,严重威胁着电子商务的发展。(6)其他安全威胁。电子商务的安全威胁种类繁多,有故意的也有偶然的,存在于各种潜在方面。例如:业务流分析,操作人员的不慎重所导致的信息泄露,媒体废弃物所导致的信息泄露等都对电子商务的安全性构成不同程度的威胁。 4、电子商务网络系统自身的安全问题(1)物理实体安全问题(2)计算机软件系统潜在的安全问题(3)网络协议的安全漏洞(4)黑客的恶意攻击(5)计算机病毒攻击(6)安全产品使用不当 5、电子商务交易信息传输过程中面临哪些安全问题? (1)信息机密性面临的威胁:主要指信息在传输过程中被盗取。(2)信息完整性面临的威胁:主要指信息在传输的过程中被篡改、删除或插入。(3)交易信息的可认性面临的威胁:主要指交易双方抵赖已经做过的交易或传输的信息。(4)交易双方身份真实性面临的威胁:主要指攻击者假冒交易者的身份进行交易。 电子商务企业内部安全管理问题(1)网络安全管理制度问题(2)硬件资源的安全管理问题(3)软件和数据的维护与备份安全管理问题 6、电子商务安全管理方法(了解P19) 从安全技术,安全管理制度和法律制度三个方面7、电子商务安全管理的制度体现在哪些方面?答:电子商务安全管理的制度体现在以下几个方面:(1)人员管理制度。(2)保密制度。(3)跟踪、审计、稽核制度。(4)网络系统的日常维护制度。(5)病毒防范制度。 8、风险分析的目的:风险分析的最终目的是彻底消除风险,保障风险主体安全。具体包括以下几个方面:(1)透彻了解风险主体、查明风险客体以及识别和评估风险因素;(2)根据风险因素的性质,选择、优化风险管理的方法,制定可行的风险管理方案,以备决策;(3)总结从风险分析实践中得出的经验,丰富风险分析理论。 9、风险分析的原则:风险分析的原则是分析人员在进行风险分析时辨别和评估各种风险因素所持的态度以及在分析中采用各种技术的原则它是独立于风险分析的对象(风险主体、风险客体和风险因素等)之外的认知系统遵循的原则。 2017人教版四年级上下册语文期末考试复习资料 2017人教版四年级上下册语文期末考试复习资料篇一 一、风景特点篇 1、桂林山水——奇秀险、静清绿 2、双龙洞——雄伟、惊险、神奇 3、七月的天山——奇妙无比、引人入胜 4、大海——波澜壮阔 5、西湖——水平如镜 6、泰山——峰峦雄伟 7、香山——红叶似火 8、荷兰——水之国,花之国,牧场之国 9、乡村生活—自然和谐、充满诗意、无拘无束 10、乡下风景——独特迷人、优美恬静 11、桂林山水甲天下——桂林的山水天下第一 甲:第一 12、、舟行碧波上,人在画中游——小船在碧波荡漾的湖面上行驶,人好像在画卷中游览观赏一样。 二、人物特点篇 1、父亲(中彩那天)——诚实,讲信用 2、父亲(万年牢)——认真、实在、正直 3、哈默——自爱自尊自强、有骨气 4、小夜莺——机智勇敢、热爱祖国 5、雨来——机智勇敢、热爱祖国、游泳本领高 6、一个中国孩子——热爱和平、憎恨战争 7、盲童安静——热爱生活、珍惜生命 8、琳达一家——一心为他人着想,乐于助人 9、乡下人家——热爱生活,勤劳朴实 10、伽利略—执着追求真理,相信科学、不迷信权威 11、罗丹——做事全神贯注、一丝不苟、执著追求 12、聋哑青年——做事勤奋专注、画技高超 13、父亲(父亲的菜园)——勤劳执著、认准目标、坚持不懈、 4、纪昌——虚心好学、勤学苦练 15、飞卫——堪称名师 16、扁鹊——医术高超 17、蔡桓公——固执己见、自以为是、讳疾忌医 18、文成公主——聪明又漂亮 19、普罗米修斯——不畏强权,为民造福、不惜牺牲自己的生命 20、宙斯——心狠手辣、冷酷无情 21、渔夫——从容、镇定、聪明 22、魔鬼——凶狠狡猾而又愚蠢 三、单元心得体会 1、学习了第1单元,我感受到了祖国的风景是那么的奇妙 最新《马原》大学期末考试必背知识点汇总 第一章马克思主义是关于无产阶级和人类解放的科学 1、《共产党宣言》的发表,标志着马克思主义的公开问世 2、马克思主义产生的社会根源(或经济、社会历史条件)是资本主义经济的发展 3、马克思、恩格斯完成了从唯心主义同唯物义、从革命民主主义向共产主义的转变,为创立马克思主义奠定思想前提 4、在马克思主义创立过程中,第一次比较系统地阐述了历史唯物主义基本原理的着作是《德意志意识形态》 5、在马克思主义的经典着作中,被誉为“工人阶级的圣经”的着作是《资本论》 6、马克思主义经济理论的基石是剩余价值理论 7、世界上第一个无产阶级政党是共产主义者同盟 8、马克思主义理论区别于其他理论的显着特征是实践性 第二章世界的物质性及发展规律 9、唯物主义与唯心主义的对立和斗争中交织着辩证法与形而上学的对立和斗争 10、全部哲学,特别是近代哲学的重大的基本问题,是思维和存在的关系问题;唯物主义和唯心主义这两个专门的哲学术语有着特定的含义和确定的标准,不能随意乱用,也不能另立标准,否则会造成混乱。这里所说的特定含义和确定标准是指对世界本原究竟是物质还是精神的回答;存在和思维是否具有同一性,是哲学基本问题的第二方面的内容,对这个问题的不同回答,是划分可知论和不可知论的标准, 11、唯物主义一元论同唯心主义一元论对立的根本点在于世界本原问题 12、物质的唯一特性是客观实在性,“客观实在”是指存在于人的意识之外,不以人的意志为转移 13、相信“意念移物”,甚至相信可以用意念来直接改变物质结构,就是信奉主张精神主宰客观物质世界的主观唯心论 14、“心诚则灵,心不诚则不灵”的说法是夸大了意识能动作用的唯心主义观点 15、哲学物质概念与自然科学关于具体的物质形态和物质结构的概念之间共性与个性的关系(不是整体和部分的关系、系统与要素的关系) 16、列宁对辩证唯物主义物质范畴的定义是通过物质与意识的关系界定的 17、物质和意识的对立只有在非常有限的范围内才有绝对的意义,超过这个范围便是相对的了,这个范围是指物质和意识何者为第一性 18、对同一张事物的不同看法都是客观事物的主观映象 19、意识是客观世界的主观映象,这说明意识是客观精神的主观映象 20、“思想实验”体现了意识活动的创造性 21、运动是物质的存在方式和根本属性 22、“寒路神麦正当时”说明一切事物都处在永恒的运动、变化和发展之中 23、物质决定意识,意识对物质具有反作用。这种反作用也就是意识的能动作用,即人特有的积极认识世界和改造世界的能力和活动。 24、运动是物质的根本属性,是物质的存在方式 25、运动是物质的存在方式和根本属性,物质是运动着的物质,脱离运动的物质是不存在的 26、柏格森所说的运动变化不是指任何具体的事物的运动变化,而只是纯粹的“动作”,是没有物质承担者的运动 2017—2018第一学期 17春汽修班《汽车文化》期末考试题 注意事项: 1、考生应严格遵守考场规则,得到监考人员指令后方可答题。 2、考生拿到试卷后应首先填写密封线内各项内容(准考证号、姓名、学校),不得填出密封线外,同时把座位号填写在试卷右上角座位号栏内。 3、用蓝、黑色圆珠笔或钢笔把答案直接写在表格里。 4、注意字迹清楚,保持卷面整洁。 5、考试结束将试卷放在桌上,不得带走。考试时间90分钟。 判断题: 选择题: 一、判断题 :(每题 2 分,共计 40 分) 1、F1赛车发动机的冷却是靠水来冷却的。 ( ) 2、美国通用汽车公司创建于1908,创建人是威廉.C 杜兰特 ( ) 3、大众汽车公司主要有大众和奥迪两大品牌。 ( ) 4、本次和戴姆勒发明的汽车都采用柴油机 ( ) 5、1895年,法国的米其林兄弟制造出了用于汽车的充气轮胎 ( ) 6、美国第一大汽车公司是福特汽车公司 ( ) 7、福特汽车公司生产的T 型汽车是世界第一条流水线装配而成的汽车。 ( ) 8、爬坡试验包括最大爬坡度与爬长坡以及动力三项试验。 ( ) 9、德国工程师卡尔本次发明了在世界上第一辆摩托车。 ( ) 10、世界上第一辆吉普车是由美国班特姆公司制造。 ( ) 11、汽车是用内燃机作为动力,主要在公路上或马路上行驶的交通工具,通常有4个或4个以上的橡胶轮胎,用来运载人或货物。 ( ) 12、汽车电气设备由车身和发动机组成。 ( ) 13、1956年7月,国产第一辆“解放”牌4t 载货汽车在第一汽车制造厂诞生。“一汽”也因此被誉为中国汽车工业的摇篮。 ( ) 14、所有的宝马轿车都是后轮驱动。 ( ) 15、马自达以其辉煌的技术创新历史而自豪,尤其以转子发动机为代表。 ( ) 16、汽车噪音的主要来源有两个方面,一是发动机,另一个是喇叭。 ( ) 17、太阳能汽车使用太阳能电池把光能转化成电能储存在蓄电池中,用蓄电池来推动汽车。( ) 18、白色的汽车发生交通事故的几率远高于黑色汽车。 ( ) 19、未来小客车的造型必然是在鱼形车的基础上加以改进。 ( ) 20、方程式汽车赛项目只有F1。 ( ) 二、选择题 :(每题2分,共计40 分) ( )。 A 、凯迪拉克 B 、地球 C 、水星 D 、 雪佛兰 2.( )成功地创造了一整套现代公司组织管理体系。 A 、 阿尔佛雷德 斯隆 B 、 丰田喜一郎 C 、 威廉 杜兰特 D 、威廉姆 迈巴赫 3.我国第一辆轿车是( )。 A 、红旗CA770高级轿车 B 、解放牌轿车 C 、SH760中级轿车 D 、东风牌轿车 年一级方程式汽车大赛中国大奖赛在( )赛道举行。 A 、北京 B 、上海 C 、广州 D 、大连 5.世界上最早组织汽车比赛的国家是( )。 A 、法国 B 、英国 C 、美国 D 、中国 年美国克莱斯勒的( )小客车,首次采用流线形车身。 A 、气流牌 B 、和风牌 C 、甲壳虫 D 、顺风牌 7.汽车排放造成的大气污染会破坏( ),从而造成太阳辐射过强,也会导致出现高温天气。 A 、臭氧层 B 、对流层 C 、大气层 D 、电离层 8.氢气汽车指用( )的汽车 学校: 班级: 姓名: 学号: 身份证号: ……………………………装………………………订………………………线………………………………… 期中考试复习题 1.简要说明ARPANET研究中,通信网络方案设计的两个基本问题? 答:①.网络拓扑结构: 集中式和非集中式拓扑构型 () 分布式网络拓扑构型: ②.分组交换技术 2.简要说明计算机网络主要特征? 答: (1)组建计算机网络的主要目的是实现计算机资源的共享。 (2)互联的计算机系统是自治的系统。 (3)联网计算机之间的通信必须遵循共同的网络协议 3. 按覆盖的地理范围划分,计算机网络可以分为哪些网络? 答:广域网、城域网、局域网与个人区域网。 4. 广域网具有那两两个主要的特征? 答:(1)广域网是一种公共数据网络。 ?(2)广域网研究的重点是宽带核心交换技术。 5.宽带城域网的定义? 答:宽带城域网是以IP协议为基础,通过计算机网络、广播电视网、电信网的三网融合,形成覆盖城市区域的网络通信平台,为语音、数据、图像、视频传输与大规模的用户接入提供高速与保证质量的服务。 6.宽带城域网技术的主要特征 (1)完善的光纤传输网是宽带城域网的基础。 (2)传统电信、有线电视与IP业务的融合成为了宽带城域网的核心业务。(3)高端路由器和多层交换机是宽带城域网的核心设备。 (4)扩大宽带接入的规模与服务质量是发展宽带城域网应用的关键。 7. 画出宽带城域网的功能结构图? 8.局域网的定义? (1)局域网(LAN)用于将有限范围内(例如一个实验室、一幢大楼、一个校园)的各种计算机、终端与外部设备互联成网。 (2)按照采用的技术、应用范围和协议标准的不同,局域网可以分为共享局域网与交换局域网。 9.决定局域网性能的三个因素是什么? 答:拓扑、传输介质与介质访问控制方法。 10.简述局域网的应用范围? 答:可以用于办公室、家庭个人计算机的接入,园区、企业与学校的主干网络,以及大型服务器集群、存储区域网络、云计算服务器集群的后端网络。 11.简述Internet网络结构的主要特点? (1)大量的用户计算机与移动终端设备通过符合802.3标准的局域网、802.11标准的无线局域网、802.16标准的无线城域网、无线自组网、无线传感器网络,有线电话交换网、无线3G/4G移动通信网,以及有线电视网接入本地的ISP、企业网或校园网。 (2)ISP将终端用户的计算机汇接到宽带城域网。宽带城域网通过城市宽带出口连接到国家或国际级主干网。 (3)大型主干网是由大量分布在不同地理位置、通过光纤连接的高端路由器构成,提供高带宽的传输服务。 (4)国际或国家级主干网组成Internet的主干网。国际、国家级主干网与地区主干网连接有很多服务器集群,为接入的用户提供各种Internet服务。 12.画出基本的网络拓扑构型的结构?简述其特点。 绪论马克思主义是关于无产阶级和人类解放的科学 一、什么是马克思主义 马克思主义的内涵 马克思主义是现代无产阶级的思想体系。 马克思主义可以从不同的角度理解,总体有广义与侠义之分: 从狭义上讲:马克思主义是指由马克思和思格斯所创立的基本理论、基本观点和学说的体系。 从广义上讲:马克思主义不仅指马克思和思格斯所创立的基本理论、基本观点和学说的体系,也包括后人对它的运用和发展,即在实践中不断发展了的马克思主义。 二、马克思主义的产生和发展 (二)马克思主义是时代的产物 马克思主义诞生在欧洲,产生于19世纪40年代,以《共产党宣言》的发表为标志。马克思主义的产生和发展有其深刻的经济社会根源、思想渊源和实践基础。 1、资本主义经济的发展为马克思主义的产生提供了经济、社会历史条件。 2、无产阶级反对资产阶级的斗争日益激化,对科学理论的指导提出了强烈的需要。 3、马克思恩格斯的革命实践和对人类文明成果的继承与创新 马克思主义产生的理论前提 德国古典哲学、英国古典政治经济学和英、法的空想社会主义理论。 (三)马克思主义在实践中不断发展 1、马克思主义哲学是时代精神的精华 马克思主义是在实践中不断发展着的科学。马克思主义之所以具有强大的生命力,就在于它是时代精神的反映。所谓时代精神也就是对一定时代的本质、主题和基本特征等方面的概括。每个时代都有自己发展趋向方面的主题、任务及其精神需求,它渗透在这个时代的经济、政治、文化、科学等各个方面。马克思主义之所以能指引着无产阶级时代前进,推动文明进步,根本原因就在于它自觉地植根于社会实践的丰厚土壤,不断地从现实生活中吮吸自己的生命之泉,随着时代主题的转换检验、丰富和发展自己,科学地回答了时代在不同阶段提出的根本性的重大问题。 2、马克思主义具有与时俱进的品格 首先,马克思主义是随着实践发展而发展的科学。实践的观点是马克思主义基本的观点,实践性是马克思主义的本质特性。一句话,实践决定了马克思主义是一门发展的学说。 其次,马克思主义是一个开放性的科学体系。科学性是马克思主义哲学与时俱进的内在根据。 第三,马克思主义具有与时俱进的内在自觉。 3、马克思主义的发展 在总结帝国主义和无产阶级革命时代的新的历史条件下,在总结新的历史经验和概括自然科学最新成就的基础上产生了列宁主义。 为解决半封建半殖民地社会革命的问题,产生了毛泽东思想。 为解决在经济上相对落后的国家如何建设社会主义,产生了邓小平理论。 三、马克思主义科学性与革命性的统一 江西省井冈山经贸学校2015—2016第二学期 16春汽修一班《汽车文化》期末考试卷 注意事项: 1、考生应严格遵守考场规则,得到监考人员指令后方可答题。 2、考生拿到试卷后应首先填写密封线内各项内容(准考证号、姓名、学校),不得填出密封线外,同时把座位号填写在试卷右上角座位号栏内。 3、用蓝、黑色圆珠笔或钢笔把答案直接写在表格里。 4、注意字迹清楚,保持卷面整洁。 5、考试结束将试卷放在桌上,不得带走。考试时间90分钟。 判断题: 选择题: 一、判断题 :(每题 2 分,共计 40 分) 1、目前我国汽车产量居全球第八位。( ) 2、F1车赛的正式比赛是安排在星期六举行。( ) 3、目前全球最大的汽车公司是德国大众汽车公司。( ) 4、SUV 汽车的出现是汽车发展史上第六座里程碑。( ) 5、甲壳虫汽车是德国大众汽车公司的费迪南德.波尔舍博士设计出来的。( ) 6、日本最大的汽车公司是丰田汽车公司。( ) 7、世界上第一台蒸汽机汽车是英国人瓦特发明的。( ) 8、中高级轿车是目前世界上产量最大,保有量也最大的轿车。( ) 9、英国劳斯莱斯汽车公司的车标是飞翔女神。( ) 10、现代化交通运输包括铁路、公路、水路、航空、管道等五种运输方式。( ) 11、全轮驱动的双轴汽车可用4*2来表示。( ) 12、“红旗法规”是1865年法国制定的。( ) 13、底特律是美国的汽车城。( ) 14、我国从1998年7月1日起,全国所有汽车一律停止使用含铅汽油,改用无铅汽油。( ) 15、与同等排量的汽油车相比,柴油轿车能够节油60%以上。( ) 16、除了内燃机汽车,二十一世纪占据重要地位的汽车将是太阳能汽车。( ) 17、世界方程式赛车最初级的形式是康巴斯赛车。( ) 18、“GT ”赛是汽车耐久赛的简称。( ) 学校: 班级: 姓名: 学号: 身份证号: ……………………………装………………………订………………………线………………………………… 电子商务的风险及其安全管理 摘要:随着21世纪人类社会步入知识经济时代以来,经济发展日益呈现出市场化、知识化、信息化和全球化的趋势。互联网络系统Internet的飞速发展,使得电子商务的应用和推广极大改变了人们工作和生活方式,也给众多的人带来了无限的商机。然而,电子商务发展所依托的平台——互联网络充满了较大而且复杂的安全风险。除此之外,电子商务的发展还面临着严峻的内部风险。因此,在电子商务运行的环境、提供电子商务安全解决方案的同时,应该将电子商务系统面临的风险问题以及对风险有效管理和控制方法充分的考虑。关键词:电子商务;发展状况;风险;管理;对策 一、我国电子商务的现状 我国的电子商务起步较晚。1997年,我国开始发展电子商务,较世界的其他国家而言,我国的电子商务发展是较晚的。随着信息技术的发展和互联网的逐渐普及,电子商务在我国的发展速度迅猛,其交易额近年来呈爆发式增长。另外,互联网及电子商务的发展同样令世界注目,吸引了很多外国的投资者进入中国的市场。中国互联网电子商务正进入一个务实发展的时期。随着国内外众多企业对电子商务网站精心经营和运作、国内联网用户和上机时间的持续上升以及国家对互联网电子商务软硬件平台 特别是有关法律规范的出台,中国电子商务正迎来一个蒸蒸日上的未来。 二、我国的电子商务存在的风险 1.客户面临的风险 客户面临的风险是指客户一方的私有信息被盗用或破坏的可能性。例如:客户的账号及密码、信用卡信息、客户计算机系统及数据等。被盗取的途径主要有以下四种: (1)欺骗性网址。 (2)从销售商和网络服务提供商那里盗取客户的信息。在电子商务中,客户在进行商务活动时要提供给销售商和网络服务提供的私有信息(如信用卡号等)。如果黑客入侵了销售商的服务器,客户的私有信息就可能被盗取。 (3)从文件中盗取客户的信息。当用户的计算机被非法访问或侵入时,文件的被盗就会导致用户信息的被盗。 (4)直接骗取。直接骗取是指黑客假扮系统管理员等,通过E-mail或电话与客户联系,谎称网络有故障,要求得到客户的密码。黑客知道密码后就很容易访问客户机器上的数据文件和应用程序,进一步对它们进行破坏、修改等。 2.销售商面临的风险 在电子商务中,销售商面临的风险主要有三方面,即假客户、被封锁服务和数据被窃。 (1)假客户,指一些人假扮客户来订购产品或服务。例如,用假信用卡号来骗取免费服务和免费产品,或者要求送货而没有人来支付。(2)数据被窃。黑客可以随时、随地作案,而且很难被追踪到。 C1.They arrived at a farmhouse, in front of ______sat a small boy. A. whom B. who C. which D. that D2.The engineer ______my father works is about 50 years old. A. to whom B. on whom C. with which D. with whom B3.They talked a lot about things and persons ________they remembered in the school. A. which B. that C. whom D. what B4.My neighbors used to give me a hand in time of trouble, _______ was very kind of them. A. who B. which C. that D. it C5. I have bought two ball pens, _______ writes well. A. none of them B. neither of them C. neither of which D. none of which A6. She was so angry at all ________ he was doing _________ she stayed up all night. A. that; that B. that; which C. what; that D. what; as C7. ____in this way, the situation doesn't seem so disappointing. A. To look B. Looking at C. Looked at D. To be looked at B8. You will see this product ____ wherever you go. A. to be advertised B. advertised C. advertise D. advertising C9. ____in a recent science competition, the three students were awarded scholarship totaling 21,000 dollars. A. To be judged the best B. having judged the best C. Judged the best D. Judging the best C10. From the dates ____ on the plates, we decided that they were made in Song Dynasty. A. marking B. having been marked C. marked D. to be marked A11. She stood by the window, ____. A. thinking B. think C. thought D. thinks A12. ____ to meet anybody, he went in from the back door. A. Not wishing B. Wishing C. Not wished D. No wishing C13.The editorial ____ now will appear in tomorrow's newspaper. A. writing B. to write C. being written D. write B14. It ____ now pretty late, we took our things and retired to our room. A. is B. being C. turned D. got A15. ____ with the size of the whole earth, the highest mountain does not seem high at all. A. When compared B. While comparing C. Compare D. Comparing B16. The old man came upstairs with great strength, his right hand ____ a stick for support. A. held B. holding C. being holding D. was holding C17. ____ three times in a row, the boxer decide to give up fighting. A. Having defeated B. To have defeated C. Having been defeated D. To have been defeated A18. ____neglecting our education, my father sent me to school. A. Accused of B. Accusing of C. To be accused of D. That he was accused of D19. ____ mainly for the invention of the telephone, Alexander Graham Bell devoted his life to helping the deaf. A. He is remembered B. While being remembered C. To be remembered D. Though remembered A20. ____ that they are fresh from university, the young people have done a good job. A. Given B. Because C. Giving D. As D21. ____ on a clear day, far from the city crowds, the mountains give him a sense of infinite peace. A. If walking B. While walking C. Walking D. When one is walking D22. I understood you were third-year students ____ in English. A. who majors B. who major is C. have majored D. majoring A23. A cool rain was falling, ____ with snow. A. mixed B. mixing C. to mix D. having mixed A24. ____ by the police, the kidnappers had no choice but to surrender. A. Surrounded B. Surrounding C .having surrounded D. To be surrounded C25.____ equal educational opportunities, American Indians in the reservations remained backward and illiterate for a long time.电子商务安全风险及对策

小学期末考试复习四年级下册英语复习题汇总

马原复习资料重点知识论述题

汽车文化期末考试a卷答案)

电商安全期末复习

电子商务安全风险管理研究

汽车文化期末考试题及答案

电子商务安全期末复习题(1)

电子商务安全与管理

人教版四年级上下册语文期末考试复习资料

《马原》大学期末考试必背知识点汇总

汽车文化试卷及答案

2018.4期中考试复习题

大学马原考试练习情况总结复习资料计划重要资料库要点(较全面)

《汽车文化》期末考试题及答案

电子商务的风险及其安全管理

成人教育《土木工程 (4)》期末考试复习资料及参考答案