基于马尔科夫链的组密钥更新代价分析方法

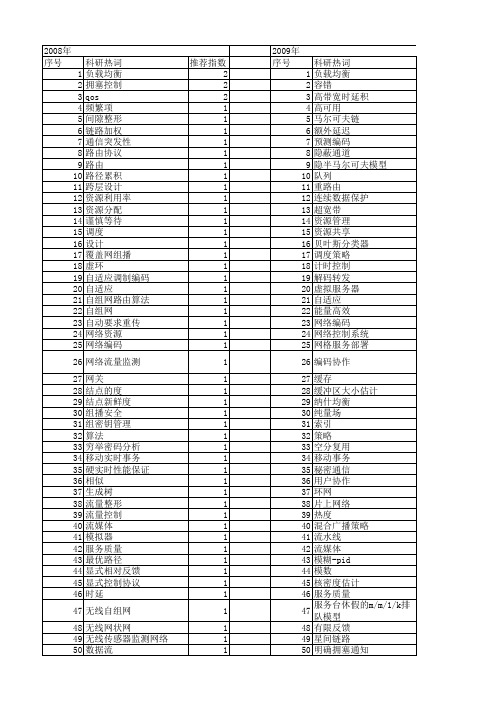

【计算机科学】_理论与方法_期刊发文热词逐年推荐_20140723

网格简化 结构化数据 结构化p2p网络 组合逻辑 线性算术表示 线性反馈移位寄存器 线形分形稳定噪声 约柬聚类 粗集理论 粗集 粒度计算 等腰归一化距离 程序验证 移动对象 神经网络 磁共振图像 知识获取 知识 相机标定 相似性 生物特征识别 生物特征密钥生成 生物特征加密 特征降维 特征空间 特征提取 特征抽取 特征函数 渐进网格 混沌技术 测试路径 测试用例 测试数据 测试套件 泛函 死锁预防 正交变换 模糊集合 模糊集 模糊粒度空间 模糊等价关系 模糊神经网络 模型检验 梯形子模式 核方法 核属性 核主分量分析 树 柔性筛选方法 柔性制造系统 构造方法 构件集成测试 构件组合 构件消息自动机

2008年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160

构件回归测试 构件变更 构件元数据 构件 权值 本体论 本体 有限状态机 最小包围球 最佳一致逼近 时序逻辑 文法类型 文本分类 数组和循环 数据驱动 数据仓库 支持向量数据描述 描述子 指标体系 抽象解释 成员问题 彩色图像 形式语言 形式背景 形式概念分析 形式化 异常处理 度量 序列密码 广义回归神经网络 布局问题 差分分析 嵌入问题 嵌入式马尔可夫链 层次更新 局部测度 局部分类器 小样本 对象关系图 对应点匹配 实化视图 定性空间表示 安全性 安全度量 子概念格 奇异值分解 多项式组合 多项式基函数 多维稀疏模糊推理 多维概率母函数 基函数簇 垃圾邮件 图文法 图划分

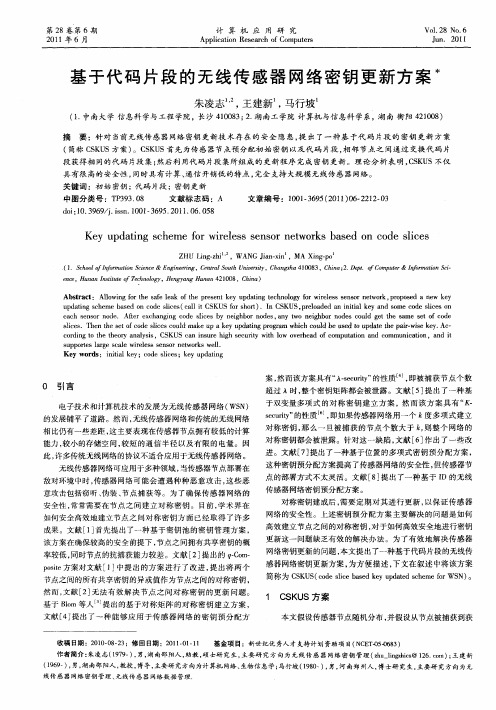

基于代码片段的无线传感器网络密钥更新方案

的密钥 。由于每个节点保存 的代码 片段 数不 是很 大 ( ) 交 k个 ,

换代码片段所需的时间较短 ; 同时 , 输入 当前密 钥获得新 密钥

也仅仅需要 k 次数学运算 , 所需 的时间也很 短 , 因此 , 以上 假设 是符合实际 的。C K S方案 主要 包含 预分配 、 SU 密钥材 料交 换 和对称密钥使用 与更新 三个 阶段。预分 配阶段负责 为每一 个 节点分配初 始密钥 和代码 片段 , 密钥更新阶段负责定期对节点

网络密钥更新 的问题 , 本文提 出了一种基于代码片段的无线传 感器 网络密钥更新方案 , 为方便描 述 , 文在叙述 中将该方案 下

简称 为 C K S cd l ebsdkyu dtdsh m r N) S U (o esc ae e p a ce ef i e o WS o

1 C K S方案 S U

—

作者简介: 朱凌 志 (9 9 ) 男 , 南邵 阳人 , 教 , 士研 究 生 , 要 研 究 方 向为 无 线 传 感 器 网 络 密 钥 管理 (h l ghc@ 16 cr) 王 建 新 17 一 , 湖 助 硕 主 zu i zis 2 .南邵 阳人 , 教授 , 博导 , 主要研 究方向为计算机 网络 、 生物信息学 ; 马行坡 (90 ) 旁, 18一 , 河南郑 州人 , 士研 究生 , 博 主要研 究方向为无

超过 A时 , 整个密钥矩阵都会被 泄露 。文献 [ ] 出了一种基 5提 于双变量多项 式 的对称 密钥 建立方 案 ,然而 该方 案具 有 “ — K scry 的性质 J 即如果传感器 网络用 一个 k度多项式建 立 eu t” i , 对称密钥 , 那么 一旦被捕 获的节点 个数大于 , 整个 网络 的 则 对称密钥都会被泄露 。针对这一 缺陷 , 文献 [ ] 6 作出 了一些 改 进。文献[ ] 7 提出了一种基 于位置 的多项式密钥 预分配方案 ,

信息安全概论课后答案

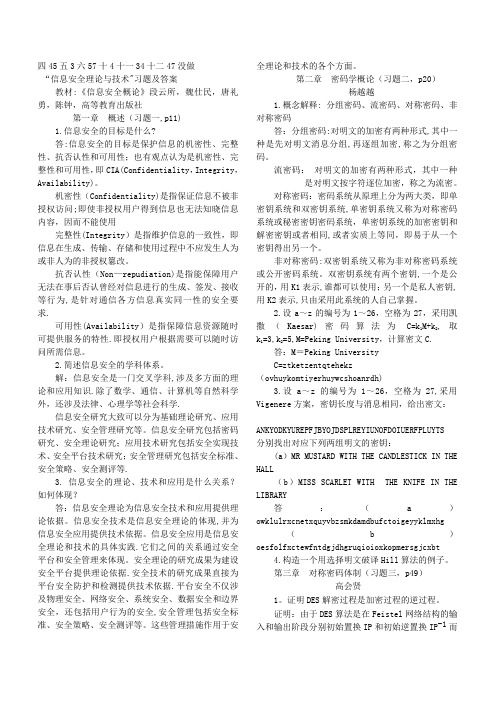

四45五3六57十4十一34十二47没做“信息安全理论与技术"习题及答案教材:《信息安全概论》段云所,魏仕民,唐礼勇,陈钟,高等教育出版社第一章概述(习题一,p11)1.信息安全的目标是什么?答:信息安全的目标是保护信息的机密性、完整性、抗否认性和可用性;也有观点认为是机密性、完整性和可用性,即CIA(Confidentiality,Integrity,Availability)。

机密性(Confidentiality)是指保证信息不被非授权访问;即使非授权用户得到信息也无法知晓信息内容,因而不能使用完整性(Integrity)是指维护信息的一致性,即信息在生成、传输、存储和使用过程中不应发生人为或非人为的非授权簒改。

抗否认性(Non—repudiation)是指能保障用户无法在事后否认曾经对信息进行的生成、签发、接收等行为,是针对通信各方信息真实同一性的安全要求.可用性(Availability)是指保障信息资源随时可提供服务的特性.即授权用户根据需要可以随时访问所需信息。

2.简述信息安全的学科体系。

解:信息安全是一门交叉学科,涉及多方面的理论和应用知识.除了数学、通信、计算机等自然科学外,还涉及法律、心理学等社会科学.信息安全研究大致可以分为基础理论研究、应用技术研究、安全管理研究等。

信息安全研究包括密码研究、安全理论研究;应用技术研究包括安全实现技术、安全平台技术研究;安全管理研究包括安全标准、安全策略、安全测评等.3. 信息安全的理论、技术和应用是什么关系?如何体现?答:信息安全理论为信息安全技术和应用提供理论依据。

信息安全技术是信息安全理论的体现,并为信息安全应用提供技术依据。

信息安全应用是信息安全理论和技术的具体实践.它们之间的关系通过安全平台和安全管理来体现。

安全理论的研究成果为建设安全平台提供理论依据.安全技术的研究成果直接为平台安全防护和检测提供技术依据.平台安全不仅涉及物理安全、网络安全、系统安全、数据安全和边界安全,还包括用户行为的安全,安全管理包括安全标准、安全策略、安全测评等。

【计算机科学】_映射技术_期刊发文热词逐年推荐_20140727

推荐指数 4 4 3 3 2 2 2 2 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 19年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182

数据预测 数据流 数据挖掘 数字化供应链 数列 教据粒单元 放射自显影 接入网 拓扑感知 报文平衡测度 扩展存储模式 归纳逻辑编程 归纳学习 异常入侵检测 序关系 广播加密 工作流 对象持久化 对象/关系映射 对称密钥分组密码 对数映射 密码分析 实时 存储模式 多线性映射 复杂结构数据 处理单元映射 基因表达数据 图像置乱 图 唇读 呼叫连接段 双线性映射 双亲/孩子 半呼叫模型 动态资源映射 加法模运算 加快sofm学习过程 初始矩形网格 初始化方法 分组加密 凸分析 凝胶电泳 关系映射框架 关系数据库模式 信息空间 信息安全 信息处理 信息增益 信息交换 代数算法 代价函数 人脸识别 人工神经网络

科研热词 本体映射 本体 映射 xml 语义距离 特征提取 混沌 流形学习 概念相似度 广义猫映射 图像加密 黎曼法坐标 鱼雷 高阶逻辑 马尔可夫链 面向方面编程技术 非计算资源 隐曲线 链接反应 遗传编程 遗传算法 速度插值 通讯功耗 通信矩阵 通信代价 身份加密 路由 赋范格h蕴涵代数同态 赋范格h蕴涵代数 语义一致 语义web 识别模型 评价框架 访问授权 行为动画 融合聚类 自适应 自组织特征映射图 自组织映射网络 自同态 自动化技术 背包问题 聚类 网络管理 网络 网格距离 网格计算 结构连接算法 组织特征映射 组播安全 组密钥管理 组密钥协商

【计算机科学】_带宽_期刊发文热词逐年推荐_20140723

2010年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

科研热词 流媒体 拥塞控制 跨层设计 无线网络 高误码 面向能耗的路由 通信代价 选择性通信 路由选择算法 资源 负载均衡 视频编码 节点选择 自适应速率调节 自适应混合fec/arq 自适应模糊控制 自认证签密 自认证代理签密 自组织网络 网络距离 综述 累积传输延时 监控系统 潜在可视场景集 渐进式传输 流量分布 比例延迟保证 椭圆曲线离散对数问题 无线资源管理 无线流媒体传输性能 无线实时流媒体 性能评价 带宽按需分配 带宽 宽带多媒体通信 大规模虚拟场景 多径 多信道 多agent系统 基于预测的路由 场景预下栽 回环时间 反馈轮 卫星通信系统 区分服务 动态队列管理 副本 分组 分布式虚拟环境 传输协议 代理签密 丢包率

推荐指数 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2009年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97

【计算机科学】_证明方法_期刊发文热词逐年推荐_20140723

53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106

粒度计算 粒子群优化算法 类动态更新 算法 空间分析 程序设计 程序优化 离散对数问题 磁共振图像 石刻艺术 石刻图像 矩阵 知识表示 着色时间petri网 相对距离 相似性 相似度 直线探测 电子商务协议 用户兴趣模型 生日攻击 特征选择 特征提取 特征抽取 特征匹配 渐进网格 混合启发 浏览兴趣度 测试用例生成 流体随机petri网 泛函网络 正确性 正则表达式 模糊集 模糊自适应pso 模糊假言产生式 模板匹配 模式匹配 模型转换 模型检验 模型检测 模块化 概念图 椭圆探测 格点量子色动力学 核属性 构造方法 机器视觉 本体 最小包围球 最大频繁项目集 更新事务 时间自动机 时间序列

科研热词 概念格 串空间 除算子 约简 等价变换 模式识别 原始算子 分类器 关系代数的派生算子 一阶逻辑 高维索引 高性能科学计算 频繁项 频度中心 预测模型 页面聚类 阻断攻击 逼近理论 逆向工程 连续假设实验 近似算法 软硬件协同设计 软件过程改进 软件维护 软件测试 软件更新 软件工程 转换算法 路由级internet拓扑 路径选择偏爱度 费米矩阵 谱密度-特征值分布 谱密度 说话人识别 认证测试 解码器 行为 蚁群算法 自动推理 聚类区 聚类 网格简化 组密钥协商 组合逻辑 组合测试 线性模型 线性时态逻辑 索引 系统服务 粗集 粗糙集 粗糙度

表面计算 表情识别 表情特征提取 蓝牙 范畴论 花指令 色度 良基归纳法 良基关系 自动指纹识别系统 自动信任协商 联系度 缓冲区大小估计 统计测试 统一的马尔可夫模型 线性判别分析 纹理图像检索 算法 策略环 立体匹配 秘密共享 短语识别 知识获取 知识粒度 相对粒度 相关性 相关反馈 相似度计算 直觉模糊集 目标函数 电子商务 生物识别技术 特征集分割 漫反射 混沌 混合系统 测试度量 测试向量自动生成 泛函网络 段落化 正则形 正交镜像滤波器组 模糊推理 模糊分类 概念词典 概念格 概念分数维 概念 查询效果 构件 机器视觉 机器学习 术语抽取 本体映射

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

基 于马 尔科 夫链 的 组 密钥 更新代 价 分析 方 法

张 冰

( 口职 业 技 术 学 院计 算 信 息 工 程 系 辽 宁 营 口 1 50 ) 营 10 0

【 摘

要 】 组密 钥管理机 制大 多基于 树结构 或星结 构 。在 这两种 结构 中 , 员的加入 和离 开均对 密钥更新 代价影 响很 成

大 。 出基 于连续 时间马可夫链 的代价 更新分析 方法 , 提 利用连续 时间马 可夫链来模拟 成员动 态变化 , 并对星结构 和树 结 构 的组播密钥 管理方 案进行更新 代价仿真 分析 , 比较 了两者 的性能差异 。 并 仿真结 果表 明, 组成员 离开的概率和速 率是

影 响星结构 和树结构 密钥管理 方案在 密钥更新代价 上差异 的主要 因素。 因此 , 在动 态变化 的环境下 , 使用星结 构和树 应 结构 相结合 的组密钥管 理机制 。 【关键词 】 密钥管理 ; 新代 价 ; 组 更 马尔科 夫链

te r -a e n tr a e t cue T ea a s s l h w ta epo a i n e c yo e e a igd mi t terl i e om n e h e b s da ds - s ds utr . h n l i r u s o th rb b i a dv l i f mb r l v o n e h a v p r r a c te ab r y s e ts h t l t y ot m se n a e te f b t e nt os h me . h r oe w rp s s na a l ek y n g me t c e codn tr a e h mea dc n n a t eb s d e e et e s T ee r . epo o e ou ea d p v e a e n h mea c ri t s - s ds e n o i lr -a e w hw c f t J ma s go a b c a c -e sh m . ce e

【 ew rs g u y aae et pan s m r v hi Ky od 】 r p e ngm n udtg ot a o ca o k m ; ic ; k n

1 引言

组 播 技 术 是 面 向 组 的 介 于 单 播 和 广 播 通 信 之 间 的 数

新代价 , 章首先利连续 时间马 可夫链 (T 文 C MC) 构 建 成 来 员 动 态 管 理 模 型 .并 在 此 基 础 上 设 计 了基 于 C MC 组 密 T

题 之一 。

钥代价 更新分析 方法 。 最后 。 将基 于 C MC的组 密代价更 T 新分析 方法进行 仿真 , 并对 仿真结果 给 出相关结 论。

2 组密钥管理机制

目前 的组 密 钥 管 理 机 制 中 .大 多 采 用 星 结 构 和 树 结

构两种 方式 。而对 于组密钥 管理来说 , 更新代 价是对整个 代价影 响最 大的 ,因此本 文重 点分析 基于这 2种结 构 的 在组密 钥管理 的密钥更新代 价 。

A ay i a d Smuai fte U d t g C s fGru e n g me tS h me n l s n i l o o h p ai o to o p K y Ma a e n c e s tn n

Zh n B n a g ig

( e at n o C mp tr n ie r g Y g o oain l e h o g oe e i n gY g o 10 0 Dpr me t f o u E gn ei , i k uV c t a c n l yC lg L o i i k u 7 5 0) e n n o T o l a n n

据传 输 方式 。它提供 了一种 一 到多或 多到 多的数 据通 信 模型, 能够有 效地 节约 网络带 宽 、 降低 网络 负载 。但 由于 组播体 系结构 的特点 ,它对 安全 性 的要求 也不 同于单 播

和 广 播 。组 播 的安 全 性 可 以通 过 密 码 学 机 制 实 现 . 设 计 而 安 全 高 效 的密 钥 管 理 系 统 是 当 前 安 全 组 播 研 究 的 核 心 问

C nns ie a o hi(T C ts utt nmc nin et hn r p e brjn n aeAd e l az e pan so otu-m r v a C M ) m leh d a ievom nw e o m e iadev.n s a leh dtg otf i T M k C n o i a e y r gu m so l w a o n y t u i c

【A sat】T e ae n t- sdkym ngm n shm shv e gw e sdi g u e aae etI tspprw s bt c r r - sdads rae e aae et ce e aebi i l ue r pkym ngm n n h ae eue eb ab n dy n o . i ,

文章从 组 密钥管 理机 制 的代 价分 析人 手 .着 重研 究

目前最 为常用 的两种 组密钥 管 理机制 的代 价 ,即基于 星

型结构 的组密钥 管理 机制 的代价 和基 于树 型结构 的组 密 钥 管理机 制的代价 。由于在所有 的组密钥 管理 的代价 中 , 密钥更 新 代价对 整 个组 密钥 管理 代 价影 响最 大 [】因 此 4, 文 章重点 分析 因成员 变化所 引 发的组 密钥更 新 代价 。对