基于Windows的结构化异常处理漏洞利用技术

基于Windows下溢出漏洞扫描技术的网络渗透分析与实现

维普资讯

第1 期

王 庆等 : 于 W i o 下 溢 出漏洞 扫描技 术的 网络 渗透 分析 与 实现 基 n ws d

2 7

的各 种 漏洞 , 及时采 取 相应 的预 防措 施 。更 多 的时候 , 为 网络攻 击者 , 行 网络 渗透 时 , 要 有针 对性 对 系统 并 作 进 需 进行 扫 描 , 出特定 的漏 洞 , 找 并对 漏洞 特性 或运 行机 制进 行 分析 , 取更 进一 步 的渗透 手段 。为 了实现 这 个 目的 , 采 就必须采取一些特殊的实现方式。经过实践 , 认为基于 Wi o s n w 下溢出漏洞的扫描技术主要有以下几种实现方 d

一

。

拟对 Wi o s n w 下的溢出漏洞扫描进行研究 , d 并就 Wi 00的 P P溢出漏洞 ( 0 .3 ) n 0 2 N MS 5 9 扫描进行分析和代 0

码 实现 。

2 漏 洞 扫 描 原 理

漏洞 扫 描技 术 的原 理是 : 向远 程计 算机 的 特定 端 口发送 特定 的请 求 数 据 , 据从 该 端 口返 回数 据 的特 征 , 根 来 判 断该 主机 是 否存 在某 种漏 洞 。主要 通过 以下 两种 方法 来 检查 目标 主机 是否 存 在 漏洞 : 是 在 端 口扫 描 后得 知 一 目标主机开启的端 口以及端 口上的网络服务 , 将这些相关信息与网络漏洞扫描系统提供的漏洞库进行匹配 , 查看 是 否存 在满 足 条件 的漏 洞 ; 二是 通过模 拟 黑客 的攻 击 手法 , 目标 主 机系 统进 行 攻 击 性 的安 全 漏 洞扫 描 , 测试 对 如 弱 势 口令 等 , 模 拟攻 击成 功 , 若 则表 明 目标 主机系 统存 在安 全漏 洞 。

信息安全技术部分试题

第九套1、对弱口令等登录信息的扫描主要包括基于字典攻击的扫描技术和基于穷举攻击的扫描技术。

2、SMTP(Simple Mail Transfer Protocol)协议是简单邮件传输协议,它的主要作用是将电子邮件发送到邮件服务器,属于电子邮件系统的重要协议。

国家信息安全漏洞共享平台CNVD是CNCERT联合国内重要信息系统单位、基础电信运营商、网络安全厂商、软件厂商和互联网企业建立的信息安全漏洞信息共享知识库;CVE是MITRE(麻省理工学院科研机构形成的非盈利公司)公司建立的;SecurityFocus的BugTraq邮件列表是整个安全社区重要的信息来源和技术讨论区,它几乎包含所有的漏洞信息;EDB 漏洞库是由十多位安全技术人员志愿维护的数据库3、数据执行保护DEP(Data Execute Prevention)技术可以设置内存堆栈区的代码为不可执行状态,从而防范溢出后代码的执行;地址空间分布随机化ASLR(Address Space Layout Randomization)是一项通过将系统关键地址随机化,从而使攻击者无法获得需要跳转的精确地址的技术;结构化异常处理覆盖保护SEHOP是微软针对SEH攻击提出的一种安全防护方案;GS Stack Protection技术是一项缓冲区溢出的检测防护技术4、在微软的软件安全开发声明周期SDL模型共包括13个阶段,其中第0阶段为准备阶段,第1阶段为项目启动阶段,第2阶段为定义需要遵守的安全设计原则,第3阶段为产品风险评估/5、漏洞利用的核心是利用程序漏洞去执行shellcode以便劫持进程的控制权/6、信息安全管理体系认证基于自愿的原则7、为客体分配访问权限是实施组织机构安全性策略的重要部分,最少特权的原则来自于当主体被赋予对客体进行访问的权限时所形成的复杂结构,这个原则规定主体只应当被授权访问那些完成其工作所需要的客体,换而言之,应当阻止主体访问那些工作内容不需要的客体,因此分配权限时依据的重要原则是:最少特权决定跟踪哪一种信息资产时,需要考虑名称、IP地址、MAC 地址、序列号、制造商名称、软件版本、物理位置、逻辑位置、控制实体等资产属性,而对于硬件资产的跟踪识别管理中,可以识别该资产的资产编号、MAC地址、产品序列号;不能有效识别该资产的属性是软件版本号。

Windows Vista的栈保护机制

机制 : 溢出检测、安全结构化异常处理 (A E E ) 栈 S F S H 和随机分 配地址空 间技术( S R 。 A L ) 结合 实例研究 Wi o s ia n w s 抵御栈溢 出漏洞被恶 d V t

意利用的能力 ,针对不足之处提 出了改进方法。

关健词 : 溢出检测 ;安全结构化异常处理 ;随机分配地址空 间 栈

S a k Pr t c i n M e h n s si i d ws sa t c o e to c a im W n o t n Vi

C NY n , HUY e e, E a g HE a g Z u - iM I n f Qi

f si t o fr t nE gn eig P A If r t nE gn eigUnv ri , h n z o 5 0 2 I t ue f no mai n ie r , L oma o n ie r ies y Z e g h u4 0 0 ) n t I o n n i n t

b i g e p o td, n i e e i r v d me h d . en x l i e a d g v st mp o e t o s h

[ ywod ls c vr o eet n S F S H; des pc ao t n o zt nAS R Ke r s t ko e wd t i ; A E E Ad rs ae y u d miao ( L ) a l f co S L Ra i

A d esS a eL y u a d mi t n A L .n als nt a v lea i t i a a z sWid ws i a bl yo s t gtes c v r o d rs p c a o t n o z i ( S R) I l i a e l un rbl y t n l e n o s ’ a i t f ei i t k o e w R ao u o O r i y V tS i r sn h a l f

WindowsXP中的新型向量化异常处理

Windows XP中的新型向量化异常处理 原名:New Vectored Exception Handling in Windows XP 作者:Matt Pietrek

到现在为止我已在Win32®平台上工作八年有余,在这期间里我积累了一些我所喜欢使用的Win32功能(从API层面上来说)。它们可以让我的编程生活更轻松,同时也让我更容易写出比较有用的工具。当我安装完Windows XP Beta(以前代号为“Whistler”)时,并没有指望能够看到许多新的API,结果却惊喜地发现我错了!在本月的专栏中,我就要讲述这些新增功能其中之一——向量化异常处理(Vectored Exception Handling)。

当运行我在1997年11月MSJ杂志Under The Hood专栏中介绍的PEDIFF程序时,我发现了向量化异常处理。你告诉PEDIFF两个不同版本DLL的路径,它就会返回这两个DLL导出的不同函数。这一次我比较了Windows 2000中的KERNEL32.DLL和Windows XP中的KERNEL32.DLL,结果发现了向量化异常处理。Windows XP中的KERNEL32.DLL中新增了许多API,但我一眼就注意到了AddVectoredExceptionHandler这个API。在最新的MSDN® Library中有这个API的文档,因此我也不需要挖掘这方面的信息了。

由于Beta 2版本中的WINBASE.H有一个问题,因此你需要安装Platform SDK RC1发行版才能编译本文中所讲的代码。

快速回顾结构化异常处理 到底什么是向量化异常处理,为什么要关注它呢?首先让我们来快速回顾一下通常的异常处理机制,这样你就会明白向量化异常处理与它之间的区别了。如果你使用的是像C++那样的支持异常处理的语言,你很可能已经知道Win32结构化异常处理(Structured Exception Handling,SEH)了。在C++中是使用try/catch语句或者是Microsoft C/C++编译器扩展的__try/__except语句来实现结构化异常处理的。关于SEH的内部工作机制,可以参考我在1997年1月的MSJ杂志

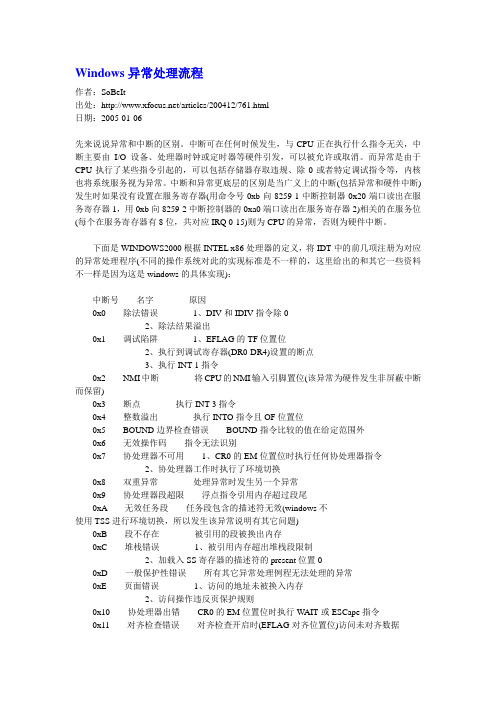

Windows异常处理流程

Windows异常处理流程作者:SoBeIt出处:/articles/200412/761.html日期:2005-01-06先来说说异常和中断的区别。

中断可在任何时候发生,与CPU正在执行什么指令无关,中断主要由I/O设备、处理器时钟或定时器等硬件引发,可以被允许或取消。

而异常是由于CPU执行了某些指令引起的,可以包括存储器存取违规、除0或者特定调试指令等,内核也将系统服务视为异常。

中断和异常更底层的区别是当广义上的中断(包括异常和硬件中断)发生时如果没有设置在服务寄存器(用命令号0xb向8259-1中断控制器0x20端口读出在服务寄存器1,用0xb向8259-2中断控制器的0xa0端口读出在服务寄存器2)相关的在服务位(每个在服务寄存器有8位,共对应IRQ 0-15)则为CPU的异常,否则为硬件中断。

下面是WINDOWS2000根据INTEL x86处理器的定义,将IDT中的前几项注册为对应的异常处理程序(不同的操作系统对此的实现标准是不一样的,这里给出的和其它一些资料不一样是因为这是windows的具体实现):中断号名字原因0x0 除法错误1、DIV和IDIV指令除02、除法结果溢出0x1 调试陷阱1、EFLAG的TF位置位2、执行到调试寄存器(DR0-DR4)设置的断点3、执行INT 1指令0x2 NMI中断将CPU的NMI输入引脚置位(该异常为硬件发生非屏蔽中断而保留)0x3 断点执行INT 3指令0x4 整数溢出执行INTO指令且OF位置位0x5 BOUND边界检查错误BOUND指令比较的值在给定范围外0x6 无效操作码指令无法识别0x7 协处理器不可用1、CR0的EM位置位时执行任何协处理器指令2、协处理器工作时执行了环境切换0x8 双重异常处理异常时发生另一个异常0x9 协处理器段超限浮点指令引用内存超过段尾0xA 无效任务段任务段包含的描述符无效(windows不使用TSS进行环境切换,所以发生该异常说明有其它问题)0xB 段不存在被引用的段被换出内存0xC 堆栈错误1、被引用内存超出堆栈段限制2、加载入SS寄存器的描述符的present位置00xD 一般保护性错误所有其它异常处理例程无法处理的异常0xE 页面错误1、访问的地址未被换入内存2、访问操作违反页保护规则0x10 协处理器出错CR0的EM位置位时执行W AIT或ESCape指令0x11 对齐检查错误对齐检查开启时(EFLAG对齐位置位)访问未对齐数据其它异常还包括获取系统启动时间服务int 0x2a、用户回调int 0x2b、系统服务int 0x2e、调试服务int 0x2d等系统用来实现自己功能的部分,都是通过异常的机制,触发方式就是执行相应的int指令。

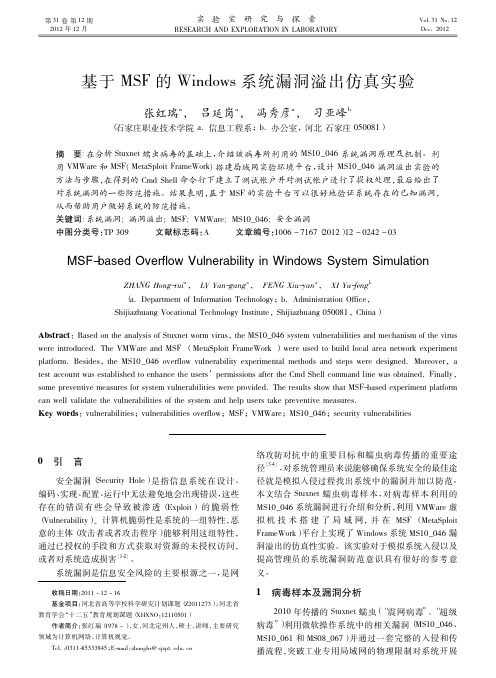

基于MSF的Windows系统漏洞溢出仿真实验

摘 要: 在分析 Stuxnet 蠕虫病毒的基础上,介绍该病毒所利用的 MS10 _046 系统漏洞原理及机制。利

用 VMWare 和 MSF( MetaSploit FrameWork) 搭建局域网实验环境平台,设计 MS10_046 漏洞溢出实验的

方法与步骤,在得到的 Cmd Shell 命令行下建立了测试帐户并对测试帐户进行了提权处理,最后给出了

0引言

安全漏洞 ( Security Hole) 是指信息系统在设计、 编码、实现、配置、运行中无法避免地会出现错误,这些 存在的 错 误 有 些 会 导 致 被 渗 透 ( Exploit) 的 脆 弱 性 ( Vulnerability) 。计算机脆弱性是系统的一组特性,恶 意的主体( 攻击者或者攻击程序) 能够利用这组特性, 通过已授权的手段和方式获取对资源的未授权访问, 或者对系统造成损害[1-2]。

对系统漏洞的一些防范措施。结果表明,基于 MSF 的实验平台可以很好地验证系统存在的已知漏洞,

从 系统漏洞; 漏洞溢出; MSF; VMWare; MS10_046; 安全漏润

中图分类号: TP 309

文献标志码: A

文章编号: 1006 - 7167( 2012) 12 - 0242 - 03

MSF-based Overflow Vulnerability in Windows System Simulation

ZHANG Hong-ruia, LV Yan-ganga, FENG Xiu-yana, XI Ya-fengb ( a. Department of Information Technology; b. Administration Office, Shijiazhuang Vocational Technology Institute,Shijiazhuang 050081,China)

企业安全培训课件:windows系统常见漏洞与防范

操作系统的更新和 补丁

及时安装操作系统的安全更 新和补丁,可修复系统漏洞, 提升系统的安全性。

第三方软件的安全 配置

只安装可靠的第三方软件, 及时更新软件版本,关闭不 需要的功能,减少潜在漏洞。

案例分析

1

实际案例解析与探讨

企业安全培训课件: windows系统常见漏洞与 防范

欢迎来到我们的企业安全培训课件!今天,我们将带您了解Windows系统中 常见漏洞的危害,并分享防范措施,确保您的网络安全。

漏洞概述

什么是漏洞

漏洞是指计算机系统中存在的安全弱点,可 以被黑客利用来获取系统控制权。

漏洞的危害和影响

漏洞可能导致敏感数据泄露、系统崩溃、恶 意软件传播等严重后果,对企业造成重大损 失。

常见的Windows系统漏洞

1 密码弱防护

弱密码容易被破解,黑 客可以通过猜测、撞库 等方式获取用户账户。

2 操作系统漏洞

3 第三方软件漏洞

操作系统漏洞可能导致 未授权访问、远程执行 命令、拒绝服务等风险。

安装了不安全或过时的 第三方软件可能存在漏 洞,如浏览器插件和办 公软件。

防范措施

强密码的设置与管 理

我们将分析历史上发生的真实案例,

学习案例中的教训和启示

2

深入探讨漏洞背后的原因和可能的防 范措施。

通过研究案例中遇到的问题,我们可

意识。

安全培训的重要性

1 为什么需要安全培训

安全培训能够提高员工对信息安全的认知,减少对企业造成的潜在风 险。

网络攻防项目实战ppt项目9Windows系统漏洞MS12020

图9.1 NMAP扫描主机3389端口结果 扫描结果可看出目标主机开放了3389端口,可能存在漏洞,利用Metasploit进行检测。

(12)回到服务器windows 2000 advanced,我们看到蓝屏,如图9.14所示。

总结:MS12-020漏洞被发现后,仍有很多服务器没有升级系统补丁, 修补该漏洞,导致存在高风险。对于服务器,建议开启系统自动更新, 同时安装安全软件保护服务器的安全性。

图9.7检测结果

(8)进行攻击,输入auxiliary/DoS/windows/rdp/ms12_020_maxchannelids,加载攻击模块,如图所示。 (9)使用show options查看使用该模块需要配置的相关参数,如图所示。

(10)输入set 193.168.157.144,设置目标主机IP地址,如图所示。 (11)设置完ms12_020_check攻击模块的参数后,使用run命令开始攻击,如图所示。

(2) 在kali中运行msfconsole,启动Metasploit,如图9.2所示。 图9.2 启动Metasploit

(3)在Metasploit中,输入search ms12_020搜索漏洞相关模块,得到两个 结果,每个代表不同的作用,其中ms12_020_maxchannelids是进行攻击的 模块,ms12_020_check是进行漏洞扫描的模块。如图9.3所示。

说明:如果攻击服务器windows 2000 advanced时,没有攻击成功,如图9.12所示,检查 服务器windows 2000 advanced,Terminal Services服务是否启动,如果没有启动,需要 更改状态为启动,如图9.13所示。