计算机网络第一章绪论教学案例

合集下载

《计算机网络技术与应用》课件第1章

第1章 计算机网络基础知识

1.计算机网络的系统组成 1) 计算机系统 计算机系统是计算机网络的重要组成部分,是计算机 网络不可缺少的硬件元素。 2) 数据通信系统 数据通信系统主要完成数据通信控制与处理,主要由 网络适配器、传输介质和网络互联设备等组成。

第1章 计算机网络基础知识

3) 网络软件 网络软件是在网络环境下运行、控制、管理网络的计 算机软件,是网络系统的重要组成部分。根据软件的功能 可分为网络系统软件和网络应用软件两大类型。 (1) 网络系统软件。网络系统软件是控制和管理网络运 行、提供网络通信、分配和管理共享资源的网络软件,它 包括网络操作系统、网络协议软件、通信控制软件和网络 管理软件等。

第1章 计算机网络基础知识

1.1.3 计算机网络的基本组成

计算机网络的基本组成可以从计算机网络的系统组成 (即软、硬件系统组成)和计算机网络的逻辑组成(功能)两个 角度来认识。计算机网络的系统组成主要包括计算机系统、 数据通信系统、网络软件等部分;计算机网络的逻辑组成 主要包括资源子网和通信子网两部分。

第1章 计算机网络基础知识

第1章 计算机网络基础知识

1.1 计算机网络概述 1.2 计算机网络的产生与发展 1.3 计算机网络的分类 1.4 计算机网络的工作模式 1.5 计算机网络的拓扑结构 1.6 网络传输介质 1.7 网络体系结构与网络协议 1.8 数据通信基础 习题

第1章 计算机网络基础知识

第1章 计算机网络基础知识

3.IPv6协议 IPv6是下一代IP协议。IPv6采用128位地址长度,几乎可 以不受限制地提供地址。理论上约有3.4×1038个IP地址,而 地球的表面积以厘米为单位也仅有5.1×1018cm2,即使按保 守方法估算IPv6实际可分配的地址,每平方厘米面积上也 可分配到若干亿个地址。IPv6不仅解决了地址短缺问题, 同时也解决了IPv4中存在的其他缺陷。其主要功能有端到 端的IP连接、服务质量、安全性、多播、移动件、即插即 用等。

计算机网络安全原理第1章 绪论

网络空间安全

网络空间(Cyberspace)

网络空间安全

网络空间(Cyberspace)

网络空间安全

网络空间(Cyberspace)

网络空间安全

网络空间安全(Cyberspace Security)

网络空间安全

网络空间安全(Cyberspace Security)

方滨兴:在信息通信技术的硬件、代码、数据、应用4个 层面,围绕着信息的获取、传输、处理、利用4个核心功 能,针对网络空间的设施、数据、用户、操作4个核心要 素来采取安全措施,以确保网络空间的机密性、可鉴别 性、可用性、可控性4个核心安全属性得到保障,让信息 通信技术系统能够提供安全、可信、可靠、可控的服务 ,面对网络空间攻防对抗的态势,通过信息、软件、系 统、服务方面的确保手段、事先预防、事前发现、事中 响应、事后恢复的应用措施,以及国家网络空间主权的 行使,既要应对信息通信技术系统及其所受到的攻击, 也要应对信息通信技术相关活动的衍生出政治安全、经 济安全、文化安全、社会安全与国防安全的问题

计算机网络的脆弱性

问题七:互联网的级联特性

互联网是一个由路由器将众多小的网络级联而成的大网 络。当网络中的一条通讯线路发生变化时,附近的路由 器会通过“边界网关协议(BGP)”向其邻近的路由器发出 通知。这些路由器接着又向其他邻近路由器发出通知, 最后将新路径的情况发布到整个互联网。也就是说,一 个路由器消息可以逐级影响到网络中的其它路由器,形 成“蝴蝶效应”。“网络数字大炮”

生存性)

系

机

统

密

以保护信息 属性空间 为主的属性

性

机密性:保证信息在产生、传 输、处理和存储的各个环节中

为 主

可控性:系统对拥有者来说 是可掌控的,管理者能够分

计算机网络第一章概述PPT课件

终端

主机

6

1.2 计算机网络的构成(续)

以交换网为中心的主机互联系统

交换技术

1.电路交换

2.分组交换

主机

3.报文交换

交换网

7

1.电路交换基本机制

两部电话机只需要用一对电线就能够互 相连接起来。

5 部电话机两两相连,需 10 对电线。

8

交换机

当电话机的数量增多时,就要使用交换 机来完成全网的交换任务。

找找到找到转B到转发转发的发的端的端口端口口

主机

H1

E

A

H1 向 H5 发送分组

H6

H5 C

H3

20

收到分组后剥去首部

接收端收到分组后剥去首部还原成报文。

分组 1

首部 数 据

分组 2

首部 数 据

分组 3

首部 数 据

收到的数据

21

最后还原成原来的报文

最后,在接收端把收到的数据恢复成为 原来的报文。

25

连接建立

三种交换的比较

电路交换

报文交换

报 文

分组交换

报

数据传送

报文

文

连接释放

报 文 t

A B CD

比特流直达终点 数据传送 的特点

ABCD

报文 报文 报文

存储 存储 转发 转发

ABCD

分组 分组 分组

存储 存储 转发 转发

1.3 计算机网络的分类

1.3.1 计算机网络的定义 计算机网络是一些互相连接的、自治的 计算机网络的构成要素: 规则或协议,消息,设备,媒体

电路交换

连接建立

电路交换必定是面向连接的

电路交换的三个阶段: 建立连接

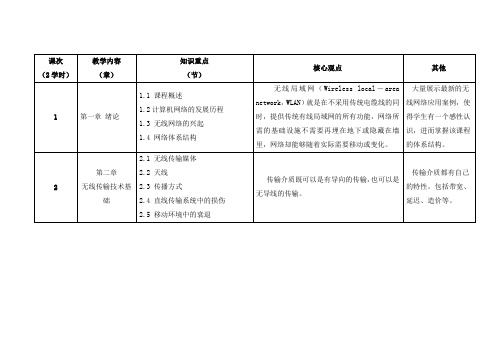

无线局域网技术教案

8

5.6 802.16系统的qos架构

5.7 802.16系统的移动性

5.8 wimax与其他技术的比较

根据是否支持移动特性,IEEE 802.16标准可以分为固定宽带无线接入空中接口标准和移动宽带无线接入空中接口标准,其中802.16、802.16a、802.16d属于固定无线接入空中接口标准,而802.16e属于移动宽带无线接入空中标准。

从技术上讲,802.20是3G和802.16e的一个补充,将提供一个基于IP的全移动网络,提供高速移动数据接入。

802.20还将利用VoIP技术向用户提供话音服务。

10

第七章

移动Ad-Hoc网络

7.1移动Ad-Hoc网络的MAC层

7.2移动Ad-Hoc网络的网络层

7.3移动Ad-Hoc网络的IP地址分配

3

2.7 信号编码技术

2.8 扩频技术

2.9 差错控制技术

扩频通信技术是一种信息传输方式,其信号所占有的频带宽度远大于所传信息必需的最小带宽;频带的扩展是通过一个独立的码序列来完成,用编码及调制的方法来实现的,与所传信息数据无关;在接收端则用同样的码进行相关同步接收、解扩及恢复所传信息数据。

4

第三章

移动Ad Hoc网络由一组无线移动节点组成,是一种不需要依靠现有固定通信网络基础设施的、能够迅速展开使用的网络体系,所需人工干预最少,是没有任何中心实体、自组织、自愈的网络。

11

7.4移动Ad-Hoc网络的功率控制

7.5移动Ad-Hoc网络的Qos问题

7.6移动Ad-Hoc网络的安全问题

7.7移动Ad-Hoc网络的应用

7

第五章

无线城域网

5.1 无线城域网概况

5.2 802.16协议体系

5.6 802.16系统的qos架构

5.7 802.16系统的移动性

5.8 wimax与其他技术的比较

根据是否支持移动特性,IEEE 802.16标准可以分为固定宽带无线接入空中接口标准和移动宽带无线接入空中接口标准,其中802.16、802.16a、802.16d属于固定无线接入空中接口标准,而802.16e属于移动宽带无线接入空中标准。

从技术上讲,802.20是3G和802.16e的一个补充,将提供一个基于IP的全移动网络,提供高速移动数据接入。

802.20还将利用VoIP技术向用户提供话音服务。

10

第七章

移动Ad-Hoc网络

7.1移动Ad-Hoc网络的MAC层

7.2移动Ad-Hoc网络的网络层

7.3移动Ad-Hoc网络的IP地址分配

3

2.7 信号编码技术

2.8 扩频技术

2.9 差错控制技术

扩频通信技术是一种信息传输方式,其信号所占有的频带宽度远大于所传信息必需的最小带宽;频带的扩展是通过一个独立的码序列来完成,用编码及调制的方法来实现的,与所传信息数据无关;在接收端则用同样的码进行相关同步接收、解扩及恢复所传信息数据。

4

第三章

移动Ad Hoc网络由一组无线移动节点组成,是一种不需要依靠现有固定通信网络基础设施的、能够迅速展开使用的网络体系,所需人工干预最少,是没有任何中心实体、自组织、自愈的网络。

11

7.4移动Ad-Hoc网络的功率控制

7.5移动Ad-Hoc网络的Qos问题

7.6移动Ad-Hoc网络的安全问题

7.7移动Ad-Hoc网络的应用

7

第五章

无线城域网

5.1 无线城域网概况

5.2 802.16协议体系

计算机网络安全1-绪论

1.1.3 计算机病毒的威胁

➢ 1988年11月发生了互联网络蠕虫(worm)事件, 也称莫里斯蠕虫案。

➢ 1999年4月26日,CIH病毒爆发,俄罗斯十多万台 电脑瘫痪,韩国二十四万多台电脑受影响,马来西亚 十二个股票交易所受侵害。

➢ 计算机病毒可以严重破坏程序和数据、使网络的效 率和作用大大降低、使许多功能无法正常使用、导致 计算机系统的瘫痪。

非 修改数据 恶 物理损坏或破坏 意

由于缺乏知识或粗心大意,修改或破坏数据或系统信息。

由于渎职或违反操作规程,对系统的物理设备造成意外损坏 或破坏。

1.2.2 不安全的主要原因

1.Internet具有不安全性

➢ 开放性的网络,导致网络的技术是全开放的,使得网 络所面临的破坏和攻击来自多方面。

➢ 国际性的网络,意味着网络的攻击不仅仅来自本地网 络的用户,而且,可以来自Internet上的任何一个机器, 也就是说,网络安全面临的是一个国际化的挑战。

攻击举例

描述

修改数据或收集信息 攻击者获取系统管理权,从而修改或窃取信息,如: IP地址、登陆的用户名和口令等。

系统干涉

攻击者获取系统访问权,从而干涉系统的正常运行。

物理破坏

获取系统物理设备访问权,从而对设备进行物理破坏。

对计算机网络的主要攻击

4.内部人员攻击

攻击举例

描述

修 改 数 据 或 安 全 内部人员直接使用网络,具有系统的访问权。因此,内部人

对计算机网络的主要攻击

1.被动攻击

攻击举例 监视明文 解密通信数据

口令嗅探

通信量分析

描述 监视网络,获取未加密的信息。 通过密码分析,破解网络中传输的加 密数据。 使用协议分析工具,捕获用于各类系 统访问的口令。 不对加密数据进行解密,而是通过对 外部通信模式的观察,获取关键信息。

清华大学计算机网络课件(第一章)

1个节点包含了1个宿主机和1个IMP

IMP:由小型计算机和这些计算机的传输线路组成的它们就构成了一个通信子网

IMP是在第二代计算机通信网络中出现的称为接口报文处理机(imtetface message processor)它的用途是

当某个主机上的用户要访问远地另一个主机时,主机首先将住处送至本地直接与其相连的IMP通过通信线路沿着适当的路径经若干IMP中途转接后,最终传送至远地的目标IMP并送与其直接相连的目标主机。

IMP和它们之间互联的通信线路一起负责完成主机之间的通信工作,构成了通信子网(communication)。

通过通售子网互联的主机负责运行用户应用程序,向网络用户提供可供共享的软硬件资源,它们就组成了资源子网(resource subnet)。

ARPA网采用的就是这种两级子网的结构。

中间有存储和转发的过程

下层对上层是透明的,即上层不用去关心下层是如何实现的

TCP/IP模型出现要早于OSI模型的

同轴电缆造价贵,接头多,出现问题的几率也比较大。

计算机网络基础(第一章)PPT课件

环状拓扑

信息传输方向固定, 传输路径固定

延迟固定,实时性 强

环路长度受ห้องสมุดไป่ตู้制, 不易扩充

某一段环路的故障 导致整个网络瘫痪。

总线状拓扑

结构简单,便于扩充 信道利用率高,传输效率高 信道共享,易产生访问冲突 一个结点故障影响整个网络

Terminator

Segment

Terminator

树状拓扑

任何两结点之间无回路 树枝结点的故障对网络有较大影响

网络传输介质

传输介质是通信网络中发送方和接收方 之间的媒介。

传输介质是网络中信息传递的载体,传 输介质的性能直接影响网络的运行。

有线介质:双绞线、同轴电缆、光纤 无线介质:微波、红外线

同轴电缆

特点:抗干扰特性较好,适于高速、远距离传 输,使用麻烦。

第一章 计算机网络概述

计算机网络基础课程组

前言

计算机网络已经成为社会生活的组成部分; 本课程是计算机网络专业的专业基础课;

本课程的理论性和实践性都较强,注重理 论与实践相结合;同时,本课程有很强的 实用性,许多用人单位需要掌握这方面理 论知识、具有较强动手能力的人才;本课 程涉及的知识面较广,知识点分散,把握 重点至关重要。

互联的计算机、打印机、modem或其它设备的集合 LAN特点:距离短、延迟小、数据速率高、传输可靠 LAN技术:以太网、令牌技术、无线局域网

计算机网络的分类

•按照拓扑结构分类

总线型

星型

环型

网状

计算机网络的分类

按照采用的交换方式分: 电路交换:建立实际的电路连接; 报文交换:存储转发,不分组; 分组交换:分组,存储转发; 混合交换:在一个网络中同时采用电路

学习目的

第一章计算机网络概述 ppt课件

networks)。 连接在因特网上的计算机都称为主机

(host)。

15

网络与因特网

网络把许多计算机连接在一起。 因特网则把许多网络连接在一起。

16

网络 结点 链路

互联网(网络的网络)

(a)

(b)

Internet 发展规模和趋势

Internet的发展速度 – 是历史上发展最快的一种技术 – 以商业化后达到 5000 万用户为例 • 电视用了13年,收音机用了38年,电话 更长 • Internet 从商业化后达到 5000 万用户用 了4 年时间

Internet 正在以超过摩尔定理的速度发展

18

网络时代的三大基本定律

摩尔定律:

CPU性能18个月 翻番,10年100 倍。 所有电子系统 (包括电子通 信系统,计算 机)都适用

光纤定律:

超摩尔定律, 骨干网带宽9 个月翻番,10 年10000倍。 带宽需求呈超 高速增长的趋 势

迈特卡尔夫定 律:联网定律,

13

从主机为中心到以网络为中心

以主机为中心

终端

主机

以分组交换网为中心 主机

分组交换网

14

1.2 因特网概述

1.2.1 网络的网络 起源于美国的因特网现已发展成为世界

上最大的国际性计算机互联网 网络(network)由若干结点(node)和连接

这些结点的链路(link)组成。 互联网是“网络的网络”(network of

网络价值随用户 数平方成正比。 未联网设备增加 N倍,效率增加N 倍。联网设备增 加N倍,效率增 加N2倍

19

网络带宽与CPU性能

20

光纤容量

21

因特网的发展情况概况

1980 1990 2000 2005

(host)。

15

网络与因特网

网络把许多计算机连接在一起。 因特网则把许多网络连接在一起。

16

网络 结点 链路

互联网(网络的网络)

(a)

(b)

Internet 发展规模和趋势

Internet的发展速度 – 是历史上发展最快的一种技术 – 以商业化后达到 5000 万用户为例 • 电视用了13年,收音机用了38年,电话 更长 • Internet 从商业化后达到 5000 万用户用 了4 年时间

Internet 正在以超过摩尔定理的速度发展

18

网络时代的三大基本定律

摩尔定律:

CPU性能18个月 翻番,10年100 倍。 所有电子系统 (包括电子通 信系统,计算 机)都适用

光纤定律:

超摩尔定律, 骨干网带宽9 个月翻番,10 年10000倍。 带宽需求呈超 高速增长的趋 势

迈特卡尔夫定 律:联网定律,

13

从主机为中心到以网络为中心

以主机为中心

终端

主机

以分组交换网为中心 主机

分组交换网

14

1.2 因特网概述

1.2.1 网络的网络 起源于美国的因特网现已发展成为世界

上最大的国际性计算机互联网 网络(network)由若干结点(node)和连接

这些结点的链路(link)组成。 互联网是“网络的网络”(network of

网络价值随用户 数平方成正比。 未联网设备增加 N倍,效率增加N 倍。联网设备增 加N倍,效率增 加N2倍

19

网络带宽与CPU性能

20

光纤容量

21

因特网的发展情况概况

1980 1990 2000 2005