Quantum cryptography

DNA密码对比传统密码学与量子密码学的优势与不足

SCIENCE &TECHNOLOGY VISION科技视界2012年8月第24期科技视界Science &Technology Vision0引言DNA 计算[1-3]是一门近几年才兴起的前沿学科,而密码学则是作为用于保护数据安全的工具从古老的凯撒密码到现代密码学逾期将近两千余年。

两个看似没有联系的学科在现代技术下呈现越来越紧密的联系。

密码学技术是信息安全技术的核心,主要由密码编码技术和密码分析技术两个分支组成[4-5]。

传统经典密码学和在其基础上发展起来的现代密码学,其加密解密过程,以及安全性都是基于数学难题,除一次一密外其他的密码系统都只具有计算安全性,如果攻击者有足够的计算能力,就可以破译这些密码。

但传统密码在算法和理论上都是相当成熟的。

量子密码是一个全新的概念[6],它依赖于物理学的理论基础作为密码的安全模式,简单说就是基于单个光子和它们固有的量子属性来研究开发比较先进安全的全新密码系统[7]。

因为量子系统在不干扰系统的情况下是不可能测定该系统的量子状态的,同时由Heisenberg 测不准原理几乎可以保证,量子密码学成为不可破译的密码。

DNA 密码是近几年伴随着DNA 计算的研究而出现的密码学新领域。

其特点是以DNA 为信息载体,以现代生物技术为实现工具,挖掘DNA 固有的高储存密度和高并行性低消耗等优点,有很多人相信其将有可能与传统密码学,量子密码学并列成为密码学的三大分支[8-10]。

但是要想与发展成熟的传统密码和理论较完善的量子密码并驾齐驱还是要经过长期的理论构架和实践操作,现阶段学术界对DNA 密码的研究也在逐渐展开[11-15]。

DNA 密码对比传统密码学与量子密码学的优势与不足蒋君殷志祥(安徽理工大学理学院安徽淮南232000)【摘要】DNA 密码是近年来伴随着DNA 计算而出现的密码学新领域。

本文简要介绍了DNA 密码学、传统密码学、量子密码学。

从三者的基本概念、理论基础、具体操作过程、安全依据和现阶段的发展成果以及不足着手,通过对比得出DNA 密码学相较与传统密码学和量子密码学的优势和不足并分析存在问题的原因。

英文原版阅读科普类作文

英文原版阅读科普类作文Title: The Fascinating World of Quantum Mechanics。

Quantum mechanics, the branch of physics that deals with the behavior of particles at the smallest scales, is a captivating field that challenges our understanding of the universe. From the bizarre behavior of particles to the potential implications for technology and philosophy, exploring quantum mechanics opens doors to a world of wonder and complexity.At the heart of quantum mechanics lies the concept of superposition. Unlike classical physics, where objectsexist in definite states, quantum particles such as electrons and photons can exist in multiple states simultaneously. This phenomenon is exemplified by the famous thought experiment of Schrödinger's cat, where a cat in a box is both alive and dead until observed, representing the superposition of states.Another fundamental aspect of quantum mechanics is wave-particle duality. This principle suggests that particles such as electrons exhibit both wave-like and particle-like properties. For instance, in the double-slit experiment, electrons behave like waves when not observed, creating an interference pattern, but act like particles when observed, resulting in discrete impacts on the detector screen.Entanglement is yet another mind-boggling concept in quantum mechanics. When two particles become entangled, their properties become correlated, regardless of the distance between them. This phenomenon, famously referred to as "spooky action at a distance" by Einstein, has been experimentally verified and forms the basis of quantum teleportation and quantum cryptography.The uncertainty principle, formulated by Werner Heisenberg, asserts that it is impossible to simultaneously know both the position and momentum of a particle with absolute precision. This fundamental limit to measurement precision has profound implications for our understandingof the microscopic world and underpins the probabilistic nature of quantum mechanics.Quantum mechanics also plays a crucial role in modern technology. Quantum computing, for example, leverages the principles of superposition and entanglement to perform complex calculations exponentially faster than classical computers. Additionally, quantum cryptography promises secure communication channels through the principles of quantum uncertainty and entanglement.Moreover, quantum mechanics has deep philosophical implications. It challenges our classical intuitions about reality, raising questions about the nature of observation, determinism, and the role of consciousness in shaping reality. The famous quote by physicist Niels Bohr, "Anyone who is not shocked by quantum theory has not understood it," underscores the profound implications of quantum mechanics for our worldview.In conclusion, quantum mechanics stands as one of the most profound and mysterious theories in modern science.Its principles challenge our classical understanding of the universe, while its potential applications offertantalizing possibilities for the future of technology. Exploring the intricacies of quantum mechanics not only deepens our understanding of the natural world but also sparks awe and wonder at the richness of the cosmos.。

量子信息和量子纠缠理论

Multipartite Schmidt-correlated State

Fully separable

PPT

Fully separable (maximally entangled)

~ 1 (N)

M.J. Zhao, S.M. Fei and Z.X. Wang, Phys. Lett. A 372(2008)2552

S. Albeverio, S.M. Fei, Phys. Lett. A 276(2000)8 S. Albeverio, S.M. Fei and W.L. Yang, Comm. Theor. Phys. 38 (2002) 301

S. Albeverio, S.M. Fei and W.L. Yang, Phys. Rev. A 66 (2002) 012301 M. Horodecki, P. Horodecki and R. Horodecki, Phys. Rev. A 60, 1888 (1999)

Separable! Separable!

Separability of mixed states: no general criteria a) Peres (PPT) criterion:

Peres PRL 77, 1413 (1996)

2x2, 2x3:

PPT

Separable

Horodeckis, Phys. Lett. A 223,1 (1996)

Caltech (Kimble et al)

/~qoptics/teleport.html

Nature 390(1997) 575

Science 282(1998) 706

Wigner functions before &after

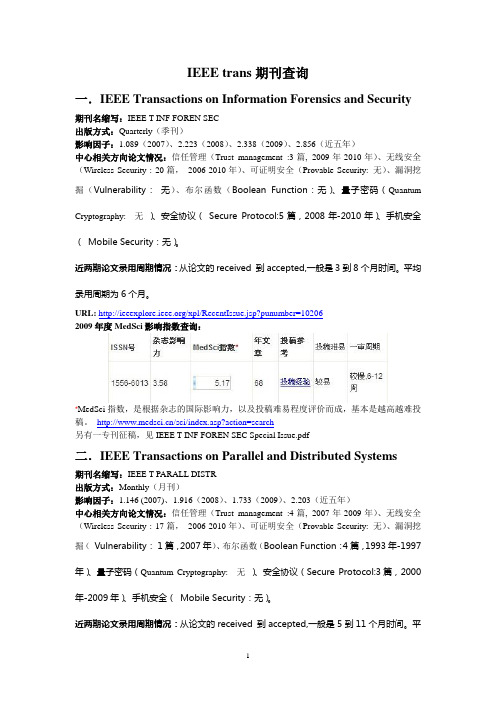

IEEE trans期刊查询

IEEE trans期刊查询一.IEEE Transactions on Information Forensics and Security期刊名缩写:IEEE T INF FOREN SEC出版方式:Quarterly(季刊)影响因子:1.089(2007)、2.223(2008)、2.338(2009)、2.856(近五年)中心相关方向论文情况:信任管理(Trust management :3篇, 2009年-2010年)、无线安全(Wireless Security : 20篇,2006-2010年)、可证明安全(Provable Security: 无)、漏洞挖掘(Vulnerability:无)、布尔函数(Boolean Function:无)、量子密码(Quantum Cryptography: 无)、安全协议(Secure Protocol:5篇,2008年-2010年)、手机安全(Mobile Security:无)。

近两期论文录用周期情况:从论文的received 到accepted,一般是3到8个月时间。

平均录用周期为6个月。

URL: /xpl/RecentIssue.jsp?punumber=102062009年度MedSci影响指数查询:*MedSci指数,是根据杂志的国际影响力,以及投稿难易程度评价而成,基本是越高越难投稿。

/sci/index.asp?action=search另有一专刊征稿,见IEEE T INF FOREN SEC Special Issue.pdf二.IEEE Transactions on Parallel and Distributed Systems期刊名缩写:IEEE T PARALL DISTR出版方式:Monthly(月刊)影响因子:1.146 (2007)、1.916(2008)、1.733(2009)、2.203(近五年)中心相关方向论文情况:信任管理(Trust management :4篇, 2007年-2009年)、无线安全(Wireless Security : 17篇,2006-2010年)、可证明安全(Provable Security: 无)、漏洞挖掘(Vulnerability:1篇,2007年)、布尔函数(Boolean Function:4篇,1993年-1997年)、量子密码(Quantum Cryptography: 无)、安全协议(Secure Protocol:3篇,2000年-2009年)、手机安全(Mobile Security:无)。

全球量子保密通信网络发展研究

Computer Science and Application 计算机科学与应用, 2018, 8(10), 1628-1641Published Online October 2018 in Hans. /journal/csahttps:///10.12677/csa.2018.810179Development Analysis on Global QuantumSecure Communication NetworkFeifan Chen1, Xinyu Hu1, Yinghao Zhao1, Yongzhan Hu2, Zhengzheng Yan1, Hongxin Li1,31PLA Strategic Support Force Information Engineering University, Luoyang Henan2Zhengzhou Audit Center, Zhengzhou Henan3State Key Laboratory of Cryptology, BeijingReceived: Oct. 7th, 2018; accepted: Oct. 22nd, 2018; published: Oct. 30th, 2018AbstractWith the popularization of international Internet technology and the rapid development of quantum information technology, the construction of quantum secure communication networks (QSCN) has received extensive attention and the strategic significance of developing quantum secure commu-nication technologies is becoming more and more important. This paper introduces and analyzes the construction of QSCN in major quantum R & D countries and regions such as the United States, the European Union, Japan and China around the world over the past decade in details. It re-searches and compares the pivotal technology used in the construction of typical QSCN. And the development trends and characteristics of future QSCN are summarized and forecasted.KeywordsQuantum Cryptography, Quantum Private Communication, Quantum Communication Network,Quantum Key Distribution全球量子保密通信网络发展研究陈非凡1,胡鑫煜1,赵英浩1,胡勇战2,闫争争1,李宏欣1,31中国人民解放军战略支援部队信息工程大学,河南洛阳2郑州审计中心,河南郑州3密码科学技术国家重点实验室,北京收稿日期:2018年10月7日;录用日期:2018年10月22日;发布日期:2018年10月30日摘要随着国际互联网技术的普及和量子信息技术的飞速发展,量子保密通信网络建设受到了广泛关注,发展陈非凡等量子保密通信技术的战略意义越来越重要。

光电子单词表 中英对照

1. semiconductor: 半导体,常温下导电性能介于导体(conductor)与绝缘体(insulator)之间的材料。

2. light-emitting diode (LED): 发光二极管3. laser diode (LD): 半导体激光器4. photodiode: 光电二极管5. electrons: 电子6. holes: 空穴7. energy gap: 能隙8. photon: 光子9. insulator: 绝缘体10. transistor: 晶体管11. solar cell: 太阳能电池12. quantum dot: 量子点13. doping: 掺杂。

14. Pauli exclusion principle: 泡利不相容原理。

15. Fermi level: 费米能级16. valence band: 价带17. conduction band: 导带18. optical fiber: 光纤19. energy level: 能级。

20. electron–hole pair: 电子-空穴对。

21. impurity: 杂质。

22. dopant: 掺杂剂。

23. intrinsic (pure) semiconductor: 纯半导体。

24. p-type semiconductor: P 型半导体25. n-type semiconductor: N 型半导体。

26. p–n junction: PN 结27. space charge region(depletion layer): 空间电荷区(耗尽层)。

28. forward-bias voltage: 正向偏置电压29. ground state: 基态30. upper level: 上能级31. lower level: 下能级33. electromagnetic radiation:电磁辐射。

量子技术在密码学中的应用

量子技术在密码学中的应用随着科技的不断进步,密码学作为信息安全的重要组成部分,也在不断发展和演进。

传统密码学的算法面临着来自计算机技术发展的威胁,而量子技术的出现为密码学带来了全新的可能性。

本文将探讨量子技术在密码学中的应用,并分析其对信息安全的重要意义。

一、量子计算在密码学中的应用量子计算是基于量子力学原理的计算方式,相较于传统计算机,具备了更高的计算能力和更为安全的数据处理能力。

在密码学中,量子计算可以应用于以下方面:1. 量子密钥分发在传统密码系统中,密钥的分发过程往往是最为脆弱的环节。

而量子技术可以通过使用量子态进行密钥分发,实现量子密钥分发协议(Quantum Key Distribution,QKD)。

量子密钥分发通过量子态的特性来保护密钥的传输过程,使得密钥无法被窃取,从而实现了安全的密钥分发。

2. 量子随机数生成随机数在密码学中具有重要的作用,密钥的生成、加密算法和认证协议等许多密码学应用都离不开随机数。

而传统计算机的随机数生成算法存在一定的可预测性,容易被攻击者破解。

量子技术可以利用量子态的特性,生成真正的随机数,增加密码学应用的安全性。

二、量子加密协议的应用除了量子计算,量子技术还可以应用于密码学中的加密协议。

量子加密协议通过利用量子态的特性,实现了更为强大和安全的加密方案。

1. 量子公钥密码体制传统的公钥密码体制存在着被计算机技术攻击的风险,而量子公钥密码体制(Quantum Public Key Cryptography)利用了量子态的特性,可以实现更安全的公钥密码体制。

量子公钥密码体制可以防止被窃听者获得加密密钥,从而保证信息的机密性。

2. 量子签名传统的数字签名算法中,存在着被篡改的风险。

而量子签名(Quantum Digital Signature)通过利用量子态的特性,可以实现不可伪造的数字签名,确保数据完整性和身份认证的可靠性。

三、量子技术对信息安全的意义和挑战量子技术在密码学中的应用,为信息安全带来了重要的意义和挑战。

20世纪最伟大的100项发明

20世纪最伟大的100项发明本文将介绍20世纪最伟大的100项发明,这些发明对人类社会产生了巨大的影响,推动了科技和文明的进步。

以下按照时间顺序列出了这些发明:1.电灯(Thomas Edison,1879年):取代了传统的煤油灯和蜡烛,改变了人们的生活方式。

2.电话(Alexander Graham Bell,1876年):实现了远距离通信,拉近了人与人之间的距离。

3.汽车(Karl Benz,1885年):革命性地改变了交通方式,带来了更快捷的出行体验。

4.飞机(Wright兄弟,1903年):开启了人类航空事业的新篇章,缩短了地球的距离。

5.电影摄影机(Lumière兄弟,1895年):让人们可以记录和观赏移动图像,开创了电影产业。

6.放射性元素的发现(Marie Curie,1898年):为核能应用奠定了基础,推动了科学的进一步发展。

7.玻璃纤维(Corning公司,1930年):革命性地改进了通信和电子设备的传输速度和质量。

8.雷达(Robert Watson-Watt,1935年):革命性地提高了航空安全性和天气预报的准确性。

9.抗生素(Alexander Fleming,1928年):改变了医学领域,挽救了无数生命。

10.塑料(Leo Hendrik Baekeland,1907年):广泛应用于各个领域,推动了现代工业的发展。

11.电视(Vladimir Zworykin,1923年)12.冰箱(Carl von Linde,1876年)13.射电望远镜(Karl Jansky,1931年)14.纸巾(Kimberly-Clark公司,1924年)15.水下声纳(Paul Langevin,1915年)16.液晶显示器(James Fergason,1964年)17.隐形眼镜(Otto Wichterle,1959年)18.微处理器(Federico Faggin,1971年)19.克隆技术(Ian Wilmut,1996年)20.互联网(Tim Berners-Lee,1989年)21.激光(Theodore Maiman,1960年)22.太阳能电池(Calvin Fuller、Gerald Pearson和Daryl Chapin,1954年)23.微波炉(Percy Spencer,1945年)24.人工心脏(Paul Winchell,1963年)25.磁带录音机(Fritz Pfleumer,1928年)26.网络搜索引擎(Larry Page和Sergey Brin,1998年)27.可穿戴设备(Steve Mann,1981年)28.高速列车(Hideo Shima,1964年)29.爆米花机(Charles Cretors,1893年)30.DNA测序技术(Frederick Sanger,1977年)31.可再生能源(20世纪中叶开始):包括太阳能、风能、水能等可再生能源的开发和利用,推动了清洁能源的发展和可持续发展。

量子密钥分发网络架构、进展及应用

收稿日期:20230612基金项目:教育部中外语言合作中心非洲国家数据分析人才培养项目(21Y H 034C X 5);教育部产学合作协同育人项目(201902166001)㊂作者简介:朱宏峰(1978 ),男,辽宁盘锦人,沈阳师范大学教授,博士㊂第41卷 第6期2023年 12月沈阳师范大学学报(自然科学版)J o u r n a l o f S h e n y a n g N o r m a lU n i v e r s i t y (N a t u r a l S c i e n c eE d i t i o n )V o l .41N o .6D e c .2023文章编号:16735862(2023)06051511量子密钥分发网络架构㊁进展及应用朱宏峰1,陈柳伊1,王学颖1,张 璐1,邢笑瑞2(1.沈阳师范大学软件学院,沈阳 110034;2.范德堡大学文理学院,纳什维尔 37235)摘 要:近年来,随着网络通信攻击手段的层出不穷,只依赖传统计算困难程度的密钥分发的安全性受到了严重威胁㊂量子密钥分发技术由于其无条件安全性的优势,与光网络结合,在信息的保密性和传递效率方面具有突出的表现㊂利用量子密钥分发技术组建的量子密钥分发网络也在全球范围内得到逐步应用并且不断发展㊂重点总结了量子密钥分发各项协议及量子密钥分发网络的发展历程,以量子密钥分发网络所面临的生存性和连通性,以及中继节点的布置问题为切入点,分析了量子密钥分发网络目前存在的不足及现有的各种解决方案㊂最后,从实际的角度出发,分析和总结了量子密钥分发网络的应用现状,通过量子密钥分发在线与离线相结合的方式,使量子密钥分发网络的可推广性变得更强,同时,边缘网关到物联网终端设备的量子密钥分发也大大促进了量子密钥分发网络与现有物联网设备的结合应用㊂关 键 词:量子安全网络架构;量子密钥分发网络;可信中继;光网络中图分类号:T P 319 文献标志码:A d o i :10.3969/j .i s s n .16735862.2023.06.006A r c h i t e c t u r e ,p r o g r e s s ,a n d a p p l i c a t i o n s o f q u a n t u m k e y d i s t r i b u t i o nn e t w o r k sZ HU H o n g f e n g 1,C H E N L i u y i 1,WA N G X u e y i n g 1,Z HA N G Lu 1,X I N GX i a o r u i 2(1.S o f t w a r eC o l l e g e ,S h e n y a n g N o r m a lU n i v e r s i t y ,S h e n y a n g 110034,C h i n a ;2.C o l l e g e o fA r t s a n dS c i e n c e ,V a n d e r b i l tU n i v e r s i t y,N a s h v i l l e 37235,U S A )A b s t r a c t :I n r e c e n t y e a r s ,w i t h t h e e n d l e s s e m e r g e n c e o f n e t w o r k c o mm u n i c a t i o n a t t a c k m e t h o d s ,t h es e c u r i t y o fk e y d i s t r i b u t i o nt h a to n l y r e l i e so nt r a d i t i o n a l c o m p u t i n g d i f f i c u l t y h a s b e e ns e r i o u s l y t h r e a t e n e d .Q u a n t u m k e y d i s t r i b u t i o nt e c h n o l o g y ,b e c a u s e o fi t s u n c o n d i t i o n a l s e c u r i t y a d v a n t a g e s ,c o m b i n e d w i t h o p t i c a ln e t w o r k s ,h a s o u t s t a n d i n g r e s u l t si ni n f o r m a t i o n c o n f i d e n t i a l i t y a n d t r a n s m i s s i o n e f f i c i e n c y .T h e q u a n t u m k e y d i s t r i b u t i o n n e t w o r k b a s e d o n q u a n t u mk e y d i s t r i b u t i o n t e c h n o l o g y h a s a l s o b e e n g r a d u a l l y a p p l i e d a n d d e v e l o p e dw o r l d w i d e .T h i s p a p e r f o c u s e s o ns u mm a r i z i n g t h ed e v e l o p m e n th i s t o r y o f q u a n t u m k e y d i s t r i b u t i o n p r o t o c o l sa n d q u a n t u m k e y d i s t r i b u t i o n n e t w o r k s .S t a r t i n g f r o mt h e s u r v i v a b i l i t y a n d c o n n e c t i v i t y o f q u a n t u mk e y d i s t r i b u t i o nn e t w o r k s a n d t h el a y o u t o fr e l a y n o d e s .i n t h i s p a p e r w e a n a l y z e st h e c u r r e n t s h o r t c o m i n g so f q u a n t u m k e y d i s t r i b u t i o nn e t w o r k sa n dv a r i o u se x i s t i n g s o l u t i o n s .F i n a l l y,w e a n a l y z e sa n ds u mm a r i z e st h ea p p l i c a t i o ns t a t u so f q u a n t u m k e y d i s t r i b u t i o n n e t w o r kf r o m t h e p r a c t i c a l p o i n t o fv i e w.T h r o u g ht h ec o m b i n a t i o no f q u a n t u m k e y di s t r i b u t i o no n l i n ea n do f f l i n e ,t h e q u a n t u mk e y d i s t r i b u t i o nn e t w o r kh a sb e c o m em o r e s c a l a b l e .A t t h e s a m e t i m e ,t h e q u a n t u m k e y d i s t r i b u t i o nf r o m t h ee d g e g a t e w a y t ot h eI n t e r n e to f T h i n g st e r m i n a ld e v i c e sh a s g r e a t l yp r o m o t e d t h ec o m b i n a t i o no f q u a n t u m k e y d i s t r i b u t i o nn e t w o r ka n de x i s t i n g I n t e r n e to fT h i n g s d e v i c e s .615沈阳师范大学学报(自然科学版)第41卷K e y w o r d s:q u a n t u ms e c u r i t y n e t w o r ka r c h i t e c t u r e;q u a n t u m k e y d i s t r i b u t i o nn e t w o r k;t r u s t e dr e l a y;o p t i c a l n e t w o r k1量子密钥分发网络的发展1.1量子密钥分发网络的实施量子通信领域虽然在近些年取得了很多重大进展,但是现在的量子通信技术只能在有限距离内实施,实现长距离的量子通信仍然非常困难㊂这是因为信道中存在量子损耗和噪声㊂B r i e g e l等[1]在1998年提出了利用纠缠交换和纠缠纯化的量子中继器解决在较长距离通信中量子的损耗和噪声问题,其原理如图1所示㊂即把参与信息传送的双方之间的传输通道拆分成若干段,每一段都要制备纠缠并对其进行纯化,利用相邻段与段之间的纠缠交换,使传输距离更远㊂这种纠缠交换与纯化的情况重复进行,直到通信保真度无限接近1㊂图1量子密码学的发展历程及相关理论F i g.1D e v e l o p m e n t h i s t o r y a n d r e l a t e d t h e o r i e s o f q u a n t u mc r y p t o g r a p h y量子密钥分发(q u a n t u mk e y d i s t r i b u t i o n,Q K D)网络实施往往依赖光交换或可信中继㊁不可信中继,或者使用量子中继器作为解决方案㊂目前,光交换和可信中继方案比基于不可信中继和量子中继器的方案更为成熟㊂1)基于光交换的Q K D网络:可以将光束分割或切换等几种经典光学功能用于传输量子信号,以连接一对Q K D节点㊂量子信号可以通过短量子链路传输,而无需与不可信节点进行任何交互㊂因此,与长途链路相比,这些短链路不太容易被攻击和窃听㊂2)基于可信中继的Q K D网络:与上述基于光交换的Q K D网络的场景相反,在基于可信中继的Q K D网络(通常称为可信节点Q K D网络)中,通过为每个Q K D链路生成本地密钥,将其存储在位于每个Q K D链路两端的节点中实现长距离传输㊂密钥沿着Q K D路径以逐跳的方式从源节点转发到目的节点㊂这种Q K D 网络实用性和可扩展性强,已被广泛用于现实Q K D 网络的部署㊂3)基于不可信中继的Q K D 网络:必须依赖更安全的Q K D 协议,如设备无关的量子密钥分发(m e a s u r e m e n t -d e v i c e -i n d e p e n d e n tQ K D ,M D I -Q K D )和基于量子纠缠的协议㊂依赖M D I 协议的不可信中继通常比基于可信中继的协议具有更好的安全性,因为它可以消除测量端的几乎所有安全漏洞,它甚至允许不受信任的中继被窃听者控制,但不会影响Q K D 的安全性㊂基于不可信中继的协议也能够相当大地扩大Q K D 的安全实现距离㊂例如,双场量子密钥分发(t w i n -f i e l dQ K D ,T F -Q K D )协议中的不可信中继可达到的距离约为500k m [2]㊂4)基于量子中继器的Q K D 网络:量子中继器可以减轻对量子信号的距离依赖性损伤㊂位于中间节点的量子中继器可以依靠量子纠缠交换的过程在源节点和目的节点之间产生长距离纠缠㊂量子中继器有望在不直接测量或克隆量子信号的情况下转发量子信号,然而这种理想化的量子中继器仍然有待实现㊂1.2 Q K D 网络架构Q K D 网络的一般架构与经典网络密不可分㊂Q K D 网络现已在通信和安全基础设施中得到初步应用,如合肥城域网[3],它是基于三节点可信中继的Q K D 网络,使用了诱饵状态B B 84协议和商业光纤链路,实现了O T P (o n e -t i m e p a s s w o r d )加密的实时音频通信;2018年的基于卫星的中奥洲际Q K D 网络[4]使用连续变量Q K D [5](c o n t i n u o u s -v a r i a b l eQ K D ,C V -Q K D )协议连接了3个不同的站点㊂Q K D 网络的通用3层架构由3个逻辑层组成:Q K D 层㊁控制层及应用层,如图2所示㊂图2 Q K D 网络基本架构F i g .2 B a s i ca r c h i t e c t u r eo f Q K Dn e t w o r k 1)Q K D 层:该层由Q K D 网络设计的各种物理设备(如Q K D 节点和链路)组成,Q K D 节点间可以通过光纤或自由空间链路互连,Q K D 节点之间可以生成对称比特串作为密钥,生成的密钥存储在Q K D节点中㊂每个Q K D 节点都保存其详细的密钥参数,如标识符㊁比特长度㊁传输速率和时间戳等㊂每个Q K D 节点还存储链路参数(如链路的长度和类型)及量子信道的错误率信息㊂2)控制层:该层由Q K D 网络控制器和管理器组成,其中,所有的Q K D 节点都由Q K D 网控制器控制,该控制器负责激活和校准Q K D 节点,并对整个Q K D 网络进行控制,其中包括监视所有Q K D 节点和链路的状态,并监督Q K D 网络控制器[6]㊂通过监测和管理获得的统计数据可以被读取,随后记录在数据库中,存储在Q K D 节点中的密钥都在安全链路中传递,而不能被Q K D 网络控制器或管理器访问,因而在添加控制器后,密钥的安全性仍然能够得到保证[7]㊂许多控制层在设计时引入了软件定义网络(s o f t w a r e -d e f i n e dn e t w o r k i n g ,S D N ),通过逻辑集中控制的方法对整个Q K D 集成光网络进行科学管理㊂S D N 具有多样化的资源分配能力和高效的全局控制能力,这些能力已在具有分时Q K D 资源的715 第6期 朱宏峰,等:量子密钥分发网络架构㊁进展及应用815沈阳师范大学学报(自然科学版)第41卷S D N控制光网络中得到了验证㊂3)应用层:由用户所需的加密应用程序组成㊂首先,应用程序向管理层通知其安全请求(即密钥的安全需求),根据这些请求,管理层从相应的Q K D节点查询所需密钥的可用性㊂如果实时密钥可用于支持加密应用,则Q K D管理层指示为应用提供加密密钥,否则应用程序应该等待提供密钥㊂最后,使用密钥对应用程序链接上的数据传输进行加密㊂应用程序获取到密钥后对其进行管理和使用㊂每个Q K D网络可以支持的用户数量由密钥资源和密钥需求决定㊂因此,密钥资源和用户需求之间如何达到最优的问题是应用层需要关注的重点㊂2 Q K D网络架构的发展2.1Q K D网络的基本架构[8]该架构由4层组成,即应用层㊁控制层㊁Q K D层和数据层,如图3(a)所示㊂应用层:在应用层中生成光路请求,其中包括2种请求,一种是需要Q K D安全性的光路(Q K D s e c u r e d l i g h t p a t h,Q L P)请求,一种是没有Q K D参与的普通光路(l i g h t p a t h,L P)请求㊂随后Q L P和L P请求都被传送到控制层进行进一步处理㊂应用程序层上可以拒绝或者接受Q L P请求和L P请求㊂控制层:控制层由控制和管理网络资源的软件定义网络(S D N)控制器组成㊂控制层分别从Q K D 层和数据层中的量子信道和经典信道向Q L P和L P请求需要分配的资源㊂Q K D层:Q K D层由量子通信节点(q u a n t u mc o mm u n i c a t i o n n o d e s,Q C N s)组成,Q C N之间的连接通过量子信道和经典信道建立㊂Q K D层的具体实现依赖所使用的Q K D协议,在Q K D层中Q L P请求的每个节点对之间进行密钥生成和分发㊂数据层:L P请求在不涉及Q K D层的情况下直接传输到数据层,并被分配波长资源,Q L P请求也被传输到数据层,通过经典信道传输的数据使用在Q K D层生成的密钥加密,在数据节点之间进行数据传输㊂为了在网络体系结构的四层之间建立安全可靠的通信服务,研究者们在架构中加入了不同的协议㊂为了实现控制层和Q K D层,以及控制层和数据层之间的南向接口,可以使用开放流(o p e n f l o w,O F)协议或网络配置(n e t w o r kc o n f i g u r a t i o n,N E T C O N F)协议[9]㊂南向接口用于将对应Q L P请求和L P请求的控制信号分别从S D N控制器发送到Q K D层和数据层㊂R E S T f u l应用程序接口(a p p l i c a t i o n p r o g r a mi n t e r f a c e,A P I)用于实现控制层和应用层之间的北向接口,通过北向接口交换L P请求和Q L P请求的属性(节点㊁比特率要求等)和状态(接受㊁拒绝等)[10]㊂在接收到来自应用层的L P请求时,控制层执行来自经典信道的路由和资源分配指令,并且将控制信息直接发送到数据层,使用所选择的路由和所分配的经典信道资源来发送信息㊂对于Q L P请求,控制层配置Q K D层并在Q C N之间生成密钥,并且执行来自量子信道和公共信道的资源分配㊂然后,控制层将信息发送给数据层,使用在Q K D 层生成的密钥加密要发送的信息,然后通过所选择的路由和来自经典信道所分配的频率资源来发送该信息㊂对于L P请求和Q L P请求,数据层与控制层进行确认,更新网络资源请求的状态,并且将Q L P/ L P的接受或拒绝的状态转发到应用层㊂2.2基于量子密钥池的Q K D网络架构[11]基于量子密钥池(q u a n t u mk e yp o o l s,Q K P s)的Q K D网络架构在原本架构的基础上引入了量子密钥池实现有效地管理密钥资源,量子密钥池用于存储Q K D网络中每对Q C N之间生成的密钥,如图3(b)所示㊂该架构中构建了2种类型的密钥池,分别在S D N控制器和网络中的每个Q C N之间加入密钥池(Q K P1,Q K P2, ),以及在网络中的一对Q C N之间建立密钥池(Q K P1-2)㊂网络中不同对Q C N之间的同步密钥存储在Q C N的各自量子密钥服务器(q u a n t u ms e c r e t k e y s e r v e r,Q K S)中,存储在各对Q K P之间的同步密钥可以虚拟化为各自的Q K P,实现按需提供密钥㊂例如,Q C N1和Q C N2之间的同步密钥存储在它们各自的Q K S中,即Q K S1和Q K S2中,存储的密钥被虚拟化为Q K P,根据不同的安全要求为数据加密和解密服务提供密钥㊂从应用层接收到Q L P请求时,控制层首先计算路径,然后在选择的路径上与相应的Q K P执行O p e n F l o w握手,控制层配置Q K P1和Q K P2,以便通过控制信道为控制消息提供密钥,控制层配置Q K P1-2为D C N1(d a t a c o mm u n i c a t i o nn o d e s)到D C N2的Q L P 请求提供密钥㊂控制层随后将控制指令发送到数据层,使用密钥加密要发送的信息,通过所选择的路由和来自经典信道所分配的资源发送该加密后的信息,最终进行控制层与应用层的确认㊂图3 Q K D 网络架构的发展F i g .3 D e v e l o pm e n t o f Q K Dn e t w o r ka r c h i t e c t u r e 2.3 基于Q K D 即服务的有可信中继参与的Q K D 网络架构[12]Q K D 即服务(Q K Da s a s e r v i c e ,Q a a S )是由C h o 等[13]在2017年提出的一种概念,即多个用户可以申请不同的Q K D 安全光路请求,以便从同一网络基础设施中获得所需的密钥速率(s e c r e t k e y r a t e s ,S K R )㊂2019年,C a o 等利用这一概念提出了一种用于Q K D 即服务的新S D N 架构,即S D Q a a S 框架,在原有基础上加入了可信中继节点(t r u s t e d r e pe a t e r n o d e s ,T R N s ),以使Q K D 网络基础结构上的多个用户都能被提供灵活的Q a a S ,如图3(c )所示㊂这里只讨论用于远程安全通信的2个Q C N (Q C N 1和Q C N 2)及2个Q C N s 之间的T R N ㊂点对点Q K D 机制分别在Q C N 1和T R N ,T R N 和Q C N 2之间实现,在量子链路上可以获得不同的密钥速率㊂当用户请求Q L P 以满足Q C N 1和Q C N 2之间所需的密钥速率时,计算源节点(Q C N 1)和目标节点(Q C N 2)之间的路径,为每个用户检查他们所需的密钥速率并在量子链路上搜索可用的密钥速率,如果能够满足用户需求,则从相关链路中选择所需的密钥速率用于该Q L P 请求,否则该Q L P 申请将会被拒绝㊂在S K R 选择之后,T R N 在Q L 1上使用所获得的密钥在Q L 2上加密所获得的秘密密钥,之后T R N 将加密数据从Q C N 1中继到Q C N 2㊂为了解密原始数据,Q C N 2可以在Q L 2上使用获得的密钥,并且在Q L 1上与Q C N 1共享获得的密钥,之后将基于密钥速率获得的密钥分配给发出请求的用户㊂在这个Q K D 即服务的S D N 架构(S D Q a a S )体系结构中,Q a a S 的功能包括Q L P 请求的创建㊁修改和删除㊂具体内容为接收到来自应用平面的Q L P 创建请求时,控制平面首先计算并选择源节点和目的节点之间的路由,并搜索每个相关Q L 上的密钥速率时隙的可用性,依据用户需求选择S K R 时隙㊂当用户的密钥速率需求改变时,为该用户建立的Q L P 请求也会相应发生改变㊂此外,当Q L P 请求到期时,应用平面将该请求删除,控制平面控制源节点和中继节点以停止向该Q L P 请求分配密钥速率并删除该Q L P 要求的信息㊂2.4 基于不可信中继或混合不可信中继的Q K D 网络架构[14]基于不可信中继或混合不可信中继的Q K D 网络架构概念由C a o 等在2021年提出,在有可信中继915 第6期 朱宏峰,等:量子密钥分发网络架构㊁进展及应用025沈阳师范大学学报(自然科学版)第41卷参与的Q K D网络架构中加入了不可信中继节点,更加保证光网络的传输安全性㊂文献[15]中介绍了一种新的基于混合可信和不可信中继Q K D的网络架构,如图3(d)所示,该网络架构可在大规模Q K D 部署中使用㊂该网络架构中一共需要3种类型的节点,即Q C N,T R N和不可信中继节点(u n t r u s t e d r e l a y n o d e s,U T R N)㊂其中Q C N的作用是充当向其位于同一位置的D C N提供密钥的末端节点, U T R N充当2个Q C N之间的中间节点㊂T R N包括2个或多个M D I-Q K D发送器㊁本地密钥管理器(接收㊁存储和中继密钥)和安全基础设施㊂U T R N包含2个或多个M D I-Q K D接收器㊂为了使用可信或不可信中继在Q K D的2个节点(Q C N1和Q C N2)之间建立安全的远程通信,在Q C N1和T R N1之间共享一个密钥串k1,而在T R N1和Q C N1之间共享另一个密钥字符串k2,图中T R N和U T R N可以交织在一起,以进一步扩展Q K D的传输范围㊂在每个T R N中,本地密钥管理器可以通过密钥管理链路沿着混合Q K D链中继密钥㊂例如,在T R N1中密钥管理器使用一次一密加密方法组合相同字符串长度的k1和k2,并将其发送到Q C N2中的密钥管理器中㊂Q C N2中的密钥管理器可以基于k2解密获得密钥k1㊂Q C N1和Q C N2的密钥管理器向它们连接的密钥服务器发送Q,k1,由此k1才能在Q C N1和Q C N2之间被成功共享,即使有不可信中继的参与也能安全地完成密钥传递和分发㊂3 Q K D网络面临的挑战和解决方法3.1密钥池供求失衡Q K D网络中由于需要进行密钥资源的生成和传递,密钥池作为特殊组件在密钥的存储和传输中发挥了重要作用,它是决定Q K D网络密钥供给能力好坏的重要设备,但也会因为链路中断等问题造成密钥供求失衡而带来安全隐患[16]㊂网络正常运行时,密钥池中密钥量的消耗程度主要由密钥的生成速率与消耗速率来决定,密钥池中为满足安全需求,密钥存储量至少是要大于0的㊂链路意外发生故障后,链路中的量子密钥分发过程也随之中断,密钥池无法生成密钥,但是密钥消耗速率依旧保持不变,仅仅只靠存储量维持㊂由于消耗速率存在,密钥池中的现有密钥量将无法满足供给而最终降为0,直至无法满足后续的安全需求,进而对整个Q K D网络造成极大影响㊂如图4(a)所示,节点1和2之间的链路发生故障,导致密钥无法生成,则此时只靠密钥池中存储的密钥为用户提供密钥服务,当密钥池中的密钥存储消耗完毕后,将无法再为用户提供密钥供给,对整个Q K D网络造成极大危害,也是Q K D网络现如今面临的亟待解决的一大问题㊂为了在安全级别和资源利用效率之间保持平衡,文献[11]中提出了一种新的密钥按需策略,该策略在软件定义网络上使用Q K P 构建技术保护数据信道,具有Q K P功能的密钥按需分配方案根据需要将密钥资源分配给Q L P请求,有效地解决了这一问题㊂在文献[17]中针对密钥消耗问题,不同Q K P中的密钥被不断消耗,其消耗数量可以是固定的或灵活的,这主要取决于在网络中的Q C N之间传输的保密信息的安全要求,这也能够有效解决密钥供需不均衡的问题㊂除密钥池的供求失衡问题外,T R N的短距离放置也会导致出现资源浪费问题,如图4(b)所示,在城域网络中使用过多中继节点会造成密钥资源的浪费㊂3.2路由㊁波长和时隙分配在Q K D网络中,可用的光波段被细分为量子信道㊁传统数据信道和公共信道,为传统数据信道保留的波长通过与用于经典光网络的方式相同的方式被分配用于数据传输的光路请求㊂然而,分配给公共信道和量子信道的波长是采用光时分复用(o p t i c a l t i m ed i v i s i o nm u l t i p l e x i n g,O T D M)方案,对于建立Q K D安全光路的请求,是在定义路由之后在传统数据信道上分配波长,在公共信道和量子信道上分配时隙㊂因为波长资源是有限的,并且随着量子密钥的分发,可用于经典通信的波长数量将会进一步减少,因而如何更有效地利用它们,以便用所需的安全级别建立更大数量的光路请求将是一大难题㊂针对此问题,研究者们提出了各种解决方案,C a o等[8]提出了一种在静态流量场景中进行路由波长和时隙分配的策略,通过建立整数线性规划模型,为Q L P建立不同等级的安全级别㊂图4展示了具有2个不同安全级别的Q L P的时隙分配场景,这2个安全级别被分配了不同的密钥更新周期T㊂图4(c)展示了具有固定周期的安全级别方案,并且对为公共信道和量子信道保留的所有波长都是相同的㊂在另一种分配场景中,如图4(d)所示,周期的值是固定的,但是对不同的波长则有所改变,由于固定周期更容易被窃听者破解,因而第二个方案具有更高的安全保障㊂在文献[18]中引入了一种新的密钥更新周期方案,在这种方案中周期是灵活并且动态变化的,通过增加复杂性从而达到增强Q L P的安全性㊂文献[19]中引入了一种采用Q K P 技术的时间调度方案,在该方案中,路由波长和时隙分配问题是通过考虑3个子问题来解决的,即固定/灵活的密钥消耗㊁均匀/非均匀的时隙分配和时隙连续/离散的Q K P构造,以有效解决路由波长和时隙分配问题㊂根据Q K P 构造的安全性要求,为不同的Q K P 分配的时隙数量可以是单一的或灵活的,不同Q K P 的构造是否占用2个Q C N 之间的时隙,取决于是否存在有密钥缓存功能的Q C N ㊂图4 Q K D 网络中的密钥池供求失衡情况㊁中继节点较短距离中的资源浪费现象及2种不同的安全级别方案F i g .4 K e yp o o l s u p p l y a n dd e m a n d i m b a l a n c e i nQ K Dn e t w o r k ,r e s o u r c ew a s t e i n s h o r t d i s t a n c e r e l a y n o d e s ,a n d t w od i f f e r e n t s e c u r i t yl e v e l s c h e m e s 3.3 Q K D 网络生存性和连通性在Q K D 网络中,除了典型的L P 故障外,节点/链路故障也会影响工作Q L P 的安全性,此外,大规模故障如地震㊁海啸或人为引起的故障都可能会严重损害Q L P 的安全性,甚至造成Q K D 网络中的大量数据丢失㊂因此,在Q K D 网络中网络生存性是一个更大的挑战㊂与传统网络保护方法相同的是,Q K D 网络中需要为传统数据信道㊁量子信道和公共信道上的L P和Q L P 保留备份资源㊂为了切实解决这一问题,研究者们提出了不同的解决方案㊂王华[20]开发了密钥流模型,通过研究密钥恢复策略以保护Q K D 网络中受故障影响的密钥供应服务㊂L u 等[21]提出了一种新的动态波长和关键资源调整算法,该资源调整方案总共包括3种方案:如果波长资源足够,而密钥资源不足以满足Q L P 请求,则动态调整密钥的存储量;如果Q S C h 和T D C h 的波长和密钥资源超过阈125 第6期 朱宏峰,等:量子密钥分发网络架构㊁进展及应用225沈阳师范大学学报(自然科学版)第41卷值,则分别加上Q S C h,T D C h波长;在其他正常情况下,则不需要进行资源调整㊂在现实的Q K D网络中,用户总是处于不同的地理位置中的不同区域,空间跨度很大,用户密钥需求的请求需要跨越地理距离障碍才能实现成功传输㊂但是现有Q K D网络密钥分发方案通常只能解决局部网络内的安全请求,无法实现跨区域下的密钥供给㊂因此,突破不同区域的密钥分发连通性障碍具有十分重要的意义㊂端到端的对用户的密钥供给面临着长距离跨区域密钥分发的技术难点,需要通过分布式区域网络相互协商,网络之间需要经过较为复杂的交互㊁决策及实施各种流程,当遇到极大数量密钥分发方案的时候,就需要Q K D节点具备强大的计算能力,这大大增加了Q K D网络部署的难度㊂王华[20]提出的端到端Q K D网络架构,增强了不同Q K D网络的连通性,形成了具备互联互通技术特点的创新方案㊂3.4中继节点的布置问题在Q K D网络中,与经典网络相比,量子信号的传输范围明显更短,为了实现将Q K D网络与链路距离在数百至数千公里范围内的现有光网络集成,需要布置一些中继节点以实现量子信号在光网络的节点之间的长距离传输,中继节点可以使用T R N,因为可信的中继节点无疑会增加网络的安全性㊂因此, T R N的放置问题是Q K D网络中的另一个重要问题㊂T R N的放置本身是为了实现远距离的安全传输,但是实际过程中也存在许多问题,问题之一就是短距离放置导致的资源浪费问题㊂例如,在Q K D 链路中,从源节点(Q C N1)到目的节点(Q C N4),对于每个中间节点对,生成相同大小的密钥,即Q K1,Q K2和Q K3㊂密钥在节点之间传输过程中,不断被中间节点以加密和解密的方式传输,即使在中间节点T R N处进行了多次加密和解密处理之后,源和目的地也使用相同的密钥Q K1来保护Q L P㊂但是在一些城域网络中,任意2个节点之间的距离较小,放置过多的T R N反而会导致大量密钥资源的浪费㊂如图4(b)所示,当节点1请求安全服务与节点2共享密钥时,路由路径计算为节点1 中继节点 节点2,为了获得共享密钥,需要2个Q K D进程分别生成S k1和S k2,并在中继节点上进行加密和解密操作,但是消耗的键数将是请求键数的2倍㊂如果节点1直接通过节点2分发密钥而绕过中继节点,则只需要消耗一组密钥来获得S k㊂因此,在城域网络中使用过多中继节点造成了密钥资源的浪费㊂针对这种问题,设计了一种新的量子节点结构[22],如果网络中2个节点之间的距离在一定范围内,则该结构具有绕过T R N节点的能力㊂在Q K D网络中,有3种不同的基于中继的解决方案用于远距离的安全通信,分别是基于量子中继器的Q K D㊁基于T R N的Q K D和基于M D I-Q K D的通信方案㊂但是由于不同的方案都有各自的缺陷,为了解决上述问题,提出了一种新的基于可信/不可信中继的混合Q K D网络架构[15,23],该架构由可信中继和不可信中继组成,实现了3种不同方案的融合,大大提高了Q K D网络的资源利用效率㊂4量子密钥分发网络的应用4.1基于量子密钥在线分发的量子保密通信网络基于量子密钥在线分发的量子保密通信网络适用于对安全性要求高并且对密钥更新有一定要求的网络通信应用场景,比较典型的应用包括政企保密专网㊁高端学术安全会议或数据中心之间的数据安全传输,或监控系统数据安全传输等场景,其在现实中的应用也取得了较大进展㊂Q K D网络通过量子密钥服务器设备向量子加密通信设备提供量子密钥服务,随后加密通信设备利用量子密钥,通过经典通信网络完成量子加密通信服务;密钥服务器与加密设备之间通过量子密钥应用接口(Q K_A P I)互联[24]㊂利用标准化的接口兼容不同业务类型,使得Q K D网络㊁经典通信网络和业务系统三者结合,实现Q K D 网络的高效运行㊂4.2基于量子密钥在线与离线结合的量子保密通信网络基于量子密钥在线与离线结合的量子保密通信网络是指通过Q K D网络生成的量子密钥运用安全通信技术分发给用户终端㊂其优势在于不受Q K D网络覆盖面积的影响㊁使用方式便捷灵活㊁可应用性和可推广性强,同时,需要的Q K D网络的花费成本也相对较低㊂其劣势在于安全性无法与在线分发模式相比㊂中国电信在2021年推出的天翼量子密话就是采用在线与离线相结合的Q K D网络实现的,它能够实现高质量V o I P量子加密通话,之后的V o L T E加密通话产品更是能够实现高清秘密通话,其基。

英语数字主题书

以下是一些关于英语数字主题的书籍推荐:

1. "The Man Who Knew Infinity: A Life of the Genius Ramanujan" by Robert Kanigel - 这本书讲述了印度数学家拉马努金的故事,他在英国剑桥大学展现了他非凡的数学天赋。

2. "The Code Book: The Science of Secrecy from Ancient Egypt to Quantum Cryptography" by Simon Singh - 这本书介绍了密码学的历史和发展,从古埃及到现代量子密码学,涵盖了数字编码和解码的各个方面。

3. "Zero: The Biography of a Dangerous Idea" by Charles Seife - 这本书探索了零这个数学概念的历史和影响力,以及它如何改变了数学和科学的发展。

4. "A Beautiful Mind" by Sylvia Nasar - 这本书描绘了数学家约翰·纳什的传奇人生,他对博弈论和经济学的贡献获得了诺贝尔奖。

5. "The Joy of x: A Guided Tour of Math, from One to Infinity" by Steven Strogatz - 这本书以通俗易懂的方式介绍了数学的各个方面,从基本的数学概念到高级的数学应用。

这些书籍将帮助你了解数字、数学和与之相关的主题。

无论你是对数学感兴趣还是想深入了解数字的背后故事,希望这些书籍能够满足你的需求。