同态加密研究进展综述

隐私计算之全同态加密

隐私计算之全同态加密【引】走近任何一个领域,都会发现自己的渺小和微不足道,会越发地敬畏技术和未知,隐私计算也不例外。

读了一点儿文章和paper,觉得还是ACM 上的这篇综述(/detail.cfm?id=3561800)可以对全同态加密有一个概貌,从而了解其脉络方向,进而对隐私计算增加一点点认知。

隐私计算中的完同态加密为加密数据提供量子安全级的计算,保证明文数据及其衍生计算结果永远不会公开,并且在基础设施受到破坏的情况下保持安全,不会被修改和/或破坏。

大多数完同态加密方案都是基于lattice 数学方式描述的(序理论和抽象代数子学科研究的一种抽象),被认为量子计算安全的,并被认为是后量子密码学。

新的硬件加速器体系结构是一个活跃的研究和开发领域,和学术研究不断开发新的和更有效的实施方案,使得完同态加密对数据处理的实现逐步来到了商业化阶段。

其中:•数据,包括其不受限制的计算及其派生物,在静止状态和整个生命周期中都保持加密,只有在安全、可信的环境中才能解密为明文。

•通过人工智能、大数据和分析,可以从数据中提取出有价值的见解,甚至可以从多个不同的来源中提取,而不需要暴露数据或者在必要时暴露底层的评估代码。

1. 当前的数据安全模型不仅失效,而且很快失去相关性在当今IT 基础设施中,常见的行业标准和基于边界的安全机制是由数千个集成在一起的、不断变化的硬件和软件组件构建的。

它们主要依赖于加密技术,依赖于现有硬件难以找到离散对数和/或大整数的素数。

另外,这些组成部分的数量和质量在不断变化,唯一不知道的是这些变化是否会被识别和利用,基础设施的破坏点始终存在。

数据保护已成为一个日益复杂和容易出现漏洞的过程,目前的很多方法都无法实现可证明的数据安全。

此外,数据处理工作在日益严格的监管环境下进行,违反规定的后果和成本也都很严重。

目前广泛使用的加密技术取决于在标准硬件上寻找离散对数和/或分解大整数的困难程度,而量子计算的算法可以很容易对这些问题进行求解。

同态加密隐私保护数据挖掘方法综述

院 ,江 苏 镇 江 2 2 0 ) 1 0 3 摘 要 : 近 年 来 国 内外 学 者 对 隐私 保 护 数 据 挖 掘 ( r aypeev gd t miig P DM) 行 了大 量 研 究 , 时 pi c —rsri aa nn , P r n 进 适

萍h 吴 ,

蒙

・

2 2 0 ,C i 1 0 3 hn a)

A s a t n rcn yas rsac es t o e n b odh v o em c o n r a ypeev gd t m n g P D , b t c :I ee t er , e r r a h m da r aed n u h r o i c —rsri aa ii ( P M) r e h a a w k pv n n

现各种 规律和有用的信息 。不论科学研究还是商业应用 , 数据

挖掘都取得 了可喜的成果 。但与此 同时 , 数据挖掘也面临着很

多 问题 的挑 战 。 其 中 , 据挖 掘 的个 人 隐 私 与 信 息 安 全 问题 尤 数

接相关 , 降低 了对隐私数据的保护程度 。基于数据加密的保护

方 法 中 , 过 密 码 机 制 实 现 了他 方对 原 始 数 据 的 不 可 见 性 以及 通

S r e fp i a y p e e i g d t n n t o s u v y o rv c r s r n a a mi i g me h d v b s d Olh mo r h c e c y t n a e i o mo p i n r p i o

(. 1 南京邮 电大 学 a计 算机 学院 ; . . b 通信 与信 息 工程 学院 ,南京 2 0 0 ; . 苏科技 大 学 计算机 科 学与工程 学 103 2 江

全同态加密,函数加密综述

杨晨,游林(杭州电子科技大学密码与信息安全研究所,浙江杭州 310018)摘 要:可计算密文加密体制是指对密文可以进行的一系列指定函数运算的加密体制,与传统加密体制最大的不同是加密后的密文不再是“混乱”的,而是具有某些隐含关系,其可成为某些特定函数的有效输入并且经过函数计算后可成为用户的有效信息。

由于可直接对密文进行操作,可计算密文加密体制在保证信息机密性的前提下大大提高了信息的可用性效率,已经成为现代公钥密码学研究的热点方向。

文章对谓词加密、全同态加密、函数加密3类可计算密文加密技术做了具体概述,介绍了各类可计算密文加密体制的关系,分析了可计算密文加密体制的计算隐私与应用要求,为以后研究可计算密文加密技术提供了指导。

关键词:可计算密文加密;函数加密;全同态加密;谓词加密中图分类号:TP309 文献标识码: A 文章编号:1671-1122(2014)05-0078-04Research on the Cipher Computable Encryption SystemYANG Chen, YOU Lin(Institute of Cryptography and Information Security, Hangzhou Dianzi University, Hangzhou Zhejiang310018,China)Abstract: Cipher computable encryption system refers to a series of designated functional operation which can be performed on encrypted data. The biggest difference with the traditional encryption system is the ciphertext is nolonger "chaos", but has some hidden relations. The ciphertext can be the input of specifi c function and after functioncalculates the encrypted input, the output can become the effective information of users. Due to the direct computationon encrypted data, cipher computable encryption system greatly improves the efficiency of the availability ofinformation under the encrypted condition, it has become the hot direction of modern public key cryptographyresearch. This paper gives the detailed overview on three cipher computable encryption schemes of the predicateencryption, fully homomorphic encryption and functional encryption, introducing relations among different ciphercomputable encryption systems, analyzing the function privacy and application requirements about practical ciphercomputable encryption system and providing guidance for future research.Key words: cipher computable encryption; functional encryption; fully homomorphic encryption;predicate encryption可计算密文加密体制研究0引言越来越多的个人用户把自己的数据存放在第三方服务器上,如个人邮件、网络硬盘等,但第三方服务器并不总是可信的,为了保护隐私,用户不得不把自己的数据进行加密。

同态加密体制构造及应用

同态加密体制构造及应用代号 10701 学号 0921980017分类号 TP309.7 密级公开题 ( 中、英文 ) 目同态加密体制构造及应用Construction and Application ofHomomorphic Encryption Schemes作者姓名柳曙光指导教师姓名、职务马建峰教授学科门类工学学科、专业计算机软件与理论提交论文日期二○一三年四月十八日西安电子科技大学学位论文独创性( 或创新性 ) 声明秉承学校严谨的学风和优良的科学道德,本人声明所呈交的论文是我个人在导师指导下进行的研究工作及取得的研究成果。

尽我所知,除了文中特别加以标注和致谢中所罗列的内容以外,论文中不包含其他人已经发表或撰写过的研究成果;也不包含为获得西安电子科技大学或其它教育机构的学位或证书而使用过的材料。

与我一同工作的同志对本研究所做的任何贡献均已在论文中做了明确的说明并表示了谢意。

申请学位论文与资料若有不实之处,本人承担一切的法律责任。

本人签名: 日期:西安电子科技大学关于论文使用授权的说明本人完全了解西安电子科技大学有关保留和使用学位论文的规定,即:研究生在校攻读学位期间论文工作的知识产权单位属西安电子科技大学。

学校有权保留送交论文的复印件,允许查阅和借阅论文;学校可以公布论文的全部或部分内容,可以允许采用影印、缩印或其它复制手段保存论文。

同时本人保证,毕业后结合学位论文研究课题再撰写的文章一律署名单位为西安电子科技大学。

(保密的论文在解密后遵守此规定)本学位论文属于保密,在年解密后适用本授权书。

本人签名: 日期:导师签名: 日期:摘要本文研究同态加密体制的构造及应用。

在构造方面,首先对现有的类同态加密方案和全同态加密方案进行了较全面的介绍,重点介绍了全同态加密方案构造中采用的 Gentry 蓝图和 BV11b 方法,并对现有构造方法进行分析与总结。

在此基础上, 基于 LWE over Ring (RLWE ) 假设, 利用正则映射的方法, 构造了一种多比特类同态加密方案,能实现任意次数的加法和一次乘法, 该方案具有较短的密钥长度和较高的效率。

全同态加密

全同态加密丁津泰一、引言人们普遍认为全同态密码是密码学中的圣杯。

Craig Gentry 在近期提出的解决方案虽然在实际应用中效率不高,但在该领域仍是一个重大突破。

自那以后,人们又在提高全同态密码的效率问题上取得了很大的进步。

在一个加密体系中,Bob通过加密明文得到密文,Alice解密密文得到明文。

在全同态密码体系中,第三方可以在不知道明文内容的情况下,针对密文做一系列计算,解密的结果和对明文进行相同计算的所得相同。

云计算是全同态密码的一个主要应用方向。

Alice可以将她的数据存储在云端——例如,一个通过英特网连接的遥远的服务器。

由于云端的存储和计算能力都要远远优于Alice的终端设备,因此她可以使用云端服务器来处理她的数据。

不过,Alice还是无法信任云端,因为有些数据是很敏感的(例如,病人的医疗记录),所以她更希望云端在不知道数据本身的前提下处理数据、计算结果。

因此,Alice将数据加密,传送给云端,云端在不知道原始数据的前提下对加密后的数据进行一系列数学运算。

使用全同态密码,云端可以在不知道“关键字”的前提下,使用搜索引擎搜索用户需要的内容。

更精确的讲,全同态密码有如下特点:密文ci 解密得到明文mi ,其中ci , mi 是环上的元素,在这个环上,只有加法操作和乘法操作:Decrypt c i + c j=m i+ m jDecrypt c i×c j=m i× m j这就表示解密是双重同态的(Doubly homomorphic)也就是说,解密在加法和乘法上同态。

全同态意味着不论函数 f 是一个由多少(即便很多个)加法和乘法组成的环,都有如下的公式成立:Decrypt f c1,…,c n= f m1,…,m n如果云端可以高效的计算出f c1,…,c n的结果,并且这种计算是在不知道明文m1,…,m n的前提下进行的,那么这个加密体系是安全且高效的。

全同态加密既适用于公钥加密体系,也可用于对称加密体系。

整数上的同态加密报告1

整数上的同态加密报告1一、介绍与历史。

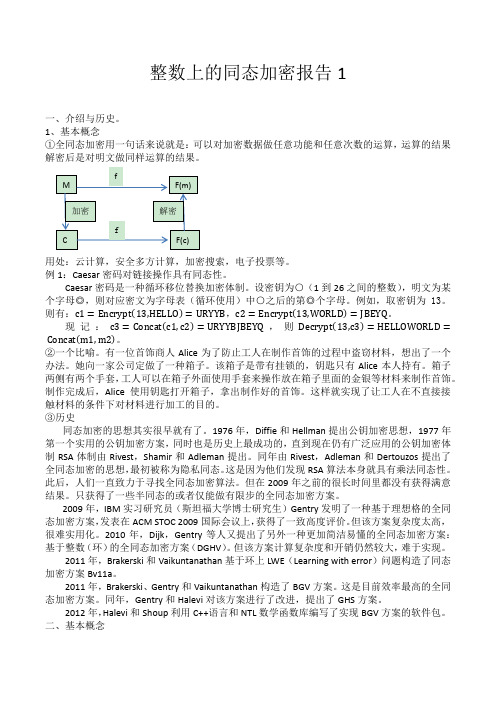

1、基本概念①全同态加密用一句话来说就是:可以对加密数据做任意功能和任意次数的运算,运算的结果解密后是对明文做同样运算的结果。

用处:云计算,安全多方计算,加密搜索,电子投票等。

例1:Caesar密码对链接操作具有同态性。

Caesar密码是一种循环移位替换加密体制。

设密钥为○(1到26之间的整数),明文为某个字母◎,则对应密文为字母表(循环使用)中○之后的第◎个字母。

例如,取密钥为13。

则有:c1=Encrypt(13,HELLO)=URYYB,c2=Encrypt(13,WORLD)=JBEYQ。

现记:c3=Concat(c1,c2)=URYYBJBEYQ,则Decrypt(13,c3)=HELLOWORLD= Concat(m1,m2)。

②一个比喻。

有一位首饰商人Alice为了防止工人在制作首饰的过程中盗窃材料,想出了一个办法。

她向一家公司定做了一种箱子。

该箱子是带有挂锁的,钥匙只有Alice本人持有。

箱子两侧有两个手套,工人可以在箱子外面使用手套来操作放在箱子里面的金银等材料来制作首饰。

制作完成后,Alice使用钥匙打开箱子,拿出制作好的首饰。

这样就实现了让工人在不直接接触材料的条件下对材料进行加工的目的。

③历史同态加密的思想其实很早就有了。

1976年,Diffie和Hellman提出公钥加密思想,1977年第一个实用的公钥加密方案,同时也是历史上最成功的,直到现在仍有广泛应用的公钥加密体制RSA体制由Rivest,Shamir和Adleman提出。

同年由Rivest,Adleman和Dertouzos提出了全同态加密的思想,最初被称为隐私同态。

这是因为他们发现RSA算法本身就具有乘法同态性。

此后,人们一直致力于寻找全同态加密算法。

但在2009年之前的很长时间里都没有获得满意结果。

只获得了一些半同态的或者仅能做有限步的全同态加密方案。

2009年,IBM实习研究员(斯坦福大学博士研究生)Gentry发明了一种基于理想格的全同态加密方案,发表在ACM STOC 2009国际会议上,获得了一致高度评价。

同态加密技术在大数据安全中的应用

泄露。

高效数据处理

在云端进行数据处理时,同态 加密技术可以保证数据处理过 程中数据的安全性,同时不影

响处理效率。

隐私保护

通过同态加密技术,可以确保 用户数据在云端处理过程中的 隐私性,防止数据被恶意利用

01

02

03

基于代数的同态加密算 法利用代数结构来设计 同态加密算法,其安全 性依赖于代数结构的复

杂度。

该算法具有较低的计算 复杂度和较高的安全性 ,适用于对大量数据进

行加密处理。

常见的基于代数的同态 加密算法包括:Cheon

、Hesham等。

同态加密算法的性能比较

基于格的同态加密算法具有较高的计算复杂度 和较高的安全性,适用于对大量数据进行加密 处理,但性能相对较慢。

基于编码和代数的同态加密算法具有较低的计 算复杂度和较高的安全性,适用于对大量数据 进行加密处理,性能相对较好。

在选择同态加密算法时,需要根据实际应用场 景和需求进行综合考虑,选择适合的算法以实 现数据的安全性和可用性之间的平衡。

03

同态加密在大数据安全中的应 用

云存储中的同态加密技术

云存储加密

02

同态加密算法的分类与比较

基于格的同态加密算法

01

格(Lattice)同态加密算法是一种基于数学难题的同态加密算 法,其安全性依赖于格问题。

02

该算法具有较高的计算复杂度和较高的安全性,适用于对大量

数据进行加密处理。

常见的基于格的同态加密算法包括:Gentry、Brakerski-

03

Gentry等。

减少加密和解密的时间

同态加密技术在密码学中的应用

同态加密技术在密码学中的应用在现代信息社会中,保护个人隐私和保护敏感数据的安全性成为了重要的问题。

密码学作为一门研究如何保障信息安全的学科,同态加密技术作为其中一个重要的分支,在实际应用中发挥着重要的作用。

本文将探讨同态加密技术在密码学领域的应用,并介绍其原理及优势。

一、同态加密技术简介同态加密技术是一种特殊的加密机制,其具备一定的运算性质,可以在加密状态下进行计算,同时保持密文的可操作性。

通常的加密算法在密文状态下是不可操作的,需要解密密文后才能进行计算。

而同态加密技术可以在密文状态下进行加法和乘法等基本运算,而不需要解密密文。

这种特殊属性使得同态加密技术在许多领域具备广泛的应用前景。

二、同态加密技术的应用1. 数据隐私保护同态加密技术可以应用于个人隐私数据的保护上。

在云计算和大数据环境下,个人的敏感数据往往需要存储在云端或者其他数据中心中。

而同态加密技术可以保证个人数据在云端进行相关计算时的安全性,避免了用户数据泄露的风险。

2. 安全计算外包同态加密技术可以应用于安全计算外包场景。

在云计算中,用户可以将部分计算任务外包给云服务提供商进行计算,以降低自身计算压力。

然而,用户的数据在云端进行计算时面临着安全性的问题。

通过使用同态加密技术,用户可以将数据加密后传输给云服务提供商,并在密文状态下进行计算,最终获得加密结果。

这样可以保证用户数据的隐私性和安全性。

3. 数据共享与联合计算同态加密技术在数据共享和联合计算场景中也发挥着重要作用。

在一些跨机构合作的场景中,各方需要共享敏感数据进行计算,但又不希望泄露自身的数据。

同态加密技术可以实现在密文状态下进行计算和数据共享,保证了数据的隐私性和合作计算的可行性。

三、同态加密技术的优势同态加密技术相较于传统的加密算法具备许多优势。

首先,同态加密技术可以在不解密的情况下对密文进行计算,保证了计算过程中数据的安全性。

其次,同态加密技术可以在多方进行的计算中保持数据的隐私性,避免了数据泄露问题。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第32卷第11期 2015年11月 计算机应用研究 Application Research of Computers V0l_32 No.1l NOV.2015

同态加密研究进展综述水 李浪 ,余孝忠 , (1.衡阳师范学院计算机科学系,湖南衡阳421002; 杨娅琼 ,郑兰兰 2.湖南大学信息科学与工程学院,长沙410082)

摘 要:针对云计算中的同态加密问题,进行了相关研究进展综述。介绍了同态密码目前的研究进展,综述了 五种典型的公钥同态加密方案和两种典型的全同态加密方案,分析了全同态加密算法的设计方法,并从安全性 方面对同态密码学进行了详细的分析和对比,总结对比了四种全同态加密方案,指出全同态密码核心关键问题 和进一步需要研究的内容,为同态密码研究提供一定的参考。 关键词:云计算;信息安全;同态加密 中图分类号:TP309.7 文献标志码:A 文章编号:1001-3695(2015)11-3209.06 doi:10.3969/j.issn.1001—3695.2015.11.002

Survey on homomorphic encryption technology Li Lang ,Yu Xiaozhong ,Yang Yaqiong ,Zheng Lanlan (1.Dept.ofComputer Science,Hengyang Normal University,Hengyang Hunan 421002,China;2.College ofInformation Science&Engi— neering,Hunan University,Changsha 410082,China)

Abstract:This paper reviewed the development of homomorphie eneryption.It summarized five typical public key homomor— phic eneryption scheme and two kinds of typical fully homomorphie encryption scheme.and analyzed the design method of fully homomorphic encryption algorithm.It also analyzed deeply for fully homomorphic encryption from security.This paper compared the four kinds of fully homomorphic encryption algorithm.It pointed out the key problems of fully homomorphic encryption that needed to be researched at present.It can provide reference for further study of homomorphie eneryption. Key words:cloud computing;information security;homomorphic encryption

随着云计算的广泛应用,特别是云平台上的大量电子商务 交易,如何安全有效地保护用户隐私与安全成为当今密码学研 究领域的热点。若数据以明文形式进行存储则有可能将敏感 数据暴露给云服务商,会给用户机密数据带来一系列的安全问 题。为解决这一问题,同态加密方案应运而生,利用全同态加 密方案对用户数据进行加密,再将密文发送到云端,数据在云 端可以进行一系列的上传、下载、删除、更新、检索等操作,且操 作的均是密文。该操作既避免了数据在传输过程中被拦截、复 制、窜改或伪造等风险,也避免了数据存储方将数据泄露或在 服务器端被攻破的危险。 同态加密的研究可以追溯到20世纪70年代,在RSA密 码体制刚提出不久,Rivest等人…提出了全同态加密的概念, 也称为隐私同态。这一概念的提出成为密码学界的开放难题, 同态加密是一种加密形式,允许用户直接对密文进行特定的代 数运算,得到数据仍是加密的结果,与对明文进行同样的操作 再将结果加密一样。同态加密优势在于用户在数据加密的情 形下仍能对特定的加密数据进行分析和检索,提高了数据处理 的效率,保证了数据安全传送,而且正确的加密数据仍能得到 正确的解密结果。国外学者相继研究了满足乘法或满足加法 的同态加密算法 ,在此基础上还提出了能同时满足有限 次乘法与加法的同态密码 ” 。但直到2009年IBM研究员 Gentry才构造出第一个全同态加密方案 ,解决了困扰密码 学界三十多年的难题,同时掀起一股研究全同态加密方案的热 潮。全同态加密被认为是解决云计算安全的最好方法,然而目 前的全同态加密方案无论是从工程上还是理论研究上都有很 多亟待解决的问题。

1 同态加密 1.1研究进展 同态加密的概念是1978年Rivest等人在题为《On data banks and privacy homomorphic>)中首次提出的,允许用户直接 对密文进行特定的代数运算,得到数据仍是加密的结果,与对 明文进行同样的操作再将结果加密一样。 公钥密码体制于1976年由Difie等人 提出,利用不同 密钥将加解密分开实施,为同态加密研究奠定了基础,随后众 多优秀的同态加密方案不断涌现。1978年,Rivest等人利用数 论构造出著名的公钥密码算法RSA,该算法安全性取决于大整 数分解的困难性,具有乘法同态性,但不具备加法同态性。针 对此缺陷,Rivest等人又提出一种同时满足加法同态和乘法同 态的Rivest方案,其安全性也是取决于大整数的难分解性,实 验结果表明,该方案存在严重的安全问题。后有学者提出效果

收稿日期:2015-02—01;修回日期:2015—03-28 基金项目:国家自然科学基金资助项目(61572174);湖南省自然科学基金资助项目 (2015JJ4011);衡阳师范学院产学研基金资助项目(12CXYZ01);衡阳师范学院大学生研究性学习和创新性实验计划项目(CX1531);湖南省重点实 验室开放基金资助项目(J1401Z);湖南省教育厅资助科研重点项目(15A029) 作者简介:李浪(1971一),男,教授,硕导,博士,主要研究方向为嵌入式系统、信息安全(1il.ang911@126.corn);余孝忠(1996一),女,主要研究方 向为信.g-安全;杨娅琼(1994一),女,主要研究方向为信.g-安全;郑兰兰(1996一),女,主要研究方向为信息安全. ・321O・ 计算机应用研究 第32卷 更佳的MRS算法。第一个基于离散对数困难的公钥加密体制 E1Gamal于1984年提出,该体制具有乘法同态性质 ;一种满 足加法同态的加密方案GM算法被Goldwasse和Micali提出, 其安全性是基于二次剩余难题;一种改进的概率同态加密体制 于1994年被Benaloh_2U 提出,目前该方案已应用于实际中。 1998年,Okamoto、Naccache等人分别提出基于加法同态的OU 和Ns体制 , ,两种体制均能实现多次加法同态运算。第一 个基于判定合数剩余类问题的加法同态加密密码体制于1999 年提出 J,该体制同样支持多次加法同态运算。2001年,Dam— gard等人 对Paillier体制进行了推广,提出了DJ体制。在 2005年第一种同时支持任意多次加法同态和一次乘法同态的 BGN体制被Boneh等人 提出,该方案是距离全同态加密方 案最近的一项工作。同年,国内学者在同态密码学研究上也发 表了部分成果,我国学者向广利等人 提出了实数范围上的 同态加密机制,但并没有得到实际应用。国内学者在探索过程 中,也将同态加密技术应用于云计算、多方计算、匿名访问、电 子商务等领域,并取得了广泛的成就。2008年,肖倩等人 提出安全两方的排序方案并将该方案直接扩展到多方排序中; 2009年,邱梅等人 又利用RSA密码体制的乘法同态特性, 提出了安全多方数据排序方案;2010年,黄福人 利用E1Ga— mal加密体制,提出了拥有匿名性、无数据性、可验证性的电子 计票方案;2011年,张鹏等人 构造了一个可证签名方案,该 方案具有可验证性和匿名性等特点,消除了电子计票方案中匿 名性与可验证性之间的矛盾;2012年,李美云等人 在加同 态和乘同态的基础上,设计了一种解决云安全存储与信息管理 方案,该方案能有效地实现对密文的直接检索、存储,保证了云 端用户隐私的安全。同年,Li等人 对比DGHV和CAFED 方案,提出了一种改进的同态加密算法,同时利用该算法实现 了对云存储环境下数据上传、下载、更新、删除、检索等功能。 2013年彭长根等人 在基于大整数分解、离散对数和双线性 对等数学问题基础上提出了一个基于同态加密体制的通用可 传递签名方案,该方案支持密文运算的特性,实现了可传递签 名及验证的一般模型。2014年杨玉龙等人 提出了一种防 止SQL注入攻击的同态加密方案,实现了在重要信息保密的 情况下获得需求信息。 在同态加密概念提出的三十多年时间里,各种加密方案不 断被提出,但这些方案大多是基于半同态加密,几种少数的全 同态加密方案由于安全性问题而未能得到实际应用。在半同 态加密方案逐渐成熟后,许多学者开始着手全同态加密方案的 研究。 1.2同态加密体制安全分析 安全性是密码算法设计中的首要问题。密码系统中的安 全理论基础是计算复杂性理论,用来判断解决一个问题的难易 程度。公钥密码体制的安全构造与设计通常基于以下一些计 算困难问题。 1)整数分解问题(integer factorization problem,IFP) 整数分解问题是指任意一个正整数n,计算其因子表达式 =p -,p;z,…,p 其中任意P 与 为两两不同素数,正整数 e ≤1。 2)离散对数问题(discrete logarithm problem,DLP) 离散对数问题是指给定素数P、 的一个生成元OL以及 元素JB ,计算整数 ,其中0< ≤p一2,满足成立。 3)判定合数剩余问题(decisional composite residuosity problem,DCRP) 判定合数剩余问题是指令N=pq,P和q均为大素数,任意 给定Y∈z;2,使得z=Y mod N2,判定z为Ⅳ次剩余还是非Ⅳ 次剩余。 4)近似最大公因子问题(approximate GCD problem, AGCDP) 近似最大公因子问题是指给定随机选择的一组整数 。,