802.1X验证和动态Vlan具体实施过程

802.1x验证过程讲解

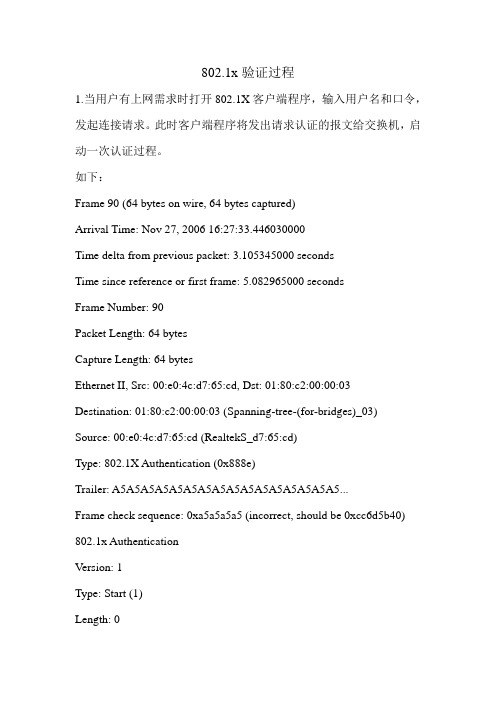

802.1x验证过程1.当用户有上网需求时打开802.1X客户端程序,输入用户名和口令,发起连接请求。

此时客户端程序将发出请求认证的报文给交换机,启动一次认证过程。

如下:Frame 90 (64 bytes on wire, 64 bytes captured)Arrival Time: Nov 27, 2006 16:27:33.446030000Time delta from previous packet: 3.105345000 secondsTime since reference or first frame: 5.082965000 secondsFrame Number: 90Packet Length: 64 bytesCapture Length: 64 bytesEthernet II, Src: 00:e0:4c:d7:65:cd, Dst: 01:80:c2:00:00:03 Destination: 01:80:c2:00:00:03 (Spanning-tree-(for-bridges)_03) Source: 00:e0:4c:d7:65:cd (RealtekS_d7:65:cd)Type: 802.1X Authentication (0x888e)Trailer: A5A5A5A5A5A5A5A5A5A5A5A5A5A5A5A5...Frame check sequence: 0xa5a5a5a5 (incorrect, should be 0xcc6d5b40) 802.1x AuthenticationVersion: 1Type: Start (1)Length: 02.交换机在收到请求认证的数据帧后,将发出一个EAP-Request/Identitybaowe请求帧要求客户端程序发送用户输入的用户名。

Frame 91 (64 bytes on wire, 64 bytes captured)Arrival Time: Nov 27, 2006 16:27:33.447236000Time delta from previous packet: 0.001206000 secondsTime since reference or first frame: 5.084171000 secondsFrame Number: 91Packet Length: 64 bytesCapture Length: 64 bytesEthernet II, Src: 00:03:0f:01:3a:5a, Dst: 00:e0:4c:d7:65:cd Destination: 00:e0:4c:d7:65:cd (RealtekS_d7:65:cd)Source: 00:03:0f:01:3a:5a (DigitalC_01:3a:5a)Type: 802.1X Authentication (0x888e)Trailer: A5A5A5A5A5A5A5A5A5A5A5A5A5A5A5A5...Frame check sequence: 0xa5a5a5a5 (incorrect, should be 0x7d263869) 802.1x AuthenticationVersion: 1Type: EAP Packet (0)Length: 5Extensible Authentication ProtocolCode: Request (1)Id: 1Length: 5Type: Identity [RFC3748] (1)3.客户端程序响应交换机的请求,将包含用户名信息的一个EAP-Response/Identity送给交换机,交换机将客户端送来的数据帧经过封包处理后生成RADIUS Access-Request报文送给认证服务器进行处理。

华为交换机802.1X配置

华为交换机802.1X配置1 功能需求及组网说明『配置环境参数』1. 交换机vlan10包含端口E0/1-E0/10接口地址10.10.1.1/242. 交换机vlan20包含端口E0/11-E0/20接口地址10.10.2.1/243. 交换机vlan100包含端口G1/1接口地址192.168.0.1/244. RADIUS server地址为192.168.0.100/245. 本例中交换机为三层交换机『组网需求』1. PC1和PC2能够通过交换机本地认证上网2. PC1和PC2能够通过RADIUS认证上网2 数据配置步骤『802.1X本地认证流程』用户输入用户名和密码,报文送达交换机端口,此时交换机相应端口对于此用户来说是非授权状态,报文打上相应端口的PVID,然后根据用户名所带域名送到相应域中进行认证,如果没有带域名就送到缺省域中进行认证,如果存在相应的用户名和密码,就返回认证成功消息,此时端口对此用户变为授权状态,如果用户名不存在或者密码错误等,就返回认证不成功消息,端口仍然为非授权状态。

【SwitchA相关配置】1. 创建(进入)vlan10[SwitchA]vlan 102. 将E0/1-E0/10加入到vlan10[SwitchA-vlan10]port Ethernet 0/1 to Ethernet 0/103. 创建(进入)vlan10的虚接口[SwitchA]interface Vlan-interface 104. 给vlan10的虚接口配置IP地址[SwitchA-Vlan-interface10]ip address 10.10.1.1 255.255.255.05. 创建(进入)vlan20[SwitchA-vlan10]vlan 206. 将E0/11-E0/20加入到vlan20[SwitchA-vlan20]port Ethernet 0/11 to Ethernet 0/207. 创建(进入)vlan20虚接口[SwitchA]interface Vlan-interface 208. 给vlan20虚接口配置IP地址[SwitchA-Vlan-interface20]ip address 10.10.2.1 255.255.255.09. 创建(进入)vlan100[SwitchA]vlan 10010. 将G1/1加入到vlan100[SwitchA-vlan100]port GigabitEthernet 1/111. 创建进入vlan100虚接口[SwitchA]interface Vlan-interface 10012. 给vlan100虚接口配置IP地址[SwitchA-Vlan-interface100]ip address 192.168.0.1 255.255.255.0【802.1X本地认证缺省域相关配置】1. 在系统视图下开启802.1X功能,默认为基于MAC的认证方式[SwitchA]dot1x2. 在E0/1-E0/10端口上开启802.1X功能,如果dot1x interface 后面不加具体的端口,就是指所有的端口都开启802.1X[SwitchA]dot1x interface eth 0/1 to eth 0/103. 这里采用缺省域system,并且缺省域引用缺省radius方案system。

802.1x本地认证

实验十一 802.1x本地认证配置

1.实验内容:交换机端口通过本地认证应用

2.实验目的:掌握802.1x交换基本地认证配置

3.实验环境:

1. 组网图

2. 配置步骤

用户输入用户名和密码,报文送达交换机端口,此时交换机相应端口对于此用户来说是非授权状态,报文打上相应端口的PVID,然后根据用户名所带域名送到相应域中进行认证,如果没有带域名就送到缺省域中进行认证,如果存在相应的用户名和密码,就返回认证成功消息,此时端口对此用户变为授权状态,如果用户名不存在或者密码错误等,就返回认证不成功消息,端口仍然为非授权状态。

3、相关软件:

客户端用HWSupplicantV2.01

4. 实验步骤:

[SwitchA]local-user test

设置该用户密码(明文)

[SwitchA-user-test]password simple test

设置该用户接入类型为802.1X

[SwitchA-user-test]service-type lan-access

激活该用户

[SwitchA-user-test]state active

3) 全局使能802.1x

[SwitchA]dot1x

[SwitchA]dot1x interface eth 0/1 to eth 0/10

3.这里采用缺省域system,并且缺省域引用缺省radius方案system。

4. 测试:。

准入控制802.1x工作原理

802.1x工作原理1实现功能随着以太网建设规模的迅速扩大,网络上原有的认证系统已经不能很好的适应用户数量急剧增加和宽带业务多样性的要求,造成网络终端接入管理混乱。

大量被植入木马、病毒的机器随便接入网络,给网络内部资料的保密,和终端安全的管理带来极大考验。

在此背景下IEEE推出 802.1x协议,它是目前业界最新的标准接入认证协议。

802.1X 的出现结束了非法用户未经授权就能随意进入内部网络的状况,为企业内部安全架起一道强有力的基础安全保障。

2总体流程下面我们介绍802.1X协议的原理、认证过程及配置流程。

2.1802.1X原理分析802.1x协议起源于802.11协议,后者是IEEE的无线局域网协议,制订802.1x协议的初衷是为了解决无线局域网用户的接入认证问题。

IEEE802LAN协议定义的局域网并不提供接入认证,只要用户能接入局域网控制设备(如LANS witch),就可以访问局域网中的设备或资源。

这在早期企业网有线LAN应用环境下并不存在明显的安全隐患。

但是随着移动办公及驻地网运营等应用的大规模发展,服务提供者需要对用户的接入进行控制和配置。

尤其是WLAN的应用和LAN接入在电信网上大规模开展,有必要对端口加以控制以实现用户级的接入控制,802.lx就是IEEE为了解决基于端口的接入控制(Port-Based Network Access Contro1)而定义的一个标准。

IEEE 802.1X是根据用户ID或设备,对网络客户端(或端口)进行鉴权的标准。

该流程被称为“端口级别的鉴权”。

它采用RADIUS(远程认证拨号用户服务)方法,并将其划分为三个不同小组:请求方、认证方和授权服务器。

820.1X 标准应用于试图连接到端口或其它设备(如Cisco Catalyst交换机或Cisco Aironet系列接入点)(认证方)的终端设备和用户(请求方)。

认证和授权都通过鉴权服务器(如Cisco Secure ACS)后端通信实现。

802.1x认证技术

退出已认证状态

用户下线的方式

客户端未通过认证服务器的认证 由于管理性的控制端口始终处于未认证状态,而不管 是否通过认证

与端口对应的MAC地址出现故障(管理性禁止或硬件 故障)

Copyright © 2004, 港湾网络培训中心

BHBIN 6-6

端口控制方式

小区中心

Si

楼栋 楼道

USER USER USER USER USER USER

基于物理端口

基于全程VLAN

基于用户设备MAC

Copyright © 2004, 港湾网络培训中心

• 组播目的地址:0180c2000003, Ethernet Type=888E • 报文类型有:EAP帧、 EAP_Start/Logoff/Key/…等 • EAP协议定义:RFC2284

Copyright © 2004, 港湾网络培训中心 BHBIN 6-28

•System-系统

系统是指通过一个或更多端口连接到LAN的设备,例如: 终端、服务器、交换机或路由器等设备都称为系统

Copyright © 2004, 港湾网络培训中心 BHBIN 6-9

802.1x协议的工作机制

1 2 3 4

6

7 10

Copyright © 2004, 港湾网络培训中心

BHBIN 6-30

802.1X认证过程

DHCP Server

宽带IP城域网

建立动态ACL 带宽 优先级 向Radius发送计费信息

5 ○

6 ○

FlexHammer GE/FE

DHCP Relay

在以上捕获到的报文中:

802.1x认证及相关配置

1、802.1x协议简介802.1x协议是基于Client/Server的访问控制和认证协议。

它可以限制未经授权的用户/设备通过接入端口(access port)访问LAN/WLAN。

在获得交换机或LAN提供的各种业务之前,802.1x对连接到交换机端口上的用户/设备进行认证。

在认证通过之前,802.1x只允许EAPoL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过以太网端口。

802.1x认证包含三个角色:认证者--对接入的用户/设备进行认证的端口;请求者--被认证的用户/设备;认证服务器--根据认证者的信息,对请求访问网络资源的用户/设备进行实际认证功能的设备。

以太网的每个物理端口被分为受控和不受控的两个逻辑端口,物理端口收到的每个帧都被送到受控和不受控端口。

其中,不受控端口始终处于双向联通状态,主要用于传输认证信息。

而受控端口的联通或断开是由该端口的授权状态决定的。

受控端口与不受控端口的划分,分离了认证数据和业务数据,提高了系统的接入管理和接入服务提供的工作效率。

2、802.1x认证过程(1.客户端程序将发出请求认证的EAPoL-Start报文给交换机,开始启动一次认证过程。

(2.交换机收到请求认证的报文后,将发出一个EAP-Request/Identify报文要求用户的客户端程序将输入的用户信息送上来。

(3.客户端程序响应交换机发出的请求,将用户名信息通过EAP-Response/Identify报文送给交换机。

交换机通过Radius-Access-Request报文将客户端送上来的数据帧经过封包处理后送给认证服务器进行处理。

(4.认证服务器收到来自交换机的Radius-Access-Request报文,做如下几个操作:验证交换机的合法性:包括交换机的IP地址,以及RADIUS认证口令;验证RADIUS的ID字段中填入的账号是否有效;当上述两个条件满足的时候,给交换机应答此Radius-Access-Challenge报文。

802.1X协议的工作机制流程详解

编号:_______________本资料为word版本,可以直接编辑和打印,感谢您的下载802.1X协议的工作机制流程详解甲方:___________________乙方:___________________日期:___________________Supplicant发出一个连接请求(EPAoL,该请求被Authenticator (支持802.1X 协议的交换机)转发到Authentication Server (支持EAP验证的RADIUSE务器)上,Authentication Server得到认证请求后会对照用户数据库,验证通过后返回相应的网络参数,如客户终端的IP地址,MTU大小等。

Authenticator 得到这些信息后,会打开原本被堵塞的端口。

客户机在得到这些参数后才能正常使用网络,否则端口就始终处丁阻塞状态,只允许802.1X的认证报文EAPoL® 过。

802.1X认证协议原理1.1.1基本认证流程图3-6是一个典型的认证会话流程,采用的认证机制是MD5-Challenge:(1)Supplicant发送一个EAPoL-Start报文发起认证过程。

⑵Authenticator 收到EAPoL-Start 后,发送一个EAP-Request报文响应Supplicant的认证请求,请求用户ID。

⑶Supplicant 以一个EAP-Responsef艮文响应EAP-Request,将用户ID 封装在EAP 报文中发给Authenticator 。

⑷Authenticator 将Supplicant 送来的EAP-Request报文与自己的NAS IP、NASPort等相关信息一起封装在RADIUS Access-Request报文中发给认证服务器(Authentication Server )。

EAPOL Start(l)〔认证开始)EAP Request ⑵EAP Respunse(3)-RADIUS Access-Request(4) --- 1 RADIUS Access-Challenge(5)EAP Chai I enge Request(6)EAP Challenge Response7) RADIUS Acc&ss-Request(8) RADIUS Access-Accept(9),EAP Success] 10)认证成功RADIUS 及 ccountingFReciLj 色 st(Start)( RADIUS Ac count i ng-Res ponse( 12) 记账开始RADIUS Account! ng- Requ est( Stop )(14RADIUSAc count i ng-Res ponse( 15)(用户下线)典型的认证会话流程⑸认证服务器收到RADIUS Access-Request 报文后,将用户ID 提取出来在数据库 中进行查找。

802.1x协议详解

三、 802.1x 的认证过程

基于 802.1x 的认证系统在客户端和认证系统之间使用 EAPOL 格式封装 EAP 协 议传送认证信息,认证系统与认证服务器之间通过 RADIUS 协议传送认证信息

三、 802.1x 的认证过程

四、 802.1x报文结构

1、EAPOL报文格式

报文mac地址为:01-80-C2-00-00-03 PAE Ethernet Type:0x888E Protocol Version:EAPOL发送发所支持的协议版本号 Packet Type:发送的包类型

负责项目及相关技术问题的跟踪和解决售后设备维护工作岗位职责三工作总结项目运维项目实施银青高速视频监控东毛隧道停车场项目全面实施ip设置贵州独平高速项目全面实施监控室机柜布线四心得体会在这段时间的学习过程中我对部门很多产品从零学起刚到公司的时候感觉压力很大经过这些时间的认真学习和实际操作调整心态现已完全能融入公司的各项岗位职责和管理制度中

四、 802.1x报文结构

当EAPOL的Packet Type为EAP-Packet时Packet Body就是EAP数据包 code:EAP包的类型,有四种 request -1 response -2 success -3 failure -4 identifier:辅助进行response和request消息的匹配 length:eap包的长度,包括code、id、len、data data:内容格式由code决定

3、Authentication Server System,认证服务器系统(radius 服务器) 对客户进行实际认证,认证服务器核实客户的identity, 通知 swtich 是否允许客户端访问 LAN 和交换机提供的服务。 Authentication Sever 接受Authenticator 传递过来的认证需求 ,认证完成后将认证结果下发给Authenticator,完成对端口的管理

cisco802.1X认证+DHCP+ACSServer+WindowsXP配置步骤

cisco802.1X认证+DHCP+ACSServer+WindowsXP配置步骤

802.1X认证+DHCP+ACS Server+Windows XP配置步骤 802.1X认证+DHCP+ACS Server+Windows XP 19:26802.1x是一种基于端口的认证协议,是一种对用户进行认证的方法和策略。端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。对于无线局域网来说,一个端口就是一个信道。802.1x认证的最终目的就是确定一个端口是否可用。对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x的认证协议报文通过。 实验所需要的用到设备: 认证设备:cisco 3550 交换机一台 认证服务器:Cisco ACS 4.0 认证客户端环境:Windows xp sp3 实验拓扑: 实验拓扑简单描述: 在cisco 3550上配置802.1X认证,认证请求通过AAA server,AAA server IP地址为:172.16.0.103,认证客户端为一台windows xp ,当接入到3550交换机上实施802.1X认证,只有认证通过之后方可以进入网络,获得IP地址。 实验目的:通过本实验,你可以掌握在cisco 交换机如何来配置AAA(认证,授权,授权),以及如何配置802.1X,掌握 cisco ACS的调试,以及如何在windows xp 启用认证,如何在cisco 三层交换机上配置DHCP 等。。好了,下面动手干活。。 实验过程: Cisco 3550配置 由于cisco 交换机默认生成树都已经运行,开启生成树的目的为了防止网络发生环路,但是根据portfast的特性,如果交换机的某个接口连接的是路由器或者交换机,就可以启用portfast 来加快接口的相应时间,跳过生成树的收敛。并且如果要在接口启用802.1x认证,接口要是access模式 *********************************配置过程 ********************************** sw3550(config)#int f0/1 sw3550(config-if)#switchport mode access //配置f0/1接口永久为接入模式 sw3550(config-if)#spanning-tree portfast //启用portfast特性(注意下面的警告提示哦) %Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, concentrators, switches, bridges, etc… to this inte**ce when portfast is enabled, can cause temporary bridging loops. Use with CAUTION %Portfast has been configured on FastEthernet0/2 but will only have effect when the inte**ce is in a non-trunking mode. sw3550(config)#int f0/3 sw3550(config-if)#switchport mode access sw3550(config-if)#spanning-tree portfast %Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, concentrators, switches, bridges, etc… to this inte**ce when portfast is enabled, can cause temporary bridging loops. Use with CAUTION %Portfast has been configured on FastEthernet0/2 but will only have effect when the inte**ce is in a non-trunking mode. sw3550(config-if)#exit sw3550(config)#int vlan 1 sw3550(config-if)#ip add 172.16.0.101 255.255.0.0 //默认的所有的交换机上的所有接口都在vlan 1,给VLAN1配置IP地址,目的是与AAA服务器,172.16.0.103相互ping通, sw3550(config-if)#no shutdown 00:05:08: %LINK-3-UPDOWN: Inte**ce Vlan1, changed state to up 00:05:09: %LINEPROTO-5-UPDOWN: Line protocol on Inte**ce Vlan1, changed state to up sw3550(config)#aaa new-model //全局开启AAA,(AAA默认是关闭的) sw3550(config)#aaa authentication login default group radius local //配置登陆验证方式优先用radius,当radius不能提供认证服务,则采用本地认证,认证调用的名称按默认名称default sw3550(config)#radius-server host 172.16.0.103 key server03 //指定radius Server的IP地址为172.16.0.103,Radius Server与交换机认证的密钥为server03(这里的server03,是我安装ACS 4.0,在安装过程最后一步定义的密码) sw3550(config)#aaa authentication dot1x default group radius local //802.1x认证由radius 服务器来完成,当radius不能认证时,由本地认证,这样配置的目的为了备份。如果说radius server服务器“挂了“,还可以用本地认证。 sw3550(config)#aaa authorization network default group radius local //当认证通过之后,授权用户能接入网络,授权也由radius来完成 sw3550(config)#dot1x system-auth-control 全局下开启dot.1x认证功能,然后还需要到具体某个接口下制定认证的方式 sw3550(config-if)#int f0/3 sw3550(config-if)#switchport mode access sw3550(config-if)#dot1x port-control auto //当接口下发现有设备接入时,自动进行认证 AUTO是常用的方式,正常的通过认证和授权过程 sw3550(config-if)#dot1x reauthentication //当认证失败,重新认证,直到认证通过 这里还有一些可选的配置,分享给大家,大家在工程中,可以根据自己的实际情况来调整配置,我的这次试验正常的配置命令都是用黑色来表示。请大家注意 可选配置: Switch(config)#inte**ce fa0/3 Switch(config-if)#dot1x reauthentication Switch(config-if)#dot1x timeout reauth-period 7200 2小时后重新认证 Switch#dot1x re-authenticate inte**ce fa0/3 现在重新认证,注意:如果会话已经建立,此方式不断开会话 Switch#dot1x initialize inte**ce fa0/3 初始化认证,此时断开会话 Switch(config)#inte**ce fa0/3 Switch(config-if)#dot1x timeout quiet-period 45 45秒之后才能发起下一次认证请求 Switch(config)#inte**ce fa0/3 Switch(config-if)#dot1x timeout tx-period 90 默认是30S Switch(config-if)#dot1x max-req count 4 客户端需要输入认证信息,通过该端口应答AAA服务器,如果交换机没有收到用户的这个信息,交换机发给客户端的重传信息,30S发一次,共4次 Switch#configure terminal Switch(config)#inte**ce fastethernet0/3 Switch(config-if)#dot1x port-control auto Switch(config-if)#dot1x host-mode multi-host 默认是一个主机,当使用多个主机模式,必须使用AUTO方式授权,当一个主机成功授权,其他主机都可以访问网络; 当授权失败,例如重认证失败或LOG OFF,所有主机都不可以使用该端口 Switch#configure terminal Switch(config)#dot1x guest-vlan supplicant Switch(config)#inte**ce fa0/3 Switch(config-if)#dot1x guest-vlan 2 未得到授权的进入VLAN2,提供了灵活性 注意:1、VLAN2必须是在本交换机激活的,计划分配给游客使用;2、VLAN2信息不会被VTP传递出去 Switch(config)#inte**ce fa0/3 Switch(config-if)#dot1x default 回到默认设置 在cisco的三层交换机上可以配置DHCP,通过DHCP功能,可以给客户端分配IP地址,子网掩码,网关,DNS,域名,租期,winos等 sw3550(config)#ip dhcp pool DHCP //定义地址池的名称为DHCP,这里可以随便定义 sw3550(dhcp-config)#network 172.16.0.0 /16 //定义要分配的网段和掩码 sw3550(dhcp-config)#default-router 172.16.0.1 //定义分配给客户端的网关 sw3550(dhcp-config)#dns-server 218.30.19.40 61.134.1.4 //定义DNS地址,可以设置多个DNS

802.1x实验

802.1x实验一、实验目标:admin组的成员拥有最高执行权力guest组的成员只能使用show 进行简单查看二、网络拓扑图:三、配置:ACS服务器配置:添加AAA客户在Interface Configuration选择RADIUS属性添加802.1x客户并加入组配置GROUP点击grobal authentication setup 把allow LEAP(for aironet only)前面的勾去掉配置交换机sw8(config)#do show runaaa new-modelaaa authentication login default noneaaa authentication dot1x default group radiusaaa authorization network default group radiusdot1x system-auth-control 交换机上启动802.1xinterface FastEthernet0/4switchport mode accessdot1x port-control auto 与802.1x连接的交换机端口,启动802.1X spanning-tree portfastinterface FastEthernet0/8switchport mode access!!interface Vlan1ip address 192.168.1.169 255.255.255.0 VLAN1的地址作为NSA客户端radius-server host 192.168.1.168 auth-port 1645 acct-port 1646 key cisco 指定RADIUS服务器radius-server source-ports 1645-1646radius-server vsa send accountingradius-server vsa send authentication设置客户端验证,启动802.1x将客户端用网线连接到交换机上,出现认证对话框四、总结:。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

目录1简介 (2)2认证机制 (3)3用户登陆形式 (3)4安装证书服务器 (4)3 Cisco Secure ACS Solution Engine 安装和配置 (7)3.1安装 (7)3.2安装证书 (10)3.3针对思科交换机和AP的配置 (22)3.4针对华为交换机的配置 (29)4 交换机和AP配置 (29)4.1思科交换机配置 (29)4.2华为交换机配置 (30)4.3AP的配置 (31)5.客户端PEAP认证设置 (33)5.1获取证书 (33)5.2客户端PEAP设置 (34)1简介IEEE 802.1x 标准定义了基于client/server 模式的访问控制和验证协议,以此来限制非授权用户通过公用的访问端口连接到LAN。

在Switch 或LAN 指定的services 可用之前,验证服务器验证每个连接到Switch 端口上的客户端。

802.1x 访问控制只允许EAPOL(Extensible Authentication Protocol over LAN )包通过客户端连接的端口,直到客户验证成功。

验证成功以后,端口就可以传输正常数据包。

网络拓扑图如下:Client-工作站请求访问LAN 、交换机服务和响应请求。

工作站必需运行8021.x 兼容的客户端软件;Authentication server -真正负责对客户端的验证。

Authentication server 确认客户的的身份并且通知交换机是否授权访问LAN 和交换服务。

因为交换机作为了一个代理,所以验证服务对客户来说是透明的;Switch (边缘交换机或无线AP)-根据客户的验证状态控制到网络的物理访问。

交换机做为客户端和验证服务器之间的一个代理,从客户端要求验证信息并送到验证服务器验证。

交换机包含一个Radius client,负责封装和解装EAP 帧并和验证服务器交互。

在李宁公司802.1x实施中,我们使用windows AD 作为后端用户数据库,使用的Radius server为Cisco ACS ,交换机使用Cisco switch和无线AP ,同时CA服务、DNS服务、DHCP服务也在AD服务器上安装,客户端则使用windows xp 。

具体环境配置如下:后端用户数据库:Windows 2003 standard Edition 中文版AD;Radius Server:Cisco Secure ACS Solution Engine;接入层交换机:Cisco Catalyst 2950、Cisco Catalyst2960、Cisco Catalyst 3550;客户端:Windows XP SP2;接入层交换机管理地址:不同交换机使用本机的管理地址Radius Server服务器IP地址:AD服务器IP地址:CA服务器IP地址:DNS服务器IP地址:DHCP服务器IP地址:2认证机制在用户计算机连接网线并开机后,用户的计算机进入启动过程,在启动过程中用户使用机器认证方式进行认证,具体为用户将自己的计算机名发送给连接的交换机,交换机再将计算机名发送给AAA认证服务器(即ACS服务器),AAA认证服务器AAA认证服务器将该计算机名发送给域控服务器,域控服务器根据自己的数据库对该计算机名进行检验,若计算机名存在于域控的数据库,则返回给AAA认证服务器一个肯定的信息;若计算机名不存在于域控的数据库,则返回给AAA认证服务器一个否定的信息,AAA认证服务器根据域控服务器返回的信息判断该用户是否认证成功,若认证成功则通知交换机打开该用户连接的端口的信息并下发该用户的VLAN 信息(即vlan252),否则通知交换机不打开该用户连接的端口。

若用户连接的交换机端口打开并划入到指定VLAN,则用户开始申请IP地址,实现网络的正常连接。

机器认证通过的机器,可以拿到VLAN 252的地址,可以进行域策略下发。

若机器认证不成功,则用户将无法进入VLAN252,不能获得域策略。

当用户输入用户名和口令后,用户的计算机将该用户名和口令发送给连接的交换机,交换机再将用户名和口令发送给AAA认证服务器(即ACS服务器),AAA认证服务器将该用户名和口令发送给域控服务器,域控服务器根据自己的用户数据库对该用户名和口令进行检验,若用户名和口令正确,则返回给AAA认证服务器一个肯定的信息;若用户名和口令不正确,则返回给AAA认证服务器一个否定的信息,AAA 认证服务器根据域控服务器返回的信息判断该用户是否认证成功,若认证成功则通知交换机打开该用户连接的端口的信息并下发该用户的VLAN信息(即用户vlan)。

若认证不成功,则用户保留在VLAN1中,无法获得地址。

3用户登陆形式1、授权用户在连网情况下开机,先进行机器认证,进入VLAN252,获得地址,与域控制器通信,再采用域用户登录,进行用户认证,成功后,进行VLAN转换,进入指定的用户VLAN,重新获得地址;2、logout 后进行机器认证,进入VLAN252,再用其他用户登录,进行VLAN转换,获得地址;3、认证成功后,断开网线,再接上,开始网络不可用,过一段时间(20到30秒),获得地址,进入指定的用户VLAN,时间长的原因时微软客户端的问题,用第三方客户端没有这个问题,可以很快获得地址;4、授权用户在未连网情况下开机,用域用户登录,当插上网线时,将进行用户认证,成功后,进入指定的用户VLAN,获得地址,不需要重新输入用户名、密码;5、授权用户在未连网情况下开机,用本地用户登录,当插上网线时,不会进行1x 认证,不能连接到网络,logout 后进行机器认证,进入VLAN252;6、授权用户在连网情况下开机,先进行机器认证,进入VLAN252,获得地址,与域控制器通信,用本地用户登录,不会进行1x认证,不会换VLAN,还在VLAN252中;7、外地员工、访客连到网络上时,采用手工输入用户名、密码(去掉“Automatically use my windows logon name and password”选项)的方式登录,成功后进入指定VLAN,获得地址;不能改变外地员工、访客的域(会造成用户原有的域不能用,这些用户的机器也可能没有管理员权限,不能修改域),在AD上要为这些人建立帐号,不进行机器认证。

4安装证书服务器1、在AD服务器上启用IIS服务:2、在AD服务器上启用证书服务:3、选择CA类型为企业根CA:4、设置CA识别信息,在测试时使用如下信息:CA公用名称:rootca可分辨名称后缀:DC=lining,DC=lngroup如图所示:5、设置CA服务证书数据库等信息的存储位置:6、完成CA服务的安装:3 Cisco Secure ACS Solution Engine 安装和配置3.1安装Cisco Secure ACS Solution Engine是思科公司将ACS4.0、windows2000英文版、HP服务器集成在一起的一款产品,在购买产品时上述组件已经集成在一起,因此无需专门进行软件的安装。

1、Cisco Secure ACS Solution Engine上架,接通电源和网线Cisco Secure ACS Solution Engine机箱后面有2个网线插口,缺省使用下面的网口,这一点在安装时要注意。

另外,对于Cisco Secure ACS Solution Engine机箱后面的键盘、鼠标、USB口,由于思科为了安全的目的已经全部禁用;显示器接口可以使用,但由于ACS的配置是通过WEB的方式进行管理,因此只有在做整机恢复时是有用的。

2、使用随机提供的CONSOLE线连接笔记本的串口和Solution Engine的串口,设置超级终端或SecureCRT的参数为:速率:115200数据位:8校验:无停止位:1流量控制:无3、配置Cisco Secure ACS Solution Engine基本参数第一步:在连接到Solution Engine后可以在超级终端或SecureCRT上看到下面的信息:Cisco Secure ACS: [version number]Appliance Management Software: [version number]Appliance Base Image: [version number]CSA build [version number]: (Patch: [version number])Status: Appliance is functioning properlyThe ACS Appliance has not been configured.Logon as “Administrator” with password “setup” to configure appliance.Login:第二步:输入administrator,口令为setup,该用户名和口令可以在下面的第五步和ACS中进行删除或修改第三步:进入ACS的配置后首先出现的是定义本机名,提示信息为:ACS Appliance name [deliverance1]:这里输入ACS的本机名(最多15个字符且五空格),如CISCO,回车后出现如下提示信息:ACS Appliance name is set to xxx.第四步:定义DNS域名,提示信息如下:DNS domain [ ]:输入DNS的域名并回车后出现如下提示信息:DNS name is set to .You need to set the administrator account name and password.第五步:定义管理员用户名和口令在“Enter new account name:”处输入管理员的用户名并回车;在“Enter newpassword:”处输入管理员的口令(口令要求最少六个字符并混合三种字符类型,如1PaSsWoRd)并回车,在“Enter new password again:”处再次输入口令并回车,出现如下提示信息:Password is set successfully.Administrator name is set to xxx.第六步:定义数据库口令接下来的提示信息如下:Please enter the Encryption Password for the Configuration Store.Please note this is different from the administrator account,it is used to encrypt the Database.输入数据库口令(口令要求最少六个字符并混合三种字符类型,如1PaSsWoRd)并回车,在“Enter new password again:”处再次输入数据库口令并回车,出现如下提示:Password is set successfully.第六步:定义ACS地址信息接下来的提示信息如下:Use Static IP Address [Yes]:输入yes并回车,在“IP Address [xx.xx.xx.xx]:”处输入本机的地址并回车,在“Subnet Mask [xx.xx.xx.xx]:”处输入掩码并回车,在“Default Gateway [xx.xx.xx.xx]:”处输入网关地址并回车,在“DNS Servers [xx.xx.xx.xx]:”处输入DNS服务器地址并回车,随后出现下面的信息:IP Address is reconfigured.Confirm the changes? [Yes]:直接回车确认设置的改变,然后出现下面的信息:New ip address is set.Default gateway is set to xx.xx.xx.xxDNS servers are set to: xx.xx.xx.xx xx.xx.xx.xx.在“Test network connectivity [Yes]:”处输入yes以便进行网络测试(测试前必须保证ACS已经连接到网内),在“Enter hostname or IP address:”处输入目的主机的地址,ACS将ping目的主机并显示ping的结果。