基于XACML的Web服务信任协商方案

Web Services中基于信任的动态访问控制

具 有与平 台无关 、 松散耦合 、 开放性等优点 , 已经成 为企业信息

集 成和应用整合 的首选 方案 。信息集 成和应 用整合 牵涉 到对

不同域 中整合和调用 , 而不 同域 中的访 问控制模 型和策略可能

vri P s & Tl o mu i t n , nig2 0 0 ,C ia esyo ot tf s e cm nc i s Naj 10 3 hn ) e ao n

、

A bsr c t a t: I e e vc ss se ,dy a cn d t m iitc u e e a i rma est e p e e c e sc n r lmo e f c l o n W b S r ie y tm n mi on eer n si s rb h v o k h r s nta c s o to d ldi u tt i f

权和认证技术 , 只是使 用 X 它 ML定义 _ 『一种普 通 的用 来描 述 信息 和安全 系统输 出的语 言。针对不 同的 目的 ,A S ML提供 以

下 几 种 不 同类 型 的 安全 断 言 :

a 身份验证 断言 ( uhni t nasro ) ) a t t ai se i 。在该 断 言中, e c o tn 主体 的身份 已经通 过验证 , 描述 了身份验证信息 。

为: 发布服务描述 、 查询 或发现服 务描述 以及根据 服务 描述绑

定 或 调用 服 务 。

b 属性 断言 ( t b t asro ) ) a r ue se in 。该 断言包含有 关主体 的 t i t 特定信息 , 如主体 的信用 限制 、 问级别 、 访 信用 等级 或其 他合法

一种新型的安全信任协商策略算法

一种新型的安全信任协商策略算法近年来,随着基于网络的电子商务、政务和科学实验等活动的逐步发展,大规模分布式网络环境下进行资源共享和业务协作变得日益频繁。

在分布式网络环境中,由于参与对象的数量巨大,各自运行环境的差异性,以及活动目标的动态性等特点,各资源的拥有者往往隶属于不同的安全管理域内。

使用传统的基于身份的访问控制技术对于这种跨多个安全管理域的资源的授权和访问控制就会显得力不从心。

信任协商机制是一种用于解决这种跨多个管理域间访问控制的新方法。

然而,以往的研究对其安全性考虑不足,本文提出了一种新型的安全信任协商策略算法,能很好地解决这些安全性问题。

1 信任协商机制原理1.1 信任协商机制的基本流程信任协商(Trust Negotiation)机制是由W.Winsborough 等人[1]提出的一种用于在陌生的交互双方之间建立信任的方法。

信任协商的主要思想是:陌生的双方通过证书、访问控制规则的交互出示,使得资源的请求者与拥有者之间自动地建立信任关系。

图1是一个简单的信任协商例子。

图1 网上订购学生票A同学是南京大学的一名本科生,学校给他颁发了一份电子化的学生证书。

现在假设火车站提供一种网上购票的系统,A可以通过登录该系统来订购寒假回家的学生票。

购票系统中有一条对购买学生票的访问控制规则P:只给具有学生证书的人出售学生票。

当A请求购买学生票时,购票系统站点就会给学生发送上述规则P。

学生方在收到规则P后就把自己的证书发送给购票系统站点,站点在收到证书后验证证书的正确性以及是否满足规则,无误后便可发送订票成功信息给A。

这个例子很简单,从中可以看到,原本不同属于任何一个安全管理域的双方(学生和车站),经过简单的协商过程,建立了某种程度上的信任。

这种跨安全管理域间的信任建立,传统情况下一般通过使用可信的第三方来做中介代理,由他来负责对双方的信任度作评估,以决定如何进行相应的操作。

而在上面的信任协商例子中看到协商的双方是完全陌生的,之前不存在任何预先的信任关系,在协商中也不存在一个他们都信任的第三方,在此情况下信任协商机制完全自主的优点就体现出来了。

一种基于推荐的Web服务信任模型

(.ntueo Co 1Istt f mma d tmain P AUnvo S i&T c . nig2 0 0 ; i n Auo t , L o i. f c. eh, j 10 7 Na n

[ ywod ]We evc st smo e; u i c a i Ke r s bsrie;r t d lp ns meh ns u h m

l 概述

随着 We 服 务研 究和应 用的迅速 发展 , b 实体问的交互和

的方法综合多个不 同推荐路径 的信任度 ,缺乏激励与惩罚机

制的缺点 。

维普资讯

第 3 卷 第 l 期 3 5

V 13 o.3

・

计

算

机

工

程

20 0 7年 8月

Aug t2 7 us 00

No 1 .s

Co mp t r g n e i g u e En i e rn

博 士论 文 ・

一

文章编号: 00 32( 0)—彻5_ 3 文献 10- 48 075 - 2 1 2_ _0 标识码: A

中 圈分类号: P9・ T33 0

种 基 于推荐 的 We b服 务信任模 型

粱军涛 ,蒋晓原

(. 1 解放军理工大学指 挥 自动化学院 ,南京 2 0 0 ;2 中国电子 系统工程公司研究所 ,北京 10 3 ) 107 . 009

摘

要 :借鉴信任管理概念和 B t e h信任模型 ,提 出了一种基于推 荐的新 型 自适应 We b服务信任模型 ,给出了相 应的信任度和信任 度合成

2 Istto hn lcrncS s m n ie r gC mp n , e ig10 3 ) .ntue f ia e t i yt E gne n o a y B in 0 0 9 i C E o e i j

基于XML元素加密的Web服务安全策略

基于XML元素加密的Web服务安全策略【摘要】Web服务使开发人员能够建立一种面向服务的、平台无关的、分布式的应用程序架构,另一方面Web服务使用XML在网络中进行数据交换,如何提高Web服务的安全性则成为需要解决的关键问题。

本文论述了基于对XML文件中的元素进行加密的策略,从而保证了Web服务安全性。

【关键词】Web服务;加密;XML1前言某省交管部门的中心数据库存储着省内各个城市的交通违章记录数据,交管部门通过公布Web服务,供其下属城市进行访问,进一步构建各类应用程序。

出于对Web服务调用过程中数据安全性的考虑,需要对Web服务的安全性进行研究。

2Web服务Web服务本质上就是一个应用程序,它向外界暴露出一个能够通过Web进行调用的API,使得开发人员能够实现应用程序的互操作,并且是跨编程语言和操作平台的。

在开发和调用Web服务时,主要涉及到几个关键的协议和技术:XML、SOAP、WSDL、UDDI。

3XML加密本系统所使用的XML加密(XMLEncryption)方式是W3C制定的标准。

加密后,不会破坏原有的XML文档格式,只是相关内容会被密文替换。

XML加密主要有三种:加密XML文件、加密对XML元素以及加密XML内容。

本文将主要讨论对XML的元素进行加密的方式来实现Web服务的安全性。

3.1对XML的元素进行加密3.1.1EncryptedData元素对XML元素实现加密是借助EncryptedData元素完成的。

该元素的层次结构如图1所示。

3.1.2对XML元素进行加密对XML元素进行加密的步骤。

1)从原文档中使用xpath找到要加密的元素。

2)对该元素的内容使用keyinfo中的对称密钥和EncryptionMethod 中的加密方法进行加密。

3)对上一步中的对称密钥使用公开密钥进行加密。

4)将加密后的数据以及加密后的对称密钥保存在EncryptedData元素中。

5)将要加密的元素替换为EncryptedData元素。

Web服务中基于SAML和XACML的RBAC模型

安全 声 明标 记 语 言(eui asro makpa gae S ML 是 scry se i t t n r l ug ,A ) u n

一

1 技 术概 述

1 RB C简 介 . 1 A

在 访 问 控 制 领 域 , B C模 型 是 一 个 经 常被 引用 的模 型 , R A 它 是 保 障 企 业 信 息 系 统 安全 的 一 项 重 要 技 术 , 中 以 R v — 其 a ia S

0 引 言

目前 , b 务 的 安全 性 , We 服 以及 各 种 安全 产 品之 间 的 信 息

问控 制 机 制 ,并解 决 了企 业 在 合 作 过 程 中用 户 需 多 次 登 陆 而 带 Nhomakorabea的不便 。

交 换 问题 越 来 越 引起 人 们 的 关 注 。 了 保 证 We 务 的 安 全 为 b服 性 、 操 作 性 , 施 细 粒 度 的访 问控 制 变 得 日益 迫 切 。 于 角 互 实 基 色 的 访 问控 制 ( l bsdacs cn o, B C 技 术 被 认 为 是 r e ae ces ot lR A ) o— r 替 代 传 统 的强 制 访 问控 制 和 自主 访 问控 制 的 一 项 重 要 技 术 。

web services trust 认证流程

Web Services Trust 认证流程Web Services Trust 认证流程是通过使用一系列的安全机制和协议来确保在分布式系统中进行的服务调用和交互的安全性和可信性。

本文将详细描述 WebServices Trust 认证流程的步骤和流程。

1. 概述Web Services 是一种通过网络进行通信和交互的软件系统。

在 Web Services 中,不同的应用程序可以通过标准化的协议进行通信,实现跨平台、跨语言、跨组织的服务调用。

然而,由于 Web Services 的分布式特性,使得其面临着安全风险和威胁,例如身份伪造、信息泄露等。

因此,为了确保 Web Services 的安全性和可信性,需要进行认证流程来验证服务提供者和服务消费者之间的身份和权限。

2. Web Services Trust 认证流程步骤Web Services Trust 认证流程包括以下几个主要步骤:步骤 1:建立安全通道在进行任何认证之前,首先需要建立一个安全通道来确保消息传输过程中的机密性和完整性。

常见的方式是使用 SSL/TLS 协议来加密传输层数据,并使用数字证书对通信双方进行身份验证。

步骤 2:服务提供者注册服务提供者需要在认证机构或可信的身份管理系统中注册,并获取一个唯一的标识符,通常是一个数字证书。

注册过程中,服务提供者需要提供相关的身份信息,并进行身份验证。

步骤 3:服务消费者注册服务消费者也需要在认证机构或身份管理系统中注册,并获取一个唯一的标识符,通常也是一个数字证书。

注册过程中,服务消费者需要提供相关的身份信息,并进行身份验证。

步骤 4:建立信任关系在认证流程中,建立信任关系是非常重要的一步。

服务提供者和服务消费者之间需要互相验证对方的身份和权限。

这可以通过以下几种方式来实现:•直接信任:如果服务提供者和服务消费者之间已经有了直接的信任关系,可以直接进行互相认证。

•第三方信任:如果没有直接信任关系,可以通过第三方认证机构来建立信任关系。

开放环境下的Web服务安全协议研究

开放环境下的Web服务安全协议研究随着Web服务的普及和深入应用,Web服务的安全问题也越来越受到关注。

在开放环境下,Web服务的安全保障至关重要。

针对市场需求和实际情况,人们提出了一系列安全协议,以达到保护Web服务不被攻击的目的。

本文将介绍一些开放环境下常用的Web服务安全协议及其研究现状。

一、OpenIDOpenID是一种用于身份认证的开放协议,通过一个统一的登录标识符,用户可以在多个Web站点中进行身份认证。

OpenID标识符通常是一个URL,它指向一个openid服务器,该服务器用于检查用户身份。

OpenID协议基于标准的HTTP和HTML,并且允许用户使用他们现有的帐户来登录到其他网站。

近年来,随着互联网的普及,OpenID被越来越多的网站所使用。

OpenID的安全问题一直是人们关注的重点之一,一些研究者对其进行了深入研究。

例如,一些研究者提出了一种基于Trust OpenID安全框架的安全方案,该方案通过给用户的身份分配不同的信任级别来增加认证的安全性。

此外,一些研究者使用附加信息对OpenID进行传输安全保护。

二、OAuthOAuth是一种开放的授权协议,允许用户授权第三方应用程序访问他们的资源,如照片和联系人列表,而无需提供他们的用户名和密码给第三方。

OAuth协议是建立在已成熟的HTTP协议之上的,并且得到了大型社交网站如Facebook和Twitter等的认可。

OAuth的安全问题也一直受到研究者的关注。

例如,一些研究者提出了一种名为“比较缺陷”的攻击方法,该方法利用缺陷以重复使用了已被撤消的访问令牌。

此外,一些研究者研究OAuth授权的安全性和隐私性问题,提出了一些改进授权协议和方法。

三、SAMLSAML(Security Assertion Markup Language)安全断言标记语言是一种使用XML的安全协议,旨在提供互联网中应用程序之间的单点登录。

SAML是一种凭证交换协议,用于在应用程序之间传递认证和授权数据。

基于XACML的网格授权服务的设计与实现

基于XACML的网格授权服务的设计与实现

胡殿友;张斌

【期刊名称】《计算机工程与设计》

【年(卷),期】2010(031)021

【摘要】为更好地解决网格环境下分布式跨域授权问题、增强授权功能的可扩展性和可复用性,构建了基于可扩展访问控制标记语言(extensible access control markup language,XACML)规范的网格授权框架.在该框架的基础上,依照Web服务资源框架和Web服务通知规范,设计实现了基于XACML策略引擎的网格授权服务.将复杂的模块交互调用封装在授权框架内,通过简单易用的服务接口实现域间互操作时的权限分配.实现结果表明,该框架更加灵活,适用于动态、异构的网格环境.【总页数】4页(P4543-4545,4558)

【作者】胡殿友;张斌

【作者单位】解放军信息工程大学,电子技术学院,河南,郑州,450004;解放军信息工程大学,电子技术学院,河南,郑州,450004

【正文语种】中文

【中图分类】TP393.08

【相关文献】

1.网格服务中基于XACML和SAML的安全访问控制 [J], 陶宇炜;封红旗;符彦惟

2.基于XACML安全策略的J2EE应用服务器安全授权框架 [J], 邓柳军;张文博;李洋

3.基于层次角色委托的服务网格授权执行模型 [J], 陈志刚;桂劲松;郭迎

4.基于GSI的网格安全改进授权模型设计与实现 [J], 赵丰

5.基于GSI的网格安全改进授权模型设计与实现 [J], 赵丰

因版权原因,仅展示原文概要,查看原文内容请购买。

基于SAML和XACML的Web服务访问控制模型

基于SAML和XACML的Web服务访问控制模型

姜炜超;夏阳;黄潇

【期刊名称】《计算机工程与设计》

【年(卷),期】2005(026)006

【摘要】Web服务采用了通用的协议和技术,便于用户访问,已成为了分布式计算的研究热点,但这种方便也带来了安全性的隐患.提出了一个基于SAML和XACML 的Web服务访问控制模型,利用SAML协议实现单点登录,采用XACML策略描述语言对用户进行访问控制.模型在扩展SAML协议的基础上,把XACML引入Web 服务能够更好地对服务端受保护资源进行控制,从而实现Web服务的安全访问控制.【总页数】4页(P1525-1528)

【作者】姜炜超;夏阳;黄潇

【作者单位】中国矿业大学,计算机科学与技术学院,江苏,徐州,221008;中国矿业大学,计算机科学与技术学院,江苏,徐州,221008;中国矿业大学,计算机科学与技术学院,江苏,徐州,221008

【正文语种】中文

【中图分类】TP393

【相关文献】

1.基于XACML访问控制模型在Web服务中的应用 [J], 郭静文

2.Web服务中基于XACML和SAML的访问控制模型 [J], 魏伟

3.Web服务中基于SAML和XACML的RBAC模型 [J], 杭园园;钱雪忠

4.基于XACML的Web服务安全访问控制模型 [J], 郑起莹;沈建京

5.基于XACML访问控制模型在Web服务中的应用 [J], 郭静文

因版权原因,仅展示原文概要,查看原文内容请购买。

WEB服务安全配置与SSL协议

WEB服务安全配置与SSL协议随着互联网的快速发展,越来越多的服务迁移到Web平台上。

然而,由于网络的不安全性,WEB服务安全问题变得尤为重要。

要保护WEB服务的安全性,一项非常重要的措施是对其进行安全配置,并通过SSL协议来加密通信。

首先,对于WEB服务的安全配置,有以下几个方面需要考虑:1. 访问控制:确保只有授权的用户能够访问WEB服务。

可以通过用户名和密码、IP地址等方式进行访问控制。

另外,还可以使用角色-based机制,将用户分组,授予不同的权限。

2. 数据传输加密:所有敏感数据在传输过程中应该进行加密,以避免被窃听和篡改。

这可以使用SSL/TLS协议来实现,保证数据的机密性和完整性。

3. 防止跨站脚本攻击(XSS):XSS攻击是一种常见的攻击方式,攻击者通过在网页中插入恶意脚本来获取用户敏感信息。

为了防止XSS攻击,可以对用户输入的内容进行过滤和转义,以确保其安全性。

4. 防止跨站请求伪造(CSRF):CSRF攻击是一种通过伪造用户请求来实现攻击的方式。

为了防止CSRF攻击,可以使用一次性令牌或者验证码来验证用户请求的合法性。

在配置WEB服务时,还需注意一些必要的安全措施,如及时更新和升级软件、限制对服务器的直接访问、定期备份数据、设置合理的日志记录等。

除了这些安全配置之外,SSL协议也是保护WEB服务的关键。

SSL(安全套接层)协议是一种在网络上进行加密通信的协议,它使用公钥加密和对称密钥加密相结合的方式来实现通信的安全性。

SSL协议的工作流程大致如下:1. 客户端向服务器发送请求,并请求建立安全连接。

2. 服务器发送证书给客户端,证书中包含服务器的公钥。

客户端通过信任的证书颁发机构(CA)验证证书的合法性。

3. 客户端生成一个随机的对称密钥,并使用服务器的公钥进行加密,然后发送给服务器。

4. 服务器使用私钥解密客户端发送的对称密钥。

5. 双方通过对称密钥进行后续通信,保证通信的机密性和完整性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

—137— 基于XACML的Web服务信任协商方案 王尚平,马宏亮,张亚玲,王晓峰 (西安理工大学密码理论与网络安全研究室,西安 710048) 摘 要:针对Web服务中首次建立双方信任的问题,提出一种基于XACML的Web服务信任协商建立方案。利用XACML访问控制构建信任模型,给出信任协商策略描述,建立起基于XACML的信任协商架构,利用XML加密和签名来保证端到端的安全,提高了相互信任和策略的安全性。 关键词:Web服务;可扩展访问控制标记语言;信任协商;协商策略

Scheme of Trust Negotiation for Web Services Based on XACML

WANG Shang-ping, MA Hong-liang, ZHANG Ya-ling, WANG Xiao-feng (Lab of Cryptography and Network Security, Xi’an University of Technology, Xi’an 710048)

【Abstract】Aiming at how to establish firstly among Web services, a new trust negotiation scheme for Web services based on eXtensible AccessControl Markup Language (XACML) is proposed. The trust model is constructed by using of XACML, and the description of negotiation strategiesis provided, so the trust negotiation scheme based on XACML is fully built. The end-to-end security is protected with XML encryptionandsignature. The new scheme can be used to improve the security of trust among Web services and negotiation strategies. 【Key words】Web services; eXtensible Access Control Markup Language(XACML); trust negotiation; negotiation strategies

计 算 机 工 程Computer Engineering第34卷 第11期

Vol.34 No.11 2008年6月

June2008

·安全技术· 文章编号:1000—3428(2008)11—0137—03文献标识码:A

中图分类号:TP393.08

1 概述 在跨信任域的开放式Web服务环境下,双方在第1次交互时,一般互不相信对方,因此,信任协商就显得尤其重要。但在确立双方之间的信任关系期间,敏感的访问控制策略和证书可能包含敏感信息。例如:A 国家制定了一项秘密联合军事演习计划,议定只有B 国家的国防部长才能访问 A 国家的专用资源 R。访问控制策略为dodRCert←,其中,dodCert

为B 国家的国防部长所持有的证书。如果随意公开dodCert和

访问控制策略,那A国家的秘密合作方B国家将被暴露

(disclosure),因此如何保护这些敏感的证书、访问控制策略的私密性已经成为信任协商中的一个重要问题[1]。 近年来比较有影响的信任协商模型有Trust-X, TrustBuilder 2种

[2-3]。其中,Trust-X框架的优点是通过对证

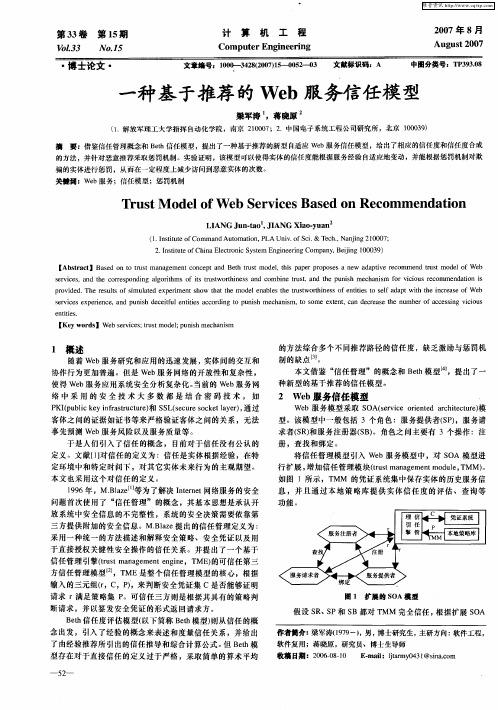

书的缓存来提高协商效率,但容易遭受拒绝服务攻击,协商策略语言是X-TNL;TrustBuilder是一个较成熟的用Java语言编写的信任协商中间件,优点是采用TNT协议提高信息传输的安全性,但对于拒绝服务攻击仍无能为力,其协商策略语言为TPL。可以看出,SSL/TLS协议的安全只能到达传输层,在应用层是不安全的,而且协商策略语言的相异导致互操作性的困难。本文旨在利用XACML访问控制模型来构建信任模型,并把XACML作为协商策略语言,通过对XML加密和签名达到应用层级别的安全,适合基于XML的Web服务信任协商建立。 2 相关知识 2.1 XACML访问控制模型 根据OASIS发布XACML 2.0规范[4],XACML访问控制模型中的逻辑组件以及组件间的数据交互如图1所示。SunXACML[5]是该模型的一个开源实现,本文将利用此模型

来构建访问控制层。

策略实施点上下文处理器4. 通知请求策略信息点6.查询属性11. 发送响应上下文1.定义策略8.返回属性环境资源主体7b.收集环境属性策略管理点责任服务13.执行责任策略决策点访问请求者2.访问请求

9.将资源包含在上下文中3.转发请求12.响应请求7c.收集资源属性7a. 收集主体属性5. 查询属性10. 返回属性

图 1 XACML访问控制模型的数据流图 2.2 协商策略构造 定义1[6] 对资源R来说,满足以下的条件:

(1)树的根代表要访问的资源;

(2)除去根,树的每个节点代表一个证书。当上下文清楚后,通过证书的名字来指向将要暴露的节点;

基金项目:国家自然科学基金资助项目(60273089);陕西省科学研究计划基金资助项目(2006F37) 作者简介:王尚平(1963-),男,教授、博士,主研方向:密码理论,网络安全;马宏亮,硕士;张亚玲、王晓峰,副教授、在职博士研究生 收稿日期:2007-06-24 E-mail:kassymhl999@126.com —138—

(3)任一节点C的子树是来自C的一个最小解决方案集。 则称T是一颗暴露树。当T的所有叶子是未保护的证书,称T为一棵完全暴露树。给定一棵暴露树T,如果某一证书在从叶子到根的路径中出来2次,则T是一棵冗余暴露树。 定义2[6] 给定被保护资源R的暴露序列12(,,,GCC=")nC,

如果对每个iC,在它们暴露的时候是公开的,则称G为一个

安全暴露序列。 定理1[6] 给定一个非冗余的安全暴露序列12(,,GCC="

)nCR=,必存在一个完全非冗余的暴露树T满足以下2个 特性: (1)T的节点是()12,,nCCC"的子集; (2)在T中,对满足'1C是'2C祖先的所有的证书对()''12,CC,

则在G中,'2C先于'

1C 暴露。

定理2[6] 如果找到一个安全暴露序列满足nCR=,则信

任协商成功建立。 3 基于XACML的Web服务信任协商方案 3.1 信任协商建立 3.1.1 符号说明 C:代表服务请求者; S:代表服务提供者; R:代表被请求的资源; T:代表时间戳; .iPolicy:代表通信方i的策略; ()RequestR:代表对R的请求;

()(){},,,SPermitRCT

SignPermitRCT←

←:代表S授权C对R的访问;

iCert:代表通信方i的x509v3证书; iPK:代表包含在通信方i的x509v3证书中的公钥;

iSK:代表通信方i对应于公钥iPK的私钥; {}iSign":代表通信方i的签名;

()iPKE":代表用通信方i的公钥加密的信息;

()iSKD":代表用通信方i的私钥解密的信息;

()iVerifyCertCert:代表对通信方i的证书的验证操作;

()(),

iiVerfiySignPKSign":代表用通信方i

的公钥验证数

字签名{}iSign"的操作;

()iFindCertCert:代表在()12,,,nCCC"中查找通信方i的

证书; (),.

CEvaluateCertSPolicy:代表用.SPolicy来评估CCert

;

(),.,.

SEvaluateCertSPolicyCPolicy:代表用.CPolicy

来评

估SCert和.SPolicy。 3.1.2 信任协商建立步骤 给定安全暴露序列()12,,,nGCCCR==",信任协商步骤建立如下: (1)(){}(){}:,,,,CCCSRequestRTSignRequestRTCert→ C首先向S发出消息()RequestR,请求必须携带{}CSign",同时带有T和请求者认为可暴露的CCert。 (2)()()()()()():,,,,,,.CCCCCSVerifyCertCertVerfiySignPKSignRequestRTFindCertCertEvaluateCertSPolicy S验证CCert,若证书失效,则立即终止会话;否则用CPK验证{}CSign",然后与()12,,nCCC"进行比对,如果不在此序列中,立即结束会话。如果满足CnCertCR==则转向(7),否则转向(3)。 (3)(){}(){}:.,,.,,CCPKSPKSSCESPolicyTSignESPolicyTCert→ S向C发送.SPolicy,要求其提供下一个证书,载有敏感暴露策略的消息将被加密()CPKE"和签名。 (4)()(){}()()():,,,.,.,,.,.CCCSSSPKSKPKSCVerifyCertCertPKVerfiySignSignESPolicyTDESPolicyEvaluateCertSPolicyCPolicy⎛⎞⎜⎟⎜⎟⎝⎠ C验证SCert,若证书失效,则立即终止会话;否则用SPK验证{}SSign",然后解密消息,送往信任处理器,信任处理器转换格式后给信任决策点,信任决策点评估.SPolicy和SCert,决定是否把S所要请求的证书'CCert返回给服务端,如果拒绝,则结束会话。否则转向(5)。 (5)(){}(){}:',,',SSPKCCPKCCSECertTSignECertT→ C向S发送'CCert,载有敏感'CCert的消息将被加密并用CCert作签名。 (6)(){}()()()()()():,',,',',',',.SSSCCPKCSKPKCCCCSVerfiySignPKSignECertTDECertVerifyCertCertFindCertCertEvaluateCertSPolicy S验证{}CSign",解密消息,进而验证C的证书'CCert,若证书失效,则立即终止会话;否则与()12,,nCCC"进行比对。如果不在此序列中,立即结束会话,否则如果评估后满足nCR=则转向(7),否则转向(3)。 (7)()(){}()(){}:,,,CCPKSPKSCEPermitRCTSignEPermitRCT→←← 根据定理2,当满足nCR=时,信任协商建立,C被授权访问R。 (8)()(){}:,,,SCRPermitRCTSignPermitRCT→←← C提交()(){},,,SPermitRCTSignPermitRCT←←访问R。