juniper防火墙双机配置案例

Juniper SSG-5(NS-5GT)防火墙配置手册

Juniper SSG-5(NS-5GT)防火墙配置手册初始化设置 (2)Internet网络设置 (6)一般策略设置 (16)VPN连接设置 (28)初始化设置1.将防火墙设备通电,连接网线从防火墙e0\2口连接到电脑网卡。

2.电脑本地连接设置静态IP地址,IP地址192.168.1.2(在192.168.1.0/24都可以),子网掩码255.255.255.0,默认网关192.168.1.1,如下图:3.设置好IP地址后,测试连通,在命令行ping 192.168.1.1,如下图:4.从IE浏览器登陆防火墙web页面,在地址栏输入192.168.1.1,如下图向导选择最下面No, skip——,然后点击下面的Next:5.在登录页面输入用户名,密码,初始均为netscreen,如下图:6.登陆到web管理页面,选择Configuration – Date/Time,然后点击中间右上角Sync Clock With Client选项,如下图:7.选择Interfaces – List,在页面中间点击bgroup0最右侧的Edit,如下图:8.此端口为Trust类型端口,建议IP设置选择Static IP,IP Address输入规划好的本地内网IP地址,如192.168.22.1/24,Manage IP 192.168.22.1。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet网络设置1.修改本地IP地址为本地内网IP地址,如下图:2.从IE浏览器打开防火墙web页面,输入用户名密码登陆,如下图:3.选择Interfaces – List,点击页面中ethernet0/0最右侧的Edit选项,如下图:4.此端口为Untrust类型端口,设置IP地址有以下三种方法:(根据ISP提供的网络服务类型选择)A.第一种设置IP地址是通过DHCP端获取IP地址,如下图:B.第二种设置IP地址的方法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输入本地ADSL pppoe拨号账号,PPPoE Instance输入名称,Bound to Interface选择ethernet0/0,Username和Password输入ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface –List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE一栏有一个红叉,表示此连接已经设置但未连接成功,如连接成功会显示绿勾。

JuniperSRX高端防火墙简明配置手册

Juniper SRX防火墙简明配置手册目录一、 JUNOS 操作系统介绍 (3)1.1层次化配置结构 (3)1.2 JunOS 配置管理 (4)1.3 SRX 主要配置内容 (4)二、 SRX 防火墙配置说明 (5)2.1初始安装 (5)2.1.1登陆 (5)2.1.2设置 root 用户口令 (9)2.1.3JSRP 初始化配置 (9)2.1.4设置远程登陆管理用户 (14)2.1.5远程管理 SRX相关配置 (15)2.1.6ZONE 及相关接口的配置 (15)2.2 Policy (16)2.3 NAT (17)2.3.1Interface based NAT (18)2.3.2Pool based Source NAT (18)2.3.3Pool base destination NAT (19)2.3.4Pool base Static NAT (20)2.4 IPSEC VPN (21)2.5 Application and ALG (22)三、 SRX 防火墙常规操作与维护 (22)3.1单机设备关机 (22)3.2单机设备重启 (23)3.3单机操作系统升级 (23)3.4双机模式下主备 SRX 关机 (23)3.5双机模式下主备设备重启 (24)3.6双机模式下操作系统升级 (24)3.7双机转发平面主备切换及切换后恢复 (25)3.8双机控制平面主备切换及切换后恢复 (25)3.9双机模式下更换备SRX (25)3.10双机模式下更换主SRX (26)3.11双机模式更换电源 (27)3.12双机模式更换故障板卡 (27)3.13配置备份及还原方法 (27)3.14密码修改方法 (28)3.15磁盘文件清理方法 (28)3.16密码恢复 (28)3.17常用监控维护命令 (29)四、 SRX 防火墙介绍 (31)Juniper SRX防火墙简明配置手册SRX系列防火墙是 Juniper 公司基于 JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

Juniper_SSG5(NS5GT)防火墙配置手册

Juniper SSG-5(NS-5GT)防火墙配置手册初始化设置 (2)Internet网络设置 (6)一般策略设置 (15)VPN连接设置 (27)初始化设置1.将防火墙设备通电,连接网线从防火墙e0\2口连接到电脑网卡。

2.电脑本地连接设置静态IP地址,IP地址192.168.1.2(在192.168.1.0/24都可以),子网掩码255.255.255.0,默认网关192.168.1.1,如下图:3.设置好IP地址后,测试连通,在命令行ping 192.168.1.1,如下图:4.从IE浏览器登陆防火墙web页面,在地址栏输入192.168.1.1,如下图向导选择最下面No, skip——,然后点击下面的Next:5.在登录页面输入用户名,密码,初始均为netscreen,如下图:6.登陆到web管理页面,选择Configuration –Date/Time,然后点击中间右上角Sync Clock With Client选项,如下图:7.选择Interfaces – List,在页面中间点击bgroup0最右侧的Edit,如下图:8.此端口为Trust类型端口,建议IP设置选择Static IP,IP Address输入规划好的本地内网IP地址,如192.168.22.1/24,Manage IP 192.168.22.1。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet网络设置1.修改本地IP地址为本地内网IP地址,如下图:2.从IE浏览器打开防火墙web页面,输入用户名密码登陆,如下图:3.选择Interfaces – List,点击页面中ethernet0/0最右侧的Edit选项,如下图:4.此端口为Untrust类型端口,设置IP地址有以下三种方法:(根据ISP提供的网络服务类型选择)A.第一种设置IP地址是通过DHCP端获取IP地址,如下图:B.第二种设置IP地址的方法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输入本地ADSL pppoe拨号账号,PPPoE Instance输入名称,Bound to Interface选择ethernet0/0,Username和Password输入ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface –List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE一栏有一个红叉,表示此连接已经设置但未连接成功,如连接成功会显示绿勾。

juniper srx防火墙-nat实际现网配置实例

SRX NATSRX的NAT配置与ScreenOS显著不同,为保证系统的灵活性,SRX把NAT配置从安全策略里剥离出来,单独成为一个层次:即在SRX JUNOS中安全策略只负责控制业务数据的转发与否,NAT策略只控制业务数据的源地址和端口的翻译规则,两者各自独立。

SRX的NAT配置分为源地址翻译(source NAT), 目标地址翻译(destination NAT)和静态地址翻译(static NAT)三种,其配置语法都类似,只是nat rule必须被放到rule-set里使用,任意两个zone或任意两个网络逻辑接口之间只允许有一个rule-set。

值得注意的是SRX不会自动为NAT规则生成proxy-arp配置,因此如果NAT地址翻译之后的地址跟出向接口地址不同但在同一网络内时,必须手工配置相应接口proxy-arp以代理相关IP地址的ARP查询回应,否则下一条设备会由于不能通过ARP得到NAT地址的MAC 地址而不能构造完整的二层以太网帧头导致通信失败。

配置:set security nat source rule-set src-nat from zone trustset security nat source rule-set src-nat to zone untrustset security nat source rule-set src-nat rule src-1 match source-address 192.168.1.0/24set security nat source rule-set src-nat rule src-1 then source-nat interfaceset security nat destination pool 10-26-105-172-p1812 address 10.26.105.172/32set security nat destination pool 10-26-105-172-p1812 address port 1812set security nat destination rule-set dst-nat from zone ggsnset security nat destination rule-set dst-nat rule 30 match destination-address 10.0.0.173/32set security nat destination rule-set dst-nat rule 30 match destination-port 1645set security nat destination rule-set dst-nat rule 30 then destination-nat pool 10-26-105-172-p1812 set security nat destination rule-set dst-nat rule 40 match destination-address 10.0.0.173/32set security nat static rule-set static from zone cmnetset security nat static rule-set static rule static-10 match destination-address 211.137.59.27/32set security nat static rule-set static rule static-10 then static-nat prefix 10.26.105.170/32set security nat proxy-arp interface reth2.0 address 211.137.59.27/32set security nat proxy-arp interface reth0.0 address 10.0.0.173/32 或lab@srx210# show securitynat {source {rule-set src {from zone trust;to zone cmnet;rule src-10 {match {source-address 0.0.0.0/0;}then {source-nat {interface;}}}}}destination {pool 10-26-105-172-p1812 {address 10.26.105.172/32 port 1812;}rule-set dst-nat {from zone ggsn;rule 30 {match {destination-address 10.0.0.173/32;destination-port 1645;}then {destination-nat pool 10-26-105-172-p1812;}}static {rule-set static {from zone cmnet;rule static-10 {match {destination-address 211.137.59.27/32;}then {static-nat prefix 10.26.105.170/32;}}proxy-arp {interface reth2.0 {address {211.137.59.27/32;}}interface reth0.0 {address {10.0.0.173/32;}}}}。

juniper 防火墙配置双线路负载

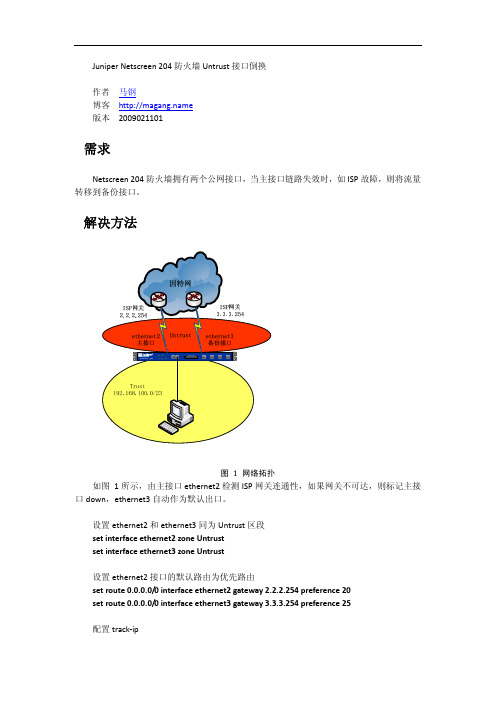

Juniper Netscreen 204防火墙Untrust接口倒换作者 马钢博客 版本 2009021101需求Netscreen 204防火墙拥有两个公网接口,当主接口链路失效时,如ISP故障,则将流量转移到备份接口。

解决方法图 1 网络拓扑如图 1所示,由主接口ethernet2检测ISP网关连通性,如果网关不可达,则标记主接口down,ethernet3自动作为默认出口。

设置ethernet2和ethernet3同为Untrust区段set interface ethernet2 zone Untrustset interface ethernet3 zone Untrust设置ethernet2接口的默认路由为优先路由set route 0.0.0.0/0 interface ethernet2 gateway 2.2.2.254 preference 20set route 0.0.0.0/0 interface ethernet3 gateway 3.3.3.254 preference 25配置track‐ipset interface ethernet2 monitor track‐ip ipset interface ethernet2 monitor track‐ip ip 2.2.2.254set interface ethernet2 track‐ip ip 2.2.2.254 interval 1set interface ethernet2 track‐ip ip 2.2.2.254 threshold 2set interface ethernet2 track‐ip ip 2.2.2.254 weight 10set interface ethernet2 track‐ip threshold 8set interface ethernet2 track‐ip weight 12set interface ethernet2 monitor threshold 5unset interface ethernet3 monitor track‐ip dynamic完成上述设置后,防火墙将在ethernet2启用IP跟踪。

Juniper 防火墙HA配置详解_主从(L2 透明模式)

Juniper HA 主双(L2)透明模式配置实际环境中防火墙做主双是不太可能实现全互联结构,juniper 防火墙标配都是4个物理以太网端口,全互联架构需要防火墙增加额外的以太网接口(这样会增加用户成本),或者在物理接口上使用子接口(这样配置的复杂性增加许多),最主要的是用户的网络中大多没有像全互联模式那样多的设备。

因此主双多数实现在相对冗余的网络环境中。

环境中两个Cisco4506交换配置为HSRP 模式,文档最后附上HSRP 配置。

F5的配置请参考我写的关于F5链路负载均衡设备配置手册。

具体实际环境如下:G 2/23G 2/1G 2/1G 2/23G 2/24G 2/24G 0/1G 0/1G 0/0G 0/0防火墙A 上执行的命令set hostname ISG1000-Aset interface mgt ip 172.16.12.1/24set interface "ethernet1/4" zone "HA"set nsrp cluster id 1set nsrp rto-mirror syncset nsrp vsd-group id 0 priority 10set nsrp vsd-group id 0 preemptset nsrp vsd-group id 0 monitor interface ethernet1/1set nsrp vsd-group id 0 monitor interface ethernet1/2防火墙B上执行的命令set hostname ISG1000-Bset interface mgt ip 172.16.12.2/24set interface "ethernet1/4" zone "HA"set nsrp cluster id 1set nsrp rto-mirror syncset nsrp vsd-group id 0 priority 100set nsrp vsd-group id 0 preemptset nsrp vsd-group id 0 monitor interface ethernet1/1set nsrp vsd-group id 0 monitor interface ethernet1/2任意一个防火墙上执行的命令即可set interface "ethernet1/1" zone "V1-Trust"set interface "ethernet1/2" zone "V1-Untrust"set policy id 2 from "V1-Trust" to "V1-Untrust" "Any" "Any" "ANY" permit set policy id 3 from "V1-UnTrust" to "V1-trust" "Any" "Any" "ANY" permit___________________________________________________________最后 A 和 B 都必须执行的命令exec nsrp sync global save这个实验环境中使用的设备是ISG1000,该产品带有专用管理接口,方便设备的管理配置。

Juniper防火墙配置图解

Juniper 防火墙v6.0以上版本 L2tpvpn (for XP Win7)配置图解防火墙端配置1、新建地址池Objects – IP Pools – NewIP Pool Name :用户自定义名称Start IP :用户自定义一段地址的起始地址End IP :用户自定义一段地址的结束地址2、修改L2TP 默认设置VPNs – L2TP – Default Settings3、建立用户和组3.1 新建用户Objects – Users – Local -- New重复这个过程,建立多个用户3.2 新建用户组Objects – Users – Local Group -- New4、建立Vpn Tunnel建立tunnel前,先确定好用于拨入VPN的接口编号。

VPNs – L2TP – Tunnel -- New5、建立策略Policy – Policies – NewSource Address : 选择 Dial-UP VPNDestination Address : 选择 New Address ,填入你要访问的目的地址或目的地址段Service :选择要访问的服务Action : 选择 tunnelL2TP :选择新建的L2TP vpn tunnelLogging :可选记录访问日志客户端配置1.1XP端配置1.1.1建立拨号网上邻居右键属性-点击新建连接向导图标点击完成,vpn拨号配置建立完,后面进行配置调整在新建的vpn连接上右键属性提示保留配置时选择Y1.1.2修改注册表点击开始—运行 --- 键入 regedit命令点击确定,进入注册表配置。

进入HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\Paramete rs ,在右侧新建值命名为“ProhibitIpSec”注意大小写,数值为1修改完毕后重启计算机,进行vpn拨号测试用户名和密码栏中填入防火墙端配置的用户名和密码。

Juniper SRX 高端防火墙简明配置手册

Juniper SRX防火墙简明配置手册目录一、JUNOS操作系统介绍 (3)1.1 层次化配置结构 (3)1.2 JunOS配置管理 (4)1.3 SRX主要配置内容 (4)二、SRX防火墙配置说明 (5)2.1 初始安装 (5)2.1.1 登陆 (5)2.1.2 设置root用户口令 (9)2.1.3 JSRP初始化配置 (9)2.1.4 设置远程登陆管理用户 (14)2.1.5 远程管理SRX相关配置 (15)2.1.6 ZONE及相关接口的配置 (15)2.2 Policy (16)2.3 NAT (17)2.3.1 Interface based NAT (18)2.3.2 Pool based Source NAT (18)2.3.3 Pool base destination NAT (19)2.3.4 Pool base Static NAT (20)2.4 IPSEC VPN (21)2.5 Application and ALG (22)三、SRX防火墙常规操作与维护 (22)3.1 单机设备关机 (22)3.2单机设备重启 (23)3.3单机操作系统升级 (23)3.4双机模式下主备SRX关机 (23)3.5双机模式下主备设备重启 (24)3.6双机模式下操作系统升级 (24)3.7双机转发平面主备切换及切换后恢复 (25)3.8双机控制平面主备切换及切换后恢复 (25)3.9双机模式下更换备SRX (25)3.10双机模式下更换主SRX (26)3.11双机模式更换电源 (27)3.12双机模式更换故障板卡 (27)3.13配置备份及还原方法 (27)3.14密码修改方法 (28)3.15磁盘文件清理方法 (28)3.16密码恢复 (28)3.17常用监控维护命令 (29)四、SRX防火墙介绍 (31)Juniper SRX防火墙简明配置手册SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

概述

juniper防火墙的双机具有高冗余性和安全性,便于管理,分为三种组网模式:

layer3的A/P组网模式

layer3的full-mesh的A/P组网模式

layer3的full-mesh的A/A组网模式

其中layer3A/P模式对环境要求最低,是业界广为流行的配置。

但是,其利用率不高,同一时间只有一台防火墙处理网络流量,一侧链路和设备出现故障时提供冗余切换。

配置要求硬件和软件版本相同,接口编号相同,放入HA的接口要统一。

配置时只需清空备的那一台,然后将HA、manger ip 、MGT端口ip,及个性化配置即可。

两台防火墙用e4口连接。

配置主防火墙

unset interface e4 ip

//清空e4口的ip地址

set interface e4 zone ha

//将e4口和HA区域绑定

//-----配置NSRP----

set nsrp cluster id 1

//设置cluster组号

set nsrp vsd id 0

//设置虚拟安全数据库的组号0

set nsrp vsd-group id 0 priority 50

//设置nsrp主设备的优先级(优先级数值越大,优先级越小)set nsrp rto syn

//设置配置同步

set nsrp vsd-group id 0 monitor interface ethernet3

set nsrp vsd-group id 0 monitor interface ethernet1

//设置防火墙监控的端口

//只有当备份防火墙配置之后,主设备上才能检测到备防火墙的状态(get nsrp)

set nsrp vsd-group hb-interval 200

//设置心跳信息每隔200秒发送问候信息

set nsrp vsd-group hb-threshold 3

//设置心跳信息总共发出3次问候信息

save

//保存

配置备防火墙

unset all

//恢复出厂设置

set interface e4 zone ha

//将e4和ha区域绑定

set nsrp cluster id 1

//设置cluster组号

set nsrp vsd id 0

//设置vsd组号

set nsrp vsd-group id 0 priority 100

//设置nsrp主设备的优先级(优先级数值越大,优先级越小)set nsrp rto syn

//设置配置同步

set nsrp vsd-group id 0 monitor interface ethernet3

set nsrp vsd-group id 0 monitor interface ethernet1

//设置防火墙监控的端口

set nsrp vsd-group hb-interval 200

//设置心跳信息每隔200秒发送问候信息

set nsrp vsd-group hb-threshold 3

//设置心跳信息总共发出3次问候信息

save //保存

同步配置

在备机上操作

exec nsrp sync global-config check-sum

//将两台设备的配置进行校检,如有不同,备份的设备将会在重启后把主设备上的配置导入备份主机中

exec nsrp sync global-config save

//如有不同,备份的设备将会在重启后把主设备上的配置导入备份主机中。