思科防火墙aaa

Cisco AAA 配置

如何在Cisco设备上来配置AAA的认证?实验设备:cisco 3640路由器1台,PC一台,Console线缆一根,交叉线一根实验拓扑:实验过程:第一步:通过console线缆,使用超级终端或者SecureCRT登录路由器,完成基本配置,同时将交叉线连接到路由器E1/0,t在PC的接口上配置IP为192.168.10.1,掩码255.255.255.0 Router>enableRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#no ip domain-lookupRouter(config)#line console 0Router(config-line)#no exec-tRouter(config-line)#logg syn3640(config)#host R3640R3640(config)#int e1/0R3640(config-if)#ip add 192.168.10.3 255.255.255.0R3640(config-if)#no shR3640(config-if)#end*Mar 1 00:02:02.499: %SYS-5-CONFIG_I: Configured from console by consoleR3640#ping 192.168*Mar 1 00:02:03.659: %LINK-3-UPDOWN: Interface Ethernet1/0, changed state to up *Mar 1 00:02:04.659: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ethernet1/0, changed state to upR3640#ping 192.168.10.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.10.1, timeout is 2 seconds:.Success rate is 80 percent (4/5), round-trip min/avg/max = 12/32/44 ms第二步:启用AAA,并配置登录验证为localR3640#conf tEnter configuration commands, one per line. End with CNTL/Z.R3640(config)#aaa ?new-model Enable NEW access control commands and functions.(Disables OLDcommands.)R3640(config)#aaa new-model全局启用AAA功能R3640(config)#aaa authentication login ?当用户登录时启用AAA认证功能,并且定义认证时调用的名字是默认的”default”,还是自己随便定义1个WORD Named authentication list.default The default authentication list.R3640(config)#aaa authentication login default ?指定用哪种认证方式 enable Use enable password for authentication. 使用特权密码group Use Server-group 使用Radius或者Tacacs+协议krb5 Use Kerberos 5 authentication. 使用Kerberoskrb5-telnet Allow logins only if already authenticated via Kerberos VTelnet.line Use line password for authentication. 使用线路认证方式 local Use local username authentication.使用本地认证方式,需配置用户名和密码local-case Use case-sensitive local username authentication.none NO authentication. 不做认证配置当用户登录设备时,使用aaa本地登录认证方式,认证调用的名字为default,认证方式为localR3640(config)#aaa authentication login default local配置本地登录时,使用的用户名和密码。

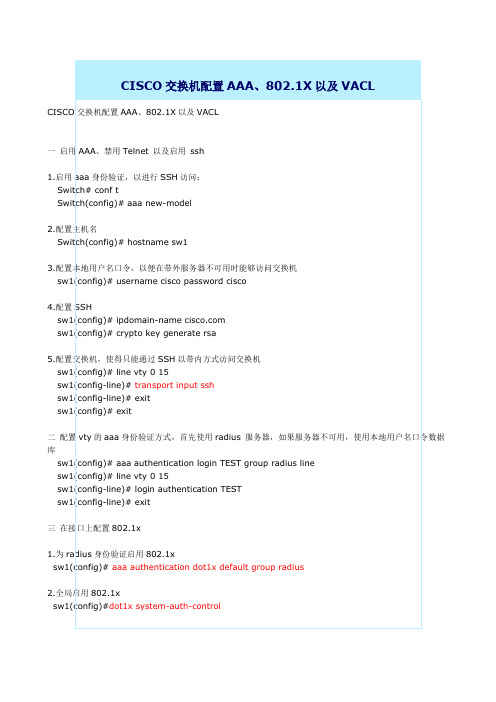

CISCO交换机配置AAA

由于使用了扩展验证协议(EAP),802.1x在请求者和验证者之间采用的实际验证机制相当灵活。EAP原先是为点对点(PPP)链路上的应用而定义的,

在因特网工程任务组的请求评论文档(RFC)2284中得到了明确定义。

基于以上所述,IEEE定义了一种封装模式,允许EAP通过LAN传输,EAP over LAN(EAPoL)于是应运而生。各种验证服务都可以通过这种协议运行,包括用户名/口令、Kerberos、数字证书、一次性口令和生物检测术等服务。EAP数据包在请求者和验证者之间的链路层上传输,并通过验证者与验证服务器之间的IP/RADIUS连接。

举一例,即使网络管理员能访问SNMP,会计部门的人却没有理由同样能访问。如果有可能确定一个用户属于哪个组,那么在验证期间就可以实施特定的授权策略。就本例而言,SNMP访问权应该授予网络管理组的成员,不然需收回权限,从而防止网络管理员之外的人无意或恶意对网络设备乱加配置。

sw1(config)# int range fa0/2 - 10

sw1(config-if-range)# swtichport access vlan 10

sw1(config-if-range)#dot1x port-control auto

四配置vacl以丢弃所有通过tcp端口8889进入的桢

●第2层协议过滤,去除了网络中不接受的第2层协议。

●第3层过滤,对提供特定单元访问权的网络执行逻辑视图。

●第4层过滤,禁止不允许的协议进入网络。

●速率限制,控制可能有害的信息进入网络的速率。

如果利用为每个端口进行编程的授权服务,就能针对特定用户或用户级制订相应的细粒度安全策略,为它们提供仅供访问所需服务的功能,其它服务一概禁止。

思科网络设备3A认证的开启及命名3A认证的配制方法

思科网络设备3A认证的开启及命名3A认证的配制方法一.3A认证概述在Cisco设备中,许多接口,许多地方,为了安全,都需要开启认证服务,比如我们通常配置的console下的密码,进入Privileged EXEC模式的enable密码,VTY线路下的密码,以及其它二层接口的认证密码等等。

这些密码配置在哪里,那里就开启了相应的认证服务。

并且这些认证服务方式是单一的,也没有备份认证方式,更重要的是,这些密码只能读取本地,却不可以通过读取远程服务器的认证方式来给自己提供认证服务。

要想将一个接口的认证方式调用到另外一个接口,或者让某接口使用远程服务器的认证方式,那就需要AAA中的认证来实现。

AAA中的认证可以给设备提供更多的认证方式,AAA认证就相当于一个装有认证方式的容器一样,里面可以有多个认证方式,当这个容器被安装在某个接口,那么这个接口也就拥有了容器中所有的认证方式。

而几乎所有的认证方式都可以被放入这个容器中,包含远程服务器的认证方式。

二.常见的3A认证配置方法(1)tacacs服务器和密码的宣告通常我们使用在全局模式下宣告tacacs服务器及密码的方式进行3A认证的配置,配置命令如图1所示。

图1 全局下tacacs服务器及密码的宣告方法在宣告tacacs服务器时,为了3A认证的冗余性,我们可以在全局模式下同时宣告多个tacacs服务器地址。

配置了多个tacacs服务器地址后,在进行3A认证时,设备会根据tacacs服务器配置的先后顺序逐一进行认证,直到找到一台可用的tacacs服务器,3A认证成功为止。

如图2。

图2 配置多个tacacs服务器这种宣告方式有一个缺陷,虽然我们可以同时宣告多个tacacs服务器,但是却只能宣告一个密码,也就是说用来进行冗余处理的tacacs服务器都必须要配置一样的认证密码,这样不利于网络设备的安全管理。

为了解决这一问题,我们可以将tacacs服务器与密码同时进行宣告,如图3.图3 tacacs服务器与密码同时宣告这种宣告方式解决了全局模式下只能宣告一个密码的问题,并且这种方式同样也可以同时宣告多条,和传统的宣告方式一样,这种新的宣告方式也会根据先后顺序进行逐条的调用。

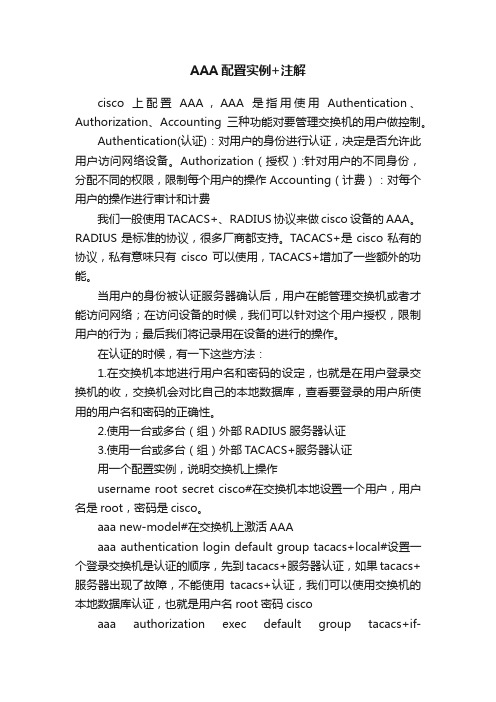

AAA配置实例+注解

AAA配置实例+注解cisco上配置AAA,AAA是指用使用Authentication、Authorization、Accounting三种功能对要管理交换机的用户做控制。

Authentication(认证):对用户的身份进行认证,决定是否允许此用户访问网络设备。

Authorization(授权):针对用户的不同身份,分配不同的权限,限制每个用户的操作Accounting(计费):对每个用户的操作进行审计和计费我们一般使用TACACS+、RADIUS协议来做cisco设备的AAA。

RADIUS是标准的协议,很多厂商都支持。

TACACS+是cisco私有的协议,私有意味只有cisco可以使用,TACACS+增加了一些额外的功能。

当用户的身份被认证服务器确认后,用户在能管理交换机或者才能访问网络;在访问设备的时候,我们可以针对这个用户授权,限制用户的行为;最后我们将记录用在设备的进行的操作。

在认证的时候,有一下这些方法:1.在交换机本地进行用户名和密码的设定,也就是在用户登录交换机的收,交换机会对比自己的本地数据库,查看要登录的用户所使用的用户名和密码的正确性。

2.使用一台或多台(组)外部RADIUS服务器认证3.使用一台或多台(组)外部TACACS+服务器认证用一个配置实例,说明交换机上操作username root secret cisco#在交换机本地设置一个用户,用户名是root,密码是cisco。

aaa new-model#在交换机上激活AAAaaa authentication login default group tacacs+local#设置一个登录交换机是认证的顺序,先到tacacs+服务器认证,如果tacacs+服务器出现了故障,不能使用tacacs+认证,我们可以使用交换机的本地数据库认证,也就是用户名root密码ciscoaaa authorization exec default group tacacs+if-authenticated#如果用户通过了认证,那么用户就能获得服务器的允许,运行交换机的EXEC对话aaa authorization commands15default group tacacs+local#在任何权限在使用交换机命令式都要得到tacacs+服务器许可,如果tacacs+出现故障,则要通过本地数据库许可aaa accounting exec default start-stop group tacacs+#记录用户进去EXEC对话的认证信息、用户的地址和对话的开始时间持续时间,记录的过程是从开始到结束aaa accounting commands1default start-stop group tacacs+ aaa accounting commands15default start-stop group tacacs+!tacacs-server host192.168.1.1#定义tacacs服务器地址是192.168.1.1tacacs-server key cisco#定义交换机和tacacs服务器之间通信中使用的key为ciscoline vty04login authentication defaultauthorization exec defaultaccounting exec default最近在搭建公司的ACS,总结了一些经验写在这里。

思科Asa & pix 防火墙命令详解

思科Asa & pix 防火墙命令详解配置PIX防火墙有6个基本命令:nameif,interface,ip address,nat,global,route,static.1. 配置防火墙接口的名字,并指定安全级别(nameif)。

Pix525(config)#nameif ethernet0 outside security0Pix525(config)#nameif ethernet1 inside security100Pix525(config)#nameif dmz security502. 配置以太口参数(interface)Pix525(config)#interface ethernet0 autoPix525(config)#interface ethernet1 100fullPix525(config)#interface ethernet1 100full shutdown3. 配置内外网卡的IP地址(ip address)Pix525(config)#ip address outside 61.144.51.42 255.255.255.248Pix525(config)#ip address inside 192.168.0.1 255.255.255.04. 指定要进行转换的内部地址(nat)nat命令配置语法:nat (if_name) nat_id local_ip [netmark]if_name)表示内网接口名字,例如inside;Nat_id用来标识全局地址池,使它与其相应的global命令相匹配;若为0表示不进行nat转换。

例1.Pix525(config)#nat (inside) 1 0 05. 指定外部地址范围(global)Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_mask]例1.Pix525(config)#global (outside) 1 61.144.51.42-61.144.51.486. 设置指向内网和外网的静态路由(route)route命令配置语法:route if_name 0 0 gateway_ip [metric]例1.Pix525(config)#route inside 10.1.1.0 255.255.255.0 172.16.0.1 1Pix525(config)#route inside 10.2.0.0 255.255.0.0 172.16.0.1 17. 配置静态IP地址翻译(static)static命令配置语法:static (internal_if_name,external_if_name) outside_ip_address inside_ip_address例1.Pix525(config)#static (inside, outside) 61.144.51.62 192.168.0.88. 管道命令(conduit)conduit命令配置语法:conduit permit | deny global_ip port[-port] protocol foreign_ip [netmask] permit | deny :允许| 拒绝访问例1. Pix525(config)#conduit permit tcp host 61.144.51.89 eq www any9. 访问控制列表ACL例:PIX525(config)#access-list 100 permit tcp any host 61.144.51.62 eq wwwPIX525(config)#access-list 100 deny tcp any anyPIX525(config)#access-group 100 in interface outside例1:static (inside,outside) 59.61.77.202 192.168.1.2 netmask 255.255.255.255 0 0 //定义内部主机192.168.1.2对外ip为59.61.77.20210. 配置fixup协议fixup命令作用是启用,禁止,改变一个服务或协议通过pix防火墙,由fixup命令指定的端口是pix防火墙要侦听的服务。

思科防火墙设置

增加一台服务器具体要求。

新增一台服务器地址:10.165.127.15/255.255.255.128。

需要nat 转换成公网地址16.152.91.223 映射出去,并对外开通这台服务器的80端口。

在对外pix525上面增加如下:access-list acl_out permit tcp any host 16.52.91.223 eq www //开放外网对新服务器80端口static (inside,outside) 16.152.91.223 10.165.127.15 netmask 255.255.255.255 0 0 ////外高桥新服务器地址转换16.152.91.223可是为什么转换后,不能访问16.52.91.223的网页,但确可以ping通16.52.91.223,但是访问10.165.127.15的主页是正常的??具体配置如下:pix-525> enablePassword: *****pix-525# sh run: Saved:PIX Version 6.3(5)interface ethernet0 100fullinterface ethernet1 100fullnameif ethernet0 outside security0nameif ethernet1 inside security100enable password FVHQD7n.FuCW78fS level 7 encryptedenable password 2KFQnbNIdI.2KYOU encryptedpasswd 2KFQnbNIdI.2KYOU encryptedhostname wgqpix-525fixup protocol dns maximum-length 512fixup protocol ftp 21fixup protocol h323 h225 1720fixup protocol h323 ras 1718-1719fixup protocol http 80fixup protocol rsh 514fixup protocol rtsp 554fixup protocol sip 5060fixup protocol sip udp 5060fixup protocol skinny 2000fixup protocol smtp 25fixup protocol sqlnet 1521fixup protocol tftp 69namesaccess-list acl_out permit tcp any host 16.152.91.221 eq wwwaccess-list acl_out permit icmp any anyaccess-list acl_out permit tcp any host 16.152.91.220 eq httpsaccess-list acl_out permit tcp any host 16.152.91.223 eq wwwaccess-list outbound permit icmp any anyaccess-list outbound permit ip any anypager lines 24mtu outside 1500mtu inside 1500ip address outside 16.152.91.222 255.255.255.128ip address inside 10.165.127.254 255.255.255.252ip audit info action alarmip audit attack action alarmno failoverfailover timeout 0:00:00failover poll 15no failover ip address outsideno failover ip address insideno pdm history enablearp timeout 14400static (inside,outside) 16.152.91.221 10.165.127.11 netmask 255.255.255.255 0 0 static (inside,outside) 16.152.91.220 10.165.127.23 netmask 255.255.255.255 0 0 static (inside,outside) 16.152.91.223 10.165.127.15 netmask 255.255.255.255 0 0 access-group acl_out in interface outsideaccess-group outbound in interface insideroute outside 0.0.0.0 0.0.0.0 16.152.91.129 1route inside 10.165.0.0 255.255.0.0 10.165.127.253 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00 timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00timeout sip-disconnect 0:02:00 sip-invite 0:03:00timeout uauth 0:05:00 absoluteaaa-server TACACS+ protocol tacacs+aaa-server TACACS+ max-failed-attempts 3aaa-server TACACS+ deadtime 10aaa-server RADIUS protocol radiusaaa-server RADIUS max-failed-attempts 3aaa-server RADIUS deadtime 10aaa-server LOCAL protocol localhttp server enableno snmp-server locationno snmp-server contactsnmp-server community publicno snmp-server enable trapsfloodguard enabletelnet 10.165.6.225 255.255.255.255 insidetelnet 10.165.127.12 255.255.255.255 insidetelnet 10.165.127.250 255.255.255.255 insidetelnet 10.165.6.15 255.255.255.255 insidetelnet 10.165.6.16 255.255.255.255 insidetelnet timeout 5ssh timeout 5console timeout 0username admin password iuQeTKNaNbruxBKd encrypted privilege 2terminal width 80Cryptochecksum:b2e1195d144f48f01fe66606cd31d0f2: endwgqpix-525#最佳答案( 回答者: xintao800 )PIX防火墙提供4种管理访问模式:²非特权模式。

cisco AAA认证服务器及设备配置

cisco AAA认证服务器及设备配置AAA代表Authentication、Authorization、Accounting,意为认证、授权、记帐,其主要目的是管理哪些用户可以访问服务器,具有访问权的用户可以得到哪些服务,如何对正在使用网络资源的用户进行记帐。

1、认证:验证用户是否可以获得访问权限——“你是谁?”2、授权:授权用户可以使用哪些资源——“你能干什么?”3、记帐:记录用户使用网络资源的情况——“你干了些什么?”好的,简单的了解理论知识后,接下来我们还是以实验的方式来进行讲解:为网络提供AAA服务的,主要有TACACS+和RADIUS协议,我们主要介绍是TACACS+协议,因为它运行在TCP协议基础之上,更适合大型网络,特别是融合型网络一、实验拓扑介绍该实验主要完成R1路由通过ACS服务器实现AAA认证,包括验证、授权和记帐,同时还包括PPP验证和计时通过cisco ACS实验二、安装cisco ACS1、硬软件要求硬件:Pentium IV 处理器, 1.8 GHz 或者更高操作系统:Windows 2000 ServerWindows 2000 Advanced Server (Service Pack 4)Windows Server 2003,Enterprise Edition or StandardEdition (Service Pack 1)内存:最小1GB虚拟内存:最小1GB硬盘空间:最小1GB可用空间,实际大小根据日志文件的增长,复制和备份的需求而定。

浏览器:Microsoft Internet Explorer 6 或者更高版本JAVA运行环境:Sun JRE 1.4.2_04 或更高版本网络要求:在CISCO IOS 设备上为了全面的支持TACACS+ 和RADIUS,AAA 客户端必须运行Cisco IOS 11.1 或者更高的版本。

非CISCO IOS 设备上必须用TACACS+,RADIUS或者两者一起配置。

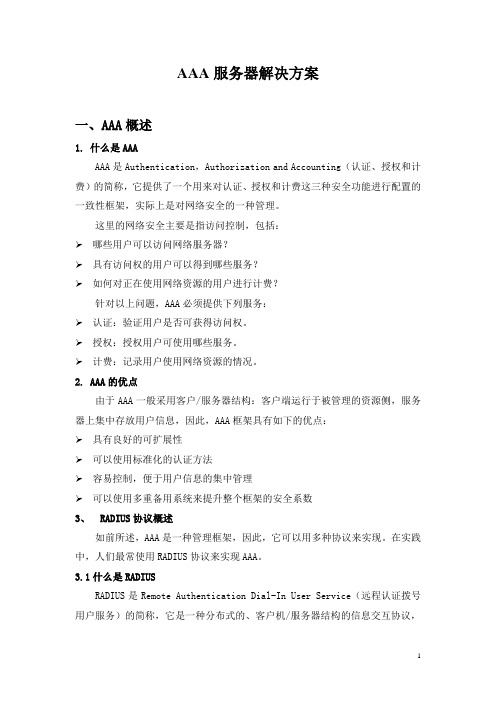

aaa服务器解决方案

AAA服务器解决方案一、AAA概述1. 什么是AAAAAA是Authentication,Authorization and Accounting(认证、授权和计费)的简称,它提供了一个用来对认证、授权和计费这三种安全功能进行配置的一致性框架,实际上是对网络安全的一种管理。

这里的网络安全主要是指访问控制,包括:哪些用户可以访问网络服务器?具有访问权的用户可以得到哪些服务?如何对正在使用网络资源的用户进行计费?针对以上问题,AAA必须提供下列服务:认证:验证用户是否可获得访问权。

授权:授权用户可使用哪些服务。

计费:记录用户使用网络资源的情况。

2. AAA的优点由于AAA一般采用客户/服务器结构:客户端运行于被管理的资源侧,服务器上集中存放用户信息,因此,AAA框架具有如下的优点:具有良好的可扩展性可以使用标准化的认证方法容易控制,便于用户信息的集中管理可以使用多重备用系统来提升整个框架的安全系数3、 RADIUS协议概述如前所述,AAA是一种管理框架,因此,它可以用多种协议来实现。

在实践中,人们最常使用RADIUS协议来实现AAA。

3.1什么是RADIUSRADIUS是Remote Authentication Dial-In User Service(远程认证拨号用户服务)的简称,它是一种分布式的、客户机/服务器结构的信息交互协议,能保护网络不受未授权访问的干扰,常被应用在既要求较高安全性、又要求维持远程用户访问的各种网络环境中(例如,它常被应用来管理使用串口和调制解调器的大量分散拨号用户)。

RADIUS系统是NAS(Network Access Server,网络接入服务器)系统的重要辅助部分。

当RADIUS系统启动后,如果用户想要通过与NAS(PSTN环境下的拨号接入服务器或以太网环境下带接入功能的以太网交换机)建立连接从而获得访问其它网络的权利或取得使用某些网络资源的权利时,NAS,也就是RADIUS客户端将把用户的认证、授权和计费请求传递给RADIUS服务器。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

r2#conf t Enter configuration commands, one per line. End with CNTL/Z. r2(config)#username admin privi 1 pass cisco r2(config)# r2(config)#line vty 0 4 r2(config-line)#no privi lev 15

aaa.txt

2010-12-2

配置网络的基本设置,并将ASA的ICMP流量允许通过。 SW1#show vlan-s br *Mar 1 00:07:04.883: %SYS-5-CONFIG_I: Configured from console by console

ciscoasa# conf t ciscoasa(config)# int e0/0 ciscoasa(config-if)# nameif inside INFO: Security level for "inside" set to 100 by default. ciscoasa(config-if)# no shut ciscoasa(config-if)# ip add 10.1.1.254 255.255.255.0

实验

简明

手册

aaa.txt

2010-12-2

r2(config-line)#login local r2(config-line)#exit r2(config)# r1#telnet 20.2.2.2 Trying 20.2.2.2 ... Open User Access Verification Username: admin Password: r2>show runn ^ % Invalid input detected at '^' marker. r2> r2(config)#privilege exec level 1 show runn 再次测试: r1#telnet 20.2.2.2 Trying 20.2.2.2 ... Open User Access Verification Username: admin Password: r2>show runn Building configuration...

201

0安 全

ciscoasa(config-if)# ciscoasa(config-if)# int e0/1 ciscoasa(config-if)# nameif outside INFO: Security level for "outside" set to 0 by default. ciscoasa(config-if)# no shut ciscoasa(config-if)# ip add 20.2.2.254 255.255.255.0 ciscoasa(config-if)# ciscoasa(config-if)# exit ciscoasa(config)# route inside 1.1.1.1 255.255.255.255 10.1.1.1 ciscoasa(config)# route outside 2.2.2.2 255.255.255.255 20.2.2.2 ciscoasa(config)# ciscoasa(config)# ping 10.1.1.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/232/1140 ms ciscoasa(config)# ping 1.1.1.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 1.1.1.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/4/10 ms ciscoasa(config)# ping 20.2.2.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 20.2.2.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/218/1080 ms ciscoasa(config)# ping 2.2.2.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 2.2.2.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/4/10 ms ciscoasa(config)# ciscoasa(config)# access-list out permit icmp any any ciscoasa(config)# access-g out in in outside ciscoasa(config)#

第1页

新疆

r2(config)#int fa0/0 r2(config-if)#dup full r2(config-if)#speed 100 r2(config-if)#ip add 20.2.2.2 255.255.255.0 r2(config-if)#no shut r2(config-if)# r2(config)#int lo0 r2(config-if)#ip add 2.2.2.2 255.255.255.255 r2(config-if)#exi r2(config)#ip route 0.0.0.0 0.0.0.0 20.2.2.254 r2(config)#end

第3页

新疆

电信

Current configuration : 55 bytes ! boot-start-marker boot-end-marker ! ! ! ! ! ! ! end

201

0安 全

实验

简明

手册

aaa.txt

2010-12-2

Password: Type help or '?' for a list of available commands. ciscoasa> 对console登录进行认证: ciscoasa# conf t ciscoasa(config)# aaa authentication serial console LOCAL ciscoasa(config)# 测试: ciscoasa# ciscoasa# ciscoasa# logout Logoff Username: Password: Type help ciscoasa> ciscoasa> Password: ciscoasa# ciscoasa#

r2>

Task 1 对ASA console接口和ssh登录进行本地认证。 ciscoasa(config)# cry key generate rsa modulus 1024 INFO: The name for the keys will be: <Default-RSA-Key> Keypair generation process begin. Please wait... ciscoasa(config)# ciscoasa(config)# username admin pass cisco ciscoasa(config)# ciscoasa(config)# ssh 0 0 outside ciscoasa(config)# ciscoasa(config)# aaa authentication ssh console LOCAL ciscoasa(config)# 测试: r2#ssh -l admin 20.2.2.254

0安 全

SW1#conf t Enter configuration commands, one per line. End with CNTL/Z. SW1(config)#int range fa0/0 , fa0/1 , fa0/7 SW1(config-if-range)#swi access vlan 10 SW1(config-if-range)#exit SW1(config)# SW1(config)#int range fa0/2 , fa0/8 , fa0/15 SW1(config-if-range)#swi access vlan 20 SW1(config-if-range)#exi SW1(config)#

电信

r1(config-if)#exi r1(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.254 r1(config)#

201

r1(config)#int fa0/0 r1(config-if)#dup full r1(config-if)#speed 100 r1(config-if)#ip address 10.1.1.1 255.255.255.0 r1(config-if)#no shut r1(config-if)# r1(config-if)#int lo0 r1(config-if)#ip add 1.1.1.1 255.255.255.255

admin ***** or '?' for a list of available commands. en