2009全国大学生信息安全竞赛决赛作品题目

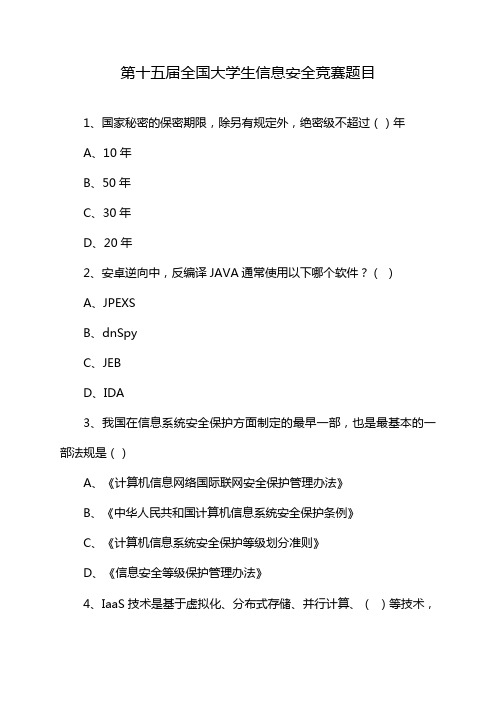

第十五届全国大学生信息安全竞赛题目

第十五届全国大学生信息安全竞赛题目1、国家秘密的保密期限,除另有规定外,绝密级不超过()年A、10年B、50年C、30年D、20年2、安卓逆向中,反编译JAVA通常使用以下哪个软件?()A、JPEXSB、dnSpyC、JEBD、IDA3、我国在信息系统安全保护方面制定的最早一部,也是最基本的一部法规是()A、《计算机信息网络国际联网安全保护管理办法》B、《中华人民共和国计算机信息系统安全保护条例》C、《计算机信息系统安全保护等级划分准则》D、《信息安全等级保护管理办法》4、IaaS技术是基于虚拟化、分布式存储、并行计算、()等技术,实现网络、计算、存储等计算机资源的池化管理。

A、边缘处理B、负载调度C、数据管理D、平台使能5、以下哪个不是web渗透测试工具?()A、apacheB、burpsuiteC、sqlmapD、metasploit6、恶意代码通常分为()A、病毒、木马、蠕虫、伪装程序、间谍软件B、病毒、木马、蠕虫、僵尸程序、间谍软件、替代程序C、病毒、木马、蠕虫、僵尸程序、间谍软件D、病毒、木马、蠕虫、僵尸程序、读频软件7、下列关于工业互联网平台的说法中,错误的是?()A、工业互联网平台是传统工业云平台的迭代升级B、工业互联网平台是资源集聚共享的有效载体C、工业互联网平台是工业互联网的基础D、工业互联网平台是新工业体系的“操作系统”8、互联网及其他公共信息网络运营商、服务商应当配合公安机关、国家安全机关、检察机关对泄密案件进行调查;发现利用互联网及其它公共信息网络发布的信息涉及泄露国家秘密的,应当()A、继续传输但保存记录B、保持正常运行C、与有关部门协商后停止传输D、立即停止传输9、Windows系统的用户管理配置中,有多项安全设置,其中密码和帐户锁定安全选项设置属于()A、帐户策略B、公钥策略C、本地策略D、软件限制策略10、违反《关键信息基础设施安全保护条例》第五条第二款和第三十一条规定,受到刑事处罚的人员,()A、终身不得从事网络安全管理和网络运营关键岗位的工作B、处5日以上15日以下拘留,可以并处10万元以上100万元以下罚款C、处5日以下拘留,可以并处5万元以上50万元以下罚款D、5年内不得从事网络安全管理和网络运营关键岗位的工作11、以下属于个人信息影响的评估场景的是()A、向境外提供个人信息B、委托处理个人信息、向第三方提供个人信息、公开个人信息C、处理名下个人信息,利用个人信息进行自动化决策D、其他三个选项皆是12、“()”病毒案的破获,是我国破获的首例制作计算机病的的大案A、熊猫烧香B、鸽子C、疯狂的兔子D、猴子13、Modbus有效功能码于PLC上主要的控制数据型式中,AI型式的表述是?()A、模拟输出,保持寄存器B、数字输入,离散输入C、数字输出,线圈输出D、模拟输入,输入寄存器14、信息对抗是为消弱、破坏对方电子信息设备和信息的使用效能,保障己方电子信息设备和信息正常发挥效能而采取的综合技术措施,其主要研究内容有()A、通信对抗B、雷达对抗C、计算机网络对抗D、其他三个选项皆是15、IDA通常不能被用于哪种用途?()A、静态分析B、动态调试C、反汇编D、加壳16、维护数据安全,应当坚持()A、提高数据安全保障能力B、总体国家安全观C、保障持续安全状态的能力D、建立健全数据安全治理体系17、安全审计是保障计算机系统安全的重要手段之一,其作用不包括()A、保证可信网络内部信息不外泄B、发现计算机的滥用情况C、发现系统入侵行为和潜在的漏洞D、检测对系统的入侵18、《关键信息基础设施安全保护条例》规定,违反本条例第五条第二款和第三十一条规定,受到治安管理处罚的人员,()不得从事网络安全管理和网络运营关键岗位的工作;A、五年内B、一年内C、终身D、十年内19、根据《计算机信息系统国际联网保密管理规定》,涉及国家秘密的计算机信息系统,不得直接或间接地与国际互联网或其它公共信息网络相联接,必须实行()。

全国大学生网络安全知识竞赛试题答案

1下列情形中,不构成侵权的是(B)A.未经他人同意擅自在网络上公布他人隐私B.下载网络小说供离线阅读C.伪造、篡改个人信息D.非法侵入他人电脑窃取资料2人们常说486微机、586微机,其中的486和586指的是( C)A硬盘的型号B.U盘的型号C.CPU的型号D.CPU的处理速度3在因特网上进行信息的收集、加工并发送给客户的公司称为(D)A.网络接入服务提供商B.网络平台服务提供商C.网络存储服务提供商D.网络内容服务提供商4虚假恐怖信息是指以严重威胁公共安全的事件为内容,可能引起社会恐慌或者公共安全危机的不真实信息。

下列不属于虚假恐怖信息的是(D)A.虚假鼠疫信息B.虚假地震信息C.虚假劫持航空器信息D.虚假中奖信息5下列密码中,最安全的是(D)A.跟用户名相同的密码B.身份证号后6位作为密码C.重复的8位数的密码D.10位的综合型密码6下列程序能修改高级语言源程序的是(C)A.调试程序B.解释程序C.编译程序D.编辑程序7小张开发了一款游戏外挂软件,让玩家不亲自进行游戏就可以让角色自动升级。

对该软件,以下表述正确的是(D)A.软件合法,小张享有著作权B.软件合法,但小张不享有著作权C.软件非法,但小张享有著作权D.软件非法,小张不享有著作权8请选择:数据保密性指的是( C)A.保护网络中各系统之间交换的数据,防止因数据被截获而造成泄密B.提供连接实体身份的鉴别C.防止非法实体对用户的主动攻击,保证数据接受方收到的信息与发送方发送的信息完全一致D.确保数据是由合法实体发出的9请选择:以下有关秘钥的表述,错误的是( A)。

A.密钥是一种硬件B.密钥分为对称密钥与非对称密钥C.对称密钥加密是指信息的发送方和接收方使用同一个密钥去加密和解密数据D.非对称密钥加密需要使用不同的密钥来分别完成加密和解密操作10郝某使用调制解调器通过电话线将自己的计算机与银行的计算机连接,侵入中国某银行储蓄网点计算机系统,将银行资金70万余元划入其事先以假名开立的16个活期存款账户上,而后利用银行的通兑业务,从多个储蓄点用假身份证明支取了26万余元。

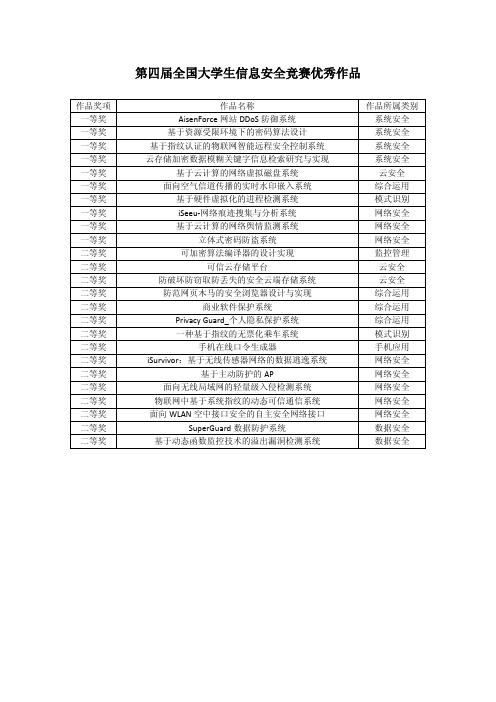

历届信息安全竞赛优秀作品集锦

作品奖项作品名称作品所属类别一等奖AisenForce网站DDoS防御系统系统安全一等奖基于资源受限环境下的密码算法设计系统安全一等奖基于指纹认证的物联网智能远程安全控制系统系统安全一等奖云存储加密数据模糊关键字信息检索研究与实现系统安全一等奖基于云计算的网络虚拟磁盘系统云安全一等奖面向空气信道传播的实时水印嵌入系统综合运用一等奖基于硬件虚拟化的进程检测系统模式识别一等奖iSeeu-网络痕迹搜集与分析系统网络安全一等奖基于云计算的网络舆情监测系统网络安全一等奖立体式密码防盗系统网络安全二等奖可加密算法编译器的设计实现监控管理二等奖可信云存储平台云安全二等奖防破坏防窃取防丢失的安全云端存储系统云安全二等奖防范网页木马的安全浏览器设计与实现综合运用二等奖商业软件保护系统综合运用二等奖Privacy Guard_个人隐私保护系统综合运用二等奖一种基于指纹的无票化乘车系统模式识别二等奖手机在线口令生成器手机应用二等奖iSurvivor:基于无线传感器网络的数据逃逸系统网络安全二等奖基于主动防护的AP 网络安全二等奖面向无线局域网的轻量级入侵检测系统网络安全二等奖物联网中基于系统指纹的动态可信通信系统网络安全二等奖面向WLAN空中接口安全的自主安全网络接口网络安全二等奖SuperGuard数据防护系统数据安全二等奖基于动态函数监控技术的溢出漏洞检测系统数据安全作品奖项作品名称作品所属类别一等奖USEN 优信移动存储与网络安全管控系统系统安全一等奖隐形猎隼—基于网络数据流的透明应用核查系统系统安全一等奖基于ARM系统和GPS的动态密码移动安全关锁系统系统安全一等奖基于硬件虚拟化的Rootkit检测与防御系统系统安全一等奖物联网中基于动态混淆环的位置隐私保护通信系统系统安全一等奖基于偏振光的密钥分发系统系统安全一等奖基于分布式的微博舆情热点分析系统监控管理一等奖微博上的密码工具箱监控管理一等奖基于云存储的安全招投标系统云安全一等奖基于分布式的微博舆情热点分析系统综合运用一等奖基于RFID的磁盘加密系统模式识别一等奖基于社交网络的即时隐蔽通信系统综合运用一等奖基于驻波的信息保密传递系统内容安全一等奖Android手机安全检测与取证分析系统手机应用一等奖基于策略的Android应用检测系统手机应用二等奖基于位置定位的Android手机寻回和隐私保护系统系统安全二等奖基于通信行为的木马检测系统系统安全二等奖基于MID凭证的合法用户动态识别系统安全二等奖基于DHCP的网络准入控制系统系统安全二等奖网侠——网页漏洞挖掘系统系统安全二等奖安全视频数据源认证技术研究与实现系统安全二等奖基于动态加解密的内网涉密信息管理系统系统安全二等奖“天机”—基于地理位置信息的安全通信系统监控管理二等奖基于专用进程监控的移动办公安全通信系统监控管理二等奖基于云计算的低冗余远程智能恢复系统云安全二等奖SNS Cartographer社交网络拓扑勾勒系统综合运用二等奖安全漏洞库的可视化展示与攻击预测应用综合运用二等奖SNS cartographer-社交网络拓扑勾勒系统综合运用二等奖面向移动终端的非接触式掌纹识别系统的实现及应用开发综合运用二等奖基于rMAC的安全语音信息隐藏技术研究与实现综合运用二等奖基于扩展视觉密码方案的身份认证系统模式识别二等奖网络化U盘管理系统系统应用二等奖面向移动终端的非接触式掌纹识别系统的实现及应用开发系统运用二等奖基于AES对用户文件的新型加密认证内容安全二等奖基于声纹的android手机访问控制及文件加密系统手机应用二等奖数据跨网单向安全传输系统研究与创新设计数据安全二等奖基于版权图像的数据库零水印系统数据安全作品奖项作品名称作品所属类别一等奖基于Android数据泄露动态监控系统系统安全一等奖基于手机令牌和短距离通信技术的身份认证系统系统安全一等奖基于Openflow的SDN操作系统安全性增强系统安全一等奖基于行为的Android恶意软件自动化分析与检测系统系统安全一等奖基于云计算的微博敏感信息挖掘系统监控管理一等奖面向云存储的安全电子医疗系统云安全一等奖基于VLSI的电路知识产权保护系统综合运用一等奖网络图片盲检测与图文一致性分析综合运用一等奖基于二维码的物流业个人信息隐私保护方案设计综合运用一等奖基于移动终端NFC的安全防伪票务系统综合运用一等奖基于眼球追踪与面部认证的涉密文档阅读器综合运用一等奖基于蓝牙的公众信息安全发布系统综合运用一等奖基于击键压力和RGB的新一代动态密码系统综合运用一等奖面向Android智能手机的可认证拍照系统手机应用一等奖EzPay——基于NFC的移动支付令牌手机应用一等奖基于android的新型防盗防骚扰的智能隐私保护系统手机应用一等奖基于netFPGA的智能高速入侵防御系统网络安全一等奖基于网络回声的跳板监测网络安全一等奖电子刺青——基于文档内容的安全标记物理绑定系统数据安全二等奖软件行为可信性分析工具系统安全二等奖基于Windows的物理内存取证分析系统系统安全二等奖异常网络行为检测及屏蔽系统安全二等奖无懈可击--基于Windows的Apk安全行为检测系统系统安全二等奖基于Honeyd的嵌入式主动型防火墙系统安全二等奖Vif-Sentry :一种面向云环境的安全可感知信息流防护系统系统安全二等奖基于虚拟化环境的并行恶意代码检测系统系统安全二等奖实用加密芯片的PA安全性评测系统系统安全二等奖基于人脸识别的WLAN安全通信系统系统安全二等奖基于行文特征的互联网作者识别工具监控管理二等奖基于Zigbee的无线双因子认证监控管理二等奖骨干网络“路由地震”的监测、定位与重现监控管理二等奖基于计算机视觉的敏感目标屏蔽技术监控管理二等奖蓝盾云存储安全系统云安全二等奖面向云存储的密文搜索系统云安全二等奖基于人体特征识别的隐私保护系统综合运用二等奖基于NFC的安全认证和云环境同步系统综合运用二等奖基于智能手机的门禁系统综合运用二等奖基于行为特征的网络诈骗嫌疑人追踪系统综合运用二等奖边疆省份社会稳定分析系统内容安全二等奖基于体感的扩展身份认证系统生物特征二等奖基于代码混淆算法的应用软件保护技术内容安全二等奖基于DCT域的分类乐种隐写及隐写分析对抗平台内容安全二等奖面向监控视频篡改的被动检测系统监控管理二等奖基于粒度控制的位置隐私保护系统手机应用二等奖基于Android的安全包裹签收系统手机应用二等奖Android下基于SM2和分形的语音隐秘通信系统手机应用二等奖“机”不可失——基于蓝牙检测的android手机防盗系统手机应用二等奖Web环境的安全防护与黑色产业分析系统数据安全二等奖基于多因素综合评定方法的反钓鱼系统数据安全二等奖微博炒作账户识别系统数据安全二等奖基于Fuzzing技术以及网络爬虫技术的XSS漏洞检测系统数据安全二等奖基于多秘密分享视觉密码的多级访问控制系统数据安全二等奖轻量级RFID双向通信认证与协议数据安全二等奖基于蓝牙NFC的防泄露密码使用管理系统数据安全2014年第七届全国大学生信息安全竞赛决赛成绩序号作品题目名次1随机序列测试工具的设计一等奖2WearableSafe——基于NFC的手机智能加密系统一等奖3基于步态识别的身份认证系统一等奖4Android隐形窃听防护系统一等奖5支持关键信息检索的云笔记隐私保护系统一等奖6电脑防盗追踪系统一等奖7基于二维码和指纹混合图像防伪和轨迹追踪的粮食抽查安全系统一等奖8基于生物特征和时间节奏记忆属性的移动设备隐私保护系统一等奖9基于Android平台的”防伪基站短信骚扰”安全提醒系统一等奖10云环境下面向移动终端的毕业证书防伪认证系统一等奖11基于NFC技术的安全物流系统一等奖12基于Hadoop的数据安全仓储一等奖13Android手机的输入环境安全测评与控制一等奖14一种基于依存分析和语义规则的微博情感评测软件一等奖15综合性恶意代码分析平台设计一等奖16基于android传感器的用户认证系统一等奖17高可靠的反机器识别视频验证码一等奖18基于同态加密的短信数据统计系统一等奖19基于蓝牙的移动支付系统一等奖20基于ZigBee的智能门禁系统一等奖21基于安卓的多云盘存储加密软件一等奖22“隐形”U盘一等奖23移动平台上基于情景感知的访问控制系统一等奖24基于全同态加密的可信云数据库系统一等奖25基于汉语语音验证码的Web登录系统一等奖26基于重打包的Android应用安全增强系统研究一等奖27WiFi-DISK:WiFi环境动态智能安全密钥管控系统一等奖28基于RFID的安全增强型数字证件系统一等奖29录音屏蔽器一等奖30面向信息安全的快递物流管理系统一等奖31基于无线传感器网络的安全智能门禁系统二等奖32基于安全二维码的快递隐私保护系统二等奖33基于ZigBee技术的防丢失银行卡二等奖34液晶旋光加密系统二等奖35基于硬件key加密的Android系统隐私保护系统二等奖36个人隐私保护及其在医疗系统中的应用二等奖37基于3D图形密码的Android平台信息安全管理系统二等奖38基于虚拟化蜜罐技术的恶意用户防御跟踪系统二等奖39Web恶意行为的检测与监控系统二等奖40基于匹配交友的隐私保护系统二等奖41基于Android系统的新型CAPTCHA验证系统二等奖42基于音频物理指纹的设备认证二等奖43面向Android应用程序的代码安全分析工具二等奖44防御涂抹攻击的智能手机图案锁系统二等奖45WebShellKiller二等奖46基于行为分析的智能监控系统二等奖47基于虚拟机的安全U盘系统二等奖48无线传感器网络中“隐形侦察员”二等奖49进程监控与分析管理系统二等奖50面向Android智能移动平台的信息隐藏系统二等奖51基于动态口令的遥控安全U盘二等奖52融合指纹信息的二维码智能锁二等奖53基于Windows64位平台的内核安全分析系统二等奖54基于物理不可克隆函数的密钥生成系统二等奖55基于TinyOS的无线传感器网络防窃听安全通信系统二等奖56基于路由器的无线网络安全助手二等奖57DNA—基于个人生物特征的统一身份认证手环二等奖58安全功能动态可配置的Android系统安全增强框架二等奖59基于视觉密码的安全移动支付系统究与实现二等奖60基于网络DNA全周期流监控系统二等奖61跨物理隔离网络单向非接触通用数据传输二等奖62SQL注入终结者——基于指令随机化的SQL注入防御系统二等奖63基于android移动平台的数据安全系统二等奖64基于行为特征的网络业务监测系统二等奖65多功能安全转接接口设计二等奖66基于云计算的安卓手机数据安全管理系统二等奖67基于抗合谋数字指纹的音频文件版权追踪系统二等奖68面向数字压缩音频的被动篡改检测系统二等奖69云平台KVM虚拟化条件下Zeus僵尸网络检测系统二等奖70基于控制意图感知的网络木马检测系统二等奖71基于OpenFlow的SDN状态防火墙系统二等奖72安卓无线网络卫士二等奖73基于无线定位的无线网络安全保障系统二等奖74移动互联网应用安全动态监控沙盒分析测评工具二等奖75分级安全QR码生成与识别系统二等奖76基于蓝牙的文件秘密分享系统三等奖77口袋小安:基于动态加密的校园社交及服务平台三等奖78基于二维码的ATM机动态键盘交易保护系统三等奖79HyperSec --- SDN架构下的可组合安全服务系统三等奖80支持DRM的移动HEVC多媒体加解密系统三等奖81面向Android智能设备的安全存储系统三等奖82Android音盾-基于语音特征分析的垃圾语音屏蔽系统三等奖83位置服务查询隐私保护系统三等奖84基于广播加密的P2P社交网络的隐私保护方案三等奖85面向Hadoop云平台基于属性加密的密文分享系统三等奖86伪图像识别与鉴定三等奖87基于支持向量机的网络异常检测系统三等奖88智能知识验证的学习型身份认证系统三等奖89基于密级标识的涉密机构电子文档保护系统三等奖90基于安全隐患预防的无线网络防护系统三等奖91面向windows的恶意软件的监测与取证系统三等奖92基于流媒体的安全远程技术支持系统三等奖93基于动物行为机制的文件安全管理系统三等奖94基于特征匹配的恶意代码变种检测三等奖95基于U盘的文件加解密服务三等奖96基于感知哈希的语音敏感信息检测系统三等奖97基于Windows 7电子数据取证与分析系统三等奖98基于OPENWRT的智能安全路由器系统三等奖99基于数字水印的可信拍照系统三等奖100密级文件安全隐藏与分发控制系统三等奖101基于DES多种加密方式的点对点信息发送设计与实现三等奖102基于主机的用户行为分析取证系统三等奖103基于CP-ABE的ORACLE数据库访问控制设计三等奖104基于属性加密的安全云共享系统三等奖105云计算环境下的网络视频分层设计和实现三等奖106面向企业的智能移动终端安全管理系统三等奖107面向新浪不实微博的网民互动辨伪系统三等奖108面向涉军安全信息人员的防失泄密(监控)系统三等奖109Android虚拟磁盘保险箱三等奖110基于电容屏触摸特征的身份识别与短信拦截系统三等奖111基于生物指纹认证的二维码信息的保护三等奖112面向内网的用户行为取证分析系统三等奖113基于蓝牙系统的随身密钥三等奖114基于邻域粗糙集及支持向量机集成的入侵检测系统的设计与实现三等奖115基于绘制的图形口令认证系统三等奖116基于云存储的文档加密搜索系统三等奖117结合选择加密和同步压缩技术的移动设备安全管家三等奖118基于轻量级PRINCE加密算法的医学图像加密与显示三等奖119基于Android的敏感数据传播检测系统三等奖120基于Android的敏感数据传播检测系统三等奖121基于智能学习的人体步态识别系统三等奖122通用接口侧信道安全评测系统三等奖123面向HTML5的网页安全检测系统三等奖124SmartDefensor--基于云端推送的轻量级web应用防火墙三等奖125基于IBE的云文档安全存储管理系统三等奖126小型微信用户行为分析系统三等奖127基于可视密码的多用户水印版权保护方案三等奖128基于Android的智能防骚扰短信系统三等奖129android卫士三等奖130面向IaaS云服务基础设施的电子证据保全与取证分析系统三等奖131基于Android平台的远程监控系统三等奖132基于BB84协议的量子视频聊天系统三等奖。

全国计算机等级考试三级信息管理技术真题2009年9月

全国计算机等级考试三级信息管理技术真题2009年9月全国计算机等级考试三级信息管理技术真题2009年9月(总分:100.00,做题时间:90分钟)一、{{B}}选择题{{/B}}(总题数:60,分数:60.00)1.计算机系统中负责对文件进行管理的是(分数:1.00)A.语言处理程序B.数据库管理系统C.操作系统√D.服务性程序解析:[解析] 操作系统的功能有:进程管理、存储管理、文件管理、设备管理和作业管理。

2.信息安全主要从四个方面保证计算机系统和通信系统的正常运作,以下不属于这四个方面的是(分数:1.00)A.保密性B.完整性C.可控性D.潜伏性√解析:[解析] 信息安全从简单的意义来理解,就是要防止非法的攻击和病毒的传播,以保证计算机系统和通信系统的正常运作。

而从更全面的意义来理解,就是要保证信息的保密性、完整性、可用性和可控性。

综合起来,就是要保障电子信息的有效性。

3.计算机网络有多种特点,其中最突出的特点是(分数:1.00)A.运算速度快B.计算精度高C.资源共享√D.存储量大解析:4.中央处理器(CPU) 可以直接访问的计算机部件是(分数:1.00)A.内存√B.硬盘C.外存D.U盘解析:5.所有联入Internet的计算机都遵从相同的通信协议,这个协议是(分数:1.00)A.HTTPB.TCP/IP √C.SMTPD.POP3解析:[解析] TCP/IP协议是所有连入Internet的计算机都必须遵从的协议。

6.瀑布模型包括计划期、开发期和运行期,下面各项中属于开发期的是(分数:1.00)A.问题定义B.测试√C.可行性研究D.维护解析:[解析] 瀑布模型的计划期包括问题定义、可行性研究和需求分析;开发期包括总体设计、详细设计和程序设计,其中程序设计包括编码和测试;运行期包括系统的使用和维护。

7.关于数据流程图,错误的说法是(分数:1.00)A.数据流程图一般包括四种基本的图形符号B.数据存储是指待加工的数据存放的场所C.数据流代表数据的路径和流向D.加工之间的数据流越多越好√解析:[解析] 在数据流图中,一般只包括四种基本的图形符号:方框、箭头、直线、圆框。

精品干货信息安全竞赛决赛名单(收藏)

高思

抗旁路攻击密码芯片

88.

黄轩

面向大规模用户的音像制品发行及盗版追踪系统

89.

常迪

面向空气中传播的数字音频版权保护系统

90.

窦辰晓

基于生物环境参量的自识别身份认证系统

91.

南奕

计算机免疫危险理论在舆情监控中的应用

92.

万鹏

网络虚拟磁盘

93.

秦童

USB病毒过滤接口(幽之护盾)

94.

叶鑫林

基于云计算的数据库安全检测系统DataSafe

35.

代祥

计算机运行环境安全检查与接入控制系统

36.

姜博

网页看门狗

37.

陈辰

基于远程主机识别的网络攻击检测系统

38.

穆进峰

基于在线社会网络的舆情监控与反恐技术

39.

胡勇

纸质涉密文档安全防护技术

40.

董国忠

数字地图保密处理系统

41.

韩锴

基于视觉交互的ATM取款系统

42.

饶兵

基于ARM的信息保护系统

43.

林通

基于盲取证和感知哈希的音频篡改检测系统

59.

李亚东

基于文件透明加密技术的文件保密及跟踪系统

60.

苏悦洪

Windows mobile环境下恶意扣费检查与保护

61.

冷冬

基于环境认证的文件安全存储系统

62.

高涛

基于USBKEY授权的数据安全交付系统

63.

韩鸷桐

APC防密码窃取支撑系统

64.

谢浩

电子病历安全系统

陈刚

文件验证与防护

28.

杨继龙

基于用户击键特征识别的文件加密系统

2024年全国大学生网络安全知识竞赛精选题库及答案(共50题)

2024年全国大学生网络安全知识竞赛经典题库及答案(共50题)1.以下针对Land攻击的描述,哪个是正确的?nd是一种针对网络进行攻击的方式,通过IP欺骗的方式向目标主机发送欺骗性数据报文,导致目标主机无法访问网络nd是一种针对网络进行攻击的方式,通过向主机发送伪造的源地址为目标主机自身的连接请求,导致目标主机处理错误形成拒绝服务nd攻击是一种利用协议漏洞进行攻击的方式,通过发送定制的错误的数据包使主机系统处理错误而崩溃nd是一种利用系统漏洞进行攻击的方式,通过利用系统漏洞发送数据包导致系统崩溃2.下列对垮站脚本攻击(XSS)描述正确的是:A.XSS攻击指的是恶意攻击者往WEB页面里插入恶意代码,当用户浏览该页之时,嵌入其中WEB里面的代码会被执行,从而达到恶意攻击用户的特殊目的.B.XSS攻击是DDOS攻击的一种变种C.XSS.攻击就是CC攻击D.XSS攻击就是利用被控制的机器不断地向被网站发送访问请求,迫使NS连接数超出限制,当CPU资源或者带宽资源耗尽,那么网站也就被攻击垮了,从而达到攻击目的3.下列哪一项不属于FUZZ测试的特性?A.主要针对软件漏洞或可靠性错误进行测试.B.采用大量测试用例进行激励响应测试C.一种试探性测试方法,没有任何依据&D.利用构造畸形的输入数据引发被测试目标产生异常4.对攻击面(Attacksurface)的正确定义是:A.一个软件系统可被攻击的漏洞的集合,软件存在的攻击面越多,软件的安全性就越低B.对一个软件系统可以采取的攻击方法集合,一个软件的攻击面越大安全风险就越大C.一个软件系统的功能模块的集合,软件的功能模块越多,可被攻击的点也越多,安全风险也越大D.一个软件系统的用户数量的集合,用户的数量越多,受到攻击的可能性就越大,安全风险也越大5.以下哪个不是软件安全需求分析阶段的主要任务?A.确定团队负责人和安全顾问B.威胁建模C.定义安全和隐私需求(质量标准)D.设立最低安全标准/Bug栏6.风险评估方法的选定在PDCA循环中的那个阶段完成?A.实施和运行B.保持和改进C.建立D.监视和评审7.下面关于ISO27002的说法错误的是:A.ISO27002的前身是ISO17799-1B.ISO27002给出了通常意义下的信息安全管理最佳实践供组织机构选用,但不是全部C.ISO27002对于每个措施的表述分”控制措施”、“实施指南”、和“其它信息”三个部分来进行描述D.ISO27002提出了十一大类的安全管理措施,其中风险评估和处置是处于核心地位的一类安全措施8.下述选项中对于“风险管理”的描述正确的是:A.安全必须是完美无缺、面面俱到的。

全国大学生网络安全知识竞赛试题库(最新版)

全国大学生网络安全知识竞赛试题及答案一.单选题1.大学生小吴在网上以一个知名作家的名义写博客,但事先没有征得该作家同意.小吴应当承担(A)A。

侵权责任 B。

违约责任 C。

刑事责任 D。

行政责任2.绿色上网软件可以安装在家庭和学校的(B)A。

电视机上 B.个人电脑上 C。

电话上 D.幻灯机上3.以下有关秘钥的表述,错误的是(A)A。

密钥是一种硬件B.密钥分为对称密钥与非对称密钥C.对称密钥加密是指信息发送方和接收方使用同一个密钥去加密和解密数据D。

非对称密钥加密需要使用不同的密钥来分别完成加密和解密操作4.浏览网页时,遇到的最常见的网络广告形式是(B)A。

飘移广告B.旗帜广告 C.竞价广告 D.邮件列表5。

下列选项中,不属于个人隐私信息的是(B)A。

恋爱经历 B.工作单位 C.日记 D.身体健康状况6.根据《互联网上网服务营业场所管理条例》,网吧每日营业时间限于(C)A.6 时至 24 时 B。

7 时至 24 时C。

8 时至 24 时 D.9 时至 24 时7。

李某将同学张某的小说擅自发表在网络上,该行为(B)A。

不影响张某在出版社出版该小说,因此合法B。

侵犯了张某的著作权C。

并未给张某造成直接财产损失,因此合法D.扩大了张某的知名度,应该鼓励8。

在设定网上交易流程方面,一个好的电子商务网站必须做到()A。

对客户有所保留B.不论购物流程在网站的内部操作多么复杂,其面对用户的界面必须是简单和操作方便的C.使客户购物操作繁复但安全D.让客户感到在网上购物与在现实世界中的购物流程是有区别的9。

我国出现第一例计算机病毒的时间是()A.1968 年B.1978 年C.1988年 D。

1998 年10.表演者对其表演享有许可他人通过网络向公众传播其表演并获得报酬的权利。

该权利的保护期限是()A。

50 年 B。

60 年 C。

30 年 D.没有期限11。

国际电信联盟将每年的 5 月 17 日确立为世界电信日.2014 年已经是第 46 届,其世界电信日的主题为()A。

全国安全知识网络竞赛(优秀)

全国安全知识网络竞赛(优秀)全国安全网络知识竟赛归纳篇一全国安全网络知识竟赛是一个针对全国范围内的安全知识竞赛,旨在提高人们对网络安全的认识和了解。

该竞赛主要包括以下几个方面的内容:1.网络安全基础知识:包括网络安全的定义、基本概念、常见威胁和攻击手段等。

2.网络安全法律法规:包括网络安全法律法规的概述、相关法规的解读和应用等。

3.网络安全技术:包括网络安全技术的基本概念、常见安全技术、安全协议等。

4.网络安全实践:包括网络安全实践的基本概念、常见安全实践、安全事件处理等。

5.网络安全管理:包括网络安全管理的概述、常见安全管理措施、安全风险评估等。

6.网络安全意识:包括网络安全意识的基本概念、常见安全意识、安全文化等。

通过全国安全网络知识竟赛,参赛者可以了解网络安全的基础知识、法律法规、技术实践、管理措施和意识培养等方面的内容,从而提高自身的网络安全意识和能力。

同时,竞赛还可以促进人们对网络安全的认识和了解,提高人们的网络安全意识和防范意识。

以下是部分竞赛:1.国家网络安全宣传周网络安全知识竞赛。

2.国家网络安全宣传周网络安全知识答题。

3.国家网络安全宣传周网络安全知识云竞赛。

4.国家网络安全知识竞赛。

5.国家网络安全知识答题。

6.国家网络安全知识云竞赛。

7.全国大学生网络安全知识竞赛。

8.全国大学生网络安全技能大赛。

9.全国大学生网络创新应用大赛。

10.全国大学生网络文化节。

11.全国大学生网络媒体大赛。

12.全国大学生网络创新创业大赛。

13.全国大学生网络文化创意大赛。

14.全国大学生网络创新创业大赛。

15.全国大学生网络媒体创意大赛。

16.全国大学生网络媒体创新大赛。

17.全国大学生网络创新创业大赛。

18.全国大学生网络媒体创意创新大赛。

19.全国大学生网络创新创业大赛。

20.全国大学生网络媒体创新创意大赛。

全国大学生网络安全知识竞赛归纳篇三全国大学生网络安全知识竞赛活动是由教育部主办,面向全国大学生的群众性科技活动。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

支持多还原点的磁盘隔离系统

60.

移动动态安防系统

61.

数字水印和匿名数字指纹结合的数字版权管理系统

62.

基于视觉密码的多秘密分享系统

63.

可信的Rootkit检测系统

64.

个人防盗墙

65.

基于格的类Ntru算法的软硬件协同设计与实现

66.ห้องสมุดไป่ตู้

基于网络编码的文件共享系统

67.

基于数据流跟踪的溢出防御与分析系统

68.

基于校园网的个人防火墙设计

69.

抗攻击的入侵检测系统

70.

基于椭圆曲线的群组密钥协商协议

71.

Windows内核Rootkit检测方法的研究与实现

72.

基于灰理论的无线局域网入侵行为分析系统

73.

智能垃圾邮件过滤系统

74.

基于安全交换机的ARP攻击自动防御系统

75.

恶意代码分析系统

76.

双重数字水印

87.

P2P文件安全传输平台的设计与实现

88.

机密文件个性化监控系统

89.

基于CPK的电子支付认证协议

90.

基于痕迹关联分析的计算机取证系统

91.

计算机桌面安全防护系统

92.

0day漏洞防御系统

93.

基于多变量流密码的文件加密

94.

Windows桌面安全管理系统

95.

移动存储设备硬件安全防护盾

96.

50.

基于协议分析和主动测试的抵御DDoS攻击系统

51.

无线网络看门狗

52.

内网的安全管理与监控

53.

基于未知木马攻击识别和追踪的蜜罐系统的开发

54.

基于蓝牙的文件分割存储保密技术

55.

基于交换分区的主机行为安全检测系统

56.

网络安全审计

57.

基于Word文档的信息搭载系统

58.

进程动态完整性检测系统

远程物理设备识别系统

33.

软证件防伪系统

34.

基于身份的安全加密和数字签名

35.

基于MySQL的恶意篡改修复系统

36.

一种动态软件水印技术

37.

USB设备加密转接口

38.

文件可疑通信行为检测系统

39.

基于NDIS中间层驱动的Web安全动态防御系统设计与实现

40.

移动多媒体的条件接收系统

41.

机器学习辅助的入侵检测防火墙联动系统

24.

用户上网行为监控系统

25.

基于主动防护技术的安全优盘

26.

基于软件特征的盗版自发现系统

27.

可疑程序威胁分析系统

28.

基于语义完整性的隐藏恶意代码检测系统

29.

基于芯片虚拟化技术的主机防御系统

30.

GW2.0——具有自适应能力的动态网页防篡改系统

31.

基于数字认证的单点登录系统的设计与实现

32.

77.

远程分布式安全分析系统

78.

反钓鱼网站

79.

基于BMP图像的隐写术研究

80.

基于LBS服务的位置隐私保护

81.

基于行为分析的隐私安全保护系统

82.

网页信息柔性过滤算法及演示软件

83.

单点登录系统

84.

手机电子支付的认证系统

85.

基于硬件标识的多重防护软件授权系统

86.

网络接入行为检测与审计系统

基于环境自识别的可信数据保护工具

97.

U-Partner

16.

基于行为特征分析的P2P流量识别与管理系统

17.

基于虚拟机的文件完整性监控系统

18.

基于静态内存分析的windows取证

19.

全可控的“HoneyNet”系统设计与实现

20.

医院化验单自助打印系统安全性设计

21.

三维动态验证码设计

22.

Linux防火墙一体化安全管理

23.

端到端的移动保密通信系统

2009年全国大学生信息安全竞赛决赛名单

作品编号

作品名称

1.

低成本分布式容灾存储系统示范

2.

基于蓝牙通信和条形码的实时身份认证系统

3.

盲环境下图像的可信性分析

4.

恶意程序行为分析识别系统

5.

基于硬件平台的移动存储设备信息隐藏系统

6.

基于USBKEY技术的软件版权保护

7.

幽盘(On-The-Fly Disk)

42.

网上校园一卡通的实现研究

43.

特定区域徘徊目标的智能监控

44.

Google Android手机平台安全防护

45.

基于USBKey的Web应用安全登录工具(IDKeeper)

46.

融合混沌和AES的流加密芯片

47.

网络设备非法接入定位

48.

兆瓦级风电机组远程服务安全控制器

49.

应用程序安全加固系统

8.

Web服务器实时安全防护系统

9.

网络威胁自主挖掘与防护云安全系统

10.

驱动级文件加密保护系统

11.

风诺(Final)Web服务器防护系统

12.

基于手持智能终端的虚拟移动专网系统

13.

基于CA的安全敏感实用感知Hash函数图像取证系统

14.

支持多通道多任务的网络舆情突发事件监测与分析系统

15.

网络加密器