计算机网络自顶向下方法

计算机网络自顶向下方法与Internet特色课程设计

计算机网络自顶向下方法与Internet特色课程设计前言计算机网络作为现代计算机科学的核心领域之一,在全球范围内发挥着至关重要的作用,广泛应用于互联网、云计算、物联网等领域。

针对当前计算机网络师资缺乏、教材资源有限等现状,本文介绍了计算机网络自顶向下方法并结合Internet特色课程的设计思路,旨在提高本专业学生计算机网络相关知识的理论水平和实践能力。

自顶向下方法计算机网络自顶向下方法是计算机网络教育领域中的一门广为人知的学科,它按照应用层向底层进行讲解,是一种理论与实践紧密结合的教学方式。

计算机网络自上而下方法包括以下三个重要的方面:1.应用层:网页、电子邮件、远程登录、文件传输等的协议2.运输层:可靠传输、拥塞控制等的协议3.网络层:路由、选择最佳路径等的协议由于自顶向下方法具有良好的实践性以及与实际应用紧密相关的特性,使得该方法成为计算机网络教学中非常重要的一种方法。

Internet特色课程设计基于Internet的特点和计算机网络自顶向下方法,可以设计出一种更加高效、实用的计算机网络课程。

Internet特色课程设计包括以下三个重要的方面:1.课程设计目标:明确课程培养目标,是一个重要的前提条件。

在此基础上,制定具有内涵和外延的课程目标,充分反映教育和人才培养要求,从而有助于开发具有个性并充满活力的课程。

2.课程内容:课程内容是课程设计的核心,必须包容且整合IDC与互联网现代技术,并且结合实践教学与案例分析。

一般而言,需要涵盖计算机网络的所有方面,从应用层到物理层,可以根据不同的需求和实际情况来选择相应的课程内容,从而更好地使学生理解网络协议、网络安全等相关知识。

3.教学方法:教学方法直接关系到学生的学习效率和提高程度。

在计算机网络教育中采用自顶向下方法以及互联网特色教学方法,能够更好地激发学生的学习热情,提高学习主动性,同时循序渐进地推进协议的讲解,并加强和网络安全等相关实践训练,让学生能够更好地掌握网络知识和技能。

计算机网络-用自顶向下方法描述因特网特色第二版课程设计 (2)

计算机网络-用自顶向下方法描述因特网特色第二版课程设计简介《计算机网络-自顶向下方法(第二版)》这本书是经典的计算机网络教材,由Douglas E. Comer撰写。

自2000年以来,它成为了网络教育和行业认证的标准教材。

这个项目旨在以自顶向下的方式,描述因特网的特点,结合教材的理论内容和实验部分,旨在加强对计算机网络基础的理解。

目标•熟练理解计算机网络的理论;•能够描述因特网的组成和特点;•能够通过实验加深对计算机网络的理解。

理论知识《计算机网络-自顶向下方法(第二版)》这本书是本项目的主要参考教材。

它按照自顶向下的方法,介绍了计算机网络的各个层次和协议。

其中,第一章介绍了计算机网络的基本概念,第二章讲解了物理层,第三章讲解了数据链路层,第四章讲解了网络层,第五章讲解了运输层,第六章讲解了应用层,第七章讲解了网络安全,第八章讲解了无线和移动网络。

实验部分除了理论的学习,实验也是本项目的重要部分。

实验旨在为学员提供一个实践的机会,进一步了解计算机网络的各个层次和协议。

实验包括以下部分:实验一:在Windows操作系统中配置IPv4地址1.在Windows操作系统中配置本地区域连接的IPv4地址;2.测试本地区域连接是否正常。

实验二:通过ping命令测试到达网络设备1.使用ping命令测试到一个远程计算机的连通性;2.使用ping命令测试到达一个路由器的连通性。

实验三:使用Wireshark分析数据包1.安装Wireshark;2.使用Wireshark分析HTTP数据包;3.使用Wireshark分析FTP数据包。

实验四:使用Telnet访问远程计算机1.安装Telnet软件;2.使用Telnet访问远程计算机。

实验五:使用traceroute测试数据包路径1.使用traceroute测试到达一个远程计算机的路径;2.使用traceroute测试到达一个域名的路径。

结论本项目旨在通过自顶向下的方法,介绍计算机网络的理论和实验,让学员更好地理解计算机网络的组成和特点。

计算机网络 自顶向下方法

计算机网络自顶向下方法

计算机网络的自顶向下方法是一种把实现层布线的方法,当系统构建时可以使用它来搭建网络。

自顶向下策略是从上往下一级一级的来构建网络的一种方法。

它允许开发者从大的计划中下手,然后把任务一步一步分解,最终达到构建目标。

从实现角度来看,自顶向下方法把网络分为多个部分,从而让整个网络实现更容易。

它是一种面向对象的方法,它把整个网络看作是一个整体,而不是由多个单独的部分组成的。

它可以使开发者可以创建一个复杂的网络,而无需仔细研究它的每个部分。

自顶向下方法也有它的缺点。

它对新手开发者不是很友好,因为可能会遗漏一些重要的信息,使得整个系统构建出现问题。

此外,如果构建失败,需要从头开始从新构建,这会非常耗时。

总之,自顶向下方法是一种有效的网络层布线策略,它可以让开发者从大的计划中下手,然后把任务一步一步分解,最终达到构建目标。

它的优点是可以简化网络的构建,缺点是不太友好的新手开发者,以及其它可能出现的问题。

(计算机网络:自顶向下方方法)TopDownV3-8

输数据包的核心协议。

传输层简介

定义传输层在计算机 网络中的作用

传输层负责确保数据在发送方和 接收方之间可靠地传输,并提供 端到端的通信服务。

描述传输层的主要功 能

传输层的主要功能包括建立连接、 数据传输、错误控制和流量控制 等。

解释传输层的协议

传输层协议包括TCP (Transmission Control Protocol)和UDP(User Datagram Protocol)。TCP是 一种可靠的、面向连接的协议, 而UDP则是一种不可靠的、无连 接的协议。

07 应用层

应用层简介

01

应用层是计算机网络体系结构中的最高层,直接面 向用户提供服务。

02

它负责处理特定的应用程序细节,例如文件传输、 电子邮件、网页浏览等。

03

应用层协议定义了应用程序之间的通信规则和数据 交换格式。

应用层协议

HTTP协议

用于网页浏览和信息检索,如浏览器和Web服务器之间的通信。

FTP客户端

用于在计算机之间传输文件,使用FTP协议。

DNS服务器

提供域名解析服务,将域名转换为IP地址。

08 网络安全与网络管理

网络安全简介

网络安全定义

网络安全是指保护网络系统免受未经授权的访问、使用、 泄露、破坏、修改或销毁,确保网络服务的可用性、完整 性和保密性。

网络安全威胁

网络安全面临的威胁包括恶意软件、黑客攻击、网络钓鱼、 身份盗窃等,这些威胁可能导致数据泄露、系统瘫痪或经 济损失。

网络层简介

01

定义网络层在计算机网络中的作用

网络层负责将数据包从一个网络节点传输到另一个网络节点,确保数据

包能够到达目的地。

Test5计算机网络自顶向下方法...

Test5计算机网络自顶向下方法...

1. 多址接入协议(multiple access protocol)划分为哪三种类型?其中,哪一种(或几种)是无冲突的协议?哪一种(或几种)是有冲突的协议?

答:

多址接入协议划分为信道划分、随机接入、轮流协议三种类型。

信道划分和轮流协议是无冲突的,随机接入是有冲突的。

2. 为什么ARP请求封装在一个广播帧中发送,而ARP响应封装在一个单播帧中发送?

答:

发送节点利用ARP请求查询目标主机的MAC地址,由于尚不知道目标主机的MAC地址,所以ARP请求封装在广播帧中发送。

发送ARP响应的节点已经从ARP请求中获得了请求节点的MAC 地址,所以ARP响应可以用单播帧发送。

3. 假设节点A、B、C连接到同一个广播局域网上,A向B发送的单播帧(dest MAC = B),C的适配器能收到吗?如果能收到,C的适配器会处理这个帧吗?如果会处理,C的适配器会把帧中的IP 数据报交给自己的网络层吗?

答:

能收到;会处理;但不会将IP包交给自己的网络层。

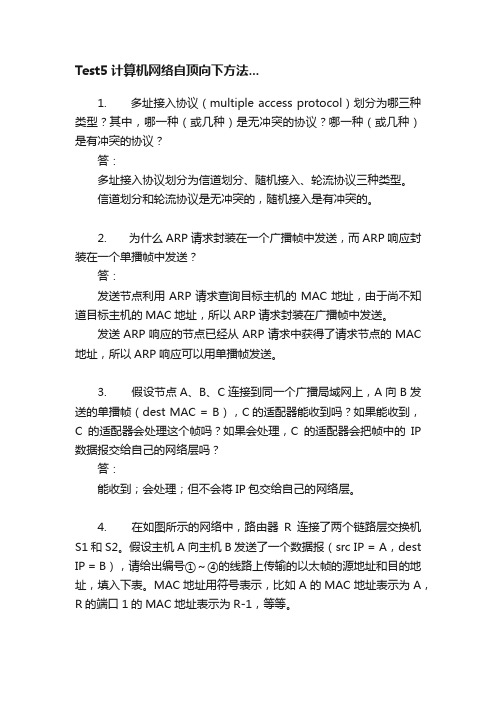

4. 在如图所示的网络中,路由器R连接了两个链路层交换机S1和S2。

假设主机A向主机B发送了一个数据报(src IP = A,dest IP = B),请给出编号①~④的线路上传输的以太帧的源地址和目的地址,填入下表。

MAC地址用符号表示,比如A的MAC地址表示为A,R的端口1的MAC地址表示为R-1,等等。

计算机网络自顶向下方法与Internet特色教学设计

计算机网络自顶向下方法与Internet特色教学设计一、自顶向下方法1.1 概述自顶向下方法(Top-down approach)是指从应用层开始,沿着协议层次结构向下逐层分解,直到物理层,以便更好地理解计算机网络的各个层次之间的关系。

通过自顶向下的方法,可以将复杂的计算机网络问题分解为简单的问题,从而更好地理解它们。

1.2 优点自顶向下方法的优点如下:•简单易懂:自顶向下的方法可以将复杂的网络问题分解成简单的问题,使学习者更容易理解和掌握;•效率高:自顶向下的方法可以帮助学习者快速地了解和掌握计算机网络的基本原理和概念;•实用性强:自顶向下的方法体现了计算机网络实际应用的需求和实现方法,能够满足学习者对计算机网络应用方面的需求。

1.3 缺点自顶向下方法的缺点如下:•无法全面、深入地了解底层原理:由于自顶向下的方法是从应用层开始的,因此无法充分了解底层原理和机制,有时会出现理解偏差;•对理论知识的理解要求较高:自顶向下的方法对理论知识和抽象概念的理解要求较高,有些学习者可能会因为理解难度而放弃。

二、Internet特色教学设计2.1 概述Internet特色教学设计是指在网络环境下进行教学设计,利用网络资源和服务,为学习者提供更加丰富、多样的学习方式和途径。

Internet特色教学设计要求教师充分利用网络优势,发挥学生的主体作用,采用充满活力和创造力的教学方法。

2.2 设计原则Internet特色教学设计的原则如下:•适应学生的需求:要及时抓住和满足学生的学习需求,鼓励学生在给定的范围内进行自主学习和探究;•充分利用网络资源和服务:要利用好网络资源和服务,为学生提供多种多样的学习方式和途径;•注重实践操作:要将理论知识和实践操作结合起来,注重学生的实践能力和实际操作经验。

2.3 设计内容Internet特色教学设计的内容如下:•教学平台和工具:要选择合适的教学平台和工具,如网络课堂、视频教学、在线测试等;•活动设计:要设计鼓励学生探究、实践和创新的学习活动,如小组讨论、编程实践、项目设计等;•教学材料和资源:要提供优质的教学材料和资源,如电子教材、网络课件、电子书籍等。

计算机网络自顶向下第三章

计算机网络自顶向下第三章

自顶向下方法是网络设计的一种基本方法,它采用从应用层往下分层

的方法,依次完成网络开发的全过程,所以也被称为演化式网络设计方法。

自顶向下方法的第三步是网络层的设计,它包括网络拓扑设计、数据传输

协议的选择、网络设备的选定和网关的开发等内容。

网络层设计直接影响

着网络性能,所以必须认真考虑和细致的完成。

首先,应该根据网络的要求选择合适的网络拓扑设计,拓扑设计是指

将网络节点与计算机设备之间的点与点之间的物理连接关系用图形的方式

表示出来,这种设计可以一定程度上保障网络的安全性和可靠性。

常用的

网络拓扑有星形拓扑、总线拓扑、环形拓扑、树型拓扑、网状拓扑、Mesh

状拓扑等。

其次,要为网络选定合适的数据传输协议,数据传输协议是指在传输

过程中的一系列通信规则,它主要负责数据的正确传输和确保传输质量。

常用的数据传输协议包括TCP/IP协议、UDP协议、FTP协议、SMTP协议、HTTP协议等。

第三,要为网络选定合适的网络设备,网络设备是网络中的一个重要

组成部分,它可以帮助用户实现网络开发的各种功能。

计算机网络自顶向下方法(第四版)第1章

当接收方来不及接收时,发送端降低发送速率。

33

(3)拥塞控制(congestion-control):

防止因特网进入迟滞状态。 主要问题:

路由器拥塞。其缓存出现溢出和分组丢失,若通信 双方仍继续以快的速率向网络传送分组,迟滞就会持 续,几乎不会有分组能传递到其目的地。 解决方法:

31

(1)可靠的数据传送

应用程序通过该连接可以无差错、按序地传递所有 数据。 确认:

当接收端收到发送端发送的分组时,要回发一个“确 认”,使发送端知道相应的分组已被接收。 重传:

如果发送端系统没有收到任何“确认”,认为发送 的分组没有被接收方收到,重传该分组。

32

(2)流控制(flow control)

应用程序:如因特网电话、视频会议等。

36

1.3 网络核心

网络“内部”。连接端系统的分组交换机和链路形成的网 状网络。

基本问题: 数据如何通过 网络传送?

电路交换 分组交换

• 传统设备: 桌面PC 、工作站、服务器等; • 非传统设备: PDA(个人数字助手)、TV、移动计算 机、汽车等。

12

2、连网设备

通信链路 分组交换机 主要功能:

保证高效、可靠地 数据传输。

本地ISP

区域 ISP

公司网络

13

通信链路(communication link)

链路

把端系统连接到一起的物理线路。 多种类型:同轴电缆、双绞线、

求,并从服务器程序接收服务。

服务器程序(server program):服务提供方。接收客

户机请求,并提供服务。 通过因特网互相发送报文进行交互。 路由器、链路和其他部件成为“黑盒子”:如图1-3。

计算机网络自顶向下方法

计算机网络自顶向下方法

计算机网络自顶向下方法是指在设计软件时从复杂的全局目标和抽象策略出发的一种方法。

它的基本思想是从最高级的目标出发,不断分解,把大规模的复杂问题分解成小规模的可实现的子问题。

与之相对的是自底向上的方法,它的思想是从低级的子问题出发,将其一步步集成,最终形成更大的复杂系统。

计算机网络自顶向下方法包括三个主要步骤:首先,分析目标,根据全局目标来确定整个系统的框架。

然后,设计子系统,从系统框架中抽取子系统,并根据子系统的特性、功能等进行设计。

最后,实现子系统,通过编写程序等,将子系统分解成可实现的单元,并进行实现。

计算机网络自顶向下方法有几个优点,首先,这种方法实现了从模块出发,把大规模复杂系统分解成可实现的子系统。

其次,这种方法使得项目开发团队可以有效地组织项目,根据需要分配任务,从而提高项目管理的效率。

最后,由于这种方法更加容易理解和实施,所以在开发过程中容易出现问题,可以快速定位并解决问题。

总之,计算机网络自顶向下方法是一种由大变小的重要方法,它具有灵活、有效等特点,广泛应用于计算机网络的开发中。

计算机网络自顶向下方法习题答案(中文版)

计算机网络自顶向下方法习题答案(中文版)第一章从电路到分组交换网习题11.电路交换和分组交换的主要区别在于数据传输的方式不同。

电路交换是建立一条专用的、固定的通信路径,该路径在通信会话期间始终保持不变。

而分组交换是将数据分割成小的数据包(分组),然后通过共享网络进行传输。

分组交换中,数据包可以通过不同的路径传输,并且可以与其他数据包并行传输。

习题21.源主机和目的主机之间建立虚拟连接的目的是为了提供可靠的数据传输服务。

通过虚拟连接,源主机和目的主机可以通过创建逻辑上的连接来确保数据的顺序和完整性。

习题31.端系统用于与互联网进行通信的网络接口称为网络接入点(Network Access Point,NAP)。

网络接入点是一个物理设备,允许端系统将数据发送到互联网或从互联网接收数据。

2.互联网服务提供商(Internet Service Provider,ISP)是为端系统提供与互联网连接的服务的公司或组织。

ISP通过网络接入点提供访问互联网的能力,并提供其他与互联网相关的服务。

第二章应用层习题41.应用层协议是在应用层进行通信的一组规则和约定。

应用层协议定义了应用程序如何在网络上进行通信,包括数据格式、数据传输方式等。

常见的应用层协议包括HTTP、FTP、SMTP等。

习题51.使用HTTP协议对特定URL的访问过程如下:1.客户端向服务器发送一个包含URL的HTTP请求。

2.服务器接收到请求后,根据URL找到对应的网页文件。

3.服务器将网页文件作为HTTP响应发送回客户端。

4.客户端接收到服务器的响应后,将网页文件显示在用户的浏览器上。

习题61.DNS(Domain Name System)在应用层提供了将域名转换为IP地址的服务。

当用户在浏览器中键入一个域名时,浏览器会向DNS服务器发送一个DNS请求,以获取对应的IP地址。

DNS服务器返回对应的IP地址给浏览器,浏览器根据IP地址访问对应的服务器。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Chapter 1: Introduction

Our goal:

get “feel” and terminology

more depth, detail

later in course

approach: ❖ use Internet as example

Overview:

Chapter 1 Introduction

A note on the use of these ppt slides:

We’re making these slides freely available to all (faculty, students, readers). They’re in PowerPoint form so you can add, modify, and delete slides (including this one) and slide content to suit your needs. They obviously represent a lot of work on our part. In return for use, we only ask the following: If you use these slides (e.g., in a class) in substantially unaltered form, that you mention their source (after all, we’d like people to use our book!) If you post any slides in substantially unaltered form on a www site, that you note that they are adapted from (or perhaps identical to) our slides, and note our copyright of this material.

Thanks and enjoy! JFK/KWR

All material copyright 1996-2007 J.F Kurose and K.W. Ross, All Rights Reserved

Computer Networking: A Top Down Approach , 4th edition. Jim Kurose, Keith Ross Addison-Wesley, July 2007.

access points wired links

❖ fiber, copper, radio, satellite

❖ transmission

rate = bandwidth

Institutional network

router

routers: forward

packets (chunks of data)

Introduction 1-4

“Cool” internet appliances

IP picture frame /

Web-enabled toaster + weather forecaster

World’s smallest web server /~shri/iPic.html

what’s the Internet?

what’s a protocol?

network edge; hosts, access net, physical media

network core: packet/circuit switching, Internet structure

server computing devices:

wireless laptop cellular handheld

hosts = end systems

❖ running network apps

communication links

Mobile nwork Regional ISP

1.2 Network edge

end systems, access networks, links

1.3 Network core

circuit switching, packet switching, network structure

1.4 Delay, loss and throughput in packet-switched networks

1.5 Protocol layers, service models 1.6 Networks under attack: security 1.7 History

Introduction 1-3

What’s the Internet: “nuts and bolts” view

PC millions of connected

performance: loss, delay, throughput

security

protocol layers, service models

history

Introduction 1-2

Chapter 1: roadmap

1.1 What is the Internet?

Internet: “network of

networks”

❖ loosely hierarchical

❖ public Internet versus private intranet

Internet phones

Introduction 1-5

What’s the Internet: “nuts and bolts” view

protocols control sending,

receiving of msgs

❖ e.g., TCP, IP, HTTP, Skype, Ethernet