mac地址认证配置举例

MAC认证

CONFIDENTIAL © Copyright 2007. Aruba Networks, Inc. All rights reserved

19

第十步:配置账户信息

Mac认证的账户,用户名密码都是设备的mac地址,相当于 在连接无线网络的时候,自动用设备的无线网卡MAC地址 去做用户名密码的认证。

5

首先创建一个策略

CONFIDENTIAL © Copyright 2007. Aruba Networks, Inc. All rights reserved

6

定义策略

CONFIDENTIAL © Copyright 2007. Aruba Networks, Inc. All rights reserved

CONFIDENTIAL © Copyright 2007. Aruba Networks, Inc. All rights reserved

20பைடு நூலகம்

第十步:验证配置

CONFIDENTIAL © Copyright 2007. Aruba Networks, Inc. All rights reserved

7

再创建一个role

CONFIDENTIAL © Copyright 2007. Aruba Networks, Inc. All rights reserved

8

CONFIDENTIAL © Copyright 2007. Aruba Networks, Inc. All rights reserved

15

第六步:调用aaa profile

CONFIDENTIAL © Copyright 2007. Aruba Networks, Inc. All rights reserved

H3C-MAC地址认证配置

目录

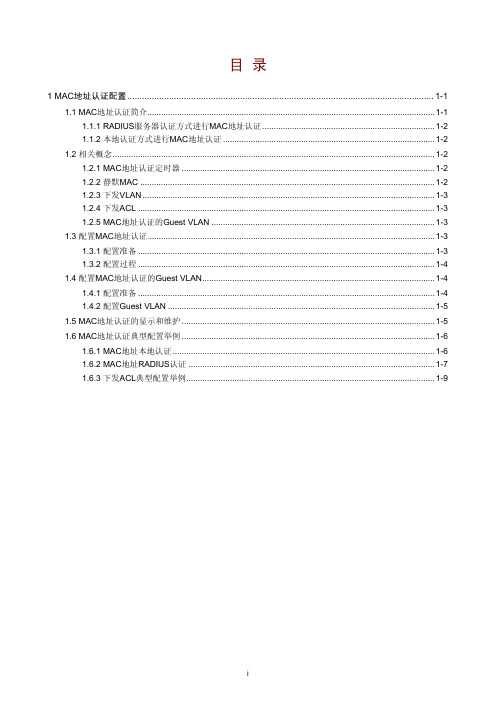

1 MAC地址认证配置 ............................................................................................................................. 1-1 1.1 MAC地址认证简介............................................................................................................................. 1-1 1.1.1 RADIUS服务器认证方式进行MAC地址认证........................................................................... 1-2 1.1.2 本地认证方式进行MAC地址认证 ............................................................................................ 1-2 1.2 相关概念............................................................................................................................................ 1-2 1.2.1 MAC地址认证定时器 .............................................................................................................. 1-2 1.2.2 静默MAC ................................................................................................................................ 1-2 1.2.3 下发VLAN ............................................................................................................................... 1-3 1.2.4 下发ACL ................................................................................................................................. 1-3 1.2.5 MAC地址认证的Guest VLAN ................................................................................................. 1-3 1.3 配置MAC地址认证............................................................................................................................. 1-3 1.3.1 配置准备 ................................................................................................................................. 1-3 1.3.2 配置过程 ................................................................................................................................. 1-4 1.4 配置MAC地址认证的Guest VLAN..................................................................................................... 1-4 1.4.1 配置准备 ................................................................................................................................. 1-4 1.4.2 配置Guest VLAN .................................................................................................................... 1-5 1.5 MAC地址认证的显示和维护 .............................................................................................................. 1-5 1.6 MAC地址认证典型配置举例 .............................................................................................................. 1-6 1.6.1 MAC地址本地认证 .................................................................................................................. 1-6 1.6.2 MAC地址RADIUS认证 ........................................................................................................... 1-7 1.6.3 下发ACL典型配置举例............................................................................................................ 1-9

项目案例15 无线控制器MAC地址认证 Guest VLAN解析

项目案例计算机网络系统集成项目(工程项目案例及实践)所在系别:计算机技术系所属专业:计算机网络技术指导教师:张海峰专业负责人:孙志成H3C无线控制器MAC地址认证+Guest VLAN典型配置举例(V7)一、功能需求本文档介绍当用户MAC地址认证失败时只能访问某一特定的VLAN,即Guest VLAN 内的网络资源的典型配置举例。

本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解AAA、MAC地址认证、WLAN用户接入认证和WLAN接入特性。

二、组网信息及描述如图1所示,集中式转发架构下,AP和Client通过DHCP server获取IP地址,设备管理员希望对Client进行MAC地址认证,以控制其对网络资源的访问,具体要求如下:∙配置VLAN 200为Client的接入VLAN,Client通过VLAN 200上线并在RADIUS server上进行MAC地址认证。

∙配置VLAN 300为Guest VLAN,当Client的MAC地址认证失败时进入Guest VLAN,此时Client只能访问VLAN 300内的网络资源。

三、配置步骤1.1 配置思路为了实现用户MAC地址认证失败后仅允许访问Guest VLAN内的资源,需要在无线服务模板下配置Guest VLAN功能,则认证失败的用户会被加入该Guest VLAN,且该用户仅被授权访问Guest VLAN内的资源,同时设备会启动一个30秒的定时器,以定期对用户进行重新认证。

1.2 配置步骤1.2.1 配置AC(1)配置AC的接口# 创建VLAN 100及其对应的VLAN接口,并为该接口配置IP地址。

MAC认证

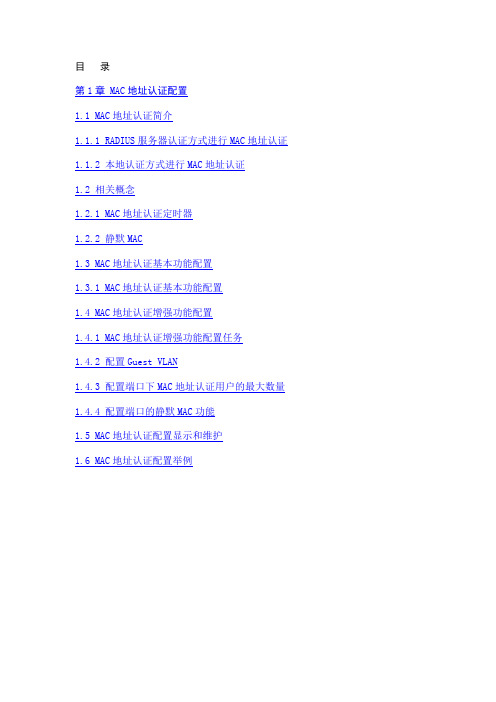

目录第1章 MAC地址认证配置1.1 MAC地址认证简介1.1.1 RADIUS服务器认证方式进行MAC地址认证1.1.2 本地认证方式进行MAC地址认证1.2 相关概念1.2.1 MAC地址认证定时器1.2.2 静默MAC1.3 MAC地址认证基本功能配置1.3.1 MAC地址认证基本功能配置1.4 MAC地址认证增强功能配置1.4.1 MAC地址认证增强功能配置任务1.4.2 配置Guest VLAN1.4.3 配置端口下MAC地址认证用户的最大数量1.4.4 配置端口的静默MAC功能1.5 MAC地址认证配置显示和维护1.6 MAC地址认证配置举例第1章 MAC地址认证配置1.1 MAC地址认证简介MAC地址认证是一种基于端口和MAC地址对用户访问网络的权限进行控制的认证方法,它不需要用户安装任何客户端认证软件。

交换机在首次检测到用户的MAC 地址以后,即启动对该用户的认证操作。

认证过程中,也不需要用户手动输入用户名或者密码。

S3100系列以太网交换机进行MAC地址认证时,可采用两种认证方式:●通过RADIUS服务器认证●本地认证当认证方式确定后,用户可根据需求选择以下一种类型的认证用户名:●MAC地址用户名:使用用户的MAC地址作为认证时的用户名和密码。

●固定用户名:所有用户均使用在交换机上预先配置的本地用户名和密码进行认证,因此用户能否通过认证取决于该用户名和密码是否正确及此用户名的最大用户数属性控制(具体内容请参见本手册“AAA”中的配置本地用户属性部分)。

1.1.1 RADIUS服务器认证方式进行MAC地址认证当选用RADIUS服务器认证方式进行MAC地址认证时,交换机作为RADIUS客户端,与RADIUS服务器配合完成MAC地址认证操作:●采用MAC地址用户名时,交换机将检测到的用户MAC地址作为用户名和密码发送给RADIUS服务器。

●采用固定用户名时,交换机将已经在本地配置的用户名和密码作为待认证用户的用户名和密码,发送给RADIUS服务器。

27-Mac地址认证 MyPower S4330 V1.0 系列交换机配置手册

MAC地址认证配置本手册著作权属迈普通信技术有限公司所有,未经著作权人书面许可,任何单位或个人不得以任何方式摘录、复制或翻译。

侵权必究。

策划:研究院资料服务处* * *迈普通信技术有限公司地址:成都市高新区九兴大道16号迈普大厦技术支持热线:400-886-8669传真:(+8628)85148948E-mail:support@网址:邮编:610041版本:2011年 8月v1.0版目录第1章配置Mac地址认证 (1)1.1 Mac地址认证简介 (1)1.2 Mac地址认证配置 (1)1.2.1 AAA相关配置 (1)1.2.2 功能开启配置 (2)1.2.3 下线检测配置 (3)1.2.4 静默定时器配置 (3)1.2.5 Mac-vlan功能配置 (3)1.2.6 Guest-vlan功能配置 (4)1.2.7 用户特性配置 (4)1.2.8 配置实例 (5)第1章配置Mac地址认证1.1 Mac地址认证简介mac地址认证功能是基于端口和mac地址对用户进行访问网络权限进行控制的功能模块。

刚开始时,交换机的mac地址表不存在用户的mac地址表项,用户的报文首次到达交换机会触发mac地址认证,在认证过程中,不需要用户的参与(比如输入相关用户名和密码),认证通过后用户的mac地址会加进交换机的mac地址表,以后该用户的流量就可以直接根据mac地址表项内容进行转发。

认证时支持两种认证方式,在配置AAA域的时候选择方案配置:通过radius服务器进行认证;通过本地用户数据库进行认证;1.2 Mac地址认证配置1.2.1 AAA相关配置mac认证需要配置使用哪个AAA认证域进行认证。

而进行radius服务器认证或者本地用户数据库认证的选择在AAA认证域进行。

如果没有配置,则使用系统配置的默认认证域进行。

当两者都没有配置,则无法进行认证。

由于没有用户参与,mac地址认证在认证时需要构造相关的用户名称和密码,现在存在两种方法:a)mac地址方式,在此种方式下,使用mac地址作为认证的用户名称和密码,固定为12字符长度的字符串,比如mac地址为00:0a:5a:00:03:02,则用户名称和密码为“000a5a000302”;b)固定用户名称和密码,在此种方式下,使用用户配置的固定用户名称和密码;默认情况下为mac地址方式。

15-集中式MAC地址认证操作

集中式MAC地址认证目录目录第1章集中式MAC地址认证配置..........................................................................................1-11.1 集中式MAC地址认证简介...............................................................................................1-11.2 集中式MAC地址认证配置...............................................................................................1-11.2.1 启动全局的集中式MAC地址认证..........................................................................1-21.2.2 启动端口的集中式MAC地址认证..........................................................................1-21.2.3 配置集中式MAC地址认证的方式..........................................................................1-31.2.4 配置集中式MAC地址认证用户所使用域名...........................................................1-41.2.5 配置集中式MAC地址认证定时器..........................................................................1-41.2.6 配置集中式MAC地址重认证.................................................................................1-51.3 集中式MAC地址认证配置显示和维护.............................................................................1-51.4 集中式MAC地址认证配置举例.......................................................................................1-6第1章集中式MAC地址认证配置!说明:目前Quidway S6500系列以太网交换机的LS81FT48A/LS81FM24A/LS81FS24A/LS81GT8UA/LS81GB8UA业务板不支持集中式MAC地址认证。

aruba控制器配置mac地址认证

Aruba控制器配置MAC认证

Aruba AC上配置行业版mac认证

1.首先按照之前大网的awifi配置方法配置一个aaa profile(注意不要在原来

的大网awifi上改,要重新建一个)。

建好行业版的aaa profile后需要按照下面的配置添加几个配置,以zj-haobai-hy-mac-aaa-profile为例。

2.先建一个mac认证后的role,例如取名为:zj-haobai-hy -mac-role,该role的

策略为allowall:

3.到步骤1的aaa profile(zj-haobai-hy-mac-aaa-profile)里面添加下面几个配置

项

MAC Authentication Default Role选择步骤2建好的role(zj-haobai-hy -mac-role)

MAC Authentication选择default,mac authentication server group选择认证服务器,注意该认证服务器一定是新版本的cppm,目前地址是:221.228.39.123,以后有改动请配置的excel里面注明。

ma认证条件

ma认证条件摘要:1.MAC 地址2.认证方式3.认证流程4.认证条件5.认证失败处理正文:MAC 地址(Media Access Control Address),即媒体访问控制地址,又称为物理地址、硬件地址或链路地址,是网络设备上的唯一标识符。

MAC 地址通常由48 位二进制数字组成,用十六进制表示,分为前24 位和后24 位,以冒号或连字符分隔,例如:00-11-22-33-44-55。

在网络通信中,为了保证数据包能够正确地发送和接收,需要对网络设备进行身份验证。

认证,即Authentication,是指在通信过程中,通过一定的手段验证对方身份的过程。

常见的认证方式包括:基于密码的认证、基于证书的认证、基于密钥的认证等。

认证流程通常包括以下几个步骤:1.设备之间建立连接。

2.设备之间互相发送认证请求。

3.对方接收到认证请求后,返回认证响应。

4.发送方接收到认证响应后,进行验证。

5.如果验证通过,则设备之间开始进行数据通信;如果验证失败,则连接将被断开。

在MA 认证中,认证条件主要包括以下几点:1.设备之间的物理连接:设备之间需要建立物理连接,确保数据包能够正常传输。

2.设备之间的协议一致性:设备之间需要使用相同的网络协议,确保数据包的格式和内容能够被正确解析。

3.设备之间的密钥匹配:设备之间需要共享相同的密钥,用于加密和解密数据包。

4.设备的认证状态:设备需要处于激活状态,能够正常接收和发送数据包。

如果认证失败,发送方将会收到一个错误响应,表示认证失败。

此时,发送方需要根据错误响应中的原因,进行相应的处理。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1.14 MAC地址认证典型配置举例

1.14.1 本地MAC地址认证

1. 组网需求

如图1-2所示,某子网的用户主机与设备的端口GigabitEthernet2/0/1相连接。

∙设备的管理者希望在端口GigabitEthernet2/0/1上对用户接入进行MAC地址认证,以控制它们对Internet的访问。

∙要求设备每隔180秒就对用户是否下线进行检测;并且当用户认证失败时,需等待180秒后才能对用户再次发起认证。

∙所有用户都属于ISP域bbb,认证时使用本地认证的方式。

∙使用用户的MAC地址作用户名和密码,其中MAC地址带连字符、字母小写。

2. 组网图

图1-2 启动MAC地址认证对接入用户进行本地认证

3. 配置步骤

# 添加网络接入类本地接入用户。

本例中添加Host A的本地用户,用户名和密码均为Host A的MAC地址00-e0-fc-12-34-56,服务类型为lan-access。

<Device> system-view

[Device] local-user 00-e0-fc-12-34-56 class network

[Device-luser-network-00-e0-fc-12-34-56] password simple 00-e0-fc-12-34-56

[Device-luser-network-00-e0-fc-12-34-56] service-type lan-access

[Device-luser-network-00-e0-fc-12-34-56] quit

# 配置ISP域,使用本地认证方法。

[Device] domain bbb

[Device-isp-bbb] authentication lan-access local

[Device-isp-bbb] quit

# 开启端口GigabitEthernet2/0/1的MAC地址认证。

[Device] interface gigabitethernet 2/0/1

[Device-Gigabitethernet2/0/1] mac-authentication

[Device-Gigabitethernet2/0/1] quit

# 配置MAC地址认证用户所使用的ISP域。

[Device] mac-authentication domain bbb

# 配置MAC地址认证的定时器。

[Device] mac-authentication timer offline-detect 180

[Device] mac-authentication timer quiet 180

# 配置MAC地址认证用户名格式:使用带连字符的MAC地址作为用户名与密码,其中字母小写。

[Device] mac-authentication user-name-format mac-address with-hyphen lowercase

# 开启全局MAC地址认证。

[Device] mac-authentication

4. 验证配置

# 当用户接入端口GigabitEthernet2/0/1之后,可以通过如下显示信息看到Host A成功通过认证,处于上线状态,Host B没有通过认证,它的MAC地址被加入静默MAC列表。

<Device> display mac-authentication

1.14.2 使用RADIUS服务器进行MAC地址认证

1. 组网需求

如图1-3所示,用户主机Host通过端口GigabitEthernet2/0/1连接到设备上,设备通过RADIUS服务器对用户进行认证、授权和计费。

∙设备的管理者希望在端口GigabitEthernet2/0/1上对用户接入进行MAC地址认证,以控制其对Internet的访问。

∙要求设备每隔180秒就对用户是否下线进行检测;并且当用户认证失败时,需等待180秒后才能对用户再次发起认证。

∙所有用户都属于域bbb,认证时采用固定用户名格式,用户名为aaa,密码为123456。

2. 组网图

图1-3 启动MAC地址认证对接入用户进行RADIUS认证

3. 配置步骤

确保RADIUS服务器与设备路由可达,并成功添加了接入用户帐户:用户名为aaa,密码为123456。

# 配置RADIUS方案。

<Device> system-view

[Device] radius scheme 2000

[Device-radius-2000] primary authentication 10.1.1.1 1812

[Device-radius-2000] primary accounting 10.1.1.2 1813

[Device-radius-2000] key authentication simple abc

[Device-radius-2000] key accounting simple abc

[Device-radius-2000] user-name-format without-domain

[Device-radius-2000] quit

# 配置ISP域的AAA方法。

[Device] domain bbb

[Device-isp-bbb] authentication default radius-scheme 2000

[Device-isp-bbb] authorization default radius-scheme 2000

[Device-isp-bbb] accounting default radius-scheme 2000

[Device-isp-bbb] quit

# 开启端口GigabitEthernet2/0/1的MAC地址认证。

[Device] interface gigabitethernet 2/0/1

[Device-Gigabitethernet2/0/1] mac-authentication

[Device-Gigabitethernet2/0/1] quit

# 配置MAC地址认证用户所使用的ISP域。

[Device] mac-authentication domain bbb

# 配置MAC地址认证的定时器。

[Device] mac-authentication timer offline-detect 180

[Device] mac-authentication timer quiet 180

# 配置MAC地址认证使用固定用户名格式:用户名为aaa,密码为明文123456。

[Device] mac-authentication user-name-format fixed account aaa password simple 123456 # 开启全局MAC地址认证。

[Device] mac-authentication

4. 验证配置

# 显示MAC地址认证配置信息。

<Device> display mac-authentication。