Linux怎么使用OpenSSL命令行

Linux系统利用OpenSSL生成SSL证书

Linux上使用OpenSSL生成SSL证书Linux上使用OpenSSL生成SSL证书1 安装OpenSSL2 生成私钥文件(KEY)3 生成证书请求文件(CSR)4 生成自签名证书(CRT)5 配置服务器1 安装OpenSSL在终端输入以下命令来检查是否已安装OpenSSL:openssl version如果已安装,则可以看到OpenSSL的版本号。

如果未安装,需要根据所使用的Linux发行版进行安装,例如:Debian/Ubuntu:sudo apt-get install opensslCentOS/RHEL:sudo yum install openssl2 生成私钥文件(KEY)1. 执行以下命令生成一个私钥文件(例如private.key):openssl genrsa -out private.key 2048以上示例将生成一个2048位的RSA私钥。

3 生成证书请求文件(CSR)1. 执行以下命令生成一个证书请求文件(例如server.csr):openssl req -new-key private.key -out server.csr2. 在生成CSR的过程中,需要提供一些证书信息,例如:常用名称、国家、email、组织名称等,详细信息如下:You are about to be asked to enter information that will be incorporatedinto your certificate request.What you are about to enter is what is called a Distinguished Name or a DN.There are quite a few fields but you can leave some blankFor some fields there will be a default value,If you enter '.', the field will be left blank.-----Country Name (2 letter code) [XX]:cnState or Province Name (full name) []:bjLocality Name (eg, city) [Default City]:bjOrganization Name (eg, company) [Default Company Ltd]:bjOrganizational Unit Name (eg, section) []:bj4 生成自签名证书(CRT )1.以上示例将生成一个有效期为365天的自签名证书,将使用私钥文件来签名证书请求文件,可以根据需要调整证书的有效期5 配置服务器将生成的私钥文件和证书文件配置到Nginx 或Apache 等服务器上即可使用。

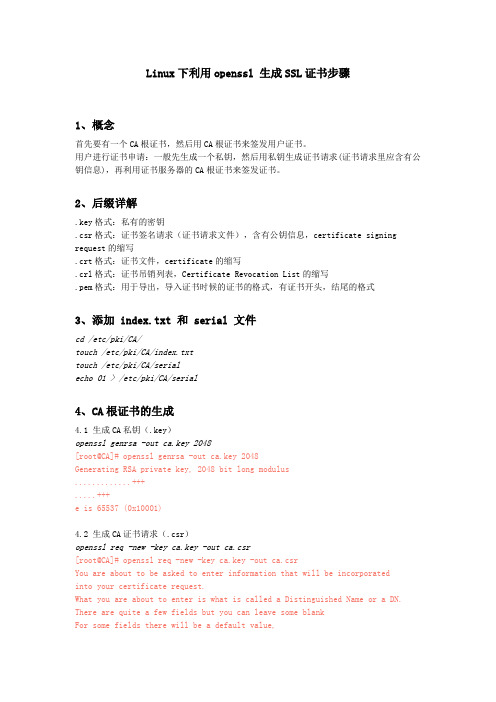

Linux下利用openssl 生成SSL证书步骤

Linux下利用openssl 生成SSL证书步骤1、概念首先要有一个CA根证书,然后用CA根证书来签发用户证书。

用户进行证书申请:一般先生成一个私钥,然后用私钥生成证书请求(证书请求里应含有公钥信息),再利用证书服务器的CA根证书来签发证书。

2、后缀详解.key格式:私有的密钥.csr格式:证书签名请求(证书请求文件),含有公钥信息,certificate signing request 的缩写.crt格式:证书文件,certificate的缩写.crl格式:证书吊销列表,Certificate Revocation List的缩写.pem格式:用于导出,导入证书时候的证书的格式,有证书开头,结尾的格式3、添加 index.txt 和 serial 文件cd /etc/pki/CA/touch /etc/pki/CA/index.txttouch /etc/pki/CA/serialecho 01 > /etc/pki/CA/serial4、CA根证书的生成4.1 生成CA私钥(.key)openssl genrsa -out ca.key 2048[root@CA]# openssl genrsa -out ca.key 2048Generating RSA private key, 2048 bit long modulus.............+++.....+++e is 65537 (0x10001)4.2 生成CA证书请求(.csr)openssl req -new -key ca.key -out ca.csr[root@CA]# openssl req -new -key ca.key -out ca.csrYou are about to be asked to enter information that will be incorporatedinto your certificate request.What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blankFor some fields there will be a default value,If you enter '.', the field will be left blank.-----Country Name (2 letter code) [XX]:USState or Province Name (full name) []:ORLocality Name (eg, city) [Default City]:OROrganization Name (eg, company) [Default Company Ltd]:LXOROrganizational Unit Name (eg, section) []:LXORAQCommon Name (eg, your name or your server's hostname) []:Email Address []:eg@Please enter the following 'extra' attributesto be sent with your certificate requestA challenge password []:demon2234An optional company name []:OR4.3 自签名得到根证书(.crt)(CA给自已颁发的证书)openssl x509 -req -days 365 -in ca.csr -signkey ca.key -out ca.crt[root@CA]# openssl x509 -req -days 365 -in ca.csr -signkey ca.key -out ca.crt Signature oksubject=/C=US/ST=OR/L=OR/O=LXOR/OU=LXORAQ/CN=/emailAddress=eg@ Getting Private key5、用户证书的生成5.1 生成私钥(.key)openssl genrsa -des3 -out server.key 1024[root@CA]# openssl genrsa -des3 -out server.key 1024Generating RSA private key, 1024 bit long modulus........++++++...................++++++e is 65537 (0x10001)Enter pass phrase for server.key:Verifying - Enter pass phrase for server.key:5.2 生成证书请求(.csr)openssl req -new -key server.key -out server.csr[root@CA]# openssl req -new -key server.key -out server.csrEnter pass phrase for server.key:You are about to be asked to enter information that will be incorporatedinto your certificate request.What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blankFor some fields there will be a default value,If you enter '.', the field will be left blank.-----Country Name (2 letter code) [XX]:USState or Province Name (full name) []:ORLocality Name (eg, city) [Default City]:OROrganization Name (eg, company) [Default Company Ltd]:LXOROrganizational Unit Name (eg, section) []:LXORAQCommon Name (eg, your name or your server's hostname) []:Email Address []:eg@Please enter the following 'extra' attributesto be sent with your certificate requestA challenge password []:demon2234An optional company name []:OR5.3 用CA根证书签名得到证书(.crt)o penssl ca -in server.csr -out server.crt -cert ca.crt -keyfile ca.key[root@CA]# openssl ca -in server.csr -out server.crt -cert ca.crt -keyfile ca.key Using configuration from /etc/pki/tls/fCheck that the request matches the signatureSignature okCertificate Details:Serial Number: 3 (0x3)ValidityNot Before: Mar 13 07:01:44 2018 GMTNot After : Mar 13 07:01:44 2019 GMTSubject:countryName = USstateOrProvinceName = ORorganizationName = LXORorganizationalUnitName = LXORAQcommonName = emailAddress = eg@X509v3 extensions:X509v3 Basic Constraints:CA:FALSENetscape Comment:OpenSSL Generated CertificateX509v3 Subject Key Identifier:11:62:12:26:6C:1C:56:CD:9D:B2:6A:65:06:24:57:27:3E:5C:BC:EAX509v3 Authority Key Identifier:DirName:/C=US/ST=OR/L=OR/O=LXOR/OU=LXORAQ/CN=/emailAddress=eg@ serial:C9:6E:10:F7:A5:40:8F:1DCertificate is to be certified until Mar 13 07:01:44 2019 GMT (365 days)Sign the certificate? [y/n]:yfailed to update database//错误提示,解决方法将/etc/pki/CA目录下的index.txt文件删除,重TXT_DB error number 2新创建一个index.txt文件。

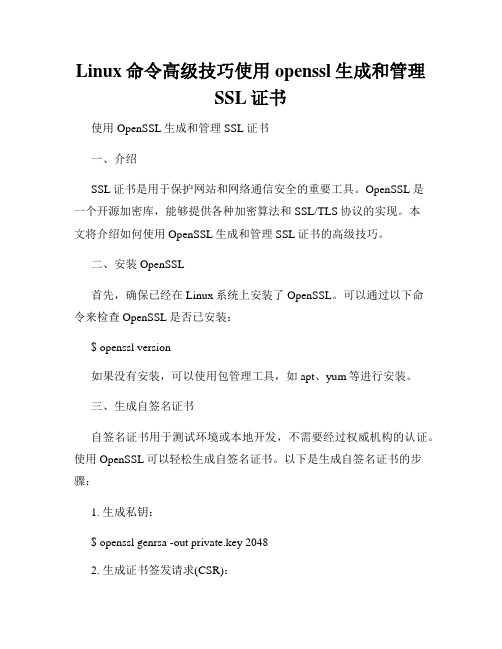

Linux命令高级技巧使用openssl生成和管理SSL证书

Linux命令高级技巧使用openssl生成和管理SSL证书使用OpenSSL生成和管理SSL证书一、介绍SSL证书是用于保护网站和网络通信安全的重要工具。

OpenSSL是一个开源加密库,能够提供各种加密算法和SSL/TLS协议的实现。

本文将介绍如何使用OpenSSL生成和管理SSL证书的高级技巧。

二、安装OpenSSL首先,确保已经在Linux系统上安装了OpenSSL。

可以通过以下命令来检查OpenSSL是否已安装:$ openssl version如果没有安装,可以使用包管理工具,如apt、yum等进行安装。

三、生成自签名证书自签名证书用于测试环境或本地开发,不需要经过权威机构的认证。

使用OpenSSL可以轻松生成自签名证书。

以下是生成自签名证书的步骤:1. 生成私钥:$ openssl genrsa -out private.key 20482. 生成证书签发请求(CSR):$ openssl req -new -key private.key -out csr.csr在生成CSR的过程中,需要填写一些证书相关的信息,如国家、地区、组织、通用名等。

3. 生成自签名证书:$ openssl x509 -req -in csr.csr -signkey private.key -out certificate.crt生成的certificate.crt即为自签名证书,可以用于配置Web服务器等需要SSL证书的场景。

四、生成CA证书除了自签名证书,我们也可以生成CA(Certificate Authority)证书,以进行证书签发。

以下是生成CA证书的步骤:1. 生成私钥:$ openssl genrsa -out ca.key 20482. 生成证书签发请求(CSR):$ openssl req -new -key ca.key -out ca.csr在生成CSR的过程中,需要填写一些证书相关的信息,如国家、地区、组织、通用名等。

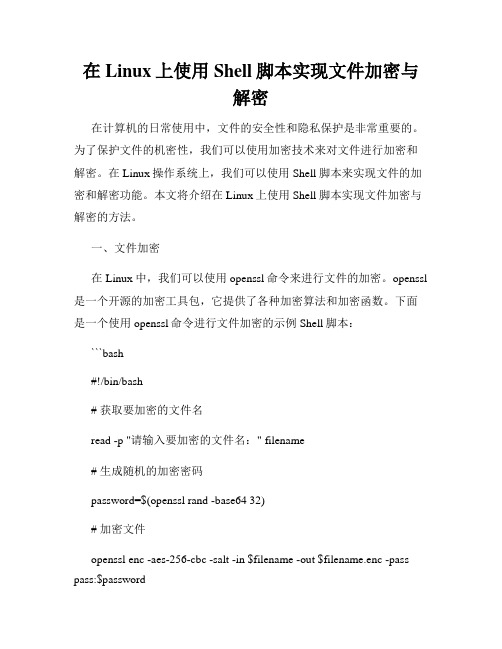

在Linux上使用Shell脚本实现文件加密与解密

在Linux上使用Shell脚本实现文件加密与解密在计算机的日常使用中,文件的安全性和隐私保护是非常重要的。

为了保护文件的机密性,我们可以使用加密技术来对文件进行加密和解密。

在Linux操作系统上,我们可以使用Shell脚本来实现文件的加密和解密功能。

本文将介绍在Linux上使用Shell脚本实现文件加密与解密的方法。

一、文件加密在Linux中,我们可以使用openssl命令来进行文件的加密。

openssl 是一个开源的加密工具包,它提供了各种加密算法和加密函数。

下面是一个使用openssl命令进行文件加密的示例Shell脚本:```bash#!/bin/bash# 获取要加密的文件名read -p "请输入要加密的文件名:" filename# 生成随机的加密密码password=$(openssl rand -base64 32)# 加密文件openssl enc -aes-256-cbc -salt -in $filename -out $filename.enc -pass pass:$passwordecho "文件加密成功!加密密码已保存在password.txt文件中。

"# 将加密密码保存到文件中echo $password > password.txt```在以上示例中,首先通过read命令获取用户输入的要加密的文件名,然后使用openssl rand命令生成一个随机的加密密码。

接下来,使用openssl enc命令对文件进行加密,加密算法使用的是aes-256-cbc,加密后的文件保存为原文件名加上.enc后缀。

最后,将生成的加密密码保存在password.txt文件中。

二、文件解密对于加密后的文件,我们可以使用相同的加密密码来进行解密。

下面是一个使用openssl命令进行文件解密的示例Shell脚本:```bash#!/bin/bash# 获取要解密的文件名read -p "请输入要解密的文件名:" filename# 获取加密密码password=$(cat password.txt)# 解密文件openssl enc -d -aes-256-cbc -in $filename -out $filename.dec -pass pass:$passwordecho "文件解密成功!解密后的文件保存为$filename.dec。

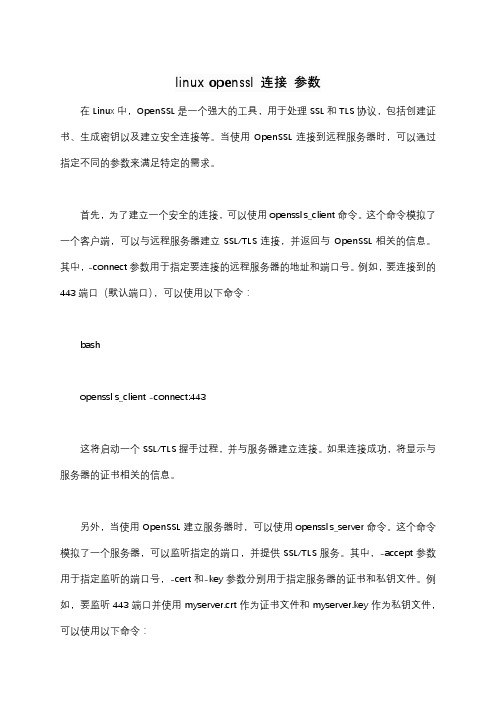

linux openssl 连接 参数

linux openssl 连接参数在Linux中,OpenSSL是一个强大的工具,用于处理SSL和TLS协议,包括创建证书、生成密钥以及建立安全连接等。

当使用OpenSSL连接到远程服务器时,可以通过指定不同的参数来满足特定的需求。

首先,为了建立一个安全的连接,可以使用openssl s_client命令。

这个命令模拟了一个客户端,可以与远程服务器建立SSL/TLS连接,并返回与OpenSSL相关的信息。

其中,-connect参数用于指定要连接的远程服务器的地址和端口号。

例如,要连接到的443端口(默认端口),可以使用以下命令:bashopenssl s_client -connect:443这将启动一个SSL/TLS握手过程,并与服务器建立连接。

如果连接成功,将显示与服务器的证书相关的信息。

另外,当使用OpenSSL建立服务器时,可以使用openssl s_server命令。

这个命令模拟了一个服务器,可以监听指定的端口,并提供SSL/TLS服务。

其中,-accept参数用于指定监听的端口号,-cert和-key参数分别用于指定服务器的证书和私钥文件。

例如,要监听443端口并使用myserver.crt作为证书文件和myserver.key作为私钥文件,可以使用以下命令:bashopenssl s_server -accept 443 -cert myserver.crt -key myserver.key这将启动一个服务器,监听指定的端口,并等待客户端的连接请求。

此外,还可以使用其他参数来进一步定制OpenSSL的行为。

例如,参数可以在服务器上启用请求解析,以便处理HTTP请求。

另外,还可以使用-cert和-key参数将证书和私钥合并到一个文件中,以便在启动服务器时只提供一个参数。

总之,在Linux中使用OpenSSL连接时,可以通过指定不同的参数来满足特定的需求。

这些参数可以帮助你建立安全的连接、启动服务器以及定制OpenSSL的行为。

详解Linux(centos7)下安装OpenSSL安装图文方法

详解Linux(centos7)下安装OpenSSL安装图⽂⽅法OpenSSL是⼀个开源的ssl技术,由于我需要使⽤php相关功能,需要获取https的⽂件所以必须安装这个东西了,下⾯我整理了两种关于OpenSSL安装配置⽅法。

安装环境:操作系统:CentOs7安静OpenSSL Version:openssl-1.0.2j.tar.gz1、将下载的压缩包放在根⽬录,2、在⽂件夹下解压缩,命令:tar -xzf openssl-1.0.2j.tar.gz,得到openssl-1.0.2j⽂件夹3、进⼊解压的⽬录:cd openssl-1.0.2j4、设定Openssl 安装,( --prefix )参数为欲安装之⽬录,也就是安装后的档案会出现在该⽬录下:执⾏命令: ./config --prefix=/usr/local/openssl5、执⾏命令./config -t6.执⾏make,编译Openssl这⾥如果出现如下错误make[1]: gcc: Command not found⽣⽓上⽹查才发现我安装的CentOS7中没有GCC编译器保证系统⽹络畅通以后,执⾏命令 yum -y install gcc 安装GCC(注意,⼀定要忘了顺畅,不然安装不了)7、安装 Openssl:make install8、执⾏以下命令[root@localhost /]# cd /usr/local[root@localhost local]# ldd /usr/local/openssl/bin/openssl会出现类似如下信息:9、查看路径...]# which openssl查看版本...]# openssl version卸载旧版本 OpenSSL的⽅法apt-get purge opensslrm -rf /etc/ssl #删除配置⽂件以上就是本⽂的全部内容,希望对⼤家的学习有所帮助,也希望⼤家多多⽀持。

openssl使用流程

openssl使用流程OpenSSL使用流程介绍OpenSSL 是一个开源的加密工具包和安全通信协议实现库,提供了一系列的加密算法、SSL/TLS 防护和各种安全工具,广泛应用于网络通信、服务器配置、数字证书管理等各个领域。

本文将以OpenSSL 的使用流程为主题,一步一步详细回答。

一、准备工作1. 下载和安装OpenSSL:首先,我们需要从OpenSSL 的官方网站或其他可信来源下载并安装OpenSSL。

根据操作系统的不同,选择相应的版本进行下载和安装。

2. 生成RSA 密钥对:在开始使用OpenSSL 之前,建议先生成一对RSA 密钥对,用于后续的加密和解密操作。

在命令行中输入以下命令可以生成一个2048 位的RSA 密钥对:openssl genrsa -out private.key 2048该命令将生成一个名为private.key 的私钥文件,其中包含了生成的RSA 私钥。

接着,可以使用以下命令生成对应的公钥文件:openssl rsa -in private.key -pubout -out public.key这将生成一个名为public.key 的公钥文件,其中包含了与私钥对应的RSA 公钥。

二、公钥加密和私钥解密1. 加密数据:使用公钥加密数据是一种常见的操作,可以保证数据在传输过程中的机密性。

在命令行中输入以下命令可以使用公钥对数据进行加密:openssl rsautl -encrypt -pubin -inkey public.key -in plaintext.txt -out ciphertext.enc该命令将使用public.key 中的公钥对plaintext.txt 中的明文数据进行加密,并将密文数据存储到ciphertext.enc 文件中。

2. 解密数据:解密数据需要使用对应的私钥进行操作。

在命令行中输入以下命令可以使用私钥对密文数据进行解密:openssl rsautl -decrypt -inkey private.key -in ciphertext.enc -out plaintext.txt该命令将使用private.key 中的私钥对ciphertext.enc 中的密文数据进行解密,并将解密后的明文数据存储到plaintext.txt 文件中。

Linux命令行下的文件加密和解密技巧

Linux命令行下的文件加密和解密技巧Linux操作系统提供了强大的命令行工具,使得文件的加密和解密操作变得相对简单和高效。

本文将介绍在Linux命令行下实现文件加密和解密的技巧。

以下是具体内容:一、加密文件1. 使用 OpenSSL 加密文件OpenSSL 是一个强大的开源加密工具包,可以用于加密和解密文件。

要使用 OpenSSL 加密文件,请按照以下步骤操作:(1)打开终端窗口,并导航到要加密的文件所在的目录。

(2)运行以下命令,用于将文件加密,并生成加密后的文件:openssl enc -aes-256-cbc -salt -in 文件名 -out 加密后的文件名其中,-aes-256-cbc 是指使用 AES 256 位加密算法和 CBC 模式进行加密。

您还可以选择其他的加密算法和模式,根据您的具体需求进行调整。

2. 使用 GPG 加密文件GPG(GNU Privacy Guard)是一个开源的加密软件,用于进行文件和文本的加密和解密。

要使用 GPG 加密文件,请按照以下步骤操作:(1)确保您已经安装了 GPG 工具包。

如果没有安装,可以运行以下命令进行安装:sudo apt-get install gnupg(2)打开终端窗口,并导航到要加密的文件所在的目录。

(3)运行以下命令,用于将文件加密,并生成加密后的文件:gpg -c 文件名运行该命令后,系统会提示您输入一个加密密码。

请确保密码的安全性,同时请牢记该密码,因为解密文件时需要使用该密码。

二、解密文件1. 使用 OpenSSL 解密文件要使用 OpenSSL 解密文件,请按照以下步骤操作:(1)打开终端窗口,并导航到要解密的文件所在的目录。

(2)运行以下命令,用于将加密文件解密,并生成解密后的文件: openssl enc -d -aes-256-cbc -in 加密后的文件名 -out 解密后的文件名在运行该命令时,您需要提供正确的加密算法和模式,以确保成功解密文件。

linux生成ad域申请证书

linux生成ad域申请证书要在Linux系统上生成 Active Directory(AD)域的证书,你可以使用OpenSSL工具来创建自签名证书或向证书颁发机构(CA)申请证书。

以下是生成AD域证书的一般步骤:1. 安装OpenSSL,首先,确保你的Linux系统上已经安装了OpenSSL工具。

如果没有安装,可以使用系统的包管理工具来安装。

2. 生成私钥:使用以下命令在Linux上生成一个新的私钥文件:openssl genrsa -out ad_domain.key 2048。

3. 生成证书签名请求(CSR),使用私钥文件生成证书签名请求文件(CSR),这将用于向证书颁发机构申请证书。

openssl req -new -key ad_domain.key -outad_domain.csr.4. 填写CSR信息,生成CSR文件后,系统将提示你输入一些信息,如国家、州、城市、组织、组织单位、通用名等。

确保填写正确的信息。

5. 提交CSR文件,将生成的CSR文件提交给证书颁发机构,如果你使用自签名证书,则可以跳过这一步。

6. 自签名证书(可选):如果你选择自签名证书,可以使用以下命令生成自签名证书:openssl x509 -req -in ad_domain.csr -signkeyad_domain.key -out ad_domain.crt.7. 配置AD域,最后,将生成的证书文件配置到AD域中,具体配置步骤取决于你的AD域环境和使用的工具。

请注意,以上步骤中涉及到的文件名和信息都是示例,你需要根据实际情况进行相应的替换和填写。

另外,如果你的组织要求使用CA颁发的证书,你需要按照CA的要求来生成和提交CSR文件。

Linux系统安装OpenSSL两种方法

Linux系统安装OpenSSL两种⽅法⽅法⼀,编译安装OpenSSL准备⼯作:4.17.0-kali1-amd641.1、更新源:apt-get update (如果需要切换更新源可以查看kali Linux 更新源)升级源:apt-get upgrade 更新系统:apt-get dist-upgrade1.2、查看OpenSSL版本 4.17版本的kali系统已经安装了openssl 1.1.0hopenssl version -a1.3、安装基础编译环境 apt-get install build-essential1.4、编译安装zlib库 tar -zxf zlib-1.2.5.tar.gz cd zlib-1.2.5/ ./configure --prefix=/usr/local make && make install1.5、卸载旧版本OpenSSL apt-get purge openssl rm -rf /etc/ssl #删除配置⽂件1.6、编译安装OpenSSL (prefix 是安装⽬录,openssldir是配置⽂件⽬录,另外建议安装两次,shard作⽤是⽣成动态链接库) wget ftp:///source/openss-1.0.0c.tar.gz tar -zxv openssl-1.0.0c.tar.gz cd openssl-1.0.0c/ ./config --prefix=/usr/local --openssldir=/usr/local/ssl make && make install ./config shared --prefix=/usr/local --openssldir=/usr/local/ssl make clean make && make install⽅法⼆: OpenSSL库的安装 去官⽹下载最新版本 tar -zxv openssl-1.0.2p.tar.gz cd openssl-1.0.2p/ ./config make && make install ./config shared make clean make && make install。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Linux怎么使用OpenSSL命令行

OpenSSL是一款命令行工具可以用来做检测,加密解密等等,尤其在Linux中很实用。

那么Linux要如何使用OpenSSL命令行呢?下面小编将针对OpenSSL命令行的使用给大家做个详细介绍。

Linux如何使用OpenSSL命令行

1. base64编码/解码

谈到命令行下如何发送邮件附件,很多人想起了uuencode。

也可以使用base64编码。

以下是openssl base64编码/解码的使用:

$ openssl base64 《filename.bin 》filename.txt

$ openssl base64 -d 《filename.txt 》filename.bin

2. 校验文件的一致性

UNIX下校验文件一致性的方法很多,比如sum、cksum、md5sum、sha1sum等。

sum和cksum适用于简单校验的场合,生成的校验码容易重复。

md5sum有安全漏洞,当前比较推荐的是sha1sum。

不过sha1sum在不同的平台用法有些不同。

考虑到跨平台性,建议用openssl。

$ openssl sha1 filename

SHA1(filename)= e83a42b9bc8431a6645099be50b6341a35d3dceb

$ openssl md5 filename

MD5(filename)= 26e9855f8ad6a5906fea121283c729c4

3. 文件加密/解密

OpenSSL支持很多加密算法,不过一些算法只是为了保持向后兼容性,现在已不推荐使用,比如DES和RC4-40。

推荐使用的加密算法是bf(Blowfish)和-aes-128-cbc(运行在CBC模式的128

位密匙AES加密算法),加密强度有保障。

加密示例:

$ openssl enc -aes-128-cbc 《filename 》filename.aes-128-cbc

enter aes-128-cbc encryption password:

Verifying - enter aes-128-cbc encryption password:

解密示例:

$ openssl enc -d -aes-128-cbc -in filename.aes-128-cbc 》filename

enter aes-128-cbc decryption password:

4. 口令生成和传递

openssl可以生成随机性很强的口令。

$ openssl rand 15 -base64

s69mj+8ToN2p3Z1KESBG

以上命令要求openssl生成15个字节序列,然后用base64编码,结果产生20个字符。

在日常生活中,经常可看到这样的情况:系统管理员设置初始密码给用户,然后让用户登录去修改新密码,这给安全带来了隐患。

较好的做法是用户生成口令加密后的结果发给管理员,让管理员设置到系统中。

比如对于以上生成的口令,UNIX口令加密方法如下:

$ openssl passwd -1 s69mj+8ToN2p3Z1KESBG

$1$Rp/btEwK$qhUGFlsIpDtNT1I9MD/Gg1

管理员收集每个用户交给他的加密后的串,写到一个文件中,比如文件名为newpassword:

user_a:$1$Rp/btEwK$qhUGFlsIpDtNT1I9MD/Gg1

user_b:$1$zmUy5lry$aG45DkcaJwM/GNlpBLTDy0

一个用户一行,用户名和密码之间用冒号分隔。

系统管理员运行如下命令导入用户密码:

$ chpasswd --encrypted 《newpassword

对于老UNIX系统,生成口令密码不需要参数-1,比如:$ openssl passwd s69mj+8ToN2p3Z1KESBG Warning:truncating password to 8 characters

FS4lGulQ915WU

如果passwd命令后没有接口令,openssl会提示输入一个:$ openssl passwd -1

Password:

Verifying - Password:

$1$jACBc0.C$KR5DcpttXQoKfDiapyvav0

补充:系统常用维护技巧

1,在“开始”菜单中选择“控制面板”选项,打开“控制面板”窗口,单击“管理工具”链接

2,在打开的“管理工具”窗口中双击“事件查看器”图标

3,接着会打开“事件查看器”窗口

4,在右侧窗格中的树状目录中选择需要查看的日志类型,如“事件查看器本地--Win日志--系统日志,在接着在中间的“系统”列表中即查看到关于系统的事件日志

5,双击日志名称,可以打开“事件属性”对话框,切换到“常规”选项卡,可以查看该日志的常规描述信息

6,切换到“详细信息”选项卡,可以查看该日志的详细信息

7,打开“控制面板”窗口,单击“操作中心”链接,打开“操作中心”窗口,展开“维护”区域

8,单击“查看可靠性历史记录”链接,打开“可靠性监视程序”主界面,如图所示,用户可以选择按天或者按周为时间单位来查看系统的稳定性曲线表,如果系统近日没出过什么状况,那么按周来查看会比较合适。

观察图中的曲线可以发现,在某段时间内,系统遇到些问题,可靠性指数曲线呈下降的趋势,并且在这段时间系统遇到了三次问题和一次警告,在下方的列表中可以查看详细的问题信息。

相关阅读:系统故障导致死机怎么解决

1、病毒原因造成电脑频繁死机

由于此类原因造成该故障的现象比较常见,当计算机感染病毒后,主要表现在以下几个方面:

①系统启动时间延长;

②系统启动时自动启动一些不必要的程序;

③无故死机

④屏幕上出现一些乱码。

其表现形式层出不穷,由于篇幅原因就介绍到此,在此需要一并提出的是,倘若因为病毒损坏了一些系统文件,导致系统工作不稳定,我们可以在安全模式下用系统文件检查器对系统文件予以修复。

2、由于某些元件热稳定性不良造成此类故障(具体表现在CPU、电源、内存条、主板)

对此,我们可以让电脑运行一段时间,待其死机后,再用手触摸以上各部件,倘若温度太高则说明该部件可能存在问题,我们可用替换法来诊断。

值得注意的是在安装CPU风扇时最好能涂一些散热硅脂,但我在某些组装的电脑上却是很难见其踪影,实践证明,硅脂能降低温度5—10度左右,特别是P Ⅲ的电脑上,倘若不涂散热硅脂,计算机根本就不能正常工作,曾遇到过一次此类现象。

该机主要配置如下:磐英815EP主板、PⅢ733CPU、133外频的

128M内存条,当该机组装完后,频繁死机,连Windows系统都不能正常安装,但是更换赛扬533的CPU后,故障排除,怀疑主板或CPU有问题,但更换同型号的主板、CPU后该故障也不能解决。

后来由于发现其温度太高,在CPU上涂了一些散热硅脂,故障完全解决。

实践证明在赛扬533以上的CPU上必须要涂散热硅脂,否则极有可能引起死机故障。

3、由于各部件接触不良导致计算机频繁死机

此类现象比较常见,特别是在购买一段时间的电脑上。

由于各部件大多是靠金手指与主板接触,经过一段时间后其金手指部位会出现氧化现象,在拔下各卡后会发现金手指部位已经泛黄,此时,我们可用橡皮擦来回擦拭其泛黄处来予以清洁。

4、由于硬件之间不兼容造成电脑频繁死机

此类现象常见于显卡与其它部件不兼容或内存条与主板不兼容,例如SIS的显卡,当然其它设备也有可能发生不兼容现象,对此可以将其它不必要的设备如Modem、声卡等设备拆下后予以判断。

5、软件冲突或损坏引起死机

此类故障,一般都会发生在同一点,对此可将该软件卸掉来予以解决。