Wireshark抓包分析资料报告POP3和SMTP协议详情

Wireshark抓包实验报告

Wireshark抓包实验报告西安郵電學院计算机⽹络技术及应⽤实验报告书系部名称:管理⼯程学院学⽣姓名:xxx专业名称:信息管理班级:10xx学号:xxxxxxx时间:2012 年x ⽉x ⽇实验题⽬Wireshark抓包分析实验⼀、实验⽬的1、了解并会初步使⽤Wireshark,能在所⽤电脑上进⾏抓包2、了解IP数据包格式,能应⽤该软件分析数据包格式3、查看⼀个抓到的包的内容,并分析对应的IP数据包格式⼆、实验内容1、安装Wireshark,简单描述安装步骤。

2、打开wireshark,选择接⼝选项列表。

或单击“Capture”,配置“option”选项。

3、设置完成后,点击“start”开始抓包,显⽰结果。

4、选择某⼀⾏抓包结果,双击查看此数据包具体结构。

5、捕捉IP数据报。

①写出IP数据报的格式。

②捕捉IP数据报的格式图例。

③针对每⼀个域所代表的含义进⾏解释。

三、实验内容(续,可选)1、捕捉特定内容捕捉内容:http步骤:①在wireshark软件上点开始捕捉。

②上⽹浏览⽹页。

③找到包含http格式的数据包,可⽤Filter进⾏设置,点击中的下拉式按钮,选择http。

④在该数据帧中找到Get 的内容。

实验体会Wireshark抓包分析实验报告⼀.实验⽬的1.了解并初步使⽤Wireshark,能在所⽤电脑上进⾏抓包。

2.了解IP数据包格式,能应⽤该软件分析数据包格式。

3.查看⼀个抓到的包的内容,并分析对应的IP数据包格式。

⼆.主要仪器设备协议分析软件Wireshark,联⽹的PC机。

三.实验原理和实验内容1 安装WireShark。

这个不⽤说了,中间会提⽰安装WinPcap,⼀切都是默认的了搞定!!2打开wireshark ,选择接⼝选项列表。

或单击“Capture”,配置“option”选项。

3打开WireShark,选择"Capture>>Interfaces",选择⾃⼰的⽹卡,设置完成后,选择"Start"开始监控流量。

利用wireshark分析SMTP、POP3协议实验报告

利用wireshark分析SMTP、POP3协议实验报告利用wireshark分析SMTP、POP3协议实验报告一、实验目的利用wireshark抓包,分析SMTP协议和POP3协议内容。

二、实验环境连接Internet的计算机,系统为windows8.1;Foxmail,软件版本为7.2;Wireshark,软件版本为1.10.7。

三、实验过程1.邮箱登陆及接收过程(POP3协议)1)操作过程打开wireshark开始俘获。

然后打开Foxmail邮箱,输入用户名,密码,POP服务器,SMTP服务器,如下图:然后点击创建,登陆成功如下图:然后点击收取,结果如下图:打开wireshark,停止俘获,并保存(结果“capture_for_emailLogin.pcapng”另附)。

2)结果分析因为POP3协议默认的传输协议是TCP协议,因此连接服务器要先进行三次握手,如下图:连接成功,主机向服务器发送明文用户名和密码,如下图:认证成功,开始接收处理,主机先向服务器发送SATA命令,得到邮件数量:主机向服务器发送LIST命令,得到每封邮件的大小:主机向服务器发送UIDL命令,得到这四封邮件的唯一标示符:最后主机向服务器发送QUIT命令,回话结束:2.邮寄发送过程(SMTP协议)1)操作过程打开wireshark,开始俘获。

然后打开Foxmail,点击写邮件,写一封邮件,点发送,如下图:然后打开wireshark,停止俘获,并保存(结果“capture_for_emailSend.pcapng”另附)。

2)结果分析因为SMTP协议是基于TCP协议的,所以要先进行三次握手:主机向服务器发送EHLO加上主机名(val-pc),服务器响应并回复250,表示服务器可用:主机向服务器发送发送用户登录命令“AHTU LOGIN”,服务器回复334,表示接受:因为SMTP要求用户名和密码必须经过64位编码后发送,不接受明文。

Wireshark抓包实例分析

Wireshark抓包实例分析通信工程学院010611班赖宇超01061093一.实验目的1.初步掌握Wireshark的使用方法,熟悉其基本设置,尤其是Capture Filter和Display Filter 的使用。

2.通过对Wireshark抓包实例进行分析,进一步加深对各类常用网络协议的理解,如:TCP、UDP、IP、SMTP、POP、FTP、TLS等。

3.进一步培养理论联系实际,知行合一的学术精神。

二.实验原理1.用Wireshark软件抓取本地PC的数据包,并观察其主要使用了哪些网络协议。

2.查找资料,了解相关网络协议的提出背景,帧格式,主要功能等。

3.根据所获数据包的内容分析相关协议,从而加深对常用网络协议理解。

三.实验环境1.系统环境:Windows 7 Build 71002.浏览器:IE83.Wireshark:V 1.1.24.Winpcap:V 4.0.2四.实验步骤1.Wireshark简介Wireshark(原Ethereal)是一个网络封包分析软件。

其主要功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。

其使用目的包括:网络管理员检测网络问题,网络安全工程师检查资讯安全相关问题,开发者为新的通讯协定除错,普通使用者学习网络协议的相关知识……当然,有的人也会用它来寻找一些敏感信息。

值得注意的是,Wireshark并不是入侵检测软件(Intrusion Detection Software,IDS)。

对于网络上的异常流量行为,Wireshark不会产生警示或是任何提示。

然而,仔细分析Wireshark 撷取的封包能够帮助使用者对于网络行为有更清楚的了解。

Wireshark不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。

Wireshark本身也不会送出封包至网络上。

2.实例实例1:计算机是如何连接到网络的?一台计算机是如何连接到网络的?其间采用了哪些协议?Wireshark将用事实告诉我们真相。

Wireshark抓包分析报告POP3和SMTP协议详情

Wireshark抓包分析POP3和SMTP协议一、实验目的1.初步掌握Wireshark的使用方法,熟悉抓包流程;2.通过对Wireshark抓包实例进行分析,加强对POP3协议和SMTP协议的理解;3.培养动手实践能力和自主学习自主探究的精神。

二、实验要求利用Wireshark软件抓包,得到邮箱登录的信息和发送邮件的信息,并根据所抓包对POP3协议和SMTP协议进行分析。

三、实验环境1.系统环境:Windows 8专业版2.邮件接收:Foxmail 6正式版3.Wireshark:V1.4.9四、实验过程(一)邮箱登录及邮件接收过程(POP3协议)1.POP3协议简介[1]POP3(Post Office Protocol 3)即邮局协议的第3个版本,它是规定个人计算机如何连接到互联网上的邮箱服务器进行收发邮件的协议。

它是因特网电子邮件的第一个离线协议标准,POP3协议允许用户从服务器上把邮件存储到本机主机上,同时根据客户端的操作删除或保存在邮箱服务器上的邮件。

而POP3服务器则是遵循POP3协议的接收邮件服务器,用来接收电子邮件的。

POP3协议是TCP/IP协议族中的一员,由RFC 1939 定义。

本协议主要用于支持使用客户端远程管理在服务器上的电子邮件。

2.实验过程(1)准备工作●申请一个126邮箱●安装并配置Foxmail,将接收和发送邮件的服务器分别设置为POP3服务器和SMTP服务器●在安装好的Foxmail上添加申请到的126邮箱账户添加后的邮箱信息(2)打开Wireshark软件,选择正在联网的网卡,开始抓包。

(3)打开Foxmail,选择邮箱账号登录,点击左上角收取,邮箱开始连接服务器。

(4)关闭Foxmail,Wireshark停止抓包,找到包的位置,可以发现账号和密码都被找出来了。

3.分析过程通过查找资料可知,主机向POP3服务器发送的命令采用命令行形式,用ASCII码表示。

西安邮电大学计算机网络wireshark抓包分析实验报告

西安邮电大学计算机网络wireshark 抓包分析实验报告西安邮电大学《计算机网络技术与应用》课内实验报告书院系名称: 管理工程学院实验题目: Wireshark 抓包工具实验报告学生姓名: 易霜霜专业名称: 信息管理与信息系统班级: 信管1101 学号: 02115021 时间: 2013 年06 月26 日实验报告实验名称Wireshark 抓包工具一、实验目的了解Wireshark 的使用方法,利用wireshark 对数据报进行分析。

二、实验内容用wireshark抓包,然后对数据进行分析,抓UDF和FTP的包。

然后对它们进行分析。

三、设计与实现过程(1) 安装wireshark 软件,并熟悉wireshark 软件的使用。

(2) 完成物理机器的操作系统(host os) 与虚拟机中操作系统(guest os) ,在物理机上设置虚拟网卡,设置host os 和guest os 的IP 地址,分别为192.168.228.1 和192.168.228.2.(3) 在guest os 上配置各种网络服务,包括有:Web、Email 、DNS、FTP。

(4)在host os 上启动wireshark 抓包,从host os 访问guest os 上的各种服务,完成抓包实验。

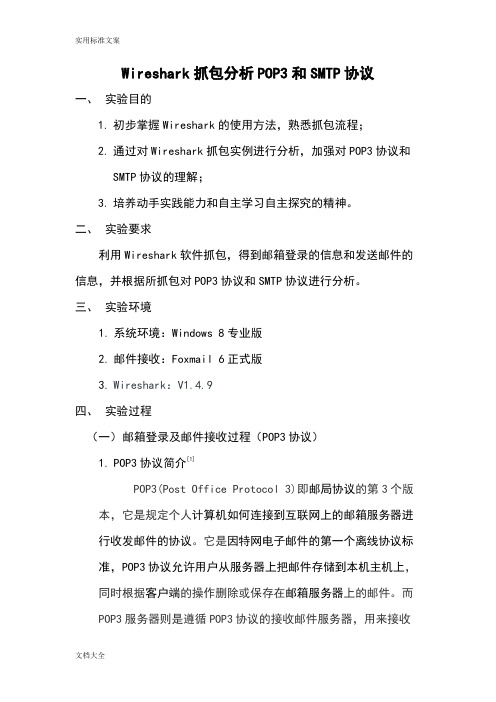

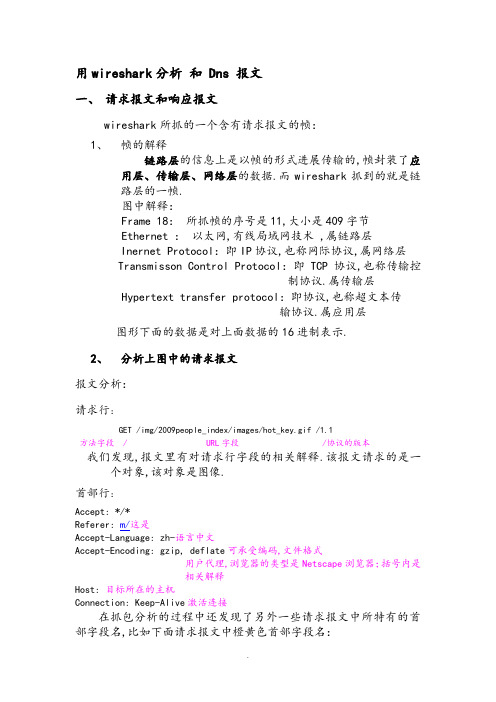

1. UDP 协议分析由于DNS 委托的是UDP 协议提供传输服务,所以我们以 DNS 查询中的UDP 数据 报为例,分析其首部的封装形式^=DvcfaKi. Oer 认i-IKirrj fert :请㈡.KTiKrTF 呼;叫册冷 戸和 fly&'i iTTpi ifcyt-: plywr 上和翼pr?;诗雷’ MlKFligi purl ;鼻导尸L 曲卑戶PKsvu m : flyXiHuis O^LiBClB pnz 血fl 鞋 iMau : M2SJ- LKllrut pirli. s 存占二归:* 空迂屯 m :辱显*杞摯 Ufflirrdfir sori MyQr:屈LX4 _ MZ14- L~ b "JC :X " . J < : A ; . f -Li ■九 _ K Pl"t E ,-..'! - -"LZ □ '"x .1T■*-■»■•■ jrv ■-■ > 1,■厂 jrr . m I ・ * i l« 尸 *■ * ' F IIL IlfCff! LKI f «■■ ■'・ I +4 b L" I" ■・ll* F ・"■:-P - 3User Datagram Procol(用户数据报协议):首部长度20字节;总长度164字节;协议为UDP 协议,协议号为17;首部校验和:0x07b4;源端口号 Source Port no.56254;目标端口号 Destination Port no.plysrv-https(6771);长度:144字节;数据部分:136字节;在计算检验和时,临时把“伪首部”和 UDP 用户数据报连接在一起。

wireshark抓包实验报告总结

wireshark抓包实验报告总结一、实验目的本次实验的主要目的是学习Wireshark抓包工具的使用方法,掌握网络通信过程中数据包的组成和解析方式,以及了解常见网络协议的运行机制。

二、实验环境本次实验使用的操作系统为Windows 10,使用Wireshark版本为3.4.6。

三、实验步骤1. 安装Wireshark软件并打开。

2. 选择需要抓包的网络接口,并开始抓包。

3. 进行相应的网络操作,例如访问网站、发送邮件等。

4. 停止抓包,并对捕获到的数据包进行分析和解析。

四、实验结果1. 抓取HTTP请求和响应数据包通过Wireshark抓取HTTP请求和响应数据包,可以轻松地了解HTTP协议在通信过程中所传输的信息。

例如,在访问一个网站时,可以看到浏览器向服务器发送GET请求,并获取到服务器返回的HTML 页面等信息。

同时还可以看到HTTP头部中所携带的信息,例如User-Agent、Cookie等。

2. 抓取TCP连接数据包通过Wireshark抓取TCP连接数据包,可以了解TCP协议在建立连接、传输数据和关闭连接时所涉及到的所有步骤。

例如,在进行FTP 文件传输时,可以看到TCP三次握手建立连接,以及文件传输过程中TCP的流量控制和拥塞控制等。

3. 抓取UDP数据包通过Wireshark抓取UDP数据包,可以了解UDP协议在通信过程中所涉及到的所有信息。

例如,在进行DNS域名解析时,可以看到DNS服务器返回的IP地址等信息。

五、实验总结通过本次实验,我学会了使用Wireshark抓包工具进行网络数据包分析的方法,并了解了常见网络协议的运行机制。

同时也发现,在网络通信过程中,数据包所携带的信息非常丰富,能够提供很多有用的参考和指导。

因此,在实际工作中,我们应该灵活运用Wireshark等工具进行网络数据包分析,并结合具体业务场景进行深入研究和分析。

wireshark抓包分析报告

用wireshark分析和 Dns 报文一、请求报文和响应报文wireshark所抓的一个含有请求报文的帧:1、帧的解释链路层的信息上是以帧的形式进展传输的,帧封装了应用层、传输层、网络层的数据.而wireshark抓到的就是链路层的一帧.图中解释:Frame 18:所抓帧的序号是11,大小是409字节Ethernet :以太网,有线局域网技术 ,属链路层Inernet Protocol:即IP协议,也称网际协议,属网络层Transmisson Control Protocol:即TCP协议,也称传输控制协议.属传输层Hypertext transfer protocol:即协议,也称超文本传输协议.属应用层图形下面的数据是对上面数据的16进制表示.2、分析上图中的请求报文报文分析:请求行:GET /img/2009people_index/images/hot_key.gif /1.1方法字段 / URL字段 /协议的版本我们发现,报文里有对请求行字段的相关解释.该报文请求的是一个对象,该对象是图像.首部行:Accept: */*Referer: m/这是Accept-Language: zh-语言中文Accept-Encoding: gzip, deflate可承受编码,文件格式用户代理,浏览器的类型是Netscape浏览器;括号内是相关解释Host: 目标所在的主机Connection: Keep-Alive激活连接在抓包分析的过程中还发现了另外一些请求报文中所特有的首部字段名,比如下面请求报文中橙黄色首部字段名:Accept: */*Referer: 这是html文件Accept-Language: zh-语言中文Accept-Encoding: gzip, deflate可承受编码,文件格式If-Modified-Since: Sat, 13 Mar 2010 06:59:06 GMT内容是否被修改:最后一次修改时间If-None-Match: "9a4041-197-2f11e280"关于资源的任何属性〔 ETags值〕在ETags的值中可以表现,是否改变用户代理,浏览器的类型是Netscape浏览器;括号内是相关解释目标所在的主机Connection: Keep-Alive激活连接Cookie: cdb_sid=0Ocz4H; cdb_oldtopics=D345413D; cdb_visitedfid=17; __gads=ID=7ab350574834b14b:T=1287731680:S=ALNI_Mam5QHAAK2cJdDTRuSxY24VDbjc1Acookie,允许站点跟踪用户,coolie ID是7ab350574834b14b3、分析的响应报文,针对上面请求报文的响应报文如下:wireshark对于2中请求报文的响应报文:展开响应报文:报文分析:状态行:/1.0 200 OK首部行:Content-Length: 159内容长度Accept-Ranges: bytes承受X围Server: nginx服务器X-Cache经过了缓存服务器路由响应信息Date: Fri, 22 Oct 2010 12:09:42 GMT响应信息创建的时间Content-Type: image/gif内容类型图像Expires: Fri, 22 Oct 2010 12:10:19 GMT设置内容过期时间Last-Modified: Fri, 11 Jun 2010 00:50:48 GMT内容最后一次修改时间Powered-By-ChinaCache:PENDINGfromC-BJ-D-3BA ChinaCache的是一家领先的内容分发网络〔CDN〕在中国的服务提供商.Age: 34缓存有效34天Powered-By-ChinaCache: HIT from USA-SJ-1-3D3ChinaCache是一家领先的内容分发网络〔CDN〕在中国的服务提供商.Connection: keep-alive保持TCP连接图中最后一行puserve GIF 是对所传图像的信息的描述GIF是puserve公司开发的图像格式标准.二、DNS查询报文和回答报文1、 Wireshark所抓的DNS查询报文:展开DNS查询报文:报文分析:首部区域:标识符:Transaction ID: 0x4b48 16位比特数,标志该查询标志: Flags: 0x0100〔standard query〕0………. ….= Respone:Messsage is a query0表示为dns查询报文.000 0……. ….=opcode: standard query<0>操作码为标准查询.…..0. …. ….=Truncated:message is not truncated信息没有被截断.… ..1. …. ….=Recursion desired:Do queryrecursively 执行递归查询…. …. .0.. …..=z:reserved〔0〕…. …. …0 …..=Nontheticated data: unacceptable 问题数:Question:1 只查询一个主机名回答RR数:Answer RRS:0权威RR数:Authority RRS:0附加RR数:Additional RRS:0问题区域:Type A<Host address> class:IN<0x0001>包含最初请求的名字的资源记录权威〔资源记录的变量数〕:无附加信息:无2、Wireshark 对应的DNS回答报文:展开DNS回答报文:报文分析:首部区域:标识符:Transaction ID: 0x4b48 16位比特数,与对应的查询报文标识符一样标志: Flags: 0x8180〔standard query〕问题数:Question:1 表示只查询一个主机回答RR数:Answer RRS:5 表示该主机对应的有5条资源记录权威RR数:Authority RRS:0附加RR数:Additional RRS:0问题区域:Type A<Host address> class:IN<0x0001>最初请求的名字的资源记录回答〔资源记录的变量数〕:Answers 5条RR,即主机与ip的5条资源记录权威〔资源记录的变量数〕:无附加信息:无。

wireshark抓包实验报告

wireshark抓包实验报告Wireshark抓包实验报告引言:网络是现代社会中不可或缺的一部分,人们在日常生活中几乎无时无刻不在使用网络。

然而,网络的复杂性使得网络问题的排查变得困难。

Wireshark作为一款强大的网络抓包工具,可以帮助我们深入分析网络数据包,从而更好地理解和解决网络问题。

本文将介绍Wireshark的基本原理和使用方法,并通过实际抓包实验来验证其功能和效果。

一、Wireshark的基本原理Wireshark是一款开源的网络协议分析工具,可以运行在多个操作系统上。

它通过捕获网络接口上的数据包,并将其解析成可读的形式,以便我们进行深入分析。

Wireshark支持多种协议,包括以太网、无线网络、TCP/IP等,使得我们能够全面了解网络通信的细节。

二、Wireshark的使用方法1. 下载和安装Wireshark可以从其官方网站上免费下载,根据自己的操作系统选择合适的版本进行安装。

安装完成后,打开Wireshark并选择要抓包的网络接口。

2. 抓包设置在开始抓包之前,我们需要进行一些设置以确保我们能够捕获到想要分析的数据包。

首先,我们可以设置抓包过滤器来过滤出特定的数据包,以减少不必要的干扰。

其次,我们可以选择是否启用深度分析,以获取更详细的协议信息。

3. 开始抓包一旦设置完成,我们可以点击“开始”按钮开始抓包。

Wireshark将开始捕获网络接口上的数据包,并将其显示在主界面上。

我们可以看到每个数据包的详细信息,包括源IP地址、目标IP地址、协议类型等。

4. 数据包分析Wireshark提供了丰富的功能和工具,使得我们可以对抓包的数据包进行深入分析。

我们可以通过点击每个数据包来查看其详细信息,并根据需要进行过滤、排序和搜索。

此外,Wireshark还提供了统计功能,帮助我们了解网络流量的情况。

三、实验验证为了验证Wireshark的功能和效果,我们进行了一次抓包实验。

实验中,我们使用Wireshark抓取了一段时间内的网络数据包,并进行了分析。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Wireshark抓包分析POP3和SMTP协议

一、实验目的

1.初步掌握Wireshark的使用方法,熟悉抓包流程;

2.通过对Wireshark抓包实例进行分析,加强对POP3协议和

SMTP协议的理解;

3.培养动手实践能力和自主学习自主探究的精神。

二、实验要求

利用Wireshark软件抓包,得到登录的信息和发送的信息,并根据所抓包对POP3协议和SMTP协议进行分析。

三、实验环境

1.系统环境:Windows 8专业版

2.接收:Foxmail 6正式版

3.Wireshark:V1.

4.9

四、实验过程

(一)登录及接收过程(POP3协议)

1.POP3协议简介[1]

POP3(Post Office Protocol 3)即邮局协议的第3个版本,它是规定个人计算机如何连接到互联网上的服务器进行收发的

协议。

它是因特网电子的第一个离线协议标准,POP3协议允许用户从服务器上把存储到本机主机上,同时根据客户端的操作删除或保存在服务器上的。

而POP3服务器则是遵循POP3协议的接收服务器,用来接收电子的。

POP3协议是TCP/IP协议族中的一员,由RFC 1939 定义。

本协议主要用于支持使用客户端远程管理在服务器上的电子。

2.实验过程

(1)准备工作

●申请一个126

●安装并配置Foxmail,将接收和发送的服务器分别设置

为POP3服务器和SMTP服务器

●在安装好的Foxmail上添加申请到的126账户

添加后的信息

(2)打开Wireshark软件,选择正在联网的网卡,开始抓包。

(3)打开Foxmail,选择账号登录,点击左上角收取,开始连接服务器。

(4)关闭Foxmail,Wireshark停止抓包,找到包的位置,可以发现账号和密码都被找出来了。

3.分析过程

通过查找资料可知,主机向POP3服务器发送的命令采用命

令行形式,用ASCII码表示。

服务器响应是由一个单独的命令行组成或多个命令行组成,响应第一行以ASCII文本+OK或-ERR(OK 指成功,-ERR指失败)指出相应的操作状态是成功还是失败。

由上述报文可以分析出如下过程:

●因为POP3协议默认的传输协议时TCP协议[2],因此连接服务

器要先进行三次握手

●主机需要提供账号和密码,并等待服务器确认

●认证成功以后,开始进入处理阶段

➢主机向服务器发送命令码STAT,服务器向主机发回的统计资料,包括总数和总字节数(3个,共17393个字节)

➢主机向服务器发送命令码UIDL,服务器返回每个的唯一标识符

三个的标识符

➢主机向服务器发送命令码LIST,服务器返回数量和每个的大小

三个的大小分别是14417字节、882字节、2096字节

➢主机向服务器发送命令码QUIT,终止会话。

●进一步分析可得到如下信息(以主机向服务器发送密码为例)➢本机的端口号为65500 服务器端口号为110

➢本机和服务器MAC地址

➢POP协议是基于TCP/IP的协议

4.过程总结

由上述实验结果和实验分析可知,账户的登录过程为:当发送到服务器后,账户登录时,电子客户端会调用客户端程序连接服务器,连接时先进行身份验证(账号和密码),验证成功以后通过向服务器发送一些命令码,从而获得所有未读的电子信息到

主机,完成登录过程和新信息的获取。

从抓包结果来看,客户端向服务器采用明码来发送用户名和密码,在认证状态下服务器等待客户端连接时,客户端发出连接请求,并把由命令构成的user/pass用户身份信息数据明文发送给服务器。

所以在抓包时可以看到未加密的密码。

(二)发送过程(SMTP协议)

1. SMTP协议简介

SMTP(Simple Mail Transfer Protocol)即简单邮局传输协议。

用于电子系统中发送。

它是一组用于由源地址到目的地址传送的规则,由它来控制信件的中转方。

SMTP协议使用客户端/服务器模型,发送的进程是客户端,接收的进程是服务器[3]。

SMTP协议基于TCP协议,它帮助每台计算机在发送或中转信件时找到下一个目的地。

通过SMTP协议所指定的服务器,就可以把E-mail寄到收信人的服务器上了。

SMTP服务器则是遵循SMTP协议的发送服务器,用来发送或中转发出的电子。

SMTP的默认端口是25.

2. 实验过程

(1)准备阶段

软件和客户端已安装配置完毕。

(2)打开Foxmail客户端,点击撰写按钮

填写收件人账号和主题,输入容(我填写的账号为1249677292qq.,容为Merry Christmas!!!)

(3)打开Wireshark软件,选择正在上网的网卡,开始抓包

(4)点击Foxmail客户端,对于已编写好的,点击左上角的发送按钮,开始发送,发送成功以后,关闭界面,

(5)W ireshark停止抓包,查找

3. 分析过程

(1)过程描述和解释

SMTP协议在发送SMTP和接收SMTP之间的会话是靠发送SMTP的SMTP命令和接收SMTP反馈的应答来完成的。

在通讯链路建立后,发送SMTP发送MAIL命令指令发送者,若接收SMTP此时可以接收则作出OK的应答,然后发送SMTP继续发出RCPT命令以确认是否收到,如果接收到就作出OK的应答,否则就发出拒绝接收应答,但这并不会对整个操作造成影响。

双方如此反复多次,直至处理完毕[4]。

具体过程如下:

因为SMTP协议是基于TCP的,所以先进行三次握手,

客户端与服务器建立TCP连接,服务器返回连接信息,表示是否连接成功

⏹客户端向服务器发送命令“HELO”,并加上本机的主

机名(123shi),服务器响应并回复(250表示服务器可用)

⏹客户端向服务器发送用户登录命令“AUTH LOGIN”,

服务器回复表示接受(“334”表示接受)

⏹客户端分别向服务器发送编码后的用户名和密码,服务

器分别回复“334”“235”表示接受

因为SMTP要求用户名和密码都通过64位编码后再发送,

不接受明文的[5]

⏹客户端分别先后向服务器发送“MAIL FROM”和

“RCPT TO”命令,后面分别加上发件人的地址和收

件人的地址,服务器分别回应“250 Mail OK”表示成

功接受

⏹接下来客户端向服务器发送命令“DATA”,表示将要向

服务器发送正文,服务器回应“354 End data with

<CR><LF>.<CR><LF>”表示同意接收

⏹然后客户端将拆分为3个包发送给服务器(大小分别是

356bytes、1460bytes,244bytes),服务器回应表示成

功接收(250)

⏹已成功发送到服务器,客户端向服务器发送命令

“QUIT”,释放服务器连接,服务器返回“221”表示

同意

双方释放TCP连接,通信过程结束

(2)信息分析

刚开始打开拆分成的三个包,并没有找到关于容的什么信息,因为已经被拆分成了三个包,因此找不到也是情有可原的了,但可以得到总的大小为2060。

第一个包(包号39,大小356bytes)

第二个包(包号40,大小1460bytes)

第三个包(包号41,大小244bytes)但在第43个包IMF包里找到了完整的信息

由包的容可以得到很多的信息:

✧是通过由包39,40,41得来的,总大小为

356+1460+244=2060

✧的发送日期,发件人名称和地址,收件人的名称和地址

主题(已编码)、客户端的信息、正文容等

以行为单位的文本数据:HTML文本,即文件格式(显然已加密)

4. 过程总结

通过这次实验是我了解了很多,SMTP协议是基于TCP的协议,用于在网络上发送电子。

通过客户端与服务器的通信过程,每次向服务器发送不同的命令,得到服务器的回应可知是否成功,直到把发送到服务器上。

而后服务器由一条已经建立好的传输通道把送到收件人所用的服务器上,收件人再根据POP协议从服务器上接收,从而完成的发送和接受过程。

和POP3协议不同的是,SMTP协议中客户端向服务器发送用户名和密码时不是明文发送的,需要经过64位编码后再发送,所以通过抓包是看不到的。

而且文本容也是加密的。

五、实验总结

通过本次实验,使得我对的发送和接收过程有了一定的了解,锻炼了我的工具使用和分析协议的能力,也加深了我对网络协议的兴趣,正如教员所说,分析协议是一件很好玩的事情,网络协议看似很复杂,但相互之间还是有很多的联系,认真的研究真的会产生很多的乐趣。

因为没有系统的学习过网络协议分析,又没有做过协议分析,半路子出家,查找资料的过程中难免会存在一些理解上的偏差,有些地方的分析会显得很肤浅甚至是错误的,而且本次实验重点分析了协议的过程,而对每个包的详细分析还显得不够,还请教员多多指导!!

六、参考文献

[1] 百度百科——POP3

[2] 百度文库——【论文】SMTP、POP3协议解析及实战

[3] 《网络协议分析》第一版寇晓蕤罗军勇蔡廷荣机械工业

[4] 百度百科——SMPT

[5] /littlestream9527/article/details/7350113。